Şifreleme VPN teknolojisinin tam kalbinde yer alır. Bu kılavuzda VPN şifrelemesinin nasıl çalıştığını ve sizi nasıl koruduğunu inceliyoruz.

Aslında şifreleme nedir?

Şifreleme, verileri yetkilendirme işlemidir, böylece yalnızca yetkisi olanlar erişebilir ve başkalarının bunu yapmasını önleyebilir.

Bu, harfleri ve sayıları değiştirmeyi içeren, kodu çözmek için doğru işlemi uygulamadığınız sürece mesajların anlamsız görünmesini içeren bir süreçtir – bu işlem bir ‘şifre’ olarak bilinir.

Modern bilgisayarların işlem gücü göz önüne alındığında, bir insanın ortaya koyabileceği herhangi bir şifre kırmak için çok kolay olurdu.

Güçlü matematiksel algoritmalar artık farklı şifreleme yöntemleri ve bunların şifresini çözmek için gereken gizli şifreleri oluşturmak için kullanılıyor.

VPN hizmetleri, cihazınız ile bir VPN sunucusu arasında güvenli bir bağlantı (VPN tüneli) oluşturmak için şifreleme kullanır ve İnternet verilerinizi İSS’nizden, bilgisayar korsanlarından ve diğer üçüncü taraflardan gizlice saklar.

Bu kılavuzda, şifreler ve VPN protokolleri hakkında her şeyi öğrenecek ve hangilerinin en iyi ve en güvenli olduğunu öğreneceksiniz..

Her şeyi sade İngilizceye ayıracağız ve tüm jargonu basit terimlerle açıklayacağız, böylece VPN şifrelemesini ve içerdiği her şeyi daha iyi anlayabilirsiniz..

Contents

Şifreleme Sözlüğü

Şifreleme hakkında konuşurken kullandığımız bazı önemli terimleri tanımlayarak başlayalım:

| Algoritma | Bir sorunu çözmek için (yazılım tarafından) izlenmesi gereken bir dizi talimat. Şifreleme, şifreleme veya şifre çözme gerçekleştirmek için kullanılan bir algoritmadır. |

| Kimlik Doğrulama | Bir kullanıcının kimliğini sağlama ve onaylama işlemi. |

| Bit | “İkili basamak” kısaltması, bilgisayardaki en küçük veri birimidir. |

| Blok | Sabit uzunlukta bir grup bit (örn. 64 bit) |

| Blok boyutu | Bir grup bitin maksimum uzunluğu. |

| Kaba Kuvvet Saldırısı | Olası her karakter kombinasyonunu deneyerek bir sırrı tahmin etme yöntemi. Daha karmaşık veya stratejik bir çabadan ziyade kaba, kapsamlı bir çabadır. Dolabınızdaki asma kilidi açamayacağınızı hayal edin – kodu hatırlamaya çalışmak yerine, kaba zorlayarak 000 ile 999 arasındaki tüm kombinasyonları açılana kadar denemeniz yeterlidir.. |

| şifre | Şifreleme ve şifre çözme için bir algoritma. |

| Kriptografi | Güvenli mesajlaşma oluşturmak için kod yazma ve çözme sanatı, yalnızca amaçlanan tarafların işleyebilmesi ve okuyabilmesi için tasarlanmıştır. |

| Şifreleme | Verilere yetkisiz erişimi önlemek için verileri bir koda dönüştürme işlemi. |

| Firewall | Bir ağdan gelen veya giden veri paketlerini izleyen ve kontrol eden yazılım. Bilgisayar korsanlarına ve virüslere karşı koruma sağlamak üzere tasarlanmış masaüstü veya dizüstü bilgisayarınızdaki tanıdık gelecektir.. |

| Tokalaşma | İki bilgisayar arasındaki bağlantıyı başlatan bir işlem – adından da anlaşılacağı gibi, iletişim kurallarını oluşturan bir selamlama. |

| HTTPS | “Köprü Metni Aktarım Protokolü Güvenli” anlamına gelir, ancak kimse bunu böyle çağırmaz. Web’in temelini oluşturan protokol olan HTTP’nin güvenli bir sürümüdür ve cihazlar ile web siteleri arasındaki iletişimin kimliği doğrulanmış, gizli ve güvenli kalmasını sağlamak için kullanılır. |

| Çekirdek | Bir işletim sisteminin çekirdeği. Bir bilgisayarda bilgisayarın ve donanımının çalışmasını kontrol eder. |

| anahtar | Bir şifre tarafından “düz metin” (şifrelenmemiş bilgiler) şifreli metne (şifrelenmiş bilgiler) dönüştürmek için kullanılan bir bit dizesi. Bir anahtarın uzunluğu değişebilir – genellikle, ne kadar uzun olursa, onu kırmak o kadar uzun sürer. |

| Paket | Paket, bir ağdaki bir başlangıç noktası ve hedef arasında yönlendirilen ve bir başlık, faydalı yük (verileriniz) ve römorktan oluşan ve normalde ağ MTU’su (Maksimum İletim Birimi) boyutu. Verilerin bir ağ üzerinden gönderilmesi gerektiğinde, bir paketten daha büyükse, birden fazla veri paketine bölünmesi gerekebilir; bunlar daha sonra ayrı ayrı gönderilir ve veriler hedefe yeniden birleştirilir. |

| Liman | Bir teknenin fiziksel bir limana yanaşması gibi, hesaplama portları da iletişimin “uç noktasını” temsil eder. Cihazınıza ulaşan bilgiler bunu bir bağlantı noktası üzerinden yapar. |

| Protokol | Bir VPN istemcisi ile bir VPN sunucusu arasında bir bağlantı üzerinde anlaşmak için kullanılan bir dizi kural. Bazıları diğerlerinden daha karmaşık veya güvenlidir – OpenVPN ve IKEv2 bazı popüler seçimlerdir. |

Şifreleme Sözlüğü

Şimdi terimlerin ne anlama geldiğini biliyoruz, şifrelemenin ne olduğunu ve daha derinlemesine ne yaptığını açıklamanın zamanı geldi.

Şifreleme Türleri

İki tür şifreleme vardır: simetrik ve asimetrik.

Simetrik Anahtar Şifrelemesi

Simetrik anahtar şifrelemesi, verilerin hem şifrelemesini hem de şifresini çözmek için yalnızca bir anahtarın kullanıldığı yerdir.

Her iki taraf da iletişim kurmak için aynı anahtarı gerektirir. Bu, VPN teknolojisinde kullanılan bir şifreleme türüdür.

Modern bilgisayarların gücü, kaba kuvvet saldırılarını önlemek için tuşların giderek daha uzun olması gerektiği anlamına gelir (her kombinasyonu doğru anahtarı bulmak için denemek).

Mevcut altın standardı, bugün mevcut olan bilgisayarları kullanarak tüm olası kombinasyonları çalıştırmak milyarlarca yıl süreceği için kaba zorlanamayan 256 bit anahtardır..

Asimetrik Şifreleme

Asimetrik kriptografi (veya açık anahtarlı kriptografi) ile güvenli bir şekilde iletişim kurmak isteyen her katılımcı, açık anahtar ve karşılık gelen özel anahtar oluşturmak için yazılımı kullanır.

Örnek olarak, iki kişiyi ele alalım: Kişi A ve Kişi B

A Kişisi B Kişisine güvenli bir mesaj göndermek istediğinde, B Kişisinin genel anahtarı, düz metin mesajını şifreli bir mesaja dönüştürmek için bir şifrede kullanılır.

Şifrelenmiş mesaj A’dan B’ye çeşitli diğer taraflardan (C, D, E ve F Kişileri) geçebilirken, mesajı okumaya çalışan herkes yalnızca şifrelenmiş metni görür.

Kişi B şifreli mesajı aldığında, şifrelenmiş mesajı tekrar düz metne çözmek için özel anahtarlarını kullanır.

Bu sistem, örneğin, yalnızca gazetecinin özel anahtarıyla şifresi çözülebilecek mesajlar göndermek için kaynaklar için ortak anahtarlarını sosyal medya profillerinde yayınlayan gazeteciler tarafından giderek daha fazla kullanılmaktadır..

En iyi bilinen sistem oldukça iyi gizliliktir (PGP). Standardın açık kaynak versiyonu olan OpenPGP’yi kullanan birçok farklı yazılım aracı var.

Ortak anahtar şifrelemesi, bir TLS anlaşması sırasında, simetrik anahtarı istemci ve sunucu arasında güvenli bir şekilde paylaşmak için kullanılır.

SSL & TLS

TLS / SSL, HTTPS kullanan güvenli bir web sitesinde web’e göz atarken çoğumuzun yaşadığı şifrelemedir..

Bir web sitesinin ne zaman tarayıcının adres çubuğundaki asma kilit simgesiyle HTTPS kullandığını anlayacaksınız.

Burada kullanılan güvenlik protokolü, önceki Güvenli Yuva Katmanı’nı (SSL Sürüm 3.0) temel alan TLS’dir (Aktarım Katmanı Güvenliği)..

TLS, verilerinizi korumak için ortak anahtar ve simetrik şifrelemenin bir kombinasyonunu kullanır.

TLS anlaşması sırasında tarayıcınız güvenli sayfanın sunucusuyla iletişim kurmak ve güvenli bir şekilde simetrik bir anahtar oluşturmak için asimetrik şifreleme kullanır.

Bu daha sonra tarayıcınız ve sunucu arasında aktarılan verileri şifrelemek için kullanılır.

Kullanım için simetrik bir anahtar oluşturmak, tüm veri aktarımı için asimetrik anahtarlar kullanmaktan çok daha verimlidir.

Bunun nedeni, asimetrik şifrelemenin, simetrik bir anahtar kullanmaya kıyasla gerekli tüm verileri şifrelemek ve şifresini çözmek için inanılmaz miktarda daha fazla hesaplama gücü gerektirmesidir..

Dolayısıyla simetrik anahtar şifrelemenin daha hızlı şifreleme yöntemi olduğu söylenebilir..

Yukarıdakiler iyi olsa ve güvenli şifreleme oluştursa da, sunucu tarafından oluşturulan her güvenli oturumun şifresi, sunucunun özel anahtarıyla çözülebilir.

Bu özel anahtarın güvenliği ihlal edildiyse, çalınan özel anahtar bu sunucudaki geçmiş veya şimdiki güvenli oturumun şifresini çözmek için kullanılabilir.

Bundan kaçınmak için, HTTPS ve OpenVPN bağlantıları genellikle simetrik anahtarı üreten Diffie-Hellman Anahtar Değişimi adlı bir algoritma kullanılarak Perfect Forward Secrecy kullanılarak kurulur..

Kulağa kafa karıştırıcı gelebilir, ancak gerçekten anlamanız gereken tek şey, simetrik anahtarın bağlantı üzerinden asla değiş tokuş edilmediğinden, bunun yerine hem sunucu hem de web tarayıcısı tarafından bağımsız olarak oluşturulan şeylerden geçmenin daha güvenli bir yoludur..

Tarayıcı geçici bir özel anahtar ve buna karşılık gelen bir ortak anahtar oluşturur.

TLS oturumu için simetrik anahtar, cihazın özel bir anahtarında (örn. Bir sunucu) ve diğer cihazın ortak anahtarında (örn. Tarayıcınız) çalışan bir algoritmanın çıktısına dayanır..

Bu algoritmanın süslü matematiksel özellikleri ve bazı teknik büyü nedeniyle, bu işlem tarafından oluşturulan anahtar hem sunucuda hem de tarayıcıda eşleşir.

Bu, İSS’niz veya hükümet gibi üçüncü bir tarafın önceki oturumlardan şifrelenmiş verilerinizi saklaması ve özel anahtarın başka bir şekilde ele geçirilmesi veya çalınması durumunda bu verilerin şifresini çözemeyecekleri anlamına gelir.

ExpressVPN, Perfect Forward Secrecy kullanan, her bağlandığınızda ve bir VPN bağlantısı kullanılırken her 60 dakikada bir yeni bir özel anahtarla görüşen bir VPN hizmetidir.

Bu ExpressVPN çizimi, VPN uygulamasının simetrik bir anahtar çifti üretmek için sunucunun ortak anahtarını, asimetrik şifreleme kullanarak nasıl kullandığını gösterir.

Şimdi mevcut farklı şifreleme yöntemlerini açıkladığımıza göre, mevcut olan farklı VPN protokolleri hakkında konuşalım.

VPN Protokolleri

VPN protokolü nedir?

VPN protokolleri, VPN istemcilerinin veri iletmek için bir cihaz ile bir VPN sunucusu arasında güvenli bağlantılar kurmak için güvendiği süreçleri ve talimat setlerini (veya kuralları) temsil eder.

VPN protokolleri, iletim protokolleri ve şifreleme standartlarının bir kombinasyonundan oluşur.

Şu anda hangi VPN protokolleri mevcut?

İşte bilmeniz gereken ana VPN tünel protokolleri:

OpenVPN – Çok Güvenli ve Hızlı

OpenVPN, endüstri altın standardı VPN protokolüdür ve mümkün olan her zaman kullanmanızı öneririz.

En güvenli ve güvenli VPN protokollerinden biridir ve en önemlisi açık kaynak kodludur, yani tamamen şeffaftır ve genel olarak test edilmeye ve geliştirilmeye devam eder.

OpenVPN çok yapılandırılabilir ve herhangi bir platform tarafından yerel olarak desteklenmese de, çoğu VPN sağlayıcısı onu destekleyen ücretsiz uygulamalar sunar.

Bu özel VPN uygulamaları Microsoft Windows, Apple MacOS, Android, Linux ve iOS gibi çoğu büyük platformda mevcuttur.

Bazı sağlayıcılar ayrıca OpenVPN yapılandırma dosyaları sunar, yani platformunuz için orijinal OpenVPN istemcisini https://openvpn.net/ adresinden indirebilir ve seçtiğiniz VPN hizmetine bağlanmak için kullanabilirsiniz.

OpenVPN, iletişim protokolü türleri olan UDP ve TCP üzerinde çalışır.

TCP (İletim Kontrol Protokolü) internette en çok kullanılan bağlantı protokolüdür. Gönderilen veriler, genellikle birkaç paketten oluşan parçalar halinde aktarılır.

TCP, aktarılan verileri OpenVPN sunucusundan gönderildiği sırayla OpenVPN istemcisine ulaştırmak için tasarlanmıştır (örn. OpenVPN’den gönderilen paketler 1, 2, 3, 4 ve 5, OpenVPN istemcisi tarafından aynı sırada alınır – 1 , 2, 3, 4, 5).

Bunu yapmak için TCP, ağ üzerinden aldığı paketlerin beklenen tüm paketleri alana kadar ve sipariş dışı paketleri yeniden yerine getirinceye kadar OpenVPN İstemcisine teslimini geciktirebilir..

TCP, sunucu ve istemci arasındaki iletimde kaybolan paketleri de yeniden isteyecek (ve sonra almayı bekleyecek).

Bu işlem ve bekleme süresi VPN bağlantısına gecikme ekleyerek bağlantıyı UDP’den daha yavaş hale getirir.

UDP (Kullanıcı Datagram Protokolü), varış onayı gerektirmeden veri paketlerini iletir ve UDP paket boyutları TCP’den daha küçüktür.

OpenVPN UDP kullanarak, daha küçük paket boyutu, kontrol eksikliği ve yeniden düzenleme daha hızlı bağlantı sağlar.

Yani, daha iyi: TCP veya UDP?

İstediğiniz sonuca bağlıdır.

VoIP hizmetlerini oynamak, yayınlamak veya kullanmak için bir VPN kullanıyorsanız, TCP’den daha hızlı olduğu için UDP en iyi seçeneğinizdir.

Dezavantajı, bazı kayıp paketleri yaşayabiliyor olmanızdır;.

Ancak, bağlantı sorunları yaşarsanız TCP’ye geçmelisiniz. 443 numaralı TCP bağlantı noktası, bu bağlantı noktası HTTPS için varsayılan bağlantı noktası olduğundan ve güvenlik duvarları tarafından engellenme olasılığı daha düşük olduğundan, sansürü atlamak için de yararlıdır.

Şifreleme için, OpenVPN bir dizi şifreyi destekleyen OpenSSL kütüphanesini kullanır.

OpenVPN şifrelemesi birkaç öğeden oluşur: veri kanalı, kontrol kanalı, sunucu kimlik doğrulaması ve HMAC kimlik doğrulaması:

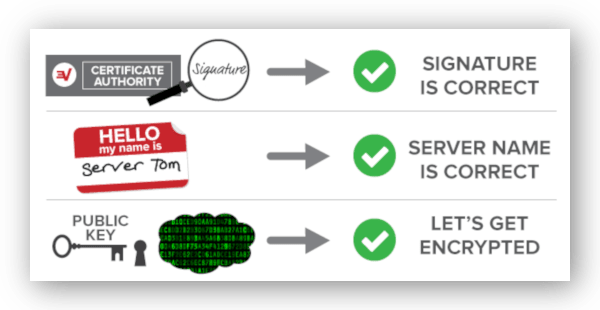

- Sunucu kimlik doğrulaması fonksiyonlar TLS veya HTTPS ile aynıydı. OpenVPN, konuştuğunuz sunucunun kriptografik olarak güvenilir olduğunu doğrulamak için sertifikalar kullanabilir.

- kontrol kanalı ilk aşamada, verileri güvenli bir şekilde iletmek için şifreleme parametreleri üzerinde anlaşmaya varmak için TLS anlaşmasını gerçekleştirir ve istemciyi sunucuya doğrular.

- veri kanalı cihazınız ile OpenVPN Sunucusu arasında bilgi aktaran katmandır. Bu katman, anahtarı kontrol kanalı aracılığıyla elde edilen performans için simetrik bir şifreleme şeması kullanılarak şifrelenir.

- HMAC kimlik doğrulaması gönderilen paketlerin, verileri gerçek zamanlı olarak okuma veya değiştirme yeteneğine sahip olan ortadaki bir saldırgan tarafından transit olarak değiştirilmemesini sağlamak için kullanılır.

Bazı VPN hizmetlerinin her iki kanalda aynı şifreleme düzeyine yakın bir yerde kullanmadığını unutmayın.

Veri kanalında daha zayıf şifreleme kullanmak, daha iyi güvenlik hız pahasına geldiğinden daha hızlı bir bağlantı için ucuz bir kısayol olabilir.

Ne yazık ki, bir VPN yalnızca en zayıf öğesi kadar güvenlidir, bu nedenle her iki kanalı şifrelemesinde mümkün olduğunca güçlü bir VPN aramalısınız.

Şifreleme ve el sıkışmalarla ilgili aşağıdaki bölümlerde bununla ilgili daha ayrıntılı bilgi vereceğiz.

Artık en güvenli VPN protokolünün ne olduğunu bildiğinize göre, diğerlerinin ne olduğunu bilmelisiniz – artı ne pahasına olursa olsun kaçınmalısınız.

PPTP – Zayıf Güvenlik, Kaçının

Nokta-Nokta Tünel Protokolü (PPTP), günümüzde kullanılmakta olan en eski VPN protokollerinden biridir. Microsoft tarafından finanse edilen bir ekip tarafından geliştirildi ve 1999’da yayınlandı.

Eski olmasına rağmen, PPTP’nin bazı pozitifleri var: hemen hemen her şeyle uyumlu, modern işletim sistemlerine dahil olduğu için ek yazılıma ihtiyaç duymuyor ve çok hızlı.

En büyük sorun güvensiz ve çatlaması kolay olduğu kanıtlanmıştır (bir saldırı genellikle bir dakika ile 24 saat arasında sürer).

PPTP’nin, kolayca güvenlik duvarı olan GRE protokolüne dayandığından engellenmesi de kolaydır.

Hassas olmayan nedenlerle IP adresinizi değiştirmek için kesinlikle gerekli olmadıkça bu protokolü kullanmaktan kaçınmalısınız. PPTP’nin güvensiz olduğunu düşünüyoruz.

L2TP / IPsec – Güvenli, Ama Yavaş Olabilir

Katman 2 Tünel Protokolü (LT2P), hem Microsoft’un Noktadan Noktaya Tünel Protokolü’nün (PPTP) hem de Cisco’nun Katman 2 Yönlendirme Protokolü’nün (L2F) en iyi özelliklerini alır ve bir istemci cihaz ile ağ üzerindeki bir sunucu arasında bir tünel oluşturmak için kullanılır.

L2TP kimlik doğrulaması yapabilir, ancak şifreleme özelliği sağlamaz.

Bu nedenle, L2TP genellikle kimlik doğrulama, bütünlük ve verilerin şifrelenmesini sağlayan güvenli paketler oluşturmak için Internet Protokolü Güvenliği (IPsec) ile uygulanır..

Bu daha yaygın olarak L2TP / IPsec olarak bilinir ve veriler genellikle AES şifresi kullanılarak şifrelenir, burada daha fazla bilgi edinebilirsiniz.

L2TP / IPsec ile bir VPN sunucusuna bağlanırken, istemci ve sunucu arasında güvenli bir kontrol kanalı oluşturmak için IPsec kullanılır.

Cihaz uygulamanızdaki veri paketleri (örneğin web tarayıcınız gibi) L2TP tarafından kapsüllenir. IPSec daha sonra bu L2TP verilerini şifreler ve sunucuya gönderir, bu da ters işlemi gerçekleştirir, verilerin şifresini çözer ve çözer.

Hız açısından, L2TP / IPsec’in çift kapsülü (aslında bir tünel içindeki bir tünel) onu OpenVPN’den daha yavaş yapmalıdır.

Ancak, aslında teorik olarak daha hızlıdır, çünkü şifreleme ve şifre çözme, paketleri minimum ek yük ile verimli bir şekilde işleyebilen çekirdekte gerçekleşir..

L2TP / IPsec, AES şifresiyle kullanıldığında genellikle güvenli kabul edilir.

Ancak protokolün NSA tarafından ele geçirildiğine ve IPsec’in oluşturulması sırasında kasten zayıfladığına dair öneriler var.

Bununla birlikte, bunun resmi bir onayı olmamıştır..

L2TP / IPsec ve VPN hizmetlerinde kullanımı ile ilgili temel sorun, VPN hizmeti web sitelerinden indirilebilen ve bu nedenle herkes tarafından kullanılabilen önceden paylaşılan anahtarlar (paylaşılan bir sır olarak da bilinir) kullanan hizmetlerle ilgilidir..

Bu anahtarlar yalnızca VPN sunucularıyla olan bağlantının kimliğini doğrulamak için kullanılır ve verilerin kendisi ayrı bir anahtarla şifrelenmeye devam ederken, olası MITM (ortadaki adam) saldırılarına kapıyı açar.

Burada, saldırganın trafiğin şifresini çözmek ve bağlantıdaki kulak misafiri olmak için bir VPN sunucusunu taklit ettiği yer.

L2TP / IPsec ayrıca sınırlı sayıda sabit bağlantı noktası kullanır, bu da engellenmeyi nispeten kolaylaştırır.

Bu sorunlara rağmen, LT2P / IPsec, önceden paylaşılan anahtarlar kullanılmadığı sürece yerel olarak birçok platform tarafından desteklendiği için sağlam bir seçimdir.

SSTP – Potansiyel Risklerle Kapalı Kaynak

Güvenli Yuva Tünel Protokolü (SSTP), SSL 3.0 tabanlı Microsoft’a ait tescilli bir protokoldür, yani OpenVPN gibi 443 numaralı TCP bağlantı noktasını kullanabilir.

SSTP açık kaynak olmadığından, protokolde bulunan arka kapı veya diğer güvenlik açıklarına ilişkin önerileri reddetmek mümkün değildir..

Bu risk, Windows ile yakın entegrasyonundan çok daha ağır basmaktadır..

Başka bir kırmızı bayrak, SSL 3.0’ın POODLE olarak bilinen ortadaki adam saldırısına karşı savunmasız olmasıdır..

SSTP’nin etkilenip etkilenmediği doğrulanmadı, ancak bize göre riske değmez.

IKEv2 / IPSec – Çok Hızlı, Güvenli ve Kararlı

Internet Key Exchange sürüm 2 (IKEv2) daha yeni bir VPN protokolüdür ve Microsoft ile Cisco arasında işbirliği içinde geliştirilen başka bir kapalı kaynak standardıdır.

IKEv2, iOS, BlackBerry ve Windows 7 ve sonraki sürümleri tarafından yerel olarak desteklenir.

Bununla birlikte, Linux için geliştirilen ve özel sürümle aynı güven sorunlarını taşımayan IKEv2’nin açık kaynaklı sürümleri vardır.

L2TP / IPsec’e benzer şekilde, IKEv2, bir VPN çözümünün bir parçası olduğunda IPsec ile birlikte kullanılır, ancak daha fazla işlevsellik sunar.

IKEv2 / IPSec, ağ bağlantılarını MOBIKE protokolü adı verilen bir şeyle ele alabilir – bağlantı düşmesine eğilimli ve bant genişliğini daha iyi kullanacak şekilde programlanması nedeniyle daha hızlı olan mobil kullanıcılar için yararlıdır.

IKEv2 / IPSec, L2TP / IPSec’den daha geniş bir şifreleme şifrelemesini de destekler.

Yine de, IKEv2, sansürlenmiş bir ülkeden bağlantı kurmaya çalışırken bunu kesmez. Bunun nedeni, IKEv2’nin Büyük Güvenlik Duvarı’nın engellemesi çok kolay olan belirtilen bağlantı noktalarını kullanmasıdır.

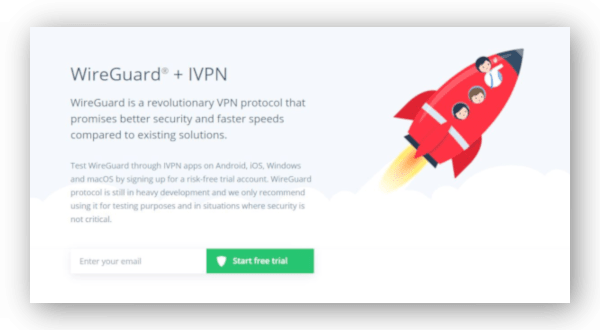

WireGuard – Umut Verici Yeni Protokol

Wireguard, mevcut en popüler protokol OpenVPN’den daha hızlı ve daha yüksek performanslı olmayı hedefleyen yeni bir tünel protokolüdür.

WireGuard genellikle OpenVPN ve IPsec ile ilişkili sorunları çözmeyi amaçlamaktadır: karmaşık kurulum, ayrıca bağlantı kesme işlemleri (ek yapılandırma olmadan) ve ilgili uzun yeniden bağlantı süreleri.

OpenVPN + OpenSSL ve IPsec’in büyük bir kod tabanı (OpenVPN için ~ 100.000 satır kod ve SSL için 500.000 kod) ve IPsec (400.000 satır kod), bu da hataları bulmayı zorlaştırırken, Wireguard şu anda 5.000 satırdan daha hafif boyut.

Ancak Wireguard hala geliştirilme aşamasında.

Wireguard karşılaştırmaları çok hızlı olduğunu gösterse de, uygulamada ticari bir VPN sağlayıcısı tarafından kullanılmaya uygun olmayan sorunlar olabilir.

Bunlardan biri, her kullanıcıya herkese açık olmayan bir IP adresi atanmasını gerektirmesidir, bu da herhangi bir ciddi VPN kullanıcısını günlüğe kaydetmenin bir öğesini ekler..

Neden?

Çünkü bu herkese açık olmayan IP adresi sizi tanımlamak için kullanılabilir.

Bununla birlikte, bunun ele alınması için çalışmalar devam etmektedir.

WireGuard için henüz ilk günler ve henüz kendini tam olarak kanıtlamamış – ancak artan sayıda VPN sağlayıcısı, IVPN ve AzireVPN de dahil olmak üzere yalnızca test amaçlı olarak müşterilere ekliyor.

VPN protokolleri güvenli şifreleme için bir çerçeve sağlar, şimdi şifrelerin hangi rolü oynadığını ve mevcut şifreleme çeşitlerini öğrenelim.

Şifrelemeleri

Bir şifre temel olarak verilerin şifrelenmesi ve şifresinin çözülmesi için bir algoritmadır. VPN protokolleri çeşitli şifreler kullanır ve aşağıdakiler en yaygın kullanılanlardır:

AES

Gelişmiş Şifreleme Standardı (AES), 2001 yılında ABD Ulusal Standartlar ve Teknoloji Enstitüsü (NIST) tarafından kurulan simetrik bir anahtar şifresidir..

Çevrimiçi şifreleme protokolleri için altın standarttır ve VPN endüstrisi tarafından yoğun bir şekilde kullanılmaktadır. AES, kullanılacak en güvenli şifrelerden biri olarak kabul edilir.

AES, 128 bitlik bir blok boyutuna sahiptir, yani AES, 64 bitlik bir blok boyutuna sahip Blowfish gibi diğer şifrelerden daha büyük dosya boyutlarını işleyebilir..

AES, değişen anahtar uzunluklarında kullanılabilir. AES-128’in hala güvenli olduğu düşünülürken, daha fazla koruma sağladığı için AES-256 tercih edilir. AES-192 de mevcuttur.

Bir VPN hizmetinin web sitesinde “askeri sınıf” veya “banka sınıfı” şifrelemesini okuduğunuzda, genellikle ABD hükümeti tarafından Çok Gizli veriler için kullanılan AES-256’yı belirtir..

Blowfish

Blowfish, 1993’te Amerikalı kriptograf Bruce Schneier tarafından tasarlanan bir başka simetrik anahtar şifresidir..

Blowfish, OpenVPN’de kullanılan varsayılan şifre idi, ancak büyük ölçüde AES-256 ile değiştirildi.

Blowfish kullanıldığında, 32 bit ile 448 bit arasında değişebilmesine rağmen, genellikle 128 bit anahtar uzunluğunda kullanıldığını görürsünüz..

Blowfish, ‘doğum günü saldırılarına’ açık olması da dahil olmak üzere bazı zayıflıklara sahiptir, bu da gerçekten sadece AES-256’ya bir geri dönüş olarak kullanılması gerektiği anlamına gelir..

Kamelya

Kamelya aynı zamanda simetrik bir anahtardır ve güvenlik ve hız açısından AES’e çok benzer.

Temel fark, Camellia’nın AES’i oluşturan ABD kuruluşu NIST tarafından onaylanmamış olmasıdır..

ABD hükümeti ile ilişkili olmayan bir şifre kullanma argümanı olsa da, VPN yazılımında nadiren mevcut değildir ve AES kadar kapsamlı bir şekilde test edilmemiştir..

VPN El Sıkışma

Bir HTTPS web sitesinde güvenli bir oturum başlatmak gibi, bir VPN sunucusuna güvenli bir şekilde bağlanmak için bir TLS anlaşması aracılığıyla ortak anahtar şifrelemesinin (genellikle RSA şifreleme sistemini kullanarak) kullanılması gerekir.

RSA, son yirmi yıldır internet güvenliğinin temelini oluşturdu, ancak maalesef, daha zayıf sürüm olan RSA-1024’ün NSA tarafından kırılmış olması muhtemel görünüyor..

Çoğu VPN hizmeti RSA-1024’ten uzaklaşmış olsa da, bir azınlık bunu kullanmaya devam etmektedir ve bundan kaçınılmalıdır. Hala güvenli kabul edilen RSA-2048’i arayın.

İdeal Gizlilik Gizliliği oluşturmak için ideal olarak ek şifreleme kullanılacaktır. Genellikle bu, Diffie-Hellman (DH) veya Eliptik eğri Diffie-Hellman (ECDH) anahtar değişiminin dahil edilmesi yoluyla olacaktır..

ECDH güvenli bir el sıkışma oluşturmak için tek başına kullanılabilse de, çatlamaya karşı savunmasız olduğu için DH’den yalnızca kaçınılmalıdır. RSA ile kullanıldığında bu bir sorun değildir.

SHA Karma Kimlik Doğrulaması

Güvenli Karma Algoritmalar (SHA), iletilen verilerin ve OpenVPN bağlantıları gibi SSL / TLS bağlantılarının bütünlüğünü garanti etmek için kaynak ve hedef arasındaki geçişte bilgilerin değiştirilmediğinden emin olmak için kullanılır.

Güvenli Karma Algoritmalar, hash işlevi olarak bilinen şeyi kullanarak kaynak verilerini dönüştürerek çalışır, böylece orijinal kaynak mesajı bir algoritma aracılığıyla çalıştırılır ve sonuç, orijinal gibi hiçbir şeye benzemeyen sabit uzunlukta bir karakter dizisidir – “hash değeri”.

Tek yönlü bir işlevdir – orijinal iletiyi karma değerinden belirlemek için bir de-hash işlemi çalıştıramazsınız.

Hashing kullanışlıdır, çünkü giriş kaynağı verilerinin sadece bir karakterini değiştirmek hash fonksiyonundan çıkan hash değerini tamamen değiştirir.

Bir VPN istemcisi, sunucudan alınan verileri gizli anahtarla birlikte VPN el sıkışması sırasında kararlaştırılan sağlama işlevi aracılığıyla çalıştırır..

İstemcinin ürettiği karma değeri, iletideki karma değerinden farklıysa, ileti kurcalandıkça veriler atılır.

SHA karma kimlik doğrulaması, geçerli bir TLS sertifikası ile herhangi bir kurcalamayı tespit ederek ortadaki adam saldırılarını önler.

Bu olmadan, bir bilgisayar korsanı meşru sunucuyu taklit edebilir ve sizi güvenli olmayan bir sunucuya bağlamanız için kandırabilir..

SHA-1’in güvenliği tehlikeye atabilecek zayıflıkları olduğu için güvenliği artırmak için SHA-2’nin (veya daha yüksek) kullanılması önerilir..

Bu şifreleme kılavuzunda çok fazla yol kat ettik, ancak yanıtlanması gereken VPN’ler ve protokollerle ilgili daha genel sorularınız olabilir..

Duyduğumuz en yaygın sorular şunlardır:

En Güvenli VPN Protokolü nedir?

AES-256 şifre ile kullanılan OpenVPN genellikle en iyi ve en güvenli VPN protokolü olarak kabul edilir. OpenVPN açık kaynaklıdır ve zayıf yönleri için genel olarak test edilmiştir.

OpenVPN gizlilik ve performans arasında mükemmel bir denge sunar ve birçok popüler platformla uyumludur. Birçok ticari VPN hizmeti varsayılan olarak OpenVPN kullanır.

IKEv2, ağ değişikliklerini daha etkili bir şekilde gerçekleştirdiğinden, kesilen bağlantıları otomatik olarak geri ve hızlı bir şekilde geri yüklediğinden mobil cihazlar için iyi bir seçenektir.

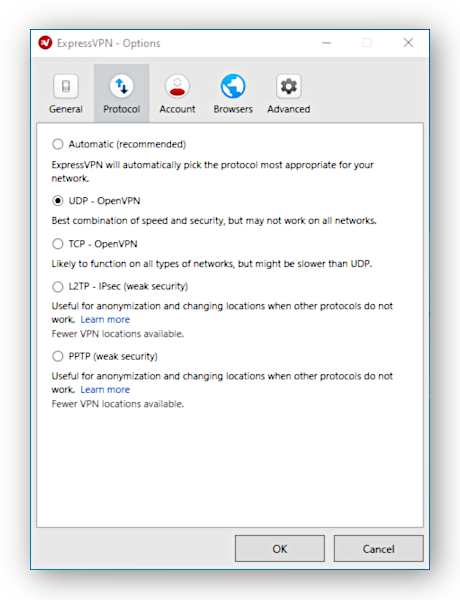

VPN Protokolünü Nasıl Değiştiririm?

ExpressVPN gibi bazı VPN hizmetleri, VPN uygulamasının ayarlar menüsünde VPN protokolünü değiştirmenize izin verir.

Bu durumda, ayarlar menüsünü açın ve kullanmak istediğiniz VPN protokolünü seçin.

Özel uygulamada VPN protokolü seçimi yoksa manuel yapılandırmayı kullanarak alternatif protokoller yükleyebilirsiniz.

NordVPN, OpenVPN üzerinde çalışan ancak IKEv2’nin manuel kurulumuna izin veren bir VPN hizmetine örnektir.

VPN hizmetiniz alternatif protokol yapılandırmasını destekliyorsa, web sitesinde verilen talimatları dikkatle uyguladığınızdan emin olun..

Tüm VPN’ler Verileri Şifreliyor mu?

VPN’ler, doğası gereği verileri şifrelemektedir, ancak şifreleme sağlamazken VPN olduğunu iddia eden bazı hizmetler vardır. Hola Free VPN bunlardan biri ve bunun gibi ürünlerden ne pahasına olursa olsun kaçınmalısınız.

VPN tarayıcı uzantıları biraz dikkatli olmak için başka bir üründür. Tarayıcı uzantıları VPN hizmetleri yerine proxy hizmetleridir ve bazıları şifreleme sağlarken bazıları.

Şifreleme sağlayan tarayıcı uzantıları, yalnızca çalıştığı web tarayıcısında tarayıcı trafiğinizi koruyacaktır, bu nedenle diğer tüm uygulamalarınızı şifrelemek için tam bir VPN kullanmanız gerekecektir..

Tüm VPN’lerin Kullanımı Güvenli mi??

Evet – doğru seçimi yaparsanız.

Tüm VPN’lerin kullanımı güvenli değildir. En iyi VPN protokollerini ve şifrelerini kullanan kişiler bile, çevrimiçi etkinliklerinizi kaydederek kişisel verilerinizi riske atabilir.

En güvenli VPN protokollerini ve şifrelerini destekleyen bir gizlilik dostu günlük ilkesi olan bir VPN aramalısınız.

İşleri sizin için kolaylaştırmak için neden en yüksek önerilen VPN’lere bir göz atmıyorsunuz – bunlar en güvenli olanlar.