يعد كل من Tor و VPNs بإبقائك مجهول الهوية على الإنترنت ، ولكن ما مدى خصوصية هذه المواقع؟ تعرف على كيفية عمل Tor ، وكيفية الحفاظ على سلامته ، وكيفية مقارنته بشبكة VPN في هذا الدليل الشامل إلى Tor مقابل VPN.

تشترك Tor و VPN في الكثير. يعد كلاهما بالسماح لك باستخدام الويب بشكل مجهول ، وكلاهما يتمتع بشعبية متزايدة ، وكثيرا ما يساء فهمهما.

ولكن ما الذي يفصل شبكة Tor عن خدمات VPN؟ هل استخدام متصفح Tor آمن؟ وما الخيار الأفضل للخصوصية عبر الإنترنت?

في هذا الدليل ، سنرد على جميع الأسئلة التي تلقيناها بشأن خدمات Tor و VPN. سنشرح كيف هؤلاء يعملون, كيف الوصول بأمان إلى Tor, و ال المميزات والعيوب لكليهما.

إذا كنت تعرف بالفعل كيف يعمل Tor ، يمكنك القفز مباشرة إلى المقارنة المباشرة بين Tor و VPN. بدلاً من ذلك ، يمكنك تخطي أقسامنا حول كيفية استخدام Tor وكيفية البقاء آمنًا باستخدام Tor.

ما هو تور?

شبكة Tor – يشار إليها غالبًا باسم “Tor” – هي نظام مجاني مفتوح المصدر مصمم لتمكينه اتصال مجهول على الويب. الاسم مشتق من اسم المشروع الأصلي: “The Onion Router”.

تقوم شبكة Tor بإخفاء هوية نشاطك عبر الإنترنت بواسطة تشفير اتصالاتك واستبعادها بشكل عشوائي من خلال شبكة عالمية من نقاط الوصول أو “العقد” ، والتي يتم الحفاظ عليها جميعًا بواسطة متطوعين.

الطريقة الأكثر شيوعًا لاستخدام Tor هي متصفح Tor. هذا تطبيق مجاني يستند إلى Firefox ويمكن تنزيله وتثبيته على جهاز الكمبيوتر الخاص بك. يستخدم متصفح Tor شبكة Tor لإخفاء موقعك هوية, موقعك, و النشاط عبر الإنترنت من التتبع أو المراقبة.

تم تصميم هذه التقنية في الأصل للجيش الأمريكي وهي مفضلة من قبل الناشطين السياسيين والمدافعين عن الخصوصية – وكذلك من قبل بعض الشخصيات البغيضة التي تسعى إلى تجنب الكشف. انه يساعدك الوصول إلى المحتوى الذي تم حظره حسب بلدك أو مزود خدمة الإنترنت الخاص بك (ISP).

الأهم من ذلك ، يخفي هويتك من كل من المواقع التي تزورها والشبكة نفسها.

للتلخيص ، تسمح لك شبكة Tor بما يلي:

- إخفاء عنوان IP الخاص بك من المواقع التي تزورها.

- يمكنك الوصول إلى “المجالات” الخفية.

- إخفاء هويتك على الإنترنت.

- التواصل بسرية.

- الوصول إلى محتوى خاضع للرقابة.

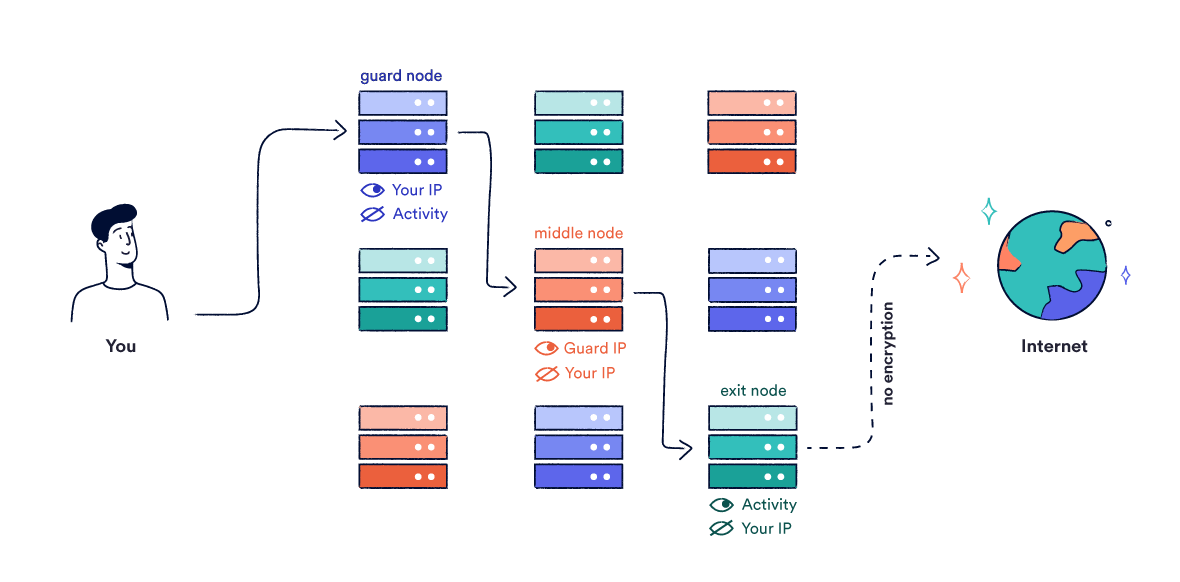

- قبل الاتصال بشبكة Tor ، يحدد Tor ثلاثة أو أكثر خوادم عشوائية (العقد) للاتصال.

- يقوم برنامج Tor بتشفير حركة المرور الخاصة بك بطريقة لا يمكن إلا لفك تشفيرها العقدة النهائية – المسماة عقدة الخروج.

- يقوم برنامج Tor بعد ذلك بإضافة طبقات تشفير إضافية لكل عقدة تمر بها حركة المرور الخاصة بك ، وتنتهي عند العقدة الأولى التي ستتصل بها ، وتسمى عقدة الحماية.

- في هذه المرحلة من العملية ، تتم حماية حركة المرور الخاصة بك على الأقل ثلاث طبقات من التشفير.

- عندما يتصل الكمبيوتر الخاص بك بعقد الحماية ، فإن عقدة الحماية تعرف عنوان IP الخاص بك ولكن لا يمكنها رؤية أي شيء عن حركة المرور الخاصة بك (المحتوى أو الوجهة).

- تقوم عقدة الحماية بفك تشفير الطبقة الأولى من التشفير لاكتشاف العقدة التالية في السلسلة. ثم يرسل حركة المرور الخاصة بك فصاعدًا – لا يزال محميًا بطبقتين على الأقل من التشفير.

- تتلقى العقدة التالية في السلسلة حركة المرور المشفرة. يعرف عنوان IP الخاص بالخادم السابق في السلسلة ولكنه لا يعرف عنوانك عنوان IP صحيح أو عدد الخطوات التي حدثت في السلسلة لأعلى حتى هذه النقطة. تزيل هذه العقدة طبقة من التشفير للكشف عن هوية الخادم التالي في السلسلة. ثم يرسل بياناتك إلى الأمام.

- تتكرر هذه العملية حتى تصل حركة المرور الخاصة بك إلى عقدة الخروج. عقدة الخروج فك تشفير الطبقة الأخيرة من التشفير. هذا يكشف عن حركة المرور الخاصة بك ولكن عقدة الخروج لا يوجد لديها طريقة لمعرفة من أنت.

- حركة المرور الخاصة بك تكمل رحلتها إلى الإنترنت.

- إخفاء عنوان IP الخاص بك من المواقع التي تزورها.

- تشفير حركة التصفح الخاصة بك.

- الوصول إلى المواقع المقيدة جغرافيا.

- اختر من بين عدة مواقع للخوادم الخاصة.

- الوصول إلى محتوى خاضع للرقابة.

- حماية البيانات الخاصة بك على شبكات واي فاي العامة.

- شبكة لامركزية. نظرًا لأن Tor يتكون من شبكة موزعة تضم الآلاف من الخوادم حول العالم – بدون مقر أو مكتب أو خادم مركزي – فمن الصعب للغاية على أي حكومة أو مؤسسة إغلاقها.

يجب على أي شخص يتطلع إلى اتخاذ Tor down أن يلاحق كل خادم فردي. هذا يعني أيضًا أنه لا توجد نقطة مركزية للمهاجم الضار للهجوم. لا يوجد أيضًا خادم مركزي يمكن ضبطه لعرض سجلات الاستخدام.

- عدم الكشف عن هويته كاملة. تمنع طريقة التوجيه التي يستخدمها Tor أي ارتباط بين عنوان IP الحقيقي ونشاطك عبر الإنترنت. ستعرف العقدة الأولى التي تتصل بها (عقدة الحماية) عنوان IP الخاص بك ولكن لن تتمكن من رؤية أي شيء عن نشاطك.

لن تتمكن أي من العقد اللاحقة من رؤية عنوان IP الحقيقي الخاص بك ، ولن تتمكن أي من المواقع التي تتصل بها. يقوم Tor أيضًا بتغيير مسارك عبر شبكته كل عشر دقائق ، بينما تحتفظ VPN باتصال خادم واحد طوال مدة اتصالك.

- عبر الحدود. Tor قادر على تجاوز القيود الجغرافية عن طريق توجيه حركة المرور الخاصة بك إلى العقد في مختلف البلدان. يمكن الوصول إلى محتوى الويب الذي كان يتعذر الوصول إليه مسبقًا في موقعك باستخدام متصفح Tor باستخدام شبكة Tor. وذلك لأن أي مواقع ويب تزورها ترى عنوان IP لعقدة الخروج ، وليس عنوان IP الحقيقي الخاص بك ، واستخدم هذا لتحديد موقعك.

ومع ذلك ، فإن المسار الذي تسلكه عبر شبكة Tor عشوائي تمامًا. بينما يكون ذلك ممكنًا ، فإن اختيار موقع خادم معين لـ “محاكاة ساخرة” أمر صعب للغاية. مزيج من التعقيد التقني والسرعات البطيئة يجعل من Tor الاختيار الخاطئ لبث الفيديو المحجوب جغرافيا.

- مجانا. لن تضطر أبدًا إلى الدفع مقابل Tor. البرنامج والشبكة مجانيان ومفتوحان المصدر ، ويحتفظ بهما المتطوعون والجمعيات الخيرية في جميع أنحاء العالم. على عكس بعض شبكات VPN المجانية ، لا توجد أي إعلانات ولن تقلق بشأن خطر قيام Tor نفسه بتسجيل بياناتك وبيعها.

- بطيء جدا. Tor بطيء جدًا مقارنةً بشبكة VPN. يتم توجيه البيانات الموجودة في شبكة Tor عبر عدة نقاط عشوائية ومشتتة على نطاق واسع ، ولكل منها نطاق ترددي متفاوت ، ومشفرة وفك تشفيرها عدة مرات. أنت تحت رحمة أبطأ العقدة على طريقك.

هذا يعني أن Tor ليس اختيارًا جيدًا لمشاهدة مقاطع الفيديو عالية الجودة أو مشاركة ملفات P2P أو أي شيء آخر يتطلب اتصالاً عالي السرعة.

التورنت على وجه الخصوص لا ينصح به لأنه يخاطر بكشف عنوان IP الحقيقي الخاص بك. كما يفرض الكثير من الضغط على الشبكة ، مما يؤدي إلى إبطاء اتصال الجميع.

- ضعف التوافق. يمكنك فقط الوصول إلى شبكة Tor باستخدام متصفح Tor أو تطبيق به إمكانية الوصول إلى Tor. إذا كنت تريد استخدام متصفح أو تطبيق آخر ، فلن تكون محميًا بواسطة Tor.

هناك تطبيق لنظام Android ولكن لا متصفح Tor لنظام التشغيل iOS, مما يعني أنه لا يمكنك استخدامه على جهاز iPhone أو iPad.

هناك بعض الطرق المتقدمة لتوجيه التطبيقات عبر الشبكة ، مثل برامج “Torifying” أو تشغيل “VPN عبر Tor”. هاتان العمليتان صعبتان ، لكنهما يخاطران بتسريب هويتك الحقيقية إذا لم يتم تنفيذها بشكل صحيح.

- لا دعم العملاء. نظرًا لأن شبكة Tor تديرها شبكة من المتطوعين ، فلا يوجد تمويل مباشر لدفع تكاليف صيانة الشبكة ككل وتحديثها. بعض الخوادم الموجودة على الشبكة قديمة وبطيئة ، ولا يوجد فريق دعم مركزي يلجأ إليه إذا واجهتك مشكلات.

ومع ذلك ، هناك مجتمع نشط من المتحمسين الذين قد يكونون على استعداد للمساعدة إذا وجدت نفسك عالقًا – لا تتوقع الدردشة المباشرة.

- الاهتمام غير المرغوب فيه. كما تعلمون بالفعل ، يتمتع Tor بشهرة لجذب أولئك الذين يحرصون بشدة على تجنب الاكتشاف. ويشمل ذلك الصحفيين والمبلغين عن المخالفات – ولكن أيضًا المجرمين.

يمكن أن يرى مزود خدمة الإنترنت أنك تستخدم Tor حتى لو كانوا لا يعرفون ما الذي تفعله. لهذا السبب ، فإن الاستخدام المتكرر لـ Tor يمكن أن يضعك علامة للمراقبة.

يمكنك أيضًا مواجهة الكثير من المتاعب على شبكة الويب المظلمة (.onion) ، والتي لا يمكن الوصول إليها إلا من خلال متصفح Tor. هذه ، في أكثر الأحيان ، أماكن خطرة يجب أن تكون.

- تعقيد. على عكس VPN ، لا يمكنك فقط تشغيل متصفح Tor وإخفاء عنوان IP الخاص بك. إذا لم تقم بتكوين متصفحك بشكل صحيح وتعديل عادات التصفح الخاصة بك ، فمن السهل للغاية الكشف عن عنوان IP الحقيقي الخاص بك ومعه هويتك الحقيقية.

التورنت على Tor أو فتح المستندات التي تم تنزيلها من خلال Tor أو باستخدام Windows هي مجرد أمثلة قليلة من الأنشطة التي يمكن أن تكشف عن عنوان IP الخاص بك. لمزيد من المعلومات ، اقرأ الفصل الخاص بنا حول كيفية الحفاظ على الأمان باستخدام Tor.

- عقد الخروج الخبيثة. على الرغم من أن حركة المرور الخاصة بك مشفرة خلال معظم رحلاتها عبر شبكة Tor ، فإنها تظهر عندما تمر عبر العقدة النهائية – وتسمى عقدة الخروج.

هذا يعني أن عقدة الخروج لديها القدرة على تجسس على نشاطك, تمامًا مثل موفر خدمة الإنترنت إذا كنت لا تستخدم Tor أو VPN.

يمكن لأي شخص إنشاء عقدة خروج للتجسس على المستخدمين ، بما في ذلك الحكومات والمجرمون. لمزيد من المعلومات حول عقد الخروج الضارة ، يمكنك الانتقال إلى الفصل التالي: هل Tor Safe?

- عدم الدقة. كما ذكرنا من قبل ، يمكن استخدام Tor لتجاوز القيود الجغرافية على المحتوى ، لكنها طريقة غير فعالة للغاية لتزوير موقع معين. بالإضافة إلى ذلك ، يمكن أن تجعل السرعات البطيئة من المستحيل تقريبًا دفق الوسائط الجغرافية.

- أسرع بكثير. إن استخدام VPN سيكون دائمًا أسرع بكثير من Tor. باستخدام VPN ، تنتقل البيانات المشفرة مباشرةً إلى خادم VPN واحد ثم إلى وجهتك. مع Tor ينتقل بين ثلاثة خوادم منتشرة في جميع أنحاء العالم.

لهذا السبب سترى انخفاضات صغيرة فقط في السرعة عند الاتصال بخادم VPN قريب. في بعض الحالات المتخصصة – مثل المكان الذي يقوم فيه موفر خدمة الإنترنت الخاص بك باختراق اتصالك بمواقع معينة – قد تلاحظ تحسنًا بسيطًا في السرعة.

- دعم العملاء. يتم توفير خدمات VPN من قبل الشركات المتخصصة. يمتلك الأشخاص الجديرون بالثقة بنى تحتية يمكن طلب المساعدة أو مساءلتها عندما تسوء الأمور.

تدفع اشتراكات VPN لصيانة الشبكة وفي بعض الحالات فرق دعم العملاء الكبيرة. هذا يعني أنه بإمكانك التعرف على الأشياء الجيدة من تلك السيئة ، على عكس عقد خروج Tor الخبيثة ، والتي لا يمكنك رؤيتها قادمة.

- الخيارات المتقدمة. تأتي شبكات VPN عالية الجودة مجهزة بميزات متقدمة مصممة للمساعدة في حماية خصوصيتك بشكل أكبر.

وتشمل هذه مفاتيح التبديل الخاصة بقطع الاتصال بالإنترنت تلقائيًا في حالة قطع اتصالك بشبكة VPN ، وحماية من التسرب لمنع تسرب IP أو DNS ، وتقنيات التعتيم للتحايل على الرقابة ، والخوادم المتخصصة للبث أو التورنت ، وغير ذلك الكثير.

- موقع سهل خداع. إن استخدام VPN هو الطريقة الأكثر فعالية للوصول بسرعة إلى المواقع المحظورة جغرافيا. يقدم معظم مزودي VPN الخوادم في عشرات المواقع حول العالم ، مما يتيح لك اختيار موقعك المفضل.

على الرغم من إمكانية التحكم في موقع عقدة الخروج في Tor ، إلا أنه ليس سهلاً أو موثوقًا به. باستخدام VPN ، يكون اختيار موقع بسيطًا مثل اختياره من قائمة.

نظرًا لأن اتصالات VPN أسرع بكثير ، فهي مثالية لدفق الوسائط من البلدان الأخرى أو مشاركة ملفات P2P.

- سهولة الاستعمال. قد تكون التكنولوجيا الكامنة وراء الشبكات الافتراضية الخاصة معقدة ، لكنها عمومًا سهلة التركيب والتشغيل.

في معظم الحالات ، ما عليك سوى تنزيل ملف التثبيت ثم اتباع الإرشادات التي تظهر على الشاشة. في كثير من الأحيان ، يمكنك حتى ضبط VPN على الاتصال تلقائيًا عند تشغيل جهازك.

- توافق واسع. تتوافق أفضل خدمات VPN مع كل جهاز يمكن توصيله بالإنترنت. على النقيض من ذلك ، فإن Tor متاح فقط على سطح المكتب أو Android فقط.

يوجد لدى جميع مزودي خدمة VPN بشكل كبير تطبيقات سطح المكتب والأجهزة المحمولة بالإضافة إلى ملحقات المتصفح. حتى أن بعض مقدمي الخدمة يقدمون برنامجًا يعمل على جهاز التوجيه المنزلي ، ويحمي جميع الأجهزة المتصلة بالإنترنت في آن واحد ويحمي خصوصيتك بشكل دائم.

- حماية شبكة واسعة. يحمي Tor حركة المرور فقط من داخل متصفح Tor نفسه. تقوم VPN بإعادة توجيه وتشفير كل حركة المرور الخاصة بك ، بما في ذلك أي تطبيقات في الخلفية.

- ممارسات التسجيل. قد تحمي خدمات VPN بياناتك من مزود خدمة الإنترنت الخاص بك ، ولكن عليك أن تثق في مزود VPN الخاص بك. على عكس Tor ، الذي لا مركزي تمامًا ، فأنت تثق في بياناتك بالكامل مع شركة واحدة لأنك تستخدم برامجها وخوادمها.

يحتفظ بعض مقدمي الخدمة بسجلات لنشاطك أو بيانات الاتصال الخاصة بك. هذا يمكن أن يكون للاستخدام الخاص ، أو لأنه مجبر من قبل السلطات. يمكن الاحتفاظ بهذه البيانات لأيام أو شهور أو حتى سنوات.

تعلن بعض الخدمات كذبا سياسات “سجلات الصفر”. إذا كانت السجلات موجودة ، فمن المحتمل أن تستخدم وكالة ما هذه المعلومات ضدك ، وهناك حدود لما يمكن أن تفعله VPN لحمايتك. هذا هو السبب في أنه من الأهمية بمكان اختيار مزود لا يحتفظ مطلقًا بسجلات تعريف شخصية.

حتى الشبكات الخاصة الافتراضية (VPN) مع سياسات عدم التسجيل لديها القدرة التقنية على الاحتفاظ بالسجلات. تعمل عمليات التدقيق الخارجية إلى حد ما على ضمان قيام شركة VPN فعليًا بما تقوله ، لكنها لا تضمن أن الشركة ستواصل القيام بذلك في المستقبل.

قد تتمكن عُقد خروج Tor من رؤية وتسجيل نشاطك ، لكنهم لا يعرفون هويتك الحقيقية. باستخدام VPN ، يجب أن تعيش مع العلم بأن هويتك ونشاطك يكمنان في أيدي مزود VPN الخاص بك.

- أغلى. هناك شبكات VPN مجانية ، ولكن جميع شبكات VPN تستحق رسومها اشتراكًا من نوع ما.

صيانة الشبكات وتطوير البرمجيات يتطلب المال. إذا كنت لا تدفع VPN مع نقدًا ، فأنت تدفعها عن طريق الإعلانات أو بيانات المستخدم. تشمل العديد من شبكات VPN المجانية حتى برامج الإعلانات.

إذا كان يجب عليك استخدام VPN مجاني ، فنحن نقترح عليك اختيار شيء من قائمتنا لأفضل شبكات VPN المجانية لتجنب مقدمي الخدمات غير الآمنين.

- فواصل في الاتصال. للحفاظ على الحماية ، يجب أن يعمل برنامج VPN على جهازك بشكل صحيح. إذا تعطل البرنامج لأي سبب ، فهناك خطر من تسرب البيانات التي يتم إرسالها من وإلى جهاز الكمبيوتر الخاص بك. هذا من شأنه أن يقوض هويتك بالكامل ويتركك عرضة لعيون الأطراف الثالثة.

تتضمن العديد من الشبكات الافتراضية الخاصة مفتاح قتل للحماية من هذه المشكلة. هذه هي الميزة التي تقطع اتصالك بالإنترنت تمامًا إذا فقدت VPN الاتصال. نوصي بشدة باستخدام VPN مع مفتاح القتل.

- تباين الجودة. الشبكات الافتراضية الخاصة هي شركات خاصة. نتيجة لذلك ، فإنها تأتي في طيف من الجودة والجدارة بالثقة. لكي تكون الاتصالات الخاصة بك آمنة ، يجب أن يكون التشفير المستخدم بواسطة خدمة VPN غير قابل للكسر ، وأن يكون الاتصال خاليًا تمامًا من التسريبات.

يمكن التعويض عن جميع عيوب VPN تقريبًا مقارنةً بتور بواسطة مزود موثوق.

تستخدم أفضل الشبكات الافتراضية الخاصة تشفير AES-256 بت ، لكن بعض الخدمات ذات المستوى الأدنى تستخدم خوارزميات أضعف مثل PPTP و Blowfish. انظر بعناية إلى المواصفات عند اختيار اشتراك VPN ، أو اختر من مزودي VPN الموصى بهم.

- المعنية في المقام الأول حول خصوصيتك.

- السفر إلى بلد يخضع لرقابة شديدة.

- الاتصال بشبكة WiFi عامة.

- إجراء عمليات الشراء عبر الإنترنت.

- تدفق أو سيل وسائل الإعلام.

- الوصول إلى المحتوى المقيد جغرافيا.

- المعنية في المقام الأول مع عدم الكشف عن هويته كاملة.

- غير قادر على تحمل VPN جديرة بالثقة.

- مهتم بالوصول إلى مواقع الويب “المخفية” باستخدام نطاق .onion.

- السعي إلى نشر معلومات حساسة مثل أنت صحفي أو ناشط أو مخبر.

- باستخدام ملحقات المتصفح.

- تحميل وفتح الملفات.

- تنزيل ملفات التورنت.

- تمكين جافا سكريبت.

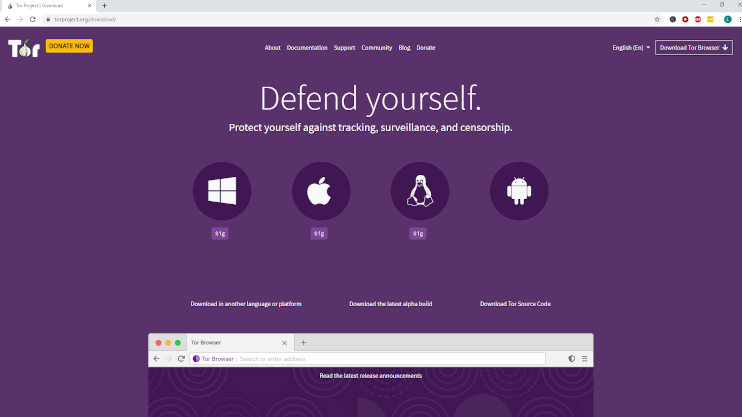

- انتقل إلى صفحة التنزيل على موقع Tor Project.

نظرًا لأن موفر خدمة الإنترنت أو مسؤول الشبكة يراقب بلا شك عادات التصفح لديك ، فقد ترغب في الحصول على VPN نشط عند زيارة موقع Tor الإلكتروني.

قد يبدو هذا بجنون العظمة ، لكن هناك أمثلة حقيقية على حياة أشخاص يتعرفون على أنفسهم بهذه الطريقة. في عام 2013 ، تم التعرف على طالب بجامعة هارفارد أرسل تهديدًا باستخدام قنبلة وهمية عبر Tor لتجنب امتحان باستخدام سجلات اتصال WiFi الجامعي. تم تمييز الطالب لأنه كان المستخدم الوحيد الذي وصل إلى تور على شبكة الحرم الجامعي.

- حدد نظام التشغيل الذي تختاره:

- سيتم تنزيل ملف. exe: فتحه.

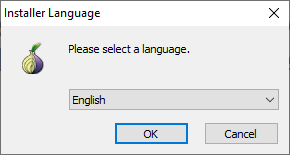

- اختر لغتك من القائمة المنسدلة:

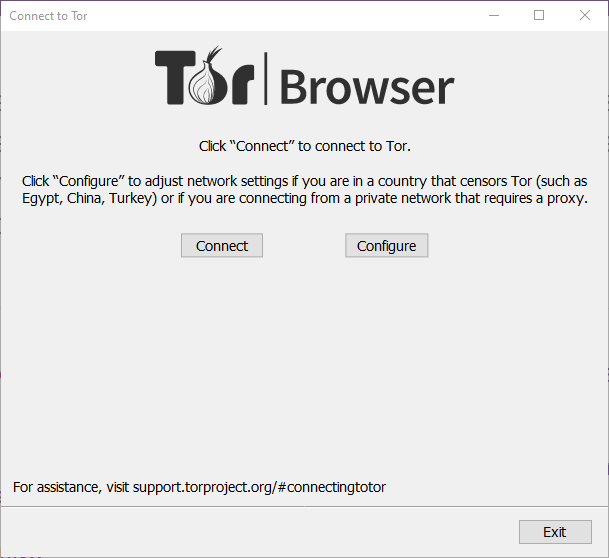

- ما لم تكن تبحث عن إعداد متقدم ، اضغط على الاتصال:

- سيقوم Tor تلقائيًا بإعداد نفسه.

- اضغط على “تثبيت” على صفحة متجر Google Play.

- صحافة الاتصال للوصول إلى شبكة Tor. هذا سيستغرق بضع دقائق للتحميل.

- التنقل بين الرسائل الترحيبية.

- أنت الآن جاهز لاستخدام متصفح Tor على الهاتف المحمول. انقر على شريط العنوان في الأعلى للدخول إلى موقع الويب الذي تريد زيارته.

- يجري مسحها أو تعاني من هجوم رجل في منتصف من عقدة الخروج الخبيثة.

- تسريب غير مروري لحركة المرور غير الشخصية والكشف عن هويتك الحقيقية.

- بخلاف ذلك ، كشف هويتك للموقع الذي تزوره.

- تجنب السلوك الذي قد يؤدي إلى تسرب فني للمعلومات.

- تجنب السلوك الذي قد يستخدمه المتفرج لاستنتاج هويتك.

- لا تستخدم التحقق بخطوتين للجوال.

- لا تنشر حساباتك الشخصية أبدًا.

- تجنب تشغيل الحسابات نفسها داخل وخارج Tor.

- فقط الوصول إلى مواقع الويب الآمنة المشفرة.

- احذف ملفات تعريف الارتباط وبيانات الموقع المحلية بعد كل جلسة تصفح.

- لا تستخدم Google (DuckDuckGo هو بديل جيد).

- لا تتصل بنفس الخادم البعيد باستخدام متصفح Tor أو بدونه في وقت واحد.

- تجنب التورنت (يبطئ الشبكة) – و TorTorrent بشكل خاص.

- لن يعرف مزود خدمة الإنترنت ومشغل الشبكة أنك متصل بشبكة Tor.

- لن ترى عقدة إدخال شبكة Tor عنوان IP الحقيقي الخاص بك.

- لن يتمكن مزود VPN الخاص بك من رؤية حركة المرور الخاصة بك.

- سيرى موفر VPN عنوان IP الحقيقي الخاص بك.

- سيتمكن مزود VPN الخاص بك أيضًا من معرفة أنك متصل بشبكة Tor.

- ستظل نقاط خروج Tor – بما في ذلك عقد الخروج الضارة – قادرة على عرض حركة المرور الخاصة بك.

- تمر جميع حركة مرور VPN الخاصة بك عبر شبكة Tor ، وليس فقط تصفح الويب الخاص بك. يمنحك هذا حماية خصوصية مزدوجة القوة ، بغض النظر عما تفعله على الإنترنت.

- إلى جانب مزايا Tor ، يمكنك أيضًا الحصول على الميزات المتقدمة لشبكة VPN الخاصة بك. يتضمن ذلك القدرة على تبديل الخوادم لسرعات أفضل أو استخدام مفتاح القتل لمنع تسرب عناوين IP غير المرغوب فيها.

- إذا كنت بحاجة إلى استخدام موارد .onion ، فيمكنك الوصول إليها عبر متصفح بديل (وليس فقط متصفح Tor) عبر VPN.

- لن تتمكن نقاط خروج Tor من مشاهدة حركة المرور الخاصة بك.

- سيتم تقييد اختيارك لمزود VPN.

- سوف تواجه ضربة هائلة لسرعات الاتصال الخاصة بك. قد يؤدي استخدام VPN على Tor إلى جعل VPN البطيء أكثر من عمل روتيني للاستخدام.

- تشفير البيانات باستخدام VPN ثم تشفيرها مرة أخرى باستخدام Tor هو أمر مفرط لن يؤدي إلى تحسين خصوصيتك بشكل كبير.

- يتطلب استخدام VPN عبر Tor تكوينًا إضافيًا. قد تضطر إلى تثبيت عميل معين أو تنزيل ملف اتصال معين أو تغيير إعداداتك – وكل ذلك يتطلب وقتًا ومعرفة تقنية وصبرًا.

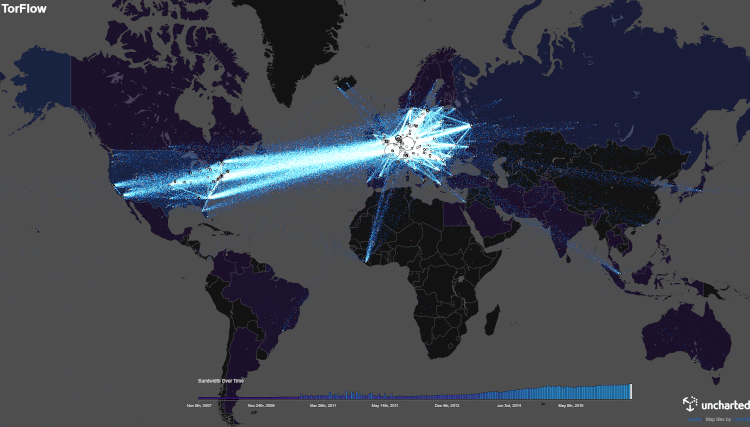

إن حجم البنية التحتية المحيطة بتور وعدم وجود سلطة مركزية قد دفعها إلى الاتجاه السائد خلال العقد الماضي. ومع ذلك ، فإن المفاضلة لهذه الشبكة الكبيرة من العقد التي يديرها المجتمع هي اتصال غير موثوق به وغالبًا سرعات بطيئة جدا.

تظل شبكة Tor أكثر نشاطًا في أوروبا وأمريكا الشمالية ، ولكن انتشارها يتوسع بثبات في جميع أنحاء العالم. إنه شائع بشكل خاص في البلدان التي تتم فيها مراقبة الاتصال عبر الإنترنت أو مراقبته وقد يؤدي عدم توفر الخصوصية إلى عقوبة السجن.

تصور تدفق بيانات Tor العالمي ، من 3 إلى 6 يناير 2016 بواسطة TorFlow.

مع نموها ، حصلت Tor على موافقات ومديح من مجموعة من منظمات الحريات المدنية ، بما في ذلك منظمة العفو الدولية ومؤسسة الحدود الإلكترونية (EFF).

يمكن استخدام Tor مع مجموعة متنوعة من أنظمة التشغيل والبروتوكولات ، ولكن الغالبية العظمى من المستخدمين يقومون بتشغيله على جهاز كمبيوتر باستخدام متصفح Tor. للحصول على تفاصيل حول كيفية تثبيت متصفح Tor واستخدامه ، يمكنك تخطي مباشرة إلى كيف يمكنني استخدام Tor?

يتيح لك Tor أيضًا الوصول إلى عدد من مواقع الويب غير المدرجة من خلال اسم نطاق .onion – وهو جزء مما يسمى ‘الظلام الويب“. أشهر هذه المواقع هي سوق طريق الحرير الذي تم إغلاقه الآن ، ولكن هناك أيضًا مواقع أقل شبهة في التشغيل مثل مرآة BBC News المصممة للتغلب على الرقابة.

Tor هو بلا شك أرخص أداة خصوصية. ولكن هناك مخاطر ملازمة لاستخدام Tor. ما لم تغير عادات التصفح الخاصة بك ، فأنت في خطر فضح عنوان IP الحقيقي الخاص بك أو غيرها من معلومات التعريف الشخصية: تحطّم هويتك بالكامل. يمكنك معرفة المزيد حول هذا الموضوع في قسمنا حول كيفية الحفاظ على الأمان باستخدام Tor.

نحن لا نتغاضى عن استخدام Tor (أو VPN) لأي شيء غير قانوني ، ونوصي بالابتعاد عن شبكة الويب المظلمة كإجراء وقائي عام.

كيف يعمل تور?

كيف تمر بياناتك عبر شبكة Tor.

مثل البصل ، يمتلك Tor طبقات. تستبعد شبكة Tor حركة المرور بين عدد من الخوادم لتجعلك مجهول الهوية تمامًا.

في هذا القسم سوف نغطي بالضبط كيفية عمل Tor. إذا كنت ترغب في تخطي هذا القسم ، فيمكنك القفز مباشرةً إلى Tor مقابل VPN: أيهما أفضل؟ أو كيف يمكنني استخدام Tor?

إليك كيفية قيام Tor Network بتشفير وإخفاء الهوية لحركة المرور على الإنترنت:

في أي مرحلة في هذه العملية يعرف أي عقدة على حد سواء من أنت و ماذا تفعل. نظرًا لأن كل عقدة لا تعرف سوى هوية الخادم المجاور لها مباشرةً في السلسلة ، فمن المستحيل أيضًا على أي خادم إعادة هندسة طريقك عبر شبكة البصل – حتى لو كانت لديه نية خبيثة.

لمزيد من الأمان ، يكون طريقك عبر شبكة البصل هو إعادة تعيين عشوائي حول كل عشر دقائق.

تم تصميم هذه العملية لتكون مجهول تماما, لكنها ليست كذلك خاصة بالكامل. ليس لدى عقدة الخروج طريقة لمعرفة من أنت ، لكن يمكنها من الناحية النظرية ملاحظة ما تقوم به. إذا كنت تريد إرسال بريد إلكتروني إلى شخص ما باسمك أو عنوان IP الحقيقي الخاص بك ، فستقوض العملية برمتها.

Tor مصمم فقط للتعامل مع حركة المرور باستخدام بروتوكول TCP الشهير ، والذي يمثل غالبية حركة التصفح العادية. كونك مقيدًا بهذا البروتوكول يخلق ثغرة أمنية محتملة ، لأن كل حركة المرور التي تستخدم UDP أو أي بروتوكول إنترنت آخر ستنتقل خارج شبكة Tor. يتم نقل حركة الصوت والفيديو عمومًا باستخدام UDP.

هل تور VPN?

على الرغم من كونها مشوشة في كثير من الأحيان ، فإن Tor و VPN هما في الواقع تقنيات مختلفة تمامًا.

الشبكة الافتراضية الخاصة (VPN) هي ملك خاص شبكة من الخوادم التي يمكنك الاتصال بها لمجموعة متنوعة من الأسباب ، بما في ذلك تحسين الأمان والتحايل على الرقابة وإخفاء عنوان IP الحقيقي الخاص بك.

عند استخدام VPN ، يتم تشفير الاتصال بين الكمبيوتر الخاص بك وخادم VPN. هذا يمنع موفر خدمة الإنترنت أو أي طرف ثالث من عرض نشاطك عبر الإنترنت.

ومع ذلك ، فإن مزود VPN الخاص بك لديه دائمًا القدرة الفنية على راقب نشاطك. يمكنهم عرض عنوان IP الحقيقي الخاص بك وتسجيله المحتمل ، لذلك يجب أن تكون قادرًا على وضع الكثير من الثقة في مزودك.

هذا هو السبب في أنه من الأهمية بمكان العثور على مزود VPN مع الحد الأدنى من سياسة التسجيل وسجل حافل للحفاظ على أمن شبكتها.

Tor ، من ناحية أخرى ، هي شبكة من المجتمع والمتطوع المملوكة الخوادم – أو “العقد”. يتيح لك استخدام هذه الشبكة تصفح الإنترنت بشكل مجهول ، لكنه لا يوفر نفس مزايا الأمان مثل VPN ، أو الأداة المساعدة نفسها للوصول إلى المحتوى المحظور جغرافيًا.

لا يمتلك Tor Project ، الذي يحتفظ ببرنامج متصفح Tor ، شبكة الخوادم التي يعمل عليها البرنامج. على عكس خادم VPN ، الذي يعرف من أنت وماذا تفعل ، لا يمكن لخادم واحد في شبكة Tor الوصول إلى كلا خادمك هوية و نشاط.

يحقق Tor ذلك من خلال استخدام طبقات متعددة من التشفير وتوجيه حركة المرور الخاصة بك عبر عدة خوادم قبل نشرها على شبكة الإنترنت الأوسع. هذا يعني أنك لست مضطرًا لأن تضع ثقتك في مزود الخدمة كما تفعل مع VPN ، ولكنه يؤدي أيضًا إلى ذلك سرعات التصفح البطيئة وبعض الثغرات الأمنية المحددة التي لن تقلق بشأنها مع VPN موثوق.

باختصار ، VPN هي أداة ل خصوصية اولا في المقام الاول اولا قبل كل شي. Tor ، من ناحية أخرى ، هو أداة ل الغفلية.

لتلخيص ، VPN يسمح لك:

إذا كنت تريد معرفة المزيد حول ماهية VPN ، فقد كتبنا دليلًا شاملاً يحتوي على كل ما تحتاج إلى معرفته.

بدلاً من ذلك ، يمكنك العثور على مقارنة مباشرة بين خدمات Tor و VPN في Tor مقابل VPN: أيهما أفضل؟ قسم من هذا الدليل.

The Onion Router مقابل تشفير VPN

يستخدم Tor و VPN كلاهما التشفير لمنحك خصوصية إضافية عبر الإنترنت ، لكنهما يستخدمان التشفير تطبيق التشفير بشكل مختلف جدا.

عند استخدام VPN ، يتم تأمين كل حركة المرور الخاصة بك عن طريق “نفق” من التشفير وإرسالها إلى خادم VPN واحد ينتمي إلى مزود VPN الخاص بك. بمجرد استلامها ، يتم فك تشفير حركة المرور وإصدارها إلى وجهتها النهائية.

ما لم تكن أدوات التعتيم المتقدمة قيد الاستخدام ، لن يمنع نفق VPN موفر خدمة الإنترنت من معرفة أنك تستخدم VPN ، لكنه سيمنعها من رؤية المواقع التي تزورها وماذا تفعل عندما تصل إلى هناك.

على النقيض من ذلك ، تستخدم “شبكة Onion Network” من Tor طبقات متعددة من التشفير ، لا يمكن فك تشفير كل منها إلا عن طريق خادم مخصص عشوائيًا. لا تنتمي هذه الخوادم إلى Tor ، ولكنها مملوكة ومتطوعة من قبل المتطوعين.

قد يتمكن موفر خدمة الإنترنت من معرفة أنك تستخدم Tor ، ولكن طبقة التشفير الأولية ستمنعهم من رؤية مكان التصفح..

على الرغم من أنك تحتاج إلى ثقة قوية جدًا في مزود VPN الخاص بك ، فقد تم تصميم Tor للقضاء على الحاجة إلى الوثوق بأي مشغل خادم فردي.

من حيث قوة التشفير ، تعتمد بعض شبكات VPN على بروتوكولات تشفير ضعيفة وعفا عليها الزمن مثل PPTP ، والتي يمكن كسرها بالقوة الغاشمة خلال 24 ساعة.

ومع ذلك ، تستخدم شبكات VPN عالية الجودة بروتوكولات أكثر أمانًا مثل IKEv2 / IPSec و OpenVPN. تعمل هذه البروتوكولات مع أصفار تشفير آمنة مثل AES-256 و RSA-1024 ، لم يتم كسر أي منها بعد. مع تكنولوجيا الحوسبة الحالية ، سوف يستغرق الأمر وقتًا أطول من حياة الكون لتحقيق ذلك.

يستخدم Tor مجموعة من نفس الأصفار الآمنة. ومع ذلك ، تتم إزالة مستوى التشفير العالي الذي تستخدمه Tor في عقدة الخروج ، مما يعني أن نشاط الاستعراض الخاص بك سوف يتعرض. طالما لم يحدث أي تسرب ، فسيكون من المستحيل ربط هذا النشاط بهويتك. يمكنك قراءة المزيد حول هذه التسريبات في هل Tor آمن للاستخدام؟ الجزء.

يمكنك معرفة المزيد حول بروتوكولات تشفير VPN والأصفار في دليل تشفير VPN.

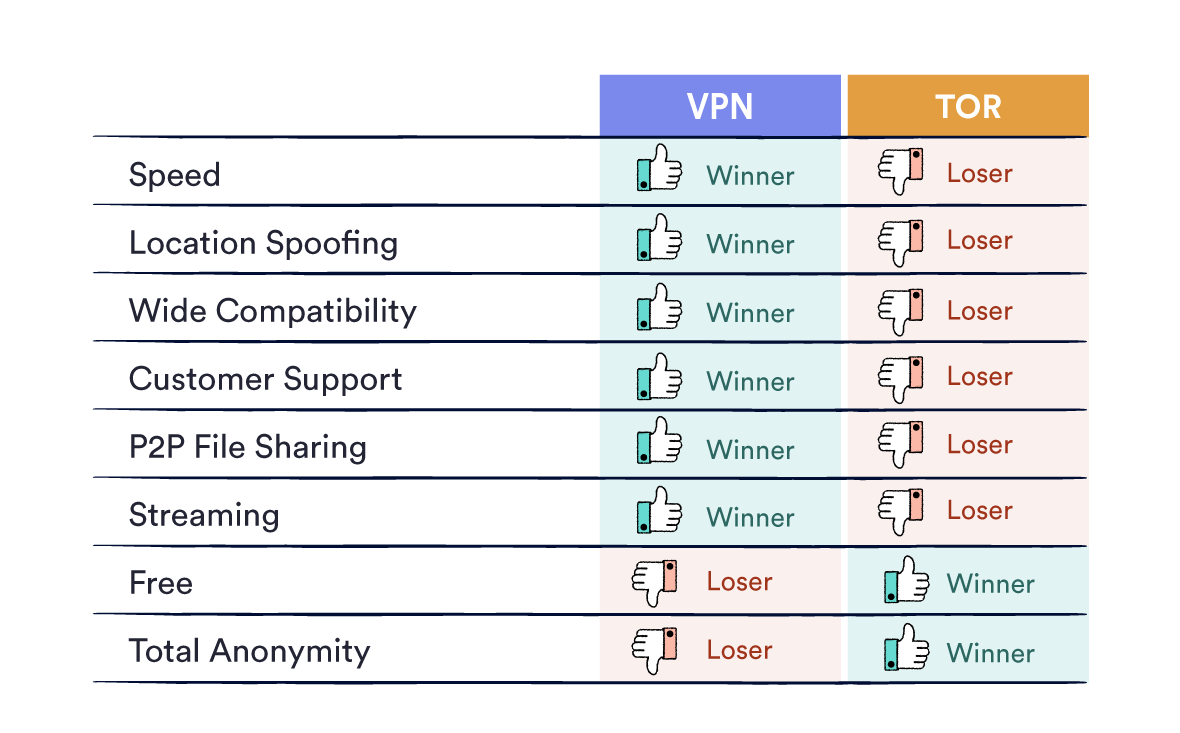

أيهما أفضل: Tor أو VPN?

الفرق الأكبر بين Tor و VPN هو أن Tor موجود لتحقيقه عدم الكشف عن هويته كاملة, في حين أن الشبكات الخاصة الافتراضية لها مجموعة واسعة من الخصوصية والأمن تطبيقات.

فيما يلي جدول مقارنة سريع يوضح إيجابيات وسلبيات كل أداة:

Tor مقابل جدول مقارنة VPN.

هناك فوائد وعيوب لكل شبكة ، وستكون بعض الأنشطة أكثر ملاءمة لكل واحدة على الأخرى.

في هذا القسم ، سنغطي مزايا وعيوب Tor و VPN بالتفصيل. لتخطي هذه المزايا والعيوب ، يمكنك القفز مباشرة إلى ملخص الأداة التي يجب عليك استخدامها.

مزايا تور

عيوب تور

مزايا VPN

عيوب VPN

الذي يجب عليك استخدامه: Tor أو VPN?

تختلف أفضل أداة للخصوصية تبعًا للموقف لديك. إليك بعض النصائح الملموسة عندما يكون من الأفضل استخدام VPN أو Tor.

عندما يجب أن تستخدم VPN

سيكون VPN الجيد هو الحل الأفضل لمعظم الناس لأنه يوازن خصوصية, الأمان و سهولة الاستخدام. كما أنه أقل عرضة للتسرب نظرًا لأنه يحمي كل حركة المرور على الإنترنت (وليس فقط حركة المرور من متصفحك).

بالإضافة إلى ذلك ، لا يتطلب VPN نفس النوع من الفهم التقني لمنع حدوث الأخطاء.

طالما يتم استخدام مزود VPN موثوق وجدير بالثقة ، فإن VPN تقدم حلاً خصوصيةًا آمنًا للغاية مع وجود ميزة ممتازة أداء و المرونة بالمقارنة مع تور.

يجب استخدام VPN إذا كنت:

عندما يجب أن تستخدم تور

أكبر قوة لدى Tor هي أنه يلغي الحاجة لتضع ثقتك في شركة VPN خاصة. أكبر نقاط الضعف فيه – عدم وجود الأمن وسرعات بطيئة للغاية – جعلها أ اختيار الفقراء لكثير من الأنشطة الشعبية ، مثل مشاركة الملفات, تدفق, أو معاملات التسوق.

هناك مواقف نوصي فيها باختيار Tor عبر VPN. على وجه الخصوص ، Tor هو الخيار الأفضل لـ الغفلية – ولكن فقط إذا كنت على استعداد للتضحية بالأمن والخصوصية لتحقيق ذلك. سيكون نشاطك مفتوحًا ليراه الآخرون ، لكن من المستحيل ربطه بك.

هذا النوع من عدم الكشف عن هويته مطلوب حقًا فقط لأمثال المخبرين والصحفيين ، الذين يريدون رؤية رسائلهم ولكنهم بحاجة إلى الحفاظ على سرية أصلهم. إذا قررت استخدام Tor ، فتأكد من قراءة فصلنا الخاص بكيفية الحفاظ على الأمان باستخدام Tor.

يجب استخدم Tor إذا كنت:

هل Tor آمن للاستخدام?

يوجد مشروع Tor للمساعدة في حل مشكلة الثقة عبر الإنترنت. ولكن هل يمكنك الوثوق بشبكة Tor حقًا؟?

هذا سؤال مشروع ، لكن ليس لديه إجابة محددة بعد. هناك ، ولكن, العديد من نقاط الضعف المعروفة والمشتبه فيها في تصميم تور.

هل Tor خطر?

إن الشكوك حول قيام مكتب التحقيقات الفيدرالي (FBI) والوكالات الحكومية الأمريكية الأخرى بإلغاء تحديد هوية مستخدمي Tor موجودة منذ سنوات. بالتأكيد ، لقد وضعوا الموارد في تحقيق هذه القدرة. حقيقة أن تور لا تزال تمول إلى حد كبير من قبل حكومة الولايات المتحدة هي سرية سرية للغاية.

يبدو أن هذه الشكوك قد تم تأكيدها في قضية قضائية 2023 ، لكن مكتب التحقيقات الفيدرالي رفض في نهاية المطاف تقديم أدلة أو الكشف عن أي ثغرة أمنية محتملة لتور ، مما أدى إلى انهيار القضية تمامًا.

طور الباحثون في جامعة كولومبيا أيضًا هجمات تسمح لهم بإلغاء تحديد هوية ما يصل إلى 81٪ من مستخدمي Tor.

إذا كشفت وكالة استخباراتية علانية عن ثغرة تور ، فإن المستخدمين العاديين سوف يتدفقون من المنصة. سيكون من المستحيل عندئذٍ استخدام المنصة للمراقبة ، ومن السهل تحديد أي حركة مرور متبقية على أنها تابعة للدولة.

لهذا السبب ، تبقى أي قدرات لإلغاء إخفاء هوية مستخدمي Tor غير مؤكد, كما تفعل الآلية التي يمكن أن تفعل ذلك أو النطاق الذي يمكن أن يتم تطبيق هذا.

الأهم من ذلك بكثير هو حقيقة أن تور قد تم تطويره من قبل البحرية الأمريكية. هذه ليست بالضرورة مشكلة في حد ذاتها ، ولكن التعاون المستمر بين مطوري Tor والحكومة الأمريكية – التي حددتها Yasher Levine في كتابها Surveillance Valley – هو أكثر من مصدر قلق.

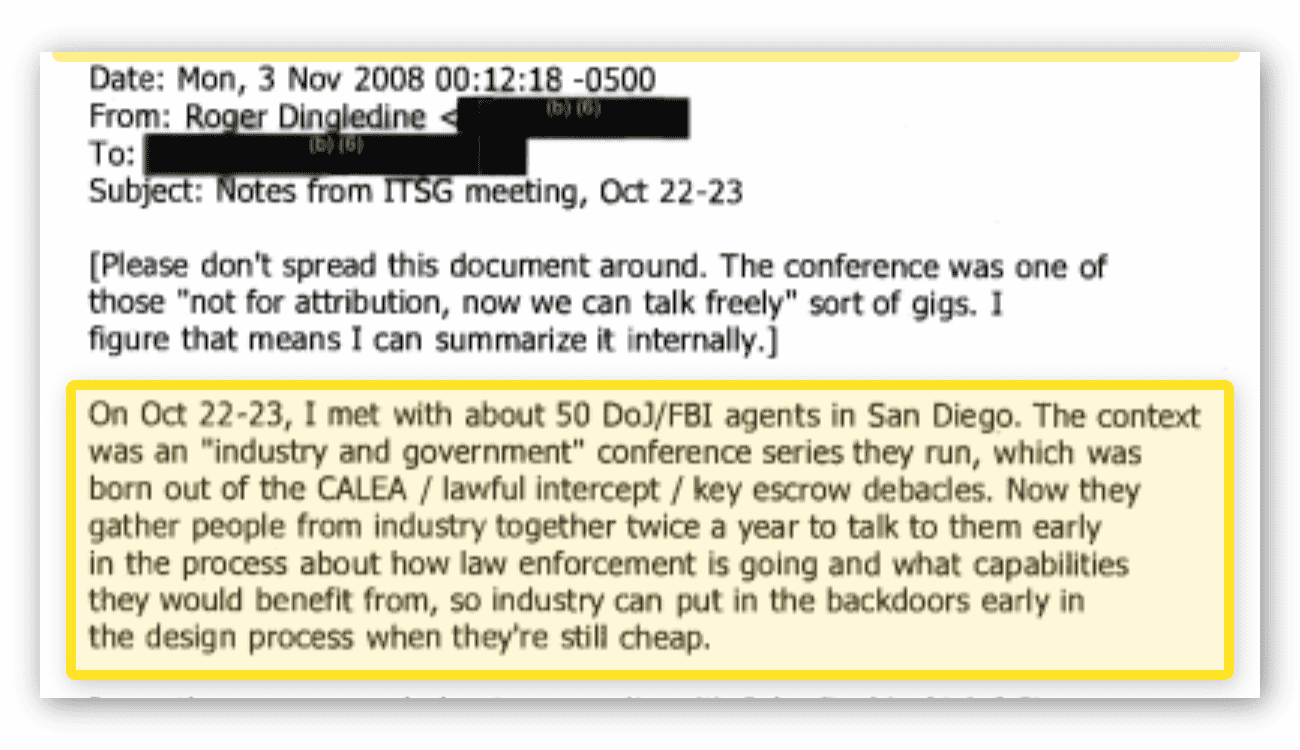

تم الإعلان عن عدة مراسلات عبر البريد الإلكتروني بين مطوري Tor والوكالات الحكومية الأمريكية في السنوات الأخيرة. فيما يلي مثال يناقشه أحد مؤسسي شركة Tor التعاون مع وزارة العدل, بما في ذلك الإشارة إلى تثبيت “backdoors”:

لقطة شاشة لبريد إلكتروني أرسله روجر دينجلين ، مؤسس تور.

يمكنك مشاهدة المزيد من هذه المراسلات ، إلى جانب العديد من التبادلات الأخرى بين مطوري Tor ووكالات الاستخبارات الأمريكية ، هنا.

هل تور القانونية?

أنه قانوني لاستخدام تور. ومع ذلك ، فإن بعض المواقع التي يمكن الوصول إليها من خلال شبكة Tor شائعة بين المجرمين وتستضيف محتوى غير قانوني. بينما تور هو قانوني للاستخدام, الاستخدام المتكرر قد علامة لك للمراقبة.

نقاط الضعف في ويندوز

لم يتم تصميم نظام Windows لعدم الكشف عن هويته. حتى لو كنت حذراً ولم تدخل إلى الإنترنت إلا من داخل متصفح Tor ، فإن نظام التشغيل يرسل المعلومات إلى Microsoft افتراضيًا ، مما قد يؤدي إلى الكشف عن هويتك. يعتبر تشغيل Tor على Linux أكثر أمانًا وأكثر موثوقية.

Tails و Whonix من صيغ Linux الشائعة والتي تم تصميمها للاستخدام مع Tor ، ولكن يمكنك تشغيل Tor بأمان على أي إصدار من نظام التشغيل Linux.

IP & تسرب DNS

عند استخدامها بشكل صحيح تور يجب عدم تسرب معلومات IP أو DNS الخاصة بك. ومع ذلك ، إذا كنت تستخدمه مثل مستعرض عادي ، فمن المؤكد أنه سينتج عنه تسرب DNS أو IP.

إذا كنت ترغب في منع تسرب IP و DNS عند استخدام Tor ، فأنت بحاجة إلى ذلك تجنب:

كل هذه الأنشطة لديها القدرة على توجيه حركة المرور خارج متصفح Tor أو الاحتفاظ بالمعلومات التي يمكن أن تزيل هويتك حتى داخل متصفح Tor..

خطأ شائع آخر هو الوصول إلى مواقع HTTP. لن يكشف هذا مباشرةً عن عنوان IP الخاص بك ، ولكنه يجعلك أكثر عرضة للمراقبة ، ويضيف خطرًا على أي من السلوكيات المذكورة أعلاه. يمكنك معرفة المزيد حول كيفية استخدام Tor بأمان في الفصل التالي من هذا الدليل.

خروج العقد الخبيثة

إحدى الطرق التي تعرض فيها Tor للخطر بالتأكيد هي عقد الخروج الخبيثة.

على الرغم من أن حركة المرور الخاصة بك مشفرة خلال معظم رحلاتها عبر شبكة Tor ، فهي كذلك مكشوف عندما يمر عبر العقدة النهائية – تسمى عقدة الخروج.

هذا يعني أن عقدة الخروج لديها القدرة على عرض نشاطك, تمامًا مثل موفر خدمة الإنترنت إذا كنت لا تستخدم Tor أو VPN. هذا لا يقوض بالضرورة عدم الكشف عن هويتك ، لأن عقدة الخروج ليس لديها طريقة لمعرفة عنوان IP الحقيقي الخاص بك.

إذا كنت تريد الوصول إلى حساب بريد إلكتروني أو صفحة فيسبوك مرتبطة بهوية حياتك الحقيقية ، فيمكن ملاحظة ذلك وتقويض هويتك.

يمكن لأي شخص تشغيل عقدة الخروج. من المعروف أنهم يستخدمون للمراقبة من قبل المجرمين وحتى لشن هجمات رجل في الوسط.

يمكن لبعض الشكوك الصحية أن تبقيك آمنًا هنا ، ومن الحكمة أن نفترض دائمًا أن شخصًا ما يراقبك.

يمكن تتبع تور?

إذا كنت حريصًا وتم تكوين Tor بشكل صحيح ، فلا, لا يمكنك تتبعها.

بمجرد أن يغادر نشاطك شبكة Tor ، يصبح غير مشفر. هذا يعني أن حكومتك أو أي جهة خارجية أخرى يمكنها رؤيتها ، لكنهم لن يتمكنوا من معرفة من أنت إلا إذا سمح لهم نشاط التصفح الخاص بك بمعرفة.

من الأفضل الافتراض نشاطك دائما يمكن رؤيته, ولكن هذا المتفرجين لديهم لا فكرة من أنت. طالما أنك لا تفعل أي شيء لتحديد هويتك (مثل زيارة أي حسابات شخصية ، أو السماح لـ Tor بالتسرب) ، لا يمكن تتبع نشاطك إليك عبر شبكة Tor.

كيف يمكنني استخدام تور?

إذا قررت استخدام Tor ، يمكنك اتباع هذه الخطوات البسيطة لتثبيت متصفح Tor على جهاز الكمبيوتر أو الهاتف المحمول. إذا كنت قد قمت بالفعل بتثبيت متصفح Tor ، فيمكنك الانتقال إلى الفصل التالي حول كيفية المحافظة على أمان استخدام Tor.

كيفية تثبيت متصفح Tor على جهاز الكمبيوتر الخاص بك

سوف متصفح تور تعمل من أجل أي شبابيك, لينكس أو ماك الكمبيوتر ، وسهلة التركيب.

لتثبيت متصفح Tor على جهاز الكمبيوتر الخاص بك:

بمجرد تنزيل الملف ، لن تضطر إلى تثبيت أي شيء آخر. Tor مكتفية بالكامل – حتى يمكنك تشغيله من محرك أقراص USB الإبهام.

لن يتم توجيه نشاطك من داخل المتصفح إلا عبر Tor. أي شيء في الخارج – بما في ذلك رسائل البريد الإلكتروني المرسلة من تطبيق منفصل مثل Outlook – سوف يتعرض للمراقبة.

كيفية تثبيت متصفح تور على الهاتف المحمول

يتوفر تطبيق متصفح Tor لأجهزة Android ويتم إدارته بواسطة مشروع Guardian. من السهل تنزيلها واستخدامها ، ولكن نفس القيود تنطبق عند استخدام المتصفح على سطح المكتب: فقط ما تفعله في المتصفح سيبقى مجهول الهوية على الإنترنت.

إذا كنت ترغب في تخطي هذا القسم ، فيمكنك القفز مباشرةً إلى كيفية المحافظة على الأمان باستخدام Tor.

لتثبيت متصفح Tor على جهاز Android الخاص بك:

لسوء الحظ ، نظرًا لأن متجر التطبيقات التابع لشركة Apple مقيد بشدة ، لا يوجد حاليًا تطبيق لنظام التشغيل iOS ومن غير المرجح أن يكون هناك في المستقبل. هذا يعني أنك لن تكون قادرًا على استخدام Tor على iPhone أو iPad.

تطبيقات أخرى تعمل بتقنية Tor

ذكرنا سابقًا أن Tor يمكنه التعامل مع كل حركة المرور التي تستخدم بروتوكول TCP. رغم أن هذا صحيح ، إلا أنه ليس من السهل الحصول على الكثير من التطبيقات للعمل فقط مع TCP.

أي معلومات لم يتم نقلها عبر TCP ستفترض خارج شبكة Tor. سيؤدي ذلك إلى تسرب DNS أو WebRTC أو IP ، مما يعرض هويتك ونشاطك لأي من المتفرجين.

تقدم Tor دليلها المتعمق لتطبيقات “Torifying” ، والتي نوصي بها فقط للمستخدمين الأكثر تقدماً.

يعمل نظام Linux ذيول Tails على توجيه جميع الأنشطة عبر شبكة Tor افتراضيًا. يأتي مزودًا بالعديد من التطبيقات المثبتة مسبقًا والمجهزة مسبقًا ويقطع تلقائيًا أي حركة مرور غير تور لمنع حدوث تسرب.

هذا إعداد فعال ولكنه لن يكون متوافقًا مع الكثير من التطبيقات الشائعة – لا تتوقع استخدام YouTube أو Facebook Messenger أو Spotify من سطح المكتب.

لسوء الحظ ، تعتمد غالبية تطبيقات Voice-over-IP (VoIP) على بروتوكول UDP. نظرًا لأن Tor غير متوافق حاليًا مع هذا البروتوكول ، لا يمكن استخدام تطبيقات الدردشة المرئية مثل Skype عبر شبكة Tor.

كيف تحافظ على سلامتك باستخدام Tor

يمكن حل معظم المخاطر المرتبطة بتور تغيير سلوكك عندما تتصفح الإنترنت.

إذا كنت تستخدم Tor كمستعرض عادي ، فمن المؤكد أنه سيؤدي إلى تسرب DNS أو IP.

تذكر: فقط حركة مرور الويب الخاصة بك محمية عند استخدام متصفح Tor. التطبيقات الأخرى ، مثل البريد الإلكتروني أو حتى المتصفحات الأخرى ، لا يتم نقلها عبر الشبكة.

نوصي بقراءة قائمة المشكلات المعروفة الحالية في Tor قبل استخدام المتصفح لأول مرة.

أكبر ثلاثة مخاطر عند استخدام Tor هي:

أهم الاحتياطات التي تحتاج إلى اتخاذها هي:

يتطلب تجنب التسريبات عمومًا استخدام حركة مرور TCP فقط والتمسك بمستعرض Tor نفسه. هناك أيضا الثغرات المعروفة المعروفة ، مثل جافا سكريبت أو تورنت, كلاهما يمكن أن تسرب عنوان IP الخاص بك.

إن منع أحد المشاهدين من معرفة هويتك يتطلب منك تجنب الوصول إلى أي معلومات مرتبطة بهويتك ، مثل اسمه حساب البريد الإلكتروني أو حساب الفيسبوك.

أفضل طريقة لتفادي الهجمات التي تتم عن طريق الوسط هي استخدام اتصالات HTTPS المشفرة فقط.

كيف تبقى مجهولة باستخدام تور

فيما يلي أهم القواعد للبقاء في أمان على Tor:

كيفية استخدام VPN مع Tor

هل هو أكثر أمانًا لاستخدام كل من VPN و Tor في نفس الوقت?

بعض الأحيان.

هناك طريقتان لاستخدام Tor و VPN معًا: تور عبر VPN و VPN عبر Tor. يتمتع كلاهما ببعض المزايا الفريدة بالإضافة إلى بعض العيوب الرئيسية التي سنغطيها في هذا القسم.

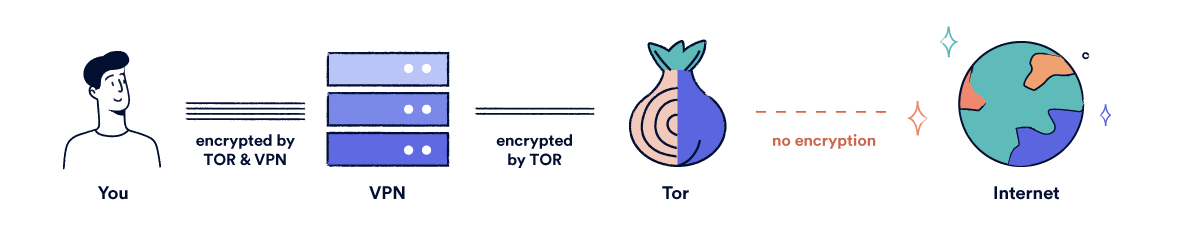

Tor Over VPN

يكون “Tor over VPN” عند الاتصال بشبكة VPN الخاصة بك قبل تشغيل متصفح Tor. هذه هي الطريقة الأكثر شيوعًا لدمج Tor مع VPN.

من السهل القيام بذلك: ما عليك سوى الاتصال بشبكة VPN الخاصة بك ثم تشغيل متصفح Tor من سطح المكتب أو الهاتف الذكي.

سيكون لديك VPN بمثابة عقدة إضافية قبل شبكة Tor.

عند دمج Tor مع VPN بهذه الطريقة:

يعد هذا مفيدًا بشكل خاص إذا كنت لا تريد أن يعرف مسؤول الشبكة أنك تتصل بـ Tor ، أو إذا كان مزود VPN لديك لديه سياسة تسجيل دخول مبهمة أو غامضة.

ومع ذلك ، تجدر الإشارة إلى أن:

تحتوي بعض خدمات VPN ، بما في ذلك NordVPN و ProtonVPN ، على خوادم مخصصة لحركة مرور Tor.

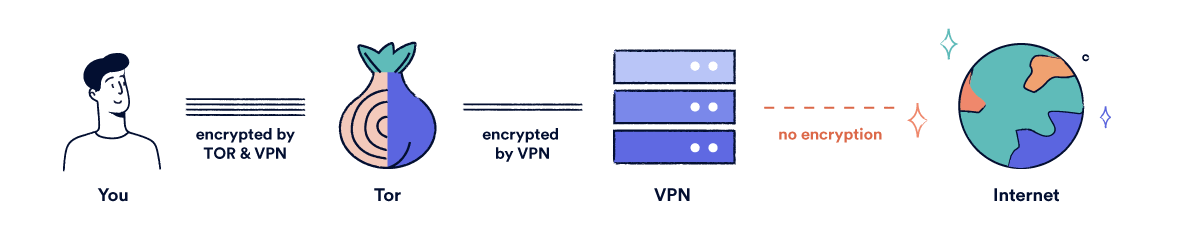

VPN عبر Tor

يعمل هذا الخيار في الاتجاه المعاكس: الاتصال بشبكة Tor قبل استخدام VPN.

هذا ممكن تقنياً ، لكن ليس سهلاً. ستحتاج إلى دعم Tor واضح من مزود VPN الخاص بك. حاليًا ، عدد قليل جدًا من شبكات VPN تقدم الدعم للتشغيل عبر Tor بهذه الطريقة.

من الناحية النظرية ، هذه الطريقة لديها أربعة المزايا الرئيسية:

بينما تقضي هذه الطريقة على المخاطر المرتبطة بعُقد الخروج الضارة ، فإنها تقوض أيضًا أحد الأهداف الرئيسية لاستخدام Tor. سيتمكن طرف ثالث – مزود VPN الخاص بك – من الوصول إلى كل من هوية و نشاط.

بالنسبة لمعظم المستخدمين ، تعتبر هذه الطريقة مضيعة للموارد. يتيح استخدام VPN على Tor لمزودك الوصول إلى نفس المعلومات مثل استخدام VPN وحده ، فقط مع البطء والإزعاج الإضافي لشبكة Tor.

هناك عدد قليل أخرى سلبيات الرئيسية جدير بالذكر عند استخدام موفر VPN يوفر خيار Tor محددًا:

تعمل كل من شبكات VPN ومتصفح Tor على تعزيز خصوصيتك بشكل مستقل عن بعضها البعض. يمكنك الاتصال بشبكة VPN الخاصة بك ثم استخدام متصفح Tor إذا كنت مهتمًا حقًا ، ولكن الجمع بين الاثنين هو مبالغة لأغلب الناس.

من الأفضل استخدام Tor إذا كنت بحاجة إلى إخفاء هويتك بالكامل في الظروف القاسية. إذا كانت خصوصية إنترنت شاملة تبحث عنها بالكامل ، فاختر VPN.