必要な予防措置を講じずにパブリックWiFiネットワークに接続すると、攻撃者がブラウジングアクティビティ、アカウントの詳細などにアクセスできるようになります。これらの4つの重要なセキュリティのヒントで安全を確保する方法をご覧ください.

公共のWiFiは、私たちの働き方、旅行の方法、そしてコミュニケーションの方法さえも変えました。 3億5千万を超えるホットスポットのグローバルネットワークの成長により、無料のパブリックWiFiは毎日何百万人ものインターネットユーザーにとって必要なツールになっています.

企業 しばしば誇張 クリックを生成してセキュリティ製品を販売するためのパブリックWiFiのリスク。事実、公共のWiFiは実際に作られたほど危険ではありません。 HTTPSの登場により、これまで以上にオープンなネットワークで安全になります.

しかし、パブリックWiFiはリスクフリーではありません. 必要な予防措置を講じずに安全でないネットワークにアクセスした場合でも、攻撃者に次のものへのアクセスを許可するリスクがあります。

- 閲覧アクティビティ

- 機密性の高い個人データ

- アカウント詳細 & パスワード

- メールでの会話 & メッセージ

ブラウジング動作を変更したり、接続を保護したりする対策を講じない場合、これらの情報はすべて公開される可能性があります。ノートンのレポートによると, 消費者の87% 公共のWiFiネットワークを使用する際にデータを危険にさらしている.

実際のパブリックWiFiネットワークまたは偽のホットスポットに接続しているかどうかにかかわらず、パブリックネットワークを使用すると、ハッカーはより多くのスペースを確保できます 傍受する そして 集める あなたのデータ.

インターネットトラフィックを会話のように考えてください。実生活と同じように、人前で話すことは、人前で話すことよりも盗聴されやすいです。.

潜在的な危険を誇張したり、公共のWiFiを使用しないでくださいと言ったりすることはありません。.

代わりに、私たちはあなたにあげます 正直な荒廃 パブリックWiFiネットワークを使用するリスクの分析.

実際のプライバシーとセキュリティの問題を取り上げ、ハッキングやデータの盗難の可能性を減らすための4つの簡単な手順を説明します.

パブリックWiFiとは?

パブリックWiFiは 無料の無線インターネット接続 特定の地域の誰でも利用できます。通常、パブリックネットワークには、簡単に入手できるパスワードが設定されているか、パスワードがまったく設定されていません。つまり、 誰でも それらに接続できます.

無料のWiFiホットスポットは、通常、ショップ、レストラン、空港、ホテルなどのにぎやかな公共の場所にあります。現在、ほとんどのユーザーは、どこにいても無料のネットワークを見つけることを期待しています。これは、サイバー犯罪者が有利に使用するものです.

パブリックWiFiは安全ですか?

公共のWiFiの危険は しばしば誇張される セキュリティ製品を販売しようとしています。真実は、HTTPSの台頭のおかげで、パブリックWiFiネットワークはかつてないほど安全になりました.

公共のWiFiの危険性はしばしば誇張されています.

パブリックWi-Fiネットワークはまだです 本質的に安全性が低い あなたが知らないので、個人的な、プライベートネットワークより 誰がそれを設定した または 他に誰が接続していますか.

トラフィック傍受および盗聴ツールはオンラインで簡単に購入でき、個人データの市場規模は日々拡大しています。攻撃者が情報を盗むために偽のWiFiホットスポットを設定することは、依然として不安なほど簡単です。.

最近のブルームバーグの調査によると、サイバー犯罪者はホテルにさえチェックインしています 貴重なネットワークデータを収集するためだけに:

「リーダーは携帯電話のホットスポットを使用して新しいWi-Fiネットワークを作成し、ホテルにちなんで命名しました。数分以内に、6台のデバイスが彼のなりすましネットワークに参加し、インターネット活動をハッカーにさらしました。」

ネットワークにパスワードがない場合、そのホットスポットとの間で送受信されるすべてのHTTPトラフィックは 暗号化されていない. つまり、コンピューターから送信されるデータはすべてプレーンテキストとして送信されます。.

保護されていないパブリックWiFiネットワークに接続すると、以下に対して脆弱になります。

- 中間者(MitM)攻撃

- DNSスプーフィング

- 偽のホットスポット

- セッションハイジャック

これらの危険を回避する最善の方法は、それらを理解することです。次のセクションでは、パブリックWiFiの最も一般的な5つのリスクについて説明します.

身を守る方法を学びたい場合は、4つの重要なセキュリティのヒントに進んでください。.

パブリックWiFiの危険性?

1HTTP & HTTPS

多くのVPN企業は、パブリックWiFiネットワークは常に危険であることを説得しようとします。 HTTPSと呼ばれるもののおかげで、これは正確に真実ではありません.

HTTPSは、Hypertext Transfer Protocol Secureの略です。これは、HTTPプロトコルの暗号化された拡張機能であり、Webページの要求とロードを可能にする基本的なインターネット標準です。.

HTTPの基本機能に加えて、HTTPSは、 プライバシー そして 保安 転送中のデータの.

HTTPSは、TLS(Transport Layer Security)を介した暗号化を提供し、クライアント(Webブラウザーなど)とサーバー(example.orgなど)の間の接続を保護します。つまり、HTTPS Webサイトへの接続はすべて 暗号化された, 認証済み, 定期的にチェック 誠実さ.

HTTPSを使用すると、攻撃者がブラウザとアクセスしているWebサイト間の通信を傍受することが非常に困難になります。これは、データが プレーンテキストではなくなりました.

アクセスしているウェブサイトがHTTPSで暗号化されているかどうかを確認するには、アドレスバーのURLを確認します。 HTTPS対応の場合は、左上に南京錠が表示されます.

HTTPSで保護されていない公共のWiFi上のWebサイトに接続する場合、攻撃を受ける可能性が高くなります。サードパーティはブラウジングアクティビティを監視し、読み込んでいるURLを確認し、送信するデータをキャプチャできます。.

幸いなことに、Googleサービス全体のトラフィックの最大94%がHTTPSで暗号化されています。これは、訪問するウェブサイトの大部分が保護されることを意味します.

ここでは、HTTPSに準拠していないウェブサイトのリストを見つけることができます。その多くは、よく知っています。.

2Man-in-the-Middle(MitM)攻撃

HTTPSの普及は、公共のWiFiを完全に安全にするものではありません。最も重要なことは、DNSクエリを保護しないことです。.

安全でないWiFiネットワークに接続すると、攻撃者が DNSリクエストを傍受する そして、彼らの管理下にある代替サーバーにあなたを送ります。これは、中間者(MitM)攻撃として知られています.

技術的には、中間者(MitM)攻撃とは、サードパーティが2つのシステム間の通信を中断または変更するシナリオを指します。.

公共のWiFiでMitM攻撃が発生した場合、攻撃者は次の接続を中断しています あなたのコンピューター そしてその ウェブサーバー 接続しようとしています。 IBMの脅威インテリジェンスレポートによると、悪意のあるオンラインアクティビティの35%はMitM攻撃から始まります.

Man-in-the-Middle攻撃には、次のようなさまざまな形態があります。

- DNSスプーフィング

- HTTPSスプーフィング

- Man-in-the-Browser攻撃(MitB)

- 偽のホットスポット

- フィッシングメール

安全でないネットワークでは、攻撃者は キーパーツを変更する ネットワークトラフィックの, リダイレクト このトラフィック、または 悪意のあるコンテンツを注入する 既存のデータパケットに.

攻撃者は、偽のWebサイトまたはログインフォームを表示したり、リンクを悪意のある代替物に置き換えたり、写真を追加したりできます。.

ハッカーは、人々をだましてパスワードを明らかにしたり変更したりして、非常に個人的な情報を公開することができます。.

MitM攻撃は人気があります 安いです, かんたん, そして 効果的. ハッカーが必要とするのは、99ドルのWiFiパイナップルのようなデバイスです。これは、USBフラッシュドライブとWiFiルーターのクロスのようなポケットサイズのデバイスです。.

99ドルのWiFiパイナップルにより、事実上誰でもパブリックネットワークを利用して個人データを収集できます。.

これらのシンプルなデバイスにより、事実上誰でも偽のWiFiアクセスポイントを作成し、MitM攻撃を実行できます。彼らは市販されており、ほとんどのコンピュータハードウェア店で標準として販売されています.

パイナップルは、侵入テストのツールとしてHak5によって最初に開発されました。脆弱性を明らかにするために、企業がペンテスターを雇って自社のネットワークをテストまたは攻撃します.

WiFiパイナップルは、一度に数百のデバイスとインターフェイスできます。セキュリティ研究者はこれを使用して、パブリックWiFiネットワークで複数の攻撃を実行し、それらがどのように機能し、それらを保護するかを確認できます.

開発者は、このような攻撃を実行するための包括的なガイドと、行き詰まった場合に役立つフォーラムを提供します.

これは研究者にとって貴重なツールになりますが、間違った手に渡る危険なツールでもあります。攻撃者はパイナップルを簡単に使用して、知らないうちに公共のWi-Fiユーザーから機密の個人データを収集できます.

HackernoonはWiFiパイナップルを使用して実験を実施し、1日の午後に49台のデバイスが接続されていることを発見しました.

MitM攻撃に対する保護の詳細については、このガイドの次の章をご覧ください。.

3DNSスプーフィング

DNSスプーフィングまたは「DNSキャッシュポイズニング」は、特定のタイプの中間者攻撃です。 トラフィックをそらす 正当なサーバーからそれを偽のサーバーにリダイレクトします。このタイプの攻撃は、保護されていないパブリックWiFiネットワークで特に人気があります。.

DNSクエリは、Webサイトに接続するたびにデバイスから送信されます。ブラウザのアドレスバーにURLを入力すると、最初に連絡します DNSネームサーバー 探しているドメイン(example.comなど)に一致するIPアドレス(192.168.1.1など)を見つけます.

DNSスプーフィングは、第三者が エントリを変更します DNSネームサーバーのリゾルバキャッシュ内。これは、ディレクトリの電話番号を変更するようなものです。誰かが「example.com」のエントリを変更すると、そのWebサイトにアクセスしようとするユーザーは、ハッカーによって指定された別のIPアドレスに送信されます.

攻撃者がこれを行う主な理由は2つあります。

-

「サービス拒否」(DDoS)攻撃を開始するには. 攻撃者は、Google.comなどの一般的なドメインにリストされているIPアドレスを変更して、大量のトラフィックを別のサーバーに迂回させる可能性があります。代替サーバーがそのような大容量を処理できない場合、多くの場合、速度が低下したり、停止することさえあります。この種のDDoS攻撃は、Webサイト全体を破壊する可能性があります.

-

リダイレクション. 破損したDNSエントリを使用して、被害者を不正なWebサイトに誘導できます。攻撃者はこれを使用して、目的の宛先とほとんど同じように見えるフィッシングサイトにユーザーを送ります。これらのウェブサイトは、ユーザーをだまして、 ユーザー名 そして パスワード.

ほとんどの攻撃者は、 自身の悪意のあるDNSネームサーバー. その後、いくつかの戦略を使用して、DNSチェンジャーマルウェアをユーザーのコンピューター、スマートフォン、またはWiFiルーターに配布できます。.

DNSチェンジャーマルウェアは、デバイスの設定を変更して、DNSクエリがハッカーの悪意のあるサーバーを指すようにします。その後、攻撃者は正当なWebサイトへのトラフィックをマルウェアおよびフィッシングWebサイトに誘導できます。.

DNSチェンジャーマルウェアのコードは、スパムメールで送信されたURLによく見られます。これらの電子メールは、ユーザーを怖がらせて提供されたURLをクリックさせようとし、その結果、コンピューターに感染します。メールと信頼できないWebサイトの両方にあるバナー広告と画像も、このコードにユーザーを誘導できます。.

デバイス自体とは別に、攻撃者は ターゲットルーター 同じDNS変更マルウェア。ルーターは、デバイスのDNS設定を上書きできます。これは、パブリックWiFiネットワークに接続しているユーザーにとって特に脅威です.

4偽のホットスポット & イービルツインアタック

偽のホットスポット または「Evil Twin攻撃」は、公共WiFi接続で最も一般的で最も危険な脅威の1つです。.

攻撃者は、「Free_Cafe_WiFi」のような一見正当な名前で公衆WiFiネットワークを単純に模倣し、被害者が接続するのを待ちます。.

あまり洗練されていないハッカーは、人々を誘惑するために「無料インターネット」のような名前を選ぶことさえあります。 Evil Twinの攻撃は簡単に実行できます。この7歳の少年は11分でそれを実行できます。.

WiFiパイナップルには、SSID信号をアクティブにスキャンするネイティブ機能も含まれています。これらの信号は、電話が検索して接続するために使用されます 既知のWiFiネットワーク, 悪意のある第三者が簡単にコピーできる.

つまり、WiFiパイナップルを持っている人は誰でも 電話やラップトップをだます 近くにいるだけで危険なWiFiネットワークに接続します。ユーザーには、以前に接続したことのある使い慣れたネットワークに接続しているように見えます.

偽のWiFiホットスポットに陥るのは信じられないほど簡単です。 2016年の米国共和党大会では、1200人以上が危険な無料のWiFiネットワークに接続しました。「I Vote Trump!無料のインターネット。 」機密データ、メール、メッセージに費用がかかりました.

実際、大会のユーザーの68%が何らかの方法でパブリックWiFiを介してIDを公開しました。これらは、パブリックWiFiについて指摘するためにアバストによるテストで設定された偽のネットワークでしたが、その結果は深刻なものでした.

特に名前や場所が疑わしい場合は、ネットワークへの自動接続に常に注意してください.

5セッションハイジャック

セッションハイジャックは、悪意のある第三者が取得できる中間者攻撃の一種です。 オンラインアカウントの完全な制御.

攻撃者はこの手法を使用して、デバイスと別のマシン間の接続を引き継ぐことができます。これは、Webサーバー、アプリケーション、またはログインフォームのあるWebサイトです。.

「セッション」は、2つの通信デバイス間で確立される一時的な状態です。セッションは、2者の認証に役立ち、通信に関する詳細を許可します。 追跡した そして 保管.

さまざまな認証プロトコルを使用してセッションが確立され、2つのパーティがお互いが誰であるかを確認します。これには、HTTP「セッションCookie」が含まれます— Webサーバーとの対話に関する詳細を含むファイル.

Webサイトにログオンすると、セッションCookieが割り当てられます。 Webサイトを閲覧すると、サーバーはこのCookieを再送信することにより、マシンに自身の認証を要求し続けます.

セッションハイジャックはこれらのCookieを悪用します。やり取りしているWebサーバーは、セッションCookieに依存してデバイスを識別および認証します。盗まれた場合、泥棒はあなたの身元を盗むこともできます。.

最も価値のあるセッションCookieは、ログインしているユーザーに送信されるCookieです 安全性が高い サイト.

この情報を武器に、攻撃者は次のことができます。

- あなたの名前で商品を購入する

- アカウント間でお金を移動する

- ログインの詳細を変更する

- アカウントからロックアウトする

ハッカーはさまざまな方法でセッションCookieを盗むことができます。通常、ユーザーのデバイスに、セッション情報を記録し、関連するCookieを攻撃者に送信する悪意のあるソフトウェアを感染させます.

セキュリティで保護されていないネットワークでは、攻撃者は「セッションスニファー」と呼ばれる特殊なソフトウェアを使用して、セッショントークンを識別して傍受することもできます。.

スニッフィング用のソフトウェアは、非常に簡単にアクセスできます それを使用することは違法です 盗聴およびデータスヌーピング用。過去の人気のスニッフィングソフトウェアには、Ethereal、FaceNiff、Firesheepなどがあります.

セッションハイジャックから身を守る最も効果的な方法は 安全でないWiFiネットワークを避ける. 無料のネットワークを介してすべてのセッションCookieを暗号化せずに送信している場合、ハイジャックに対してはるかに脆弱です。.

一般的に、HTTPS接続を使用してWebサイトに接続している場合、Cookieは暗号化層によって保護されるため、セッションハイジャックは不可能です。.

とはいえ、巧妙なハッカーは、HTTPスプーフィングと呼ばれるプロセスでブラウザーを欺いてWebサイトのHTTPバージョンにアクセスさせ、その後、従来の方法で攻撃を仕掛けることができます。.

公共のWiFiで安全を確保する方法:4つ以上のセキュリティのヒント

この章では、公共のWiFi接続でハッキングやデータが盗まれる可能性を減らすために従うことができる4つの簡単な手順について説明します。.

1ブラウジング動作を変更する

最も危険な公共WiFiネットワークは、 参加するのにパスワードは必要ありません.

これらのネットワークは一般的で非常に便利であるため、これらのネットワークに引き寄せられる傾向がありますが、深刻な侵害のリスクが劇的に増加します.

パブリックWiFiを使用する必要がある場合は、パスワードで保護されたネットワークを選択してください.

信頼できるオープンネットワークが見つからない場合は、使用することを検討する価値があります モバイルデータプラン 代わりに。このオプションははるかに安全で、デバイスの[設定]メニューにあります。 AppleとAndroidの両方には、これを行う方法を説明する役立つガイドがあります.

オープンネットワークに接続することが絶対に必要な場合は、必ず 活動を制限する 個人データに関係する可能性のあるあらゆる種類の行動を避けるため.

eBayやAmazonなどのサイトでのオンラインバンキングやショッピングは避けてください。何かが金融取引または個人情報の提出を伴う場合は、明確に舵を取る.

偽のホットスポットを避けるために、レストランやホテルにいる場合、特に近くに同様の名前のネットワークがある場合は、スタッフのメンバーにWiFiの名前を尋ねることも良い習慣です.

2デバイス設定の変更

デバイスを簡単に調整して、攻撃を受けにくくすることができます.

自動WiFi接続をオフにする

最初にできることの1つは 自動接続をオフにする. これにより、ランダムなオープンホットスポットへの接続を回避できます.

Windowsで自動WiFi接続をオフにするには:

- [設定]メニューに移動します.

- ネットワークをクリック & インターネット > Wi-Fi > 既知のネットワークを管理する.

- 自動的に接続したくないネットワークを右クリックします.

- [プロパティ]を選択し、[範囲内にあるときに自動的に接続する]というラベルのオプションをオフにします.

Windowsで自動WiFi接続を無効にする方法.

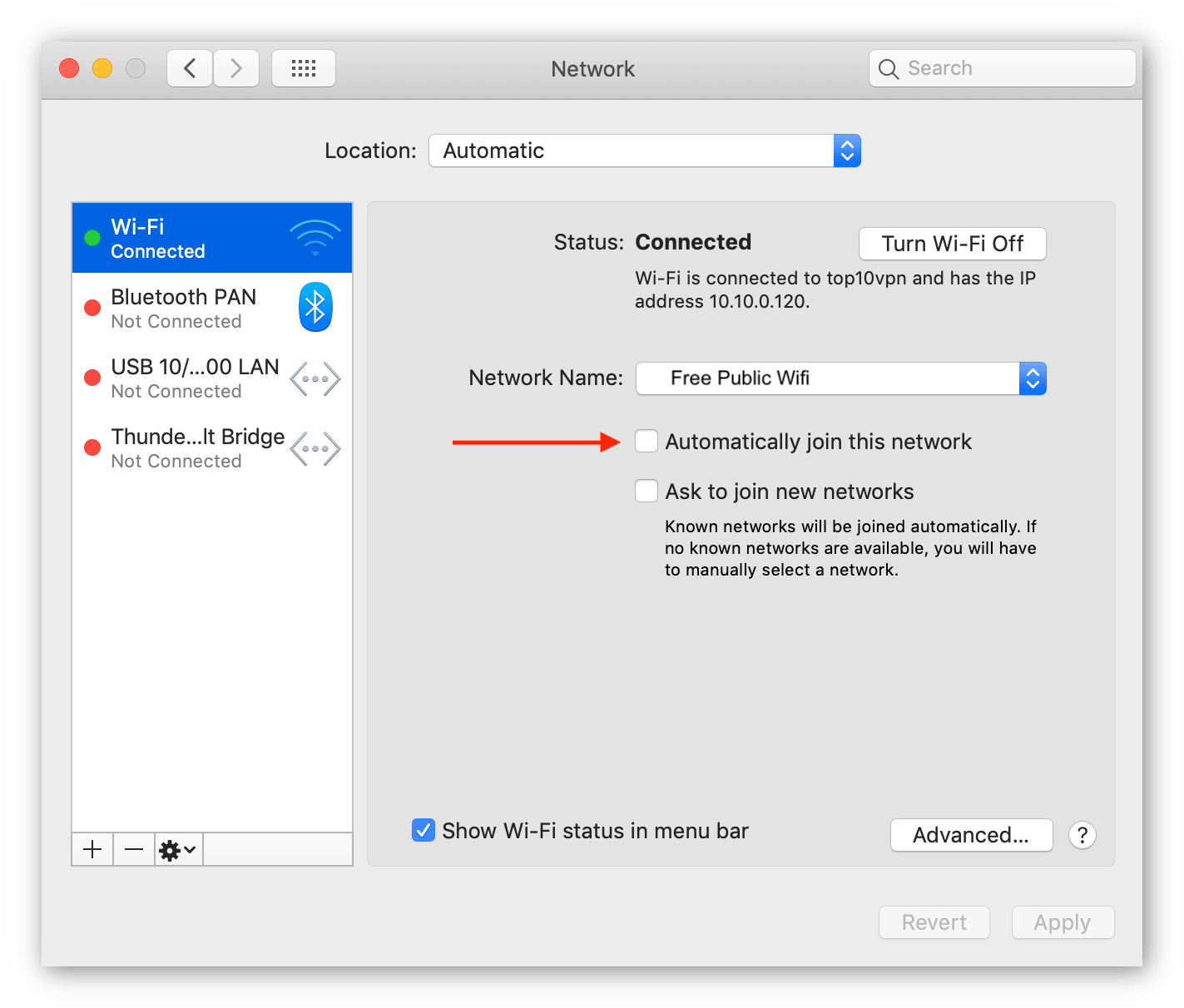

Macで自動WiFi接続をオフにするには:

- [システム環境設定]メニューに移動します.

- [ネットワーク]を選択します.

- 左側で、自動的に接続したくないネットワークを選択します.

- 「このネットワークに自動的に参加する」の横にあるチェックボックスをオフにします.

- 「適用」をクリックします.

Macで自動WiFi接続を無効にする方法.

iPhoneで自動WiFi接続をオフにするには:

- [設定]メニューに移動します.

- 「WiFi」オプションをタップします.

- 自動的に接続したくないネットワークを選択します.

- 自動接続を防ぐために「自動結合」スイッチを切り替えます.

デバイスからパブリックWiFiネットワークを削除する習慣を身に付けるのは良いことです。無駄のないWiFi履歴を保持することで、後で偽のアクセスポイントに接続する可能性を回避できます.

また、特に使用するつもりがない限り、デバイスでファイル共有、Bluetooth、およびAirDropをオフにすることをお勧めします。常にオンにしておくことは不要であり、マルウェアに感染したファイルがシステムに侵入するリスクが高まります。.

ファイアウォールを有効にする

ファイアウォールは、ネットワークに出入りするトラフィックを監視するネットワークセキュリティ機能です。一連の事前定義されたセキュリティルールに基づいてトラフィックを許可またはブロックします.

ファイアウォールは、デバイスへの不正または悪意のあるアクセスを防ぐために機能します.

ほとんどのコンピューターにはファイアウォールが組み込まれています.

ファイアウォールがオンかオフかわからない場合は、確認する価値があります.

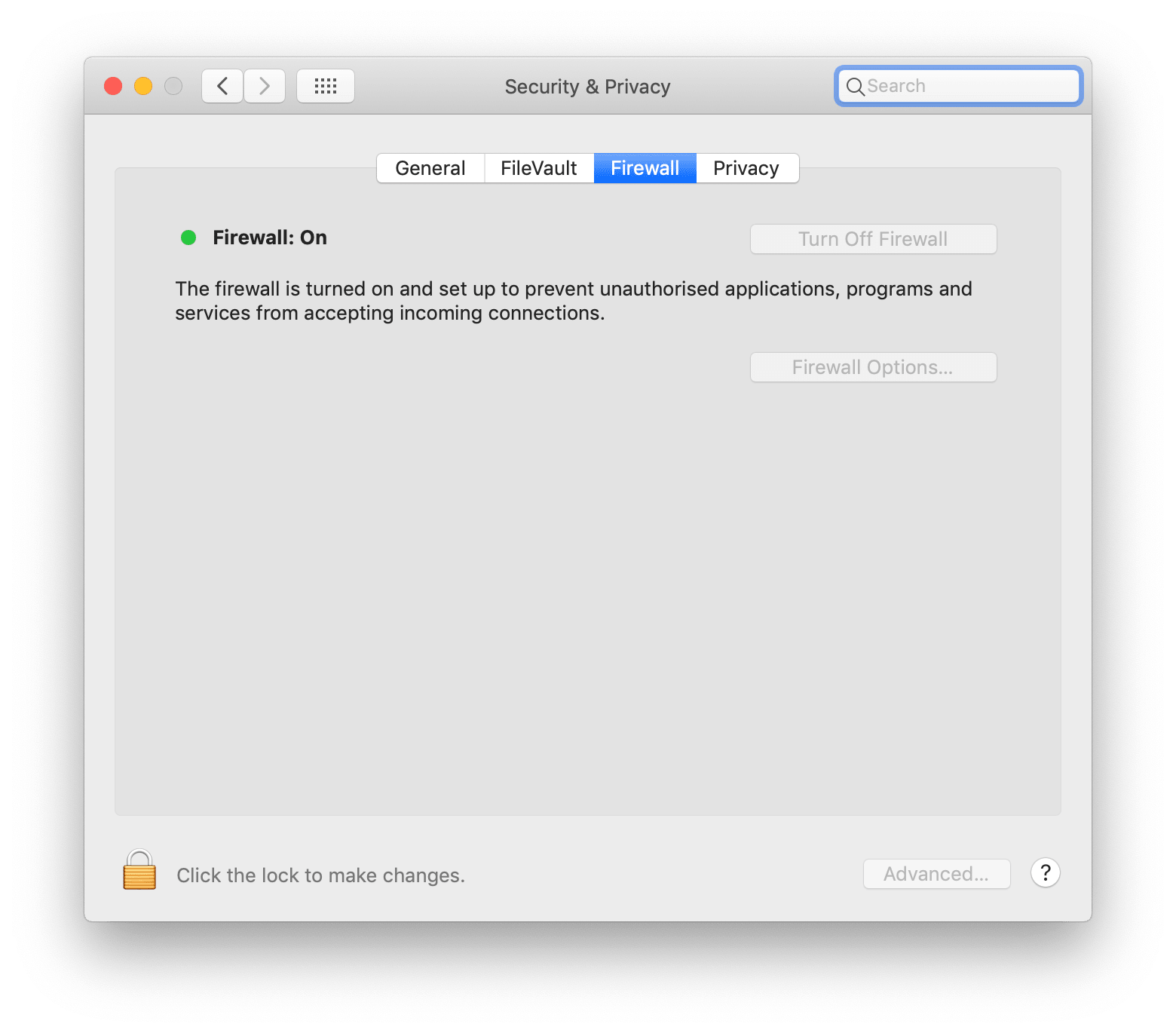

Macでファイアウォールを有効にするには:

- システム環境設定メニューを開きます.

- [セキュリティ]を選択します & プライバシー’.

- ページ上部の[ファイアウォール]タブを選択します.

- 左下隅のロックをクリックして、ウィンドウのロックを解除します.

- [ファイアウォールを有効にする]をクリックして、ファイアウォールを有効にします.

Macでファイアウォールを有効にする方法.

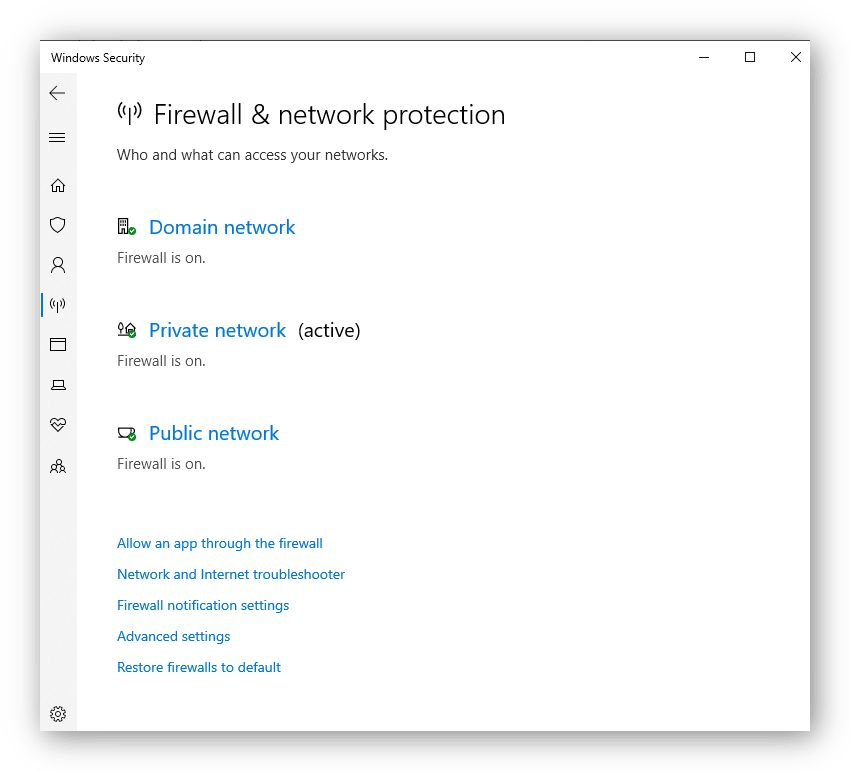

Windowsでファイアウォールを有効にするには:

- [スタート]メニューを開き、[設定]に移動します.

- [セキュリティ]を選択します & プライバシー’.

- [更新]を選択します & セキュリティ ‘.

- [Windowsセキュリティ]を選択してから、[ファイアウォール] & ネットワーク保護.

- ファイアウォールがオンになっていることを確認してください.

Windowsでファイアウォールを有効にする方法.

ソフトウェアの更新

コンピューター、ラップトップ、または電話をできる限り最新の状態に保つことを忘れないでください。幸いなことに、ほとんどのソフトウェアの更新は自動的に有効になります.

ソフトウェアの更新には通常、セキュリティパッチが含まれています。最新の状態を維持すると、ハッカーが簡単に悪用できる既知の脆弱性から保護されます。.

パブリックネットワークを使用している場合は、コンピューターで偽のソフトウェアアップデートをトリガーすることができます。このため、公共のWiFi経由でソフトウェアアップデートをダウンロードしないでください。特に、そのホットスポットにいる間にアラートボックスがポップアップする場合は、.

安全でプライベートな接続を使用している場合は、必ず切断してアップデートを確認してください.

3セキュリティアプリケーション & 拡張機能

デバイスの設定以外にも、パブリックWiFiネットワークのセキュリティを強化するためにダウンロードする価値のある追加のアプリケーション、拡張機能、サービスがあります.

HTTPS Everywhereは、Torプロジェクトと共同でElectronic Frontier Foundationによって開発された優れた無料のブラウザ拡張機能です。 Chrome、Firefox、Operaで利用でき、可能な限りセキュアなHTTPS接続を使用するようにWebサイトをプッシュします.

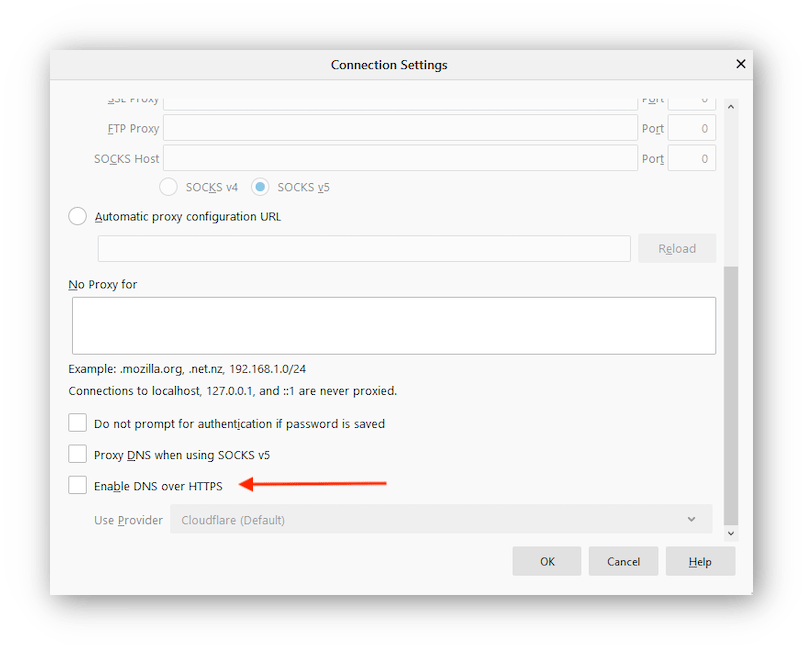

Firefoxを使用している場合、DNS over HTTPSもあなたを保護するのに大いに役立ちます。 HTTPS接続中にDNSリクエストがまだ公開されていることがわかりました。 DNS over HTTPS(DoH)は、DNSクエリを暗号化することにより、これらのクラックをカバーしようとします.

HTTPS経由のDNS設定は、Firefoxブラウザーの「ネットワーク」設定で確認できます。.

Firefoxの「HTTPS経由のDNSを有効にする」設定

DNS over HTTPSは現在Firefoxでのみ利用可能ですが、MicrosoftはWindowsにも追加しようとしています。世界中のプライバシー擁護者は、可能な限り多くのブラウザとプラットフォームで展開することも推奨しています.

MalwareBytesのような信頼性の高いセキュリティソフトウェアに投資する価値もあります。これらの製品は、ウイルスやランサムウェアからの保護に加えて、既に検出したマルウェアやスパイウェアをシステムから完全に除去する機能を提供します。.

アカウントで二要素認証を有効にすることも、データ盗難からあなたを保護するのに大いに役立ちます。これは、攻撃者がユーザー名とパスワードを侵害したとしても、追加の確認コードなしではアカウントにログインできないことを意味します.

プライベートブラウザのガイドで、プライバシーとセキュリティに最適なブラウザ拡張機能の詳細を確認できます。.

4仮想プライベートネットワーク(VPN)

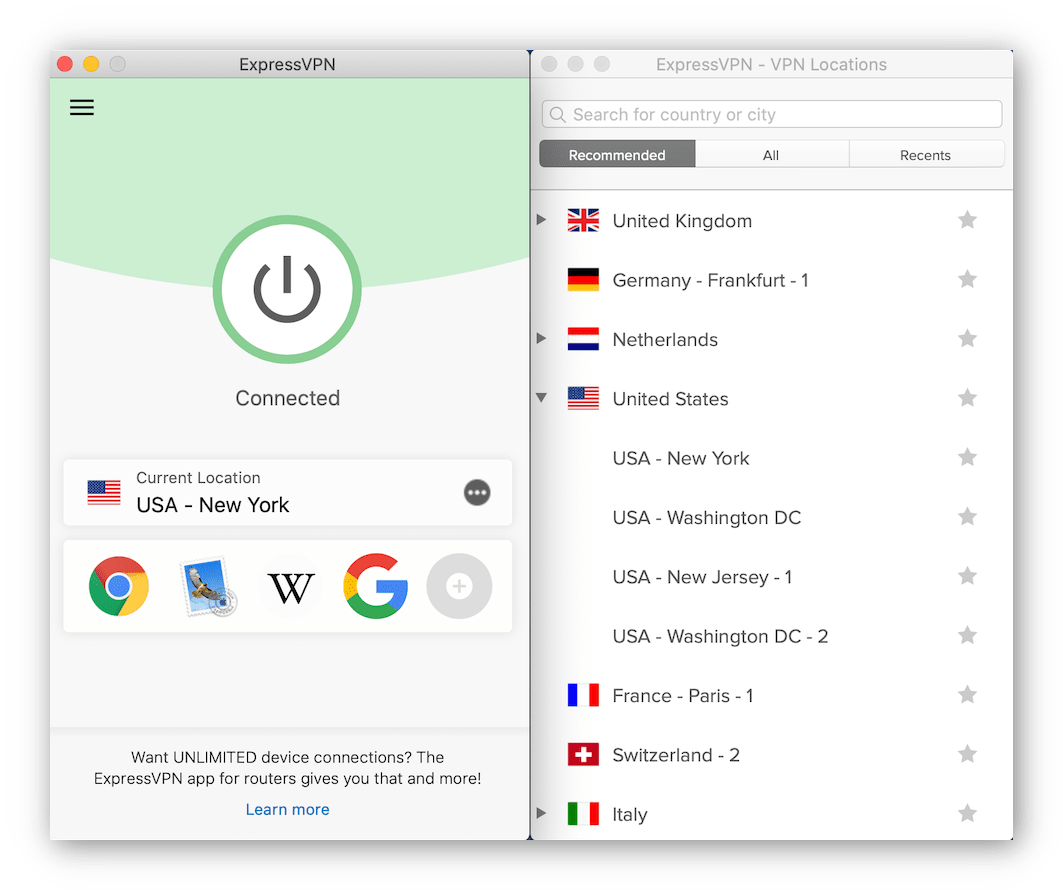

サーバーの場所のリストを含むExpressVPNのスクリーンショット.

パブリックWiFiネットワークを定期的に使用する場合、仮想プライベートネットワーク(VPN)は、おそらくセキュリティと安心に向けて行うことができる最良の投資です。.

VPNは、 安全なトンネル デバイスとプライベートVPNサーバー間。このサーバーは、アクセスしているWebサイトまたはアプリケーションにトラフィックを転送します.

VPNは、インターネットサービスプロバイダー(ISP)がブラウジングアクティビティを追跡するのを防ぎ、ハッカーやサードパーティがトラフィックを傍受するのを防ぎます。誰かがあなたの接続を監視しても、彼らが見るのは無駄な文字と数字だけです.

要するに、VPNはあなたのブラウジングを安全に保ちます 暗号化 あなたのインターネットトラフィック, ルーティング 安全なトンネルを通って、そして マスキング あなたの本当のIPアドレス.

信頼できるVPNは、使用しているネットワークに関係なく、このガイドで言及したすべての潜在的な脅威に効果的に対処します.

それは注目に値する すべてのVPNが均等に作成されるわけではありません. 一部のサービスは他のサービスよりも強力な保護を提供しますが、一部の無料サービスは実際にそれ自体でセキュリティリスクを引き起こす可能性があります.

一般的に、高品質のVPNは、高速、高度なセキュリティ機能、および透過的なログなしポリシーを提供します。プロバイダーの 技術的セキュリティ, 管轄, そして 個人情報保護方針 個人データで信頼する前に.

セキュリティとプライバシーが本当に心配な場合は、独自にテストされ十分にレビューされたサブスクリプションベースのVPNを使用する必要があります。.

公共のWiFiを恐れないでください

必要なアプリケーションに接続しようと急いでいるとき、パブリックWiFiに引き寄せられるのは自然なことです。簡単で無料で、どこでも利用できます.

HTTPSおよびTLSにより、ハッカーがデータを傍受して悪用するのが非常に難しくなりました。とはいえ、ラップトップ、いくつかのフリーソフトウェア、WiFiパイナップルだけで、どれだけの損害を被ることができるかに驚くでしょう。.

多くの場合、最も単純なソリューションが最も強力です。適切に準備ができていれば、公共のWiFiは時折ユーザーに大きなリスクをもたらすことはありません。信頼できるVPNに投資し、設定を確認し、オープンネットワークで公開するデータについて賢明であることにより、セキュリティを強化します。.