Enkripsi adalah inti dari teknologi VPN. Dalam panduan ini, kami memecah cara kerja enkripsi VPN dan cara melindungi Anda.

Apa yang sebenarnya adalah enkripsi?

Enkripsi adalah proses penyandian data sehingga hanya mereka yang memiliki otorisasi yang dapat mengaksesnya, mencegah orang lain melakukannya.

Ini adalah proses yang melibatkan penggantian huruf dan angka, membuat pesan tampak seperti omong kosong kecuali jika Anda menerapkan proses yang benar untuk mendekodekannya – proses itu dikenal sebagai ‘sandi’.

Mengingat kekuatan pemrosesan komputer modern, cipher apa pun yang bisa dihasilkan manusia akan terlalu mudah untuk dipecahkan.

Algoritma matematika yang kuat sekarang digunakan untuk membuat metode enkripsi yang berbeda, ditambah sandi rahasia yang diperlukan untuk mendekripsi mereka.

Layanan VPN menggunakan enkripsi untuk membuat koneksi aman (terowongan VPN) antara perangkat Anda dan server VPN, menjaga data internet Anda pribadi dari ISP Anda, peretas, dan pihak ketiga pengintai lainnya.

Dalam panduan ini, Anda akan mempelajari semua tentang cipher dan protokol VPN, dan mencari tahu mana yang terbaik dan teraman untuk digunakan.

Kami akan memecah semuanya menjadi bahasa Inggris biasa dan menjelaskan semua jargon dalam istilah sederhana sehingga Anda bisa mendapatkan pemahaman yang lebih baik tentang enkripsi VPN dan semua yang diperlukannya..

Enkripsi Glosarium

Mari kita mulai dengan mendefinisikan beberapa istilah penting yang kita gunakan ketika berbicara tentang enkripsi:

| Algoritma | Satu set instruksi yang perlu diikuti (oleh perangkat lunak) untuk menyelesaikan masalah. Cipher adalah algoritma untuk melakukan enkripsi atau dekripsi. |

| Autentikasi | Suatu proses untuk memastikan dan mengkonfirmasi identitas pengguna. |

| Sedikit | Kependekan dari digit digit biner ’, ini adalah unit data terkecil di komputer. |

| Blok | Sekelompok bit dengan panjang tetap (mis. 64 bit) |

| Ukuran blok | Panjang maksimum sekelompok bit. |

| Serangan membabi buta | Metode untuk mencoba dan menebak rahasia dengan mencoba setiap kombinasi karakter yang mungkin. Ini adalah upaya yang kasar dan melelahkan daripada yang lebih rumit atau strategis. Bayangkan Anda tidak dapat membuka gembok di loker Anda – alih-alih mencoba mengingat kodenya, dengan memaksa, Anda cukup mencoba setiap kombinasi dari 000 hingga 999 hingga terbuka.. |

| Sandi | Algoritma untuk melakukan enkripsi dan dekripsi. |

| Kriptografi | Seni menulis dan memecahkan kode untuk membuat pesan aman, dirancang sedemikian rupa sehingga hanya pihak yang dituju yang dapat memproses dan membacanya. |

| Enkripsi | Proses konversi data menjadi kode untuk mencegah akses tidak sah ke sana. |

| Firewall | Perangkat lunak yang memantau dan mengontrol paket data yang masuk atau keluar dari jaringan. Anda mungkin akan terbiasa dengan yang ada di desktop atau komputer laptop Anda, yang dirancang untuk mewaspadai peretas dan virus. |

| Jabatan tangan | Sebuah proses yang menginisialisasi koneksi antara dua komputer – seperti namanya, ini adalah salam yang menetapkan aturan untuk komunikasi. |

| HTTPS | Itu singkatan dari ‘Hypertext Transfer Protocol Secure’, tetapi tidak ada yang pernah menyebutnya begitu. Ini adalah versi HTTP yang aman, protokol yang merupakan dasar dari web, dan digunakan untuk memastikan komunikasi antara perangkat dan situs web tetap terautentikasi, pribadi, dan aman. |

| Inti | Inti dari suatu sistem operasi. Di komputer ia mengontrol operasi komputer dan perangkat kerasnya. |

| Kunci | Serangkaian bit yang digunakan oleh cipher untuk mengubah ‘teks biasa’ (informasi yang tidak dienkripsi) menjadi ciphertext (informasi yang dienkripsi), dan sebaliknya. Sebuah kunci dapat bervariasi panjangnya – umumnya, semakin lama, semakin lama waktu yang dibutuhkan untuk memecahkannya. |

| Paket | Paket adalah unit data yang dirutekan antara asal dan tujuan pada jaringan, dan terdiri dari header, muatan (data Anda), dan trailer, dan biasanya dari ukuran set tertentu, yang cocok dengan MTU jaringan (Maksimum jaringan) Ukuran Unit Transmisi). Ketika data perlu dikirim melalui jaringan, jika lebih besar dari paket, mungkin perlu dipecah menjadi beberapa paket data, yang kemudian dikirim secara individual dan data disusun kembali di tempat tujuan. |

| Pelabuhan | Sama seperti kapal berlabuh di pelabuhan fisik, pelabuhan penghitungan mewakili ‘titik akhir’ komunikasi. Setiap informasi yang mencapai perangkat Anda melakukannya melalui port. |

| Protokol | Seperangkat aturan yang digunakan untuk menegosiasikan koneksi antara klien VPN dan server VPN. Beberapa lebih kompleks atau aman daripada yang lain – OpenVPN dan IKEv2 adalah beberapa pilihan populer. |

Enkripsi Glosarium

Sekarang kita tahu apa arti istilah itu, saatnya untuk menjelaskan apa itu enkripsi dan apa yang dilakukan secara lebih mendalam.

Jenis Enkripsi

Ada dua jenis enkripsi: simetris dan asimetris.

Enkripsi kunci-simetris

Enkripsi kunci-simetris adalah di mana hanya satu kunci yang digunakan untuk menangani enkripsi dan dekripsi data.

Kedua belah pihak memerlukan kunci yang sama untuk berkomunikasi. Ini adalah jenis enkripsi yang digunakan dalam teknologi VPN.

Kekuatan komputer modern berarti bahwa kunci harus menjadi semakin panjang untuk mencegah serangan brute-force (mencoba setiap kombinasi untuk menemukan kunci yang tepat).

Standar emas saat ini adalah kunci 256-bit, yang tidak dapat dipaksakan karena akan membutuhkan miliaran tahun untuk menjalankan semua kombinasi yang mungkin menggunakan komputer yang tersedia saat ini.

Enkripsi Asimetris

Dengan kriptografi asimetris (atau kriptografi kunci publik), setiap peserta yang ingin berkomunikasi secara aman menggunakan perangkat lunak untuk menghasilkan kunci publik dan kunci privat terkait.

Sebagai contoh, mari kita ambil dua orang: Orang A dan Orang B

Ketika Orang A ingin mengirim pesan aman ke Orang B, kunci publik Orang B digunakan dalam sandi untuk mengubah pesan teks biasa menjadi pesan terenkripsi..

Sementara pesan terenkripsi dapat melakukan perjalanan dari A ke B melalui berbagai pihak lain (Orang C, D, E, dan F), siapa pun yang mencoba membaca pesan hanya akan melihat teks yang dienkripsi..

Ketika Orang B menerima pesan terenkripsi, mereka menggunakan kunci pribadi mereka untuk memecahkan kode pesan terenkripsi kembali ke teks biasa.

Sistem ini semakin banyak digunakan oleh jurnalis, misalnya, yang menerbitkan kunci publik mereka di profil media sosial mereka untuk sumber untuk mengirimi mereka pesan yang hanya dapat didekripsi dengan kunci pribadi jurnalis.

Sistem seperti itu yang paling terkenal adalah Pretty Good Privacy (PGP). Ada banyak perangkat lunak berbeda yang menggunakan OpenPGP, versi open source dari standar.

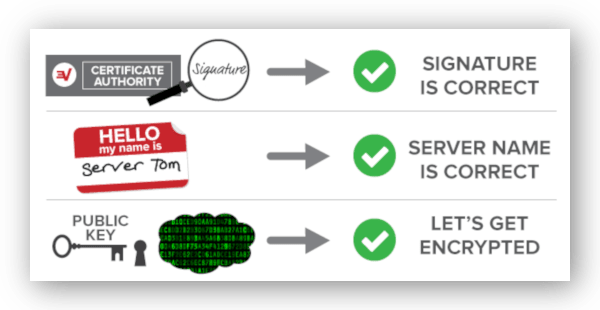

Enkripsi kunci publik digunakan selama jabat tangan TLS untuk membagikan kunci simetris yang aman antara klien dan server.

SSL & TLS

TLS / SSL adalah enkripsi yang sebagian besar dari kita alami saat menjelajah web di situs web aman yang menggunakan HTTPS.

Anda akan tahu kapan situs web menggunakan HTTPS oleh simbol gembok di bilah alamat browser.

Protokol keamanan yang digunakan di sini adalah TLS (Transport Layer Security), yang didasarkan pada pendahulunya Secure Sockets Layer (SSL Version 3.0).

TLS menggunakan kombinasi enkripsi kunci-publik dan simetris untuk melindungi data Anda.

Selama jabat tangan TLS, browser Anda menggunakan enkripsi asimetris untuk berkomunikasi dengan server halaman aman dan menghasilkan kunci simetris dengan aman.

Ini kemudian digunakan untuk mengenkripsi data yang ditransfer antara browser Anda dan server.

Menghasilkan kunci simetris untuk digunakan jauh lebih efisien daripada menggunakan kunci asimetris untuk semua transfer data.

Ini karena enkripsi asimetris membutuhkan daya komputasi yang lebih besar untuk mengenkripsi dan mendekripsi semua data yang diperlukan bila dibandingkan dengan menggunakan kunci simetris.

Oleh karena itu dapat dikatakan bahwa enkripsi kunci simetris adalah metode enkripsi yang lebih cepat.

Meskipun hal di atas baik dan menghasilkan enkripsi aman, setiap sesi aman yang dihasilkan oleh server dapat didekripsi dengan kunci pribadi server.

Jika kunci pribadi itu pernah dikompromikan, kunci pribadi yang dicuri kemudian dapat digunakan untuk mendekripsi sesi aman di server itu, dulu atau sekarang.

Untuk menghindari itu, koneksi HTTPS dan OpenVPN sekarang biasanya diatur menggunakan Perfect Forward Secrecy, menggunakan algoritma yang disebut Diffie-Hellman Key Exchange yang menghasilkan kunci simetris.

Mungkin terdengar membingungkan, tetapi yang perlu Anda pahami adalah bahwa ini adalah cara yang lebih aman untuk menyelesaikan berbagai hal karena kunci simetris tidak pernah dipertukarkan melalui koneksi, alih-alih dihasilkan secara independen oleh server dan browser web.

Browser menghasilkan kunci pribadi sementara, dan kunci publik yang sesuai.

Kunci simetris untuk sesi TLS didasarkan pada output dari algoritma yang beroperasi pada kunci pribadi perangkat (mis. Server), dan kunci publik dari perangkat lain (mis. Browser Anda).

Karena sifat matematika yang mewah dari algoritma ini dan beberapa sihir teknis kunci yang dihasilkan oleh proses ini akan cocok pada server dan browser.

Itu berarti jika pihak ketiga seperti ISP atau pemerintah Anda menyimpan data terenkripsi Anda dari sesi sebelumnya, dan kunci privat dikompromikan atau dicuri, mereka tidak akan dapat mendekripsi data itu.

ExpressVPN adalah salah satu layanan VPN yang menggunakan Perfect Forward Secrecy, menegosiasikan kunci pribadi baru setiap kali Anda terhubung, dan setiap 60 menit saat koneksi VPN sedang digunakan.

Ilustrasi ExpressVPN ini menunjukkan bagaimana aplikasi VPN menggunakan kunci publik server untuk menghasilkan pasangan kunci simetris, menggunakan enkripsi asimetris.

Sekarang kami telah menjelaskan berbagai metode enkripsi yang tersedia, mari kita bicara tentang berbagai protokol VPN yang tersedia.

Protokol VPN

Apa itu protokol VPN?

Protokol VPN mewakili proses dan set instruksi (atau aturan) yang diandalkan klien VPN untuk membangun koneksi yang aman antara perangkat dan server VPN untuk mengirim data.

Protokol VPN dibentuk dari kombinasi protokol transmisi dan standar enkripsi.

Protokol VPN mana yang saat ini tersedia?

Berikut adalah protokol tunneling VPN utama yang perlu Anda ketahui:

OpenVPN – Sangat Aman dan Cepat

OpenVPN adalah protokol VPN standar emas industri dan kami sarankan Anda menggunakannya kapan pun Anda bisa.

Ini adalah salah satu protokol VPN yang paling aman dan aman, dan yang terpenting adalah open-source, yang berarti sepenuhnya transparan dan terus diuji dan ditingkatkan secara publik..

OpenVPN sangat dapat dikonfigurasi dan, meskipun tidak didukung secara native oleh platform apa pun, sebagian besar penyedia VPN menawarkan aplikasi gratis yang mendukungnya.

Aplikasi VPN khusus ini tersedia di sebagian besar platform utama seperti Microsoft Windows, Apple MacOS, Android, Linux, dan iOS.

Beberapa penyedia juga menawarkan file konfigurasi OpenVPN, artinya Anda dapat mengunduh klien OpenVPN asli untuk platform Anda dari https://openvpn.net/ dan menggunakannya untuk terhubung ke layanan VPN yang Anda pilih.

OpenVPN bekerja pada UDP dan TCP, yang merupakan jenis protokol komunikasi.

TCP (Transmission Control Protocol) adalah protokol koneksi yang paling banyak digunakan di internet. Data yang dikirim ditransfer dalam potongan, biasanya terdiri dari beberapa paket.

TCP dirancang untuk mengirimkan data yang ditransfer ke klien OpenVPN dalam urutan yang dikirim dari server OpenVPN (mis. Paket 1, 2, 3, 4, dan 5 yang dikirim dari OpenVPN diterima oleh klien OpenVPN dalam urutan yang sama – 1 , 2, 3, 4, 5).

Untuk melakukan ini, TCP dapat menunda pengiriman paket-paket yang telah diterimanya melalui jaringan ke Klien OpenVPN sampai ia menerima semua paket yang diharapkan dan menata ulang paket-paket yang tidak teratur kembali ke tempatnya..

TCP akan meminta kembali (dan kemudian menunggu untuk menerima) paket-paket yang mungkin telah hilang dalam transmisi antara server dan klien juga.

Waktu pemrosesan dan tunggu ini menambah latensi pada koneksi VPN, membuat koneksi lebih lambat dari UDP.

UDP (User Datagram Protocol) hanya mentransmisikan paket data tanpa memerlukan konfirmasi kedatangan, dan ukuran paket UDP lebih kecil dari TCP.

Dengan menggunakan OpenVPN UDP, ukuran paket yang lebih kecil, kurangnya pemeriksaan, dan pengaturan ulang menghasilkan koneksi yang lebih cepat.

Jadi, mana yang lebih baik: TCP atau UDP?

Itu tergantung pada hasil yang Anda inginkan.

Jika Anda menggunakan VPN untuk permainan, streaming, atau menggunakan layanan VoIP, maka UDP adalah taruhan terbaik Anda, karena lebih cepat daripada TCP.

Kelemahannya adalah bahwa Anda mungkin mengalami beberapa paket yang hilang, yang misalnya berarti pada panggilan VOIP Anda mendengar suara orang yang Anda ajak bicara untuk sebagian kecil dari pidato tengah kedua.

Namun, Anda harus beralih ke TCP jika Anda mengalami masalah koneksi. Port TCP 443 juga berguna untuk melewati penyensoran, karena port ini adalah port default untuk HTTPS, dan kemungkinannya kecil untuk diblokir oleh firewall..

Untuk enkripsi, OpenVPN menggunakan pustaka OpenSSL, yang mendukung berbagai cipher.

Enkripsi OpenVPN terdiri dari beberapa elemen: saluran data, saluran kontrol, otentikasi server, dan otentikasi HMAC:

- Otentikasi server fungsi yang sama adalah sebagai TLS atau HTTPS. OpenVPN dapat menggunakan sertifikat untuk memverifikasi bahwa server yang Anda ajak bicara dipercaya secara kriptografi.

- Itu saluran kontrol digunakan pada tahap awal, melakukan jabat tangan TLS untuk menyetujui parameter enkripsi untuk mengirim data dengan aman, dan mengautentikasi klien ke server.

- Itu saluran data adalah lapisan yang mentransmisikan informasi antara perangkat Anda dan Server OpenVPN. Lapisan ini dienkripsi menggunakan skema enkripsi simetris untuk kinerja, kunci yang diperoleh melalui saluran kontrol.

- Otentikasi HMAC digunakan untuk memastikan bahwa paket yang dikirim belum diubah dalam perjalanan oleh penyerang tengah yang memiliki kemampuan untuk membaca atau mengubah data secara real time.

Ketahuilah bahwa beberapa layanan VPN tidak menggunakan tingkat enkripsi yang sama di kedua saluran.

Menggunakan enkripsi yang lebih lemah pada saluran data dapat menjadi jalan pintas yang murah untuk koneksi yang lebih cepat karena keamanan yang lebih baik datang dengan mengorbankan kecepatan.

Sayangnya, VPN hanya seaman elemen terlemahnya, jadi Anda harus mencari VPN yang sekuat mungkin dalam enkripsi kedua saluran..

Kami akan membahas lebih detail tentang hal itu di bagian bawah tentang sandi dan jabat tangan.

Sekarang setelah Anda tahu apa protokol VPN yang paling aman, Anda harus tahu apa yang lainnya – ditambah protokol mana yang harus dihindari dengan cara apa pun.

PPTP – Keamanan Lemah, Hindari

Protokol Tunneling Point-to-Point (PPTP) salah satu protokol VPN tertua yang masih digunakan saat ini. Ini dikembangkan oleh tim yang didanai Microsoft dan diterbitkan pada tahun 1999.

Meskipun sudah usang, PPTP memang memiliki beberapa hal positif: kompatibel dengan hampir semua hal, PPTP tidak memerlukan perangkat lunak tambahan karena termasuk dalam sistem operasi modern, dan sangat cepat.

Masalah utama adalah bahwa itu terbukti tidak aman dan mudah retak (serangan biasanya memakan waktu antara satu menit dan 24 jam).

PPTP juga mudah diblokir karena bergantung pada protokol GRE, yang mudah di-firewall.

Anda harus menghindari penggunaan protokol ini kecuali benar-benar diperlukan untuk mengubah alamat IP Anda karena alasan yang tidak sensitif. Kami menganggap PPTP tidak aman.

L2TP / IPsec – Aman, Tapi Bisa Lambat

Layer 2 Tunneling Protocol (LT2P) mengambil fitur terbaik dari Protokol Tunneling Point-to-Point (PPTP) Microsoft dan Protokol Penerusan Layer (L2F) dari Cisco dan digunakan untuk membuat terowongan antara perangkat klien dan server melalui jaringan.

L2TP dapat menangani otentikasi, tetapi tidak menyediakan kemampuan enkripsi apa pun.

Oleh karena itu, L2TP biasanya diterapkan dengan Internet Protocol Security (IPsec) untuk membuat paket aman yang menyediakan otentikasi, integritas, dan enkripsi data.

Ini lebih dikenal sebagai L2TP / IPsec, dan data biasanya dienkripsi menggunakan cipher AES, yang dapat Anda baca lebih lanjut di sini.

Saat menghubungkan ke server VPN dengan L2TP / IPsec, IPsec digunakan untuk membuat saluran kontrol aman antara klien dan server.

Paket data dari aplikasi perangkat Anda (seperti browser web Anda, misalnya) dienkapsulasi oleh L2TP. IPSec kemudian mengenkripsi data L2TP ini dan mengirimkannya ke server, yang kemudian melakukan proses kebalikan, mendekripsi dan mendekapsulasi data.

Dalam hal kecepatan, enkapsulasi ganda L2TP / IPsec (dasarnya sebuah terowongan di dalam sebuah terowongan) harus membuatnya lebih lambat daripada OpenVPN.

Namun, sebenarnya secara teori lebih cepat karena enkripsi dan dekripsi terjadi di kernel, yang dapat memproses paket secara efisien dengan overhead minimum.

L2TP / IPsec umumnya dianggap aman bila digunakan dengan cipher AES.

Tetapi ada saran bahwa protokol telah dikompromikan oleh NSA, dan bahwa IPsec sengaja dilemahkan selama pembuatannya..

Namun, belum ada konfirmasi resmi mengenai hal ini.

Masalah utama dengan L2TP / IPsec dan penggunaannya dalam layanan VPN terletak pada layanan yang menggunakan kunci yang dibagikan sebelumnya (juga dikenal sebagai rahasia bersama) yang dapat diunduh dari situs web layanan VPN dan karenanya tersedia untuk siapa saja.

Sementara kunci ini hanya digunakan untuk mengotentikasi koneksi dengan server VPN, dan data itu sendiri tetap dienkripsi melalui kunci terpisah, itu membuka pintu untuk kemungkinan serangan MITM (Manusia di tengah).

Di sinilah penyerang menyamar sebagai server VPN untuk mendekripsi lalu lintas dan menguping pada koneksi.

L2TP / IPsec juga menggunakan sejumlah port tetap, yang membuatnya relatif mudah diblokir.

Terlepas dari masalah ini, LT2P / IPsec adalah pilihan yang kuat mengingat didukung penuh oleh banyak platform selama kunci yang dibagikan sebelumnya tidak digunakan.

SSTP – Sumber Tertutup dengan Risiko Potensial

Secure Socket Tunneling Protocol (SSTP) adalah protokol milik Microsoft yang didasarkan pada SSL 3.0, yang berarti bahwa, seperti OpenVPN, ia dapat menggunakan port TCP 443.

Karena SSTP bukan open-source, tidak mungkin untuk menyangkal saran backdoors atau kerentanan lain yang ada dalam protokol.

Risiko ini jauh melebihi manfaat apa pun dari integrasi yang erat dengan Windows.

Bendera merah lainnya adalah bahwa SSL 3.0 rentan terhadap serangan man-in-the-middle yang dikenal sebagai POODLE.

Belum dikonfirmasi apakah SSTP terpengaruh, tetapi menurut kami, itu tidak sebanding dengan risikonya.

IKEv2 / IPSec – Sangat Cepat, Aman, dan Stabil

Internet Key Exchange versi 2 (IKEv2) adalah protokol VPN yang lebih baru, dan standar sumber tertutup lainnya dikembangkan dalam kolaborasi antara Microsoft dan Cisco.

IKEv2 secara asli didukung oleh iOS, BlackBerry, dan Windows versi 7 dan yang lebih baru.

Namun, ada versi open-source IKEv2 yang dikembangkan untuk Linux yang tidak membawa masalah kepercayaan yang sama seperti versi eksklusif..

Mirip dengan L2TP / IPsec, IKEv2 digunakan bersama IPsec ketika menjadi bagian dari solusi VPN, tetapi menawarkan lebih banyak fungsi.

IKEv2 / IPSec dapat menangani perubahan jaringan melalui sesuatu yang disebut protokol MOBIKE – berguna untuk pengguna seluler yang cenderung kehilangan koneksi, dan lebih cepat karena diprogram untuk memanfaatkan bandwidth dengan lebih baik.

IKEv2 / IPSec juga mendukung serangkaian enkripsi enkripsi yang lebih luas daripada L2TP / IPSec.

IKEv2 sering tidak akan memotongnya saat Anda mencoba untuk terhubung ke negara yang sangat disensor. Ini karena IKEv2 menggunakan porta tertentu yang sangat mudah diblokir oleh Great Firewall.

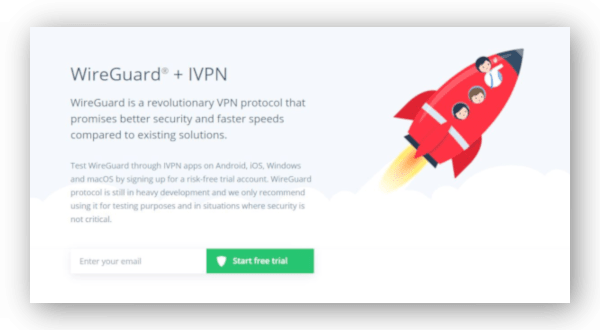

WireGuard – Protokol Baru yang Menjanjikan

Wireguard adalah protokol tunneling baru yang bertujuan untuk menjadi lebih cepat dan berkinerja lebih tinggi daripada protokol yang paling populer saat ini, OpenVPN.

WireGuard bertujuan untuk mengatasi masalah yang sering dikaitkan dengan OpenVPN dan IPsec: yaitu penyiapan yang rumit, ditambah pemutusan (tanpa konfigurasi tambahan) dan waktu penyambungan kembali yang terkait setelahnya.

Sementara OpenVPN + OpenSSL dan IPsec memiliki basis kode besar (~ 100.000 baris kode untuk OpenVPN dan 500.000 untuk SSL) dan IPsec (400.000 baris kode), yang membuatnya sulit untuk menemukan bug, Wireguard saat ini berbobot kurang dari 5.000 baris di ukuran.

Namun Wireguard masih dalam pengembangan.

Sementara tolok ukur Wireguard menunjukkan bahwa ini sangat cepat, ada masalah dalam implementasi yang mungkin membuatnya tidak cocok untuk digunakan oleh penyedia VPN komersial.

Salah satunya adalah bahwa hal itu membutuhkan alamat IP non-publik yang ditugaskan untuk setiap pengguna, yang menambahkan elemen logging setiap pengguna VPN serius akan merasa tidak nyaman dengan.

Mengapa?

Karena alamat IP non-publik ini dapat digunakan untuk mengidentifikasi Anda.

Pekerjaan sedang dilakukan untuk mengatasi ini.

Ini masih hari-hari awal untuk WireGuard, dan belum sepenuhnya membuktikan sendiri – namun, semakin banyak penyedia VPN menambahkannya ke klien mereka hanya untuk tujuan pengujian, termasuk IVPN dan AzireVPN.

Protokol VPN menyediakan kerangka kerja untuk enkripsi yang aman, sekarang mari kita cari tahu peran apa yang dimainkan cipher dan jenis cipher yang tersedia.

Cipher

Cipher pada dasarnya adalah algoritma untuk mengenkripsi dan mendekripsi data. Protokol VPN menggunakan berbagai cipher, dan berikut ini adalah yang paling umum digunakan:

AES

Advanced Encryption Standard (AES) adalah sandi kunci simetris yang dibuat oleh Institut Nasional Standar dan Teknologi (NIST) AS pada tahun 2001.

Ini adalah standar emas untuk protokol enkripsi online, dan banyak digunakan oleh industri VPN. AES dianggap sebagai salah satu dari cipher yang paling aman untuk digunakan.

AES memiliki ukuran blok 128 bit, yang berarti AES dapat menangani ukuran file yang lebih besar daripada cipher lainnya, seperti Blowfish yang memiliki ukuran blok 64-bit.

AES dapat digunakan dengan panjang kunci yang bervariasi. Sementara AES-128 masih dianggap aman, AES-256 lebih disukai karena memberikan perlindungan yang lebih besar. AES-192 juga tersedia.

Saat Anda membaca tentang enkripsi ‘kelas militer’ atau ‘kelas bank’ di situs web layanan VPN, umumnya mengacu pada AES-256, yang digunakan oleh pemerintah AS untuk data Rahasia Top.

Blowfish

Blowfish adalah cipher simetris-kunci lainnya, dirancang pada tahun 1993 oleh cryptographer Amerika Bruce Schneier.

Blowfish dulunya adalah cipher default yang digunakan dalam OpenVPN, tetapi sebagian besar telah digantikan oleh AES-256.

Ketika Blowfish digunakan, Anda biasanya akan melihatnya digunakan dengan panjang kunci 128-bit, meskipun dapat berkisar dari 32 bit hingga 448 bit.

Blowfish memiliki beberapa kelemahan, termasuk kerentanannya terhadap ‘serangan ulang tahun’, yang berarti bahwa itu benar-benar hanya boleh digunakan sebagai mundur ke AES-256.

Bunga kamelia

Camellia juga merupakan sandi kunci simetris, dan sangat mirip dengan AES dalam hal keamanan dan kecepatan.

Perbedaan utama adalah bahwa Camellia tidak disertifikasi oleh NIST, organisasi AS yang menciptakan AES.

Meskipun ada argumen untuk menggunakan sandi yang tidak terkait dengan pemerintah AS, ini jarang tersedia dalam perangkat lunak VPN, juga belum diuji secara menyeluruh seperti AES..

Jabat Tangan VPN

Seperti halnya memulai sesi aman di situs web HTTPS, menghubungkan dengan aman ke server VPN membutuhkan penggunaan enkripsi kunci publik (biasanya menggunakan kriptosistem RSA) melalui jabat tangan TLS.

RSA telah menjadi dasar untuk keamanan internet selama dua dekade terakhir tetapi sayangnya, sekarang sepertinya versi yang lebih lemah, RSA-1024, telah dipecahkan oleh NSA.

Sementara sebagian besar layanan VPN telah pindah dari RSA-1024, sebagian kecil terus menggunakannya dan karenanya harus dihindari. Cari RSA-2048, yang masih dianggap aman.

Enkripsi tambahan idealnya akan digunakan untuk membuat Perfect Forward Secrecy. Biasanya ini akan melalui dimasukkannya pertukaran kunci Diffie-Hellman (DH) atau kurva Elliptic Diffie-Hellman (ECDH).

Sementara ECDH dapat digunakan sendiri untuk membuat jabat tangan yang aman, DH sendiri harus dihindari karena rentan terhadap retak. Ini bukan masalah saat digunakan dengan RSA.

SHA Hash Authentication

Secure Hash Algorithms (SHA) digunakan untuk menjamin integritas data yang dikirimkan dan koneksi SSL / TLS, seperti koneksi OpenVPN, untuk memastikan bahwa informasi tidak diubah dalam transit antara sumber dan tujuan.

Secure Hash Algorithms bekerja dengan mengubah data sumber menggunakan apa yang dikenal sebagai fungsi hash, di mana pesan sumber asli dijalankan melalui suatu algoritma dan hasilnya adalah string karakter dengan panjang tetap yang tidak terlihat seperti aslinya – “nilai hash”.

Ini adalah fungsi satu arah – Anda tidak dapat menjalankan proses de-hash untuk menentukan pesan asli dari nilai hash.

Hashing berguna karena mengubah hanya satu karakter dari data sumber input akan benar-benar mengubah nilai hash yang dihasilkan dari fungsi hash.

Klien VPN akan menjalankan data yang diterima dari server, dikombinasikan dengan kunci rahasia, melalui fungsi hash yang disepakati selama jabat tangan VPN.

Jika nilai hash yang dihasilkan klien berbeda dari nilai hash dalam pesan, data akan dibuang karena pesan telah diubah dengan.

Autentikasi SHH hash mencegah serangan man-in-the-middle dengan mampu mendeteksi segala perusakan dengan sertifikat TLS yang valid.

Tanpa itu seorang peretas dapat meniru server yang sah dan menipu Anda agar terhubung ke server yang tidak aman, tempat aktivitas Anda dapat dimonitor.

Disarankan bahwa SHA-2 (atau lebih tinggi) harus digunakan, untuk meningkatkan keamanan, karena SHA-1 telah membuktikan kelemahan yang dapat membahayakan keamanan..

Kami telah membahas banyak hal dalam panduan ini untuk enkripsi, tetapi Anda mungkin masih memiliki beberapa pertanyaan umum terkait VPN dan protokol yang perlu dijawab.

Berikut adalah pertanyaan paling umum yang kami dengar:

Apa Protokol VPN Teraman?

OpenVPN yang digunakan dengan cipher AES-256 umumnya dianggap sebagai protokol VPN terbaik dan teraman. OpenVPN adalah open-source dan telah diuji publik untuk kelemahannya.

OpenVPN menawarkan keseimbangan yang besar antara privasi dan kinerja, dan kompatibel dengan banyak platform populer. Banyak layanan VPN komersial menggunakan OpenVPN sebagai default.

IKEv2 adalah pilihan yang baik untuk perangkat seluler karena menangani perubahan jaringan secara lebih efektif, secara otomatis mengembalikan koneksi yang terjatuh dengan mudah dan cepat.

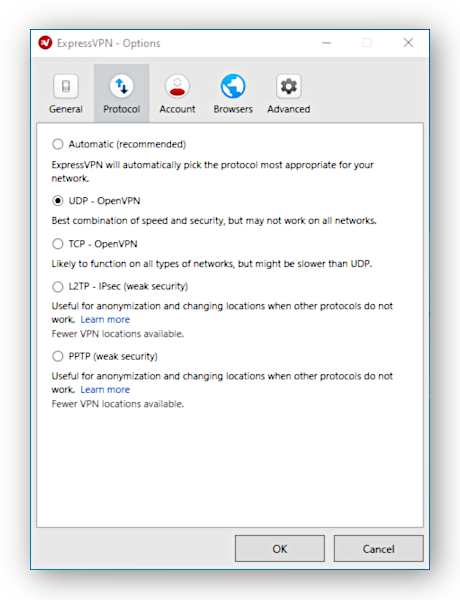

Bagaimana Saya Mengubah Protokol VPN?

Beberapa layanan VPN, seperti ExpressVPN, memungkinkan Anda untuk mengubah protokol VPN dalam menu pengaturan aplikasi VPN.

Jika ini masalahnya, buka saja menu pengaturan, dan pilih protokol VPN yang ingin Anda gunakan.

Jika tidak ada pemilihan protokol VPN dalam aplikasi khusus, Anda mungkin dapat menginstal protokol alternatif menggunakan konfigurasi manual.

NordVPN adalah salah satu contoh layanan VPN yang berjalan pada OpenVPN tetapi memungkinkan untuk instalasi IKEv2 secara manual.

Jika layanan VPN Anda mendukung konfigurasi protokol alternatif, pastikan untuk mengikuti instruksi yang diberikan di situs webnya dengan cermat.

Lakukan Semua VPN Enkripsikan Data?

VPN pada dasarnya mengenkripsi data, tetapi ada beberapa layanan di luar sana yang mengklaim sebagai VPN sambil tidak menyediakan enkripsi. Salah satunya adalah Hola VPN Gratis, dan Anda harus menghindari produk seperti itu dengan cara apa pun.

Ekstensi browser VPN adalah produk lain yang perlu diwaspadai. Ekstensi browser adalah layanan proxy daripada layanan VPN, dan sementara beberapa memang menyediakan enkripsi, yang lain tidak.

Ekstensi peramban yang memang menyediakan enkripsi hanya akan melindungi lalu lintas peramban Anda di peramban web yang digunakannya, jadi Anda harus menggunakan VPN lengkap untuk mengenkripsi semua aplikasi Anda yang lain.

Apakah Semua VPN Aman Digunakan?

Ya – jika Anda membuat pilihan yang tepat.

Tidak semua VPN aman digunakan. Bahkan mereka yang menggunakan protokol dan cipher VPN terbaik dapat membahayakan data pribadi Anda dengan masuk ke aktivitas online Anda.

Anda harus mencari VPN dengan kebijakan logging ramah privasi, serta yang mendukung protokol dan cipher VPN teraman..

Untuk mempermudah Anda, mengapa tidak melihat VPN kami yang direkomendasikan tertinggi – itu adalah yang paling aman di sekitar.