Šifriranje je u samom srcu VPN tehnologije. U ovom vodiču opisujemo kako funkcionira VPN enkripcija i kako vas štiti.

Što je zapravo enkripcija?

Šifriranje je postupak kodiranja podataka tako da im mogu pristupiti samo oni koji imaju autorizaciju i sprečavaju to da itko drugi radi.

To je postupak koji uključuje zamjenu slova i brojeva, čineći da poruke izgledaju poput gluposti ako ne primijenite ispravan proces da ga dešifrirate – taj proces je poznat i kao ‘šifra’.

S obzirom na procesorsku moć suvremenih računala, bilo koju šifru koju bi čovjek mogao smisliti bilo bi prejednostavno razbiti.

Snažni matematički algoritmi danas se koriste za stvaranje različitih metoda šifriranja, plus tajne šifre potrebne za dešifriranje.

VPN usluge koriste šifriranje za stvaranje sigurne veze (VPN tunela) između vašeg uređaja i VPN poslužitelja, čuvajući vaše internetske podatke privatnim od vašeg davatelja internetskih usluga, hakera i bilo kojeg drugog trećeg partnera.

U ovom ćete vodiču naučiti sve o šifri i VPN protokolima i saznati koji su najbolji i najsigurniji za upotrebu.

Sve ćemo to razložiti na običnom engleskom i objasniti sve žargone jednostavnim riječima, tako da možete bolje razumjeti VPN šifriranje i sve ono što uključuje.

Contents

Pojmovnik šifriranja

Započnimo definiranjem nekih važnih izraza koje koristimo kada govorimo o šifriranju:

| Algoritam | Skup upute koje treba slijediti (softverski) da bi se riješio problem. Šifra je algoritam za izvođenje šifriranja ili dešifriranja. |

| Ovjera | Proces za osiguranje i potvrdu identiteta korisnika. |

| bit | Skraćeno za ‘binarnu znamenku’, to je najmanja jedinica podataka na računalu. |

| Blok | Skupinu bita fiksne duljine (npr. 64 bita) |

| Veličina bloka | Maksimalna duljina grupe bita. |

| Brute Force Attack | Način iskušavanja i otkrivanja tajne isprobavanjem svake moguće kombinacije likova. To je surov, iscrpan napor, a ne onaj složeniji ili strateški. Zamislite da ne možete otvoriti katanac na vašem ormariću – umjesto da pokušate zapamtiti kôd, brutalnim prisiljavanjem jednostavno isprobate svaku kombinaciju od 000 do 999 dok se ne otvori. |

| Šifra | Algoritam za izvođenje šifriranja i dešifriranja. |

| Kriptografija | Umijeće pisanja i rješavanja kodova za stvaranje sigurnih poruka, dizajnirano tako da ih samo predviđene stranke mogu obrađivati i čitati. |

| Šifriranje | Proces pretvaranja podataka u kod kako bi se spriječio neovlašteni pristup do njega. |

| firewall | Softver koji nadzire i kontrolira pakete podataka koji dolaze ili izlaze iz mreže. Vjerojatno će vam biti poznat onaj na radnoj površini ili prijenosnom računalu koji je osmišljen za čuvanje hakera i virusa.. |

| rukovanje | Proces koji inicijalizira vezu dvaju računala – kao što mu ime kaže, to je pozdrav koji uspostavlja pravila za komunikaciju. |

| HTTPS | To je “Hypertext Transfer Protocol Secure”, ali nitko to ne naziva. To je sigurna verzija HTTP-a, protokola koji je temelj weba, a koristi se za osiguravanje da komunikacija između uređaja i web stranica ostaje autentična, privatna i sigurna.. |

| Zrno | Jezgra operativnog sustava. U računalu kontrolira rad računala i njegovog hardvera. |

| Ključ | Niz bitova koji šifra koristi za pretvaranje “običnog teksta” (nekodirane informacije) u šifrirani tekst (šifrirane informacije), i obrnuto. Ključ može varirati u duljini – općenito, što je duže, duže će proći da ga pukne. |

| Paket | Paket je jedinica podataka koja se usmjerava između podrijetla i odredišta na mreži, a sastoji se od zaglavlja, korisnog opterećenja (vaši podaci) i prikolice i obično određene veličine koja odgovara mrežnoj MTU (maksimum Veličina mjenjača). Kada se podaci trebaju slati preko mreže, ako je veći od paketa, možda će ga trebati podijeliti na više paketa podataka koji se zatim pojedinačno šalju, a podaci ponovno sastavljaju na odredištu. |

| Luka | Kao što brod pristaje u fizički port, računski priključci predstavljaju „krajnju točku“ komunikacije. Sve informacije koje stignu do vašeg uređaja to čine putem porta. |

| Protokol | Skup pravila koja se koriste za dogovaranje veze između VPN klijenta i VPN poslužitelja. Neki su složeniji ili sigurniji od ostalih – OpenVPN i IKEv2 neki su od popularnih izbora. |

Pojmovnik šifriranja

Sada znamo što pojmovi znače, vrijeme je da objasnimo što je šifriranje i radi se dublje.

Vrste šifriranja

Postoje dvije vrste šifriranja: simetrična i asimetrična.

Šifriranje ključa simetričnog ključa

Šifriranje ključem sa simetričnim ključem upotrebljava se samo jedan ključ za obradu i šifriranja i dešifriranja podataka.

Obje strane zahtijevaju isti ključ za komunikaciju. Ovo je vrsta šifriranja koja se koristi u VPN tehnologiji.

Snaga suvremenih računala znači da su tipke morale postajati sve dužim kako bi spriječile napade brutalnim silama (pokušavajući svaku kombinaciju da pronađete pravi ključ).

Trenutačni zlatni standard je 256-bitni ključ koji se ne može grubo forsirati, jer bi bilo potrebno milijarde godina da prođemo kroz sve moguće kombinacije koristeći računala koja su danas dostupna.

Asimetrična enkripcija

Pomoću asimetrične kriptografije (ili kriptografije s javnim ključem) svaki sudionik koji želi sigurno komunicirati koristi softver za generiranje javnog ključa i odgovarajućeg privatnog ključa.

Kao primjer uzmimo dvije osobe: osobu A i osobu B

Kad osoba A želi poslati sigurnu poruku osobi B, javni se ključ osobe B koristi u šifri za pretvaranje obične tekstualne poruke u šifriranu poruku.

Iako šifrirana poruka može putovati od A do B kroz razne druge strane (Osobe C, D, E i F), svatko tko pokuša pročitati poruku vidjet će samo šifrirani tekst.

Kad osoba B primi šifriranu poruku, koristi svoj privatni ključ za dekodiranje šifrirane poruke natrag u običan tekst.

Na primjer, ovaj sustav sve više koriste novinari, koji na svojim profilima na društvenim medijima objavljuju svoj javni ključ kako bi im poslali poruke koje se mogu dešifrirati samo novinarovim privatnim ključem.

Najpoznatiji takav sustav je prilično dobra privatnost (PGP). Postoji puno različitih softverskih alata koji koriste OpenPGP, open source verziju standarda.

Enkripcija javnog ključa koristi se tijekom TLS stiskanja radi sigurnog dijeljenja simetričnog ključa između klijenta i poslužitelja.

SSL & TLS

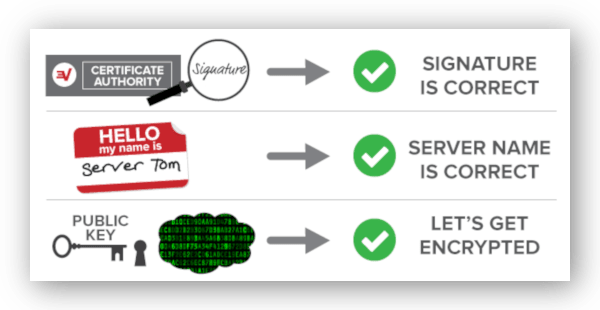

TLS / SSL je enkripcija koju je većina nas iskusila prilikom pregledavanja weba na sigurnom web mjestu koje koristi HTTPS.

Znat ćete kada web mjesto koristi HTTPS po simbolu lokota u adresnoj traci preglednika.

Ovdje se koristi sigurnosni protokol TLS (Transport Layer Security) koji se temelji na njegovom prethodnom sloju sigurnih utičnica (SSL Verzija 3.0).

TLS koristi kombinaciju šifriranja s javnim ključem i simetričnog šifriranja za zaštitu podataka.

Tijekom TLS rukovanja, vaš preglednik koristi asimetričnu enkripciju za komunikaciju s poslužiteljem sigurne stranice i sigurno generira simetrični ključ.

Zatim se koristi za šifriranje podataka koji se prenose između preglednika i poslužitelja.

Stvaranje simetričnog ključa za upotrebu mnogo je učinkovitije od korištenja asimetričnih ključeva za sav prijenos podataka.

To je zato što je za asimetrično šifriranje potrebna nevjerojatna količina više računalne snage za šifriranje i dešifriranje svih potrebnih podataka u usporedbi s upotrebom simetričnog ključa.

Stoga se može reći da je simetrično šifriranje ključa brži način šifriranja.

Iako je gore navedeno dobro i stvara sigurnu enkripciju, svaka sigurna sesija koju generira poslužitelj se može dešifrirati pomoću privatnog ključa poslužitelja..

Ako se taj privatni ključ ikad ugrozi, ukradeni privatni ključ tada se može koristiti za dešifriranje svake sigurne sesije na tom poslužitelju, prošlosti ili sadašnjosti.

Da bi se to izbjeglo, HTTPS i OpenVPN veze sada se obično postavljaju pomoću Perfect Forward Secrecy, koristeći algoritam nazvan Diffie-Hellman Key Exchange koji generira simetrični ključ.

Možda zvuči zbunjujuće, ali sve što stvarno trebate razumjeti je da je to najsigurniji način da se stvari počnu voditi jer se simetrični ključ nikada ne razmjenjuje preko veze, već ih automatski generiraju i poslužitelj i web preglednik..

Preglednik generira privremeni privatni ključ i odgovarajući javni ključ.

Simetrični ključ za TLS sesiju temelji se na izlazu algoritma koji djeluje na privatni ključ uređaja (npr. Poslužitelja) i na javnom ključu drugog uređaja (npr. Vašeg preglednika).

Zbog maštovitih matematičkih svojstava ovog algoritma i neke tehničke magije ključ generiran ovim postupkom uskladit će se i na poslužitelju i u pregledniku.

To znači da ako treća strana, poput vašeg davatelja internetskih usluga ili vlade, pohranjuje vaše šifrirane podatke s prethodnih sjednica, a privatni ključ je na drugi način kompromitiran ili ukraden, oni neće moći dešifrirati te podatke.

ExpressVPN je jedna VPN usluga koja koristi Perfect Forward Secrecy, pregovaranje o novom privatnom ključu svaki put kada se povežete i svakih 60 minuta dok se koristi VPN veza..

Ova ExpressVPN ilustracija prikazuje kako VPN aplikacija koristi javni ključ poslužitelja za izradu simetričnog para ključeva, koristeći asimetričnu enkripciju.

Sad kad smo objasnili različite dostupne metode šifriranja, razgovarajmo o različitim VPN protokolima koji su dostupni.

VPN protokoli

Što je VPN protokol?

VPN protokoli predstavljaju procese i skupove uputa (ili pravila) kojima se VPN klijenti oslanjaju kako bi uspostavili sigurne veze između uređaja i VPN poslužitelja radi prijenosa podataka.

VPN protokoli formirani su iz kombinacije prijenosnih protokola i standarda enkripcije.

Koji su VPN protokoli trenutno dostupni?

Evo glavnih protokola VPN tuneliranja o kojima trebate znati:

OpenVPN – vrlo siguran i brz

OpenVPN je zlatni standardni VPN protokol u industriji i preporučujemo da ga koristite kad god možete.

To je jedan od najsigurnijih i najsigurnijih VPN protokola, a najvažnije je otvorenog koda, što znači da je potpuno transparentan i da se javno testira i poboljšava.

OpenVPN je vrlo konfiguriran i iako ga lokalno ne podržava nijedna platforma, većina VPN pružatelja nudi besplatne aplikacije koje ga podržavaju.

Ove prilagođene VPN aplikacije dostupne su na većini glavnih platformi kao što su Microsoft Windows, Apple MacOS, Android, Linux i iOS.

Neki pružatelji nude i OpenVPN konfiguracijske datoteke, što znači da možete preuzeti originalni OpenVPN klijent za svoju platformu sa https://openvpn.net/ i upotrijebiti ga za povezivanje s odabranom VPN uslugom..

OpenVPN djeluje i na UDP i TCP, što su vrste komunikacijskih protokola.

TCP (Transmission Control Protocol) protokol povezivanja koji se najčešće koristi na internetu. Podaci koji se šalju prenose se u komadićima, koji se obično sastoje od nekoliko paketa.

TCP dizajniran je za isporuku prenesenih podataka OpenVPN klijentu redoslijedom kojim su poslani s OpenVPN poslužitelja (npr. Pakete 1, 2, 3, 4 i 5 poslane s OpenVPN-a primatelj OpenVPN prima istim redoslijedom – 1 , 2, 3, 4, 5).

Da bi to učinio, TCP može odgoditi isporuku paketa koje je primio preko mreže OpenVPN klijentu sve dok ne primi sve očekivane pakete i ne preuredi sve pakete izvan narudžbe na svoje mjesto..

TCP će ponovno zatražiti (a zatim pričekati da primite) pakete koji su možda izgubljeni u prijenosu između poslužitelja i klijenta.

Ovo obrađivanje i vrijeme čekanja dodaje kašnjenje VPN vezi, čineći vezu sporijom od UDP-a.

UDP (User Datagram Protocol) jednostavno prenosi pakete podataka bez potrebe za potvrdom dolaska, a veličine UDP paketa su manje od TCP.

Korištenjem OpenVPN UDP-a, manja veličina paketa, nedostatak provjera i reorganizacija rezultira bržom vezom.

Dakle, što je bolje: TCP ili UDP?

Ovisi o vašem željenom ishodu.

Ako za igranje, streaming ili upotrebu VoIP usluga koristite VPN, tada je UDP najbolja ponuda, jer je brži od TCP-a.

Loša strana je što možete iskusiti neke izgubljene pakete, što na primjer može značiti da u VOIP pozivu čujete glas osobe s kojom razgovarate da biste izrezali djelić sekunde govora.

Međutim, trebali biste se prebaciti na TCP ako imate problema s vezom. TCP priključak 443 koristan je i za zaobilaženje cenzure, jer je ovaj ulaz zadani port za HTTPS, pa je manje vjerovatno da će ga vatrozidi blokirati.

Za šifriranje OpenVPN koristi knjižnicu OpenSSL koja podržava niz šifri.

OpenVPN enkripcija sastoji se od nekoliko elemenata: podatkovnog kanala, upravljačkog kanala, autentifikacije poslužitelja i HMAC provjere autentičnosti:

- Autentifikacija poslužitelja funkcije u istom bile su kao TLS ili HTTPS. OpenVPN može pomoću certifikata provjeriti je li poslužitelj s kojim razgovarate kriptografski pouzdan.

- upravljački kanal koristi se u početnoj fazi, izvodeći TLS stisak ruke kako bi se složili parametri šifriranja za siguran prijenos podataka i provjeru autentičnosti klijenta na poslužitelju.

- podatkovni kanal je sloj koji prenosi podatke između vašeg uređaja i OpenVPN poslužitelja. Ovaj se sloj kriptira pomoću izvedbe simetrične sheme šifriranja, ključ za koji je dobijen preko upravljačkog kanala.

- HMAC provjera autentičnosti koristi se za osiguravanje da paketi koji se šalju nisu promijenjeni u tranzitu od strane napadača koji je u sredini i koji ima mogućnost čitanja ili izmjene podataka u stvarnom vremenu.

Imajte na umu da se neke VPN usluge ne koriste bilo gdje u blizini iste razine enkripcije na oba kanala.

Korištenje slabijeg šifriranja na podatkovnom kanalu može biti jeftina prečica do brže veze jer bolja sigurnost dolazi na štetu brzine.

Nažalost, VPN je siguran samo koliko je najslabiji, pa biste trebali potražiti VPN koji je što jači u šifriranju oba kanala..

Detaljnije ćemo detaljnije govoriti u odjeljcima ispod o šifri i rukovanju.

Sada kada znate koji je najsigurniji VPN protokol, trebali biste znati što su drugi – plus koji treba izbjegavati pod svaku cijenu.

PPTP – slaba sigurnost, izbjegavajte

Protokol tuneliranja od točke do točke (PPTP) jedan je od najstarijih VPN protokola koji se i danas koristi. Razvio ga je tim koji je financirao Microsoft i objavio 1999. godine.

Iako je zastario, PPTP ima i neke pozitivne mogućnosti: kompatibilan je s gotovo svim, ne treba mu dodatni softver jer je uključen u moderne operativne sustave i vrlo je brz.

Glavni je problem što se pokazalo da je nesigurno i lako provaliti (napad obično traje između jedne minute i 24 sata).

PPTP je također jednostavno blokirati jer se oslanja na GRE protokol, koji se lako firewalled.

Izbjegavajte korištenje ovog protokola, osim ako je apsolutno potrebno za promjenu vaše IP adrese iz neosjetljivih razloga. Smatramo da je PPTP nesiguran.

L2TP / IPsec – siguran, ali može biti spor

Protokol tuneliranja sloja 2 (LT2P) uzima najbolje značajke i Microsoftovog protokola tuneliranja od točke do točke (PPTP) i Ciscovog protokola prosljeđivanja sloja 2 (L2F) i koristi se za stvaranje tunela između klijentskog uređaja i poslužitelja preko mreže..

L2TP može podnijeti provjeru autentičnosti, ali ne pruža nikakve mogućnosti šifriranja.

Stoga se L2TP obično implementira s zaštitom internetskog protokola (IPsec) za stvaranje sigurnih paketa koji pružaju provjeru autentičnosti, integriteta i šifriranja podataka.

To je češće poznato kao L2TP / IPsec, a podaci se obično šifriraju pomoću AES šifre, o čemu više možete pročitati ovdje.

Pri povezivanju na VPN poslužitelj s L2TP / IPsec, IPsec koristi se za stvaranje sigurnog upravljačkog kanala između klijenta i poslužitelja.

Pakete podataka iz aplikacije vašeg uređaja (kao što je primjerice vaš web preglednik) L2TP kapsulira. IPSec zatim šifrira ove L2TP podatke i šalje ih poslužitelju, koji zatim vrši obrnuti postupak, dešifrira i dekapsulira podatke.

U pogledu brzine, dvostruka enkapsulacija L2TP / IPsec (u osnovi tunel unutar tunela) trebala bi je činiti sporijom od OpenVPN.

Međutim, zapravo je teoretski brže jer se kodiranje i dešifriranje odvijaju u jezgri, koja pakete može učinkovito obraditi uz minimalne režijske troškove.

L2TP / IPsec obično se smatra sigurnom kada se koristi s AES šifrom.

Ali bilo je prijedloga da je NSA kompromitirala protokol i da je IPsec namjerno oslabio tijekom svog stvaranja.

Ipak, još nema službene potvrde o tome.

Glavni problem L2TP / IPsec i njegove upotrebe u VPN uslugama leži u onim uslugama koje koriste unaprijed podijeljene ključeve (poznate i kao zajednička tajna) koje se mogu preuzeti s web mjesta VPN usluga i zbog toga su dostupne svima.

Iako se ovi ključevi koriste samo za provjeru autentičnosti veze s VPN poslužiteljima, a sami podaci ostaju šifrirani zasebnim ključem, otvaraju vrata potencijalnim MITM (Man in the mid) napadima.

Ovdje napadač lažno predstavlja VPN poslužitelj kako bi dešifrirao promet i prisluškivao vezu.

L2TP / IPsec koristi i ograničeni broj fiksnih portova, što ga čini relativno lakim za blokiranje.

Unatoč ovim problemima, LT2P / IPsec je dobar izbor s obzirom da ga izvorno podržava toliki broj platformi, sve dok se prethodno ne dijele ključevi.

SSTP – Zatvoreni izvor s potencijalnim rizicima

Secure Socket Tunneling Protocol (SSTP) je Microsoftov vlasnički protokol zasnovan na SSL 3.0, što znači da, poput OpenVPN, može koristiti TCP port 443.

Kako SSTP nije open-source, nemoguće je opovrgnuti prijedloge backdoor-a ili drugih ranjivosti prisutnih u protokolu.

Taj rizik daleko nadmašuje koristi od uske integracije sa sustavom Windows.

Još jedna crvena zastava je da je SSL 3.0 ranjiv na napadača čovjeka u sredini poznatog kao POODLE.

Nije potvrđeno utječe li na SSTP, ali prema našem mišljenju to nije vrijedno rizika.

IKEv2 / IPSec – vrlo brzo, sigurno i stabilno

Internet Key Exchange inačica 2 (IKEv2) noviji je VPN protokol i još jedan standard zatvorenog koda razvijen u suradnji između Microsofta i Cisca.

IKEv2 izvorno podržava iOS, BlackBerry i Windows verzije 7 i novijih.

No, postoje inačice otvorenog koda IKEv2 razvijene za Linux koje nemaju iste poteškoće s povjerenjem kao i vlasnička verzija.

Slično kao L2TP / IPsec, IKEv2 se koristi zajedno s IPsec-om kada je dio VPN rješenja, ali nudi više funkcionalnosti.

IKEv2 / IPSec može podnijeti izmjenu mreža putem nečega što se naziva MOBIKE protokol – korisno za mobilne korisnike koji su skloni prekidu veze i brži je zbog programiranja da bolje iskoristi propusnost.

IKEv2 / IPSec također podržava širi raspon šifrirajućih šifri od L2TP / IPSec.

IKEv2, međutim, često ga neće rezati kada se pokušavate povezati iz visoko cenzurirane zemlje. To je zato što IKEv2 koristi određene luke koje je Veliki vatrozid blokiran.

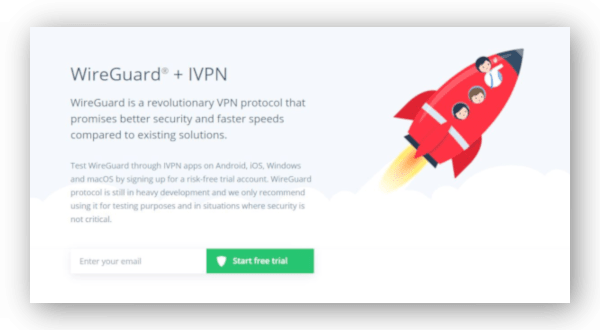

WireGuard – obećavajući novi protokol

Wireguard je novi protokol za tuneliranje koji ima za cilj biti brži i učinkovitiji od trenutno najpopularnijeg protokola, OpenVPN.

WireGuard želi riješiti probleme koji su često povezani s OpenVPN i IPsec: naime, komplicirano postavljanje, plus prekid veze (bez dodatne konfiguracije) i pridružena duga vremena ponovnog povezivanja koja slijede.

Iako OpenVPN + OpenSSL i IPsec imaju veliku bazu kodova (~ 100 000 redaka koda za OpenVPN i 500 000 za SSL) i IPsec (400 000 linija koda), što otežava pronalaženje grešaka, Wireguard trenutno ima manje od 5000 linija u veličina.

Ali Wireguard je još uvijek u fazi razvoja.

Iako referentne vrijednosti Wireguard-a pokazuju da je to vrlo brzo, u implementaciji postoje problemi zbog kojih ih komercijalni VPN pružatelj može koristiti..

Jedna od njih je ta što zahtijeva da se nejavna IP adresa dodijeli svakom korisniku, što dodaje da je element zapisivanja bilo kojeg ozbiljnog VPN korisnika bio neugodan za.

Zašto?

Budući da se ta nejavna IP adresa može koristiti za identifikaciju.

No, u tijeku je rad na rješavanju ovog problema.

Još su rani dani za WireGuard i on se tek mora u potpunosti dokazati – međutim, sve veći broj pružatelja VPN-a dodaje ih svojim klijentima samo u testne svrhe, uključujući IVPN i AzireVPN.

VPN protokoli pružaju okvir za sigurno šifriranje, sada ćemo doznati što igraju šifre uloga i koje su dostupne vrste šifri..

šifre

Šifra je u osnovi algoritam za kriptiranje i dešifriranje podataka. VPN protokoli koriste različite šifre, a sljedeće se najčešće koriste:

AES

Napredni standard šifriranja (AES) je šifra s simetričnim ključem koju je uspostavio Američki nacionalni institut za standarde i tehnologiju (NIST) 2001. godine..

To je zlatni standard za internetske protokole šifriranja, a VPN industrija ga jako koristi. AES se smatra jednom od najsigurnijih šifra za upotrebu.

AES ima veličinu bloka od 128 bita, što znači da AES može obraditi veće veličine datoteka od ostalih šifri, poput Blowfish koji ima 64-bitnu veličinu bloka.

AES se može koristiti s različitim duljinama tipki. Dok se AES-128 još uvijek smatra sigurnim, prednost mu je AES-256 jer pruža veću zaštitu. Dostupan je i AES-192.

Kad na web stranici VPN usluge čitate o šifriranju “vojnog stupnja” ili “bankarskog stupnja”, u pravilu se odnosi na AES-256, koji američka vlada koristi za podatke Top Secret.

Blowfish

Blowfish je druga šifra s simetričnim ključem, koju je 1993. dizajnirao američki kriptograf Bruce Schneier.

Blowfish je nekada bio zadani šifar koji se koristi u OpenVPN-u, ali je velikim dijelom zamijenjen AES-256.

Kad se koristi Blowfish, obično ćete je vidjeti sa 128-bitnom duljinom ključa, mada može biti u rasponu od 32 do 448 bita.

Blowfish ima neke slabosti, uključujući njegovu ranjivost na ‘rođendanske napade’, što znači da bi se on doista trebao koristiti samo kao povratni rezultat AES-256.

Kamelija

Camellia je također šifra simetričnog ključa, a vrlo je slična AES-u u pogledu sigurnosti i brzine.

Glavna razlika je u tome što Camellia nije certificirana od strane NIST-a, američke organizacije koja je stvorila AES.

Iako postoji argument za korištenje šifre koja nije povezana s američkom vladom, ona je rijetko dostupna u VPN softveru, niti je temeljito testirana kao AES.

VPN rukovanje

Kao i kod pokretanja sigurne sesije na HTTPS web mjestu, sigurno spajanje na VPN poslužitelj zahtijeva upotrebu šifriranja javnim ključem (obično pomoću RSA kriptosistema) putem TLS rukovanja.

RSA je bila osnova za internetsku sigurnost posljednja dva desetljeća, ali nažalost, sada se čini vjerovatnim da je NSA probila slabiju verziju, RSA-1024.

Iako se većina VPN usluga udaljila od RSA-1024, manjina ih i dalje koristi te je stoga treba izbjegavati. Potražite RSA-2048 koji se još uvijek smatra sigurnim.

U idealnom slučaju dodatna enkripcija koristit će se za stvaranje savršene tajne naprijed. Obično će to biti uključivanjem Diffie-Hellman (DH) ili Eliptične krivulje Diffie-Hellman (ECDH) razmjene ključeva.

Iako se ECDH može samostalno koristiti za stvaranje sigurnog stiskanja ruku, samo DH treba izbjegavati jer je ranjivo na pucanje. Ovo nije problem ako se koristi s RSA-om.

SHA Hash Autentifikacija

Algoritmi sigurnog osvjetljavanja (SHA) koriste se za jamčenje integriteta prenesenih podataka i SSL / TLS veza, poput OpenVPN veza, kako bi se osiguralo da se informacije nisu promijenile u tranzitu između izvora i odredišta..

Sigurni Hash algoritmi djeluju transformirajući izvorne podatke koristeći ono što je poznato kao hash funkcija, pri čemu se izvorna izvorna poruka pokreće kroz algoritam, a rezultat je niz znakova fiksne duljine koji ne nalikuje originalu – “hash value”.

To je jednosmjerna funkcija – ne možete pokrenuti postupak de-hash-a za određivanje izvorne poruke iz hash vrijednosti.

Hashing je koristan jer će promjena samo jednog znaka ulaznih podataka u potpunosti promijeniti hash vrijednost koja se izvodi iz hash funkcije.

VPN klijent izvršavat će podatke primljene s poslužitelja, u kombinaciji s tajnim ključem, putem hash funkcije dogovorene tijekom VPN rukovanja.

Ako se vrijednost hash, koju klijent generira, razlikuje od vrijednosti hash-a u poruci, podaci će se odbaciti jer je poruka promijenjena.

SHA provjera hash provjere sprječava napade man-in-sredine tako da mogu otkriti bilo kakvo diranje valjanim TLS certifikatom.

Bez njega haker bi mogao predstavljati legitimni poslužitelj i navesti vas na povezivanje s nesigurnim, gdje bi se mogla pratiti vaša aktivnost.

Preporučuje se korištenje SHA-2 (ili više) za poboljšanje sigurnosti, jer SHA-1 ima dokazane slabosti koje mogu ugroziti sigurnost.

Puno smo toga pokrenuli u ovom vodiču za šifriranje, ali možda ćete imati još nekih općenitijih pitanja vezanih za VPN i protokole na koja je potrebno odgovoriti.

Evo najčešćih pitanja koja čujemo:

Što je najsigurniji VPN protokol?

OpenVPN koji se koristi s AES-256 šifrom općenito se smatra najboljim i najsigurnijim VPN protokolom. OpenVPN je open-source i javno je testiran na slabosti.

OpenVPN nudi odličnu ravnotežu između privatnosti i performansi, a kompatibilan je s mnogim popularnim platformama. Mnoge komercijalne VPN usluge koriste OpenVPN kao zadanu.

IKEv2 je dobra opcija za mobilne uređaje jer učinkovitije upravlja mrežnim promjenama, automatski obnavljajući prekinute veze s lakoćom i brzinom.

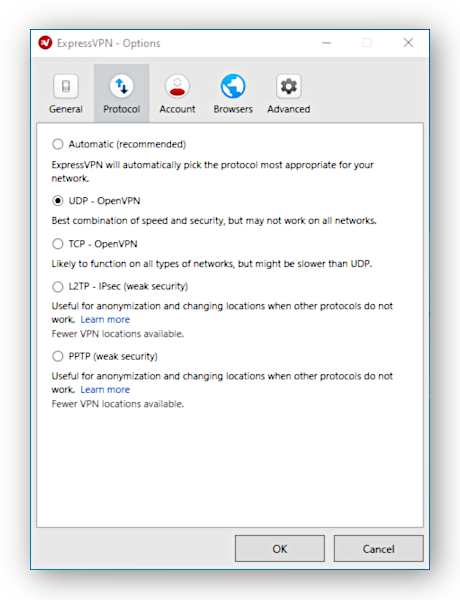

Kako mogu promijeniti VPN protokol?

Neke VPN usluge, poput ExpressVPN, omogućuju vam promjenu VPN protokola u izborniku postavki VPN aplikacije.

Ako je to slučaj, jednostavno otvorite izbornik postavki i odaberite VPN protokol koji želite koristiti.

Ako u prilagođenoj aplikaciji ne bude odabran VPN protokol, možda ćete moći instalirati alternativne protokole koristeći ručnu konfiguraciju.

NordVPN je jedan primjer VPN usluge koja se pokreće na OpenVPN, ali omogućuje ručnu instalaciju IKEv2.

Ako vaša VPN usluga podržava alternativnu konfiguraciju protokola, budite pažljivi i slijedite upute date na web mjestu.

Da li svi VPN-ovi šifriraju podatke?

VPN-ovi po svojoj prirodi kriptiraju podatke, ali postoje neke usluge za koje tvrde da su VPN-i dok ne pružaju enkripciju. Hola Free VPN jedan je od takvih, te biste trebali izbjegavati proizvode poput njega po svaku cijenu.

Proširenja preglednika VPN još su jedan proizvod na koji treba malo paziti. Proširenja preglednika nisu proxy usluge, a neke pružaju enkripciju, a neke ne.

Proširenja preglednika koja pružaju enkripciju zaštitit će samo promet vašeg web preglednika u web pregledniku u kojem se pokreće, pa ćete za šifriranje svih ostalih aplikacija trebati upotrijebiti punu VPN..

Jesu li svi VPN-ovi sigurni za upotrebu?

Da – ako se dobro odlučite.

Nisu sve VPN-ove sigurne za upotrebu. Čak i oni koji koriste najbolje VPN protokole i šifre mogu vaše rizike izložiti osobnim podacima prijavljivanjem mrežnih aktivnosti..

Trebate potražiti VPN s politikom evidentiranja prilagođene privatnosti, kao i onaj koji podržava najsigurnije VPN protokole i šifre..

Da biste vam olakšali stvari, zašto ne biste pogledali naše najviše preporučene VPN-ove – oni su najsigurniji.