El cifrado es el corazón de la tecnología VPN. En esta guía desglosamos cómo funciona el cifrado de VPN y cómo lo protege.

¿Qué es en realidad el cifrado??

El cifrado es el proceso de codificación de datos para que solo aquellos con autorización puedan acceder, evitando que cualquier otra persona lo haga..

Es un proceso que implica la sustitución de letras y números, haciendo que los mensajes se vean como un galimatías a menos que aplique el proceso correcto para decodificarlo; ese proceso se conoce como “cifrado”.

Dado el poder de procesamiento de las computadoras modernas, cualquier cifrado que un humano pueda encontrar sería demasiado fácil de descifrar.

Ahora se utilizan potentes algoritmos matemáticos para crear diferentes métodos de cifrado, además de los cifrados secretos necesarios para descifrarlos..

Los servicios VPN usan encriptación para crear una conexión segura (el túnel VPN) entre su dispositivo y un servidor VPN, manteniendo sus datos de Internet privados de su ISP, piratas informáticos y cualquier otro tercero que mire..

En esta guía, aprenderá todo sobre cifrados y protocolos VPN, y descubrirá cuáles son los mejores y más seguros de usar..

Lo dividiremos todo en inglés simple y explicaremos toda la jerga en términos simples para que pueda comprender mejor el cifrado de VPN y todo lo que implica.

Glosario de cifrado

Comencemos definiendo algunos de los términos importantes que usamos cuando hablamos de cifrado:

| Algoritmo | Un conjunto de instrucciones que deben seguirse (por software) para resolver un problema. Un cifrado es un algoritmo para realizar cifrado o descifrado.. |

| Autenticación | Un proceso para asegurar y confirmar la identidad de un usuario.. |

| Poco | Abreviatura de “dígito binario”, es la unidad de datos más pequeña de una computadora. |

| Bloquear | Un grupo de bits de longitud fija (por ejemplo, 64 bits) |

| Tamaño de bloque | La longitud máxima de un grupo de bits.. |

| Ataque de fuerza bruta | Un método para tratar de adivinar un secreto probando todas las combinaciones posibles de personajes. Es un esfuerzo crudo y exhaustivo en lugar de uno más complicado o estratégico. Imagina que no puedes abrir el candado en tu casillero, en lugar de tratar de recordar el código, al forzarlo simplemente intentas cada combinación desde 000 hasta 999 hasta que se abre. |

| Cifrar | Un algoritmo para realizar cifrado y descifrado. |

| Criptografía | El arte de escribir y resolver códigos para crear mensajes seguros, diseñados para que solo las partes previstas puedan procesarlos y leerlos. |

| Cifrado | El proceso de convertir datos en un código para evitar el acceso no autorizado a él.. |

| Cortafuegos | Software que monitorea y controla paquetes de datos entrantes o salientes de una red. Es probable que esté familiarizado con el de su computadora de escritorio o portátil, que está diseñado para vigilar a los piratas informáticos y los virus. |

| Apretón de manos | Un proceso que inicializa la conexión entre dos computadoras; como su nombre lo indica, es un saludo que establece las reglas para la comunicación. |

| HTTPS | Significa “Protocolo de transferencia de hipertexto seguro”, pero nadie lo llama así. Es una versión segura de HTTP, el protocolo que es la base de la web, y se utiliza para garantizar que la comunicación entre dispositivos y sitios web se mantenga autenticada, privada y segura.. |

| Núcleo | El núcleo de un sistema operativo. En una computadora controla el funcionamiento de la computadora y su hardware. |

| Llave | Una cadena de bits utilizada por un cifrado para convertir “texto sin formato” (información no cifrada) en texto cifrado (información cifrada) y viceversa. Una clave puede variar en longitud; en general, cuanto más larga sea, más tardará en descifrarla. |

| Paquete | Un paquete es una unidad de datos enrutada entre un origen y un destino en una red, y se compone de un encabezado, la carga útil (sus datos) y el avance, y normalmente de un tamaño de conjunto específico, que coincide con la MTU de la red (Máximo Tamaño de la unidad de transmisión). Cuando los datos deben enviarse a través de una red, si es más grande que un paquete, es posible que deba dividirse en múltiples paquetes de datos, que luego se envían individualmente y los datos se vuelven a ensamblar en el destino. |

| Puerto | Así como un barco atraca en un puerto físico, los puertos informáticos representan el “punto final” de la comunicación. Cualquier información que llegue a su dispositivo lo hace a través de un puerto. |

| Protocolo | Un conjunto de reglas utilizadas para negociar una conexión entre un cliente VPN y un servidor VPN. Algunos son más complejos o seguros que otros: OpenVPN e IKEv2 son algunas opciones populares. |

Glosario de cifrado

Ahora que sabemos lo que significan los términos, es hora de explicar qué es el cifrado y qué hace con mayor profundidad.

Tipos de cifrado

Hay dos tipos de cifrado: simétrico y asimétrico..

Cifrado de clave simétrica

El cifrado de clave simétrica es donde solo se usa una clave para manejar tanto el cifrado como el descifrado de datos.

Ambas partes requieren la misma clave para comunicarse. Este es el tipo de cifrado utilizado en la tecnología VPN.

El poder de las computadoras modernas significa que las claves han tenido que ser cada vez más largas para evitar ataques de fuerza bruta (intentando cada combinación para encontrar la clave correcta).

El estándar de oro actual es la clave de 256 bits, que no puede ser forzada por la fuerza bruta, ya que llevaría miles de millones de años ejecutar todas las combinaciones posibles usando las computadoras disponibles en la actualidad..

Cifrado asimétrico

Con la criptografía asimétrica (o criptografía de clave pública), cada participante que desea comunicarse de forma segura utiliza software para generar una clave pública y la clave privada correspondiente.

Como ejemplo, tomemos dos personas: la persona A y la persona B

Cuando la persona A desea enviar un mensaje seguro a la persona B, la clave pública de la persona B se usa en un cifrado para convertir el mensaje de texto sin formato en un mensaje cifrado.

Si bien el mensaje cifrado puede viajar de A a B a través de otras partes (personas C, D, E y F), cualquiera que intente leer el mensaje solo verá el texto cifrado.

Cuando la persona B recibe el mensaje cifrado, usa su clave privada para decodificar el mensaje cifrado nuevamente en texto sin formato.

Este sistema es cada vez más utilizado por los periodistas, por ejemplo, que publican su clave pública en sus perfiles de redes sociales para que las fuentes les envíen mensajes que solo se pueden descifrar con la clave privada del periodista..

El sistema de este tipo más conocido es Pretty Good Privacy (PGP). Hay muchas herramientas de software diferentes que usan OpenPGP, la versión de código abierto del estándar.

El cifrado de clave pública se usa durante un protocolo de enlace TLS para compartir de forma segura una clave simétrica entre el cliente y el servidor.

SSL & TLS

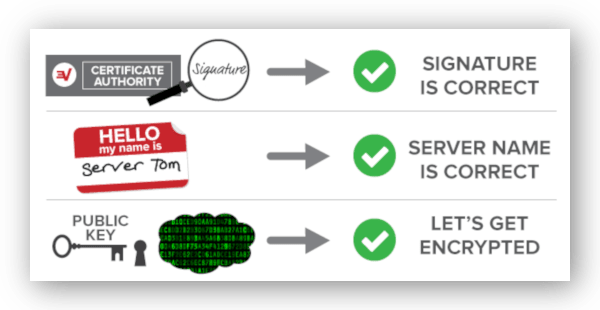

TLS / SSL es el cifrado que la mayoría de nosotros hemos experimentado al navegar por la web en un sitio web seguro que utiliza HTTPS.

Sabrá cuándo un sitio web usa HTTPS mediante el símbolo del candado en la barra de direcciones del navegador.

El protocolo de seguridad en uso aquí es TLS (Seguridad de la capa de transporte), que se basa en su capa de sockets seguros predecesora (SSL versión 3.0).

TLS utiliza una combinación de clave pública y cifrado simétrico para proteger sus datos..

Durante el protocolo de enlace TLS, su navegador utiliza cifrado asimétrico para comunicarse con el servidor de la página segura y generar de forma segura una clave simétrica.

Esto se usa para cifrar los datos que se transfieren entre su navegador y el servidor.

Generar una clave simétrica para usar es mucho más eficiente que usar claves asimétricas para toda la transferencia de datos.

Esto se debe a que el cifrado asimétrico requiere una cantidad increíble de potencia informática para cifrar y descifrar todos los datos necesarios en comparación con el uso de una clave simétrica.

Por lo tanto, se puede decir que el cifrado de clave simétrica es el método de cifrado más rápido.

Si bien lo anterior es bueno y genera un cifrado seguro, cada sesión segura generada por el servidor se puede descifrar con la clave privada del servidor.

Si alguna vez se comprometiera esa clave privada, la clave privada robada se puede utilizar para descifrar cualquier sesión segura en ese servidor, pasada o presente.

Para evitar eso, las conexiones HTTPS y OpenVPN ahora se configuran comúnmente utilizando Perfect Forward Secrecy, utilizando un algoritmo llamado Diffie-Hellman Key Exchange que genera la clave simétrica.

Puede sonar confuso, pero todo lo que realmente necesita comprender es que esta es la forma más segura de hacer las cosas, ya que la clave simétrica nunca se intercambia a través de la conexión, sino que se genera de forma independiente tanto por el servidor como por el navegador web.

El navegador genera una clave privada temporal y una clave pública correspondiente..

La clave simétrica para la sesión TLS se basa en la salida de un algoritmo que opera en una clave privada del dispositivo (por ejemplo, un servidor) y la clave pública del otro dispositivo (por ejemplo, su navegador).

Debido a las elegantes propiedades matemáticas de este algoritmo y algo de magia técnica, la clave generada por este proceso coincidirá tanto en el servidor como en el navegador.

Eso significa que si un tercero, como su ISP o el gobierno, está almacenando sus datos encriptados de sesiones anteriores, y la clave privada se ve comprometida o robada, no podrán descifrar esos datos.

ExpressVPN es un servicio VPN que utiliza Perfect Forward Secrecy, que negocia una nueva clave privada cada vez que se conecta y cada 60 minutos mientras se usa una conexión VPN..

Esta ilustración de ExpressVPN muestra cómo la aplicación VPN utiliza la clave pública del servidor para producir un par de claves simétricas, utilizando cifrado asimétrico.

Ahora que hemos explicado los diferentes métodos de encriptación disponibles, hablemos de los diferentes protocolos VPN disponibles..

Protocolos VPN

¿Qué es un protocolo VPN??

Los protocolos VPN representan los procesos y conjuntos de instrucciones (o reglas) en los que confían los clientes VPN para establecer conexiones seguras entre un dispositivo y un servidor VPN para transmitir datos.

Los protocolos VPN se forman a partir de una combinación de protocolos de transmisión y estándares de cifrado..

Qué protocolos VPN están disponibles actualmente?

Estos son los principales protocolos de tunelización de VPN que debe conocer:

OpenVPN – Muy seguro y rápido

OpenVPN es el protocolo VPN estándar de oro de la industria y le recomendamos que lo use siempre que pueda.

Es uno de los protocolos VPN más seguros y, lo que es más importante, es de código abierto, lo que significa que es completamente transparente y se sigue probando y mejorando públicamente..

OpenVPN es muy configurable y, aunque ninguna plataforma lo admite de forma nativa, la mayoría de los proveedores de VPN ofrecen aplicaciones gratuitas que lo admiten.

Estas aplicaciones VPN personalizadas están disponibles en la mayoría de las plataformas principales como Microsoft Windows, Apple MacOS, Android, Linux e iOS.

Algunos proveedores también ofrecen archivos de configuración de OpenVPN, lo que significa que puede descargar el cliente OpenVPN original para su plataforma desde https://openvpn.net/ y usarlo para conectarse al servicio VPN elegido..

OpenVPN funciona tanto en UDP como en TCP, que son tipos de protocolos de comunicación.

TCP (Protocolo de control de transmisión) es el protocolo de conexión más utilizado en Internet. Los datos que se envían se transfieren en fragmentos, generalmente compuestos por varios paquetes.

TCP está diseñado para entregar los datos transferidos al cliente OpenVPN en el orden en que fueron enviados desde el servidor OpenVPN (por ejemplo, los paquetes 1, 2, 3, 4 y 5 enviados desde OpenVPN son recibidos por el cliente OpenVPN en el mismo orden – 1 , 2, 3, 4, 5).

Para hacer esto, TCP puede retrasar la entrega de los paquetes que ha recibido a través de la red al cliente OpenVPN hasta que haya recibido todos los paquetes esperados y haya reorganizado cualquier paquete fuera de servicio en su lugar.

TCP volverá a solicitar (y luego esperará a recibir) paquetes que pueden haberse perdido en la transmisión entre el servidor y el cliente, también.

Este tiempo de procesamiento y espera agrega latencia a la conexión VPN, haciendo que la conexión sea más lenta que UDP.

UDP (User Datagram Protocol) simplemente transmite paquetes de datos sin requerir confirmación de llegada, y los tamaños de paquetes UDP son más pequeños que TCP.

Al usar OpenVPN UDP, el tamaño de paquete más pequeño, la falta de comprobaciones y la reorganización dan como resultado una conexión más rápida.

Entonces, cuál es mejor: TCP o UDP?

Depende de tu resultado deseado.

Si está utilizando una VPN para jugar, transmitir o usar servicios VoIP, entonces UDP es su mejor opción, ya que es más rápido que TCP.

La desventaja es que puede experimentar algunos paquetes perdidos, lo que, por ejemplo, puede significar que en una llamada VOIP escuche la voz de la persona con la que está hablando para cortar por una fracción de un segundo medio discurso.

Sin embargo, debe cambiar a TCP si experimenta problemas de conexión. El puerto TCP 443 también es útil para evitar la censura, ya que este puerto es el puerto predeterminado para HTTPS, por lo que es menos probable que sea bloqueado por firewalls.

Para el cifrado, OpenVPN usa la biblioteca OpenSSL, que admite una variedad de cifrados.

El cifrado OpenVPN se compone de varios elementos: canal de datos, canal de control, autenticación de servidor y autenticación HMAC:

- Autenticación del servidor funciones en el mismo era como TLS o HTTPS. OpenVPN puede usar certificados para verificar que el servidor con el que está hablando es criptográficamente confiable.

- los canal de control se usa en la fase inicial, realizando el protocolo de enlace TLS para acordar los parámetros de cifrado para transmitir datos de forma segura y autenticando al cliente en el servidor.

- los canal de datos es la capa que transmite información entre su dispositivo y el servidor OpenVPN. Esta capa se cifra utilizando un esquema de cifrado simétrico para el rendimiento, cuya clave se obtuvo a través del canal de control.

- Autenticación HMAC se utiliza para asegurar que los paquetes que se envían no hayan sido alterados en tránsito por un atacante que tiene la capacidad de leer o alterar los datos en tiempo real.

Tenga en cuenta que algunos servicios de VPN no utilizan en ningún lugar cerca del mismo nivel de cifrado en ambos canales.

El uso de un cifrado más débil en el canal de datos puede ser un acceso directo barato a una conexión más rápida, ya que la mejor seguridad se produce a expensas de la velocidad.

Desafortunadamente, una VPN es tan segura como su elemento más débil, por lo que debe buscar una VPN que sea lo más segura posible en su cifrado de ambos canales.

Entraremos más en detalle en las secciones a continuación sobre cifrados y apretones de manos..

Ahora que sabe cuál es el protocolo VPN más seguro, debe saber cuáles son los demás, además de cuál evitar a toda costa.

PPTP: seguridad débil, evitar

El Protocolo de túnel punto a punto (PPTP) es uno de los protocolos VPN más antiguos que todavía se usan en la actualidad. Fue desarrollado por un equipo financiado por Microsoft y publicado en 1999.

A pesar de ser obsoleto, PPTP tiene algunos aspectos positivos: es compatible con casi todo, no necesita software adicional, ya que está incluido en los sistemas operativos modernos, y es muy rápido..

El principal problema es que se ha demostrado que es inseguro y fácil de descifrar (un ataque generalmente demoraría entre un minuto y 24 horas).

PPTP también es fácil de bloquear, ya que se basa en el protocolo GRE, que es fácilmente cortafuegos.

Debe evitar usar este protocolo a menos que sea absolutamente necesario cambiar su dirección IP por razones no confidenciales. Consideramos que PPTP es inseguro.

L2TP / IPsec: seguro, pero puede ser lento

El Protocolo de túnel de capa 2 (LT2P) toma las mejores características del Protocolo de túnel punto a punto de Microsoft (PPTP) y el Protocolo de envío de capa 2 de Cisco (L2F) y se utiliza para crear un túnel entre un dispositivo cliente y un servidor a través de la red.

L2TP puede manejar la autenticación, pero no proporciona ninguna capacidad de cifrado.

Por lo tanto, L2TP generalmente se implementa con el Protocolo de seguridad de Internet (IPsec) para crear paquetes seguros que brinden autenticación, integridad y cifrado de datos..

Esto se conoce más comúnmente como L2TP / IPsec, y los datos generalmente se cifran con el cifrado AES, del que puede leer más aquí..

Cuando se conecta a un servidor VPN con L2TP / IPsec, IPsec se usa para crear un canal de control seguro entre el cliente y el servidor.

L2TP encapsula los paquetes de datos de la aplicación de su dispositivo (como su navegador web, por ejemplo). IPSec luego encripta estos datos L2TP y los envía al servidor, que luego realiza el proceso inverso, descifrando y desencapsulando los datos.

En términos de velocidad, la doble encapsulación de L2TP / IPsec (esencialmente un túnel dentro de un túnel) debería hacerlo más lento que OpenVPN.

Sin embargo, en realidad es teóricamente más rápido porque el cifrado y el descifrado tienen lugar en el núcleo, que puede procesar paquetes de manera eficiente con una sobrecarga mínima.

L2TP / IPsec generalmente se considera seguro cuando se usa con el cifrado AES.

Pero ha habido sugerencias de que el protocolo ha sido comprometido por la NSA y que IPsec se debilitó deliberadamente durante su creación..

Sin embargo, no ha habido ninguna confirmación oficial de esto..

El principal problema con L2TP / IPsec y su uso en los servicios VPN radica en aquellos servicios que usan claves precompartidas (también conocidas como secreto compartido) que pueden descargarse de los sitios web del servicio VPN y, por lo tanto, están disponibles para cualquier persona.

Si bien estas claves solo se utilizan para autenticar la conexión con los servidores VPN, y los datos en sí permanecen cifrados mediante una clave separada, abre la puerta a posibles ataques MITM (Man in the middle).

Aquí es donde el atacante se hace pasar por un servidor VPN para descifrar el tráfico y espiar la conexión..

L2TP / IPsec también utiliza un número limitado de puertos fijos, lo que hace que sea relativamente fácil bloquear.

A pesar de estos problemas, LT2P / IPsec es una opción sólida dado que es compatible de forma nativa con muchas plataformas siempre que no se utilicen claves previamente compartidas.

SSTP – Fuente cerrada con riesgos potenciales

El protocolo de túnel de sockets seguros (SSTP) es un protocolo propiedad de Microsoft que se basa en SSL 3.0, lo que significa que, como OpenVPN, puede usar el puerto TCP 443.

Como SSTP no es de código abierto, es imposible refutar las sugerencias de puertas traseras u otras vulnerabilidades presentes en el protocolo.

Este riesgo supera con creces los beneficios de su estrecha integración con Windows.

Otra señal de alerta es que SSL 3.0 es vulnerable a un ataque man-in-the-middle conocido como POODLE.

No se ha confirmado si SSTP se ve afectado, pero en nuestra opinión no vale la pena el riesgo..

IKEv2 / IPSec: muy rápido, seguro y estable

Internet Key Exchange versión 2 (IKEv2) es un protocolo VPN más nuevo y otro estándar de código cerrado desarrollado en colaboración entre Microsoft y Cisco.

IKEv2 es compatible de forma nativa con iOS, BlackBerry y Windows versiones 7 y posteriores.

Sin embargo, hay versiones de código abierto de IKEv2 desarrolladas para Linux que no tienen los mismos problemas de confianza que la versión propietaria.

De manera similar a L2TP / IPsec, IKEv2 se usa junto con IPsec cuando forma parte de una solución VPN, pero ofrece más funcionalidad.

IKEv2 / IPSec puede manejar el cambio de redes a través de algo llamado protocolo MOBIKE, útil para usuarios móviles que son propensos a perder la conexión, y es más rápido debido a que está programado para hacer un mejor uso del ancho de banda.

IKEv2 / IPSec también admite una gama más amplia de cifrados que L2TP / IPSec.

Sin embargo, IKEv2 a menudo no es suficiente cuando intentas conectarte fuera de un país altamente censurado. Esto se debe a que IKEv2 utiliza puertos específicos que son muy fáciles de bloquear por el Gran Firewall..

WireGuard: nuevo protocolo prometedor

Wireguard es un nuevo protocolo de tunelización que pretende ser más rápido y de mayor rendimiento que el protocolo actual más popular, OpenVPN.

WireGuard tiene como objetivo abordar los problemas a menudo asociados con OpenVPN e IPsec: configuración complicada, además de desconexiones (sin configuración adicional) y los largos tiempos de reconexión asociados que siguen.

Mientras que OpenVPN + OpenSSL e IPsec tienen una gran base de código (~ 100,000 líneas de código para OpenVPN y 500,000 para SSL) e IPsec (400,000 líneas de código), lo que hace que sea difícil encontrar errores, Wireguard actualmente pesa menos de 5,000 líneas en Talla.

Pero Wireguard todavía está en desarrollo..

Si bien los puntos de referencia de Wireguard muestran que es muy rápido, hay problemas en la implementación que pueden hacer que no sea apto para su uso por un proveedor de VPN comercial.

Una de ellas es que requiere que se asigne una dirección IP no pública a cada usuario, lo que agrega un elemento de registro para que cualquier usuario serio de VPN se sienta incómodo con.

Por qué?

Porque esta dirección IP no pública se puede utilizar para identificarlo.

Sin embargo, se está trabajando para abordar esto..

Todavía es temprano para WireGuard, y aún no se ha probado completamente; sin embargo, un número creciente de proveedores de VPN lo están agregando a sus clientes solo con fines de prueba, incluidos IVPN y AzireVPN.

Los protocolos VPN proporcionan el marco para el cifrado seguro, ahora descubramos qué papel juegan los cifrados y las variedades de cifrados disponibles.

Cifrados

Un cifrado es esencialmente un algoritmo para cifrar y descifrar datos. Los protocolos VPN usan una variedad de cifrados, y los siguientes son los más utilizados:

AES

El Advanced Encryption Standard (AES) es un cifrado de clave simétrica establecido por el Instituto Nacional de Estándares y Tecnología de los Estados Unidos (NIST) en 2001.

Es el estándar de oro para los protocolos de encriptación en línea, y la industria VPN lo utiliza mucho. AES es considerado uno de los cifrados más seguros para usar.

AES tiene un tamaño de bloque de 128 bits, lo que significa que AES puede manejar archivos de mayor tamaño que otros cifrados, como Blowfish, que tiene un tamaño de bloque de 64 bits.

AES se puede utilizar con diferentes longitudes de clave. Si bien AES-128 todavía se considera seguro, se prefiere AES-256 ya que brinda una mayor protección. AES-192 también está disponible.

Cuando lee sobre el cifrado de “grado militar” o “grado bancario” en el sitio web de un servicio VPN, generalmente se refiere a AES-256, que es utilizado por el gobierno de los EE. UU. Para datos de alto secreto.

Blowfish

Blowfish es otro cifrado de clave simétrica, diseñado en 1993 por el criptógrafo estadounidense Bruce Schneier.

Blowfish solía ser el cifrado predeterminado utilizado en OpenVPN, pero ha sido reemplazado en gran medida por AES-256.

Cuando se utiliza Blowfish, normalmente verá que se utiliza con una longitud de clave de 128 bits, aunque puede variar de 32 bits a 448 bits.

Blowfish tiene algunas debilidades, incluida su vulnerabilidad a los “ataques de cumpleaños”, lo que significa que realmente solo debe usarse como una alternativa a AES-256.

Camelia

Camellia también es un cifrado de clave simétrica, y es muy similar a AES en términos de seguridad y velocidad..

La principal diferencia es que Camellia no está certificada por NIST, la organización estadounidense que creó AES.

Si bien existe un argumento para usar un cifrado no asociado con el gobierno de los EE. UU., Raramente está disponible en el software VPN, ni se ha probado tan a fondo como AES.

Apretón de manos de VPN

Al igual que al iniciar una sesión segura en un sitio web HTTPS, la conexión segura a un servidor VPN requiere el uso de cifrado de clave pública (generalmente usando el criptosistema RSA) a través de un protocolo de enlace TLS.

RSA ha sido la base de la seguridad de Internet durante las últimas dos décadas, pero desafortunadamente, ahora parece probable que la versión más débil, RSA-1024, haya sido descifrada por la NSA.

Si bien la mayoría de los servicios de VPN se han alejado de RSA-1024, una minoría continúa usándolo y, por lo tanto, debe evitarse. Busque RSA-2048, que todavía se considera seguro.

Idealmente, se utilizará cifrado adicional para crear Perfect Forward Secrecy. Normalmente, esto se hará mediante la inclusión del intercambio de claves Diffie-Hellman (DH) o curva elíptica Diffie-Hellman (ECDH).

Si bien ECDH se puede usar por sí solo para crear un apretón de manos seguro, solo se debe evitar el DH, ya que es vulnerable a sufrir grietas. Esto no es un problema cuando se usa con RSA.

Autenticación de hash SHA

Los algoritmos de hash seguro (SHA) se utilizan para garantizar la integridad de los datos transmitidos y las conexiones SSL / TLS, como las conexiones OpenVPN, para garantizar que la información no se haya cambiado en tránsito entre el origen y el destino.

Los algoritmos de hash seguro funcionan transformando los datos de origen utilizando lo que se conoce como una función de hash, por lo que el mensaje de origen original se ejecuta a través de un algoritmo y el resultado es una cadena de caracteres de longitud fija que no se parece en nada al original: el “valor de hash”.

Es una función unidireccional: no puede ejecutar un proceso de eliminación de hash para determinar el mensaje original a partir del valor hash.

El hash es útil porque cambiar solo un carácter de los datos de origen de entrada cambiará totalmente el valor hash que se emite desde la función hash.

Un cliente VPN ejecutará los datos recibidos del servidor, combinados con la clave secreta, a través de la función hash acordada durante el protocolo de enlace VPN.

Si el valor hash que genera el cliente difiere del valor hash en el mensaje, los datos se descartarán a medida que el mensaje haya sido manipulado.

La autenticación hash SHA evita los ataques de intermediario al detectar cualquier alteración con un certificado TLS válido.

Sin él, un hacker podría hacerse pasar por el servidor legítimo y engañarlo para que se conecte a uno inseguro, donde su actividad podría ser monitoreada.

Se recomienda utilizar SHA-2 (o superior) para mejorar la seguridad, ya que SHA-1 tiene debilidades comprobadas que pueden comprometer la seguridad..

Hemos cubierto mucho terreno en esta guía de encriptación, pero aún puede tener algunas preguntas más generales relacionadas con VPN y protocolos que necesitan respuesta..

Estas son las preguntas más comunes que escuchamos:

¿Cuál es el protocolo VPN más seguro??

OpenVPN utilizado con el cifrado AES-256 generalmente se considera el mejor y más seguro protocolo VPN. OpenVPN es de código abierto y ha sido probado públicamente para detectar debilidades.

OpenVPN ofrece un gran equilibrio entre privacidad y rendimiento, y es compatible con muchas plataformas populares. Muchos servicios VPN comerciales usan OpenVPN como predeterminado.

IKEv2 es una buena opción para dispositivos móviles, ya que maneja los cambios de red de manera más efectiva, restaurando automáticamente las conexiones caídas con facilidad y velocidad.

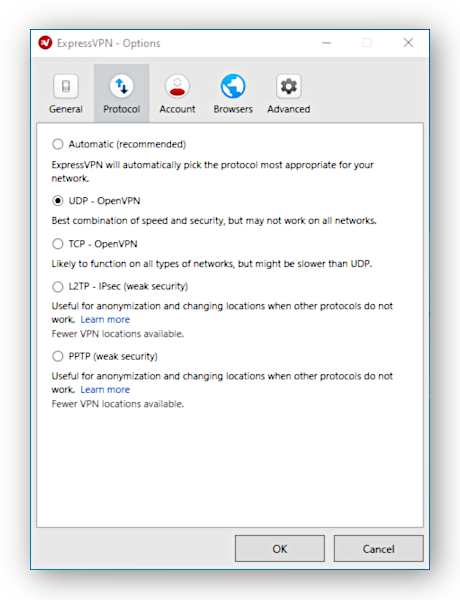

¿Cómo cambio el protocolo VPN??

Algunos servicios VPN, como ExpressVPN, le permiten cambiar el protocolo VPN dentro del menú de configuración de la aplicación VPN..

Si este es el caso, simplemente abra el menú de configuración y seleccione el protocolo VPN que desea usar.

Si no hay una selección de protocolo VPN dentro de la aplicación personalizada, es posible que pueda instalar protocolos alternativos mediante la configuración manual.

NordVPN es un ejemplo de un servicio VPN que se ejecuta en OpenVPN pero permite la instalación manual de IKEv2.

Si su servicio VPN admite una configuración de protocolo alternativa, asegúrese de seguir cuidadosamente las instrucciones dadas en su sitio web.

¿Todas las VPN cifran datos??

Las VPN, por su propia naturaleza, encriptan datos, pero hay algunos servicios que afirman ser VPN y no proporcionan encriptación. Hola Free VPN es uno de estos, y debes evitar a toda costa productos como este.

Las extensiones de navegador VPN son otro producto del que hay que tener un poco de cuidado. Las extensiones del navegador son servicios proxy en lugar de servicios VPN, y aunque algunos proporcionan cifrado, otros no.

Las extensiones de navegador que proporcionan cifrado solo protegerán el tráfico de su navegador en el navegador web en el que se está ejecutando, por lo que deberá usar una VPN completa para cifrar todas sus otras aplicaciones.

¿Todas las VPN son seguras de usar??

Sí, si tomas la decisión correcta.

No todas las VPN son seguras de usar. Incluso aquellos que usan los mejores protocolos y cifrados VPN pueden poner en riesgo sus datos personales al registrar sus actividades en línea.

Debe buscar una VPN con una política de registro amigable con la privacidad, así como una que admita los protocolos y cifrados VPN más seguros.

Para facilitarle las cosas, ¿por qué no echa un vistazo a nuestras VPN más recomendadas? Son las más seguras..