Tor och VPN lovar båda att hålla dig anonym online, men hur privata är de egentligen? Ta reda på hur Tor fungerar, hur man håller sig säker och hur den jämförs med ett VPN i denna omfattande guide till Tor kontra VPN.

Tor och VPN har mycket gemensamt. De lovar båda att låta dig använda webben anonymt, de är båda alltmer populära och de båda ofta missförstås.

Men vad skiljer egentligen Tor Network från VPN-tjänster? Är det säkert att använda Tor Browser? Och vilket alternativ är bäst för online-integritet?

I den här guiden svarar vi på alla frågor vi har fått om Tor- och VPN-tjänster. Vi förklarar det hur de fungerar, hur säkert komma åt Tor, och den fördelar och nackdelar av båda.

Om du redan vet hur Tor fungerar kan du hoppa direkt till vår direkta jämförelse av Tor mot VPN. Alternativt kan du hoppa till våra avsnitt om hur du använder Tor och hur du kan vara säker med Tor.

Vad är Tor?

Tor-nätverket – ofta benämnt bara ”Tor” – är ett gratis open source-system som är utformat för att möjliggöra anonym kommunikation på webben. Namnet härstammar från det ursprungliga projektnamnet: “The Onion Router”.

Tor Network anonymiserar din online-aktivitet av krypterings din kommunikation och slumpmässigt studsar dem genom ett globalt nätverk av åtkomstpunkter, eller “noder”, som alla underhålls av frivilliga.

Det vanligaste sättet att använda Tor är via Tor Browser. Detta är en gratis, Firefox-baserad applikation som kan laddas ner och installeras på din dator. Tor-webbläsaren använder Tor-nätverket för att dölja din identitet, plats, och online-aktivitet från spårning eller övervakning.

Tekniken var ursprungligen designad för den amerikanska militären och gynnas av politiska aktivister och integritetsförespråkare – såväl som av några mer olämpliga karaktärer som vill undvika upptäckt. Det hjälper dig få åtkomst till innehåll som har blockerats av ditt land eller din internetleverantör (ISP).

Viktigast av allt, det döljer din identitet från både webbplatserna du besöker och själva nätverket.

För att sammanfatta, Tor Network låter dig:

- Dölj din IP-adress från webbplatserna du besöker.

- Gå till “dolda” .onion-domäner.

- Anonyma din onlineaktivitet.

- Kommunicera konfidentiellt.

- Få tillgång till censurerat innehåll.

- Innan du ansluter till Tor-nätverket väljer Tor tre eller fler slumpmässiga servrar (noder) att ansluta till.

- Tor-programvaran krypterar din trafik på ett sådant sätt att endast den slutliga noden – kallad utgångsnoden – kan dekryptera den.

- Tor-programvaran lägger sedan till ytterligare krypteringslager för var och en av de noder som din trafik kommer att passera genom, slutar vid den första noden du kommer att ansluta till, kallad skyddsnoden.

- Vid denna punkt i processen skyddas din trafik åtminstone av tre krypteringslager.

- När din dator kontaktar skyddsnoden känner skyddsnoden din IP-adress men kan inte se något om din trafik (dess innehåll eller destination).

- Skyddsnoden dekrypterar det första krypteringsskiktet för att upptäcka nästa nod i kedjan. Den skickar sedan din trafik framåt – fortfarande skyddad av minst två krypteringslager.

- Nästa nod i kedjan får din krypterade trafik. Den känner till IP-adressen för den tidigare servern i kedjan men känner inte din sann IP-adress eller hur många steg som har inträffat i kedjan fram till denna punkt. Den här noden tar bort ett lager av kryptering för att avslöja identiteten på nästa server i kedjan. Den skickar sedan dina data framåt.

- Denna process upprepas tills din trafik når utgångsnoden. Utgångsnoden dekrypterar det sista krypteringsskiktet. Detta avslöjar din trafik men utgångsnoden har inget sätt att veta vem du är.

- Din trafik slutför sin resa till internet.

- Dölj din IP-adress från webbplatserna du besöker.

- Kryptera din surfningstrafik.

- Få åtkomst till geografiskt begränsade webbplatser.

- Välj mellan flera privata serverplatser.

- Få tillgång till censurerat innehåll.

- Skydda dina data i offentliga WiFi-nätverk.

- Decentraliserat nätverk. Eftersom Tor består av ett distribuerat nätverk med tusentals servrar runt om i världen – utan huvudkontor, kontor eller central server – är det extremt svårt för någon regering eller organisation att stänga av den.

Den som vill ta Tor ned skulle behöva följa varje enskild server. Detta innebär också att det inte finns någon central punkt för en skadlig aktör att attackera. Det finns inte heller någon central server som kan utnyttjas för att visa användarloggar.

- Fullständig anonymitet. Den routingsmetod som används av Tor förhindrar att någon koppling dras mellan din verkliga IP-adress och din online-aktivitet. Den första noden du ansluter till (skyddsnoden) känner din IP-adress men kan inte se något om din aktivitet.

Inga efterföljande noder kommer att kunna se din riktiga IP-adress och inte heller några webbplatser du ansluter till. Tor ändrar också din rutt genom sitt nätverk var tio minut, medan en VPN upprätthåller en enda serveranslutning under hela din anslutning.

- Gränsöverskridande. Tor kan kringgå geografiska begränsningar genom att dirigera din trafik till noder i olika länder. Webbinnehåll som tidigare inte var tillgängligt på din plats kan nås med Tor-webbläsaren med Tor-nätverket. Detta beror på att alla webbplatser du besöker ser IP-adressen till utgångsnoden, inte din riktiga IP, och använder den här för att bestämma din plats.

Rutten du tar genom Tor-nätverket är dock helt slumpmässig. Medan det är möjligt är det mycket svårt att välja en specifik serverplats för att “förfalska”. Kombinationen av teknisk komplexitet och långsamma hastigheter gör Tor till fel val för streaming av geo-blockerad video.

- Fri. Du kommer aldrig att behöva betala för Tor. Programvaran och nätverket är både gratis och open source, underhålls av frivilliga och välgörenhetsorganisationer över hela världen. Till skillnad från vissa gratis VPN, finns det inga annonser och du behöver inte oroa dig för risken för att Tor själv loggar och säljer dina data.

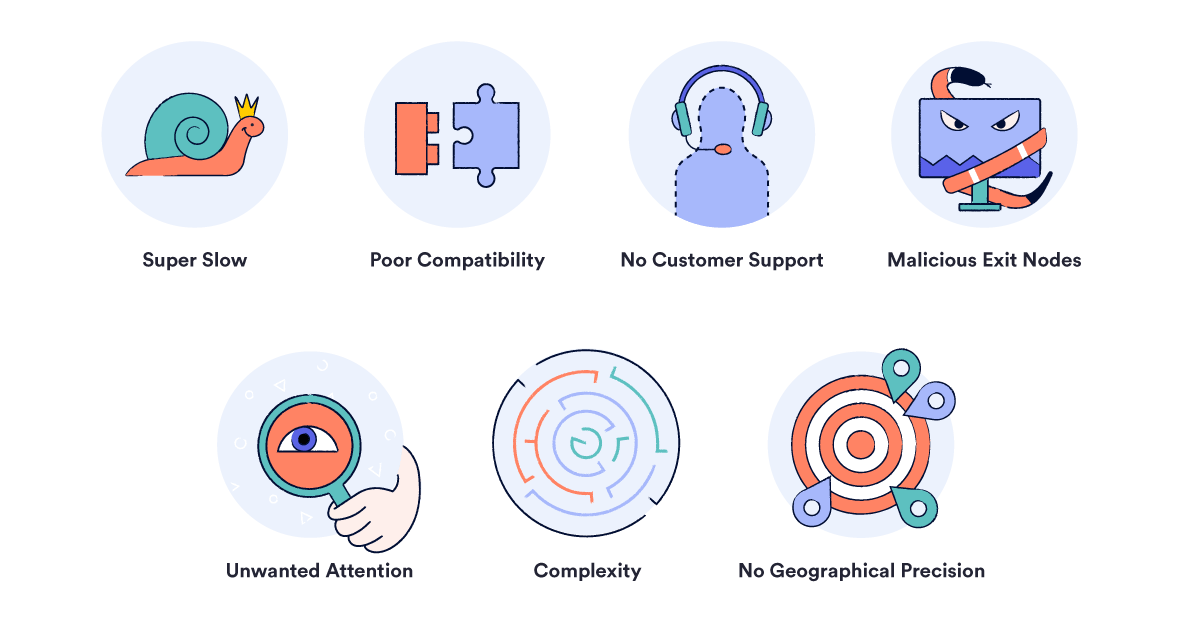

- Väldigt långsam. Tor är mycket långsam jämfört med ett VPN. Data i Tor-nätverket dirigeras genom flera slumpmässiga och spridda noder, var och en med varierande bandbredd, och krypteras och dekrypteras flera gånger. Du är berömd av den långsammaste noden på din rutt.

Detta innebär att Tor inte är ett bra val för att titta på strömmande videoklipp av hög kvalitet, fildelning av P2P eller något annat som kräver en hög hastighetsanslutning.

I synnerhet rekommenderas inte spännande eftersom det riskerar att exponera din riktiga IP-adress. Det sätter också mycket belastning på nätverket och bromsar alla andras anslutning.

- Dålig kompatibilitet. Du kan bara komma åt Tor-nätverket med hjälp av Tor-webbläsaren eller ett program med inbyggd Tor-åtkomst. Om du vill använda en annan webbläsare eller applikation kommer du inte att skyddas av Tor.

Det finns en app för Android men ingen Tor-webbläsare för iOS, vilket betyder att du inte kan använda den på din iPhone eller iPad.

Det finns några mer avancerade metoder för att dirigera applikationer genom nätverket, till exempel “Torifying” -program eller köra “VPN over Tor”. Dessa är dock båda svåra processer som riskerar att läcka din verkliga identitet om de inte implementeras korrekt.

- Ingen kundsupport. Eftersom Tor-nätverket drivs av ett nätverk av volontärer, finns det ingen direkt finansiering att betala för att underhålla och uppgradera nätverket som helhet. Vissa servrar i nätverket är gamla och långsamma, och det finns inget centralt supportteam att vända sig till om du stöter på problem.

Det finns emellertid ett aktivt samhälle av entusiaster som kan vara villiga att hjälpa om du befinner dig fastnat – förvänta dig inte livechatt.

- Oönskad uppmärksamhet. Som du kanske redan vet har Tor ett rykte för att locka till sig de som är mycket angelägna om att undvika upptäckt. Detta inkluderar journalister och visselpipare – men också brottslingar.

Din internetleverantör kan se att du använder Tor även om de inte vet vad du gör. Av denna anledning kan ofta använda Tor potentiellt markera dig för övervakning.

Du kan också få mycket problem på Dark Web (.onion-webbplatser), som bara är tillgängliga via Tor-webbläsaren. Dessa är ofta än inte farliga platser att vara på.

- Komplexitet. Till skillnad från ett VPN kan du inte bara “sätta på” Tor-webbläsaren och dölja din IP-adress. Om du inte konfigurerar din webbläsare ordentligt och ändrar dina surfvanor är det otroligt enkelt att avslöja din riktiga IP och med den din verkliga identitet.

Att spåra över Tor, öppna dokument som laddats ned via Tor eller använda Windows är bara några exempel på aktiviteter som kan avslöja din IP. För mer information, läs vårt kapitel om hur du kan vara säker med Tor.

- Skadliga utgångsnoder. Medan din trafik är krypterad under större delen av sin resa genom Tor-nätverket, exponeras den när den passerar genom den slutliga noden – kallad utgångsnoden.

Detta innebär att en utgångsnod har förmågan att spionera på din aktivitet, precis som en Internet-leverantör skulle göra om du inte använder Tor eller ett VPN.

Vem som helst kan ställa in en utgångsnod för att spionera på användare, inklusive regeringar och brottslingar. För mer information om skadliga utgångsnoder kan du hoppa till nästa kapitel: Är Tor Safe?

- Brist på precision. Som vi redan nämnt kan Tor användas för att kringgå geografiska begränsningar av innehåll, men det är en mycket ineffektiv metod för att förfalska en viss plats. Dessutom kan de långsamma hastigheterna göra strömmande geobegränsade medier nästan omöjliga.

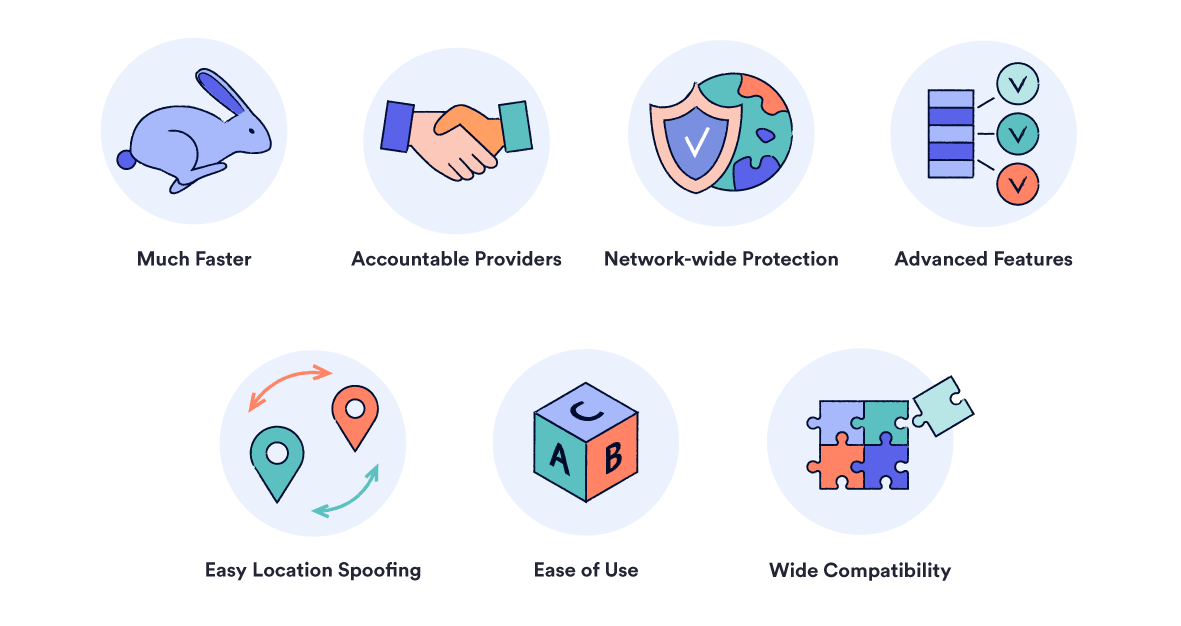

- Mycket snabbare. Att använda ett VPN kommer nästan alltid att vara mycket snabbare än Tor. Med en VPN går dina krypterade data direkt till en VPN-server och sedan till din destination. Med Tor reser det mellan tre servrar spridda över hela världen.

Av denna anledning ser du bara små droppar i hastighet när du ansluter till en närliggande VPN-server. I vissa nischfall – till exempel där din internetleverantör stänger din anslutning till vissa webbplatser – kan du till och med se en liten förbättring av hastigheten.

- Kundsupport. VPN-tjänster tillhandahålls av dedikerade företag. De pålitliga har infrastrukturer som kan be om hjälp eller hållas redovisade när saker går fel.

VPN-abonnemang betalar för underhåll av nätverket och i vissa fall stora kundtjänstteam. Detta betyder att du kan känna igen de goda från de dåliga, till skillnad från skadliga Tor-utgångsnoder, som du inte kan se komma.

- Avancerade funktioner. VPN-skivor av hög kvalitet är utrustade med avancerade funktioner utformade för att ytterligare skydda din integritet.

Dessa inkluderar dödsomkopplare för att automatiskt stänga av din internetanslutning om du kopplar bort från VPN, läckeskydd för att förhindra IP- eller DNS-läckor, obfuskningsteknologier för censur kringgå, specialserver för strömning eller strömning och mycket mer.

- Enkel platsförfalskning. Att använda en VPN är det mest effektiva sättet att snabbt komma åt geografiskt begränsade webbplatser. De flesta VPN-leverantörer erbjuder servrar på dussintals platser över hela världen, så att du kan välja önskad plats.

Det är möjligt att ha viss kontroll över platsen för din utgångsnod i Tor, men det är inte enkelt eller pålitligt. Med en VPN är det så enkelt att välja en plats som att välja den från en lista.

Eftersom VPN-anslutningar är mycket snabbare är de perfekta för strömmande media från andra länder eller P2P-fildelning.

- Enkel användning. Tekniken bakom VPN: er kan vara komplicerad, men de är i allmänhet väldigt enkla att installera och använda.

I de flesta fall laddar du bara ner en installationsfil och följer sedan instruktionerna på skärmen. Ofta kan du till och med ställa in ditt VPN för att ansluta automatiskt när du startar din enhet.

- Bred kompatibilitet. De bästa VPN-tjänsterna är kompatibla med nästan alla enheter du kan ansluta till internet. Däremot är Tor bara riktigt tillgängligt på skrivbordet eller Android.

Ganska mycket alla VPN-leverantörer har stationära och mobila appar samt webbläsarförlängningar. Vissa leverantörer erbjuder till och med programvara som körs på din hem router, skyddar alla dina internetanslutna enheter samtidigt och skyddar din integritet permanent.

- Nätverksbrett skydd. Tor skyddar bara trafiken från själva Tor-webbläsaren. En VPN kommer att omdirigera och kryptera all din trafik, inklusive alla bakgrundsapplikationer.

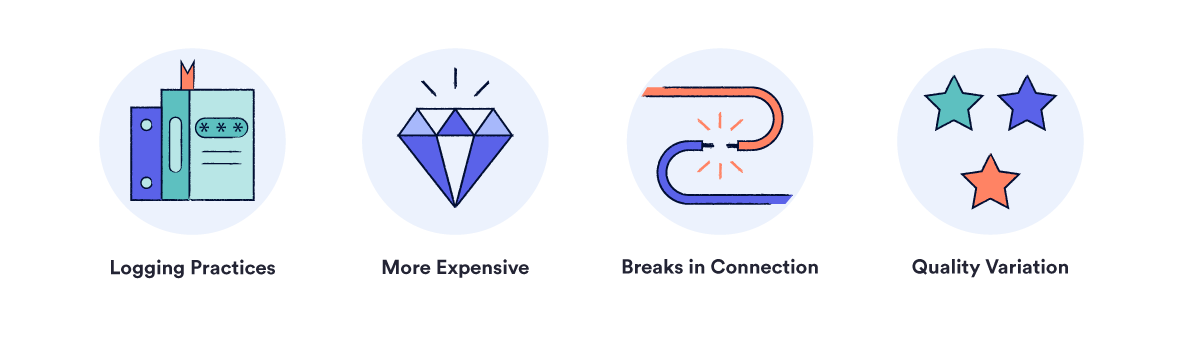

- Loggningspraxis. VPN-tjänster kan skydda dina data från din ISP, men du måste lita på din VPN-leverantör. Till skillnad från Tor, som är helt decentraliserad, litar du på dina data helt och hållet hos ett företag eftersom du använder programvaran och servrarna.

Vissa leverantörer håller loggar över din aktivitets- eller anslutningsdata. Detta kan vara för eget bruk eller för att det är tvingat av myndigheter. Denna information kan lagras i dagar, månader eller till och med år.

Vissa tjänster annonserar falskt “noll-loggar” -principer. Om det finns loggar finns det en möjlighet för en byrå att använda den här informationen mot dig, och det finns gränser för vad en VPN kan göra för att skydda dig. Det är därför det är viktigt att välja en leverantör som absolut inte innehåller några personligt identifierbara loggar.

Även VPN: er utan policy för loggning har teknisk kapacitet att hålla loggar. Externa revisioner gör något sätt att garantera att ett VPN-företag faktiskt gör som det säger att det är – men det kan inte garantera att företaget kommer att fortsätta göra detta i framtiden.

Tor exit-noder kan kanske se och logga in din aktivitet, men de vet inte din sanna identitet. Med ett VPN måste du leva med kunskapen om att både din identitet och aktivitet ligger i din VPN-leverantörs händer.

- Dyrare. Det finns gratis VPN, men nästan alla VPN som är värda sitt salt debiterar ett prenumeration av något slag.

Nätverksunderhåll och mjukvaruutveckling kräver pengar. Om du inte betalar ett VPN med kontanter betalar du det med annonser eller användardata. Många gratis VPN inkluderar även adware.

Om du måste gå med en gratis VPN föreslår vi att du väljer något från vår lista över de bästa gratis VPN: erna för att undvika osäkra leverantörer.

- Avbrott i anslutning. För att förbli skyddad måste VPN-programvaran på din enhet fungera korrekt. Om programvaran kraschar av någon anledning finns det risk för att data som skickas till och från din dator kan läcka. Detta skulle helt undergräva din anonymitet och lämna dig sårbar för tredje parts ögon.

Många VPN inkluderar en kill switch för att skydda mot denna fråga. Detta är en funktion som stänger av din internetanslutning helt om VPN någonsin tappar anslutningen. Vi rekommenderar starkt att du använder ett VPN med en kill switch.

- Kvalitetsvariation. VPN är privata företag. Som ett resultat kommer de i ett spektrum av kvalitet och pålitlighet. För att din kommunikation ska vara säker måste den kryptering som används av VPN-tjänsten vara okrossbar och anslutningen helt fri från läckor.

Nästan alla nackdelar med VPN jämfört med Tor kan kompenseras av en pålitlig leverantör.

De bästa VPN: erna använder AES-256-bitars kryptering, men vissa tjänster med lägre nivå använder svagare algoritmer som PPTP och Blowfish. Titta noga på specifikationerna när du väljer ett VPN-abonnemang eller välj bland våra rekommenderade VPN-leverantörer.

- Berörs främst om din integritet.

- Reser till ett kraftigt censurerat land.

- Ansluter till ett offentligt WiFi-nätverk.

- Gör köp online.

- Streaming eller torrenting media.

- Åtkomst till geografiskt begränsat innehåll.

- Berörs främst med fullständig anonymitet.

- Det gick inte att ha en pålitlig VPN.

- Oroat med att komma åt “dolda” webbplatser med en .onion-domän.

- Söker släppa känslig information t.ex. du är journalist, aktivist eller visselpipa.

- Använda webbläsarförlängningar.

- Nedladdning och öppning av filer.

- Nedladdning av torrentfiler.

- Aktiverar JavaScript.

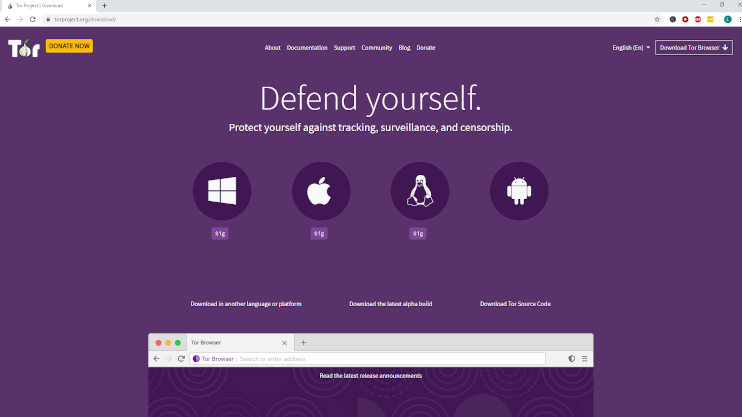

- Navigera till nedladdningssidan på Tor Project-webbplatsen.

Eftersom din internetleverantör eller nätverksadministratör utan tvekan övervakar dina surfvanor kanske du vill ha en VPN aktiv när du besöker Tor-webbplatsen.

Detta kan låta paranoid, men det finns verkliga exempel på att människor identifierar sig på detta sätt. Under 2013 identifierades en Harvard-student som skickade ett falskt bombhot via Tor för att undvika en examen med hjälp av universitets WiFi-anslutningsloggar. Studenten utsågs för att han var den enda användaren som hade kommit åt Tor på campusnätverket.

- Välj ditt operativsystem du väljer:

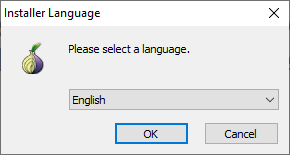

- En .exe-fil kommer att ladda ner: öppna den.

- Välj ditt språk från rullgardinsmenyn:

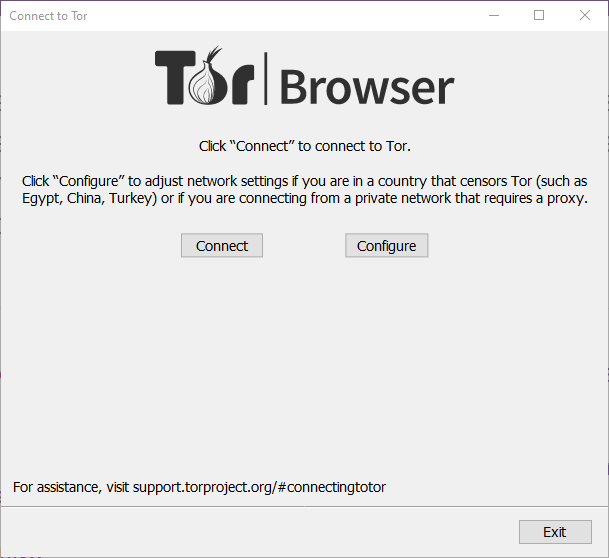

- Tryck på om du inte letar efter en avancerad installation ansluta:

- Tor kommer automatiskt att ställa in sig själv.

- Tryck på installation på Google Play Store-sidan.

- Tryck ansluta för att komma åt Tor-nätverket. Det tar några minuter att ladda.

- Bläddra igenom välkomstmeddelandena.

- Du är nu redo att använda Tor Browser på mobilen. Klicka på adressfältet längst upp för att komma in på webbplatsen du vill besöka.

- Att bli övervakad eller drabbas av en man-i-mitt-attack från en skadlig utgångsnod.

- Läcker oavsiktligt trafik utan Tor och avslöjar din sanna identitet.

- Annars avslöja din identitet till webbplatsen du besöker.

- Undvik beteende som kan leda till ett tekniskt läckage av information.

- Undvika beteende som en åskådare kan använda för att dra slutsatsen om din identitet.

- Använd inte mobil tvåstegsverifiering.

- Lägg aldrig in dina personliga konton.

- Undvik att använda samma konton i och utanför Tor.

- Gå endast till säkra, HTTPS-krypterade webbplatser.

- Radera cookies och lokala webbplatsdata efter varje surfningssession.

- Använd inte Google (DuckDuckGo är ett bra alternativ).

- Anslut inte till samma fjärrserver med och utan Tor-webbläsaren samtidigt.

- Undvik att torrentera (det bromsar nätverket) – och BitTorrent särskilt.

- Din Internetleverantör och nätoperatör vet inte att du är ansluten till Tor-nätverket.

- Tor-nätverksinmatningsnoden kommer inte att se din riktiga IP-adress.

- Din VPN-leverantör kan inte se din trafik.

- Din VPN-leverantör kommer att se din riktiga IP-adress.

- Din VPN-leverantör kan också se att du är ansluten till Tor-nätverket.

- Tor-utgångsnoder – inklusive skadliga utgångsnoder – kommer fortfarande att kunna se din trafik.

- All din VPN-trafik går via Tor-nätverket, inte bara din webbsökning. Detta ger dig dubbelstyrka integritetsskydd, oavsett vad du gör online.

- Förutom fördelarna med Tor får du också de avancerade funktionerna i din VPN. Detta inkluderar möjligheten att byta servrar för bättre hastigheter eller använda kill-omkopplaren för att förhindra oönskade IP-adressläckor.

- Om du behöver använda .onion-resurser kan du komma till dem via en alternativ webbläsare (inte bara Tor-webbläsaren) via din VPN.

- Tor-utgångsnoder kommer inte längre att kunna se din trafik.

- Ditt val av VPN-leverantör kommer att vara begränsat.

- Du kommer att uppleva en stor hit på dina anslutningshastigheter. Att använda en VPN över Tor kan göra en trög VPN ännu mer ett jobb att använda.

- Att kryptera data med ett VPN och sedan kryptera dem igen med Tor är överdrivet som inte kommer att förbättra din integritet avsevärt.

- Att använda en VPN till och med Tor kräver vanligtvis extra konfiguration. Du kanske måste installera en specifik klient, ladda ner en specifik anslutningsfil eller ändra dina inställningar – som alla kräver tid, teknisk kunskap och tålamod.

Storleken på infrastrukturen runt Tor och bristen på någon central myndighet har flyttat den till mainstream under det senaste decenniet. Men avvägningen för detta stora nätverk av samhällsstyrda noder är en opålitlig anslutning och ofta mycket långsamma hastigheter.

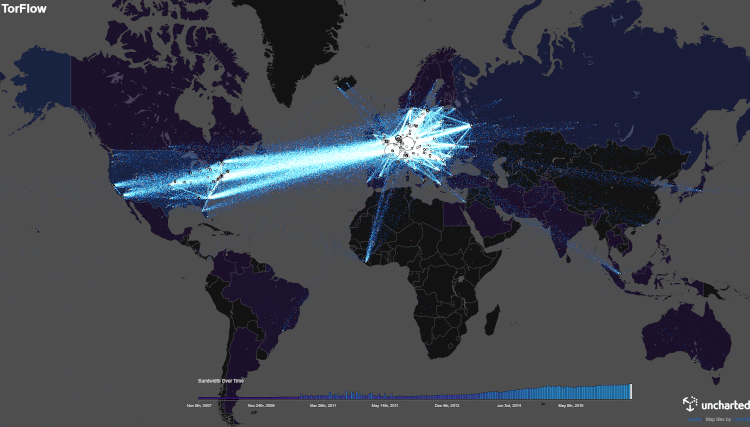

Tor-nätverket är fortfarande mest aktivt i Europa och Nordamerika, men räckvidden expanderar stadigt över hela världen. Det är särskilt populärt i länder där onlinekommunikation övervakas eller censureras och brist på sekretess kan leda till fängelse.

Visualisering av Tors globala dataflöde 3 till 6 januari 2016 av TorFlow.

I takt med att den har vuxit har Tor fått stöd och beröm från en rad medborgerliga frihetsorganisationer, inklusive Amnesty International och Electronic Frontier Foundation (EFF).

Tor kan användas med en mängd olika operativsystem och protokoll, men de allra flesta användare kör det på en dator med hjälp av Tor-webbläsaren. För detaljer om hur du installerar och använder Tor-webbläsaren kan du hoppa direkt till Hur använder jag Tor?

Tor låter dig också komma åt ett antal onoterade webbplatser med .onion-domännamnet – en del av den så kallade ‘Dark Web’. Det mest beryktade av dessa platser är den nu avstängda marknaden för Silk Road, men det finns också mindre olyckliga platser i drift, till exempel en spegel på BBC News som är utformade för att slå censur.

Tor är utan tvekan det billigaste sekretessverktyget runt. Men det finns risker med att använda Tor. Om du inte ändrar dina surfvanor riskerar du avslöja din riktiga IP-adress eller annan personlig identifierbar information: helt förstöra din anonymitet. Du kan lära dig mer om detta i vårt avsnitt om hur du kan vara säker med Tor.

Vi accepterar inte att använda Tor (eller VPN) för något olagligt, och rekommenderar att du håller dig borta från Dark Web som en allmän försiktighetsåtgärd.

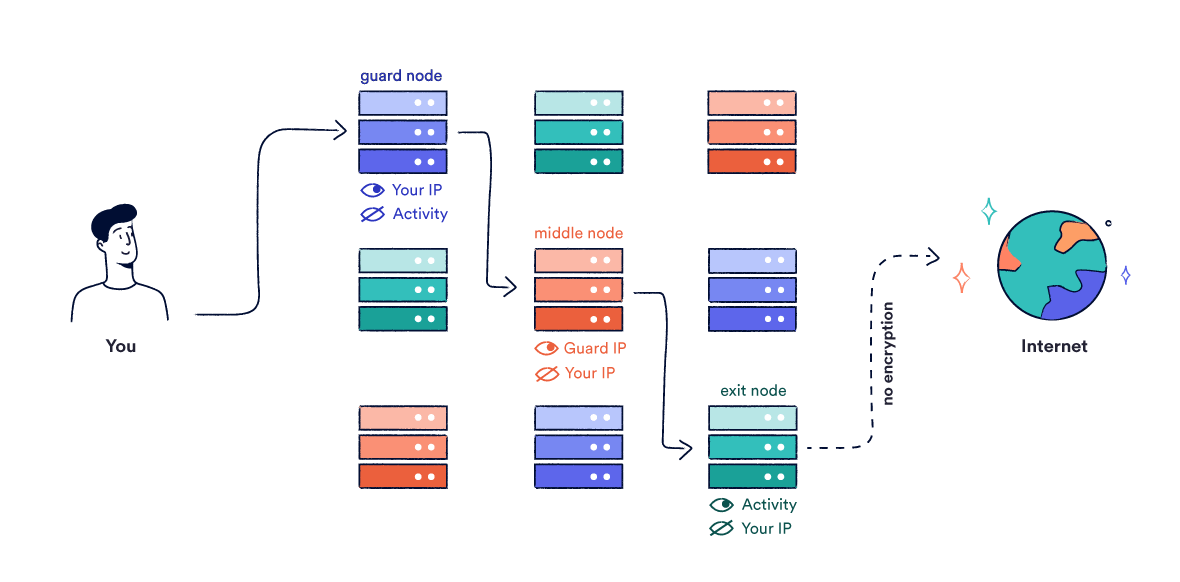

Hur fungerar Tor?

Hur dina data passerar genom Tor-nätverket.

Som en lök har Tor lager. Tor-nätverket studsar din trafik mellan ett antal servrar för att göra dig helt anonym.

I det här avsnittet täcker vi exakt hur Tor fungerar. Om du vill hoppa över det här avsnittet kan du hoppa direkt till Tor kontra VPN: Vilket är bättre? eller Hur använder jag Tor?

Så här krypterar och anonymiserar Tor-nätverket din internettrafik:

Inget stadium i denna process känner någon nod till båda vem är du och vad gör du. Eftersom varje nod bara känner till serverns identitet direkt bredvid den i kedjan, är det också omöjligt för någon server att omvända din rutt genom löknätverket – även om den har skadlig avsikt.

För ökad säkerhet är din väg genom löknätverket slumpmässigt omfördelas runt var tionde minut.

Denna process är utformad för att vara helt anonymt, men det är det inte helt privat. Utgångsnoden har inget sätt att veta vem du är, men det kan teoretiskt se vad du gör. Om du skulle skicka e-post till ditt namn eller din riktiga IP-adress skulle du undergräva hela processen.

Tor är bara utformad för att hantera trafik med det populära TCP-protokollet, som representerar huvuddelen av den normala surfningstrafiken. Att vara begränsad till detta protokoll skapar en potentiell sårbarhet, eftersom all trafik som använder UDP eller något annat internetprotokoll kommer att resa utanför Tor-nätverket. Röst- och videotrafik överförs vanligtvis med UDP.

Är Tor VPN?

Även om de ofta är förvirrade är Tor och VPN faktiskt mycket olika tekniker.

Ett virtuellt privat nätverk (VPN) är ett privatägd nätverk av servrar som du kan ansluta till av olika skäl, inklusive förbättrad säkerhet, kringgå censur och maskera din riktiga IP-adress.

När du använder ett VPN krypteras anslutningen mellan din dator och VPN-servern. Detta förhindrar din Internetleverantör eller någon tredje part från att se din online-aktivitet.

Men din VPN-leverantör har alltid den tekniska förmågan att göra det observera din aktivitet. De kan visa och spela in din verkliga IP-adress, så du måste kunna lita mycket på din leverantör.

Det är därför det är så viktigt att hitta en VPN-leverantör med både en minimal loggningspolicy och en track record för att upprätthålla säkerheten i sitt nätverk.

Tor, å andra sidan, är ett nätverk av community och volontärägt servrar – eller “noder”. Genom att använda detta nätverk kan du surfa anonymt på internet, men ger inte samma säkerhetsfördelar som en VPN, eller samma verktyg för åtkomst till geo-blockerat innehåll.

Tor-projektet, som underhåller Tor-webbläsarprogramvaran, äger inte nätverket med servrar som programvaran använder. Till skillnad från en VPN-server, som vet vem du är och vad du gör, har ingen enda server i Tor-nätverket åtkomst till båda dina identitet och aktivitet.

Tor uppnår detta genom att använda flera krypteringslager och dirigera din trafik genom flera servrar innan du släpper den till det bredare internet. Det betyder att du inte behöver lita på tjänsteleverantören som du gör med en VPN, men det leder också till långsam surfhastighet och vissa specifika säkerhetsproblem som du inte behöver oroa dig för med en betrodd VPN.

Kort sagt är ett VPN ett verktyg för Integritet först och främst. Tor, å andra sidan, är ett verktyg för anonymitet.

Sammanfattningsvis tillåter en VPN:

Om du vill veta mer om vad ett VPN är, har vi skrivit en omfattande guide som innehåller allt du behöver veta.

Alternativt kan du hitta en direkt jämförelse mellan Tor och VPN-tjänster i Tor kontra VPN: Vilken är bättre? avsnitt i denna guide.

Onion Router vs VPN-kryptering

Tor och VPN använder båda kryptering för att ge dig extra integritet online, men de båda tillämpa kryptering väldigt annorlunda.

När du använder ett VPN säkerställs all din trafik med en ‘tunnel’ med kryptering och skickas till en enda VPN-server som tillhör din VPN-leverantör. När den har mottagits dekrypteras trafiken till sin slutdestination.

Såvida det inte finns avancerade obfuskningsverktyg som används kommer VPN-tunneln inte att hindra din Internetleverantör från att veta att du använder ett VPN, men det kommer att förhindra den från att se vilka webbplatser du besöker och vad du gör när du kommer dit.

Däremot använder Tor’s ‘Onion Network’ flera krypteringslager, som alla bara kan dekrypteras av en slumpmässigt tilldelad server. Dessa servrar tillhör inte Tor utan ägs och underhålls av frivilliga.

Din internetleverantör kan kanske säga att du använder Tor, men det första krypteringslagret hindrar dem från att se var du surfar.

Även om du måste ha ett mycket starkt förtroende för din VPN-leverantör, har Tor byggts för att eliminera behovet av att lita på en enskild serveroperatör.

När det gäller krypteringsstyrka förlitar vissa VPN sig på svaga och föråldrade krypteringsprotokoll som PPTP, som kan brytas med brute force inom 24 timmar.

Som sagt, högkvalitativa VPN använder mycket säkrare protokoll som IKEv2 / IPSec och OpenVPN. Dessa protokoll fungerar med säkra krypteringscifrar som AES-256 och RSA-1024, varav ingen ännu har brutits. Med aktuell datorteknik skulle det ta längre tid än universumets livslängd att uppnå detta.

Tor använder en kombination av samma säkra chiffer. Som sagt tas den höga krypteringsnivån som används av Tor bort vid utgångsnoden, vilket innebär att din surfaktivitet kommer att exponeras. Så länge inget läcker, kommer det emellertid att vara omöjligt att koppla denna aktivitet till din identitet. Du kan läsa mer om dessa läckor i Är Tor Safe to Use? sektion.

Du kan läsa mer om VPN-krypteringsprotokoll och -cifrar i vår guide till VPN-kryptering.

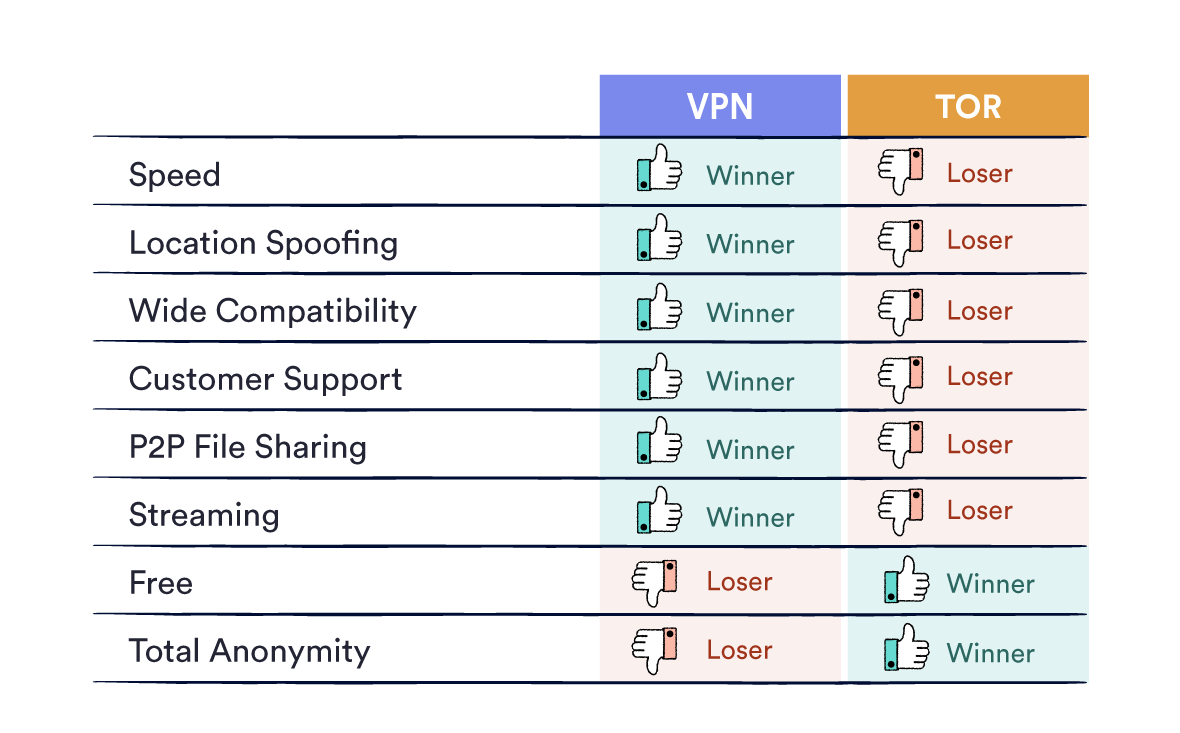

Vilket är bättre: Tor eller VPN?

Den största skillnaden mellan Tor och VPN är att Tor finns för att uppnå fullständig anonymitet, Medan VPN: er har ett större utbud av integritet och säkerhet tillämpningar.

Här är en snabb jämförelsetabell som visar fördelar och nackdelar med varje verktyg:

Tor jämfört med VPN-jämförelsetabell.

Det finns fördelar och nackdelar med varje nätverk, och vissa aktiviteter kommer att passa bättre över varandra.

I det här avsnittet täcker vi fördelar och nackdelar med Tor och VPN i detalj. För att hoppa över dessa fördelar och nackdelar kan du hoppa direkt till vår sammanfattning av vilket verktyg du ska använda.

Tor Fördelar

Tor Nackdelar

VPN-fördelar

VPN-nackdelar

Vilket ska du använda: Tor eller VPN?

Det bästa sekretessverktyget kommer att variera beroende på din situation. Här är några konkreta tips för när det är bäst att använda en VPN eller Tor.

När du ska använda ett VPN

En bra VPN kommer att vara den bästa lösningen för de flesta eftersom det balanserar Integritet, säkerhet och användbarhet. Det är också mycket mindre troligt att det läcker eftersom det skyddar all din internettrafik (inte bara trafiken från din webbläsare).

Dessutom kräver inte ett VPN samma typ av teknisk förståelse för att förhindra att saker går fel.

Så länge en pålitlig, noll-loggar VPN-leverantör används, erbjuder en VPN en mycket säker integritetslösning med utmärkt prestanda och flexibilitet jämfört med Tor.

Du borde använd ett VPN om du är:

När du ska använda Tor

Tors största styrka är att det tar bort behovet av dig att tro på ett privat VPN-företag. Dess två största svagheter – brist på säkerhet och mycket långsamma hastigheter – gör det till en dåligt val för massor av populära aktiviteter, som fildelning, strömning, eller shoppingtransaktioner.

Det finns situationer där vi rekommenderar att du väljer Tor över ett VPN. I synnerhet är Tor det överlägsna valet för anonymitet – men bara om du är villig att offra säkerhet och integritet för att uppnå det. Din aktivitet är öppen för andra att se, men omöjligt att länka tillbaka till dig.

Den här typen av anonymitet behövs egentligen bara för sådana som visslare och journalister, som vill att deras meddelanden ska ses men behöver hålla sitt ursprung hemligt. Om du bestämmer dig för att använda Tor, ska du läsa vårt kapitel om hur du kan vara säker med Tor.

Du borde använd Tor om du är:

Är Tor säkert att använda?

Tor-projektet finns för att hjälpa till att lösa problemet med förtroende online. Men kan du verkligen lita på Tor-nätverket?

Det här är en legitim fråga, men en som ännu inte har ett definitivt svar. Det finns dock, flera kända och misstänkta sårbarheter i designen av Tor.

Är Tor kompromisserad?

Misstankar om att FBI och andra amerikanska myndigheter kan av anonymisera Tor-användare har funnits i flera år. Visst har de lagt resurser på att uppnå denna förmåga. Det faktum att Tor fortfarande till stor del finansieras av den amerikanska regeringen är en mycket dåligt bevarad hemlighet.

Sådana misstankar verkade ha bekräftats i ett rättsfall 2023, men FBI vägrade i slutändan att lämna bevis eller avslöja eventuella Tor-sårbarheter, vilket helt och hållet kollapsade fallet.

Forskare vid Columbia University har också utvecklat attacker som gör att de potentiellt kan av anonymisera upp till 81% av Tor-användare.

Om ett underrättelsebyrå avslöjade offentligt en Tor-sårbarhet, skulle regelbundna användare flytta från plattformen. Det skulle då vara omöjligt att använda plattformen för övervakning och lätt att identifiera eventuell återstående trafik som statligt anslutna.

På grund av detta återstår alla möjligheter att av anonymisera Tor-användare obekräftad, liksom mekanismen för vilken den kan göra det eller i vilken skala detta kan rullas ut.

Mycket mer bestämd är det faktum att Toren utformades och utvecklades av den amerikanska marinen. Detta är inte nödvändigtvis ett problem i sig, men det pågående samarbetet mellan Tor-utvecklarna och den amerikanska regeringen – identifierad av Yasher Levine i hennes bok Surveillance Valley – är mer oroande.

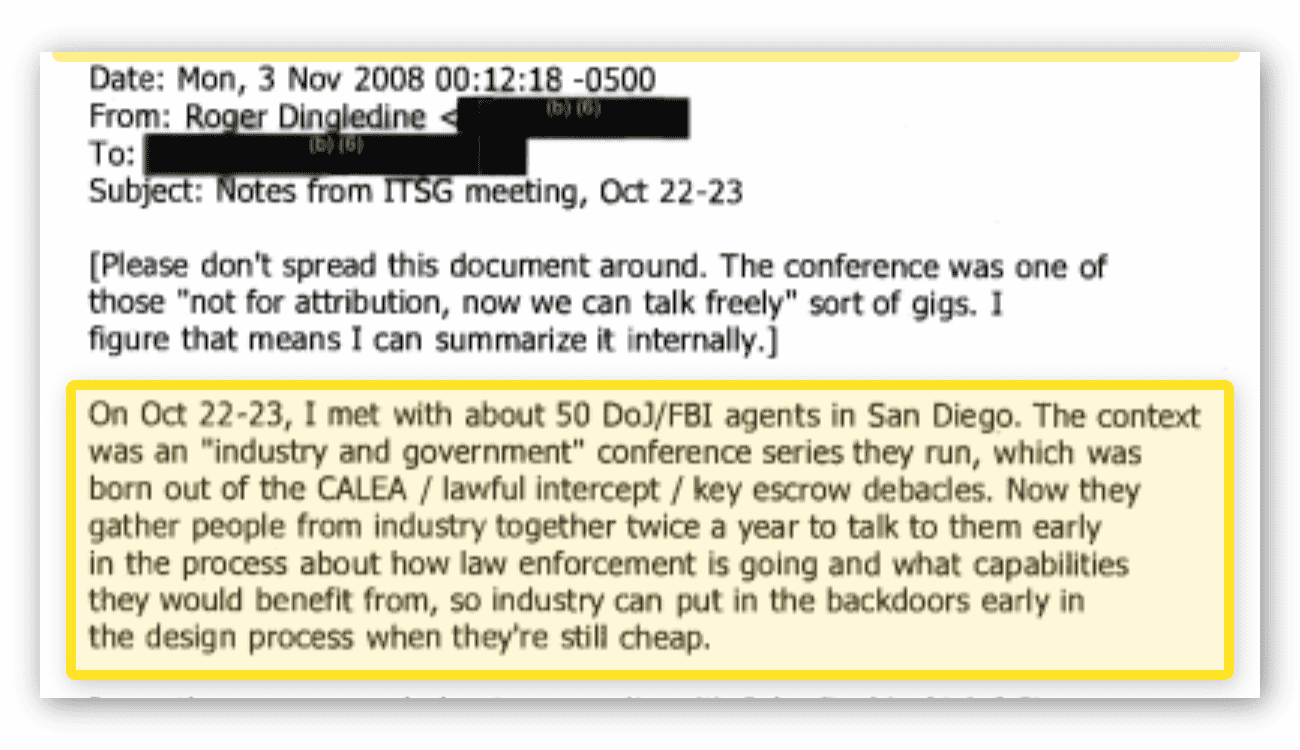

Flera e-postkorrespondenser mellan Tor-utvecklare och amerikanska myndigheter har offentliggjorts de senaste åren. Här är ett exempel där en Tor-grundare diskuterar samarbete med justitieministeriet, inklusive referens till installationen av “bakdörrar”:

Skärmdump av ett e-postmeddelande skickat av Roger Dingledine, Tor medgrundare.

Du kan se mer av denna korrespondens, tillsammans med flera andra utbyten mellan Tor-utvecklare och amerikanska underrättelsebyråer, här.

Är Tor Legal?

Det är Rättslig att använda Tor. Som sagt, några av de webbplatser som är tillgängliga via Tor-nätverket är populära bland brottslingar och är värd för olagligt innehåll. Medan Tor är lagligt att använda, ofta användning kan markera dig för övervakning.

Windows-säkerhetsproblem

Windows byggdes inte för anonymitet. Även om du är försiktig och bara har tillgång till internet från Tor-webbläsaren skickar operativsystemet information tillbaka till Microsoft som standard, vilket kan leda till att din identitet avslöjas. Det anses säkrare och mer pålitligt att köra Tor på Linux när det är möjligt.

Tails och Whonix är båda populära Linux-varianter som har byggts för användning med Tor, men du kan köra Tor säkert på alla praktiska versioner av Linux-operativsystemet.

IP & DNS-läckor

Vid korrekt användning Tor bör inte läcka din IP- eller DNS-information. Men om du använder den som en vanlig webbläsare kommer det nästan säkert att leda till DNS- eller IP-läckor.

Om du vill förhindra IP- och DNS-läckage när du använder Tor måste du göra det undvika:

Alla dessa aktiviteter har potential att dirigera trafik utanför Tor-webbläsaren eller behålla information som kan av anonymisera dig även i Tor-webbläsaren.

Ett annat vanligt misstag är att komma åt HTTP-webbplatser. Detta avslöjar inte din IP-adress direkt, men gör dig mycket mer sårbar för övervakning och lägger till risk för något av ovanstående beteenden. Du kan lära dig mer om hur du använder Tor säkert i nästa kapitel i den här guiden.

Skadliga utgångsnoder

Ett sätt som Tor definitivt har äventyrats är via skadliga utgångsnoder.

Även om din trafik är krypterad under större delen av sin resa genom Tor-nätverket, så är den det utsatt när den passerar genom den slutliga noden – kallas utgångsnoden.

Detta innebär att utgångsnoden har förmågan att visa din aktivitet, precis som en Internet-leverantör skulle göra om du inte använder Tor eller ett VPN. Detta undergräver inte nödvändigtvis din anonymitet, eftersom utgångsnoden inte har något sätt att se din riktiga IP-adress.

Om du skulle komma åt ett e-postkonto eller en Facebook-sida kopplad till din verkliga identitet, kan detta observeras och undergräva din anonymitet.

Vem som helst kan använda en utgångsnod. De har varit kända för att användas för övervakning av brottslingar och till och med för att driva attacker mellan människor.

Viss sund skepsis kan skydda dig här, och det är klokt att alltid anta att någon tittar på dig.

Kan Tor spåras?

Om du är försiktig och Tor är konfigurerad ordentligt, nej, du kan inte spåras.

När din aktivitet lämnar Tor-nätverket är den okrypterad. Detta betyder att din regering eller någon annan tredje part kan se den, men de kommer inte att kunna berätta vem du är om inte din surfaktivitet låter dem få veta.

Det är bäst att anta din aktivitet kan alltid ses, men som åskådare har ingen aning om vem du är. Så länge du inte gör något för att identifiera dig själv (som att besöka några personliga konton eller låta Tor läcka), kan din aktivitet inte spåras tillbaka till dig via Tor-nätverket.

Hur använder jag Tor?

Om du har beslutat att använda Tor kan du följa dessa enkla steg för att installera Tor Browser på din dator eller mobil. Om du redan har Tor-webbläsaren installerat kan du hoppa till nästa kapitel om hur du kan vara säker med Tor.

Hur du installerar Tor-webbläsaren på din dator

Tor-webbläsaren fungerar för alla Windows, Linux eller Mac OS dator och är lätt att installera.

Så här installerar du Tor Browser på din dator:

När du har laddat ner filen behöver du inte installera något annat. Tor är helt fristående – du kan till och med köra den från en USB-tumenhet.

Endast din aktivitet från webbläsaren kommer dock att dirigeras genom Tor. Allt utanför – inklusive e-postmeddelanden som skickas från en separat app som Outlook – kommer att utsättas för övervakning.

Hur man installerar Tor-webbläsaren på mobilen

Det finns en Tor-webbläsarapp tillgänglig för Android-enheter och underhålls av Guardian Project. Det är lätt att ladda ner och använda, men samma begränsningar gäller som när du använder webbläsaren på skrivbordet: endast det du gör i webbläsaren förblir anonym online.

Om du vill hoppa över det här avsnittet kan du hoppa direkt till Hur du kan vara säker med Tor.

Så här installerar du Tor Browser på din Android-enhet:

Tyvärr, på grund av Apples mycket begränsade App Store, finns det för närvarande ingen app för iOS och det kommer troligtvis inte att finnas i framtiden. Det betyder att du inte kommer att kunna använda Tor på iPhone eller iPad.

Andra Tor-aktiverade applikationer

Vi nämnde tidigare att Tor kan hantera all trafik som använder TCP-protokollet. Även om detta är sant, är det inte lätt att få många applikationer som bara fungerar med TCP.

All information som inte överförs via TCP kommer som standard till utanför Tor-nätverket. Detta kommer att orsaka DNS-, WebRTC- eller IP-läckor, vilket utsätter din identitet och aktivitet för alla åskådare.

Tor erbjuder en egen djupgående guide till ‘Torifying’ -applikationer, som vi bara rekommenderar för mer avancerade användare.

Linux-varianten Tails leder som standard all aktivitet genom Tor-nätverket. Det levereras med flera förinstallerade och förkonfigurerade applikationer och stänger automatiskt all icke-Tor-trafik för att förhindra läckor.

Detta är en effektiv inställning men det kommer inte att vara kompatibelt med många populära appar – förvänta dig inte att använda YouTube, Facebook Messenger eller Spotify från ditt skrivbord.

Tyvärr litar majoriteten av Voice-over-IP (VoIP) -applikationer på UDP-protokollet. Eftersom Tor för närvarande inte är kompatibelt med detta protokoll är det inte möjligt att använda videochatt-applikationer som Skype över Tor-nätverket.

Hur man kan vara säker med Tor

De flesta av de risker som är förknippade med Tor kan lösas med ändra ditt beteende när du surfar på internet.

Om du använder Tor som en vanlig webbläsare kommer det nästan säkert att resultera i DNS- eller IP-läckor.

Kom ihåg: endast din webbtrafik är skyddad när du använder Tor-webbläsaren. Andra applikationer, till exempel e-post eller till och med andra webbläsare, kan inte via nätverket.

Vi rekommenderar att du läser listan över aktuella kända problem med Tor innan du använder webbläsaren för första gången.

De tre största riskerna när du använder Tor är:

De viktigaste försiktighetsåtgärderna du måste vidta är:

För att undvika läckor krävs vanligtvis att du bara använder TCP-trafik och håller dig till Tor-webbläsaren själv. Det finns också specifika kända sårbarheter, t.ex. JavaScript eller BitTorrent, som båda kan läcka din IP-adress.

För att förhindra att en åskådare arbetar med din identitet måste du undvika åtkomst till all information som är kopplad till din identitet, t.ex. email konto eller Facebook-konto.

Det bästa sättet att undvika attacker från mitten av mitten är att bara använda krypterade HTTPS-anslutningar.

Hur man förblir anonym med Tor

Här är de viktigaste reglerna för att hålla dig säker på Tor:

Hur man använder ett VPN med Tor

Är det ännu säkrare att använda både VPN och Tor på samma gång?

Ibland.

Det finns två sätt att använda Tor och VPN tillsammans: Tor över VPN och VPN över Tor. De har båda några unika fördelar såväl som några ganska stora nackdelar, som vi kommer att täcka i det här avsnittet.

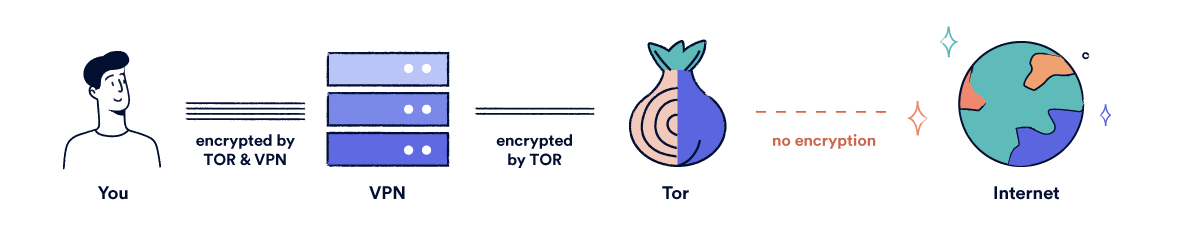

Tor över VPN

“Tor över VPN” är när du ansluter till ditt VPN innan du kör Tor-webbläsaren. Detta är det vanligaste sättet att kombinera Tor med ett VPN.

Det är lätt att göra: anslut bara till ditt VPN och starta sedan Tor-webbläsaren från ditt skrivbord eller smartphone.

Din VPN kommer att fungera som en extra nod innan Tor-nätverket.

När du kombinerar Tor med ett VPN på detta sätt:

Detta är särskilt användbart om du inte vill att en nätverksadministratör ska veta att du ansluter till Tor, eller om din VPN-leverantör har en invasiv eller vag loggningspolicy.

Det bör emellertid noteras att:

Vissa VPN-tjänster, inklusive NordVPN och ProtonVPN, har servrar dedikerade till Tor-trafik.

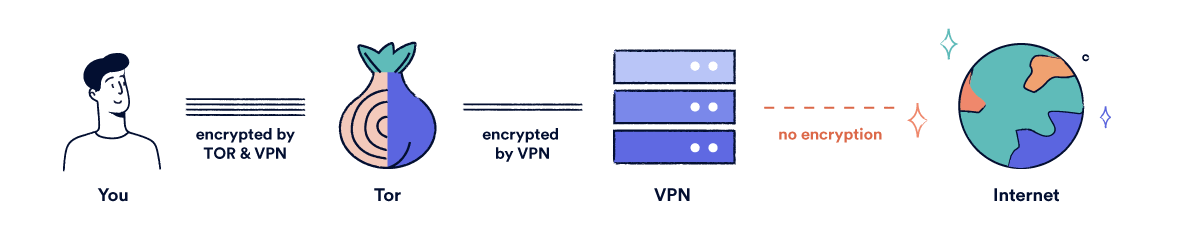

VPN Over Tor

Det här alternativet fungerar omvänt: ansluta till Tor-nätverket innan du använder ditt VPN.

Detta är tekniskt möjligt, men inte lätt. Du behöver uttryckligt Tor-stöd från din VPN-leverantör. För närvarande erbjuder mycket få VPN: er support för att köra via Tor på detta sätt.

I teorin har denna metod fyra viktiga fördelar:

Medan denna metod eliminerar farorna i samband med skadliga utgångsnoder undergräver den också ett av de viktigaste syftena med att använda Tor. En tredje part – din VPN-leverantör – har tillgång till båda dina identitet och aktivitet.

För de flesta användare är denna metod slöseri med resurser. Att använda en VPN över Tor ger din leverantör åtkomst till samma information som att använda VPN ensam, bara med den extra långsamhet och besväret i Tor-nätverket.

Det finns några andra viktiga nackdelar värt att nämna när du använder en VPN-leverantör som erbjuder ett specifikt Tor-alternativ:

VPN och Tor-webbläsaren förbättrar din integritet oberoende av varandra. Du kan ansluta till ditt VPN och sedan använda Tor Browser om du verkligen är bekymrad, men att kombinera de två är överdödande för de flesta.

Det är bättre för dig att använda Tor om du behöver fullständig anonymitet under extrema omständigheter. Om det bara är en allvarlig internet-integritet du letar efter väljer du ett VPN.