VPN-lekkasjer kan eksponere din IP-adresse og aktivitet for alle som ser på tilkoblingen din. Med mindre du vet hvordan du oppdager dem, vil du kanskje aldri vite at de skjer. Finn ut hvilke VPN-lekkasjer og hvordan du tester for lekkasjer i denne komplette guiden til VPN-lekkasjer.

Mange VPN-tjenester som hevder å beskytte personvernet ditt, er faktisk lekker IP-adressen din, DNS-forespørsler, og nettleserlogg.

VPN-tilkoblingen din kan virke sikker: det er ingen varsler eller feil, leverandøren din har en streng retningslinjer for ikke-logging, en stor jurisdiksjon og supersnelle hastigheter. Men internettleverandøren, regjeringen og alle andre som ser på trafikken din kan fremdeles se absolutt alt du gjør på nettet.

Med mindre du vet hvordan du oppdager disse lekkasjene, er du det usannsynlig noen gang å vite VPN-en lekker.

En studie av gratis VPN-applikasjoner fant at over 80% av de testede VPN-ene lekket brukerens IP-adresse. Vår egen studie har bekreftet at 25% av de mest populære gratis VPN-appene for Android ikke klarer å beskytte brukere på grunn av DNS og andre lekkasjer.

Det er ikke rom for feil med VPN-lekkasjer: bare en lekket datapakke er nok til å avsløre identiteten din og aktiviteten din for alle som ser på tilkoblingen din.

Så hvilke VPN-er som faktisk er verdt å stole på?

Vi testet 90 av de mest populære VPN-leverandørene på markedet for datalekkasjer. Forskningen vår avdekket at a betydelig antall VPN-lekkasjer en slags brukerdata gjennom DNS eller WebRTC:

- 19% lekker data i en eller annen form.

- 16% lekker DNS-forespørsler.

- 6% lekker din IP-adresse gjennom WebRTC.

Vi fant lekkasjer i så mange som 17 av de 90 VPN-ene vi har vurdert. Det er 18% av de ‘beste’ VPN-ene på markedet. For en liste over alle 90 VPN-er og dataene de lekker ut, se på VPN Leaks-sammenligningstabellen.

Heldigvis er det raskt og enkelt å teste VPN for lekkasjer. I denne guiden forklarer vi nøyaktig hva VPN-lekkasjer er, hvordan du tester VPN for lekkasjer og hvordan du kan forhindre VPN-lekkasjer i fremtiden.

Hva er en VPN-lekkasje?

En VPN-lekkasje oppstår når data som VPN-en din skal beskytte – for eksempel IP-adressen din, DNS-forespørsler og plassering – blir overført utenfor av den krypterte VPN-tunnelen.

VPN-lekkasjer gjør at din ISP, regjeringen og andre tredjeparter som ser på tilkoblingen din, kan bestemme din identitet og aktivitet.

De fleste brukere vil laste ned en VPN for å beskytte deres online personvern og skjule sin sanne IP-adresse. Av denne grunn er en lekker VPN grunnleggende ubrukelig.

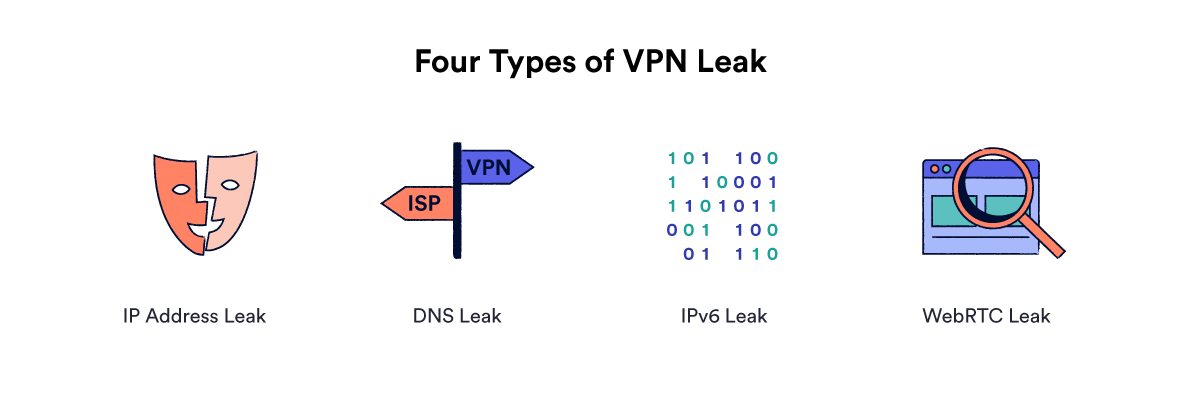

Her er et sammendrag av de fire hovedtyper av VPN-lekkasje:

- IP-adresse lekker. IP-lekkasjer oppstår når VPN-en din ikke klarer å maskere din personlige IP-adresse med en egen. Dette er en betydelig personvernrisiko ettersom internettleverandøren din og nettstedene du besøker vil kunne koble aktiviteten din til identiteten din. For mer informasjon om IP-lekkasjer, hopp til avsnittet nedenfor.

- DNS lekker. En VPN er ment å dirigere DNS-forespørslene dine til sine egne DNS-servere. Hvis VPN-en din ruter disse forespørslene til ISP-ens DNS-servere i stedet, kalles det en DNS-lekkasje. Dette avslører surfeaktiviteten din og nettstedene du besøker Internett-leverandøren din eller andre avlyttere. Du kan finne ut mer om DNS-lekkasjer her.

- WebRTC lekkasjer. WebRTC er en nettleserbasert teknologi som lar lyd- og videokommunikasjon fungere på websider. WebRTC har smarte måter å gjøre det på oppdage din sanne IP-adresse selv om en VPN er på. De beste VPN-ene blokkerer WebRTC-forespørsler. Alternativt kan du deaktivere WebRTC helt på nettlesernivå.

- IPv6 lekkasjer. IPv6 er en ny form for IP-adresse som for øyeblikket ikke støttes av de fleste VPN-er. Med mindre en VPN støtter eller blokkerer IPv6, kan din personlige IPv6-adresse bli eksponert hvis du er i et IPv6-aktivert nettverk. Dette kalles en IPv6-lekkasje, og du kan lese mer om den her.

Hvorfor lekker VPN??

De fleste brukere ønsker å holde identiteten og aktiviteten privat, så VPN-leverandører markedsfører seg deretter. Sannheten er imidlertid at de fleste VPN-protokoller faktisk ikke ble designet med tanke på disse målene.

Som standard lekker de fleste VPN-protokoller spørsmålene dine til standard DNS-servere. De lekker IPv4-trafikk når de blir tvunget til å koble til på nytt, og de er vanligvis helt glemme IPv6-trafikk. Bare VPN-ene spesielt utviklet å oppveie disse problemene vil gi deg beskyttelse.

Uten ordentlig beskyttelse kan VPN-enheten lekke hvis:

- Det er et avbrudd i nettverkstilkoblingen.

- Du bruker WiFi og bytter til et annet nettverk.

- Du kobler deg til et nettverk som er fullt i stand til IPv6.

- Dine DNS-forespørsler blir sendt utenfor den krypterte VPN-tunnelen.

- Du bruker en VPN-tjeneste eller nettleser som ikke gir tilstrekkelig WebRTC-beskyttelse.

Vi vil nå dekke de forskjellige typene VPN-lekkasjer i detalj. For å finne ut hvilke VPNs som lekker, kan du hoppe direkte til VPN Leaks Comparison Table. Alternativt kan du finne ut hvordan du ordentlig beskytter deg mot VPN-lekkasjer i det siste kapittelet i denne guiden.

1 Hva er en IP-adresselekkasje?

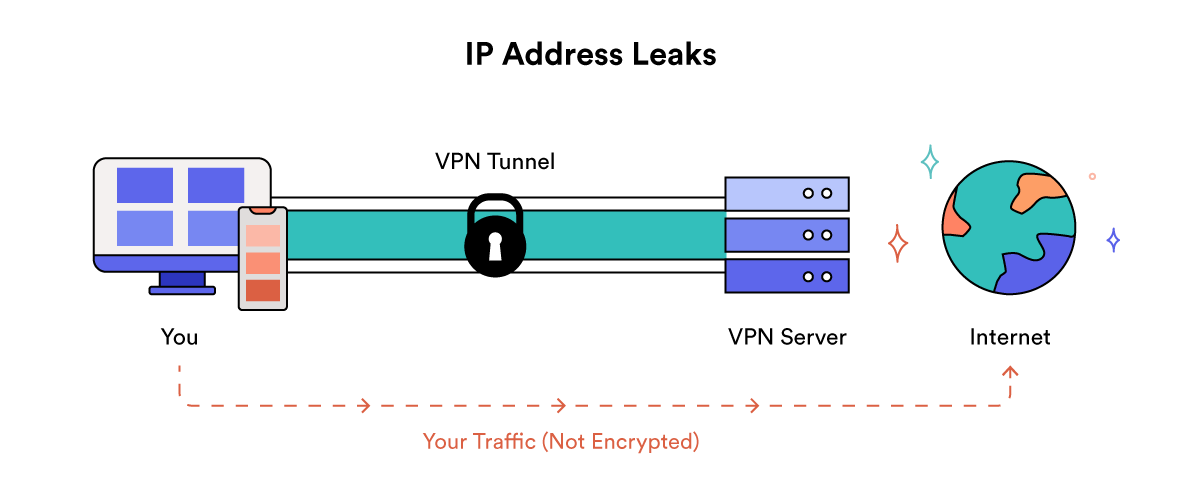

IP-adresser er unike identifikatorer som er tilordnet enheter i et nettverk. For det offentlige internett tildeler Internett-leverandøren din en IP-adresse til nettverksruteren din, som alle enhetene dine deretter kobler til.

En IP-lekkasje skjer når VPN-en din ikke klarer å maskere din sanne IP-adresse med en egen, og lar identiteten din være åpen og synlig for Internett-leverandøren din og alle nettsteder du besøker..

IP-lekkasjer oppstår når enheten som kjører en VPN kontakter standardserveren i stedet for den mellomliggende VPN-serveren den skulle. Dette betyr at nettstedene eller appene du bruker kan se dine ekte IP-adresse i stedet for den din VPN har tildelt deg.

Hvis IP-adressen din lekker, gjør VPN ganske enkelt ikke jobben sin. Ditt personvern er ikke beskyttet, og din elektroniske beliggenhet forblir den samme, noe som gjør VPN-tjenesten vesentlig verdiløs.

Hvis VPN-en lekker IP-adressen din, velg en ny VPN-leverandør. Du finner de siste VPN-anbefalingene våre her.

2 Hva er en DNS-lekkasje?

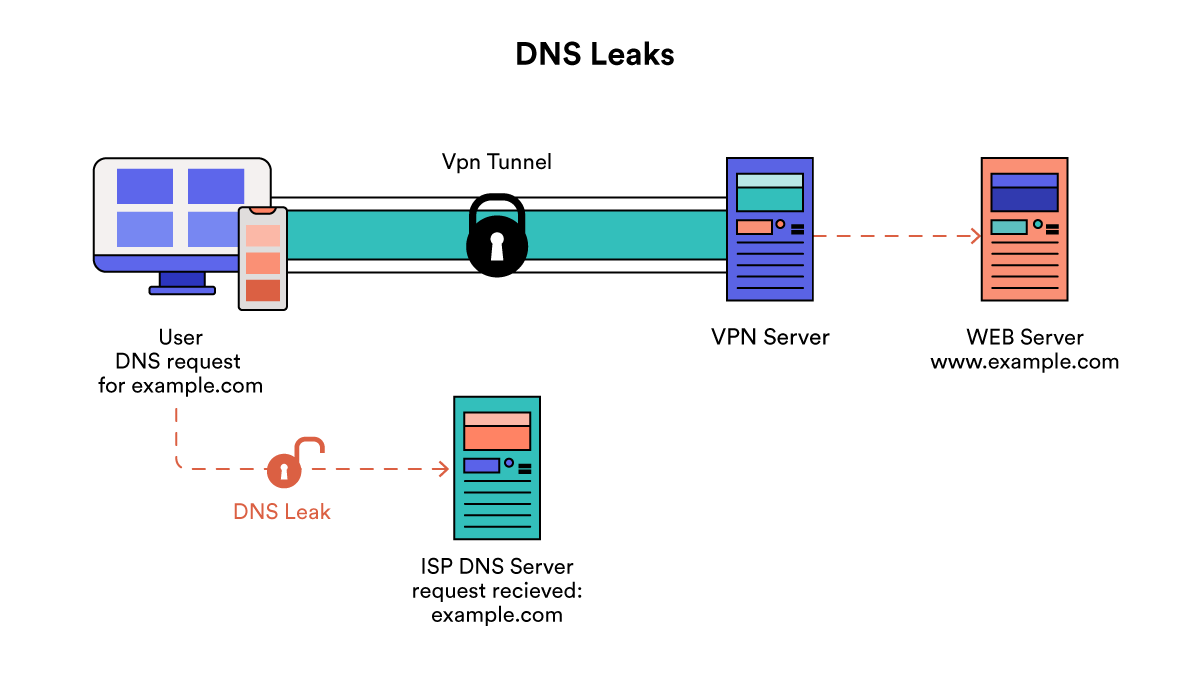

Domain Name System (DNS) er ansvarlig for å oversette nettadresser og domenenavn (som eksempel.com) til faktiske IP-adresser du kan koble til. Kort sagt, det ‘oversetter’ de numeriske navnene til webservere til minneverdige ord, og omvendt.

Når du oppgir en URL i nettleseren din for å koble til et nettsted, tar du først kontakt en DNS-server som ber om IP-adressen til det nettstedet. Serveren sender deretter nettleseren “veibeskrivelsen” til nettstedet du leter etter.

Hvis du ikke er koblet til et VPN, blir denne prosessen utført av ISP-ens DNS-servere. Dette er et alvorlig problem for personvernet. Dine DNS-forespørsler er i det vesentlige ren tekst poster av nettstedene du besøker. Oftere enn ikke vil ISP-er lagre disse forespørslene sammen med IP-adressene som lager dem.

Hvis du bor i USA, kan DNS-dataene dine deles med tredjeparter eller selges til annonseringsselskaper. I land som Storbritannia, Australia og deler av Europa er disse dataene lagret i flere år og deles med myndigheter på forespørsel.

Når du kobler til et fungerende VPN, bruker enheten DNS-serverne drives av VPN-tjenesten snarere enn Internett-leverandøren din. All trafikk som kommer fra enheten din, inkludert DNS-forespørslene dine, vil bli dirigert gjennom VPN-nettverket. Dette hindrer Internett-leverandøren din fra å se nettstedene du besøker.

Når DNS-forespørsler reiser utenfor den krypterte VPN-tunnelen til en usikret DNS-server i stedet, heter den en DNS-lekkasje.

DNS-lekkasjer utsetter surfevanene dine for Internett-leverandøren din og eventuelle avlyttere, slik at de kan logge på nettsteder du besøker, filer du laster ned, og apper du bruker. Alle andre som ser på tilkoblingen din, vil også se plassering og IP adresse av Internett-leverandøren din.

Mange VPN-er gir utilstrekkelig DNS-lekkasjebeskyttelse. Ofte fortsetter DNS-forespørslene dine gjennom ISP-serverne, og utsetter nettstedene du besøker.

Systemet ditt kan gå tilbake til usikrede DNS-servere hvis VPN-en er konfigurert manuelt, du har endret datamaskinens innstillinger, eller VPN-leverandøren din gir ikke tilstrekkelig teknisk beskyttelse mot lekkasjer..

DNS-lekkasjer beseirer objektet med å bruke en VPN. Innholdet i Internett-trafikken er fremdeles skjult av VPNs kryptering, men plasseringen din og nettstedene du besøker blir liggende eksponert og sannsynligvis registrert av Internett-leverandøren. Hvis du vil ha mer informasjon, kan du hoppe til Slik løser du DNS-lekkasjer.

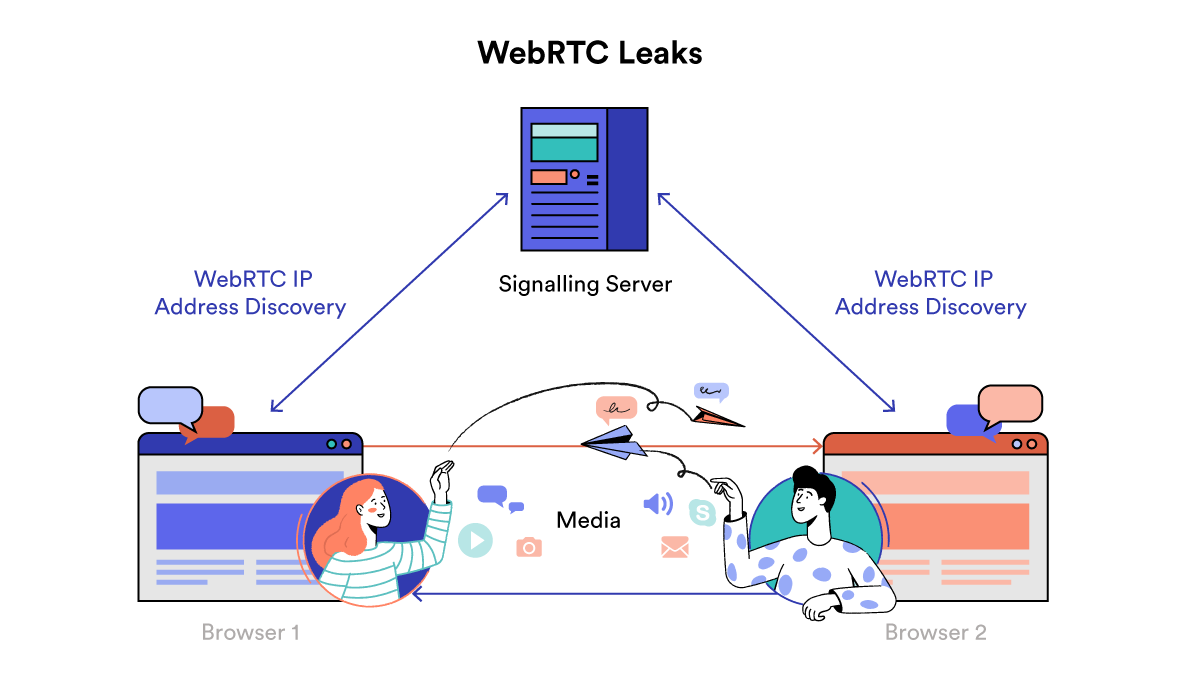

3 Hva er en WebRTC-lekkasje?

WebRTC lekkasjer oppstår når din ekte IP-adresse blir eksponert via nettleserens WebRTC-funksjonalitet. Disse lekkasjene kan identifisere deg selv om VPN-en din fungerer som den skal.

WebRTC står for ‘Web Real-Time Kommunikasjon’. Det er en gruppe teknologier som lar nettlesere gjøre det kommunisere direkte med hverandre uten en mellomliggende server. Dette gir mye raskere hastigheter når du bruker lyd, video og direkteavspilling i nettleseren.

To enheter som kommuniserer direkte via WebRTC trenger å kjenne hverandres IP-adresse. Dette betyr at et nettsted kan utnytte nettleserens WebRTC-funksjonalitet for å fange opp den sanne IP-adressen din, noe som kan være brukes til å identifisere deg.

Effektiv IP-deling er ment å gi bekvemmelighet og hastighet, så WebRTC bruker flere smarte teknikker for å finne ut din sanne IP-adresse og omgå alle hindringer som kan forhindre at sanntidsforbindelsen din finner sted. Enkelt sagt lar det nettlesere samle IP-adressen din bare ved å lese den fra enheten din.

Mens de ofte diskuteres i forhold til VPN-tjenester, er ikke WebRTC-lekkasjer egentlig mangler i VPN-en eller nettleseren din – de er ganske enkelt en del av nettleserens design.

Kort sagt, ethvert nettsted kan utføre noen få Javascript-kommandoer for å få din virkelige IP-adresse gjennom nettleseren din, uavhengig av VPN-tilkoblingen.

Chrome, Opera, Firefox, og Microsoft Edge er mest utsatt for WebRTC-lekkasjer fordi de har WebRTC-funksjonalitet aktivert automatisk.

Mens eventuelle IP-adresselekkasjer truer personvernet ditt og anonymiteten, er WebRTC-lekkasjer spesielt bekymringsfulle fordi de så lett blir oversett. I tillegg, ikke alle VPN-leverandører kan beskytte deg.

WebRTC-lekkasjer fremhever et veldig viktig konsept for de som søker personvern og anonymitet på nettet: nettleseren er vanligvis den svake lenken. Heldigvis er det noen enkle trinn som kan beskytte deg mot dette problemet.

For mer informasjon om beskyttelse mot WebRTC-lekkasjer, hopp til det siste kapitlet i denne guiden.

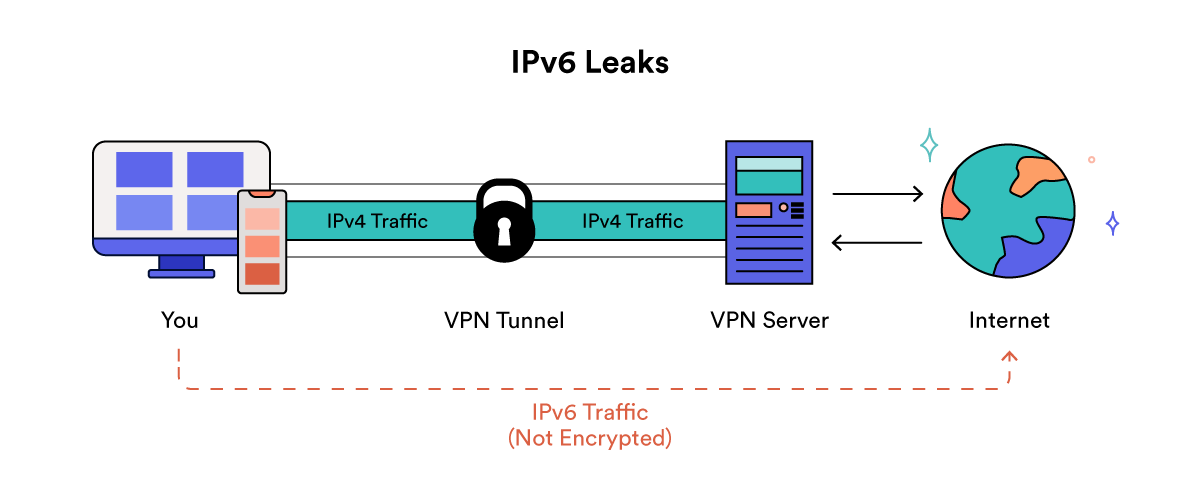

4Hva er en IPv6-lekkasje?

IPv6 står for ‘Internet Protocol version 6’. Det er den siste versjonen av Internet Protocol (IP) – ellers kjent som IP-adressen – som brukes til å identifisere og lokalisere datamaskiner i et nettverk og rute trafikk over internett.

IPv6 ble designet for å etter hvert erstatte IPv4 – den nåværende og mest utbredte standarden – ettersom det ble tydelig at langt flere adresser ville trenge å eksistere enn det var IPv4-adresser tilgjengelig.

IPv6 brukes av noen nettverk og Internett-leverandører i overgangsperioden fra IPv4. Med mindre du har tatt skritt for å deaktivere dem, sender du og mottar sannsynligvis IPv6-data hver gang du kobler deg til Internett.

Selv om IPv6 er fremtiden, er det ikke alle VPN-leverandører som støtter det for øyeblikket, noe som lar dem være sårbare for lekkasjer. Mange VPN-er bare rute IPv4-trafikk gjennom den krypterte VPN-tunnelen, og etterlater IPv6-trafikk helt ubeskyttet og sendt til det åpne internett. Dette kalles en IPv6-lekkasje.

IPv6-lekkasjer er ikke uvanlige. Dette er et alvorlig problem, fordi IPv6-adresser vanligvis er enhetsspesifikke. Med nødvendig autoritet kan IPv6-data knyttes til Internett-leverandøren din, som lett kan brukes til å identifisere deg.

Det er viktig å velge en VPN-tjeneste som tilbyr en VPN-spesifikk IPv6-adresse eller blokkerer IPv6-trafikk fullstendig. Hvis IPv6-trafikk ikke er blokkert, bør VPN-en din tilby en IPv6 DNS-server som bare er tilgjengelig gjennom VPN-tunnelen.

For mer informasjon om hvordan du forhindrer IPv6-lekkasjer og for å finne ut hvilke VPN-er som tilbyr IPv6-lekkasjebeskyttelse, kan du hoppe direkte til Hvordan fikse IPv6-lekkasjer.

Slik tester du VPN for lekkasjer

Når du har satt opp VPN-applikasjonen din, er det enkelt å slå den på og koble seg til internett uten feilmeldinger. Men hvordan kan du være sikker på at all trafikken din faktisk blir dirigert gjennom den krypterte VPN-tunnelen?

For å finne ut om VPN-en din fungerer som den skal, er det to forskjellige nivåer av VPN-lekkasjetest:

1Basic VPN-lekkasjetest

Du kan kjøre din egen grunnleggende VPN-lekkasjetest hjemme. Det krever veldig lite teknisk kunnskap, og du vil være ferdig om noen minutter.

For å gjennomføre en grunnleggende test for VPN-lekkasjer, kobler du til VPN-en og besøker et testnettsted. Her tester du for å se hvordan VPN-en fungerer når internettforbindelsen din er stabil og aktiv.

Du kan prøve å avbryte forbindelsen på forskjellige måter for å se hvordan leverandøren takler fall i nettverkstilkoblingen. Dette vil oppdage noen åpenbare problemer, men det kan ikke oppdage alle lekkasjer.

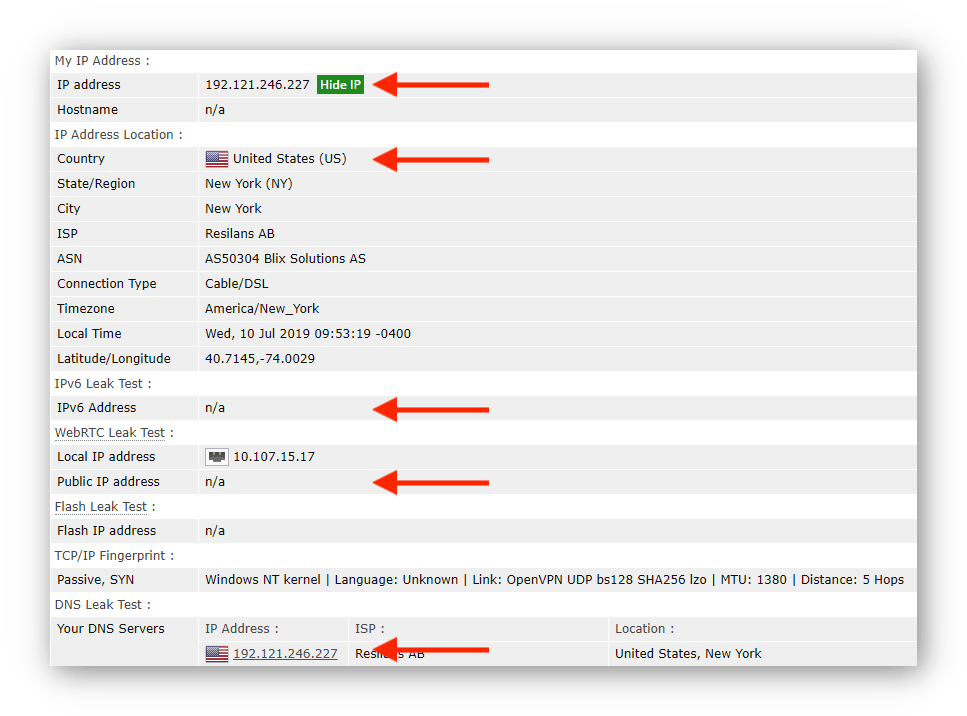

Hvordan teste for IP-, DNS-, WebRTC- og IPv6-lekkasjer

Slik tester du VPN for lekkasjer:

- Besøk et testnettsted som browserleaks.com og kjør lekkasjetesten når VPN-en er frakoblet. Noter IP-adressen din og adressen (e) til ISP-ens DNS-servere.

- Før du kobler til en VPN-server, må du sørge for å aktivere VPN-drepsbryteren. Dette vil forhindre lekkasjer under plutselige frakoblinger av VPN. Aktiver DNS, WebRTC og IPv6 lekkasjebeskyttelse i VPN-applikasjonen din hvis mulig.

- Koble til en VPN-server og oppdater lekkasjetestsiden i nettleseren din.

- Hvis VPN fungerer som det skal, viser det et annet tall for din sanne IP-adresse og ISPs DNS-servere. Du bør være kunne ikke se din offentlige IP-adresse under ‘WebRTC Leak Test’, og kunne ikke se den opprinnelige IPv6-adressen.

Følgende skjermbilde viser en lekkasjetest av en PrivateVPN US Server. De røde pilene markerer feltene du bør være oppmerksom på:

Skjermbilde av browserleaks.com når det er koblet til en PrivateVPN US-server. Ingen lekkasjer ble påvist.

VPN-enheten din lekker hvis:

- Du kan se din opprinnelige IP-adresse eller DNS-servere.

- Du kan se den sanne plasseringen din, i stedet for plasseringen til VPN-serveren.

- Du kan se den opprinnelige IPv6-adressen.

- Du kan se din offentlig IP-adresse under ‘WebRTC Leak Test’.

Det er viktig å merke seg at WebRTC lekkasjetest kan vise en lokal IP-adresse. Disse lokale IP-ene blir tildelt deg av ruteren din og brukes om igjen millioner av ganger av rutere over hele verden. Hvis en tredjepart samler inn denne informasjonen, er det ingen måte å knytte den direkte til deg.

Hvis du ser en lokal IP-adresse i testresultatene er det ikke en lekkasje, og det er heller ikke en trussel for ditt privatliv. Imidlertid, hvis du ser din offentlige IPv4- eller IPv6-adresse under WebRTC-delen, er dette virkelig en WebRTC-lekkasje, da offentlige IP-er er veldig spesifikke for deg.

VPN-testnettsteder

Bruk følgende teststeder for å utføre en grunnleggende test for forskjellige typer lekkasjer:

- BrowserLeaks (IPv6, IPv4, WebRTC, DNS og Fingerprinting av nettleser)

- IPleak.net (IPv6, IPv4, DNS og WebRTC)

- IPv6-test.com (IPv6 og IPv4)

- IPx.ac (IPv6, IPv4, WebRTC, DNS og Fingerprinting av nettlesere)

- IPleak.org (IPv6, IPv4, DNS og WebRTC)

Hvis du ønsker å teste for en viss type lekkasje, er her en tabell med spesifikke lekkasjetester og resultatene du bør få:

| IP-adressetest | IP-adresse endres når VPN er tilkoblet. |

| IPv6-adressetest | Ingen IPv6-adresse blir oppdaget, eller IPv6-adresse endres når VPN er tilkoblet. |

| DNS-lekkasjetest | DNS-serverens IP-adresse endres når VPN er tilkoblet. |

| Java-test | Ingen Java-programtillegg funnet. | WebRTC-test | Offentlig IP-adresse endres når VPN er tilkoblet. | Panopticlick (nettleserfingeravtrykk) | Nettleseren beskytter mot fingeravtrykk. For mer informasjon, se vår guide til private nettlesere. |

Hvis VPN-en din har testet positivt for lekkasjer og du ønsker å fikse eller forhindre dem, kan du hoppe direkte til kapitlet vårt om hvordan du fikser VPN-lekkasjer. Hvis du fortsatt har problemer, kan det være på tide å velge en ny VPN-leverandør.

2 Avansert VPN-lekkasjetest

Det er mulig å kjøre mer avanserte VPN-lekkasjetester hjemme. Selv om disse testene vil hjelpe deg å se nærmere på VPN-trafikken din, vil de kreve betydelig mer teknisk kunnskap.

Slik utfører du en avansert VPN-lekkasjetest

Den beste måten å identifisere en lekker VPN er å bruke en testsuite. Når du er konfigurert, kan du kjøre en rekke forskjellige tester for å samle inn og inspisere VPN-trafikken din.

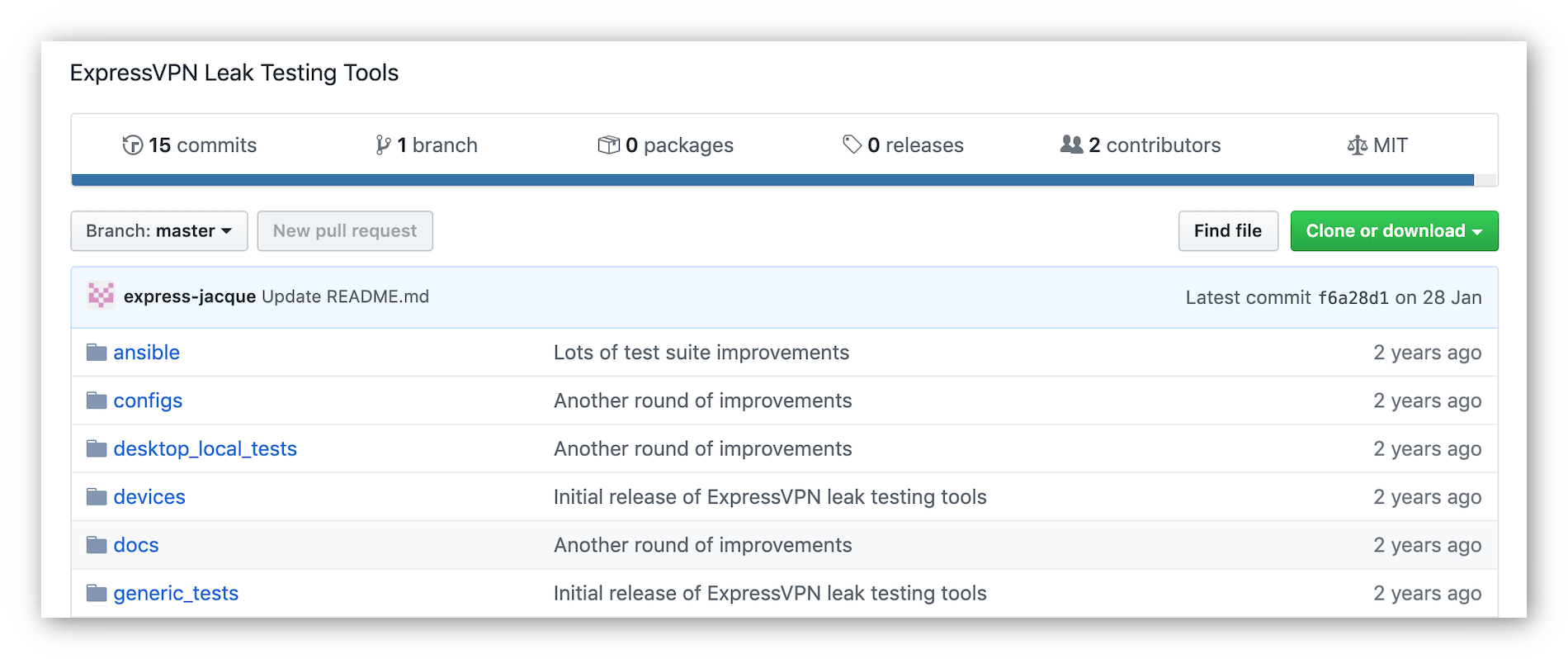

Å bygge en testsuite kan være ganske komplisert og vil avhenge av operativsystemet du bruker. Du kan finne gratis open source-testverktøy online på nettsteder som GitHub.

ExpressVPN har en avansert testsuite som brukes til å sjekke appene deres for lekkasjer. Du kan finne denne testpakken, sammen med en hurtigstartguide, gratis tilgjengelig her.

ExpressVPNs open source VPN-lekkasjetestingverktøy.

Å følge ExpressVPNs hurtigstartguide eller en lignende bør påvise pålitelige lekkasjer. Hvis du ikke føler deg teknisk trygg nok til å følge instruksjonene deres, er det fornuftig å velge en leverandør som er uavhengig gjennomgått og testet av en pålitelig tredjepart.

Hvis du er alvorlig bekymret for ditt personvern og sikkerhet på nettet, er det lurt å kjøre noen avanserte tester med VPN-en i stedet for å stole kun på grunnleggende tester for å oppdage problemer..

Hvilke VPN-er lekker dataene dine? (90+ testet)

Vi testet 90 av de mest populære VPN-tjenestene for datalekkasjer.

Forskningen vår avslørte at et betydelig antall VPN-lekkasjer en slags brukerdata gjennom DNS eller WebRTC:

- 19% lekker data i en eller annen form.

- 16% lekker DNS-forespørsler.

- 6% lekker din IP-adresse gjennom WebRTC.

Tabellene nedenfor viser alle 90 VPN-er og de spesifikke datatypene de lekker ut. Hvis du søker etter en spesifikk VPN, bruk Ctrl + F for å finne leverandøren du leter etter.

Hvis du vil hoppe over disse tabellene, kan du hoppe rett til neste avsnitt om hvordan du fikser VPN-lekkasjer.

VPN-lekkasjetester 1-15

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Ja | Ja | Nei | Nei | Nei | Nei | Nei | Nei | Ja | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja | Nei | Nei | Nei | Nei | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

VPN-lekkasjetester 16.-30

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja | Ja | Nei | Ja | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja* | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

VPN-lekkasjetester 31-45

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Ja* | Ja | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Ja* | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

VPN-lekkasjetester 46-60

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

VPN-lekkasjetester 61-75

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja | Nei | Nei | Nei |

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

VPN-lekkasjetester 76-90

| Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Nei |

| Ja | Nei | Ja | Nei | Nei | Nei | Ja | Nei | Nei | Nei | Nei | Nei | Nei | Nei | Ja |

| Nei | Nei | Nei | Nei | Nei | Nei | Ja | Nei | Nei | Nei | Nei | Nei | Nei | Ja* | Nei |

* Lekkasje oppdaget når du bruker VPNs nettleserutvidelse eller annen tilpasset applikasjon.

Hvordan fikse VPN-lekkasjer

Hvis du har testet VPN-en og funnet ut at den lekker dataene dine, kan du følge disse enkle instruksjonene for å prøve å løse problemet.

- Slik løser du IP-adresselekkasjer

- Slik løser du DNS-lekkasjer

- Hvordan fikse WebRTC-lekkasjer

- Hvordan fikse IPv6 lekkasjer

1Hvordan fikser du IP-adresselekkasjer

Hvis den sanne IP-adressen din lekker og plasseringen din er synlig, gjør ikke VPN-en ganske enkelt ikke jobben sin. Enheten din kontakter standardserveren i stedet for den mellomliggende VPN-serveren den skal.

Generelt sett er det den eneste måten å forhindre IP-lekkasjer på bruk en høy kvalitet VPN.

Sørg for å investere i en VPN som tilbyr en kill switch. Denne funksjonen vil blokkere internetttrafikken din hvis internettforbindelsen plutselig synker, og forhindrer at din virkelige IP-adresse og andre personlige data lekker mens VPN-forbindelsen er nede.

Du finner vanligvis kill switch-funksjonen i innstillingsmenyen til VPN-applikasjonen. For en liste over VPN-er med drepebrytere ikke lekker dataene dine, se på anbefalingene våre på slutten av denne guiden.

2Hvordan fikser du DNS-lekkasjer

VPN-en din kan lekker DNS-trafikk av flere årsaker. Heldigvis er det noen få enkle måter å fikse de vanligste problemene bak DNS-lekkasjer.

1. Velg en klarert VPN-tjeneste

Den mest effektive måten å fikse DNS-lekkasjer på er å velge en klarert VPN-tjenere som vedlikeholder sine egne null-logg DNS-servere. VPN bør tvinge all trafikk til å gå gjennom disse førstepartsservere i stedet for tredjepartsalternativer.

Det er viktig å huske at noen VPN-leverandører krever at du “slår på” DNS-lekkasjebeskyttelsesfunksjonen i programmets innstillinger. Dette vil tvinge DNS-forespørsler til å gå gjennom VPNs egne DNS-servere.

Her er tre VPN-er som bruker sine egne sikre DNS-servere:

- ExpressVPN

- NordVPN

- ProtonVPN

2. Konfigurer nettverket til en pålitelig DNS-server

Når du kobler til et nytt nettverk, blir du automatisk tildelt en ‘standard’ DNS-server for å løse dine DNS-forespørsler. Hvis du kobler deg til et VPN uten de nødvendige tekniske beskyttelsene, kan DNS-forespørslene dine omgå den krypterte tunnelen og videresende til standardserveren, forårsaker en DNS-lekkasje.

Mange VPN-leverandører har egne DNS-servere som de automatisk vil koble seg til. I dette tilfellet vil VPN-applikasjonen vanligvis konfigureres til å bruke disse serverne som standard, og tvinger dine DNS-forespørsler gjennom VPN-tunnelen.

men, ikke alle VPN-leverandører har sine egne DNS-servere. Hvis du ikke ønsker å bytte VPN-leverandører, må du bruke en tredjeparts DNS-server som Google Public DNS eller OpenDNS for å la dine forespørsler gå gjennom VPN i stedet for direkte fra det lokale nettverket..

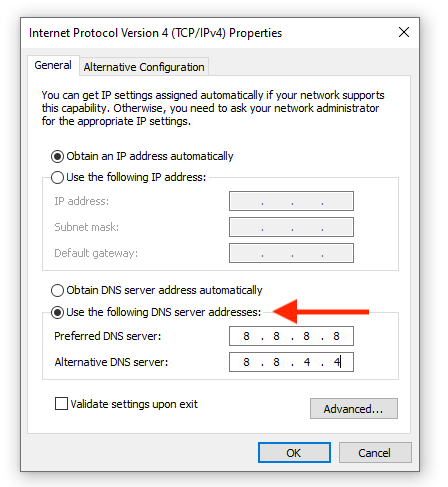

Hvis du ikke kan stille inn VPN slik at den automatisk kobles til riktig DNS-server, kan det hende du må koble manuelt til den foretrukne tredjeparts DNS-serveren. For å gjøre dette, må du endre DNS-innstillingene.

Slik endrer du DNS-innstillingene dine på Windows:

- Gå til kontrollpanelet.

- Klikk “Nettverk og Internett”.

- Klikk på “Network and Sharing Center”.

- Klikk på “Endre adapterinnstillinger” på venstre panel.

- Høyreklikk på ikonet for nettverket ditt og velg “Egenskaper”.

- Finn “Internet Protocol Version 4” i vinduet som åpnes; klikk på den og klikk deretter på “Egenskaper”.

- Klikk på “Bruk følgende DNS-serveradresser”.

- Skriv inn din foretrukne DNS-serveradresse. For Google Open DNS bør den foretrukne DNS-serveren være 8.8.8.8, mens den alternative DNS-serveren skal være 8.8.4.4. Du kan finne en liste over alternative DNS-alternativer her.

3. Oppdater OpenVPN-versjonen

Noen Internett-leverandører bruker a gjennomsiktig DNS-proxy – en ‘mellommann’ som fanger opp og omdirigerer nettrafikk – for å sikre at forespørslene dine blir sendt til sine egne servere.

Gjennomsiktige DNS-fullmakter ‘tvinger’ en DNS-lekkasje effektivt uten å varsle brukeren. Heldigvis de fleste lekkasjedeteksjonsnettsteder og online verktøy vil kunne identifisere en gjennomsiktig DNS-proxy på samme måte som en vanlig DNS-lekkasje.

De siste versjonene av OpenVPN-protokollen har en enkel metode for å takle dette problemet:

- Finn filen ‘.ovpn’ eller ‘.conf’ for serveren du prøver å koble til. Disse filene blir lagret i mapper på maskinen din, vanligvis i ‘C: \ Program Files \ OpenVPN \’. For mer informasjon, les OpenVPN manualen.

- Når du har funnet den, åpner du filen i et redigeringsprogram som Notisblokk. Legg til: “blokk-utenfor-dns” til bunnen.

Oppdater til den nyeste versjonen av OpenVPN hvis du ikke allerede har gjort det. Hvis leverandøren din ikke støtter dette eller bruker en eldre versjon av protokollen, er det verdt å se etter en annen VPN-tjeneste.

Heldigvis har de fleste premium VPN-tjenester sine egne løsninger for å takle gjennomsiktige fullmakter. For mer informasjon, kontakt leverandørens kundesupport.

4. Endre Windows-innstillingene

Siden introduksjonen av Windows 8 har alle Windows-systemene funksjonen “Smart Multi-Homed Name Resolution” aktivert som standard. Denne funksjonen sender dine DNS-forespørsler til alle tilgjengelige DNS-servere – også med en VPN – og er designet for å forbedre nettleserhastigheten.

Alle datamaskiner som kjører Windows 10 eller nyere, vil godta et svar fra den raskeste DNS-serveren til å svare, uavhengig av hvem den tilhører. Dette øker forekomsten av DNS-lekkasjer kraftig.

Denne funksjonen er en integrert del av Windows-operativsystemet og er derfor veldig vanskelig å endre. Hvis du bruker en Home Edition av Windows, tillater Microsoft ganske enkelt ikke å slå av denne funksjonen.

Hvis du bruker OpenVPN-protokollen på Windows, kan du finne en gratis open source-plugin på GitHub for å løse dette problemet.

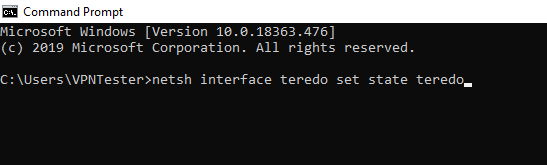

5. Deaktiver Teredo

Teredo er en annen innebygd funksjon i Windows-operativsystemer designet av Microsoft for å forbedre IPv4 og IPv6 kompatibilitet.

Teredo hjelper IPv4 og IPv6 sameksistere ved å la IPv6-adresser overføres og forstås på IPv4-tilkoblinger. Men fordi Teredo er en tunnelprotokoll, kan det noen ganger ha prioritet over VPNs krypterte tunnel, noe som kan forårsake en DNS-lekkasje.

Teredo er enkelt deaktivert i Windows-operativsystemet. Åpne ledetekst og skriv: netsh interface teredo set state deaktivert

Du kan deretter trykke på Enter for å deaktivere Teredo.

Slik deaktiverer du Teredo på en Windows-datamaskin.

Du kan oppleve problemer av og til med visse nettsteder eller servere når Teredo er deaktivert. Når det er sagt, er det et mye sikrere valg for VPN-brukere.

3Hvordan fikser du WebRTC-lekkasjer

WebRTC-lekkasjer er først og fremst et nettleserproblem. Av den grunn er det ikke så enkelt å fikse WebRTC-lekkasjer som bare å abonnere på en god VPN.

Hvis VPN-en din tilbyr en ‘Deaktiver WebRTC’ -funksjon – som ExpressVPN eller Perfect Privacy – må du huske å aktivere den. Husk at de fleste WebRTC-blokkeringsfunksjoner finnes i VPN-nettleserutvidelser i stedet for skrivebordsprogrammet.

Hvis du finner WebRTC-lekkasjer og VPN-en ikke tilbyr et alternativ for å blokkere det, må du deaktivere WebRTC i nettleserinnstillingene..

Enkelte nettlesere som Google Chrome vil ikke tillate deg å deaktivere WebRTC. I dette tilfellet må du bruke et nettlesertillegg eller -utvidelse som WebRTC-lekkasje for å forhindre eller uBlock Origin. Disse er ikke alltid 100% effektive, så det anbefales å bruke en nettleser som lar deg deaktivere WebRTC. Du kan finne våre anbefalte nettlesere for personvern her.

Google Chrome gir deg ikke muligheten til å deaktivere WebRTC. For å beskytte IP-adressen din mot å lekke, kan du bruke den offisielle utvidelsen WebRTC Network Limiter.

Trinnene for å deaktivere WebRTC-funksjonalitet vil avhenge av nettleseren du bruker. Følg disse enkle instruksjonene, eller hopp til neste kapittel om hvordan du forhindrer VPN-lekkasjer.

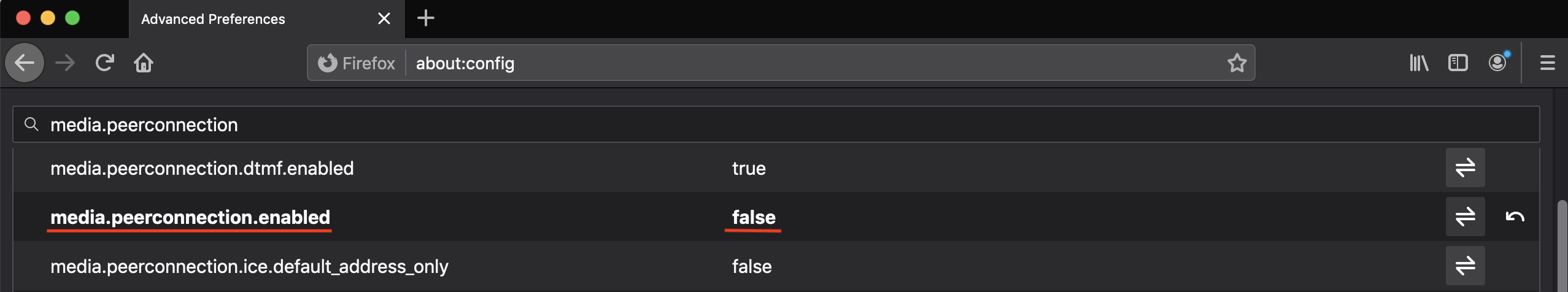

Slik deaktiverer du WebRTC i Firefox:

- Skriv om: konfigurer deg i adressefeltet og trykk ‘enter’.

- Veksle media.peerconnection.enabled til falsk.

- Hvis du vil deaktivere medieenheter, må du slå media.navigator.enabled til falsk.

Hvordan deaktivere WebRTC i Firefox-nettleseren.

Endring av disse innstillingene deaktiverer WebRTC i Firefox fullstendig, noe som bør forhindre at den virkelige IP-adressen din lekker.

Slik deaktiverer du WebRTC på Modig:

- Gå til Innstillinger > Shields > Fingeravtrykkbeskyttelse > og velg deretter ‘Blokker all fingeravtrykk’. Dette bør ta vare på alle WebRTC-problemer på desktop-versjoner av Brave.

- Gå til Innstillinger > Sikkerhet > WebRTC IP-håndteringspolicy > og velg deretter “Deaktiver UDP”.

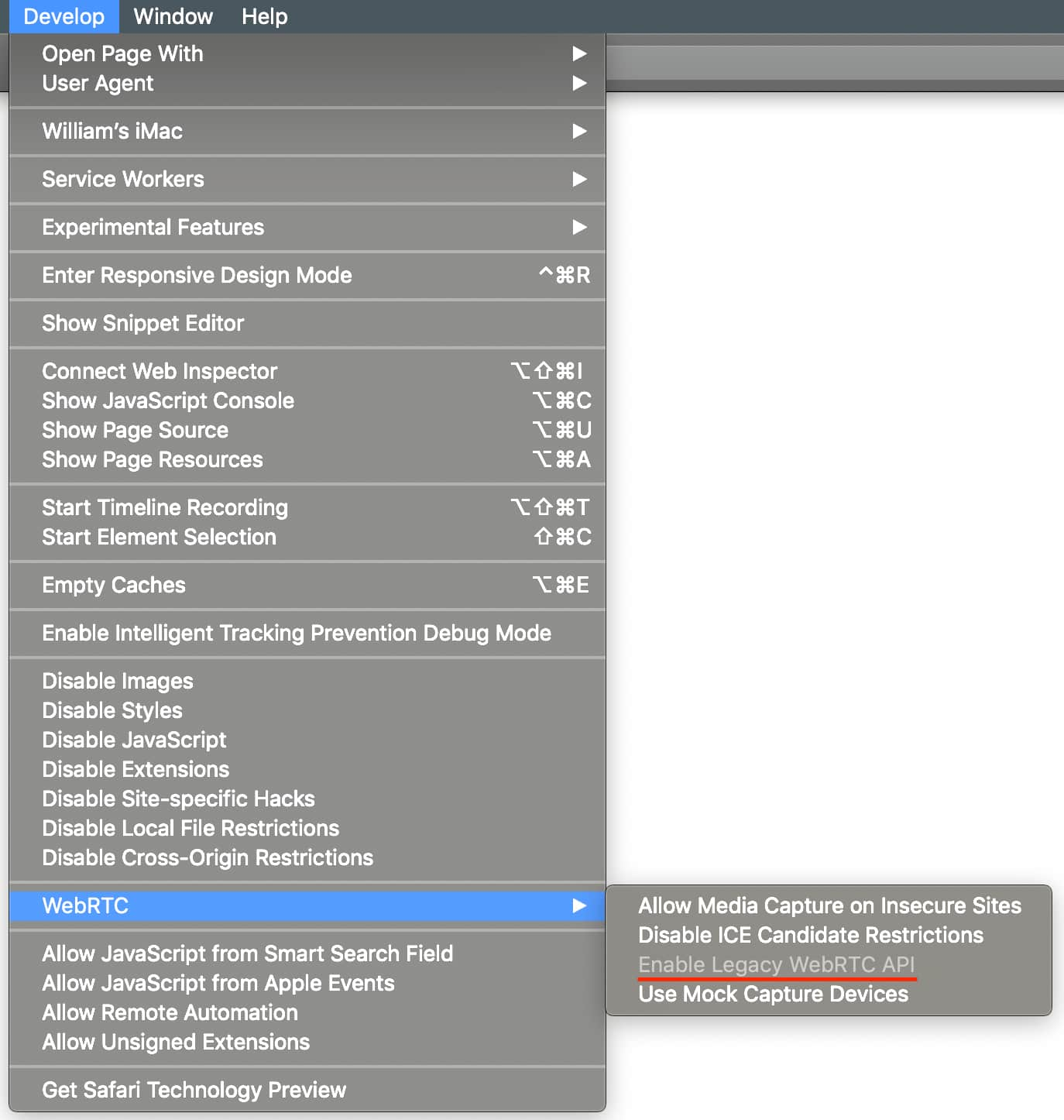

Slik deaktiverer du WebRTC i Safari:

- Gå til Safari-preferanser.

- Klikk på fanen ‘Avansert’.

- Merk av for “Vis utvikle meny i menylinjen”.

- Klikk på “utvikle” i menylinjen. Under alternativet ‘WebRTC’, uncheck ‘Aktiver Legacy WebRTC API’.

Slik deaktiverer du WebRTC i Safari-nettleseren.

4Hvordan fikser du IPv6-lekkasjer

Hvis VPN-leverandøren din har full støtte for IPv6-trafikk, bør ikke IPv6-lekkasjer være et problem. Disse tjenestene vil ha implementert tilpasset kode for å forhindre IPv6-trafikk i å reise utenfor VPN-tunnelen.

Noen VPN-er uten IPv6-støtte vil i stedet ha muligheten til blokkerer IPv6-trafikk. NordVPN er et eksempel på en populær leverandør som gjør dette.

Flertallet av VPN-er vil imidlertid ikke ha noen bestemmelser for IPv6 i det hele tatt, og vil derfor alltid lekke IPv6-trafikk.

Hvis VPN-en din ikke støtter IPv6-trafikk og ikke gir deg muligheten til å blokkere den fullstendig, kan du deaktivere IPv6 på ruteren eller OS-nivå:

Slik deaktiverer du IPv6 på Windows 10:

- Åpne ‘Network and Sharing Center’ fra datamaskinens innstillinger.

- Velg “Endre adapterinnstillinger”.

- Høyreklikk på den første lokalforbindelsen du ser i dette vinduet, og klikk på ‘Egenskaper’.

- Fjern merket for “Internet Protocol version 6 (IPv6)” under ‘Generelt’..

- Bruk disse endringene og gjenta for eventuelle gjenværende nettverkstilkoblinger.

- Start datamaskinen på nytt for at disse endringene skal tre i kraft.

Du kan finne ut hvordan du deaktiverer IPv6 på tidligere versjoner av Windows her.

Slik deaktiverer du IPv6 på Mac OS:

- Åpne systempreferansene dine og klikk på ‘Nettverk’.

- Velg ditt aktive WiFi- eller Ethernet-nettverk og klikk på ‘Avansert’.

- Velg kategorien ‘TCP / IP’.

- Gå til menyen ‘Konfigurer IPv6’ og sett den til ‘Av’.

- Klikk på ‘OK’ for å bruke disse endringene og start datamaskinen på nytt.

Hvilke VPN-er støtter IPv6?

Noen VPN-leverandører forhindrer IPv6-lekkasjer ved å blokkere IPv6-trafikk helt. Disse inkluderer:

- ExpressVPN

- NordVPN

- Cyberghost

- Privat internettilgang

Mens noen VPN-er blokkerer IPv6-trafikk, gir andre komplett IPv6-støtte ved å tilordne brukere både en IPv4- og IPv6-adresse. Disse inkluderer:

- Perfekt personvern

- Mullvad VPN

Hvordan forhindre VPN-lekkasjer

Når du har testet VPN-en din og fikset eventuelle lekkasjer du måtte ha funnet, er det verdt å ta noen skritt for å minimere sjansene dine for å lekker data i fremtiden.

Til å begynne med, må du sørge for at du har fulgt alle relevante trinn som er beskrevet i Hvordan fikse VPN-lekkasjer. Dette inkluderer å sørge for at VPN blokkerer eller støtter IPv6-trafikk, deaktiverer Smart Multi-Homed Name Resolution og Teredo, og om nødvendig endrer innstillingene til en uavhengig DNS-server.

I etterkant må du vurdere følgende trinn for å redusere sjansene dine for VPN-lekkasjer:

1 Blokker ikke-VPN-trafikk

Noen VPN-klienter har en funksjon som automatisk blokkerer all trafikk som reiser utenfor VPN-tunnelen – ofte kalt IP-binding. Hvis leverandøren din har dette alternativet, må du sørge for å aktivere det.

Alternativt kan du konfigurere brannmuren din slik at den kun tillater trafikk sendt og mottatt via VPN-en. Du finner instruksjoner for Windows-brannmuren her og for Mac her.

2 Invester i VPN-overvåkingsprogramvare

VPN-overvåkingsprogramvare lar deg inspisere nettverkstrafikken din i sanntid. Dette betyr at du kan se etter mistenkelig trafikk og se om en DNS-forespørsel blir sendt til feil server. Noen varianter tilbyr også verktøy for automatisk å løse DNS-lekkasjer.

Denne programvaren er sjelden gratis, så vil legge til en ekstra kostnad på toppen av ditt eksisterende VPN-abonnement. Eksempler på VPN-overvåkingsprogramvare inkluderer PRTG Network Monitor og Opsview Monitor.

3Bryt VPN-leverandøren din

Den perfekte VPN vil ha IPv6-kompatibilitet, DNS-lekkasjebeskyttelse, de siste versjon av OpenVPN og evnen til omgå gjennomsiktige DNS-proxy.

EN VPN kill-switch er en annen kritisk del av VPN-klienten din. Den vil kontinuerlig overvåke nettverkstilkoblingen din og sørge for at den sanne IP-adressen din aldri blir eksponert i tilfelle faller av tilkoblingen.

Hvis du konsekvent lider av datalekkasjer med din nåværende leverandør, kan du vurdere å abonnere på en bedre VPN-tjeneste.

Bekreftede VPN-tjenester uten lekkasje

Å investere i en pålitelig og høy kvalitet VPN er den enkleste og viktigste avgjørelsen du kan ta hvis du er bekymret for datalekkasjer. Hvis du leter etter en allround premium VPN, kan du finne de siste VPN-anbefalingene våre her.

Følgende VPN-tjenester vil pålitelig beskytte deg mot lekkasjer i alle scenarier. Dette inkluderer tilkoblinger og avbrudd, transparente DNS-proxy, IPv6-aktiverte nettverk og VPN-krasjer.

- ExpressVPN. Tilbyr en rekke innstillinger for lekkasjebeskyttelse og et bredt utvalg av applikasjoner for forskjellige enheter. Når den er riktig konfigurert, blokkerer ExpressVPN all IPv6-trafikk.

- Mullvad VPN. MullvadVPN tilbyr avanserte innstillinger for lekkasjebeskyttelse sammen med full IPv6-støtte.

Uansett hvilken VPN du velger, er det fornuftig å teste leverandøren din regelmessig for lekkasjer og andre problemer, spesielt etter eventuelle oppdateringer.