Das Verständnis, welche Art von Daten Ihr VPN sammelt, ist ein entscheidender Faktor für den Schutz Ihrer Privatsphäre. Finden Sie in diesem umfassenden Handbuch zu VPN-Protokollierungsrichtlinien heraus, welchen Anbietern Sie vertrauen können.

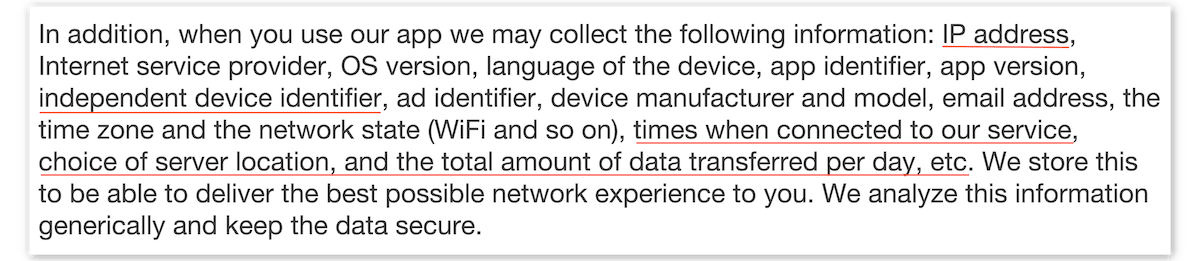

Wenn Sie mit einem VPN im Internet surfen, vertrauen Sie Ihrem Anbieter eine Fülle vertraulicher Informationen.

Abhängig von der Protokollierungsrichtlinie kann Ihr VPN-Anbieter Ihre Daten überwachen und speichern IP Adresse, Auswahl des Serverstandorts, und sogar die Websites, die Sie besuchen. Kurz gesagt, es gibt Dutzende vertraulicher Protokolle, die ein VPN sammeln und freigeben kann, wenn es dazu verpflichtet ist.

Dies ist natürlich ein kritisches Problem, wenn Sie sich Gedanken über Ihren digitalen Fußabdruck machen.

Wir haben die Protokollierungsrichtlinien von überprüft 90 beliebtesten VPN-Anbieter auf dem Markt. Unsere Untersuchung ergab, dass die Mehrheit der VPNs Daten im Rahmen von Serviceverbesserungen oder zur Fehlerbehebung protokolliert:

- 46% behalten die Verbindungszeitstempel bei

- 44% führen Bandbreitennutzungsprotokolle

- 26% protokollieren Ursprungs-IP-Adresse

- 6% protokollieren Browsing-Aktivitätsdaten

Einige der beliebtesten VPN-Anbieter erfassen sogar die Webaktivitäten ihrer Benutzer und geben diese Informationen an Dritte weiter.

Eine Liste aller 90 VPNs und der von ihnen protokollierten Daten finden Sie in unserer Vergleichstabelle für VPN-Protokollierungsrichtlinien.

Die besten VPN-Anbieter werden alles in ihrer Macht Stehende tun, um die Privatsphäre ihrer Benutzer zu schützen. Dies bedeutet, dass Sie vollständig transparent sind, welche Art von Daten erfasst werden, warum diese Daten erforderlich sind und wie lange sie aufbewahrt werden.

Dies ist leider selten der Fall.

Die Protokollierungsrichtlinien der gängigen VPN-Anbieter sind häufig vage, kompliziert oder irreführend.

Viele Anbieter geben fälschlicherweise an, nur eine minimale oder gar keine Datenmenge zu erfassen, während einige absichtlich vage sind, auf welche Art von Daten sie sich beziehen.

Um die Verwirrung zu vergrößern, sind Marketing-Aussagen auf VPN-Websites selten genaue Darstellungen der tatsächlichen Datenschutzrichtlinien. Bei über 300 VPN-Anbietern auf dem Markt ist es schwierig zu wissen, wem man glauben soll.

Wie können Sie also ein VPN finden, das Ihr Vertrauen wirklich wert ist??

In diesem Handbuch untersuchen wir eine Handvoll VPN-Dienste, bei denen die Richtlinien für “Keine Protokolle” überprüft wurden. Wir werden die verschiedenen Arten von VPN-Protokollen behandeln, warum sie aufbewahrt werden und was Sie tun können, um sich selbst zu schützen.

Welche Arten von Daten protokollieren VPNs??

Es gibt drei Arten von Daten, die Ihr VPN möglicherweise aufzeichnet: Aktivitätsprotokolle, Verbindungsprotokolle und aggregierte Protokolle. Wenn Sie Ihre Privatsphäre effektiv schützen möchten, müssen Sie unbedingt wissen, welche Art von Daten in diese Kategorien fällt.

1 Aktivitätsprotokolle

Das Sammeln von Aktivitätsdaten ist die invasivste Art der Protokollierung: Im Wesentlichen werden alle Datenschutz- oder Anonymitätsvorteile entfernt, die sich ein VPN ansonsten leisten könnte.

Dies wird auch als “Nutzungsprotokoll” bezeichnet und bezieht sich auf alle Daten, die sich ausdrücklich auf Ihre Online-Aktivität beziehen. Dies könnte Folgendes umfassen:

- Browser-Verlauf

- DNS-Anfragen

- Besuchte URLs

- Metadaten verwenden

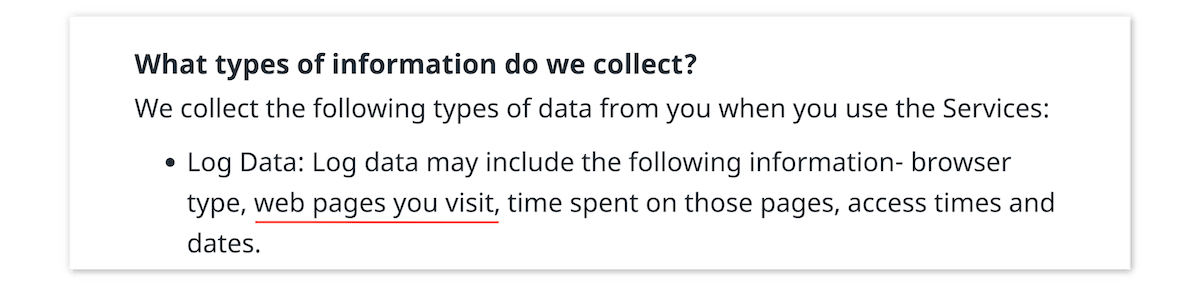

Die Datenschutzrichtlinie von Hola VPN bietet ein gutes Beispiel für die Aktivitätsprotokollierung:

Screenshot aus der Datenschutzrichtlinie von Hola VPN.

Kostenlose VPN-Anwendungen wie Hola VPN sind häufig für die Erfassung von Aktivitätsdaten verantwortlich. Diese Daten werden häufig zu Werbezwecken an Dritte weitergegeben oder verkauft, wodurch die Kosten eines Abonnements effektiv subventioniert werden.

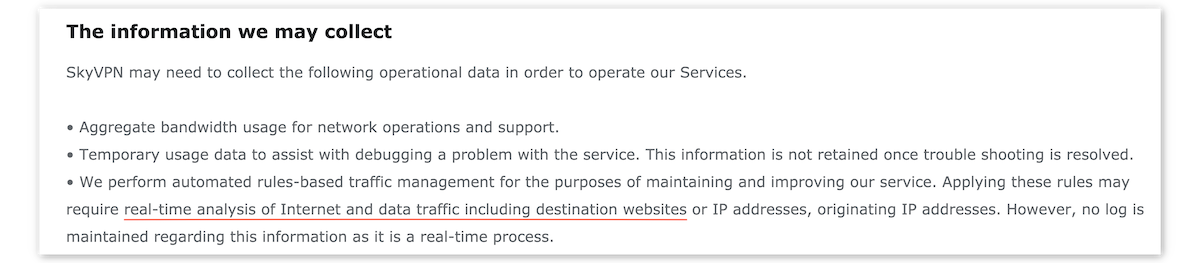

Einige abonnementbasierte “No-Log” -VPN-Dienste wie F-Secure Freedome überwachen die Benutzeraktivität, wenn sie einer Person gegenüber misstrauisch sind oder rechtlich dazu gezwungen werden. Einige, wie SkyVPN, zeichnen Benutzeraktivitäten in Echtzeit auf und löschen sie, wenn die VPN-Sitzung beendet ist:

Screenshot aus der SkyVPN-Datenschutzrichtlinie.

Da diese Daten so schnell gelöscht werden, ist diese Art der Aktivitätsprotokollierung kein großes Problem. Trotzdem ist es am besten, dies zu vermeiden, wenn dies möglich ist.

Andere Anbieter wie Hide.me sind aufgrund der Konfiguration ihres Netzwerks technisch nicht in der Lage, Aktivitätsprotokolle zu erfassen. Aus Sicht der Privatsphäre sind diese Anbieter die beste Option.

Es erübrigt sich zu erwähnen, dass jegliche VPN-Speicherung von Aktivitätsdaten unter allen Umständen vermieden werden sollte. Wenn Sie sich Gedanken über die Aktivitätsprotokollierung machen, schauen Sie sich die beliebtesten VPNs an, die Ihre Aktivitätsdaten protokollieren.

2Verbindungsprotokolle

Verbindungsprotokolle können Folgendes umfassen:

- Bandbreitennutzung

- Daten und Zeiten der Verbindung

- Ursprungs-IP-Adresse

- IP-Adresse des VPN-Servers

Verbindungsprotokolle können auf Serverebene (z. B. Gesamtbandbreitennutzung des Servers) oder auf Benutzerebene (z. B. Ihre ursprüngliche IP-Adresse) erfasst werden..

In der Regel werden diese Daten zur Optimierung der Netzwerkleistung und zur Behebung von Kundenanfragen verwendet.

Verbindungsprotokolle auf Serverebene sind ein gutes Beispiel dafür Warum ist nicht jede Protokollierung ein Problem?. Es ist praktisch unmöglich, die Leistung eines VPN aufrechtzuerhalten, ohne Daten zu protokollieren. In der Tat Überwachung und Speicherung das Recht, Nicht identifizierbare Daten tragen dazu bei, dass Sie das bestmögliche Erlebnis mit Ihrem VPN erzielen.

Speichern jedoch die falsche Verbindungsprotokolle können es einem VPN-Anbieter ermöglichen, Sie an Ihre VPN-Aktivität anzupassen. Dies könnte verwendet werden, um Sie persönlich zu identifizieren, was ein Hauptproblem für datenschutzbewusste Benutzer darstellt.

Wenn Sie sich Gedanken über die Art der Verbindungsdaten machen, die Ihr VPN protokolliert, lesen Sie weiter, um herauszufinden, welche Art der Protokollierung nicht akzeptabel ist.

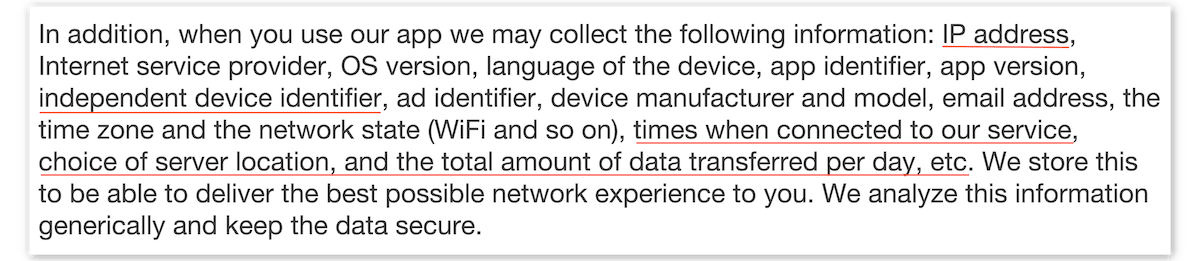

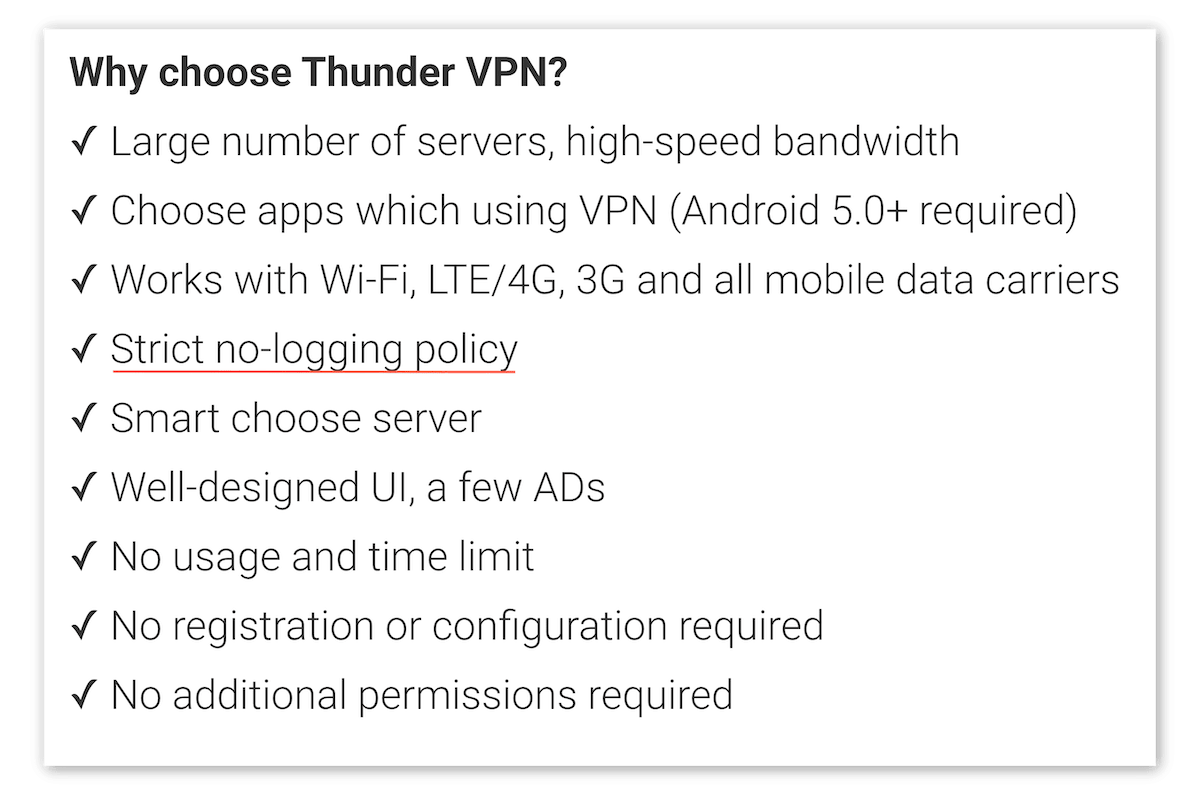

Hier ist ein Beispiel für detaillierte Verbindungsprotokolle auf Benutzerebene aus der Protokollierungsrichtlinie von Thunder VPN:

Screenshot aus der Datenschutzrichtlinie von Thunder VPN.

Die Behauptung, dass diese Daten nur verwendet werden, um “das bestmögliche Erlebnis zu bieten” oder den Kundenservice zu verbessern, ist weit verbreitet. Aus Erfahrung wissen wir jedoch, dass diese Detailgenauigkeit für die Aufrechterhaltung eines leistungsfähigen VPN-Netzwerks nicht erforderlich ist.

3Gruppierte Protokolle

Einige der beliebtesten VPNs auf dem Markt sammeln aggregierte Protokolle. Dies bedeutet, dass der VPN-Anbieter Informationen sammelt und angeblich sicherstellt, dass diese anonymisiert sind und nicht für bestimmte Benutzer nachverfolgt werden können.

Ein VPN-Anbieter erfasst möglicherweise die von Ihnen besuchten Websites, die von Ihnen verwendete Bandbreite oder die Daten und Zeiten, zu denen Sie eine Verbindung zu einem VPN-Server herstellen. Diese Informationen werden dann von identifizierenden Faktoren befreit und einer größeren Datenbank hinzugefügt.

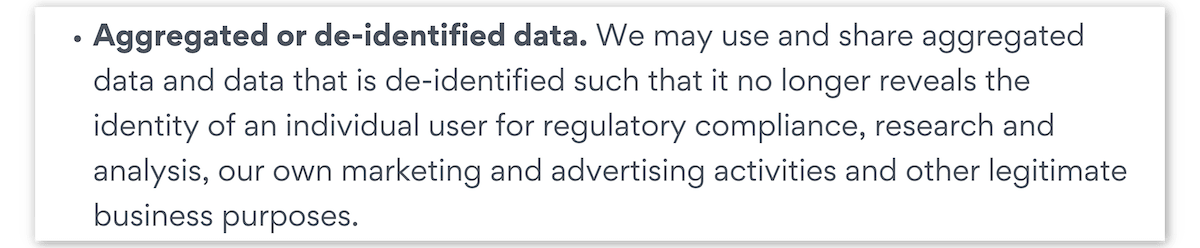

Es ist wichtig zu wissen, dass einige VPNs behaupten, keine Protokolle zu führen, obwohl sie tatsächlich aggregierte Protokolle führen. Die Datenschutzbestimmungen von Anchorfree sind ein gutes Beispiel dafür, worauf zu achten ist:

Screenshot aus der Datenschutzrichtlinie von Anchorfree.

Letztendlich bestimmen die genaue Art der zu aggregierenden Daten und die Effizienz des Anonymisierungsprozesses, ob diese Art der Protokollierung akzeptabel ist oder nicht. Einfach ausgedrückt, müssen Sie darauf vertrauen, dass Ihr VPN-Dienst Ihre Daten effektiv anonymisiert.

Wenn dies ein Vertrauenssprung ist, mit dem Sie sich nicht wohl fühlen, sollten Sie sich für ein VPN ohne Protokollierung entscheiden.

4Keine Protokolle

Ein wirklich nicht protokollierter VPN-Dienst sammelt oder speichert keine Aktivitäts- oder Verbindungsdaten, mit denen Sie persönlich identifiziert werden könnten. Am wichtigsten ist, dass er keine Informationen sammelt oder speichert, die über den VPN-Tunnel übertragen werden.

Dadurch wird sichergestellt, dass kein Benutzer an eine bestimmte Aktivität oder Verbindung im VPN-Netzwerk gebunden werden kann. Jeder Benutzer ist privat, anonym und auch dem VPN-Anbieter unbekannt.

Die einzigen identifizierenden Informationen, die diese VPNs erhalten, sind Ihre E-Mail-Adresse (zum Registrieren Ihres Kontos) und die Abrechnung (für den Fall, dass Sie eine Rückerstattung wünschen). Bei einigen Anbietern, wie ExpressVPN, können Sie in Bitcoin bezahlen, um diesen Vorgang vollständig zu vermeiden.

Dies bedeutet, dass der VPN-Dienst nicht gezwungen werden kann, Benutzerdaten Behörden oder Dritten zur Verfügung zu stellen, da die Daten einfach nicht vorhanden sind.

Aus diesem Grund kann eine strenge Protokollierungsrichtlinie das Problem einer schlechten Rechtsprechung ausgleichen, wie dies beim privaten Internetzugang der Fall ist.

Es ist wichtig zu beachten, dass “keine Protokolle” dies nicht unbedingt bedeutet Es werden absolut keine Daten gespeichert. Wirklich „Zero-Logging“ ist bei Aufrechterhaltung eines starken Netzwerks oder der Durchsetzung von Einschränkungen wie Gerätebeschränkungen praktisch unmöglich zu implementieren.

In den meisten VPNs werden sehr grundlegende Daten wie die Gesamtdaten zur Serverauslastung (Anzahl der Benutzer oder Bandbreite pro Server) gespeichert. Dies ist ein zu Recht minimaler Ansatz für die Protokollierung, bei dem keinerlei identifizierende Informationen erforderlich sind. Dies wird weiterhin als No-Logs-VPN eingestuft.

Im letzten Kapitel dieses Handbuchs finden Sie eine Liste der nicht protokollierten VPNs, die von Drittanbietern überprüft wurden.

Welche Art von Protokollierung ist akzeptabel??

Einige der besten Anbieter auf dem Markt verfügen über grundlegende Verbindungsdaten, die nicht zur Identifizierung einer bestimmten Person verwendet werden können. Für legitime VPN-Dienste, die der Privatsphäre ihrer Benutzer verpflichtet sind, ist das Sammeln der folgenden Informationen gerechtfertigt:

- Aggregierte Bandbreitennutzung

- Aggregierte Verbindungsprotokolle

- Standort des VPN-Servers

- Server-Ladedaten

- Subnetz der ursprünglichen IP-Adresse *

* Ein Fragment Ihrer IP-Adresse. Dies kann verwendet werden, um Ihren ISP zu identifizieren, nicht jedoch Sie persönlich.

Welche Art der Protokollierung ist nicht akzeptabel?

Virtual Private Networks sind in erster Linie Tools zum Schutz der Privatsphäre. Aus diesem Grund gibt es bestimmte Arten von Daten, die unter keinen Umständen erfasst werden sollten. Vermeiden Sie VPN-Dienste, die die folgenden Daten aufzeichnen:

- Browsing-Aktivität

- Ursprungs-IP-Adresse

- Zugewiesene VPN-Server-IP-Adresse

- Einzelne Zeitstempel *

- Individuelle Bandbreitennutzung *

- DNS-Abfragen

* Diese Art von Daten ist nur in Verbindung mit anderen detaillierten Verbindungsdaten gefährlich.

Welche VPNs führen Protokolle? (90+ getestet)

Um diesen trüben Aspekt der VPN-Branche besser zu beleuchten, haben wir die Protokollierungsrichtlinien von überprüft 90 der beliebtesten VPN-Dienste auf dem Markt.

Unsere Forschung ergab, dass die Mehrheit der VPNs irgendeine Form von Benutzerdaten aufzeichnet:

- 46% Verbindungszeitstempel

- Protokolle zur Bandbreitennutzung von 44%

- 26% speichern die ursprüngliche IP-Adresse

- 6% zeichnen Browsing-Aktivitätsdaten auf

In den folgenden Tabellen sind alle 90 VPNs und die von ihnen protokollierten Datentypen aufgeführt. Wenn Sie nach einem bestimmten VPN suchen, benutze Strg + F um den Anbieter zu finden, den Sie suchen.

Wenn Sie diese Tabellen überspringen möchten, können Sie direkt zu den VPNs springen, die Aktivitätsprotokolle führen, oder mit dem nächsten Abschnitt über Gründe für die VPN-Protokollierung fortfahren.

Protokollierungsrichtlinien 1 – 15

| Ja* | Ja* | Ja* | Ja | Nein | Aggregiert | Ja* | Nein | Ja* | Ja | Ja | Ja | Ja | Nein | Nein |

| Ja* | Ja* | Ja* | Ja* | Ja* | Ja* | Ja | Ja* | Ja | Ja | Ja | Ja | Ja | Ja | Ja |

| Ja | Nein | Nein | Nein | Nein | Nein | Ja | Nein | Nein | Ja | Ja | Nein | Nein | Ja | Ja |

| Ja | Nein | Nein | Ja | Ja | Aggregiert | Ja | Ja* | Nein | Ja | Ja | Ja | Ja | Ja | Ja |

| Aggregiert | Aggregiert | Aggregiert | Ja | Ja | Aggregiert | Ja | Ja* | Aggregiert | Ja | Ja | Ja | Nein | Ja | Ja |

| Ja | Nein | Ja* | Ja | Nein | Nein | Ja | Nein | Nein | Ja | Ja | Ja | Nein | Ja | Ja |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Protokollierungsrichtlinien 16 – 30

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Aggregiert | Aggregiert | Aggregiert | Ja* |

| Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Nein |

| Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Nein | Nein | Ja | Ja | Ja | Ja |

| Ja | Ja | Ja | Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Ja | Ja | Ja | Ja |

| Ja | Ja | Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Ja |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Protokollierungsrichtlinien 31 – 45

| Ja* | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Ja | Ja | Ja | Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Ja | Ja | Ja | Ja | Nein | Ja* | Ja* | Ja* | Ja | Ja | Ja | Ja | Ja | Ja | Ja |

| Ja | Ja | Ja | Ja | Ja | Ja* | Nein | Aggregiert | Ja | Ja | Ja | Ja | Ja | Ja | Ja |

| Ja | Ja | Ja | Nein | Nein | Nein | Nein | Nein | Ja* | Ja | Ja | Ja | Ja | Ja | Ja |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Protokollierungsrichtlinien 46 – 60

| Nein | Nein | Nein | Nein | Nein | Aggregiert | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Ja | Ja | Ja | Ja | Ja | Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Ja | Ja | Ja | Nein | Nein | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Ja | Aggregiert | Aggregiert | Nein | Nein | Nein | Nein | Nein | Ja | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Protokollierungsrichtlinien 61 – 75

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Aggregiert | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Aggregiert | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Aggregiert | Aggregiert | Aggregiert | Aggregiert | Aggregiert | Aggregiert | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Aggregiert | Nein | Aggregiert | Aggregiert | Aggregiert | Aggregiert | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Protokollierungsrichtlinien 76 – 90

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

| Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein | Nein |

* Echtzeitüberwachung, nach VPN-Sitzung gelöscht.

Beliebte VPNs, die Aktivitätsprotokolle führen

Die folgenden VPN-Dienste protokollieren Ihre Browser-Verlauf und Aktivitätsdaten. Dies ist die ungeheuerlichste Form der Protokollierung und sollte unter allen Umständen vermieden werden.

Dies ist keine vollständige Liste aller VPNs, die Aktivitätsprotokolle führen. Sie sollten die Richtlinien Ihres Anbieters immer persönlich überprüfen, bevor Sie diesen Ihre Daten anvertrauen.

| Gepuffertes VPN |

| 30 Tage |

| Hola Free VPN |

| “So lange wie nötig” |

| McAfee Safe Connect |

| “So lange wie nötig” |

| Psiphon |

| 60 Tage |

| VPN99 |

| 5 Jahre |

* Wird standardmäßig über die Funktion “Betriebsfehler melden” in der Anwendung erfasst.

Was sind die Gründe für die VPN-Protokollierung?

Es gibt viele triftige Gründe, warum ein VPN-Anbieter möglicherweise einige grundlegende Protokolle verwaltet. Dies könnte Folgendes umfassen:

1Bandbreitenbeschränkungen

Kostenlose oder Freemium-VPNs begrenzen häufig die Datenmenge, die ein Benutzer innerhalb eines bestimmten Zeitraums übertragen kann. Die Begrenzung der von einem bestimmten Konto verwendeten Bandbreite erfordert offensichtlich einen gewissen Grad an Protokollierung.

Während diese Art der Protokollierung normalerweise kein Problem darstellt, ist es wahrscheinlich, dass die Behauptungen eines VPN, das behauptet, keine Protokolle zu haben, sondern Bandbreitenbeschränkungen auferlegt, nicht vollständig zutreffen.

2Gerätelimits

Die Beschränkung der Anzahl der pro Konto verwendeten Geräte ist einer der häufigsten Gründe für die Verwaltung von Protokollen. Das Durchsetzen dieser Einschränkungen erfordert fast immer eine Form der temporären Protokollierung, zumindest während jeder VPN-Sitzung.

Es ist subjektiv, wie genau jeder Anbieter seine Gerätebeschränkungen durchsetzt. Einige Datenschutzrichtlinien, wie KeepSolid VPN und Windscribe, zeigen transparent die Anzahl der gleichzeitigen Verbindungen pro Konto an. Im Gegensatz dazu setzen einige “No-Logs” -VPNs Gerätebeschränkungen voraus, ohne genau zu erklären, wie.

NordVPN ist ein großartiges Beispiel für ein VPN, das trotz der Durchsetzung von Gerätebeschränkungen einen zusätzlichen Schritt zum Schutz der Privatsphäre der Benutzer unternimmt. NordVPN speichert keine Benutzerverbindungsdaten, sondern verwendet einen einzigartigen Algorithmus, um gleichzeitige Sitzungen zu verfolgen:

„Um die Anzahl der gleichzeitigen Sitzungen eines aktiven Benutzers zu begrenzen, behält ein Algorithmus seinen Benutzernamen und den Zeitstempel des Status der letzten Sitzung bei, während die Sitzung aktiv ist. Diese Daten werden innerhalb von 15 Minuten nach Beendigung der Sitzung gelöscht. “

3Virtuelle private Server

Um Kosten zu sparen, vermieten einige VPN-Dienste Virtual Private Server (VPS). Diese sind erheblich billiger als dedizierte physische Server, insbesondere in Ländern ohne starke digitale Infrastruktur.

Dies kann zwar den Overhead eines VPN-Anbieters verringern, jedoch im Hinblick auf den Datenschutz problematisch sein.

Mietserver können unabhängig von der Protokollierungsrichtlinie des VPN-Unternehmens Aktivitätsprotokolle führen. Abhängig von der Rechtsprechung des gemieteten Servers können die lokalen Behörden den Serverhost dazu zwingen, diese Daten zu protokollieren oder gemeinsam zu nutzen.

In diesem Fall ist die Protokollierungsrichtlinie des VPN-Unternehmens redundant. Die lokalen Behörden können sich direkt an den Server-Host wenden, um die benötigten Informationen zu erhalten.

Dieses Problem wurde 2014 demonstriert, als ein EarthVPN-Benutzer in den Niederlanden festgenommen wurde. Trotz der No-Logs-Richtlinie von EarthVPN haben die zuständigen Behörden den Host des virtuellen Servers gezwungen, die zur Identifizierung ihres Verdächtigen erforderlichen Daten auszuhändigen.

4 Rechtliche Verpflichtungen

Nationale Geheimdienste wie die NSA und das GCHQ sind befugt, Organisationen dazu zu zwingen, private Informationen zu protokollieren und weiterzugeben. Angesichts des Umfangs ihrer Massenüberwachungsprogramme ist es besonders einfach, auf ein bestimmtes Unternehmen oder Servernetzwerk abzuzielen.

Diese Protokollierungsanfragen können von einem Gag-Befehl begleitet sein, der es dem Unternehmen untersagt, öffentlich bekannt zu geben, wozu sie gezwungen werden. Einige VPN-Unternehmen veröffentlichen Warrant Canaries, um dieses Problem zu lösen.

Weitere Informationen zu Warrant Canaries und zu möglichen Auswirkungen eines VPN-Standorts auf Ihre Privatsphäre finden Sie in unserem Handbuch zu VPN-Gerichtsbarkeiten.

5Leistungsoptimierung

Die Aufrechterhaltung eines schnellen, privaten und zuverlässigen VPN-Dienstes erfordert nicht unbedingt eine Protokollierung, ist aber definitiv hilfreich. Grundlegende Verbindungsdaten können bei der Auswahl des am besten geeigneten Servers für die Verbindung oder bei der Zuweisung von Ressourcen zu den beliebtesten Serverstandorten hilfreich sein.

Viele VPN-Anbieter nutzen die Leistungsoptimierung, um umfangreiche und invasive Protokollierungspraktiken zu rechtfertigen. Es ist wichtig zu wissen, dass in den meisten Fällen keine über den grundlegenden Verbindungsdaten liegenden Daten erforderlich sind, um ein leistungsfähiges VPN-Netzwerk aufrechtzuerhalten.

Das Problem mit VPN-Protokollierungsrichtlinien

Ahnungslose VPN-Benutzer werden häufig durch vage, falsche oder absichtlich verwirrende Protokollierungsrichtlinien irregeführt, die die Illusion von Datenschutz erzeugen sollen.

Wenn Sie nicht wissen, wonach Sie suchen sollen, können Sie einen VPN-Dienst nutzen, der Sie gefährdet.

Wenn Sie die Datenschutzbestimmungen eines VPN überprüfen oder in ein Abonnement investieren, sollten Sie die folgenden allgemeinen Probleme kennen.

Wenn Sie mit diesen Problemen bereits vertraut sind, können Sie direkt zu “So schützen Sie sich” wechseln.

1Falsche Werbung

Mit Ausnahme der unabhängigen Prüfung ist es fast unmöglich, die Protokollierungsrichtlinie eines VPNs wirklich zu überprüfen, bis es zu spät ist.

Um dies zu belegen, gibt es mehrere Beispiele für angeblich private oder nicht protokollierte VPN-Anbieter, bei denen festgestellt wurde, dass sie detaillierte Protokolle mit Behörden austauschen.

2011 war der in London ansässige VPN-Anbieter HideMyAss (HMA) maßgeblich an der Verhaftung des 23-jährigen Phoenix-Bewohners Cody Kretsinger beteiligt. Kretsinger war Mitglied von LulzSec, einem Spin-off der Hacker-Aktivisten-Gruppe Anonymous.

HMA behauptete, ein Datenschutz-First-Service zu sein, der es Nutzern ermöglichte, „anonym und in absoluter Privatsphäre online zu surfen“:

Screenshot aus einem Archiv der HideMyAss-Homepage vom 18. Juli 2011.

Das FBI hat Kretsingers Hack auf eine IP-Adresse von HMA zurückgeführt und umgehend einen britischen Gerichtsbeschluss erlassen, in dem Protokolle angefordert wurden. HMA hat die Verbindungsprotokolle, die Kretsinger letztendlich identifizierten, eingehalten und freigegeben.

Es ist klar, dass illegale Aktivitäten unter keinen Umständen geduldet werden sollten, aber dieser Vorfall ist nur ein Beispiel für einen schwerwiegenden Fehler im VPN-Ökosystem. Der Verkauf eines Produkts, das ausdrücklich behauptet, die Identität eines Benutzers zu schützen und dann das Gegenteil zu tun, täuscht zweifellos.

HideMyAss ist nicht der einzige VPN-Anbieter mit einer Geschichte falscher Werbung. IPVanish hat auch eine schwierige Vergangenheit, wenn es um die Datenprotokollierung geht.

Im Jahr 2016 arbeitete IPVanish mit dem FBI zusammen, um bei strafrechtlichen Ermittlungen zu helfen. Trotz einer Datenschutzrichtlinie, die sich ausdrücklich auf die Null-Protokollierungspraktiken bezog, räumte IPVanish letztendlich rechtliche Anforderungen ein und übermittelte den Behörden detaillierte Verbindungsdaten.

Screenshot aus einem Archiv der IPVanish-Datenschutzbestimmungen vom 13. März 2016.

Obwohl dies offensichtlich von Bedeutung ist, ist es wichtig anzumerken, dass dieser Vorfall stattfand, während sich das Unternehmen in völlig anderem Besitz und unter völlig anderem Management befand. Weitere Informationen zu diesem Fall finden Sie in unserem vollständigen IPVanish-Test.

Es ist wahrscheinlich, dass es noch viele weitere Beispiele für angeblich nicht protokollierte VPNs gibt, die Daten mit Behörden austauschen oder falsche Behauptungen aufstellen, von denen wir einfach nie erfahren werden. So wie es aussieht, ist es wichtig, Sehen Sie sich die Geschichte Ihres Anbieters an bevor Sie eine Entscheidung treffen.

2Bewusste Mehrdeutigkeit

In einer idealen Welt würden alle VPN-Protokollierungsrichtlinien klar erläutern, welche Daten während und nach einer VPN-Sitzung aufbewahrt werden. Leider verlassen sich viele Anbieter auf Mehrdeutigkeiten, um ein falsches Sicherheitsgefühl zu erzeugen.

Den meisten Nutzern ist nicht klar, dass breite Phrasen wie “No-Logs” sind nicht immer das, was sie scheinen. Einige VPN-Anbieter nutzen die Tatsache, dass es branchenweit keine Standarddefinition für „Protokolle“ gibt.

Durch diese Lücke können VPN-Dienste eine explizite Angabe vermeiden welche Art von Daten ihre “no logging” -Ansprüche beziehen sich auf.

Ein Anbieter kann berechtigterweise für Aktivitätsdaten “Keine Protokolle” werben, aber weiterhin personenbezogene Verbindungsdaten aufzeichnen.

Vereinfacht ausgedrückt, kennzeichnen sich viele VPN-Anbieter nach ihren eigenen Standards als “keine Protokolle”.

Während einige Verbindungsprotokolle nicht unbedingt schlecht sind, erhöhen falsche oder widersprüchliche Angaben nur die Verwirrung und das Misstrauen bei der Auswahl eines VPN.

In ähnlicher Weise ist es üblich, dass die Marketingansprüche eines VPN direkt gegen dessen Datenschutzrichtlinie verstoßen. In der Regel erheben sie auf ihrer Homepage einen kühnen Anspruch auf „Zero-Logging“ und legen dann die Daten, die sie tatsächlich in ihren Geschäftsbedingungen aufbewahren, sorgfältig offen.

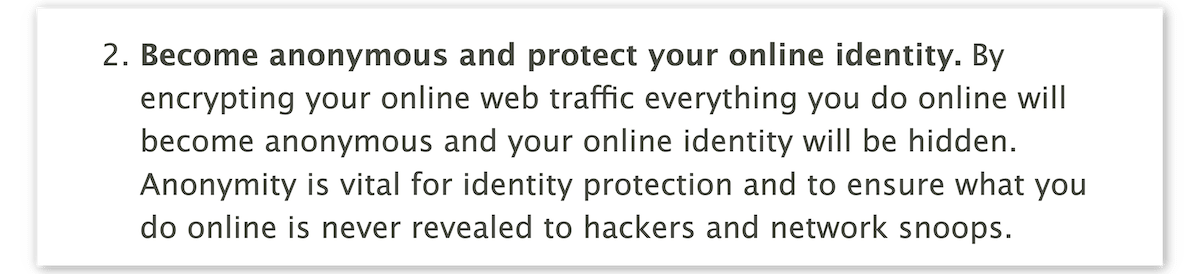

ThunderVPN bietet ein großartiges Beispiel für diese Taktik. Das Unternehmen kündigt in seinem Google Play Store-Eintrag eindeutig eine “strenge” Richtlinie für das Verbot der Protokollierung an:

Screenshot aus der Google Play Store-Liste von ThunderVPN.

Ein kurzer Blick auf die Datenschutzbestimmungen zeigt jedoch, dass dies völlig unwahr ist:

Screenshot aus der Datenschutzrichtlinie von Thunder VPN.

Diese Praktiken sind nicht nur unehrlich, sondern auch potenziell gefährlich für ahnungslose VPN-Benutzer, die die Richtlinien ihres Anbieters nicht vollständig gelesen haben.

Wenn Sie ein VPN finden, das widersprüchliche oder irreführende Aussagen zu seinen Protokollierungspraktiken macht, ist es sinnvoll, zweimal über seine Vertrauenswürdigkeit nachzudenken. In den meisten Situationen ist es unwahrscheinlich, dass es sich um ein VPN handelt, dem Sie Ihre vertraulichen Daten anvertrauen sollten.

3Details fehlen

Es ist überraschend, dass weniger beliebte VPN-Anbieter überhaupt ohne Datenschutzrichtlinie arbeiten. Selbstverständlich sollte dem VPN nicht vertraut werden, wenn auf der Website des Anbieters keine Details zur Datenerfassung vorhanden sind.

Achten Sie auch auf ungewöhnlich kurze Vertragslaufzeiten. Viele Anbieter geben einfach an:

“Wir protokollieren keine Ihrer Aktivitäten, während Sie mit dem VPN-Dienst verbunden sind.”

Diese Aussagen erklären nichts darüber, wie Ihre Daten auf andere Weise gesammelt werden könnten.

Die Datenschutzrichtlinien von Yoga VPN sind ein gutes Beispiel dafür, was zu vermeiden ist. Mit nur 371 Wörtern erklärt das gesamte Dokument kaum etwas über die Funktionsweise von Yoga VPN.

Einige Dienste sind auch besorgniserregend vage, wie ihre Nutzungsbedingungen durchgesetzt werden. Dutzende von Anbietern rühmen sich mit “No-Logs”, warnen aber auch die Benutzer, dass sie “verdächtiges Verhalten untersuchen” oder “missbräuchliche Benutzer verbieten”.

Die Frage lautet dann: Wenn ein VPN-Anbieter Ihre IP-Adresse oder Aktivität nicht protokolliert, wie kann er verdächtiges Verhalten untersuchen??

Wenn die Protokollierungsrichtlinie eines VPNs kurz oder vage ist, wenden Sie sich an das Support-Team des Anbieters, um weitere Informationen zu erhalten. Verwenden Sie kein Produkt, das nicht gewillt ist, Zeit zu investieren, um klare und transparente Praktiken zu entwickeln.

4Gerichtsstand

Protokollierungsrichtlinien und Gerichtsbarkeiten sind eng miteinander verknüpft. Obgleich unklare Gerichtsbarkeiten für den Datenschutz von großer Bedeutung sein können, können sie auch Probleme in Bezug auf die Rechenschaftspflicht verursachen.

Es ist viel schwieriger, ein Remote-Unternehmen für die Verletzung falscher Werbegesetze oder die Täuschung von Kunden zur Rechenschaft zu ziehen. Wenn ein VPN in Panama einen Kunden in Deutschland absichtlich in die Irre führt, kann nicht viel getan werden.

Noch wichtiger ist, dass die Zuständigkeit eines VPN-Anbieters dessen gesetzliche Verpflichtung beeinflusst, Daten zu protokollieren und an Behörden weiterzugeben. Ein in den USA ansässiger Dienst könnte beispielsweise gezwungen sein, seine Benutzer geheim zu überwachen.

Diese invasiven Gerichtsbarkeiten sind weniger problematisch, wenn ein VPN wirklich keine Protokolle enthält. Die Auswahl eines Dienstes außerhalb dieser Länder bietet jedoch möglicherweise mehr Schutz.

Weitere Informationen zum Datenaustausch zwischen den fünf, neun und 14 Augen-Allianzen finden Sie in unserem Handbuch zu VPN-Gerichtsbarkeiten.

So schützen Sie sich

Wenn Sie befürchten, dass Ihr VPN Ihre Privatsphäre nicht vollständig schützt, können Sie verschiedene Schritte unternehmen, um Ihre vertraulichen Daten weiter zu schützen.

1Wählen Sie ein VPN mit einer verifizierten Richtlinie

Es gab mehrere Fälle, in denen Rechtsfälle und reale Ereignisse die Nullprotokollierungsrichtlinie eines VPN-Anbieters überprüft haben.

Bei Diensten wie ExpressVPN und Private Internet Access wurden die Server ausgelastet und konnten aufgrund fehlender Daten nicht zusammenarbeiten. Außerdem hatten beide Anbieter ihre Protokollierungsrichtlinien von externen Wirtschaftsprüfern überprüft.

Andere VPN-Anbieter, die eine unabhängige Prüfung erfolgreich bestanden haben, sind:

- Versteck mich

- IVPN

- Mullvad VPN

- PureVPN

- TunnelBear

- Surfhai

- IPVanish

- VyprVPN

Wenn Sie sich Gedanken über die VPN-Protokollierung machen, ist es sicherer, ein VPN mit einem nachgewiesenen Eintrag zu wählen.

2Kombinieren Sie ein VPN mit Tor

Bei korrekter Konfiguration kann die Verwendung eines VPN in Kombination mit dem Tor-Browser Sie der Anonymität einen Schritt näher bringen.

Denken Sie daran, dass der Tor-Browser im besten Fall langsam ist. Durch die Kombination eines VPN mit Tor werden die Leistung und die Verbindungsgeschwindigkeit Ihres VPN erheblich verringert.

3Layer VPN Services

Durch die gleichzeitige Verwendung mehrerer VPN-Dienste wird Ihre Identität zusätzlich geschützt.

Der einfachste Weg, dies zu tun, besteht darin, einen VPN-Router einzurichten und Ihr Gerät anzuschließen. Installieren Sie ein VPN von einem anderen Anbieter auf demselben Gerät und führen Sie die Anwendung aus. Sie geben dann Ihre Daten gleichzeitig über beide Anbieter weiter.

Genau wie bei der Verwendung eines VPN in Kombination mit Tor hat die Schichtung mehrerer VPN-Dienste einen erheblichen Einfluss auf die Leistung.

4Wählen Sie eine datenschutzfreundliche Gerichtsbarkeit

Am sichersten ist es, ein VPN zu abonnieren, das sich außerhalb der Länder befindet, in denen wichtige Informationen ausgetauscht werden.

Denken Sie daran, dass ein Betrieb außerhalb dieser invasiven Gerichtsbarkeiten nicht unbedingt bedeutet, dass einem VPN-Anbieter vertraut werden kann. Das VPN-Unternehmen könnte weiterhin mit ausländischen Behörden zusammenarbeiten und sogar Ihre Daten protokollieren, wenn diese dazu neigen.

Verifizierte No-Logs-VPN-Dienste

Es gab mehrere Gelegenheiten, in denen Rechtsfälle, unabhängige Prüfungen und reale Ereignisse die Protokollierungsrichtlinie eines VPN-Anbieters überprüft haben.

Während die folgenden Dienste im Gegensatz zu anderen VPNs in diesem Handbuch begrenzte, nicht identifizierbare Verbindungsprotokolle führen, erläutern sie dies in ihren Datenschutzrichtlinien deutlich und haben die vollständigen Bewertungen von Drittanbietern bestanden.

Vor allem diese VPN-Anbieter den Datenschutz und die Anonymität der Benutzer nicht beeinträchtigt wenn für Protokolle von Behörden gedrückt.

Im Folgenden werden diese Anbieter und die genauen Umstände untersucht, unter denen ihre Richtlinien für “Keine Protokolle” überprüft wurden.

1NordVPN

- Verifiziertes No-Logs VPN

- Detaillierte Datenschutzerklärung

- Sitz in Panama

- Umfassende Prüfung durch Dritte

- Erweiterte Funktionen einschließlich “Double VPN”

- Lesen Sie unseren vollständigen NordVPN-Test

NordVPN ist mit über 12 Millionen Kunden einer der größten VPN-Anbieter der Welt. Das Unternehmen hat seinen Hauptsitz in Panama. Dies bedeutet, dass Ihre Daten nicht in den Bereich invasiver EU- und US-amerikanischer Gesetze zur Vorratsdatenspeicherung fallen.

Panama verlangt weder von Unternehmen, dass sie Benutzerdaten speichern, noch ist es Teil internationaler Allianzen, die sie dazu zwingen könnten, Informationen mit anderen Ländern zu teilen. Dies bedeutet, dass NordVPN Datenanfragen von Dritten ablehnen kann, sodass Ihre Online-Aktivität nicht auf Sie zurückgeführt werden kann.

NordVPN überwacht Ihre Aktivitäten nicht und speichert keinerlei Benutzerprotokolle.

NordVPN protokolliert zwar aggregierte Serverlasten, diese Informationen sind jedoch keineswegs persönlich identifizierbar und tragen zur Aufrechterhaltung der Leistung im gesamten Netzwerk bei.

Im Jahr 2023 schloss NordVPN eine vollständige, unabhängige Prüfung ab, um die No-Logs-Behauptungen zu überprüfen. Die Prüfung wurde von PricewaterhouseCoopers durchgeführt, die uneingeschränkten Zugriff auf die Server, den Code, die Mitarbeiter und die Datenbanken des Unternehmens hatten.

Die Prüfung NordVPNs Protokollierungsrichtlinie offiziell überprüft und bestätigt, dass das Unternehmen keine IP-Adressen, Verbindungsprotokolle, Verkehrsdaten oder Informationen im Zusammenhang mit Browsing-Aktivitäten speichert.

Weitere Informationen finden Sie in unserem vollständigen NordVPN-Test.

2ExpressVPN

- Nicht identifizierbare Verbindungsprotokolle

- TrustedServer System

- Sitz auf den Britischen Jungferninseln

- Umfassende Prüfung durch Dritte

- Überprüfung im wirklichen Leben

- Lesen Sie unseren vollständigen ExpressVPN-Test

ExpressVPN wird von Express VPN International Ltd. betrieben, einem Unternehmen mit Sitz auf den Britischen Jungferninseln.

Die Britischen Jungferninseln haben die vollständige Souveränität über ihre eigenen Datenvorschriften und sind daher eine ausgezeichnete Standortwahl für einen datenschutzorientierten VPN-Dienst.

Während ausländische Regierungen weiterhin Informationen verlangen können, hat ExpressVPN klargestellt, dass sie diesen Anforderungen niemals nachkommen werden und, was noch wichtiger ist, dass dies der Fall ist Sie haben überhaupt keine personenbezogenen Daten, die Sie weitergeben könnten.

Die einzigen Informationen, die ExpressVPN speichert, sind der Standort des von Ihnen ausgewählten VPN-Servers, das Verbindungsdatum und die Gesamtmenge der übertragenen Daten.

Dies scheint zwar umfangreicher als nötig zu sein, der wichtigste Faktor ist jedoch, dass diese Daten niemals dazu verwendet werden können, Sie oder Ihre Aktivität zu identifizieren.

Dies wurde im Dezember 2023 auf die Probe gestellt, als eine Untersuchung der Ermordung von Andrei Karlov die Protokollierungspolitik des Unternehmens in den Mittelpunkt stellte.

Die türkischen Behörden versuchten, ExpressVPN zur Bereitstellung von Kundendaten zu zwingen, und beschlagnahmten einen der lokalen Server des Unternehmens. Die Behörden konnten keine Informationen einholen, da einfach keine Daten verfügbar waren.

ExpressVPN gab später eine Erklärung zu diesem Fall ab:

„Wie wir den türkischen Behörden im Januar 2023 mitgeteilt haben, verfügt ExpressVPN über keine Kundenverbindungsprotokolle, mit denen wir feststellen können, welcher Kunde die von den Ermittlern angegebenen spezifischen IP-Adressen verwendet hat.

Außerdem konnten wir nicht sehen, welche Kunden während der fraglichen Zeit auf Google Mail oder Facebook zugegriffen haben, da wir keine Aktivitätsprotokolle führen. “

Jeder Server im ExpressVPN-Netzwerk wurde so aktualisiert, dass er im RAM-Disk-Modus ausgeführt werden kann. Dies ist eine wesentliche Verbesserung im Hinblick auf Datenschutz und Sicherheit, da herkömmliche Festplatten nicht mehr benötigt werden und sichergestellt ist, dass alle Informationen bei jedem Aus- und Einschalten des Servers gelöscht werden.

Das Unternehmen wurde auch von PricewaterhouseCoopers unabhängig geprüft, die ihre nicht protokollierenden Ansprüche und den Schutz der Privatsphäre validierten. Weitere Informationen finden Sie in unserem vollständigen ExpressVPN-Test.

3Privater Internetzugang

- Zero-Logs VPN

- Regelmäßige Transparenzberichte

- Sitz auf den Britischen Jungferninseln

- Umfassende Überprüfung im realen Leben

- Unglaublich schnelle Geschwindigkeiten

- Lesen Sie unseren vollständigen Test zum privaten Internetzugang

Private Internet Access (PIA) ist ein unglaublich schnelles VPN mit Sitz in den USA. Obwohl seine Zuständigkeit alles andere als ideal ist, wurde seine Haltung zur Protokollierung mehrmals unabhängig überprüft.

PIA führt absolut keine VPN-Protokolle. Sie können den Service mit der Gewissheit nutzen, dass Ihre Daten weder überwacht oder gespeichert werden, noch auf Sie zurückgeführt werden können. Darüber hinaus veröffentlicht das Unternehmen regelmäßig vollständige Transparenzberichte, die Sie hier lesen können.

Der private Internetzugang ist insofern einzigartig, als seine Protokollierungsrichtlinie zweimal extern überprüft wurde.

Im Jahr 2016 hat das FBI die PIA in Verbindung mit einem Benutzer vorgeladen, der im Verdacht stand, Bombenangriffe ausgeführt zu haben. Obwohl sie mit offiziellen Anforderungen für Protokolle konfrontiert waren, hatte der VPN-Dienst einfach keine Daten bereitzustellen, wie in den offiziellen Gerichtsdokumenten beschrieben.

In einem zweiten Fall wurde PIA ab Juni 2023 erneut vorgeladen. Erneut verfügte das Unternehmen über keine Protokolle zur Übergabe.

Basierend auf diesen beiden Fällen ist es sicher, Private Internet Access als geprüften No-Logs-VPN-Anbieter zu betrachten.

Weitere Informationen finden Sie in unserem vollständigen Test zum privaten Internetzugang.

Haben Sie keine Angst, Fragen zu stellen

VPN-Protokolle sind nicht immer eine schlechte Sache. Letztendlich hängt ihre Bedeutung von der Anonymität ab, die Sie erreichen möchten.

Das Hauptproblem ist jedoch ein weit verbreiteter Mangel an Ehrlichkeit und Transparenz. Ein seriöser VPN-Anbieter lässt Sie keinen Zweifel daran, dass Ihre persönlichen Daten in sicheren Händen sind.

Wenn Sie feststellen, dass die Ansprüche auf der Homepage eines Anbieters nicht mit dessen Datenschutzrichtlinien übereinstimmen, nehmen Sie Ihr Geld woanders hin. Wenn etwas nicht eindeutig oder verdächtig aussieht, wenden Sie sich an das Support-Team des Anbieters.

Der Schlüssel ist, genau zu verstehen, wie VPN-Dienste ihre Richtlinien manipulieren können. Sobald Sie ein solides Verständnis haben, können Sie nach ehrlichen Anbietern suchen und zusätzliche Vorsichtsmaßnahmen treffen, wenn Sie ein höheres Maß an Anonymität benötigen.

Wenn es um Ihre Privatsphäre geht, haben Sie als Nutzer das Recht, zumindest Transparenz zu erwarten.