Szyfrowanie stanowi sedno technologii VPN. W tym przewodniku przedstawiamy zasady działania szyfrowania VPN i sposobu jego ochrony.

Czym właściwie jest szyfrowanie?

Szyfrowanie to proces kodowania danych, dzięki czemu tylko osoby z autoryzacją mogą uzyskać do niego dostęp, uniemożliwiając to innym osobom.

Jest to proces polegający na zamianie liter i cyfr, dzięki czemu wiadomości wyglądają jak bełkot, chyba że zastosujesz prawidłowy proces do jego odkodowania – proces ten jest znany jako „szyfr”.

Biorąc pod uwagę moc przetwarzania współczesnych komputerów, każdy szyfr, który mógłby wymyślić człowiek, byłby zbyt łatwy do złamania.

Potężne algorytmy matematyczne są teraz używane do tworzenia różnych metod szyfrowania oraz tajnych szyfrów wymaganych do ich odszyfrowania.

Usługi VPN wykorzystują szyfrowanie, aby utworzyć bezpieczne połączenie (tunel VPN) między twoim urządzeniem a serwerem VPN, utrzymując twoje dane internetowe w tajemnicy przed dostawcą usług internetowych, hakerami i innymi szpiegującymi stronami trzecimi.

W tym przewodniku dowiesz się wszystkiego o szyfrach i protokołach VPN oraz dowiesz się, które z nich są najlepsze i najbezpieczniejsze w użyciu.

Podzielimy to na zwykły angielski i wyjaśnimy cały żargon w prostych słowach, abyś mógł lepiej zrozumieć szyfrowanie VPN i wszystko, co się z tym wiąże.

Słownik szyfrowania

Zacznijmy od zdefiniowania niektórych ważnych terminów, których używamy, mówiąc o szyfrowaniu:

| Algorytm | Zestaw instrukcji, których należy przestrzegać (oprogramowanie), aby rozwiązać problem. Szyfr to algorytm służący do wykonywania szyfrowania lub deszyfrowania. |

| Poświadczenie | Proces zapewniający i potwierdzający tożsamość użytkownika. |

| Kawałek | Skrót od „cyfra binarna”, to najmniejsza jednostka danych w komputerze. |

| Blok | Grupa bitów o stałej długości (np. 64 bity) |

| Rozmiar bloku | Maksymalna długość grupy bitów. |

| Brutalny atak | Metoda próby odgadnięcia tajemnicy przez wypróbowanie każdej możliwej kombinacji znaków. To trudny, wyczerpujący wysiłek, a nie bardziej skomplikowany lub strategiczny. Wyobraź sobie, że nie możesz otworzyć kłódki w szafce – zamiast próbować zapamiętać kod, brutalnie go zmuszając, po prostu wypróbujesz każdą kombinację od 000 do 999, aż się otworzy. |

| Szyfr | Algorytm wykonywania szyfrowania i deszyfrowania. |

| Kryptografia | Sztuka pisania i rozwiązywania kodów w celu tworzenia bezpiecznych wiadomości, zaprojektowana tak, aby tylko zamierzone strony mogły ją przetwarzać i czytać. |

| Szyfrowanie | Proces przekształcania danych w kod w celu zapobiegania nieautoryzowanemu dostępowi do niego. |

| Zapora ogniowa | Oprogramowanie monitorujące i kontrolujące pakiety danych przychodzących lub wychodzących z sieci. Prawdopodobnie znasz ten na komputerze stacjonarnym lub laptopie, który został zaprojektowany, aby uważać na hakerów i wirusy. |

| Uścisk dłoni | Proces, który inicjuje połączenie między dwoma komputerami – jak sugeruje jego nazwa, jest to powitanie, które ustanawia zasady komunikacji. |

| HTTPS | Oznacza „Hypertext Transfer Protocol Secure”, ale nikt nigdy tak go nie nazywa. Jest to bezpieczna wersja protokołu HTTP, który jest podstawą sieci, i służy do zapewnienia, że komunikacja między urządzeniami i stronami internetowymi pozostaje uwierzytelniona, prywatna i bezpieczna. |

| Jądro | Rdzeń systemu operacyjnego. W komputerze kontroluje działanie komputera i jego sprzętu. |

| Klucz | Ciąg bitów wykorzystywany przez szyfr do konwersji „zwykłego tekstu” (niezaszyfrowanej informacji) na tekst zaszyfrowany (zaszyfrowanej informacji) i odwrotnie. Klucz może mieć różną długość – na ogół im dłuższy, tym dłużej trwa jego złamanie. |

| Paczka | Pakiet to jednostka danych kierowana między punktem początkowym i docelowym w sieci, składająca się z nagłówka, ładunku (danych) i przyczepy, zwykle o określonym rozmiarze, który odpowiada MTU sieci (maksymalna Rozmiar jednostki transmisji). Gdy dane muszą zostać przesłane przez sieć, jeśli jest większy niż pakiet, może być konieczne podzielenie go na wiele pakietów danych, które są następnie wysyłane indywidualnie, a dane ponownie gromadzone w miejscu docelowym. |

| Port | Podobnie jak łódź dokuje do fizycznego portu, porty obliczeniowe reprezentują „punkt końcowy” komunikacji. Wszelkie informacje docierające do twojego urządzenia są przesyłane przez port. |

| Protokół | Zestaw reguł używanych do negocjowania połączenia między klientem VPN a serwerem VPN. Niektóre są bardziej złożone lub bezpieczne od innych – popularne są OpenVPN i IKEv2. |

Słownik szyfrowania

Teraz, gdy wiemy, co oznaczają te terminy, nadszedł czas, aby wyjaśnić, czym jest szyfrowanie i co dzieje się bardziej szczegółowo.

Rodzaje szyfrowania

Istnieją dwa rodzaje szyfrowania: symetryczny i asymetryczny.

Szyfrowanie kluczem symetrycznym

Szyfrowanie kluczem symetrycznym to taki, w którym tylko jeden klucz jest używany do obsługi zarówno szyfrowania, jak i deszyfrowania danych.

Obie strony wymagają tego samego klucza do komunikacji. Jest to rodzaj szyfrowania stosowanego w technologii VPN.

Moc współczesnych komputerów oznacza, że klucze musiały być coraz dłuższe, aby zapobiec atakom siłowym (próbowanie każdej kombinacji w celu znalezienia odpowiedniego klucza).

Obecny złoty standard to 256-bitowy klucz, którego nie można brutalnie wymusić, ponieważ miliardy lat zajęłyby wszystkie możliwe kombinacje przy użyciu komputerów dostępnych obecnie.

Szyfrowanie asymetryczne

Dzięki asymetrycznej kryptografii (lub kryptografii z kluczem publicznym) każdy uczestnik, który chce bezpiecznie się komunikować, używa oprogramowania do generowania klucza publicznego i odpowiedniego klucza prywatnego.

Jako przykład weźmy dwie osoby: osobę A i osobę B.

Gdy osoba A chce wysłać bezpieczną wiadomość do osoby B, klucz publiczny osoby B jest używany w szyfrze do konwersji zwykłej wiadomości tekstowej na wiadomość zaszyfrowaną.

Podczas gdy zaszyfrowana wiadomość może przemieszczać się od A do B przez różne inne podmioty (osoby C, D, E i F), każdy, kto spróbuje odczytać wiadomość, zobaczy tylko zaszyfrowany tekst.

Kiedy osoba B odbiera zaszyfrowaną wiadomość, używa swojego klucza prywatnego do odkodowania zaszyfrowanej wiadomości z powrotem na zwykły tekst.

Z tego systemu coraz częściej korzystają na przykład dziennikarze, którzy publikują swój klucz publiczny w swoich profilach w mediach społecznościowych w celu uzyskania źródeł umożliwiających wysyłanie wiadomości, które można odszyfrować tylko za pomocą prywatnego klucza dziennikarza.

Najbardziej znanym takim systemem jest Pretty Good Privacy (PGP). Istnieje wiele różnych narzędzi programowych, które wykorzystują OpenPGP, wersję standardu open source.

Szyfrowanie klucza publicznego jest używane podczas uzgadniania TLS w celu bezpiecznego współdzielenia klucza symetrycznego między klientem a serwerem.

SSL & TLS

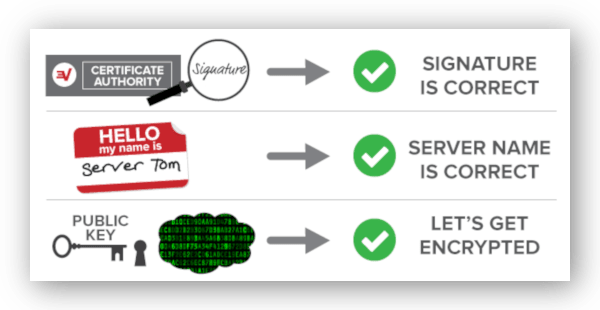

TLS / SSL to szyfrowanie, którego większość z nas doświadczyła, przeglądając sieć w bezpiecznej witrynie, która korzysta z HTTPS.

Dowiesz się, kiedy witryna korzysta z HTTPS według symbolu kłódki na pasku adresu przeglądarki.

Stosowanym tu protokołem bezpieczeństwa jest TLS (Transport Layer Security), który opiera się na swoim poprzedniku Secure Sockets Layer (SSL wersja 3.0).

TLS wykorzystuje kombinację klucza publicznego i szyfrowania symetrycznego w celu zabezpieczenia twoich danych.

Podczas uzgadniania TLS przeglądarka używa szyfrowania asymetrycznego do komunikacji z bezpiecznym serwerem strony i bezpiecznego generowania klucza symetrycznego.

Jest to następnie wykorzystywane do szyfrowania danych przesyłanych między przeglądarką a serwerem.

Generowanie klucza symetrycznego do użycia jest znacznie bardziej wydajne niż używanie kluczy asymetrycznych do wszystkich transferów danych.

Wynika to z faktu, że szyfrowanie asymetryczne wymaga niewiarygodnie większej mocy obliczeniowej do szyfrowania i odszyfrowywania wszystkich niezbędnych danych w porównaniu do korzystania z klucza symetrycznego.

Można zatem powiedzieć, że szyfrowanie kluczem symetrycznym jest szybszą metodą szyfrowania.

Chociaż powyższe jest dobre i generuje bezpieczne szyfrowanie, każdą bezpieczną sesję wygenerowaną przez serwer można odszyfrować za pomocą klucza prywatnego serwera.

Jeśli ten klucz prywatny miałby zostać kiedykolwiek naruszony, skradzionego klucza prywatnego można następnie użyć do odszyfrowania dowolnej bezpiecznej sesji na tym serwerze, w przeszłości lub obecnie.

Aby tego uniknąć, połączenia HTTPS i OpenVPN są teraz często konfigurowane przy użyciu Perfect Forward Secrecy, wykorzystując algorytm o nazwie Diffie-Hellman Key Exchange, który generuje klucz symetryczny.

To może wydawać się mylące, ale tak naprawdę musisz zrozumieć, że jest to bezpieczniejszy sposób postępowania, ponieważ klucz symetryczny nigdy nie jest wymieniany przez połączenie, a zamiast tego generowany niezależnie przez serwer i przeglądarkę internetową.

Przeglądarka generuje tymczasowy klucz prywatny i odpowiedni klucz publiczny.

Klucz symetryczny dla sesji TLS jest oparty na danych wyjściowych algorytmu działającego na kluczu prywatnym urządzenia (np. Serwerze) i kluczu publicznym drugiego urządzenia (np. Przeglądarki).

Z powodu fantazyjnych właściwości matematycznych tego algorytmu i pewnej magii technicznej klucz wygenerowany przez ten proces będzie pasował zarówno na serwerze, jak i przeglądarce.

Oznacza to, że jeśli strona trzecia, taka jak twój dostawca usług internetowych lub rząd, przechowuje zaszyfrowane dane z poprzednich sesji, a klucz prywatny zostanie w inny sposób naruszony lub skradziony, nie będzie w stanie odszyfrować tych danych.

ExpressVPN to jedna usługa VPN, która korzysta z Perfect Forward Secrecy, negocjując nowy klucz prywatny za każdym razem, gdy się łączysz, i co 60 minut, gdy używane jest połączenie VPN.

Ta ilustracja ExpressVPN pokazuje, w jaki sposób aplikacja VPN wykorzystuje klucz publiczny serwera do wytworzenia pary kluczy symetrycznych z wykorzystaniem szyfrowania asymetrycznego.

Teraz, gdy wyjaśniliśmy różne dostępne metody szyfrowania, porozmawiajmy o różnych dostępnych protokołach VPN.

Protokoły VPN

Co to jest protokół VPN?

Protokoły VPN reprezentują procesy i zestawy instrukcji (lub reguł), na których klienci VPN polegają w celu ustanowienia bezpiecznych połączeń między urządzeniem a serwerem VPN w celu przesyłania danych.

Protokoły VPN powstają z połączenia protokołów transmisji i standardów szyfrowania.

Które protokoły VPN są obecnie dostępne?

Oto główne protokoły tunelowania VPN, o których musisz wiedzieć:

OpenVPN – bardzo bezpieczny i szybki

OpenVPN jest złotym standardowym protokołem VPN i zalecamy korzystanie z niego, gdy tylko możesz.

Jest to jeden z najbezpieczniejszych i najbezpieczniejszych protokołów VPN, a co najważniejsze, jest open source, co oznacza, że jest całkowicie przejrzysty i nadal jest publicznie testowany i ulepszany.

OpenVPN jest bardzo konfigurowalny i chociaż nie jest obsługiwany natywnie przez żadną platformę, większość dostawców VPN oferuje darmowe aplikacje, które go obsługują.

Te niestandardowe aplikacje VPN są dostępne na większości głównych platform, takich jak Microsoft Windows, Apple MacOS, Android, Linux i iOS.

Niektórzy dostawcy oferują również pliki konfiguracyjne OpenVPN, co oznacza, że możesz pobrać oryginalnego klienta OpenVPN dla swojej platformy ze strony https://openvpn.net/ i użyć go do połączenia z wybraną usługą VPN.

OpenVPN działa zarówno na UDP, jak i TCP, które są typami protokołów komunikacyjnych.

TCP (Transmission Control Protocol) jest najczęściej używanym protokołem połączenia w Internecie. Przesyłane dane są przesyłane w porcjach, zwykle złożonych z kilku pakietów.

TCP jest zaprojektowany do dostarczania przesłanych danych do klienta OpenVPN w kolejności, w jakiej zostały wysłane z serwera OpenVPN (np. Pakiety 1, 2, 3, 4 i 5 wysłane z OpenVPN są odbierane przez klienta OpenVPN w tej samej kolejności – 1 , 2, 3, 4, 5).

Aby to zrobić, TCP może opóźnić dostarczenie pakietów, które otrzymał przez sieć do klienta OpenVPN, dopóki nie otrzyma wszystkich oczekiwanych pakietów i przestawi wszystkie pakiety poza kolejnością z powrotem na swoje miejsce.

TCP ponownie zażąda (a następnie zaczeka na odbiór) pakietów, które mogły zostać utracone podczas transmisji między serwerem a klientem.

Ten czas przetwarzania i oczekiwania zwiększa opóźnienie połączenia VPN, dzięki czemu połączenie jest wolniejsze niż UDP.

UDP (User Datagram Protocol) po prostu przesyła pakiety danych bez wymagania potwierdzenia przybycia, a rozmiary pakietów UDP są mniejsze niż TCP.

Dzięki zastosowaniu OpenVPN UDP mniejszy rozmiar pakietu, brak kontroli i reorganizacja powodują szybsze połączenie.

Co jest lepsze: TCP lub UDP?

To zależy od pożądanego rezultatu.

Jeśli używasz VPN do grania, przesyłania strumieniowego lub korzystania z usług VoIP, to UDP jest najlepszym wyborem, ponieważ jest szybszy niż TCP.

Minusem jest to, że możesz doświadczyć zgubionych pakietów, co może na przykład oznaczać, że podczas połączenia VoIP słyszysz głos osoby, z którą rozmawiasz, aby uciąć na ułamek sekundy mowy w połowie.

Jednak jeśli wystąpią problemy z połączeniem, powinieneś przełączyć się na TCP. Port TCP 443 jest również przydatny do omijania cenzury, ponieważ ten port jest domyślnym portem dla HTTPS, a zatem jest mniej prawdopodobne, że zostanie zablokowany przez zapory ogniowe.

Do szyfrowania OpenVPN korzysta z biblioteki OpenSSL, która obsługuje szereg szyfrów.

Szyfrowanie OpenVPN składa się z kilku elementów: kanału danych, kanału kontrolnego, uwierzytelnienia serwera i uwierzytelnienia HMAC:

- Uwierzytelnianie serwera funkcje w taki sam sposób jak TLS lub HTTPS. OpenVPN może używać certyfikatów do sprawdzania, czy serwer, z którym rozmawiasz, jest zaufany kryptograficznie.

- The Kanał sterowania jest używany w początkowej fazie, przeprowadzając uzgadnianie TLS w celu uzgodnienia parametrów szyfrowania w celu bezpiecznego przesyłania danych i uwierzytelnienia klienta na serwerze.

- The kanał danych to warstwa, która przesyła informacje między twoim urządzeniem a serwerem OpenVPN. Ta warstwa jest szyfrowana przy użyciu symetrycznego schematu szyfrowania dla wydajności, którego klucz uzyskano za pośrednictwem kanału kontrolnego.

- Uwierzytelnianie HMAC służy do zapewnienia, że wysyłane pakiety nie zostały zmienione podczas przesyłania przez osobę atakującą typu man-in-the-middle, która ma możliwość odczytu lub zmiany danych w czasie rzeczywistym.

Pamiętaj, że niektóre usługi VPN nie używają nigdzie w pobliżu tego samego poziomu szyfrowania na obu kanałach.

Korzystanie ze słabszego szyfrowania w kanale danych może być tanim skrótem do szybszego połączenia, ponieważ lepsze bezpieczeństwo odbywa się kosztem szybkości.

Niestety VPN jest tak bezpieczny, jak jego najsłabszy element, dlatego powinieneś szukać VPN, który jest tak silny, jak to możliwe w szyfrowaniu obu kanałów..

Więcej szczegółów na ten temat znajdziesz w poniższych sekcjach dotyczących szyfrów i uścisków dłoni.

Teraz, gdy wiesz, jaki jest najbezpieczniejszy protokół VPN, powinieneś wiedzieć, jakie są pozostałe – plus tego, którego należy unikać za wszelką cenę.

PPTP – Słabe bezpieczeństwo, unikanie

Point-to-Point Tunneling Protocol (PPTP) jeden z najstarszych obecnie używanych protokołów VPN. Został opracowany przez zespół finansowany przez Microsoft i opublikowany w 1999 roku.

Mimo że jest przestarzały, PPTP ma pewne zalety: jest kompatybilny z prawie wszystkim, nie wymaga dodatkowego oprogramowania, ponieważ jest zawarty w nowoczesnych systemach operacyjnych i jest bardzo szybki.

Głównym problemem jest to, że okazuje się niepewny i łatwy do złamania (atak zwykle trwa od jednej minuty do 24 godzin).

PPTP jest również łatwy do zablokowania, ponieważ opiera się na protokole GRE, który jest łatwo zaporowy.

Należy unikać korzystania z tego protokołu, chyba że jest to absolutnie konieczne do zmiany adresu IP z powodów niewrażliwych. Uważamy, że PPTP jest niepewny.

L2TP / IPsec – bezpieczny, ale może być powolny

Protokół tunelowania warstwy 2 (LT2P) wykorzystuje najlepsze cechy protokołu PPTP (Point-to-Point Tunneling Protocol) firmy Microsoft oraz protokołu przesyłania warstwy 2 (C2F) firmy Cisco i służy do tworzenia tunelu między urządzeniem klienta a serwerem za pośrednictwem sieci.

L2TP może obsługiwać uwierzytelnianie, ale nie zapewnia żadnych możliwości szyfrowania.

Dlatego L2TP jest zwykle wdrażany z zabezpieczeniem protokołu internetowego (IPsec) w celu tworzenia bezpiecznych pakietów, które zapewniają uwierzytelnianie, integralność i szyfrowanie danych.

Jest to bardziej znane jako L2TP / IPsec, a dane są zwykle szyfrowane za pomocą szyfru AES, o którym więcej możesz przeczytać tutaj.

Podczas łączenia się z serwerem VPN za pomocą L2TP / IPsec protokół IPsec służy do tworzenia bezpiecznego kanału kontroli między klientem a serwerem.

Pakiety danych z aplikacji urządzenia (np. Przeglądarki internetowej) są hermetyzowane przez L2TP. IPSec następnie szyfruje te dane L2TP i wysyła je do serwera, który następnie wykonuje proces odwrotny, odszyfrowując i dekapsulując dane.

Pod względem prędkości podwójne kapsułkowanie L2TP / IPsec (zasadniczo tunel w tunelu) powinno sprawić, że będzie wolniejsze niż OpenVPN.

Jest to jednak teoretycznie szybsze, ponieważ szyfrowanie i deszyfrowanie odbywa się w jądrze, które może efektywnie przetwarzać pakiety przy minimalnym obciążeniu.

L2TP / IPsec jest ogólnie uważany za bezpieczny, gdy jest używany z szyfrem AES.

Istnieją jednak sugestie, że NSA przejęła protokół i że IPsec został celowo osłabiony podczas jego tworzenia.

Jednak nie ma oficjalnego potwierdzenia tego.

Główny problem z L2TP / IPsec i jego wykorzystaniem w usługach VPN polega na tych usługach, które wykorzystują klucze współdzielone (znane również jako wspólny klucz tajny), które można pobrać ze stron internetowych usług VPN i dlatego są one dostępne dla każdego.

Chociaż klucze te są używane tylko do uwierzytelniania połączenia z serwerami VPN, a same dane pozostają zaszyfrowane za pomocą osobnego klucza, to otwiera drzwi do potencjalnych ataków MITM (Man in-the-the-middle).

To tutaj atakujący podszywa się pod serwer VPN, aby odszyfrować ruch i podsłuchiwać połączenie.

L2TP / IPsec wykorzystuje również ograniczoną liczbę stałych portów, co sprawia, że stosunkowo łatwo jest je zablokować.

Pomimo tych problemów LT2P / IPsec jest dobrym wyborem, biorąc pod uwagę, że jest obsługiwany natywnie przez wiele platform, o ile nie są używane klucze współdzielone.

SSTP – zamknięte źródło z potencjalnym ryzykiem

Secure Socket Tunneling Protocol (SSTP) to zastrzeżony protokół firmy Microsoft oparty na SSL 3.0, co oznacza, że podobnie jak OpenVPN, może on używać portu TCP 443.

Ponieważ SSTP nie jest oprogramowaniem typu open source, nie można obalić sugestii backdoorów lub innych luk w protokole.

Ryzyko to znacznie przewyższa wszelkie korzyści wynikające z jego ścisłej integracji z systemem Windows.

Inną czerwoną flagą jest to, że SSL 3.0 jest podatny na atak man-in-the-middle znany jako POODLE.

Nie potwierdzono, czy dotyczy to SSTP, ale naszym zdaniem nie warto ryzykować.

IKEv2 / IPSec – bardzo szybki, bezpieczny i stabilny

Internet Key Exchange wersja 2 (IKEv2) to nowszy protokół VPN i kolejny standard o zamkniętym źródle opracowany we współpracy między Microsoft i Cisco.

IKEv2 jest natywnie obsługiwany przez iOS, BlackBerry i Windows w wersji 7 i nowszych.

Istnieją jednak wersje IKEv2 o otwartym kodzie źródłowym opracowane dla systemu Linux, które nie niosą takich samych problemów związanych z zaufaniem, jak wersja zastrzeżona.

Podobnie jak L2TP / IPsec, IKEv2 jest używany wraz z IPsec, gdy jest częścią rozwiązania VPN, ale oferuje większą funkcjonalność.

IKEv2 / IPSec może obsługiwać zmiany sieci za pomocą czegoś zwanego protokołem MOBIKE – przydatny dla użytkowników mobilnych, którzy są podatni na zrywanie połączeń, i jest szybszy ze względu na to, że jest zaprogramowany, aby lepiej wykorzystywać przepustowość.

IKEv2 / IPSec obsługuje również szerszy zakres szyfrów szyfrowania niż L2TP / IPSec.

IKEv2 często tego nie robi, gdy próbujesz połączyć się z kraju bardzo cenzurowanego. Wynika to z faktu, że IKEv2 używa określonych portów, które są bardzo łatwe do zablokowania dla Wielkiej Zapory.

WireGuard – obiecujący nowy protokół

Wireguard to nowy protokół tunelowania, który ma być szybszy i bardziej wydajny niż obecnie najpopularniejszy protokół OpenVPN.

WireGuard ma na celu rozwiązanie problemów często związanych z OpenVPN i IPsec: mianowicie skomplikowanej konfiguracji oraz rozłączeń (bez dodatkowej konfiguracji) i związanych z nimi długich czasów ponownego połączenia, które następują.

Podczas gdy OpenVPN + OpenSSL i IPsec mają dużą bazę kodów (~ 100 000 linii kodu dla OpenVPN i 500 000 dla SSL) i IPsec (400 000 linii kodu), co utrudnia znalezienie błędów, Wireguard waży obecnie mniej niż 5000 linii w rozmiar.

Ale Wireguard jest wciąż w fazie rozwoju.

Podczas gdy testy porównawcze Wireguard pokazują, że jest on bardzo szybki, istnieją pewne problemy w implementacji, które mogą sprawić, że nie będzie on odpowiedni do użytku przez komercyjnego dostawcę VPN.

Jednym z nich jest to, że wymaga przypisania niepublicznego adresu IP każdemu użytkownikowi, co dodaje element logowania każdego poważnego użytkownika VPN, który byłby niewygodny z.

Dlaczego?

Ponieważ ten niepubliczny adres IP może służyć do identyfikacji użytkownika.

Trwają jednak prace nad rozwiązaniem tego problemu.

WireGuard ma jeszcze wczesne dni i musi się jeszcze w pełni sprawdzić – jednak coraz więcej dostawców VPN dodaje go do swoich klientów wyłącznie w celach testowych, w tym IVPN i AzireVPN.

Protokoły VPN zapewniają ramy dla bezpiecznego szyfrowania, teraz dowiedzmy się, jaką rolę odgrywają szyfry i dostępne odmiany szyfrów.

Szyfry

Szyfr jest zasadniczo algorytmem do szyfrowania i deszyfrowania danych. Protokoły VPN używają różnych szyfrów, a najczęściej używane są następujące:

AES

Advanced Encryption Standard (AES) to szyfrowanie z kluczem symetrycznym ustanowione przez amerykański Narodowy Instytut Standardów i Technologii (NIST) w 2001 roku.

Jest to złoty standard protokołów szyfrowania online i jest szeroko wykorzystywany przez przemysł VPN. AES jest uważany za jeden z najbezpieczniejszych szyfrów w użyciu.

AES ma rozmiar bloku 128 bitów, co oznacza, że AES może obsługiwać większe rozmiary plików niż inne szyfry, takie jak Blowfish, który ma 64-bitowy rozmiar bloku.

AES może być używany z różnymi długościami kluczy. Chociaż AES-128 jest nadal uważany za bezpieczny, AES-256 jest preferowany, ponieważ zapewnia lepszą ochronę. Dostępny jest również AES-192.

Kiedy czytasz o szyfrowaniu „wojskowym” lub „bankowym” na stronie internetowej usługi VPN, zwykle odnosi się to do AES-256, który jest używany przez rząd USA do ściśle tajnych danych.

Blowfish

Blowfish to kolejny szyfr o symetrycznym kluczu, zaprojektowany w 1993 roku przez amerykańskiego kryptografa Bruce’a Schneiera.

Blowfish był kiedyś domyślnym szyfrem używanym w OpenVPN, ale został w dużej mierze zastąpiony przez AES-256.

Kiedy używa się Blowfish, zwykle zobaczysz, że używa się go z kluczem o długości 128 bitów, chociaż może wahać się od 32 do 448 bitów.

Blowfish ma pewne słabości, w tym podatność na „ataki urodzinowe”, co oznacza, że tak naprawdę należy go używać tylko jako rezerwy na AES-256.

Kamelia

Kamelia jest również szyfrem z kluczem symetrycznym i jest bardzo podobna do AES pod względem bezpieczeństwa i szybkości.

Główną różnicą jest to, że Camellia nie jest certyfikowana przez NIST, amerykańską organizację, która stworzyła AES.

Chociaż istnieje argument za użyciem szyfru niezwiązanego z rządem USA, jest on rzadko dostępny w oprogramowaniu VPN, ani nie został tak dokładnie przetestowany jak AES.

Uścisk dłoni VPN

Podobnie jak w przypadku inicjowania bezpiecznej sesji na stronie internetowej HTTPS, bezpieczne połączenie z serwerem VPN wymaga zastosowania szyfrowania klucza publicznego (zwykle przy użyciu kryptosystemu RSA) za pomocą uzgadniania TLS.

RSA od dwóch dekad stanowiło podstawę bezpieczeństwa w Internecie, ale niestety obecnie wydaje się prawdopodobne, że słabsza wersja RSA-1024 została złamana przez NSA.

Podczas gdy większość usług VPN odeszła od RSA-1024, mniejszość nadal z nich korzysta i dlatego należy tego unikać. Poszukaj RSA-2048, który nadal jest uważany za bezpieczny.

Idealnie byłoby zastosować dodatkowe szyfrowanie, aby stworzyć Perfect Forward Secrecy. Zazwyczaj dzieje się tak poprzez włączenie wymiany kluczy Diffie-Hellman (DH) lub krzywej eliptycznej Diffie-Hellman (ECDH).

Podczas gdy ECDH może być używany samodzielnie, aby stworzyć bezpieczny uścisk dłoni, należy unikać samego DH, ponieważ jest podatny na pękanie. Nie stanowi to problemu w przypadku użycia z RSA.

Uwierzytelnianie skrótu SHA

Bezpieczne algorytmy skrótu (SHA) są używane w celu zagwarantowania integralności przesyłanych danych i połączeń SSL / TLS, takich jak połączenia OpenVPN, w celu zapewnienia, że informacje nie zostały zmienione w tranzycie między źródłem a miejscem docelowym.

Bezpieczne algorytmy mieszania działają poprzez przekształcanie danych źródłowych za pomocą tak zwanej funkcji skrótu, w wyniku czego oryginalny komunikat źródłowy jest przepuszczany przez algorytm, a wynikiem jest ciąg znaków o stałej długości, który nie przypomina oryginału – „wartość skrótu”.

Jest to funkcja jednokierunkowa – nie można uruchomić procesu usuwania haszowania w celu ustalenia oryginalnej wiadomości na podstawie wartości skrótu.

Hashowanie jest przydatne, ponieważ zmiana tylko jednego znaku danych źródła wejściowego całkowicie zmieni wartość skrótu, która jest wyprowadzana z funkcji skrótu.

Klient VPN będzie uruchamiał dane otrzymane z serwera, w połączeniu z tajnym kluczem, za pomocą funkcji skrótu uzgodnionej podczas uzgadniania VPN.

Jeśli wartość skrótu generowana przez klienta różni się od wartości skrótu w komunikacie, dane zostaną odrzucone, ponieważ wiadomość została zmieniona.

Uwierzytelnianie skrótu SHA zapobiega atakom typu man-in-the-middle, ponieważ jest w stanie wykryć wszelkie modyfikacje ważnego certyfikatu TLS.

Bez niego haker mógłby podszyć się pod legalny serwer i nakłonić Cię do połączenia się z niebezpiecznym serwerem, na którym możesz monitorować Twoją aktywność.

Zaleca się stosowanie SHA-2 (lub wyższej) w celu poprawy bezpieczeństwa, ponieważ SHA-1 wykazał słabości, które mogą zagrozić bezpieczeństwu.

W tym przewodniku po szyfrowaniu omówiliśmy wiele zagadnień, ale nadal możesz mieć bardziej ogólne pytania dotyczące sieci VPN i protokołów, które wymagają odpowiedzi.

Oto najczęściej zadawane pytania:

Jaki jest najbezpieczniejszy protokół VPN?

OpenVPN używany z szyfrem AES-256 jest ogólnie uważany za najlepszy i najbezpieczniejszy protokół VPN. OpenVPN jest oprogramowaniem typu open source i został publicznie przetestowany pod kątem słabych punktów.

OpenVPN oferuje doskonałą równowagę między prywatnością a wydajnością i jest kompatybilny z wieloma popularnymi platformami. Wiele komercyjnych usług VPN używa domyślnie OpenVPN.

IKEv2 to dobra opcja dla urządzeń mobilnych, ponieważ efektywniej obsługuje zmiany sieci, automatycznie przywracając zerwane połączenia z łatwością i szybkością.

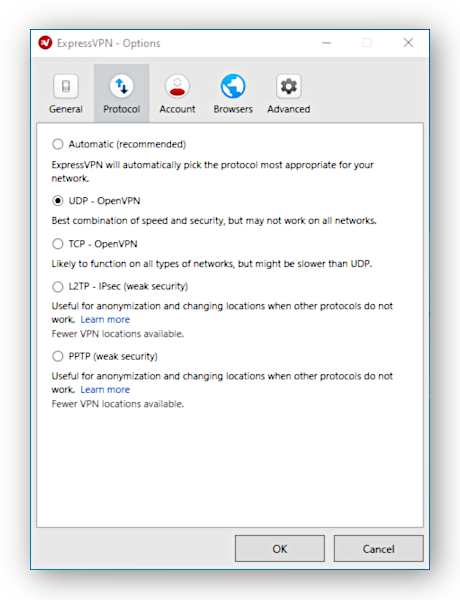

Jak zmienić protokół VPN?

Niektóre usługi VPN, takie jak ExpressVPN, umożliwiają zmianę protokołu VPN w menu ustawień aplikacji VPN.

W takim przypadku wystarczy otworzyć menu ustawień i wybrać protokół VPN, którego chcesz użyć.

Jeśli nie ma wyboru protokołu VPN w aplikacji niestandardowej, może być możliwe zainstalowanie alternatywnych protokołów przy użyciu konfiguracji ręcznej.

NordVPN to jeden przykład usługi VPN, która działa na OpenVPN, ale umożliwia ręczną instalację IKEv2.

Jeśli Twoja usługa VPN obsługuje alternatywną konfigurację protokołu, należy dokładnie postępować zgodnie z instrukcjami podanymi na jej stronie internetowej.

Czy wszystkie sieci VPN szyfrują dane?

Sieci VPN ze swej natury szyfrują dane, ale istnieją pewne usługi, które podają się za VPN, ale nie zapewniają szyfrowania. Hola Free VPN jest jednym z nich i należy unikać takich produktów za wszelką cenę.

Rozszerzenia przeglądarki VPN to kolejny produkt, na który należy uważać. Rozszerzenia przeglądarki to raczej usługi proxy niż usługi VPN, a niektóre zapewniają szyfrowanie, inne nie.

Rozszerzenia przeglądarki, które zapewniają szyfrowanie, chronią tylko ruch przeglądarki w przeglądarce internetowej, w której jest uruchomiony, więc musisz użyć pełnej sieci VPN, aby zaszyfrować wszystkie inne aplikacje.

Czy wszystkie sieci VPN są bezpieczne w użyciu?

Tak – jeśli dokonasz właściwego wyboru.

Nie wszystkie sieci VPN są bezpieczne w użyciu. Nawet ci, którzy używają najlepszych protokołów VPN i szyfrów, mogą narazić twoje dane osobowe na ryzyko, logując swoje działania online.

Powinieneś poszukać VPN z polityką rejestrowania przyjazną dla prywatności, a także taką, która obsługuje najbezpieczniejsze protokoły VPN i szyfry.

Aby Ci to ułatwić, spójrz na nasze najwyżej zalecane sieci VPN – są one najbezpieczniejsze.