A titkosítás a VPN technológia középpontjában áll. Ebben az útmutatóban a VPN titkosítás működését és védettségét ismertetjük.

Ami valójában a titkosítás?

A titkosítás az adatok kódolásának folyamata, amelyhez csak engedéllyel rendelkezők férhetnek hozzá, megakadályozva így mást.

Ez egy folyamat, amely magában foglalja betűk és számok cseréjét, az üzenetek szégyenlősnek tűnését, hacsak nem a megfelelő eljárást alkalmazzuk a dekódoláshoz – ezt a folyamatot „rejtjelnek” nevezzük..

Tekintettel a modern számítógépek feldolgozási teljesítményére, minden rejtjel, amelyet az ember fel tud találni, túlságosan könnyű megtörni.

A hatékony matematikai algoritmusokat mostantól különböző titkosítási módszerek létrehozására használják, valamint a titkosításhoz szükséges titkosításokat..

A VPN-szolgáltatások titkosítást használnak biztonságos kapcsolat (VPN-alagút) létrehozására az eszköz és a VPN-kiszolgáló között, miközben az internetes adataikat titkosítják az internetszolgáltatójától, a hackerektől és minden más, harmadik személyt szippantó személytől..

Ebben az útmutatóban mindent megtudhat a titkosításokról és a VPN-protokollokról, és megtudhatja, melyik a legjobb és legbiztonságosabb használni.

Az egészet egyszerű angolra bontjuk, és egyszerűen megmagyarázjuk az összes zsargont, hogy jobban megértsük a VPN-titkosítást és az összes ehhez kapcsolódó eljárást..

Titkosítási szótár

Indítsuk el néhány fontos kifejezés meghatározását, amelyeket a titkosításról beszélünk:

| Algoritmus | Utasítások, amelyeket be kell tartani (a szoftverrel) a probléma megoldásához. A rejtjel egy titkosítás vagy dekódolás végrehajtására szolgáló algoritmus. |

| Hitelesítés | A felhasználó személyazonosságának biztosítására és megerősítésére szolgáló folyamat. |

| Bit | A „bináris számjegy” rövidítése a számítógép legkisebb adatállománya. |

| Blokk | Rögzített hosszúságú bitek egy csoportja (például 64 bit) |

| Blokk mérete | A bitcsoport maximális hossza. |

| Brute Force Attack | Egy módszer titok kitalálására a karakterek minden lehetséges kombinációjának kipróbálásával. Nyers, kimerítő erőfeszítés, nem pedig bonyolultabb vagy stratégiai erőfeszítés. Képzelje el, hogy nem tudja kinyitni a lakatot a szekrényen – ahelyett, hogy megpróbálta megjegyezni a kódot, ha brutálisan erőltesse rá, egyszerűen minden egyes kombinációt kipróbálhat 000-től 999-ig, amíg kinyílik. |

| Rejtjel | Titkosítás és dekódolás végrehajtására szolgáló algoritmus. |

| rejtjelezés | Kódok írásának és megoldásának művészete biztonságos üzenetküldés létrehozására, úgy tervezve, hogy csak a szándékos felek tudjanak feldolgozni és elolvasni. |

| Titkosítás | Az adatok kódré konvertálása az illetéktelen hozzáférés megakadályozása céljából. |

| Tűzfal | Szoftver, amely figyeli és vezérli a hálózatról bejövő vagy kimenő adatcsomagokat. Valószínűleg ismeri az asztali vagy hordozható számítógépen található számítógépet, amelyet arra terveztek, hogy vigyázzon a hackerekre és a vírusokra. |

| Kézfogás | Egy folyamat, amely inicializálja a kapcsolatot a két számítógép között – amint a neve is sugallja, ez egy üdvözlet, amely meghatározza a kommunikáció szabályait. |

| HTTPS | Ez a „Hypertext Transfer Protocol Secure” kifejezést jelenti, de ezt soha senki nem hívja. Ez a HTTP biztonságos verziója, a protokoll, amely az internet alapja, és arra szolgál, hogy az eszközök és a webhelyek közötti kommunikáció hitelesített, privát és biztonságos maradjon. |

| mag | Az operációs rendszer magja. Egy számítógépben ellenőrzi a számítógép és a hardver működését. |

| Kulcs | Bitsor, amelyet egy titkosító használ az „egyszerű szöveg” (titkosítatlan információ) titkosításba (titkosított információ) konvertálására, és fordítva. A kulcs hossza változhat – általában minél hosszabb, annál hosszabb ideig tart a feltörése. |

| Csomag | A csomag egy adat egysége, amely egy hálózaton egy kiindulási és rendeltetési hely között irányul, és egy fejlécből, a hasznos teherből (az Ön adataiból) és az utánfutóból áll, és általában egy meghatározott meghatározott méretű, amely megegyezik a hálózati MTU-val (maximális Sebességváltó egység) mérete. Ha az adatokat hálózaton keresztül kell elküldeni, ha nagyobb, mint egy csomag, akkor több adatcsomagra kell bontani, amelyeket ezután külön-külön küld el, és az adatokat újra össze kell gyűjteni a rendeltetési helyen. |

| Kikötő | Csakúgy, mint egy hajó dokkolni egy fizikai porton, a számítási portok a kommunikáció „végpontját” képviselik. Bármely információ, amely eléri az eszközét, egy porton keresztül történik. |

| Jegyzőkönyv | A VPN-ügyfél és a VPN-kiszolgáló közötti kapcsolat megtárgyalására használt szabálykészlet. Néhányuk összetettebb vagy biztonságosabb, mint mások – az OpenVPN és az IKEv2 népszerű választások. |

Titkosítási szótár

Most már tudjuk, hogy mit értünk a kifejezésekben, ideje elmagyarázni, mi a titkosítás, és mélyebben végezzük el.

A titkosítás típusai

A titkosításnak két típusa van: szimmetrikus és aszimmetrikus.

Szimmetrikus kulcs titkosítás

A szimmetrikus kulcsos titkosítás során csak egy kulcsot használunk az adatok titkosításának és visszafejtésének kezelésére.

Mindkét fél ugyanazt a kulcsot igényli a kommunikációhoz. Ez a VPN technológiában használt titkosítás.

A modern számítógépek hatalma azt jelenti, hogy a kulcsoknak egyre hosszabbá kellett válniuk a brutális erőszakos támadások megakadályozása érdekében (minden kombináció megpróbálva megtalálni a megfelelő kulcsot).

A jelenlegi aranystandard a 256 bites kulcs, amelyet nem lehet kényszeríteni, mivel milliárd évekbe telt, hogy a ma elérhető számítógépekkel minden lehetséges kombinációt futtassunk..

Aszimmetrikus titkosítás

Aszimmetrikus kriptográfiával (vagy nyilvános kulcsú kriptográfiával) minden olyan résztvevő, aki biztonságosan kommunikálni akar, szoftvert használ egy nyilvános kulcs és a megfelelő magánkulcs előállításához..

Például vegyünk két embert: A és B személy

Amikor az A személy biztonságos üzenetet akar küldeni a B személynek, akkor a B személy nyilvános kulcsát használjuk egy rejtjelben, hogy a sima szöveges üzenetet titkosított üzenetté alakítsák át..

Noha a titkosított üzenet A-ból B-be számos másik fél (C, D, E és F személyek) útján haladhat, bárki, aki megpróbálja elolvasni az üzenetet, csak a titkosított szöveget fogja látni.

Amikor a B személy megkapja a titkosított üzenetet, akkor a személyes kulcsukkal dekódolják a titkosított üzenetet egyszerű szövegbe..

Ezt a rendszert egyre inkább az újságírók használják, például, akik nyilvános kulcsot tesznek közzé a közösségi média profiljukban források céljából, és olyan üzeneteket küldenek számukra, amelyeket csak az újságíró privát kulcsával lehet visszafejteni..

A legismertebb ilyen rendszer a Pretty Good Privacy (PGP). Sokféle szoftver eszköz használja az OpenPGP-t, a szabvány nyílt forráskódú verzióját.

A nyilvános kulcsú titkosítást egy TLS kézfogás során használják annak érdekében, hogy biztonságosan megosszák a szimmetrikus kulcsot az ügyfél és a szerver között..

SSL & TLS

A TLS / SSL az a titkosítás, amelyet legtöbbünk megtapasztalott, amikor egy biztonságos webhelyen böngészi a HTTPS-t használó.

A böngésző címsorában található lakat szimbólum segítségével megtudhatja, amikor egy webhely HTTPS-t használ.

Az itt használt biztonsági protokoll a TLS (Transport Layer Security), amely elődjén, a Secure Sockets Layer-en (SSL 3.0-s verzió) alapul..

A TLS a nyilvános kulcs és a szimmetrikus titkosítás kombinációját használja az adatok védelme érdekében.

A TLS kézfogás során az Ön böngészője aszimmetrikus titkosítást használ a kommunikációhoz a biztonságos oldal szerverével és szimmetrikus kulcs biztonságos előállításához..

Ezzel titkosítják a böngésző és a szerver között átadott adatokat.

A szimmetrikus kulcs generálása a felhasználáshoz sokkal hatékonyabb, mint az aszimmetrikus kulcsok használata az összes adatátvitelhez.

Ennek oka az, hogy az aszimmetrikus titkosítás hihetetlen mennyiségű számítási teljesítményt igényel az összes szükséges adat titkosításához és dekódolásához, összehasonlítva a szimmetrikus kulcs használatával.

Ezért elmondható, hogy a szimmetrikus kulcs titkosítása a gyorsabb titkosítási módszer.

Noha a fentiek jóak és biztonságos titkosítást generálnak, a szerver által generált minden biztonságos munkamenet dekódolható a szerver privát kulcsával..

Ha ezt a privát kulcsot bármikor veszélybe sodorják, akkor az ellopott privát kulcs felhasználható a kiszolgálón lévő, korábbi vagy jelenlegi biztonságos munkamenet visszafejtésére..

Ennek elkerülése érdekében a HTTPS és az OpenVPN kapcsolatokat általában a Perfect Forward Secrecy használatával hozzák létre, egy Diffie-Hellman Key Exchange nevű algoritmust használva, amely a szimmetrikus kulcsot generálja..

Zavarónak tűnhet, de igazán meg kell értenie, hogy ez a legbiztonságosabb módja a dolgok megválaszolásának, mivel a szimmetrikus kulcsot soha nem cserélik a kapcsolat, hanem a szerver és a böngésző egyaránt generálja..

A böngésző ideiglenes privát kulcsot és a hozzá tartozó nyilvános kulcsot generál.

A TLS munkamenet szimmetrikus kulcsa egy algoritmus kimenetén alapul, amely az eszköz magánkulcsain (például egy szerver) működik, és a másik eszköz (például az Ön böngészője) nyilvános kulcsán..

Ennek az algoritmusnak a képzeletbeli matematikai tulajdonságai és a technikai mágia miatt a folyamat által generált kulcs megegyezik mind a kiszolgálón, mind a böngészőben.

Ez azt jelenti, hogy ha egy harmadik fél, például az internetszolgáltató vagy a kormány tárolja a korábbi ülések titkosított adatait, és a privát kulcs egyéb módon megsérül vagy meglopták, akkor nem fogják tudni dekódolni ezeket az adatokat.

Az ExpressVPN egy olyan VPN-szolgáltatás, amely a tökéletes továbbítási titkot használja, új csatlakoztatáskor új privát kulcsot tárgyal, és VPN-kapcsolat használata közben 60 percenként.

Ez az ExpressVPN ábra azt mutatja, hogy a VPN alkalmazás hogyan használja a kiszolgáló nyilvános kulcsát szimmetrikus kulcspár előállításához aszimmetrikus titkosítás segítségével.

Most, hogy elmagyaráztuk a rendelkezésre álló titkosítási módszereket, beszéljünk a rendelkezésre álló különféle VPN-protokollokról.

VPN protokollok

Mi a VPN protokoll??

A VPN-protokollok reprezentálják azokat a folyamatokat és utasításokat (vagy szabályokat), amelyekre a VPN-ügyfelek támaszkodnak, amikor biztonságos kapcsolatot létesítenek az eszköz és a VPN-kiszolgáló között az adatok továbbításához.

A VPN-protokollok átviteli protokollok és titkosítási szabványok kombinációjából készülnek.

Melyik VPN-protokoll jelenleg elérhető?

Itt találhatók a legfontosabb VPN-alagút-protokollok, amelyekről tudnia kell:

OpenVPN – Nagyon biztonságos és gyors

Az OpenVPN az iparági szabványos VPN-protokoll, és azt javasoljuk, hogy minden alkalommal használja.

Ez az egyik legbiztonságosabb VPN-protokoll, és ami a legfontosabb, a nyílt forráskódú, ami azt jelenti, hogy teljesen átlátható, és továbbra is nyilvános tesztelés és fejlesztés alatt áll..

Az OpenVPN nagyon konfigurálható, és bár ezt egyetlen platform sem natívan nem támogatja, a legtöbb VPN-szolgáltató ingyenes alkalmazásokat kínál, amelyek támogatják.

Ezek az egyedi VPN-alkalmazások a legtöbb nagy platformon elérhetők, mint például a Microsoft Windows, az Apple MacOS, az Android, a Linux és az iOS.

Néhány szolgáltató OpenVPN konfigurációs fájlokat is kínál, azaz letöltheti az eredeti OpenVPN klienst a saját platformjára a https://openvpn.net/ webhelyről, és felhasználhatja arra, hogy csatlakozzon a választott VPN szolgáltatáshoz.

Az OpenVPN az UDP-n és a TCP-n is működik, amelyek típusú kommunikációs protokollok.

A TCP (Transmission Control Protocol) a leggyakrabban használt kapcsolatprotokoll az interneten. A küldött adatokat darabonként továbbítják, általában több csomagból állnak.

A TCP-t úgy tervezték, hogy az átvitt adatokat az OpenVPN klienshez továbbítsa az OpenVPN szerverről történő elküldésük sorrendjében (pl. Az OpenVPN-ből küldött 1., 2., 3., 4. és 5. csomagot az OpenVPN kliens fogadja ugyanabban a sorrendben – 1). , 2, 3, 4, 5).

Ehhez a TCP késleltetheti a hálózaton keresztül érkező csomagoknak az OpenVPN kliens felé történő kiszállítását mindaddig, amíg meg nem kapja az összes várt csomagot, és a megrendelésen kívüli csomagokat újra a helyére nem rendezi..

A TCP újrakéri (majd várja meg, hogy megkapja) a csomagokat, amelyek a szerver és az ügyfél közötti átvitel során is elveszhetnek.

Ez a feldolgozási és várakozási idő növeli a késést a VPN-kapcsolatnál, ami a kapcsolatot lassabbá teszi, mint az UDP.

Az UDP (User Datagram Protocol) egyszerűen továbbítja az adatcsomagokat anélkül, hogy megérkeznének az érkezés megerősítéséhez, és az UDP csomagméret kisebb, mint a TCP.

Az OpenVPN UDP használatával a kisebb csomagméret, az ellenőrzések hiánya és az újraszervezés gyorsabb kapcsolatot eredményez.

Tehát, ami jobb: TCP vagy UDP?

Ez a kívánt eredménytől függ.

Ha VPN-t használ a játékhoz, streaminghez vagy VoIP-szolgáltatásokhoz, akkor az UDP a legjobb ajánlat, mivel gyorsabb, mint a TCP.

A hátránya, hogy néhány elveszett csomagot tapasztalhat, amely például azt jelentheti, hogy egy VOIP-hívásnál meghallja annak a személynek a hangját, akit beszél, és egy második középbeszéd egy részének kivágására..

Ha azonban kapcsolódási problémák merülnek fel, váltson a TCP-re. A 443 TCP-port a cenzúra megkerülésére is hasznos, mivel ez a port az alapértelmezett port a HTTPS számára, és így kevésbé valószínű, hogy a tűzfalak blokkolják.

A titkosításhoz az OpenVPN az OpenSSL könyvtárat használja, amely számos titkosítást támogat.

Az OpenVPN titkosítás több elemből áll: adatcsatorna, vezérlőcsatorna, szerver hitelesítés és HMAC hitelesítés:

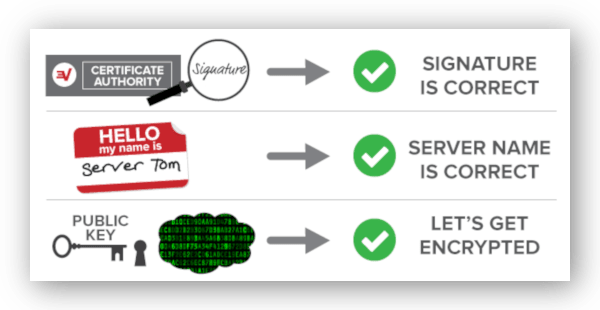

- Szerver hitelesítés A funkciók ugyanolyanok voltak, mint a TLS vagy a HTTPS. Az OpenVPN tanúsítványokkal ellenőrizheti, hogy a beszélt szerver kriptográfiailag megbízható-e.

- Az vezérlőcsatorna A kezdeti szakaszban a TLS kézfogást hajtják végre, hogy megállapodjanak a titkosítási paraméterekben az adatok biztonságos továbbítása érdekében, és hitelesítsék az ügyfelet a kiszolgálóval.

- Az adatcsatorna az a réteg, amely információkat továbbít a készülék és az OpenVPN szerver között. Ezt a réteget egy szimmetrikus titkosítási séma segítségével titkosítjuk a teljesítményhez, amelynek kulcsát a vezérlőcsatornán keresztül szereztük be..

- HMAC hitelesítés annak biztosítására szolgál, hogy az elküldött csomagokat ne változtassa meg az átvitel során egy középtávú támadó, aki képes valós időben olvasni vagy megváltoztatni az adatokat.

Vegye figyelembe, hogy egyes VPN-szolgáltatások mindkét csatornán nem használják azonos titkosítási szint mellett.

A gyengébb titkosítás az adatcsatornán olcsó parancsiként szolgálhat a gyorsabb kapcsolathoz, mivel a jobb biztonság a sebesség rovására történik..

Sajnos a VPN csak annyira biztonságos, mint a leggyengébb elem, ezért keressen egy olyan VPN-t, amely mindkét csatorna titkosításában a lehető leghatékonyabb..

Az alábbiakban, a rejtjelek és a kézfogások című részében részletesebben megvizsgáljuk.

Most, hogy tudta, mi a legbiztonságosabb VPN protokoll, tudnia kell, hogy mi a többi – plusz melyik, hogy minden áron elkerülje.

PPTP – Gyenge biztonság, Kerülje

A pont-pont alagút protokoll (PPTP), az egyik legrégebbi VPN protokoll, amely továbbra is használatban van. A Microsoft által finanszírozott csapat fejlesztette ki és 1999-ben publikálta.

Annak ellenére, hogy elavult, a PPTP-nek van néhány pozitívja: kompatibilis szinte mindennel, nincs szüksége további szoftverre, mivel a modern operációs rendszerekben megtalálható, és nagyon gyors.

A fő probléma az, hogy bizonyítottan bizonytalan és könnyen feltörhető (a támadás általában egy perc és 24 óra között tarthat).

A PPTP-t is egyszerűen blokkolni, mivel támaszkodik a GRE protokollra, amely könnyen tűzfallal rendelkezik.

Kerülje a protokoll használatát, hacsak nem feltétlenül szükséges az IP-cím megváltoztatása nem érzékeny okok miatt. A PPTP-t bizonytalannak tekintjük.

L2TP / IPsec – biztonságos, de lassú

A 2. réteg alagút protokollja (LT2P) a Microsoft pont-pont alagút protokolljának (PPTP) és a Cisco 2. réteg továbbító protokolljának (L2F) legjobb tulajdonságait veszi át, és alagút létrehozására szolgál az ügyfél eszköz és a kiszolgáló között a hálózaton keresztül.

Az L2TP képes kezelni a hitelesítést, de nem nyújt titkosítási képességeket.

Ezért az L2TP-t általában az Internet Protocol Security (IPsec) alkalmazásával valósítják meg az adatok hitelesítését, integritását és titkosítását biztosító biztonságos csomagok létrehozása érdekében..

Ezt általában L2TP / IPsec néven ismerték, és az adatokat általában az AES rejtjel titkosítja, amelyről itt olvashat bővebben..

Amikor VP2 szerverhez csatlakozik az L2TP / IPsec segítségével, az IPsec segítségével biztonságos vezérlőcsatornát hozhat létre az ügyfél és a szerver között..

Az eszköz alkalmazásából származó adatcsomagokat (például például a böngészőt) az L2TP kapszulázza. Az IPSec ezután titkosítja ezt az L2TP adatot, és elküldi azt a szervernek, amely elvégzi a fordított folyamatot, dekódolva és dekupulálva az adatokat.

Sebesség szempontjából az L2TP / IPsec kettős beágyazásának (lényegében egy alagút egy alagútban) lassabbá kell tennie, mint az OpenVPN-nél..

Valójában azonban elméletileg gyorsabb, mivel a titkosítás és a visszafejtés a kernelben zajlik, amely a csomagokat hatékonyan képes feldolgozni minimális felső költséggel.

Az L2TP / IPsec általában biztonságosnak tekinthető, ha az AES titkosítással együtt használják.

De vannak olyan javaslatok, amelyek szerint az NSA veszélyeztette a protokollt, és hogy az IPsec-et szándékosan gyengítették annak létrehozása során..

Ennek hivatalos megerősítése azonban nem történt meg.

Az L2TP / IPsec és a VPN szolgáltatásokban való alkalmazásának fő problémája az előre megosztott kulcsokat (más néven megosztott titoknak) használó szolgáltatások, amelyek letölthetők a VPN szolgáltatási webhelyekről, és ezért bárki számára elérhetőek.

Noha ezeket a kulcsokat csak a VPN-kiszolgálókkal való kapcsolat hitelesítésére használják, és maga az adatok titkosítva maradnak egy külön kulcson keresztül, ez nyitja az ajtót a potenciális MITM (ember a közepén) támadásokhoz.

Itt a támadó megszemélyesíti a VPN szervert, hogy visszafejtse a forgalmat és lehallgassa a kapcsolatot..

Az L2TP / IPsec korlátozott számú rögzített portot is használ, ami meglehetősen egyszerűvé teszi a blokkolást.

Ezen problémák ellenére az LT2P / IPsec szilárd választás, mivel olyan sok platformon támogatják natívan, mindaddig, amíg az előre megosztott kulcsokat nem használják.

SSTP – zárt forrás potenciális kockázatokkal

A Secure Socket Tunneling Protocol (SSTP) egy Microsoft tulajdonában álló, az SSL 3.0 alapú protokoll, ami azt jelenti, hogy az OpenVPN-hez hasonlóan képes használni a 443 TCP portot.

Mivel az SSTP nem nyílt forráskódú, lehetetlen megcáfolni a protokollok hátsó ajtóira vagy más sérülékenységére vonatkozó javaslatait.

Ez a kockázat messze meghaladja a Windowshoz való szoros integráció előnyeit.

Egy másik vörös zászló az, hogy az SSL 3.0 sebezhető egy középső ember támadása miatt, amelyet POODLE néven hívnak.

Nem erősítették meg, hogy érinti-e az SSTP-t, de véleményünk szerint nem érinti a kockázatot.

IKEv2 / IPSec – nagyon gyors, biztonságos és stabil

Az Internet Key Exchange 2. verziója (IKEv2) egy újabb VPN-protokoll, és egy másik, a Microsoft és a Cisco közreműködésével kifejlesztett zárt forrású szabvány..

Az IKEv2-t natívan támogatják az iOS, a BlackBerry, valamint a Windows 7 és újabb verziói.

Vannak azonban az IKEv2 nyílt forráskódú verziói, amelyeket Linuxra fejlesztettek ki, és amelyek nem mutatják ugyanazokat a bizalmi kérdéseket, mint a védett változat..

Hasonlóan az L2TP / IPsec-hez, az IKEv2-t az IPsec-vel együtt is használják, amikor egy VPN-megoldás része, de további funkciókat kínál.

Az IKEv2 / IPSec képes kezelni a hálózatok megváltoztatását a MOBIKE protokollnak nevezett úton – hasznos azoknak a mobil felhasználóknak, akik hajlamosak a kapcsolatok kiesésére, és gyorsabb, mivel a sávszélesség jobb kihasználására van beprogramozva..

Az IKEv2 / IPSec a titkosítási rejtjelek széles skáláját is támogatja, mint az L2TP / IPSec.

Az IKEv2 gyakran nem vágja le, amikor megpróbál csatlakozni egy erősen cenzúrázott országból. Ennek oka az, hogy az IKEv2 megadott portokat használ, amelyeket a Nagy tűzfalnak nagyon könnyű blokkolni.

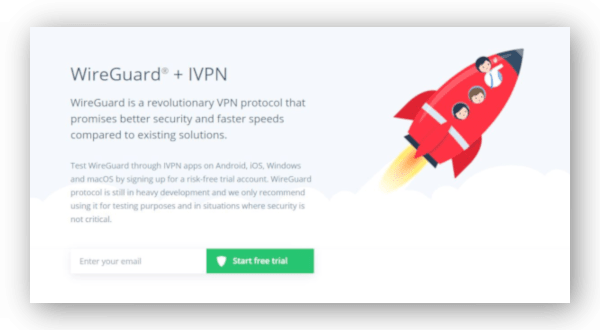

WireGuard – Ígéretes új protokoll

A Wireguard egy új alagútbeállítási protokoll, amelynek célja a gyorsabb és jobb teljesítményű, mint a jelenlegi legnépszerűbb protokoll, az OpenVPN..

A WireGuard célja az OpenVPN-hez és az IPsec-hez gyakran kapcsolódó problémák megoldása: nevezetesen a bonyolult beállítás, plusz a leválasztások (további konfiguráció nélkül) és az ehhez kapcsolódó hosszú újracsatlakozási idők..

Míg az OpenVPN + OpenSSL és IPsec nagy kódbázissal rendelkezik (~ 100 000 kódsor az OpenVPN-hez és 500 000 SSL-hez) és IPsec (400 000 sor sor), ami megnehezíti a hibák megtalálását, a Wireguard jelenleg kevesebb mint 5000 sor méret.

A Wireguard azonban még fejlesztés alatt áll.

Noha a Wireguard referenciaértékei azt mutatják, hogy ez nagyon gyors, vannak olyan problémák a végrehajtásban, amelyek miatt a VPN-szolgáltatók számára nem alkalmasak.

Az egyik az, hogy minden felhasználóhoz nem nyilvános IP-címet kell hozzárendelni, amely hozzátesz egy elemet minden komoly VPN-felhasználó naplózásához..

Miért?

Mivel ez a nem nyilvános IP-cím felhasználható az Ön azonosítására.

Ennek ellenére folyamatban van a munka.

Még a korai napok a WireGuard számára, és még nem teljes mértékben bizonyította magát – mindazonáltal egyre több VPN-szolgáltató csak teszt céljából adja hozzá ügyfeleihez, ideértve az IVPN-t és az AzireVPN-t is..

A VPN-protokollok biztosítják a biztonságos titkosítás kereteit. Most megtudhatjuk, hogy milyen szerepet játszanak a rejtjelzők és a rendelkezésre álló rejtjelek.

kódolások

A rejtjel lényegében algoritmus az adatok titkosításához és visszafejtéséhez. A VPN-protokollok különféle rejtjeleket használnak, és a következők a leggyakrabban használtak:

AES

Az Advanced Encryption Standard (AES) egy szimmetrikus kulcsú rejtjel, amelyet az Egyesült Államok Nemzeti Szabványügyi és Technológiai Intézete (NIST) hozott létre 2001-ben.

Ez az online titkosítási protokollok aranyszabványa, és ezt a VPN-ipar erősen használja. Az AES az egyik legbiztonságosabb rejtjel.

Az AES 128 bites blokkmérettel rendelkezik, ami azt jelenti, hogy az AES nagyobb fájlmérettel képes kezelni, mint más rejtjelek, például a Blowfish, amely 64 bites blokkmérettel rendelkezik.

Az AES változó kulcshosszúsággal használható. Míg az AES-128 továbbra is biztonságosnak tekinthető, az AES-256 előnyös, mivel nagyobb védelmet nyújt. Az AES-192 szintén kapható.

Amikor egy VPN-szolgáltatás webhelyén olvas a „katonai vagy banki minőségű” titkosításról, általában az AES-256-ra utal, amelyet az Egyesült Államok kormánya használ a titkos adatokhoz.

gömbhal

A Blowfish egy másik szimmetrikus kulcs rejtjel, amelyet 1993-ban az amerikai kriptográfus, Bruce Schneier készített.

A Blowfish volt az OpenVPN alapértelmezett rejtjele, de nagyrészt az AES-256 váltotta fel.

Ha Blowfish-t használ, akkor általában azt látja, hogy 128 bites kulcshosszúsággal használják, bár 32 és 448 bit között változhat..

A Blowfishnek van néhány gyengesége, ideértve a „születésnapi támadásokkal szembeni” sebezhetőséget, ami azt jelenti, hogy valójában csak az AES-256-hoz való visszalépésként kellene felhasználni..

Kamélia

A Camellia egy szimmetrikus kulcs rejtjel is, biztonság és sebesség szempontjából nagyon hasonló az AES-hez..

A fő különbség az, hogy a Camellia-t nem a NIST tanúsítja, az AES-t létrehozó amerikai szervezet.

Noha érv szól az Egyesült Államok kormányához nem kapcsolódó rejtjel használatáról, ritkán érhető el a VPN szoftverekben, és azt sem vizsgálták meg olyan alaposan, mint az AES..

VPN kézfogás

Csakúgy, mint egy biztonságos munkamenet kezdeményezése a HTTPS webhelyen, a VPN-kiszolgálóhoz történő biztonságos csatlakozáshoz nyilvános kulcsú titkosítást kell használni (általában az RSA rejtjelező rendszer használatával) egy TLS kézfogással.

Az RSA az internetes biztonság alapja volt az elmúlt két évtizedben, de sajnos most valószínűnek tűnik, hogy az NSA feltörte a gyengébb RSA-1024 verziót..

Míg a legtöbb VPN-szolgáltatás elmozdult az RSA-1024-től, egy kisebbség továbbra is használja, ezért kerülni kell. Keresse meg az RSA-2048-at, amelyet továbbra is biztonságosnak tekintnek.

Ideális esetben a kiegészítő titkosítást a Perfect Forward Secrecy létrehozásához fogja használni. Ez általában Diffie-Hellman (DH) vagy elliptikus görbe, Diffie-Hellman (ECDH) kulcscsere révén történik..

Míg az ECDH önmagában is használható biztonságos kézfogás létrehozására, a DH-t önmagában kell kerülni, mivel érzékeny a repedésekre. Ez az RSA-val való használatakor nem jelent problémát.

SHA Hash-hitelesítés

A biztonságos hasító algoritmusokat (SHA) használják az átvitt adatok és az SSL / TLS kapcsolatok integritásának garantálására, például OpenVPN kapcsolatok biztosítására annak biztosítása érdekében, hogy az információk ne változjanak meg a forrás és a rendeltetési hely közötti átvitel során.

A biztonságos hasítási algoritmusok a forrás adatok átalakításával működnek úgynevezett hash függvény segítségével, amelynek során az eredeti forrásüzenet egy algoritmuson keresztül fut, és az eredmény egy rögzített hosszúságú karakterlánc, amely nem hasonlít az eredetihez – a „hash value”.

Ez egyirányú funkció – nem hajthatja végre a hash műveletet az eredeti üzenet meghatározásához a hash értékből.

A hashálás akkor hasznos, mert a bemeneti forrásadatok csak egy karakterének megváltoztatása teljesen megváltoztatja a hash-függvényből kiadott hash-értéket.

A VPN-ügyfél a kiszolgálótól kapott adatokat a titkos kulccsal kombinálva futtatja a VPN-kézfogás során elfogadott hash-funkción keresztül..

Ha az ügyfél által generált hash-érték eltér az üzenet hash-értékétől, akkor az adatok el lesznek dobva, mivel az üzenet megváltozott.

Az SHA hash-hitelesítés megakadályozza a középtávú támadásokat azáltal, hogy felismerheti az érvényes TLS tanúsítvánnyal történő bármilyen megsértést..

Enélkül a hackert megszemélyesítheti a törvényes szervert, és becsaphatja Önt egy nem biztonságoshoz való kapcsolódásba, ahol tevékenysége nyomon követhető..

Ajánlott az SHA-2 (vagy újabb) használata a biztonság javítása érdekében, mivel az SHA-1 olyan bizonyosságokat bizonyított, amelyek veszélyeztethetik a biztonságot.

Ebben a titkosítási útmutatóban sok kérdést lefedtünk, de továbbra is felmerülhet néhány általánosabb kérdése a VPN-ekkel és a protokollokkal kapcsolatban, amelyekre válaszolni kell.

Itt találhatók a leggyakoribb kérdések:

Mi a legbiztonságosabb VPN-protokoll?

Az AES-256 titkosítással használt OpenVPN-t általában a legjobb és legbiztonságosabb VPN-protokollnak tekintik. Az OpenVPN nyílt forrású, és nyilvános módon tesztelték annak gyengeségeit.

Az OpenVPN nagyszerű egyensúlyt kínál a magánélet és a teljesítmény között, és kompatibilis sok népszerű platformmal. Számos kereskedelmi VPN-szolgáltatás alapértelmezésként az OpenVPN-t használja.

Az IKEv2 jó lehetőség a mobil eszközök számára, mivel hatékonyan kezeli a hálózati változásokat, automatikusan helyreállítva az elveszített kapcsolatokat könnyedén és gyorsasággal.

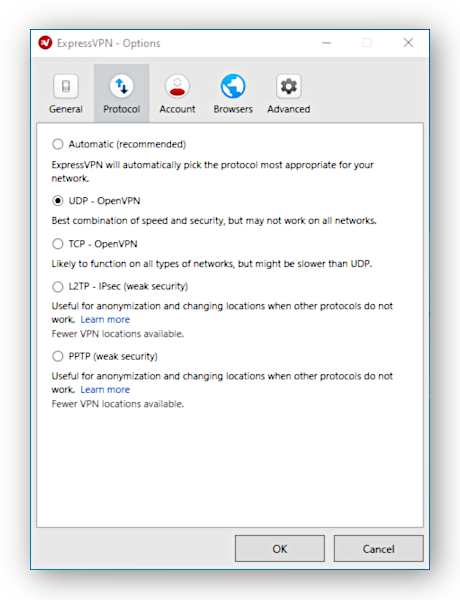

Hogyan változtathatom meg a VPN protokollt??

Néhány VPN-szolgáltatás, például az ExpressVPN, lehetővé teszi a VPN-protokoll megváltoztatását a VPN-alkalmazás beállítási menüjében.

Ebben az esetben nyissa meg a beállítások menüt, és válassza ki a használni kívánt VPN protokollt.

Ha az egyéni alkalmazásban nincs VPN-protokollválasztás, akkor lehetséges, hogy manuális konfigurációval alternatív protokollokat is telepíthet.

A NordVPN egy olyan VPN-szolgáltatás egyik példája, amely OpenVPN-en fut, de lehetővé teszi az IKEv2 kézi telepítését.

Ha VPN-szolgáltatása támogatja az alternatív protokollkonfigurációt, ügyeljen arra, hogy figyelmesen kövesse a webhelyén található utasításokat.

Minden VPN titkosítsa az adatokat?

A VPN-k természetüknél fogva titkosítják az adatokat, de vannak olyan szolgáltatások, amelyek állítólag VPN-k, miközben nem nyújtanak titkosítást. A Hola Free VPN egyike ezeknek, és minden áron el kell kerülnie az ilyen termékeket.

A VPN böngészőbővítmények egy másik termék, amellyel kissé vigyázni kell. A böngészőbővítmények inkább proxyszolgáltatások, nem VPN-szolgáltatások, és míg egyesek titkosítást nyújtanak, mások nem.

A titkosítást nyújtó böngészőbővítmények csak a böngésző forgalmát védik abban a böngészőben, amelyben fut, így teljes VPN-t kell használnia az összes többi alkalmazás titkosításához..

Valamennyi VPN biztonságosan használható?

Igen – ha helyesen dönt.

Nem minden VPN használható biztonságosan. Még azok is, amelyek a legjobb VPN protokollokat és rejtjeleket használják, veszélyeztethetik személyes adatait az online tevékenységek naplózásával.

Keressen egy magánélet-barát naplózási politikával rendelkező VPN-t, valamint olyan, amely támogatja a legbiztonságosabb VPN-protokollokat és rejtjeleket..

A dolgok megkönnyítése érdekében vessen egy pillantást a legmagasabb ajánlott VPN-ekre – ezek a legbiztosabbak a környéken.