A Tor és a VPN-k egyaránt ígéretet tesznek arra, hogy név nélkül online marad, de valójában milyen privátok? A Tor vs VPN átfogó útmutatójában megtudhatja, hogyan működik a Tor, hogyan lehet biztonságban maradni, és hogyan hasonlít a VPN-hez..

A Tor és a VPN-knek sok közös vonása van. Mindkettő megígéri, hogy anonim módon használja az internetet, mindkettő egyre népszerűbb, és gyakran félreértik őket.

De mi választja el a Tor hálózatot a VPN-szolgáltatásoktól? Biztonságos a Tor böngésző használata? És melyik a legjobb az online adatvédelemhez?

Ebben az útmutatóban megválaszoljuk az összes kérdést, amelyet a Tor és a VPN szolgáltatásokkal kapcsolatban kapott. Magyarázni fogjuk hogyan működnek, hogyan kell biztonságosan elérheti a Tor-ot, és a előnyök és hátrányok mindkettőből.

Ha már tudja, hogyan működik a Tor, akkor egyenesen felveheti a Tor és a VPN közvetlen összehasonlítását. Alternatív megoldásként ugorhat a „Tor használata” és a „Biztonságos a tor használata” című szakaszokra.

Mi az a Tor??

A Tor hálózat – amelyet gyakran csak „Tor” -nak neveznek – egy ingyenes, nyílt forráskódú rendszer, amelyet lehetővé tettek névtelen kommunikáció az interneten. A név az eredeti projektnévből származik: „The Onion Router”.

A Tor-hálózat anonimizálja online tevékenységét titkosító a kommunikációt, és véletlenszerűen átugorja őket egy hozzáférési pontok globális hálózatán vagy „csomópontokon” keresztül, amelyeket önkéntesek tartanak fenn.

A Tor használatának leggyakoribb módja a Tor böngésző. Ez egy ingyenes, Firefox-alapú alkalmazás, amely letölthető és telepíthető a számítógépére. A Tor-böngésző a Tor-hálózat segítségével rejti el identitás, elhelyezkedés, és online tevékenység a nyomkövetéstől vagy a megfigyeléstől.

A technológiát eredetileg az amerikai katonaság számára fejlesztették ki, és a politikai aktivisták és a magánélet tiszteletben tartó képviselői, valamint még néhány kellemetlen karakter kedveli őket, akik meg akarják kerülni az észlelést. Segít neked hozzáférés a letiltott tartalomhoz az Ön országától vagy internetszolgáltatójától (ISP).

A legfontosabb, hogy elrejti személyazonosságát mind a meglátogatott webhelyekről, mind maga a hálózat.

Összefoglalva, a Tor hálózat lehetővé teszi:

- Rejtse el az Ön IP-címét a meglátogatott webhelyekről.

- Hozzáférés a „rejtett” .onion domainekhez.

- Anonimizálja online tevékenységét.

- Kommunikáció bizalmasan.

- Hozzáférés a cenzúrázott tartalomhoz.

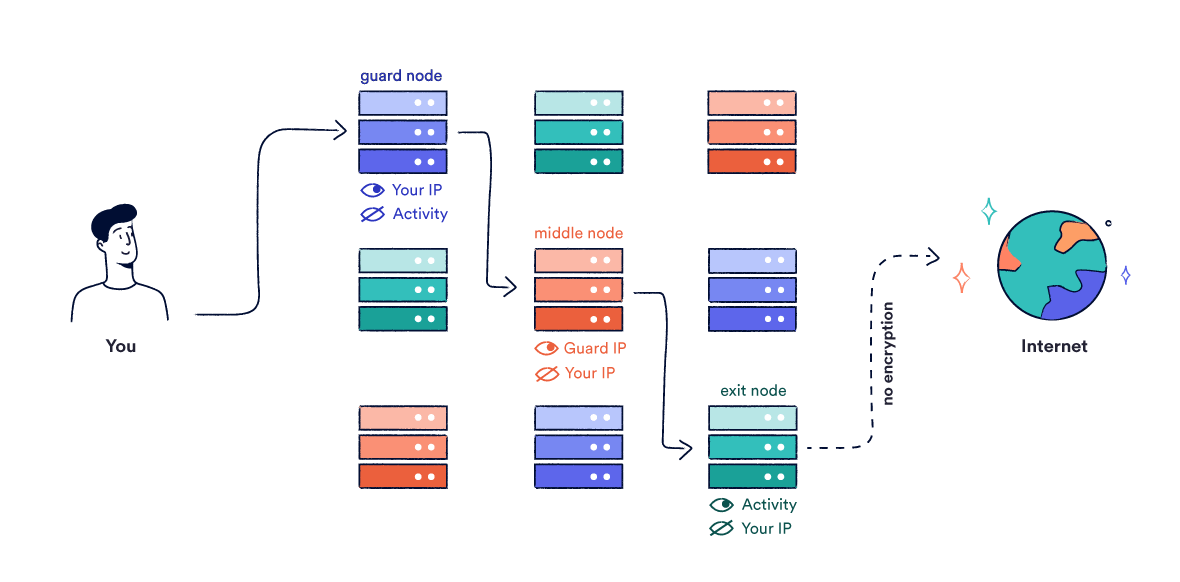

- Mielőtt csatlakozna a Tor hálózathoz, a Tor három vagy többet választ véletlenszerverek (csomópontok), amellyel csatlakozni lehet.

- A Tor szoftver oly módon titkosítja a forgalmat, hogy csak a végső csomópont – úgynevezett kilépési csomópont – tudja visszafejteni azt..

- A Tor szoftver ezután további titkosítási rétegeket ad hozzá minden olyan csomóponthoz, amelyeken a forgalom áthalad, és azzal az első csomóponttal ér véget, amelyhez csatlakozni fog, amelyet őrcsomópontnak hívnak..

- A folyamat ezen a pontján a forgalmat legalább védi három réteg titkosítás.

- Amikor a számítógép kapcsolatba lép az őr csomóponttal, az őr csomópont ismeri az IP-címet, de nem lát semmit a forgalmáról (annak tartalma vagy rendeltetési helye).

- Az őrcsomópont dekódolja a titkosítás első rétegét, hogy felfedezzék a lánc következő csomópontját. Ezután továbbítja a forgalmat – még mindig legalább két réteg titkosítással védett.

- A lánc következő csomópontja megkapja a titkosított forgalmat. Ismeri a lánc korábbi szerverének IP-címét, de nem ismeri az Ön nevét valódi IP-cím vagy hány lépés történt a láncban, egészen addig a pontig. Ez a csomópont eltávolítja a titkosítási réteget, hogy felfedje a lánc következő kiszolgálójának identitását. Ezután továbbítja az adatait.

- Ezt a folyamatot addig ismételjük, amíg a forgalom el nem éri a kilépési csomópontot. A kilépő csomópont dekódolja a titkosítás végső rétegét. Ez feltárja a forgalmat, de a kilépő csomópontnak nincs lehetősége megtudni, hogy ki vagy.

- Forgalma befejezi az internet felé vezető útját.

- Rejtse el az Ön IP-címét a meglátogatott webhelyekről.

- Titkosítsa a böngészési forgalmat.

- Hozzáférés a földrajzilag korlátozott webhelyekhez.

- Választhat több magánszerver hely közül.

- Hozzáférés a cenzúrázott tartalomhoz.

- Védje adatait a nyilvános WiFi hálózatokon.

- Decentralizált hálózat. Mivel a Tor világszerte több ezer szerverből álló elosztott hálózatból áll – központ, iroda vagy központi szerver nélkül – rendkívül nehéz bármely kormánynak vagy szervezetnek bezárni..

Aki le akarja venni a Tor-ot, minden egyes szerver után el kell mennie. Ez azt is jelenti, hogy nincs egy központi pont egy rosszindulatú szereplő támadására. Nincs olyan központi szerver, amelyet le lehet ragadni a használati naplók megtekintéséhez.

- Teljes névtelenség. A Tor által alkalmazott útválasztási módszer megakadályozza az esetleges társulást a valódi IP-cím és az online tevékenység között. Az első csomópont, amelyhez csatlakozik (az őrcsomópont), meg fogja tudni az Ön IP-címét, de nem tud látni semmit az Ön tevékenységéről.

A későbbi csomópontok nem fogják látni az Ön valódi IP-címét, és nem lesznek olyan webhelyek sem, amelyekhez csatlakozik. A Tor tíz percenként megváltoztatja az útvonalat a hálózatán, míg a VPN egyetlen szerver kapcsolatot tart fenn a kapcsolat időtartama alatt.

- A határokon átnyúló. A Tor képes megkerülni a földrajzi korlátozásokat azáltal, hogy forgalmát különböző országok csomópontjaiba irányítja. Az Ön webhelyén korábban elérhetetlen webtartalomhoz a Tor hálózat segítségével lehet hozzáférni. Ennek oka az, hogy bármelyik meglátogatott webhely a kilépési csomópont IP-címét látja, nem pedig a valódi IP-jét, és ezzel használja a tartózkodási helyét.

A Tor hálózaton áthaladó út azonban teljesen véletlenszerű. Bár lehetséges, egy bizonyos kiszolgálóhely kiválasztása a „hamisításhoz” nagyon nehéz. A technikai bonyolultság és a lassú sebesség kombinációja miatt a Tor rossz döntést hoz a geo-blokkolt videó streamingjeként.

- Ingyenes. Soha nem kell fizetnie a Torért. A szoftver és a hálózat egyaránt ingyenes és nyílt forráskódú, önkéntesek és jótékonysági szervezetek üzemeltetik a világ minden tájáról. Néhány ingyenes VPN-től eltérően nincs hirdetés, és nem kell aggódnia annak a kockázata miatt, hogy a Tor maga naplózza és eladja az Ön adatait.

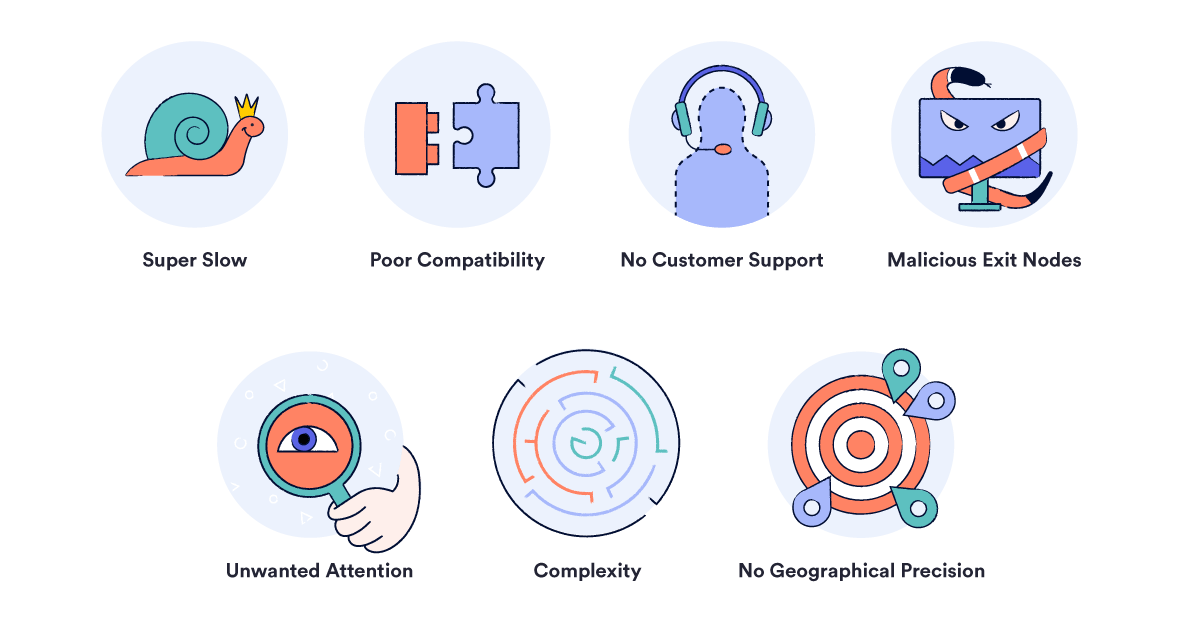

- Nagyon lassú. A Tor nagyon lassú a VPN-hez képest. A Tor hálózat adatait több véletlenszerűen és szétszórtan elosztott csomóponton keresztül továbbítják, mindegyik változó sávszélességgel, és többször titkosítva és dekódolva. Ön az útvonal leglassabb csomópontjának kegyelme.

Ez azt jelenti, hogy a Tor nem jó választás kiváló minőségű streaming videók, P2P fájlmegosztás vagy bármi más számára, amely nagy sebességű kapcsolatot igényel.

Különösen nem javasolt a torrentálás, mivel kockáztatja a valódi IP-cím feltárását. Ez is nagy terhet jelent a hálózatra, lelassítja mindenki más kapcsolatát.

- Gyenge kompatibilitás. A Tor hálózathoz csak a Tor böngészővel vagy a beépített Tor hozzáféréssel rendelkező alkalmazásokkal férhet hozzá. Ha másik böngészőt vagy alkalmazást szeretne használni, akkor a Tor nem védi őket..

Van egy alkalmazás Androidra, de nincs Tor böngésző iOS-hez, ami azt jelenti, hogy nem használhatja iPhone vagy iPad készülékén.

Van néhány fejlettebb módszer az alkalmazások hálózaton keresztüli továbbítására, például a „Torifying” programok vagy a „VPN over Tor” futtatása. Ez mindkettő trükkös folyamat, amelyek kockázata az igazi identitás kiszivárgása, ha nem hajtják végre megfelelően.

- Nincs ügyfélszolgálat. Mivel a Tor-hálózatot önkéntesek hálózata működteti, nincs közvetlen finanszírozás a hálózat egészének fenntartására és fejlesztésére. A hálózat egyes szerverei régiek és lassúak, és nincs központi támogató csoport, amelyhez fordulna, ha problémák merülnek fel.

Van azonban egy aktív rajongói közösség, akik hajlandóak segíteni, ha elakadnak – csak ne számítsanak az élő csevegésre.

- Nem kívánt figyelmet. Mint Ön már tudhatja, a Tor hírneve vonzza azokat, akik nagyon szeretik elkerülni az észlelést. Ide tartoznak az újságírók és a bejelentők, de a bűnözők is.

Az internetszolgáltató láthatja, hogy Tor-ot használ, még akkor is, ha nem tudják, mit csinál. Ezért a Tor gyakori használata potenciálisan megfigyelést jelenthet.

Nagyon sok bajba kerülhet a Sötét Interneten (.onion webhelyek), amelyek csak a Tor böngészőn keresztül érhetők el. Ezek gyakran veszélyes helyek.

- Bonyolultság. A VPN-vel ellentétben nem csak „kapcsolhatja be” a Tor böngészőt, és elrejtheti IP-címét. Ha nem konfigurálja megfelelően a böngészőt, és nem módosítja a böngészési szokásait, hihetetlenül könnyű felfedni a valódi IP-jét és ezzel együtt a valós identitását.

A Tor-on keresztül történő zaklatás, a Tor-on letöltött dokumentumok megnyitása vagy a Windows használata csak néhány példa azokra a tevékenységekre, amelyek felfedhetik az Ön IP-jét. További információkért olvassa el a Hogyan viselkedjünk biztonságosan a Tor használatával című fejezetet!.

- Rosszindulatú kilépési csomópontok. Míg a forgalom a Tor hálózaton keresztüli utazásának nagy részében titkosítva van, akkor az exponálódik, amikor áthalad a végső csomóponton – úgynevezett kilépési csomóponton..

Ez azt jelenti, hogy egy kilépő csomópont képes kémkedjetek tevékenységével, ugyanúgy, mint egy internetszolgáltató, ha nem Tor-ot vagy VPN-t használna.

Bárki felállíthat egy kilépő csomópontot, hogy kémkedjen a felhasználókkal, beleértve a kormányokat és a bűnözőket is. A rosszindulatú kilépési csomópontokkal kapcsolatos további információkért ugorjon a következő fejezetre: Az Tor biztonságos?

- A pontosság hiánya. Mint már említettük, a Tor felhasználható a tartalom földrajzi korlátozásainak megkerülésére, de ez egy nagyon hatékony módszer egy adott hely hamisítására. Ezenkívül a lassú sebesség szinte lehetetlenné teheti a földrajzilag korlátozott média streamingjét.

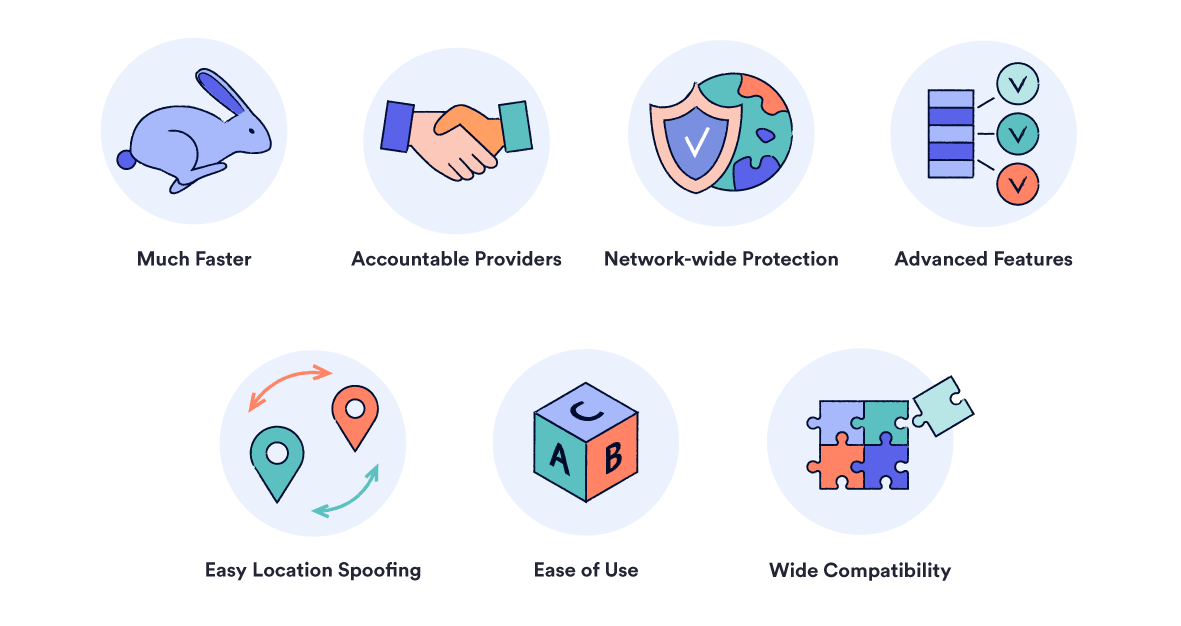

- Sokkal gyorsabb. A VPN használata szinte mindig sokkal gyorsabb, mint a Toré. VPN esetén a titkosított adatok közvetlenül egy VPN szerverre, majd a célállomásra jutnak. A Tor segítségével három szerver között utazik, amelyek az egész világon elterjedtek.

Ezért csak egy kis sebességcsökkenést fog látni, amikor csatlakozik a közeli VPN szerverhez. Bizonyos rést érintő esetekben – például amikor az internetszolgáltató fojtja a kapcsolatot bizonyos webhelyekkel – akár a sebesség enyhe javulását is láthatja.

- Vevőszolgálat. A VPN-szolgáltatásokat dedikált vállalatok biztosítják. A megbízható személyeknek van olyan infrastruktúrájuk, amelyekhez segítség kérhető vagy elszámolásra kerülhetnek, ha a dolgok rosszul fordulnak elő.

A VPN-előfizetések fizetnek a hálózat karbantartásáért, és bizonyos esetekben a nagy ügyfélszolgálati csapatokért. Ez azt jelenti, hogy felismerheti a jót a rosszatól, ellentétben a rosszindulatú Tor kilépési csomópontokkal, amelyek nem láthatók jönnek.

- Speciális szolgáltatások. A kiváló minőségű VPN-k fejlett funkciókkal vannak felszerelve, amelyek célja a magánélet további védelme.

Ide tartoznak a megszakítók, amelyek automatikusan megszakítják az internetkapcsolatot, ha leválasztja a VPN-t, szivárgás elleni védelem az IP- vagy DNS-szivárgások megakadályozása érdekében, obfuzációs technológiák a cenzúra kijátszására, speciális szerverek streaminghez vagy torrenthez és még sok más.

- Könnyű helymeghamisítás. A VPN használata a leghatékonyabb módszer a földrajzilag korlátozott webhelyek gyors elérésére. A legtöbb VPN-szolgáltató világszerte több tucat helyen kínál kiszolgálókat, lehetővé téve a kívánt hely kiválasztását.

Bár lehetséges, hogy valamilyen módon ellenőrizzük a Tor-nál lévő kijárat-csomópont helyét, ez nem könnyű és megbízható. VPN esetén a hely kiválasztása ugyanolyan egyszerű, mint a listából történő kiválasztás.

Mivel a VPN-kapcsolatok sokkal gyorsabbak, ideálisak más országokból származó média streaminghez vagy P2P-fájlmegosztáshoz.

- Egyszerű használat. Lehet, hogy a VPN-ek mögött meghúzódó technológia bonyolult, ám ezek telepítése és működtetése általában nagyon egyszerű.

A legtöbb esetben csak letölt egy telepítőfájlt, majd követi a képernyőn megjelenő utasításokat. Gyakran azt is beállíthatja, hogy a VPN automatikusan csatlakozzon az eszköz indításakor.

- Széles kompatibilitás. A legjobb VPN-szolgáltatások kompatibilisek szinte minden eszközzel, amelyhez kapcsolódhat az internethez. Ezzel szemben a Tor csak igazán elérhető asztali számítógépen vagy Androidon.

Nagyon sok minden VPN-szolgáltató rendelkezik asztali és mobil alkalmazásokkal, valamint böngésző-bővítményekkel. Egyes szolgáltatók olyan szoftvert is kínálnak, amely az otthoni útválasztón fut, védi az összes internethez csatlakoztatott eszközt egyszerre, és tartósan megóvja magánéletét.

- Hálózat-szintű védelem. A Tor csak a Tor böngészőn belül védi a forgalmat. A VPN átirányítja és titkosítja az összes forgalmat, beleértve a háttér-alkalmazásokat is.

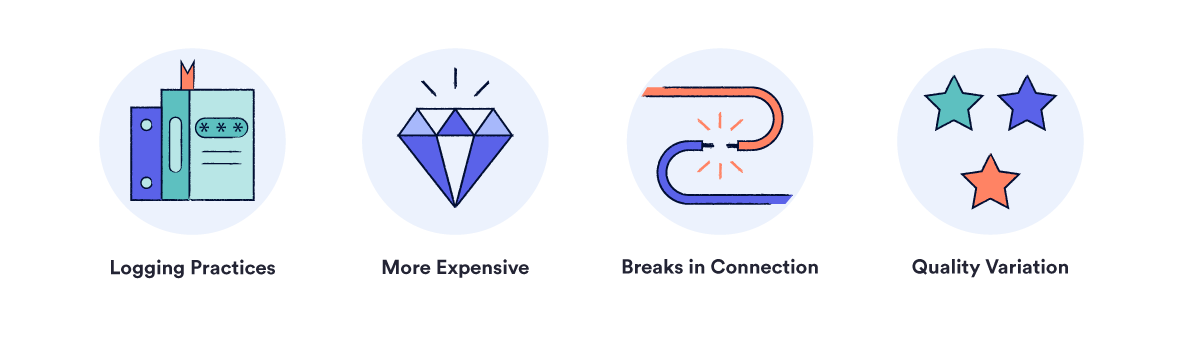

- Naplózási gyakorlatok. Lehet, hogy a VPN-szolgáltatások megóvják adatait az internetszolgáltatótól, de bíznia kell a VPN-szolgáltatónál. A teljesen decentralizált Tor-nal ellentétben az adatait teljes egészében egy vállalkozásban bízza meg, mert a szoftverét és szervereit használja.

Egyes szolgáltatók naplókat vezetnek az Ön tevékenységéről vagy kapcsolódási adatairól. Ennek oka lehet saját felhasználása, vagy mert a hatóságok erre kötelezik. Ezeket az adatokat napokon, hónapokon vagy akár éveken is meg lehet őrizni.

Egyes szolgáltatások hamisan hirdetik a „nulla naplózás” irányelveket. Ha léteznek naplók, akkor egy ügynökségnek lehetősége van arra, hogy ezeket az információkat Ön ellen felhasználja, és vannak korlátozások, amelyeket a VPN tehet megvédeni. Ezért létfontosságú olyan szolgáltatót választani, amely egyáltalán nem rendelkezik személyesen azonosítható naplókkal.

Még a naplózás nélküli házirendekkel rendelkező VPN-ek rendelkeznek a naplók vezetésének technikai képességével. A külső ellenőrzések valamilyen módon garantálják, hogy a VPN-társaság ténylegesen azt fogja tenni, amelyről azt mondja – de ez nem garantálja, hogy a vállalat a jövőben is ezt fogja tenni.

A Tor kilépő csomópontjai láthatják és naplózhatják tevékenységét, de ők nem tudják az Ön igazi személyazonosságát. A VPN-nél annak tudásával kell élnie, hogy személyazonossága és tevékenysége a VPN-szolgáltató kezétől függ.

- Drágább. Vannak ingyenes VPN-k, de nagyjából az összes VPN megéri a sót, és valamilyen előfizetést számít fel.

A hálózat karbantartása és szoftverfejlesztése pénzt igényel. Ha nem fizet VPN-t készpénzzel, akkor hirdetésekkel vagy felhasználói adatokkal fizet. Sok ingyenes VPN még adware-t is tartalmaz.

Ha ingyenes VPN-vel kell utaznia, javasoljuk, hogy válasszon valamit a legjobb ingyenes VPN-k listájából, hogy elkerülje a nem biztonságos szolgáltatókat..

- Szünetek a csatlakozásban. A védelem érdekében a készüléken lévő VPN-szoftvernek megfelelően működnie kell. Ha a szoftver valamilyen okból összeomlik, fennáll annak a veszélye, hogy a számítógépre és a számítógépről küldött adatok szivároghatnak. Ez teljesen aláássa anonimitását, és kiszolgáltatottá teheti harmadik feleket.

Számos VPN tartalmaz ölési kapcsolót a probléma elleni védelem érdekében. Ez egy olyan szolgáltatás, amely teljesen megszakítja az internetkapcsolatot, ha a VPN elveszíti a kapcsolatot. Erősen javasoljuk a VPN használatát egy kill kapcsolóval.

- Minőségváltozás. A VPN-k magánvállalatok. Ennek eredményeként a minőség és a megbízhatóság spektruma tartozik. A kommunikáció biztonságának érdekében a VPN szolgáltatás által használt titkosításnak törhetetlennek kell lennie, és a kapcsolatnak szivárgásmentesnek kell lennie..

A VPN szinte minden hátrányát a Tor-hoz képest egy megbízható szolgáltató kiegyenlítheti.

A legjobb VPN-k AES-256 bites titkosítást használnak, de néhány alacsonyabb szintű szolgáltatás gyengébb algoritmusokat használ, például a PPTP és a Blowfish. Vigyázzon alaposan a specifikációkra, amikor VPN-előfizetést választ, vagy válasszon az ajánlott VPN-szolgáltatók közül.

- Elsősorban a magánéletével kapcsolatban.

- Utazás egy erősen cenzúrázott országba.

- Csatlakozás nyilvános WiFi hálózathoz.

- Online vásárlás.

- Média streaming vagy torrent.

- Hozzáférés a földrajzilag korlátozott tartalomhoz.

- Elsősorban a teljes névtelenség miatt.

- Nem engedheti meg magának megbízható VPN-t.

- Aggódik az .onion domainkel rendelkező rejtett webhelyek elérése miatt.

- Érzékeny információk közzététele, pl. újságíró, aktivista vagy bejelentő.

- Böngészőbővítmények használata.

- Fájlok letöltése és megnyitása.

- Torrent fájlok letöltése.

- A JavaScript engedélyezése.

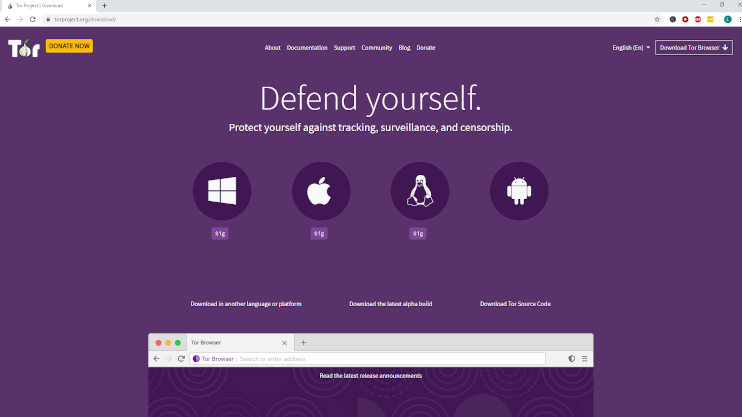

- Keresse meg a Tor Project webhely letöltési oldalát.

Mivel az internetszolgáltató vagy a hálózati rendszergazda kétségtelenül figyeli az Ön böngészési szokásait, érdemes lehet, hogy aktív VPN legyen, amikor ellátogat a Tor webhelyére..

Ez paranoidnak tűnhet, de vannak olyan valós életbeli példák, amikor az emberek ilyen módon azonosítják magukat. 2013-ban egy egy harvardi hallgatót, aki hamis bombaveszélyt küldött Tor útján, a vizsga elkerülése érdekében, egyetemi WiFi csatlakozási naplók segítségével azonosították. A hallgatót úgy választották ki, hogy ő volt az egyetlen felhasználó, aki hozzáférést kapott a Torhoz az egyetemi hálózaton.

- Válassza ki a kívánt operációs rendszert:

- Letölt egy .exe fájlt: nyissa meg.

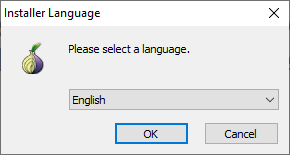

- Válassza ki a nyelvet a legördülő menüből:

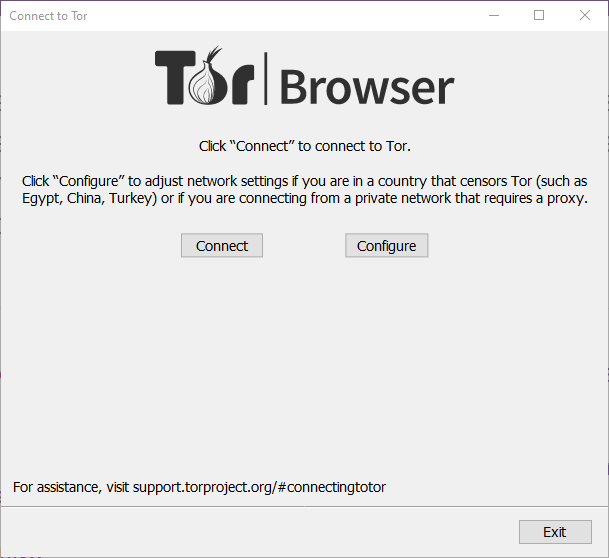

- Ha nem kíván speciális beállítást, nyomja meg a gombot connect:

- A Tor automatikusan beállítja magát.

- Nyomja meg a telepítést a Google Play Áruház oldalán.

- nyomja meg connect hogy hozzáférjen a Tor hálózathoz. A betöltés néhány percig tart.

- Áttekintheti az üdvözlő üzeneteket.

- Most már készen áll a mobil böngésző használatára. Kattintson a tetején található címsorra a meglátogatni kívánt webhely belépéséhez.

- Felmérés alatt áll, vagy szenved egy középtávú támadástól egy rosszindulatú kilépő csomóponttól.

- Véletlenül kiszivárog a nem tor-forgalom és felfedi az igazi személyazonosságát.

- Ellenkező esetben feltárhatja személyazonosságát a meglátogatott webhelyen.

- Kerülje el az olyan viselkedést, amely technikai információszivárgást eredményezhet.

- Kerülje el az olyan viselkedést, amelyet egy szemlélő használhat személyazonosságának következtetésére.

- Ne használjon mobil kétlépcsős azonosítást.

- Soha ne tegye közzé személyes fiókját.

- Kerülje el ugyanazon számlák üzemeltetését a Toron belül és kívül.

- Csak biztonságos, HTTPS-titkosított webhelyekhez férjen hozzá.

- Törölje a sütik és a helyi webhelyek adatait minden böngészési munkamenet után.

- Ne használja a Google-t (A DuckDuckGo jó alternatíva).

- Ne csatlakozzon ugyanabba a távoli szerverbe egyszerre a Tor böngészővel és anélkül.

- Kerülje a torzítást (ez lelassítja a hálózatot) – és különösen a BitTorrent.

- Az Internet szolgáltatója és a hálózat üzemeltetője nem fogja tudni, hogy csatlakozik-e a Tor hálózathoz.

- A Tor-hálózat belépési csomópontja nem fogja látni az Ön valódi IP-címét.

- VPN-szolgáltatója nem fogja látni az Ön forgalmát.

- A VPN szolgáltatója látni fogja az Ön valódi IP-címét.

- A VPN-szolgáltatója láthatja, hogy csatlakozik-e a Tor-hálózathoz.

- A Tor kilépési csomópontok – beleértve a rosszindulatú kilépési csomópontokat is – továbbra is képesek lesznek megnézni a forgalmat.

- Az összes VPN-forgalom a Tor hálózaton megy keresztül, nem csak az Ön böngészésekor. Ez kettős erősségű adatvédelmet biztosít, függetlenül attól, hogy mit teszel online.

- A Tor előnyei mellett a VPN fejlett funkcióit is megkapja. Ez magában foglalja a szervereket nagyobb sebességű váltás vagy a kill kapcsoló használatával a nem kívánt IP-cím szivárgások megelőzésére.

- Ha .onion erőforrásokat kell használnia, akkor hozzájuk juthat egy alternatív böngészőn (nem csak a Tor böngészőn) keresztül a VPN-en keresztül..

- A Tor kilépő csomópontjai már nem képesek megnézni a forgalmat.

- A VPN-szolgáltatót választhatja korlátozottan.

- Óriási ütést fog tapasztalni a csatlakozási sebességre. A VPN használata a Toron keresztül a lassú VPN használatát még inkább megkönnyítheti.

- Az adatok titkosítása VPN-sel, majd az újbóli titkosítás a Tor használatával túlterheltség, ami nem fogja javítani az adatvédelmet.

- A VPN Tor használatán keresztül történő használata általában extra konfigurációt igényel. Lehet, hogy telepítenie kell egy adott ügyfelet, le kell töltenie egy adott kapcsolatfájlt, vagy meg kell változtatnia a beállításait – mindez időt, műszaki ismereteket és türelmet igényel.

A Tor körüli infrastruktúra mérete és a központosított hatalom hiánya az utóbbi évtizedben a mainstream rendszerbe hozta. A közösség által kezelt csomópontok ilyen nagy hálózatának kompromisszuma azonban gyakran nem megbízható kapcsolat nagyon lassú sebesség.

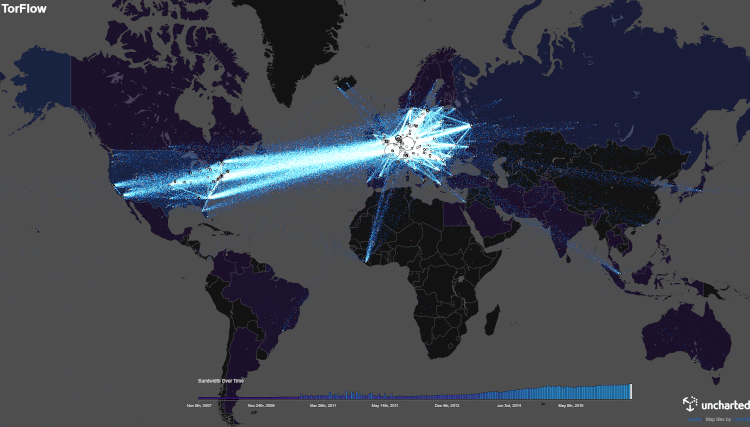

A Tor-hálózat továbbra is a legaktívabb Európában és Észak-Amerikában, de elérhetősége folyamatosan bővül az egész világon. Különösen népszerű azokban az országokban, ahol az online kommunikációt figyelik vagy cenzúrálják, és a magánélet hiánya börtönbe kerülhet.

A Tor globális adatfolyamának megjelenítése, 2016. január 3–6., TorFlow.

Ahogy nőtt, Tor számos állampolgári jogi szabadságjogi szervezet támogatását és dicséretet szerzett, köztük az Amnesty International és az Electronic Frontier Foundation (EFF)..

A Tor alkalmazható különféle operációs rendszerekkel és protokollokkal, de a felhasználók túlnyomó többsége a Tor böngészővel számítógépen futtatja. A Tor böngésző telepítésével és használatával kapcsolatos részleteket közvetlenül a Ugrás a Tor használatához ugrálhatja?

A Tor emellett számos nem jegyzett webhelyet is elérhet a .onion domain névvel – az úgynevezett „Sötét web”. A leghírhedtebb ezek közül a helyekről a most bezárt Selyemút-piac, de vannak kevésbé baljós webhelyek is, például a BBC News tükrözése, amelynek célja a cenzúra legyőzése..

A Tor kétségkívül a legolcsóbb adatvédelmi eszköz. De vannak a Tor használatával járó kockázatok. Ha nem módosítja a böngészési szokásait, akkor fennáll a veszélye a valódi IP-cím feltárása vagy más személyesen azonosítható információ: anonimitásának teljes megsemmisítése. Tudjon meg többet erről a Hogyan viselkedjünk biztonságosan a Tor használatával? Szakaszban.

Nem engedjük el, hogy Tor (vagy VPN) használatát bármi illegális célra használjuk, és általános óvintézkedésként javasoljuk, hogy tartózkodjon a sötét webtől..

Hogyan működik Tor??

Az adatok áthaladása a Tor hálózaton.

Mint a hagymának, Tornak rétegei vannak. A Tor hálózat visszaszorítja a forgalmat számos szerver között, hogy teljesen névtelenné váljon.

Ebben a szakaszban pontosan bemutatjuk, hogyan működik Tor. Ha ki szeretné hagyni ezt a részt, ugorhat egyenesen a Tor vs VPN pontra: Melyik a jobb? vagy Hogyan lehet használni a Tor-ot?

Így titkosítja és anonimálja a Tor hálózat az internetes forgalmat:

A folyamat egyetlen szakaszában sem a csomópont ismeri mindkettőt ki vagy és mit csinálsz. Mivel mindegyik csomópont csak a közvetlenül a láncban található kiszolgáló identitását ismeri, az sem lehetséges, hogy bármelyik szerver megváltoztassa az útvonalát a hagyma hálózaton keresztül – még akkor is, ha rosszindulatú szándékkal rendelkezik..

A biztonság növelése érdekében a hagymahálózaton keresztül haladhat véletlenszerűen kiosztva tíz percenként.

Ezt a folyamatot úgy tervezték meg, hogy legyen teljesen névtelen, de nem az teljesen magán. A kilépő csomópontnak nincs módja megtudni, ki vagy, de elméletileg megfigyelheti, amit csinál. Ha e-mailt küldene valakinek a nevét vagy a valódi IP-címét, aláásná az egész folyamatot.

A Tor csak a forgalom kezelésére szolgál a népszerű TCP protokoll használatával, amely a normál böngészési forgalom nagy részét képviseli. Ennek a protokollnak a korlátozása potenciális sebezhetőséget okoz, mivel az összes forgalom, amely UDP-t vagy más internetes protokollt használ, a Tor hálózatán kívülre szállít. A hang- és videóforgalmat általában az UDP segítségével továbbítják.

Tor egy VPN?

Noha a Tor és a VPN gyakran zavarosak, valójában nagyon különböző technológiák.

A virtuális magánhálózat (VPN) a magántulajdon szerverhálózat, amelyhez különféle okokból csatlakozhat, ideértve a biztonság javítását, a cenzúra megkerülését és az igazi IP-cím elrejtését.

VPN használatakor a számítógép és a VPN szerver közötti kapcsolat titkosítva van. Ez megakadályozza, hogy az internetszolgáltató vagy bármely harmadik fél megtekinthesse online tevékenységeit.

A VPN szolgáltatója azonban mindig technikailag képes figyelje meg tevékenységét. Meg tudják nézni és potenciálisan rögzíthetik az Ön valódi IP-címét, tehát sok bizalmat kell adni a szolgáltatója számára.

Ezért annyira fontos VPN-szolgáltatót találni, amely minimális naplózási politikával és a nyilvántartással is rendelkezik hálózatának biztonságának fenntartása érdekében..

A Tor viszont egy közösség és önkéntes tulajdonában szerverek – vagy „csomópontok”. Ennek a hálózatnak a használatával anonim módon böngészhet az interneten, de nem nyújt ugyanolyan biztonsági előnyöket, mint a VPN, vagy ugyanazt a segédprogramot a földrajzilag blokkolt tartalmak eléréséhez..

A Tor projekt, amely fenntartja a Tor böngésző szoftvert, nem rendelkezik a kiszolgálók hálózatával, amelyen a szoftver működik. Ellentétben a VPN szerverrel, amely tudja, ki vagy és mit csinál, a Tor hálózat egyetlen szervere sem fér hozzá mind a identitás és tevékenység.

A Tor ezt többrétegű titkosítás használatával érheti el, és a forgalmat több kiszolgálón keresztül irányítja, mielőtt szélesebb körű internetre engedi. Ez azt jelenti, hogy nem kell olyan bizalommal bíznia a szolgáltatóban, mint a VPN-nél, de ez is vezet lassú böngészési sebesség és néhány olyan különleges biztonsági rést, amelyek miatt nem kell aggódnia egy megbízható VPN mellett.

Röviden: a VPN egy eszköz a magánélet Elsősorban. A Tor másrészt eszköz névtelenség.

Összefoglalva: a VPN lehetővé teszi:

Ha többet szeretne tudni arról, mi a VPN, akkor átfogó útmutatót írtunk, amely mindent tartalmaz, amit tudnia kell.

Alternatív megoldásként közvetlenül összehasonlíthatja a Tor és a VPN szolgáltatásokat a Tor vs VPN szolgáltatásban: Melyik a jobb? ezen útmutató szakaszában.

A hagyma útválasztó vs VPN titkosítás

A Tor és a VPN titkosítást használnak, hogy további adatvédelmet biztosítsanak az interneten, de mindegyikük alkalmaz a titkosítás nagyon eltérően.

VPN használatakor az összes forgalmat titkosítási „alagút” biztosítja, és egyetlen VPN szerverre küldi, amely a VPN szolgáltatójához tartozik. Miután megkapták a forgalmat, visszafejtésre kerül és a végső rendeltetési helyre engedik.

Hacsak nincsenek fejlett obfuzációs eszközök használatban, a VPN-alagút nem akadályozza meg az internetszolgáltatót abban, hogy megismerje, hogy VPN-t használ, de megakadályozza, hogy látja, melyik webhelyet látogatja meg, és mit csinál, amikor odaér..

Ezzel szemben a Tor „hagymahálózata” több rétegű titkosítást használ, amelyek mindegyikét csak egy véletlenszerűen hozzárendelt szerver dekódolhatja. Ezek a szerverek nem a Tor-hoz tartoznak, hanem önkéntesek tulajdona és karbantartása.

Lehet, hogy az internetszolgáltató megmondja, hogy Tor-ot használ, de a kezdeti titkosítási réteg megakadályozza, hogy látják, ahol böngésznek..

Noha nagyon erős bizalommal kell bírnia a VPN-szolgáltatóval szemben, a Tor úgy lett kialakítva, hogy kiküszöbölje az összes szerverüzemeltető iránti bizalom szükségességét.

A titkosítási erő szempontjából néhány VPN olyan gyenge és elavult titkosítási protokollokra támaszkodik, mint például a PPTP, amelyeket brutális erővel meg lehet szüntetni 24 órán belül.

Ugyanakkor a kiváló minőségű VPN sokkal biztonságosabb protokollokat használ, mint például az IKEv2 / IPSec és az OpenVPN. Ezek a protokollok biztonságos titkosítási rejtjelekkel működnek, mint például az AES-256 és az RSA-1024, ezek egyike sem tört meg még. A jelenlegi számítástechnika alkalmazásánál hosszabb időt vesz igénybe, mint az univerzum életében.

Tor ugyanazon biztonságos rejtjelek kombinációját használja. Ennek ellenére a Tor által használt magas szintű titkosítást eltávolítják a kilépési csomóponton, ami azt jelenti, hogy az Ön böngészési tevékenysége ki lesz téve. Mindaddig, amíg semmi sem szivárog, lehetetlen összekapcsolni ezt a tevékenységet az Ön személyazonosságával. A szivárgásokról az Is Tor biztonságos használata című cikkben olvashat bővebben. szakasz.

A VPN titkosítási protokolljairól és titkosításairól a VPN titkosítás útmutatójában talál további információt.

Melyik a jobb: Tor vagy VPN?

A legnagyobb különbség a Tor és a VPN között az, hogy a Tor elérhető teljes névtelenség, mivel a VPN-ek szélesebb spektrumúak magánélet és biztonság alkalmazások.

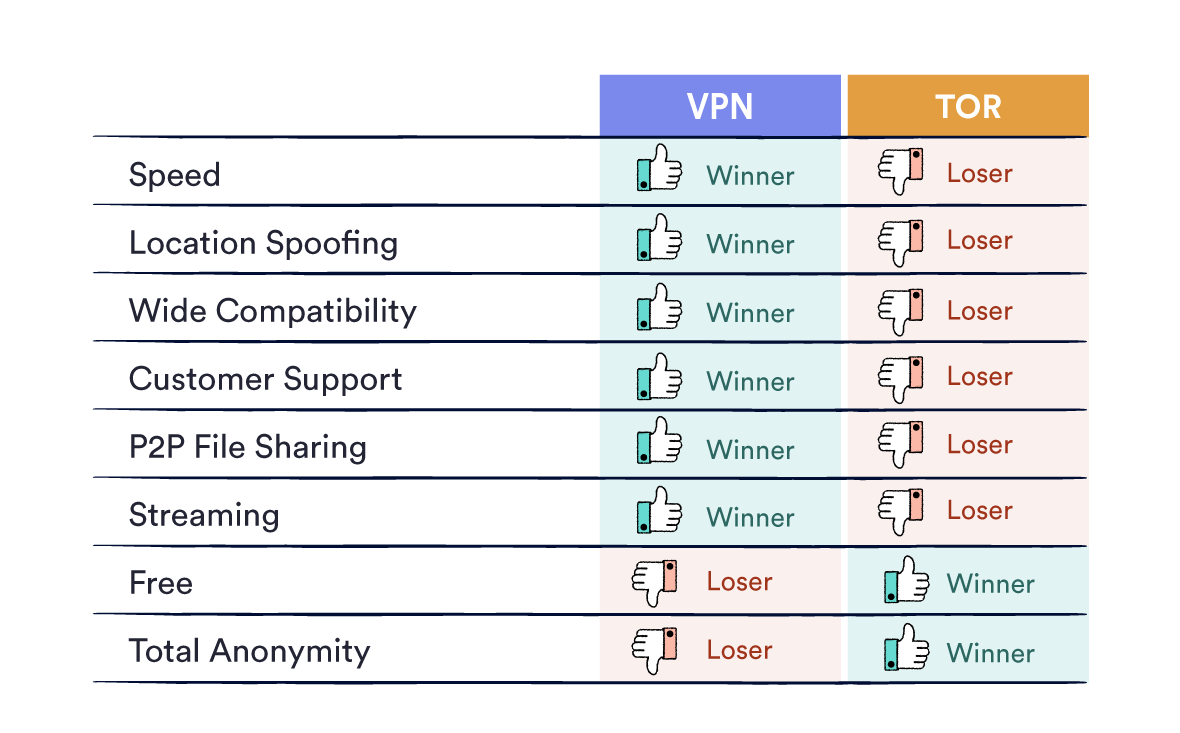

Itt található egy gyors összehasonlító táblázat, amely bemutatja az egyes eszközök előnyeit és hátrányait:

Tor és VPN összehasonlító táblázat.

Az egyes hálózatoknak vannak előnyei és hátrányai, és bizonyos tevékenységek jobban megfelelnek egymásnak.

Ebben a szakaszban részletesen bemutatjuk a Tor és a VPN előnyeit és hátrányait. Ezeknek az előnyöknek és hátrányoknak a kihagyásához azonnal ugorjon az összefoglalónkra, melyik eszközt kell használni.

Tor előnyei

Tor hátrányok

VPN előnyei

VPN hátrányok

Melyiket kell használni: Tor vagy VPN?

A legjobb adatvédelmi eszköz az Ön helyzetétől függően változhat. Íme néhány konkrét tipp arra, mikor érdemes a VPN-t vagy a Tor-ot használni.

Mikor VPN-t kell használnia

Egy jó VPN lesz a legjobb megoldás a legtöbb ember számára, mert kiegyensúlyozza az egyensúlyt magánélet, Biztonság és használhatóság. Sokkal kevésbé valószínű, hogy szivárog, mert védi az összes internetes forgalmat (nem csak a böngészőből származó forgalmat).

Ezenkívül a VPN nem igényel ugyanazt a technikai megértést, hogy megakadályozzák a dolgok rossz működését.

Mindaddig, amíg megbízható, nulla naplózású VPN szolgáltatót használnak, a VPN nagyon biztonságos adatvédelmi megoldást kínál kiváló teljesítmény és rugalmasság Tor-hoz képest.

Neked kellene használjon VPN-t ha te:

Mikor használnod kell a Tor-ot

A Tor legnagyobb erőssége, hogy megszünteti annak szükségességét, hogy magántulajdonban lévő VPN-társaságba vegye hitejét. Két legnagyobb gyengesége – a biztonság hiánya és a nagyon lassú sebesség – teszi a következőket: rossz választás sok népszerű tevékenységhez, például fájlmegosztás, streaming, vagy vásárlási tranzakciók.

Vannak olyan helyzetek, amikor azt javasolnánk, hogy a Tor-t VPN-n keresztül válasszuk. Különösen a Tor a legjobb választás névtelenség – de csak akkor, ha hajlandó feláldozni a biztonságot és a magánélet elérését. Tevékenységed mások számára is nyitva áll, ám lehetetlen, hogy visszakapcsolja Önt.

Az ilyen névtelenségre valójában csak a bejelentők és az újságírók kedvére van szükség, akik azt akarják, hogy üzenetüket láthassák, de az eredetüket titokban kell tartaniuk. Ha úgy dönt, hogy a Tor-ot használja, akkor feltétlenül olvassa el a Hogyan viselkedjünk biztonságosan a Tor-ot? Című fejezetet.

Neked kellene használja a Tor-ot ha te:

A Tor biztonságos használata?

A Tor projekt célja az online bizalom problémájának megoldása. De valóban bízhat-e a Tor hálózatban??

Ez egy legitim kérdés, ám amelyre még nincs határozott válasz. Vannak azonban, számos ismert és feltételezett sebezhetőség a Tor tervezésében.

Tor kompromittált?

Az a gyanú, hogy az FBI és más amerikai kormányhivatalok anonimizálhatják a Tor felhasználóit, évek óta fennállnak. Természetesen forrásokat fordítottak e képesség elérésére. Az a tény, hogy a Torot továbbra is nagyrészt az amerikai kormány finanszírozza, nagyon rosszul titokban tartott.

Ezeket a gyanúkat egy 2023. évi bírósági eljárás megerősítette, ám az FBI végül megtagadta a bizonyítékok megadását vagy a Tor esetleges esetleges sebezhetőségének nyilvánosságra hozatalát, teljesen összeomlva az ügyet..

A Columbia Egyetem kutatói olyan támadásokat is kifejlesztettek, amelyek lehetővé teszik számukra a Tor felhasználók 81% -ának anonimizálását..

Ha egy hírszerző ügynökség nyilvánosságra hozta volna a Tor-sérülékenységet, akkor a rendszeres felhasználók kiszaporodnak a platformról. Ezután lehetetlen lenne a megfigyelési platformot használni, és könnyen meg lehet állapítani, hogy a fennmaradó forgalom állami kapcsolatban áll-e.

Emiatt megmaradnak a Tor-felhasználók anonimizáló képességei nem megerősített, ugyanúgy, mint a mechanizmus, amellyel ezt megteheti, vagy a skála, amelyen ezt ki lehet alakítani.

Sokkal határozottabb az a tény, hogy a Torot az amerikai haditengerészet tervezte és fejlesztette ki. Ez önmagában nem feltétlenül jelent problémát, de a Tor fejlesztők és az Egyesült Államok kormánya között folyamatban lévő együttműködés – amelyet Yasher Levine a Surveillance Valley című könyvében azonosított – inkább aggodalomra ad okot..

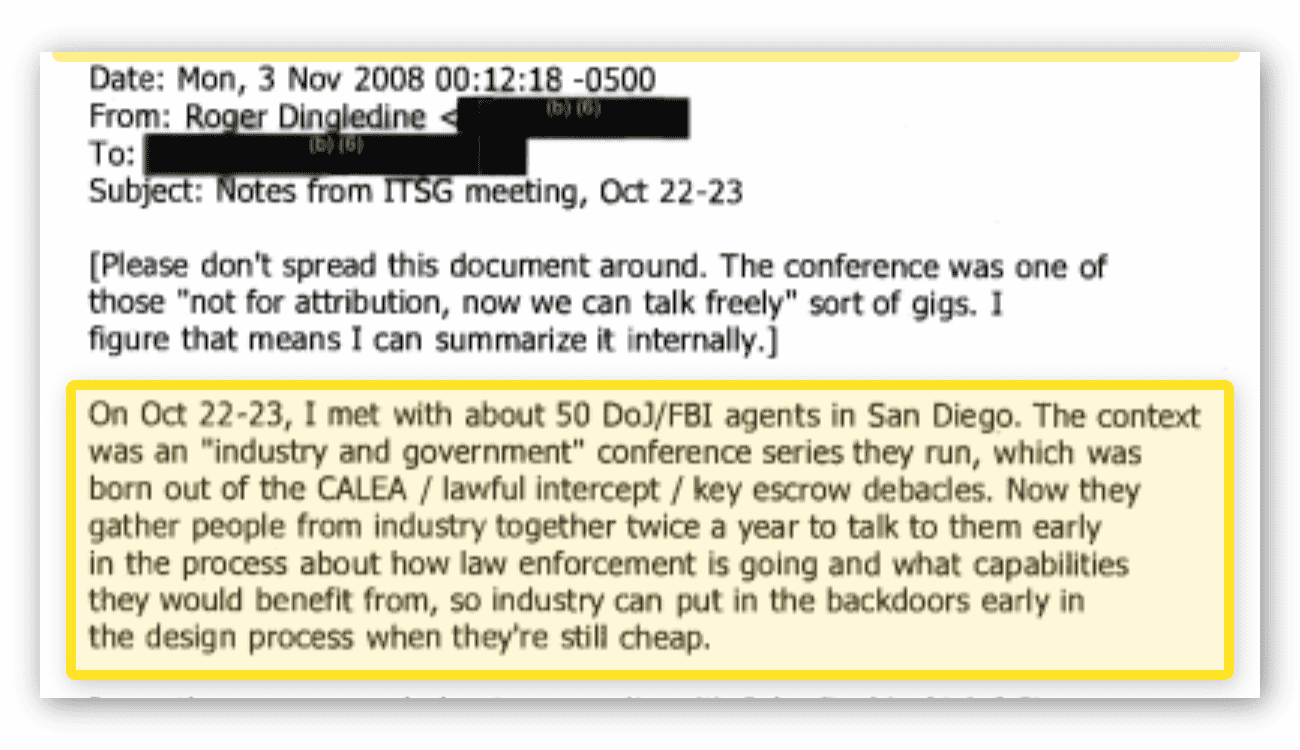

Az elmúlt években számos, a Tor fejlesztői és az amerikai kormányzati ügynökségek közötti e-mailek közötti levélváltást tettek közzé. Íme egy példa, amelyben a Tor egyik társalapítója megvitatja együttműködés az Igazságügyi Minisztériummal, ideértve a „hátsó ajtó” telepítését is:

Roger Dingledine, Tor társalapítója által küldött e-mail képernyőképe.

Ebből a levelezésből, valamint a Tor fejlesztőinek és az amerikai hírszerző ügynökségek közötti számos egyéb cseréről itt olvashat.

A Tor legális?

Ez jogi Tor használatához Ennek ellenére a Tor-hálózaton keresztül elérhető webhelyek egy része népszerű a bűnözők körében, és illegális tartalmat tárol. Amíg Tor van legális használat, a gyakori használat megfigyelés céljából megjelölheti Önt.

Windows biztonsági rések

A Windows nem anonimitás miatt lett kialakítva. Még akkor is, ha óvatos, és csak az Tor böngészőn keresztül érkezik az internetre, az operációs rendszer alapértelmezés szerint információkat küld vissza a Microsoft-nak, ami személyazonosságának felfedését eredményezheti. Biztonságosabbnak és megbízhatóbbnak tekintik a Tor futtatását Linuxon, ha lehetséges.

A Tails és a Whonix egyaránt népszerű Linux-változat, amelyet Tor-hoz való felhasználásra fejlesztettek ki, de a Tor-t biztonságosan futtathatja a Linux operációs rendszer bármely gyakorlati változatán..

IP & DNS szivárgások

Helyes használat esetén Tor nem szivároghat az IP vagy a DNS információ. Ha azonban normál böngészőként használja, akkor szinte biztos, hogy DNS vagy IP szivárgást eredményez.

Ha megakadályozni szeretné az IP és a DNS szivárgást a Tor használatakor, akkor ezt meg kell tennie elkerül:

Ezeknek a tevékenységeknek az a lehetősége, hogy forgalmat irányítsanak a Tor böngészőn kívül, vagy olyan információkat tárolnak, amelyek anonimizálhatják Önt még a Tor böngészőben is.

Egy másik általános hiba a HTTP-helyek elérése. Ez nem fogja közvetlenül közölni az Ön IP-címét, de sokkal érzékenyebbé teszi a megfigyelést, és kockázatot jelent a fenti viselkedések bármelyikére. A Tor biztonságos használatáról a jelen útmutató következő fejezetében olvashat bővebben.

Rosszindulatú kilépési csomópontok

A Tor egyértelmű veszélyeztetésének egyik módja a rosszindulatú kilépő csomópontok.

Noha a forgalom titkosítva van a Tor-hálózaton keresztüli utazásának nagy részében, az az kitett amikor áthalad a végső csomóponton – az úgynevezett kilépési csomópont.

Ez azt jelenti, hogy a kilépő csomópont képes Tekintse meg tevékenységét, ugyanúgy, mint egy internetszolgáltató, ha nem Tor-ot vagy VPN-t használna. Ez azonban nem feltétlenül befolyásolja anonimitását, mivel a kilépési csomópontnak nincs lehetősége megtekinteni a valódi IP-címét.

Ha hozzáférne egy e-mail fiókhoz vagy egy Facebook oldalhoz, amely a valós személyi identitásához kapcsolódik, akkor ez megfigyelhető és aláássa anonimitását..

Bárki üzemeltetheti a kilépési csomópontot. Tudomásuk szerint a bűnözők általi felügyeletre, és még a középtávú támadások végrehajtására is felhasználták őket.

Bizonyos egészséges szkepticizmus itt biztonságban tarthatja Önt, és bölcs dolog mindig azt feltételezni, hogy valaki figyel téged.

Meg lehet nyomon követni??

Ha óvatos és a Tor konfigurálva van, akkor ne, nem lehet nyomon követni.

Amint a tevékenysége elhagyja a Tor hálózatot, az nem titkosítva. Ez azt jelenti, hogy a kormány vagy más harmadik fél láthatja, de ők nem tudják megmondani, ki vagy, hacsak a böngészési tevékenysége nem teszi lehetővé nekik.

A legjobb azt feltételezni tevékenysége mindig látható, de a nézőknek van fogalmam sincs, ki vagy. Mindaddig, amíg nem tesz semmit a személyazonosítás érdekében (például személyes fiókok látogatása vagy a Tor szivárgásának engedélyezése), tevékenysége nem vezethető vissza Önt a Tor hálózatán keresztül.

Hogyan használhatom a Tor-ot??

Ha úgy döntött, hogy Tor-ot használ, akkor kövesse ezeket az egyszerű lépéseket a Tor-böngésző telepítéséhez a számítógépére vagy a mobiljára. Ha már telepítette a Tor-böngészőt, ugorjon a következő fejezetre, amellyel biztonságban maradhat a Tor használatával.

A Tor böngésző telepítése a számítógépre

A Tor böngésző bárki számára használható ablakok, Linux vagy Mac operációs rendszer számítógéppel, és könnyen telepíthető.

A Tor böngésző telepítése a számítógépre:

Miután letöltötte a fájlt, nem kell mást telepítenie. A Tor teljesen önálló – akár USB-meghajtóról is futtathatja.

Csak a böngészőn belüli tevékenységeid kerülnek át a Tor-on. Bármely külső dolgot – ideértve az olyan külön alkalmazásból, mint az Outlook – küldött e-maileket is megfigyelésnek kell kitenni.

A Tor böngésző telepítése a mobilra

Van egy Tor böngésző alkalmazás, amely elérhető az Android készülékek számára, és amelyet a Guardian Project tart fenn. Könnyen letölthető és használható, de ugyanazok a korlátozások vonatkoznak, mint amikor asztali böngészőt használ: csak az, amit a böngészőben tesz, anonim marad az online.

Ha ki szeretné hagyni ezt a részt, ugorjon egyenesen a Hogyan lehet biztonságosabban viselkedni a Tor használatával lehetőségre.

A Tor böngésző telepítése Android-eszközére:

Sajnos, az Apple erősen korlátozott App Store-ja miatt jelenleg nincs iOS-alkalmazás, és valószínűleg nem lesz a jövőben. Ez azt jelenti, hogy nem fogja tudni használni a Tor-ot iPhone vagy iPad készüléken.

Egyéb Tor-kompatibilis alkalmazások

Korábban említettük, hogy a Tor képes kezelni az összes forgalmat, amely a TCP protokollt használja. Bár ez igaz, nem könnyű beszerezni sok alkalmazást, hogy csak a TCP-vel működjön.

Bármely információ, amelyet nem továbbítanak a TCP-n keresztül, alapértelmezés szerint a Tor-hálózaton kívülre kerül. Ez DNS, WebRTC vagy IP szivárogást idéz elő, és az Ön személyazonosságát és tevékenységeit minden látogatónak kitenti.

A Tor saját mélyreható útmutatót kínál a „pihentető” alkalmazásokhoz, amelyeket csak haladó felhasználóknak ajánlunk.

A Linux-változat alapértelmezés szerint az összes tevékenységet a Tor hálózaton keresztül irányítja. Számos előre telepített és előre konfigurált alkalmazáshoz tartozik, és automatikusan leállítja a Tor-n kívüli forgalmat a szivárgások megakadályozása érdekében.

Ez egy hatékony beállítás, de nem lesz kompatibilis sok népszerű alkalmazással – ne számítson arra, hogy a YouTube-ot, a Facebook Messenger-t vagy a Spotify-t használja az asztalon.

Sajnos a Voice-over-IP (VoIP) alkalmazások többsége az UDP protokollra támaszkodik. Mivel a Tor jelenleg nem kompatibilis ezzel a protokollal, a Tor hálózaton keresztül nem lehet olyan video chat alkalmazásokat használni, mint a Skype.

Hogyan lehet biztonságban maradni a Tor használatával?

A Tor-hoz kapcsolódó kockázatok nagy részét meg lehet oldani a viselkedés megváltoztatása amikor az internetet böngészi.

Ha a Tor-ot szokásos böngészõként használja, akkor szinte biztos, hogy DNS vagy IP szivárgást eredményez.

Emlékezik: csak a webes forgalmat védi a Tor böngésző használatakor. Más alkalmazások, például e-mail vagy akár más böngészők, nem működnek a hálózaton keresztül.

Javasoljuk, hogy a böngésző első használata előtt olvassa el a Torral kapcsolatos ismert problémák listáját.

A Tor használatakor a három legnagyobb kockázat a következő:

A legfontosabb óvintézkedések, amelyeket meg kell tennie:

A szivárgások elkerüléséhez általában csak a TCP forgalmat kell használni, és magához kell tartania magát a Tor böngészőt. Vannak olyan ismert biztonsági rések is, mint például a JavaScript vagy BitTorrent, mindkettő kiszivárogtathatja az Ön IP-címét.

Annak megakadályozása érdekében, hogy a látogató személyazonosságát ki tudja dolgozni, el kell kerülnie az identitásához kapcsolódó információkhoz, például egy elnevezett névhez való hozzáférést. email fiók vagy Facebook fiók.

A középtávú támadások elkerülésének legjobb módja a csak titkosított HTTPS kapcsolatok használata.

Hogyan lehet névtelen maradni a Tor használatával?

Az alábbiakban olvashatjuk a legfontosabb szabályokat, hogy biztonságban maradjunk a Tor-on:

Hogyan használjuk a VPN-t a Tor-nal

Még biztonságosabb a VPN és a Tor egyszerre történő használata?

Néha.

A Tor és a VPN együttes használatára kétféle mód van: Tor VPN felett és VPN a Tor felett. Mindkettőnek van néhány egyedi előnye, valamint néhány jelentős hátránya, amelyeket ebben a szakaszban tárgyalunk.

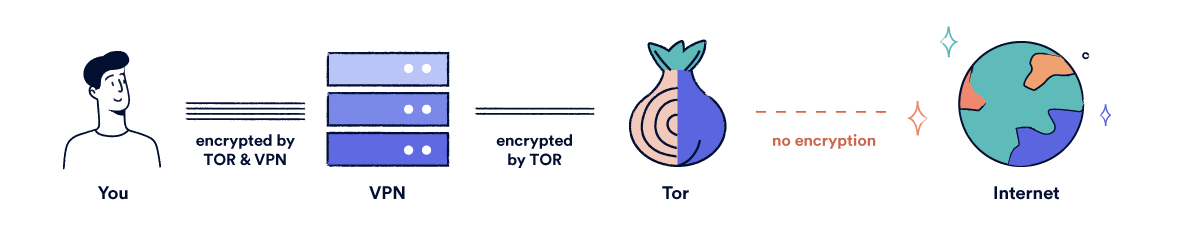

Tor over VPN

A „Tor VPN-n keresztül” akkor jelentkezik, amikor a Tor-böngésző futtatása előtt csatlakozik a VPN-hez. Ez a leggyakoribb módszer a Tor és a VPN összekapcsolására.

Ezt könnyű megtenni: csak csatlakoztassa a VPN-hez, majd indítsa el a Tor böngészőt az asztalon vagy okostelefonján.

A VPN egy extra csomópontként fog működni a Tor hálózat előtt.

Ha a Tor és a VPN ilyen módon kombinálja:

Ez különösen akkor hasznos, ha nem akarja, hogy egy hálózati rendszergazda megtudja, hogy kapcsolódik a Tor-hoz, vagy ha a VPN-szolgáltatója invazív vagy homályos naplózási politikával rendelkezik..

Meg kell azonban jegyezni, hogy:

Néhány VPN-szolgáltatás, köztük a NordVPN és a ProtonVPN, a Tor forgalomra dedikált szerverekkel rendelkezik.

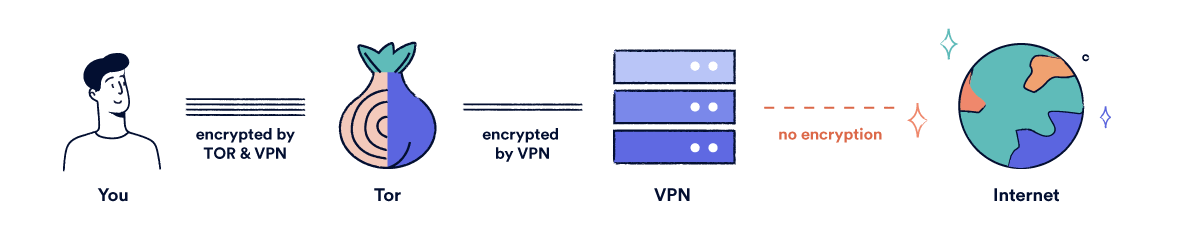

VPN Tor felett

Ez az opció fordítva működik: csatlakozik a Tor hálózathoz a VPN használata előtt.

Ez technikailag lehetséges, de nem könnyű. Szüksége lesz egyértelmű Tor támogatásra a VPN szolgáltatótól. Jelenleg nagyon kevés VPN kínál támogatást a Toron keresztül történő ilyen módon történő futtatáshoz.

Elméletileg ennek a módszernek négy kulcsfontosságú előnyök:

Noha ez a módszer kiküszöböli a rosszindulatú kilépő csomópontokkal járó veszélyeket, ugyanakkor aláássa a Tor használatának egyik legfontosabb célját. Harmadik fél – a VPN szolgáltatója – hozzáférhet mind az Ön, mind pedig a identitás és tevékenység.

A legtöbb felhasználó számára ez a módszer erőforrások pazarlása. A VPN használata a Toron keresztül lehetővé teszi a szolgáltató számára, hogy ugyanahhoz az információhoz férjen hozzá, mint a VPN használata önmagában, csak a Tor hálózat további lassúságával és kellemetlenségével együtt..

Van még néhány kulcsfontosságú hátrányai érdemes megemlíteni, ha olyan VPN szolgáltatót használ, amely egy speciális Tor opciót kínál:

A VPN-ek és a Tor-böngésző egyaránt növelik az adatvédelmet egymástól függetlenül. Csatlakozhat a VPN-hez, majd használhatja a Tor böngészőt, ha tényleg aggódik, de a kettő kombinálása túlságosan gyilkos legtöbb embernek.

Jobb, ha a Tor-ot használja, ha extrém körülmények között teljes anonimitásra van szüksége. Ha ez csak a kívánt internetes adatvédelem, válassza a VPN-t.