Подключение к общедоступной сети Wi-Fi без принятия необходимых мер предосторожности может привести к тому, что злоумышленники получат доступ к вашей активности в Интернете, сведениям об учетной записи и многому другому. Узнайте, как обезопасить себя с помощью этих 4 основных советов по безопасности.

Общественный Wi-Fi изменил то, как мы работаем, как мы путешествуем и даже как мы общаемся. Благодаря растущей глобальной сети, насчитывающей более 350 миллионов точек доступа, бесплатный общедоступный Wi-Fi стал необходимым инструментом для миллионов пользователей Интернета каждый день..

Компании часто завышать риски общественного Wi-Fi, чтобы генерировать клики и продавать продукты безопасности. По правде говоря, общественный WiFi не так опасен, как кажется. Благодаря появлению HTTPS, вы будете безопаснее в открытой сети, чем когда-либо прежде.

Но общественный WiFi не без риска. Когда вы получаете доступ к небезопасной сети без принятия необходимых мер предосторожности, вы все равно рискуете предоставить злоумышленнику доступ к вашему:

- Просмотр деятельности

- Конфиденциальные личные данные

- Детали учетной записи & пароли

- Электронные разговоры & Сообщения

Вся эта информация может быть раскрыта, если вы не примете мер, чтобы изменить свое поведение в браузере или защитить свое соединение. Согласно отчету Нортона, 87% потребителей подвергли свои данные опасности при использовании публичной сети WiFi.

Независимо от того, подключены ли вы к реальной общедоступной сети Wi-Fi или к фиктивной точке доступа, использование общедоступной сети дает хакерам больше возможностей для перехват и Collect ваши данные.

Думайте о своем интернет-трафике как о разговоре: так же, как и в реальной жизни, общение на публике гораздо более восприимчиво к прослушиванию, чем общение наедине.

Мы не будем преувеличивать потенциальную опасность или говорить вам никогда не использовать общедоступный Wi-Fi.

Вместо этого мы дадим вам честный обветшалый рисков использования публичных сетей WiFi.

Мы рассмотрим реальные проблемы конфиденциальности и безопасности и объясним четыре простых шага, чтобы уменьшить ваши шансы на взлом или кражу данных..

Что такое общественный WiFi?

Общественный WiFi является точкой бесплатный беспроводной интернет доступно любому в определенной области. Общедоступные сети обычно имеют легко доступный пароль или вообще не имеют пароля – что означает кто-нибудь можно подключиться к ним.

Точки бесплатного Wi-Fi обычно можно найти в оживленных общественных местах, таких как магазины, рестораны, аэропорты и отели. Большинство пользователей теперь ожидают найти бесплатную сеть почти везде, где бы они ни были – что-то, что киберпреступники используют в своих интересах.

Общественный WiFi безопасный?

Опасности общественного WiFi часто преувеличивают в попытке продать продукты безопасности. Правда в том, что благодаря появлению HTTPS публичные сети WiFi никогда не были безопаснее.

Опасности общественного WiFi часто преувеличиваются.

Общедоступная сеть Wi-Fi по-прежнему по сути менее безопасный чем личная, частная сеть, потому что вы не знаете, кто это настраивал или кто еще подключается к нему.

Инструменты для перехвата трафика и прослушивания легко доступны для покупки в Интернете, а объем рынка персональных данных растет с каждым днем. Злоумышленнику до сих пор очень легко настроить поддельную точку доступа Wi-Fi для кражи вашей информации..

Согласно недавнему расследованию Bloomberg, киберпреступники даже регистрируются в отелях просто для сбора ценных сетевых данных:

«Лидер использовал точку доступа своего телефона, чтобы создать новую сеть Wi-Fi, назвав ее в честь отеля. Через несколько минут шесть устройств присоединились к его поддельной сети, открывая хакерам свою интернет-активность ».

Если в сети нет пароля, весь HTTP-трафик, проходящий в и из этой точки доступа, незашифрованном. Это означает, что все данные, отправленные с вашего компьютера, передаются в виде простого текста..

Подключение к незащищенной общедоступной сети Wi-Fi делает вас уязвимым для:

- Атаки “Человек посередине” (MitM)

- DNS-спуфинг

- Поддельные точки доступа

- Угон сеанса

Лучший способ избежать этих опасностей – это понять их. В следующем разделе мы рассмотрим пять наиболее распространенных рисков общественного WiFi.

Если вы хотите узнать, как защитить себя, вы можете сразу перейти к нашим 4 основным советам по безопасности.

Каковы опасности общественного WiFi?

1HTTP & HTTPS

Многие VPN-компании попытаются убедить вас, что публичные сети WiFi всегда опасны. Благодаря так называемому HTTPS, это не совсем так.

HTTPS означает «Защищенный протокол передачи гипертекста». Это зашифрованное расширение протокола HTTP, базового интернет-стандарта, позволяющего запрашивать и загружать веб-страницы..

Помимо основных функций HTTP, HTTPS предназначен для защиты Конфиденциальность и безопасность данных в пути.

HTTPS обеспечивает шифрование через TLS (Transport Layer Security), который защищает соединение между клиентом (например, веб-браузером) и сервером (например, example.org). Это означает, что любое соединение с веб-сайтом HTTPS зашифрованы, прошедшая проверка, и регулярно проверяется на целостность.

HTTPS значительно усложняет злоумышленнику перехват сообщений между вашим браузером и посещаемым веб-сайтом, поскольку данные больше не в текстовом формате.

Чтобы проверить, зашифрован ли посещаемый вами сайт с помощью HTTPS, просто проверьте URL в адресной строке. Если он поддерживает HTTPS, вы увидите замок в верхнем левом углу.

Если вы подключаетесь к общедоступному веб-сайту WiFi, который не защищен HTTPS, вы широко открыты для атак. Любая третья сторона может отслеживать вашу активность в браузере, видеть, какие URL вы загружаете, и собирать данные, которые вы отправляете..

К счастью, до 94% трафика в Службах Google теперь шифруется с помощью HTTPS. Это означает, что большинство посещаемых вами сайтов будут защищены.

Вы можете найти список веб-сайтов, которые не соответствуют HTTPS, здесь, со многими из которых вы будете знакомы.

2 Атаки посредника (MitM)

Распространенность HTTPS не делает общедоступный WiFi полностью безопасным. Самое главное, он не защитит ваши DNS-запросы.

Если вы подключаетесь к небезопасной сети WiFi, злоумышленник может перехватывать ваши DNS-запросы и отправить вас на альтернативный сервер под их контролем. Это известно как атака «Человек посередине» (MitM).

Технически, атака «человек посередине» (MitM) относится к любому сценарию, в котором сторонняя сторона прерывает или изменяет связь между двумя системами..

Когда MitM-атака происходит в общедоступном Wi-Fi, злоумышленник прерывает соединение между твой компьютер и веб сервер Вы пытаетесь подключиться к. Согласно отчету IBM об аналитике угроз, 35% всей вредоносной онлайн-активности начинается с атаки MitM.

Атаки «человек посередине» могут принимать различные формы, в том числе:

- DNS-спуфинг

- HTTPS-спуфинг

- Атака “Человек в браузере” (MitB)

- Поддельные точки доступа

- Фишинговые письма

В незащищенной сети злоумышленники могут изменить ключевые части сетевого трафика, редирект этот трафик, или внедрить вредоносный контент в существующий пакет данных.

Злоумышленник может отобразить поддельный веб-сайт или форму входа, заменить ссылки на вредоносные альтернативы, добавить изображения и многое другое..

Хакеры могут обмануть людей, чтобы они раскрыли или изменили свои пароли, раскрывая конфиденциальную информацию.

MitM-атаки популярны, потому что они дешево, легко, и эффективный. Все, что нужно хакеру, – это устройство, такое как WiFi Pineapple за 99 долларов – карманное устройство, которое выглядит как нечто среднее между USB-флешкой и WiFi-роутером..

WiFi Pineapple за 99 $ позволяет практически любому использовать публичные сети для сбора личных данных..

Эти простые устройства позволяют практически любому создать поддельную точку доступа WiFi и провести атаку MitM. Они имеются в продаже и продаются как стандартные в большинстве магазинов компьютерной техники.

Ананас был впервые разработан Hak5 как инструмент для тестеров на проникновение. Пентестеры нанимаются компаниями для тестирования или атаки на собственную сеть с целью выявления любых уязвимостей.

WiFi Pineapple может одновременно взаимодействовать с сотнями устройств. Исследователи безопасности могут использовать его для выполнения нескольких атак на общедоступные сети WiFi, чтобы увидеть, как они работают и как защититься от них..

Разработчики даже предоставляют исчерпывающие руководства по проведению таких атак и форумы, чтобы помочь, если вы застряли.

Хотя это делает его ценным инструментом для исследователей, он также является опасным инструментом в чужих руках. Злоумышленники могут легко использовать Pineapple для сбора конфиденциальных личных данных от невольных публичных пользователей Wi-Fi..

Hackernoon провел эксперимент с использованием WiFi Pineapple и обнаружил, что 49 устройств подключены за один день.

Вы можете узнать больше о защите от MitM-атак в следующей главе этого руководства..

3DNS Спуфинг

Подмена DNS или «отравление DNS-кэша» – это особый тип атаки «человек посередине», предназначенный для отвлекать трафик с законных серверов и перенаправить его на поддельные. Этот тип атаки особенно популярен в незащищенных общественных сетях WiFi..

DNS-запросы отправляются с вашего устройства каждый раз, когда вы подключаетесь к веб-сайту. Когда вы вводите URL в адресную строку вашего браузера, вы сначала связываетесь с DNS-сервер имен который находит соответствующий IP-адрес (например, 192.168.1.1) для домена (например, example.com), который вы ищете.

DNS-спуфинг – это когда сторонний изменяет записи в кеше решателя DNS-сервера. Это похоже на изменение номера телефона в каталоге – если кто-то изменил запись для «example.com», любой пользователь, пытающийся получить доступ к этому сайту, будет отправлен на другой IP-адрес, указанный хакером..

Злоумышленник может сделать это по двум основным причинам:

-

Для запуска атаки «отказ в обслуживании» (DDoS). Злоумышленник может изменить IP-адрес, указанный для общего домена, такого как Google.com, чтобы перенаправить огромное количество трафика на другой сервер. Если альтернативный сервер не способен обрабатывать такие большие объемы, он часто может замедляться или даже останавливаться. Этот вид DDoS-атаки может уничтожить целые сайты.

-

Перенаправление. Поврежденные записи DNS можно использовать для перенаправления жертв на мошеннические веб-сайты. Злоумышленники используют это для отправки пользователей на фишинговые сайты, которые выглядят почти идентично предполагаемому месту назначения. Эти веб-сайты предназначены для того, чтобы заставить пользователей вводить конфиденциальные данные, такие как их имя пользователя и пароль.

Большинство злоумышленников выберут для настройки своих собственный вредоносный DNS-сервер. Затем они могут использовать несколько стратегий для распространения вредоносных программ DNS-чейнджера на компьютер пользователя, смартфон или WiFi-маршрутизатор..

Вредоносная программа DNS Changer изменяет настройки вашего устройства, чтобы направлять DNS-запросы на вредоносный сервер хакера. Затем злоумышленник может перенаправить трафик с законных веб-сайтов на вредоносные и фишинговые веб-сайты..

Код для вредоносных программ DNS Changer часто встречается в URL-адресах, рассылаемых по электронной почте. Эти электронные письма пытаются напугать пользователей нажатием на указанный URL, который, в свою очередь, заражает их компьютер. Баннерная реклама и изображения – как в электронных письмах, так и на ненадежных веб-сайтах – также могут направлять пользователей к этому коду.

Помимо самого вашего устройства, злоумышленники также могут целевые маршрутизаторы с той же DNS меняющейся вредоносной программой. Маршрутизаторы могут переопределять настройки DNS устройства, что представляет особую угрозу для пользователей, подключенных к общедоступным сетям WiFi..

4 поддельные горячие точки & Злые Двойные Атаки

Поддельные точки доступа или «Злые атаки близнецов» являются одними из самых распространенных и опасных угроз для общественных подключений WiFi.

Злоумышленник просто имитирует общедоступную сеть Wi-Fi с, казалось бы, законным названием, например «Free_Cafe_WiFi», и ждет, пока его жертвы подключатся..

Менее искушенные хакеры могут даже выбрать такие имена, как «БЕСПЛАТНЫЙ ИНТЕРНЕТ», пытаясь соблазнить людей. Атака злого близнеца очень проста – вы можете увидеть, как этот семилетний делает это за 11 минут.

Ананасы WiFi даже включают встроенную способность активно сканировать сигналы SSID. Эти сигналы используются телефонами для поиска и подключения к известные сети WiFi, и могут быть легко скопированы злонамеренными третьими лицами.

Это означает, что любой с WiFi ананасом может обмануть свой телефон или ноутбук в подключение к опасной сети Wi-Fi, просто находясь рядом. Пользователю кажется, что они подключены к знакомой сети, к которой они ранее подключались.

Попасть на поддельную точку доступа WiFi невероятно легко. На Республиканской конвенции США 2016 года более 1200 человек подключились к опасным сетям бесплатного Wi-Fi, потому что у них были такие имена, как «Я голосую Трампа! Бесплатный интернет. Это стоило им конфиденциальных данных, электронных писем и сообщений..

Фактически, 68% пользователей на конвенции каким-то образом раскрыли свою личность через общедоступный WiFi. Это были фальшивые сети, настроенные в тесте Avast для определения общественного Wi-Fi, но последствия могли быть серьезными.

Всегда будьте осторожны при автоматическом подключении к сети, особенно если ее имя или местоположение кажется подозрительным.

5 сессия угон

Перехват сеанса – это тип атаки «человек посередине», который позволяет злонамеренной третьей стороне получить полный контроль над своими онлайн-счетами.

Злоумышленники могут использовать эту технику для установления соединения между вашим устройством и другим компьютером. Это может быть веб-сервер, приложение или веб-сайт с формой входа.

«Сеансы» – это временные состояния, устанавливаемые между двумя взаимодействующими устройствами. Сеанс служит для аутентификации двух сторон и позволяет узнать подробности их связи. отслеживаются и хранится.

Сеансы устанавливаются с использованием различных протоколов аутентификации, которые гарантируют, что обе стороны знают, кто они. Сюда входит HTTP-файл cookie сеанса – файл, содержащий сведения о вашем взаимодействии с веб-сервером..

Когда вы заходите на сайт, вам назначается сессионный cookie. Когда вы просматриваете веб-сайт, сервер продолжит запрашивать у вашей машины аутентификацию, повторно отправив этот файл cookie..

Захват сессии использует эти куки. Веб-сервер, с которым вы взаимодействуете, использует cookie-файл сеанса для идентификации и аутентификации вашего устройства – если оно украдено, вор может также украсть вашу личность.

Наиболее ценные сеансовые файлы cookie – это файлы, отправляемые пользователям, входящим в очень безопасный места.

Вооружившись этой информацией, злоумышленник может:

- Покупайте товары на ваше имя

- Переместить деньги между счетами

- Изменить ваши данные для входа

- Заблокировать вас из ваших аккаунтов

Хакеры могут красть сеансовые куки разными способами. Как правило, они заражают устройство пользователя вредоносным программным обеспечением, которое записывает информацию о сеансе и отправляет соответствующие файлы cookie злоумышленнику..

В незащищенной сети злоумышленники могут также использовать специализированное программное обеспечение, называемое «анализаторы сеансов», чтобы идентифицировать и перехватить ваш токен сеанса..

Программное обеспечение для сниффинга невероятно легко доступно, несмотря на то, что оно незаконно использовать его для прослушивания и отслеживания данных. Популярные программы для прослушивания из прошлого включают Ethereal, FaceNiff и Firesheep.

Самый эффективный способ защитить себя от перехвата сессии – это избегать незащищенных сетей WiFi. Вы гораздо более уязвимы для угона, если вы отправляете все свои сеансовые куки в незашифрованном виде через бесплатную сеть.

Вообще говоря, перехват сеанса не должен быть возможен, если вы подключаетесь к веб-сайту с использованием соединения HTTPS, потому что ваши куки будут защищены слоем шифрования.

Тем не менее, умные хакеры могут обмануть ваш браузер при посещении HTTP-версии веб-сайта в процессе, называемом HTTP-спуфингом, а затем запустить атаку обычными методами..

Как обезопасить себя в общедоступном WiFi: 4+ совета по безопасности

В этой главе описываются четыре простых шага, которые вы можете выполнить, чтобы уменьшить ваши шансы на взлом или кражу ваших данных в общедоступном Wi-Fi-соединении..

1Измените свое поведение при просмотре

Самые опасные публичные сети WiFi – это те, которые не требуется пароль, чтобы присоединиться.

Мы склонны тяготеть к этим сетям, потому что они обычные и супер удобные, но они значительно повышают риск серьезного нарушения..

Если вам нужно использовать публичный WiFi, выберите сеть, защищенную паролем.

Если вы не можете найти открытую сеть, которой доверяете, стоит подумать мобильный тарифный план вместо. Эта опция намного более безопасна и может быть найдена в меню настроек на вашем устройстве. Apple и Android имеют полезные руководства, объясняющие, как это сделать.

Если это абсолютно необходимо для подключения к открытой сети, обязательно ограничить вашу деятельность чтобы избежать любого поведения, которое может включать ваши личные данные.

Избегайте онлайн-банкинга или покупок на сайтах, таких как eBay или Amazon. Если что-то связано с финансовыми операциями или предоставлением ваших личных данных, держитесь подальше.

Чтобы избежать поддельных точек доступа, рекомендуется также спросить сотрудника, как называется WiFi, если вы находитесь в ресторане или отеле, особенно если поблизости есть сети с аналогичным названием..

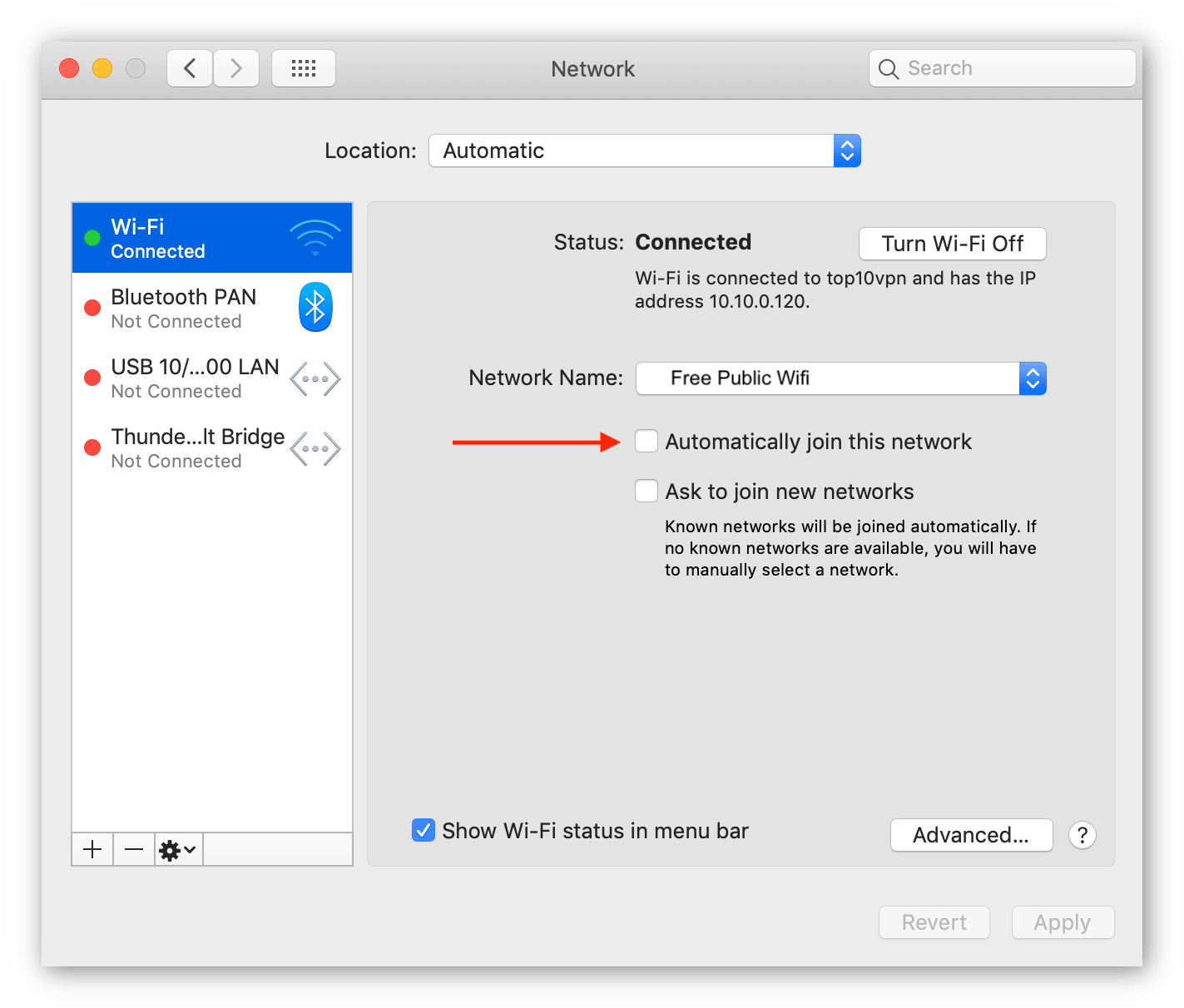

2Измените настройки вашего устройства

Есть несколько простых настроек, которые вы можете сделать для своих устройств, которые сделают их гораздо менее уязвимыми для атак.

Отключить автоматическое соединение WiFi

Первое, что вы можете сделать, это отключить автоматическое соединение. Это поможет вам избежать подключения к случайным открытым горячим точкам.

Чтобы отключить автоматические соединения WiFi в Windows:

- Перейдите в меню настроек.

- Нажмите Сеть & интернет > Wi-Fi > Управление известными сетями.

- Щелкните правой кнопкой мыши в любой сети, к которой вы не хотите автоматически подключаться.

- Выберите «Свойства» и снимите флажок «Автоматически подключаться, когда в диапазоне».

Как отключить автоматические соединения WiFi в Windows.

Чтобы отключить автоматические соединения WiFi на Mac:

- Перейдите в меню «Системные настройки».

- Выберите сеть’.

- С левой стороны выберите любую сеть, к которой вы не хотите автоматически подключаться.

- Снимите флажок «автоматически подключаться к этой сети».

- Нажмите «Применить».

Как отключить автоматические соединения WiFi на Mac.

Чтобы отключить автоматические соединения WiFi на iPhone:

- Перейдите в меню настроек.

- Нажмите на опцию «WiFi».

- Выберите любую сеть, к которой вы не хотите автоматически подключаться.

- Переключите переключатель «Auto-Join» для предотвращения автоматического подключения.

Хорошо привыкнуть удалять публичные сети WiFi со своего устройства. Ведение скудной истории WiFi помогает избежать вероятности подключения к поддельной точке доступа позже..

Также лучше отключить обмен файлами, Bluetooth и AirDrop на вашем устройстве, если вы не собираетесь специально использовать его. Постоянное его использование не является необходимым и повышает риск попадания вредоносных файлов в вашу систему..

Включить брандмауэр

Брандмауэр – это функция сетевой безопасности, которая отслеживает трафик, поступающий в вашу сеть или из нее. Это позволяет или блокирует трафик на основе набора предопределенных правил безопасности.

Брандмауэр будет работать для предотвращения несанкционированного или злонамеренного доступа к вашему устройству.

Большинство компьютеров теперь поставляются со встроенным брандмауэром.

Если вы не уверены, включен ли ваш брандмауэр, стоит проверить.

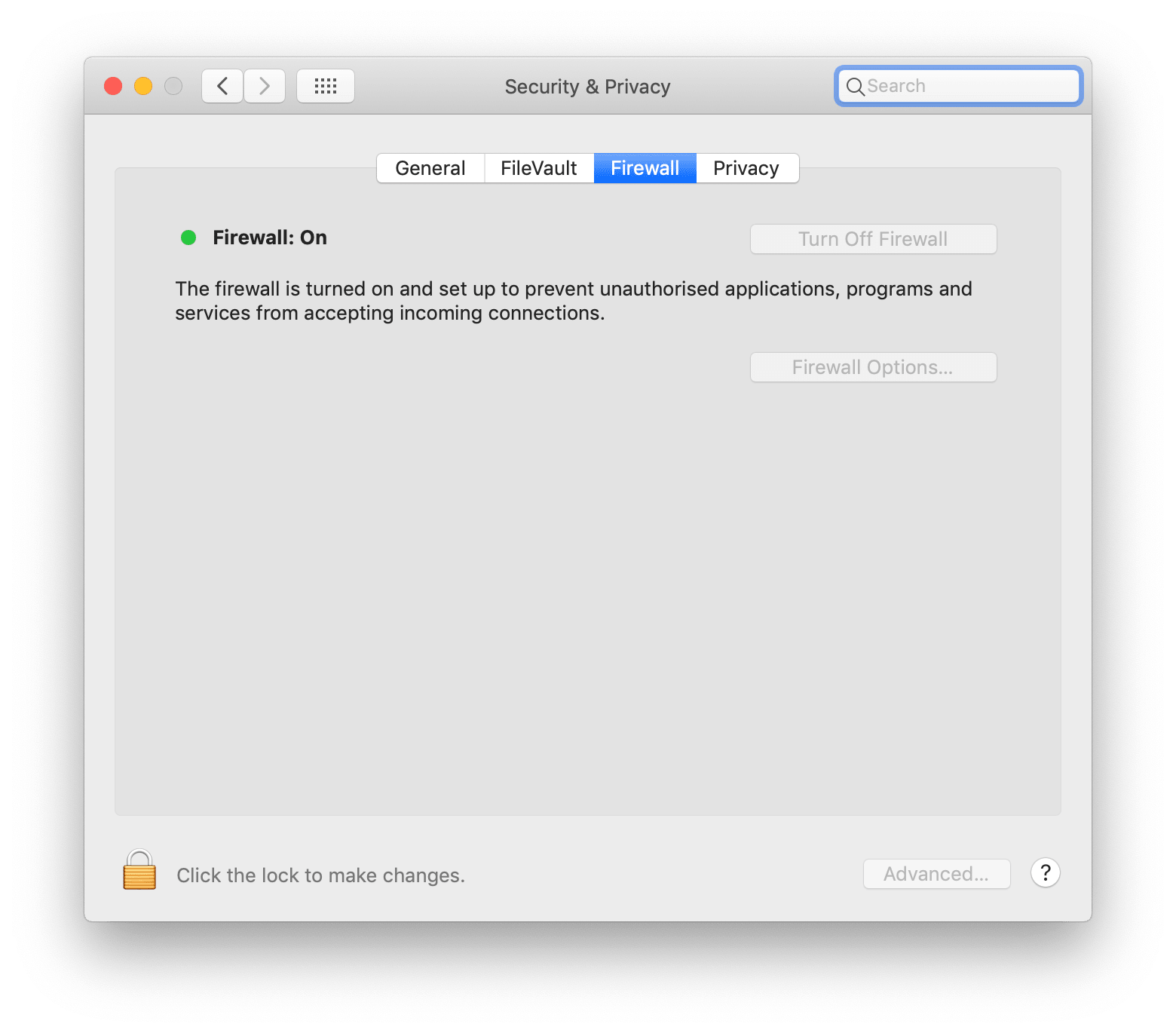

Чтобы включить брандмауэр на Mac:

- Откройте меню «Системные настройки».

- Выберите ‘Безопасность & Конфиденциальность’.

- Выберите вкладку «Брандмауэр» в верхней части страницы..

- Разблокируйте окно, нажав на замок в левом нижнем углу.

- Нажмите «Включить брандмауэр», чтобы включить брандмауэр..

Как включить брандмауэр на Mac.

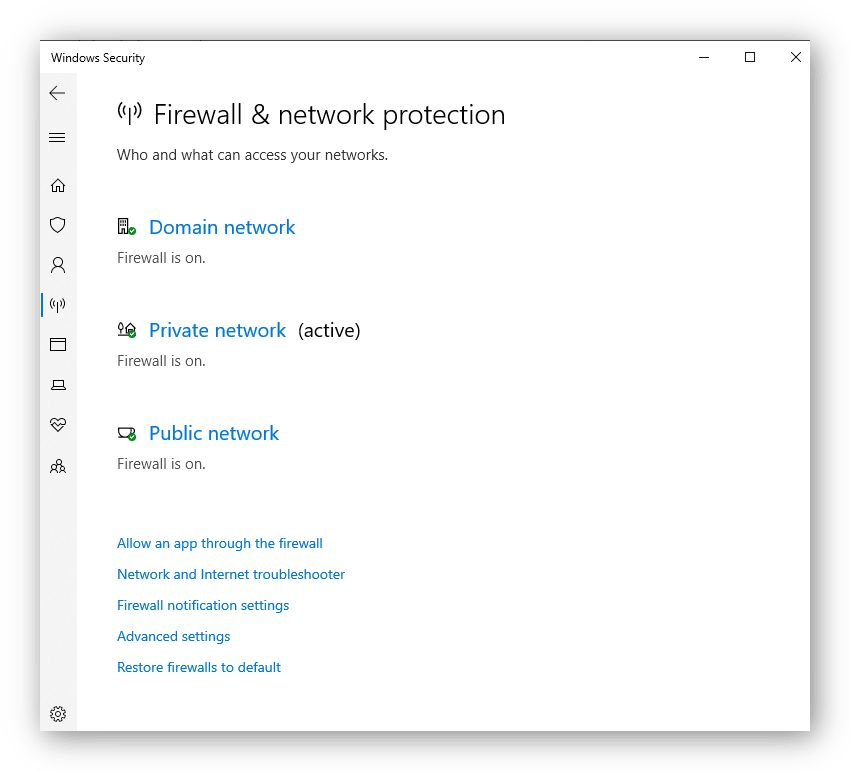

Чтобы включить брандмауэр в Windows:

- Откройте меню «Пуск» и перейдите в «Настройки».

- Выберите ‘Безопасность & Конфиденциальность’.

- Выберите ‘Обновить & Безопасность’.

- Выберите «Безопасность Windows», а затем «Брандмауэр». & Защита сети.

- Убедитесь, что брандмауэр включен.

Как включить брандмауэр в Windows.

Обновления программного обеспечения

Важно помнить, что ваш компьютер, ноутбук или телефон должны быть максимально обновленными. К счастью, большинство обновлений программного обеспечения включаются автоматически.

Обновления программного обеспечения обычно содержат исправления безопасности. Обновление информации защитит вас от известных уязвимостей, которые хакеры могут легко использовать.

Вы можете запустить поддельное обновление программного обеспечения на вашем компьютере, если вы находитесь в сети общего пользования. По этой причине вам никогда не следует загружать обновления программного обеспечения через общедоступный Wi-Fi, особенно если всплывающее окно с предупреждением появляется, когда вы находитесь в этой точке доступа.

Обязательно отключайтесь и проверяйте наличие обновлений, когда вы используете безопасное и конфиденциальное соединение.

3 Приложения безопасности & расширения

Помимо настроек вашего устройства, есть некоторые дополнительные приложения, расширения и службы, которые стоит скачать, чтобы повысить вашу безопасность в общественных сетях WiFi.

HTTPS Everywhere – отличное бесплатное расширение для браузера, разработанное Фондом Electronic Frontier в сотрудничестве с проектом Tor. Он доступен в Chrome, Firefox и Opera и заставит веб-сайты использовать безопасные HTTPS-соединения везде, где это возможно..

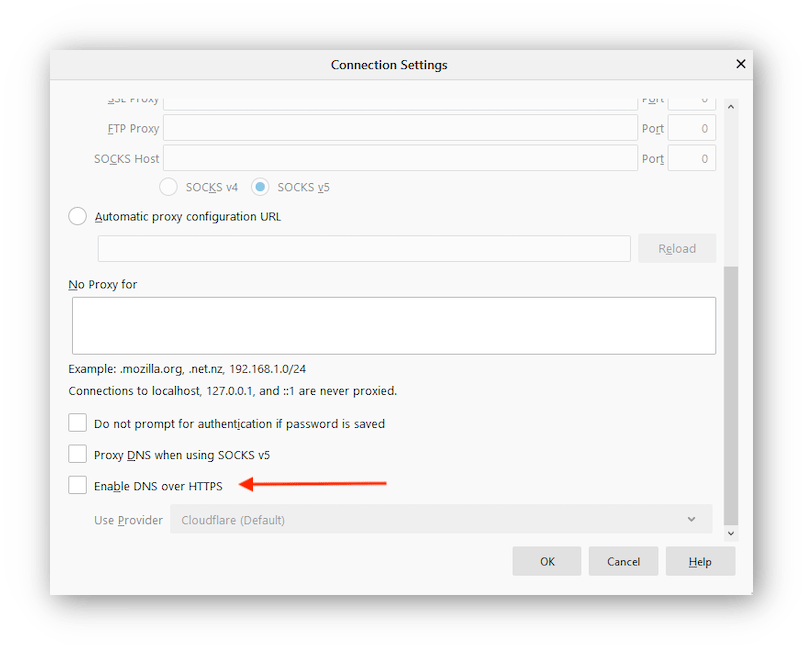

Если вы используете Firefox, DNS через HTTPS также защитит вас. Мы видели, что DNS-запросы все еще выставляются во время HTTPS-соединений; DNS over HTTPS (DoH) стремится покрыть эти трещины путем шифрования ваших запросов DNS.

Вы можете найти настройки DNS через HTTPS в настройках «Сеть» в браузере Firefox..

Параметр «Включить DNS через HTTPS» в Firefox

Хотя DNS через HTTPS в настоящее время доступен только в Firefox, Microsoft пытается добавить его и в Windows. Защитники конфиденциальности во всем мире также выступают за развертывание как можно большего числа браузеров и платформ..

В равной степени стоит инвестировать в некоторые надежные программы безопасности, такие как MalwareBytes. Эти продукты обеспечат защиту от вирусов и вымогателей, а также возможность тщательно очистить вашу систему от любых вредоносных или шпионских программ, которые вы, возможно, уже обнаружили.

Включение двухфакторной аутентификации в ваших учетных записях также поможет защитить вас от кражи данных. Это означает, что даже если злоумышленнику удастся скомпрометировать ваши имена пользователей и пароли, он не сможет войти в вашу учетную запись без дополнительного кода подтверждения.

Вы можете узнать больше о лучших расширениях браузера для конфиденциальности и безопасности в нашем руководстве для частных браузеров.

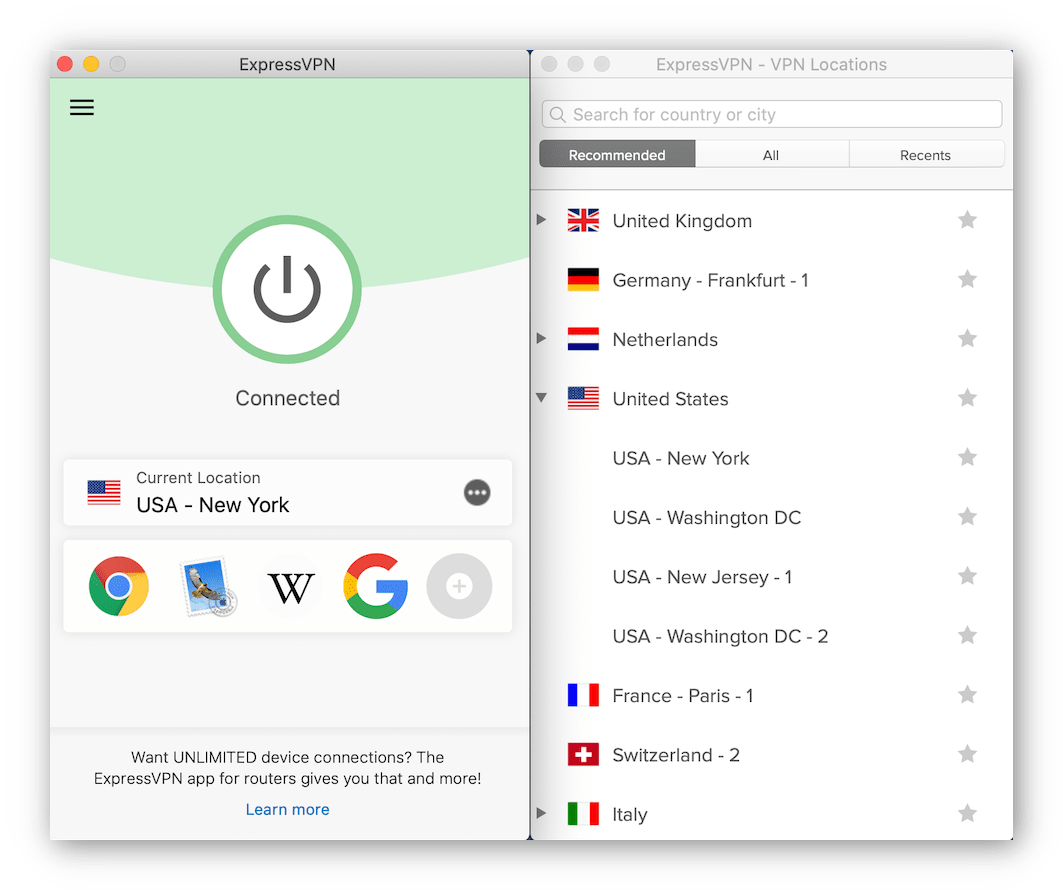

4Виртуальные частные сети (VPN)

Снимок экрана ExpressVPN со списком местоположений серверов.

Если вы регулярно используете общедоступные сети Wi-Fi, виртуальная частная сеть (VPN), возможно, является наилучшей инвестицией в безопасность и спокойствие.

VPN работают путем создания безопасный туннель между вашим устройством и частным сервером VPN. Затем этот сервер перенаправляет ваш трафик на веб-сайт или в приложение, которое вы посещаете..

VPN не позволяют интернет-провайдерам отслеживать вашу активность в Интернете, а также не позволяют хакерам и третьим лицам перехватывать ваш трафик. Если кто-то контролирует ваше соединение, он увидит только бесполезные буквы и цифры.

Короче говоря, VPN обеспечит безопасность вашего просмотра шифрование ваш интернет-трафик, маршрутизации это через безопасный туннель, и маскировка ваш настоящий IP-адрес.

Надежный VPN будет эффективно противостоять всем потенциальным угрозам, которые мы упомянули в этом руководстве, независимо от того, в какой сети вы находитесь.

Стоит отметить, что не все VPN созданы одинаково. Некоторые сервисы предлагают более надежную защиту, чем другие, в то время как некоторые бесплатные сервисы могут представлять угрозу безопасности сами по себе..

Вообще говоря, высококачественный VPN будет предлагать высокую скорость, расширенные функции безопасности и прозрачную политику отсутствия регистрации. Не забудьте изучить ваш провайдер техническая безопасность, юрисдикция, и политика конфиденциальности прежде чем доверить это своим личным данным.

Если вы действительно беспокоитесь о своей безопасности и конфиденциальности, вам следует использовать VPN на основе подписки, которая была независимо протестирована и проверена.

Не бойся общественного WiFi

В нашем стремлении подключиться к нужным нам приложениям естественно стремиться к общедоступному WiFi. Это легко и бесплатно, и это доступно почти везде.

HTTPS и TLS значительно усложнили хакерам перехват и использование ваших данных. Тем не менее, имея только ноутбук, бесплатное программное обеспечение и WiFi Pineapple, вы будете удивлены тем, сколько ущерба можно нанести.

Самые простые решения часто самые сильные. Если вы правильно подготовлены, общедоступный WiFi не представляет большого риска для случайных пользователей. Инвестируйте в надежный VPN и укрепите свою безопасность, проверив настройки и следя за данными, которые вы предоставляете в открытой сети.