Criptarea este în centrul tehnologiei VPN. În acest ghid prezentăm modul în care funcționează criptarea VPN și cum vă protejează.

Ceea ce este de fapt criptarea?

Criptarea este procesul de codificare a datelor, astfel încât numai cei cu autorizație să poată accesa, împiedicând pe oricine altcineva să facă acest lucru.

Este un proces care implică înlocuirea literelor și a numerelor, ceea ce face ca mesajele să pară negreșite, cu excepția cazului în care aplicați procesul corect pentru decodarea acestuia – acest proces este cunoscut sub numele de „cifru”..

Având în vedere puterea de procesare a computerelor moderne, orice cifră cu care un om ar putea veni ar fi prea ușor de spart.

Puternici algoritmi matematici sunt acum folosiți pentru a crea diferite metode de criptare, plus cifrele secrete necesare pentru a le decripta.

Serviciile VPN utilizează criptarea pentru a crea o conexiune sigură (tunelul VPN) între dispozitivul dvs. și un server VPN, păstrând datele dvs. de internet private de la ISP-ul dvs., hackerii și orice alte terțe părți.

În acest ghid, veți afla totul despre criptare și protocoale VPN și veți afla care sunt cele mai bune și mai sigure de utilizat.

Vom rezuma totul în engleză simplă și vom explica toată jargonul în termeni simpli, astfel încât să puteți înțelege mai bine criptarea VPN și tot ceea ce implică.

Glosar de criptare

Să începem prin definirea unora dintre termenii importanți pe care îi folosim atunci când vorbim despre criptare:

| Algoritmul | Un set de instrucțiuni care trebuie urmate (de software) pentru a rezolva o problemă. Un cifru este un algoritm pentru efectuarea criptare sau decriptare. |

| Autentificare | Un proces pentru a asigura și confirma identitatea utilizatorului. |

| Pic | Scurt pentru „cifra binară”, este cea mai mică unitate de date dintr-un computer. |

| bloc | Un grup de biți cu lungime fixă (de exemplu, 64 biți) |

| Dimensiune bloc | Lungimea maximă a unui grup de biți. |

| Atac de forță brută | O metodă de a încerca să ghicești un secret încercând fiecare combinație posibilă de personaje. Este un efort brut, exhaustiv, și nu unul mai complicat sau strategic. Imaginați-vă că nu puteți deschide lacatul în vestiar – în loc să încercați să vă amintiți codul, forțându-l brute, încercați pur și simplu fiecare combinație de la 000 până la 999 până când se deschide. |

| Cifru | Un algoritm pentru efectuarea criptare și decriptare. |

| Criptografie | Arta scrierii și rezolvării codurilor pentru crearea de mesagerie sigură, concepută astfel încât numai părțile intenționate să o poată prelucra și citi. |

| Criptarea | Procesul de transformare a datelor într-un cod pentru a preveni accesul neautorizat la acestea. |

| Firewall | Software care monitorizează și controlează pachetele de date care intră sau iesesc dintr-o rețea. Probabil că veți fi familiarizați cu cel de pe desktop sau computerul laptop, care este conceput pentru a fi atent la hackeri și viruși. |

| Strângere de mână | Un proces care inițializează conexiunea între două computere – așa cum sugerează numele său, este un salut care stabilește regulile de comunicare. |

| HTTPS | Reprezintă „Hypertext Transfer Protocol Secure”, dar nimeni nu îl numește așa. Este o versiune sigură a HTTP, protocolul care este fundamentul web, și este utilizat pentru a asigura comunicarea între dispozitive și site-uri web rămâne autentificată, privată și securizată. |

| Nucleu | Nucleul unui sistem de operare. Într-un computer controlează funcționarea computerului și hardware-ul acestuia. |

| Cheie | Un șir de biți folosit de un cifru pentru a converti „text simplu” (informații necriptate) în cifră de text (informații criptate) și invers. O cheie poate varia în lungime – în general, cu cât este mai lungă, cu atât va dura mai mult pentru a o crăpa. |

| Pachet | Un pachet este o unitate de date rutată între o origine și o destinație dintr-o rețea și formată dintr-un antet, sarcina utilă (datele dvs.) și remorca și, în mod normal, cu o dimensiune specifică setată, care se potrivește cu MTU de rețea (maxim Unitate de transmisie) dimensiune. Când datele trebuie trimise printr-o rețea, dacă sunt mai mari decât un pachet, poate fi necesar să fie defalcate în mai multe pachete de date, care sunt apoi trimise individual și datele reasamblate la destinație.. |

| Port | La fel cum o barcă se angajează într-un port fizic, porturile de calcul reprezintă „punctul final” al comunicării. Orice informație care atinge dispozitivul face acest lucru printr-un port. |

| Protocol | Un set de reguli utilizate pentru a negocia o conexiune între un client VPN și un server VPN. Unele sunt mai complexe sau mai sigure decât altele – OpenVPN și IKEv2 sunt câteva alegeri populare. |

Glosar de criptare

Acum știm ce înseamnă termenii, este timpul să explicăm ce este și face mai multă criptare.

Tipuri de criptare

Există două tipuri de criptare: simetrică și asimetrică.

Criptare cu cheie simetrică

Criptarea cu cheie simetrică este aceea în care se folosește o singură cheie pentru a gestiona atât criptarea cât și decriptarea datelor.

Ambele părți necesită aceeași cheie pentru a comunica. Acesta este tipul de criptare utilizat în tehnologia VPN.

Puterea computerelor moderne înseamnă că tastele au trebuit să devină din ce în ce mai lungi pentru a preveni atacurile cu forțe brute (încercând fiecare combinație să găsească cheia potrivită).

Standardul de aur actual este cheia de 256 biți, care nu poate fi forțată brută, deoarece ar trebui să treacă miliarde de ani pentru a parcurge toate combinațiile posibile folosind computerele disponibile astăzi.

Criptare asimetrică

Cu o criptografie asimetrică (sau cu o criptografie cu cheie publică), fiecare participant care dorește să comunice utilizează software-ul pentru a genera o cheie publică și cheia privată corespunzătoare.

Ca exemplu, să luăm două persoane: persoana A și persoana B

Când persoana A dorește să trimită un mesaj securizat persoanei B, cheia publică a persoanei B este utilizată într-un cifru pentru a converti mesajul text simplu într-un mesaj criptat.

În timp ce mesajul criptat ar putea călători de la A la B prin diferite alte părți (persoanele C, D, E și F), oricine încearcă să citească mesajul va vedea doar textul criptat..

Când persoana B primește mesajul criptat, își folosește cheia privată pentru a decoda mesajul criptat înapoi în text simplu.

Acest sistem este folosit din ce în ce mai mult de jurnaliști, de exemplu, care își publică cheia publică pe profilurile lor de socializare pentru surse pentru a le trimite mesaje care pot fi decriptate doar cu cheia privată a jurnalistului..

Cel mai cunoscut astfel de sistem este Pretty Good Privacy (PGP). Există o mulțime de instrumente software care utilizează OpenPGP, versiunea open source a standardului.

Criptarea cu chei publice este utilizată în timpul unei strângeri de mână TLS pentru a partaja în siguranță o cheie simetrică între client și server.

SSL & TLS

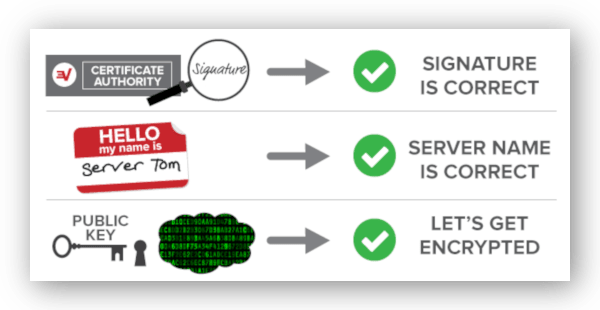

TLS / SSL este criptarea pe care cei mai mulți dintre noi am experimentat-o atunci când navigăm pe un site web securizat care folosește HTTPS.

Veți ști când un site web utilizează HTTPS prin simbolul lacătului din bara de adrese a browserului.

Protocolul de securitate utilizat aici este TLS (Transport Layer Security), care se bazează pe predecesorul său Secure Sockets Layer (SSL Versiunea 3.0).

TLS utilizează o combinație de cheie publică și criptare simetrică pentru a vă proteja datele.

În timpul strângerii de mână TLS, browserul dvs. utilizează criptarea asimetrică pentru a comunica cu serverul paginii sigure și pentru a genera în siguranță o cheie simetrică.

Aceasta este apoi utilizată pentru a cripta datele transferate între browser și server.

Generarea unei chei simetrice pentru utilizare este mult mai eficientă decât utilizarea tastelor asimetrice pentru toate transferurile de date.

Acest lucru se datorează faptului că criptarea asimetrică necesită o cantitate incredibilă mai mare de putere de calcul pentru a cripta și decripta toate datele necesare în comparație cu utilizarea unei taste simetrice.

Prin urmare, se poate spune că criptarea cheilor simetrice este metoda de criptare mai rapidă.

Deși cele de mai sus sunt bune și generează criptare sigură, fiecare sesiune securizată generată de server este decriptabilă cu cheia privată a serverului..

Dacă acea cheie privată a fost vreodată compromisă, cheia privată furată poate fi folosită pentru a decripta orice sesiune sigură pe serverul respectiv, trecut sau prezent.

Pentru a evita acest lucru, conexiunile HTTPS și OpenVPN sunt acum configurate în mod obișnuit folosind Perfect Forward Secrecy, folosind un algoritm numit Diffie-Hellman Key Exchange care generează cheia simetrică..

Poate părea confuz, dar tot ce trebuie să înțelegeți este că acesta este modul mai sigur de a merge despre lucrurile, întrucât cheia simetrică nu este schimbată niciodată prin conexiune, ci generată în mod independent atât de server cât și de browserul web.

Browserul generează o cheie privată temporară și o cheie publică corespunzătoare.

Cheia simetrică pentru sesiunea TLS se bazează pe ieșirea unui algoritm care funcționează pe o cheie privată a dispozitivului (de exemplu, un server) și pe cheia publică a celuilalt dispozitiv (de exemplu, browserul dvs.).

Datorită proprietăților fanteziste matematice ale acestui algoritm și a unor magii tehnice, cheia generată de acest proces se va potrivi atât pe server, cât și pe browser.

Asta înseamnă că dacă un terț, cum ar fi ISP-ul dvs. sau guvernul vă stochează datele criptate din sesiunile anterioare, iar cheia privată este altfel compromisă sau furată, nu vor putea decripta aceste date.

ExpressVPN este un serviciu VPN care utilizează Perfect Forward Secret, negociază o nouă cheie privată de fiecare dată când te conectezi și la fiecare 60 de minute în timp ce se folosește o conexiune VPN.

Această ilustrare ExpressVPN arată modul în care aplicația VPN folosește cheia publică a serverului pentru a produce o pereche de chei simetrice, utilizând criptarea asimetrică.

Acum că am explicat diferitele metode de criptare disponibile, să vorbim despre diferitele protocoale VPN disponibile.

Protocoale VPN

Ce este un protocol VPN?

Protocoalele VPN reprezintă procesele și seturile de instrucțiuni (sau reguli) Clienții VPN se bazează pentru a stabili conexiuni sigure între un dispozitiv și un server VPN pentru a transmite date.

Protocoalele VPN sunt formate dintr-o combinație de protocoale de transmisie și standarde de criptare.

Ce protocoale VPN sunt disponibile în prezent?

Iată principalele protocoale de tunelare VPN despre care trebuie să știți:

OpenVPN – Foarte sigur și rapid

OpenVPN este protocolul VPN standard de aur al industriei și vă recomandăm să-l utilizați ori de câte ori puteți.

Este unul dintre cele mai sigure și mai sigure protocoale VPN și, în mod important, este open-source, ceea ce înseamnă că este complet transparent și continuă să fie testat public și îmbunătățit.

OpenVPN este foarte configurabil și, deși nu este suportat nativ de nicio platformă, majoritatea furnizorilor VPN oferă aplicații gratuite care îl acceptă.

Aceste aplicații VPN personalizate sunt disponibile pe majoritatea platformelor majore precum Microsoft Windows, Apple MacOS, Android, Linux și iOS.

Unii furnizori oferă, de asemenea, fișiere de configurare OpenVPN, ceea ce înseamnă că puteți descărca clientul OpenVPN original pentru platforma dvs. de la https://openvpn.net/ și îl pot utiliza pentru a vă conecta la serviciul VPN ales..

OpenVPN funcționează atât pe UDP, cât și pe TCP, care sunt tipuri de protocoale de comunicare.

TCP (Transmission Control Protocol) este cel mai utilizat protocol de conexiune de pe internet. Datele care sunt trimise sunt transferate în bucăți, formate de obicei din mai multe pachete.

TCP este proiectat să livreze datele transferate clientului OpenVPN în comanda în care a fost trimis de pe serverul OpenVPN (de exemplu, pachetele 1, 2, 3, 4 și 5 trimise de la OpenVPN sunt primite de clientul OpenVPN în aceeași ordine – 1 , 2, 3, 4, 5).

Pentru a face acest lucru, TCP poate întârzia livrarea pachetelor pe care le-a primit prin rețea către clientul OpenVPN până când a primit toate pachetele așteptate și a rearanjat orice pachet din afara comenzii înapoi..

TCP va solicita din nou (și apoi va aștepta să primească) pachete care s-ar fi putut pierde la transmiterea între server și client.

Acest timp de procesare și de așteptare adaugă latență la conexiunea VPN, ceea ce face ca conexiunea să fie mai lentă decât UDP.

UDP (User Datagram Protocol) transmite pur și simplu pachete de date fără a necesita confirmarea sosirii, iar dimensiunile pachetelor UDP sunt mai mici decât TCP.

Prin utilizarea OpenVPN UDP, dimensiunea pachetului mai mică, lipsa verificărilor și reorganizarea duce la o conexiune mai rapidă.

Deci, care este mai bine: TCP sau UDP?

Depinde de rezultatul dorit.

Dacă utilizați un VPN pentru a juca, transmite sau utiliza servicii VoIP, UDP este cel mai bun pariu, deoarece este mai rapid decât TCP.

Dezavantajul este că este posibil să întâmpinați câteva pachete pierdute, ceea ce ar putea însemna, de exemplu, la un apel VOIP, auziți vocea persoanei pe care vorbiți să o taie pentru o fracțiune de un al doilea discurs mediu.

Cu toate acestea, ar trebui să comutați la TCP dacă întâmpinați probleme de conectare. Portul TCP 443 este de asemenea util pentru ocolirea cenzurii, deoarece acest port este portul implicit pentru HTTPS, deci este mai puțin probabil să fie blocat de firewall-uri..

Pentru criptare, OpenVPN folosește biblioteca OpenSSL, care acceptă o serie de cifre.

Criptarea OpenVPN este formată din mai multe elemente: canal de date, canal de control, autentificare server și autentificare HMAC:

- Autentificare server funcții în același lucru a fost ca TLS sau HTTPS. OpenVPN poate utiliza certificate pentru a verifica dacă serverul cu care vorbiți este de încredere criptografică.

- canal de control este utilizat în faza inițială, executând strângerea de mână TLS pentru a fi de acord cu parametrii de criptare pentru a transmite în siguranță datele și autentificarea clientului pe server.

- canal de date este stratul care transmite informații între dispozitivul dvs. și serverul OpenVPN. Acest strat este criptat folosind o schemă de criptare simetrică pentru performanță, a cărei cheie a fost obținută prin canalul de control.

- Autentificare HMAC este utilizat pentru a se asigura că pachetele trimise nu au fost modificate în tranzit de către un atacator care se află în mijloc, care are capacitatea de a citi sau modifica datele în timp real.

Rețineți că unele servicii VPN nu folosesc nicăieri aproape de același nivel de criptare pe ambele canale.

Utilizarea criptare mai slabă pe canalul de date poate fi o scurtătură rapidă la o conexiune mai rapidă, deoarece o mai bună securitate vine în detrimentul vitezei.

Din păcate, o VPN este la fel de sigură ca și elementul său cel mai slab, așa că ar trebui să cauți o VPN cât mai puternică în criptarea ambelor canale.

Vom intra în detalii despre asta în secțiunile de mai jos despre cifre și strângeri de mână.

Acum că știți care este protocolul VPN cel mai sigur, ar trebui să știți care sunt celelalte – plus care să le evitați cu orice preț.

PPTP – Securitate slabă, evitați

Protocolul de tunelare punct-la-punct (PPTP), unul dintre cele mai vechi protocoale VPN încă utilizate în prezent. A fost dezvoltat de o echipă finanțată de Microsoft și publicat în 1999.

Deși este învechit, PPTP are câteva aspecte pozitive: este compatibil cu aproape toate, nu are nevoie de software suplimentar, deoarece este inclus în sistemele de operare moderne și este foarte rapid.

Problema majoră este că s-a dovedit a fi nesigur și ușor de fisurat (un atac ar dura de obicei între un minut și 24 de ore).

PPTP este, de asemenea, simplu de blocat, deoarece se bazează pe protocolul GRE, care este ușor firewalled.

Ar trebui să evitați utilizarea acestui protocol, cu excepția cazului în care este absolut necesar să vă schimbați adresa IP din motive non-sensibile. Considerăm că PPTP este nesigur.

L2TP / IPsec – Sigur, dar poate fi lent

Protocolul de tunelare Layer 2 (LT2P) are cele mai bune caracteristici atât ale Protocolului de tunelare punct-la-punct (PPTP) Microsoft cât și al protocolului Cisco Layer 2 (L2F) și este utilizat pentru a crea un tunel între un dispozitiv client și un server din rețea..

L2TP poate gestiona autentificarea, dar nu oferă capabilități de criptare.

Prin urmare, L2TP este de obicei implementat cu Internet Protocol Security (IPsec) pentru a crea pachete sigure care oferă autentificare, integritate și criptarea datelor.

Acesta este mai frecvent cunoscut sub numele de L2TP / IPsec, iar datele sunt de obicei criptate folosind cifrul AES, despre care puteți citi mai multe despre aici.

Atunci când vă conectați la un server VPN cu L2TP / IPsec, IPsec este utilizat pentru a crea un canal de control securizat între client și server.

Pachetele de date din aplicația dispozitivului dvs. (cum ar fi browserul dvs. web, de exemplu) sunt încapsulate de L2TP. IPSec apoi criptează aceste date L2TP și le trimite serverului, care apoi efectuează procesul invers, decriptarea și decapsularea datelor.

În ceea ce privește viteza, dubla încapsulare a L2TP / IPsec (în esență un tunel într-un tunel) ar trebui să o facă mai lentă decât OpenVPN.

Cu toate acestea, teoretic este mai rapid, deoarece criptarea și decriptarea au loc în sâmbure, care poate prelucra pachetele în mod eficient cu minimul aerian.

L2TP / IPsec este considerat, în general, sigur atunci când este utilizat cu cifrul AES.

Dar au existat sugestii conform cărora protocolul a fost compromis de ANS și că IPsec a fost slăbit în mod deliberat în timpul creării sale.

Cu toate acestea, nu a existat nicio confirmare oficială.

Problema principală cu L2TP / IPsec și utilizarea sa în serviciile VPN constă în acele servicii care folosesc chei pre-partajate (cunoscute și sub numele de secret partajat) care pot fi descărcate de pe site-urile web ale serviciului VPN și sunt, prin urmare, disponibile pentru oricine..

În timp ce aceste taste sunt folosite doar pentru autentificarea conexiunii cu serverele VPN, iar datele în sine rămân criptate printr-o cheie separată, aceasta deschide ușa către atacurile potențiale MITM (Man in the middle)..

Aici atacatorul preia un server VPN pentru a decripta traficul și fundul de pe conexiune.

L2TP / IPsec folosește de asemenea un număr limitat de porturi fixe, ceea ce face blocarea relativ ușoară.

În ciuda acestor probleme, LT2P / IPsec este o alegere solidă, dat fiind faptul că este acceptată nativ de atâtea platforme, atâta timp cât nu sunt utilizate chei pre-partajate.

SSTP – Sursa închisă cu riscuri potențiale

Secure Socket Tunneling Protocol (SSTP) este un protocol proprietar Microsoft, care se bazează pe SSL 3.0, ceea ce înseamnă că, la fel ca OpenVPN, poate utiliza portul TCP 443.

Deoarece SSTP nu este open-source, este imposibil să respingem sugestiile în aer liber sau alte vulnerabilități prezente în protocol..

Acest risc depășește cu mult orice beneficii din strânsă integrare cu Windows.

Un alt steag roșu este faptul că SSL 3.0 este vulnerabil la un atac împotriva omului cunoscut sub numele de POODLE.

Nu s-a confirmat dacă SSTP este afectat, dar, în opinia noastră, nu merită riscul.

IKEv2 / IPSec – Foarte rapid, securizat și stabil

Internet Key Exchange versiunea 2 (IKEv2) este un protocol VPN mai nou, și un alt standard cu sursă închisă dezvoltat în colaborare între Microsoft și Cisco.

IKEv2 este suportat nativ de iOS, BlackBerry și Windows versiunile 7 și ulterioare.

Cu toate acestea, există versiuni open source ale IKEv2 dezvoltate pentru Linux, care nu poartă aceleași probleme de încredere ca și versiunea proprietară.

În mod similar L2TP / IPsec, IKEv2 este utilizat alături de IPsec atunci când face parte dintr-o soluție VPN, dar oferă mai multe funcționalități.

IKEv2 / IPSec se poate ocupa de schimbarea rețelelor printr-un lucru numit protocol MOBIKE – util pentru utilizatorii de telefonie mobilă predispuși la căderea conexiunii și este mai rapid datorită programării pentru a utiliza mai bine lățimea de bandă.

IKEv2 / IPSec acceptă, de asemenea, o gamă mai largă de cifrări de criptare decât L2TP / IPSec.

Cu toate acestea, IKEv2 nu îl va tăia atunci când încercați să vă conectați dintr-o țară extrem de cenzurată. Acest lucru se datorează faptului că IKEv2 utilizează porturi specificate, care sunt foarte ușor pentru blocarea Marelui Firewall.

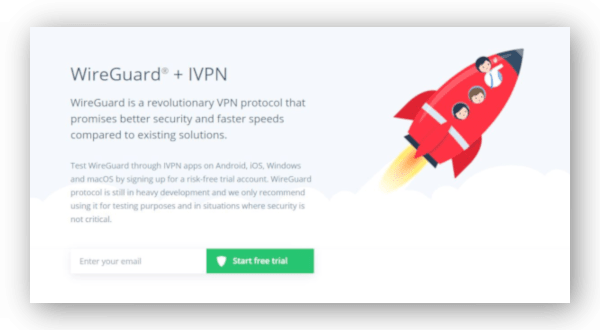

WireGuard – Un nou protocol promițător

Wireguard este un nou protocol de tunelare care își propune să fie mai rapid și mai performant decât cel mai popular protocol actual, OpenVPN.

WireGuard își propune să abordeze problemele adesea asociate cu OpenVPN și IPsec: și anume configurare complicată, plus deconectări (fără configurare suplimentară) și timpi de reconectare lungi asociați care urmează.

În timp ce OpenVPN + OpenSSL și IPsec au o bază mare de cod (~ 100.000 de linii de cod pentru OpenVPN și 500.000 pentru SSL) și IPsec (400.000 de linii de cod), ceea ce face dificilă găsirea de bug-uri, Wireguard cântărește în prezent la mai puțin de 5.000 de linii în mărimea.

Dar Wireguard este încă în curs de dezvoltare.

În timp ce punctele de referință Wireguard arată că este foarte rapid, există probleme în implementare care pot face imposibil de utilizat de către un furnizor VPN comercial.

Una dintre acestea este că necesită o adresă IP non publică pentru fiecare utilizator, care adaugă un element de logare a oricărui utilizator VPN serios ar fi incomod cu.

De ce?

Deoarece această adresă IP care nu este publică poate fi utilizată pentru a vă identifica.

Totuși, se lucrează pentru a rezolva acest lucru.

Este încă zile de început pentru WireGuard și încă nu se dovedește pe deplin – totuși, un număr tot mai mare de furnizori VPN îl adaugă clienților lor doar în scopuri de testare, inclusiv IVPN și AzireVPN.

Protocoalele VPN oferă cadrul pentru o criptare sigură, vom afla acum ce rol joacă cifratele și varietățile de cifre disponibile.

cifrurile

Un cifru este în esență un algoritm pentru criptarea și decriptarea datelor. Protocoalele VPN folosesc o varietate de cifre, iar următoarele sunt cele mai utilizate:

AES

Standardul avansat de criptare (AES) este un cifru cu cheie simetrică instituit de Institutul Național de Standarde și Tehnologie din SUA în 2001.

Este standardul de aur pentru protocoalele de criptare online și este utilizat foarte mult de industria VPN. AES este considerat unul dintre cele mai sigure cifre de utilizat.

AES are o dimensiune a blocului de 128 de biți, ceea ce înseamnă că AES poate gestiona dimensiuni de fișiere mai mari decât alte cifre, cum ar fi Blowfish, care are o dimensiune a blocului pe 64 de biți.

AES poate fi utilizat cu diferite lungimi ale cheii. În timp ce AES-128 este încă considerat sigur, AES-256 este preferat, deoarece oferă o protecție mai mare. AES-192 este de asemenea disponibil.

Când citiți despre criptarea „gradului militar” sau „gradului bancar” pe site-ul unui serviciu VPN, se referă, în general, la AES-256, care este utilizat de guvernul american pentru datele Top Secret.

Blowfish

Blowfish este un alt cifru cu cheie simetrică, proiectat în 1993 de criptograful american Bruce Schneier.

Blowfish era o cifră implicită folosită în OpenVPN, dar a fost în mare parte înlocuită de AES-256.

Când se folosește Blowfish, în mod obișnuit îl veți folosi cu o lungime de cheie de 128 biți, deși poate varia de la 32 biți la 448 biți.

Blowfish are unele puncte slabe, inclusiv vulnerabilitatea sa la „atacurile de ziua de naștere”, ceea ce înseamnă că ar trebui să fie utilizat cu adevărat doar ca un efect de retragere pentru AES-256.

camelia

Camellia este, de asemenea, un cifru cu cheie simetrică și este foarte similară cu AES din punct de vedere al securității și vitezei..

Principala diferență este că Camellia nu este certificată de NIST, organizația americană care a creat AES.

Deși există un argument pentru utilizarea unui cifru care nu este asociat cu guvernul SUA, acesta este foarte rar disponibil în software-ul VPN și nici nu a fost la fel de testat ca AES.

VPN Strângere de mână

La fel ca la inițierea unei sesiuni sigure pe un site web HTTPS, conectarea în siguranță la un server VPN necesită utilizarea criptării cu chei publice (de obicei folosind criptosistemul RSA) printr-o strângere de mână TLS.

RSA a fost baza pentru securitatea internetului în ultimele două decenii, dar, din păcate, acum pare probabil că versiunea mai slabă, RSA-1024, a fost fisurată de NSA.

În timp ce majoritatea serviciilor VPN s-au îndepărtat de RSA-1024, o minoritate continuă să o folosească și, prin urmare, trebuie evitată. Căutați RSA-2048, care este încă considerat sigur.

În mod ideal, se va folosi criptarea suplimentară pentru a crea secretul perfect înainte. De obicei, acest lucru se va face prin includerea schimbului de chei Diffie-Hellman (DH) sau a curbei eliptice Diffie-Hellman (ECDH).

În timp ce ECDH poate fi utilizat de unul singur pentru a crea o strângere de mână sigură, DH singur ar trebui evitat, deoarece este vulnerabil la a fi fisurate. Aceasta nu este o problemă atunci când este utilizat cu RSA.

Autentificare SHA Hash

Algoritmi Securi de Hash (SHA) sunt utilizate pentru a garanta integritatea datelor transmise și conexiunile SSL / TLS, precum conexiunile OpenVPN, pentru a se asigura că informațiile nu au fost schimbate în tranzit între sursă și destinație..

Algoritmii Secure Hash funcționează transformând datele sursă folosind ceea ce este cunoscut sub numele de funcție hash, prin care mesajul sursă original este trecut printr-un algoritm, iar rezultatul este un șir de caractere cu lungime fixă care nu seamănă cu originalul – „valoarea hash”.

Este o funcție unidirecțională – nu puteți rula un proces de dezactivare pentru a determina mesajul original de la valoarea hash.

Hashing-ul este util, deoarece schimbarea unui singur caracter al datelor sursă de intrare va schimba total valoarea hash care este emisă din funcția hash.

Un client VPN va rula datele primite de la server, combinate cu cheia secretă, prin funcția de hash convenită în timpul strângerii de mână VPN.

Dacă valoarea de hash pe care o generează clientul diferă de valoarea hash din mesaj, datele vor fi aruncate deoarece mesajul a fost modificat.

Autentificarea cu hash SHA împiedică atacurile omului în mijloc fiind capabil să detecteze orice alterare cu un certificat TLS valid.

Fără acesta, un hacker ar putea să prevină serverul legitim și te poate păcăli să te conectezi la unul nesigur, unde activitatea ta ar putea fi monitorizată.

Se recomandă utilizarea SHA-2 (sau mai mare) pentru a îmbunătăți securitatea, deoarece SHA-1 are puncte slabe dovedite care pot compromite securitatea.

Am acoperit o mulțime de motive în acest ghid pentru criptare, dar este posibil să aveți încă câteva întrebări generale legate de VPN-uri și protocoale care trebuie să răspundă.

Iată cele mai frecvente întrebări pe care le auzim:

Care este Protocolul VPN cel mai sigur?

OpenVPN utilizat cu cifrul AES-256 este în general considerat cel mai bun și mai sigur protocol VPN. OpenVPN este open-source și a fost testat public pentru deficiențe.

OpenVPN oferă un echilibru excelent între confidențialitate și performanță și este compatibil cu multe platforme populare. Multe servicii VPN comerciale utilizează OpenVPN ca implicit.

IKEv2 este o opțiune bună pentru dispozitivele mobile, deoarece gestionează mai eficient modificările rețelei, restabilind automat conexiunile căzute cu ușurință și viteză.

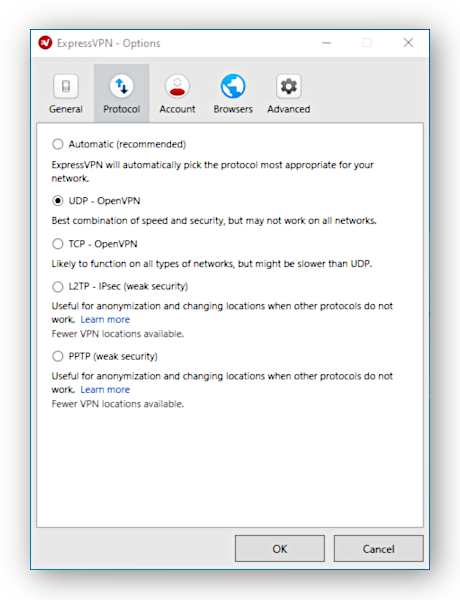

Cum modific Protocolul VPN?

Unele servicii VPN, cum ar fi ExpressVPN, vă permit să schimbați protocolul VPN în meniul de setări al aplicației VPN.

Dacă este cazul, deschideți pur și simplu meniul de setări și selectați protocolul VPN pe care doriți să-l utilizați.

Dacă nu există nicio selecție de protocol VPN în aplicația personalizată, este posibil să puteți instala protocoale alternative folosind configurația manuală.

NordVPN este un exemplu de serviciu VPN care rulează pe OpenVPN, dar care permite instalarea manuală a IKEv2.

Dacă serviciul dvs. VPN acceptă configurația alternativă a protocolului, asigurați-vă că urmați cu atenție instrucțiunile date pe site-ul său web.

Toate codurile VPN criptează datele?

VPN-urile, prin natura lor, criptează datele, dar există unele servicii care pretind a fi VPN-uri, în timp ce nu oferă criptare. VPN Hola Free este unul dintre acestea și ar trebui să evitați cu orice preț produse precum acesta.

Extensiile browser-ului VPN sunt un alt produs de care nu aveți grijă. Extensiile browserului sunt servicii proxy, mai degrabă decât servicii VPN, iar în timp ce unele oferă criptare, altele nu.

Extensiile de browser care asigură criptarea vor proteja doar traficul browserului în browserul web în care se rulează, astfel încât va trebui să utilizați un VPN complet pentru criptarea tuturor celorlalte aplicații..

Toate VPN-urile sunt sigure de utilizat?

Da – dacă faceți alegerea corectă.

Nu toate VPN-urile sunt sigure de utilizat. Chiar și cei care utilizează cele mai bune protocoale și cifre VPN pot pune în pericol datele dvs. personale prin logarea activităților dvs. online.

Ar trebui să căutați o VPN cu o politică de logare prietenoasă cu confidențialitatea, precum și una care acceptă cele mai sigure protocoale și cifre VPN.

Pentru a vă facilita lucrurile, de ce să nu aruncați o privire la VPN-urile noastre cele mai recomandate – sunt cele mai sigure din jur.