Versleuteling vormt de kern van VPN-technologie. In deze gids beschrijven we hoe VPN-codering werkt en hoe deze u beschermt.

Wat is eigenlijk codering??

Versleuteling is het proces waarbij gegevens worden gecodeerd, zodat alleen degenen met autorisatie toegang hebben, zodat anderen dit niet kunnen doen.

Het is een proces waarbij letters en cijfers worden vervangen, waardoor berichten op wartaal lijken, tenzij je het juiste proces toepast om het te decoderen – dat proces staat bekend als een ‘cijfer’.

Gezien de verwerkingskracht van moderne computers, zou elk cijfer dat een mens zou kunnen bedenken veel te gemakkelijk zijn om te breken.

Krachtige wiskundige algoritmen worden nu gebruikt om verschillende coderingsmethoden te maken, plus de geheime cijfers die nodig zijn om ze te decoderen.

VPN-services gebruiken codering om een veilige verbinding (de VPN-tunnel) tussen uw apparaat en een VPN-server tot stand te brengen, waardoor uw internetgegevens privé blijven van uw ISP, hackers en andere snuffelende derde partijen.

In deze gids leert u alles over cijfers en VPN-protocollen en ontdekt u welke het beste en veiligst zijn om te gebruiken.

We zullen het allemaal opsplitsen in gewoon Engels en het hele jargon in eenvoudige bewoordingen uitleggen, zodat u een beter begrip krijgt van VPN-codering en alles wat dit inhoudt.

Contents

Coderingswoordenlijst

Laten we beginnen met het definiëren van enkele belangrijke termen die we gebruiken wanneer we het over codering hebben:

| Algoritme | Een set instructies die moeten worden gevolgd (door software) om een probleem op te lossen. Een cijfer is een algoritme voor het uitvoeren van codering of decodering. |

| authenticatie | Een proces om de identiteit van een gebruiker te waarborgen en te bevestigen. |

| Beetje | Afkorting voor ‘binair cijfer’, het is de kleinste gegevenseenheid in een computer. |

| Blok | Een groep bits met een vaste lengte (bijvoorbeeld 64 bits) |

| Blokgrootte | De maximale lengte van een groep bits. |

| Brute aanval | Een methode om een geheim te proberen te raden door elke mogelijke combinatie van tekens te proberen. Het is een grove, uitputtende inspanning in plaats van een meer gecompliceerde of strategische inspanning. Stel je voor dat je het hangslot op je kast niet kunt openen – in plaats van de code te onthouden, probeer je door bruut te dwingen gewoon elke combinatie van 000 tot en met 999 totdat deze wordt geopend. |

| Cijfer | Een algoritme voor het uitvoeren van codering en decodering. |

| geheimschrift | De kunst van het schrijven en oplossen van codes voor het maken van veilige berichten, ontworpen zodat alleen de beoogde partijen het kunnen verwerken en lezen. |

| Encryption | Het proces van het omzetten van gegevens in een code om ongeautoriseerde toegang ertoe te voorkomen. |

| brandmuur | Software die pakketten met gegevens controleert die binnenkomend of uitgaand van een netwerk binnenkomen. U bent waarschijnlijk bekend met die op uw desktop- of laptopcomputer, die is ontworpen om op hackers en virussen te letten. |

| Handdruk | Een proces dat de verbinding tussen twee computers initialiseert – zoals de naam al doet vermoeden, het is een groet die de regels voor communicatie vaststelt. |

| HTTPS | Het staat voor ‘Hypertext Transfer Protocol Secure’, maar niemand noemt het zo. Het is een beveiligde versie van HTTP, het protocol dat de basis vormt van het web, en wordt gebruikt om ervoor te zorgen dat de communicatie tussen apparaten en websites geverifieerd, privé en beveiligd blijft. |

| pit | De kern van een besturingssysteem. In een computer regelt het de werking van de computer en zijn hardware. |

| Sleutel | Een reeks bits die door een coderingsbestand wordt gebruikt om ‘gewone tekst’ (niet-gecodeerde informatie) om te zetten in codetekst (gecodeerde informatie) en omgekeerd. Een sleutel kan in lengte variëren – in het algemeen, hoe langer het is, hoe langer het zou duren om het te kraken. |

| Pakket | Een pakket is een gegevenseenheid die wordt gerouteerd tussen een oorsprong en bestemming op een netwerk, en bestaat uit een header, de nuttige lading (uw gegevens) en de trailer, en normaal gesproken van een specifieke ingestelde grootte, die overeenkomt met de MTU van het netwerk (maximum Transmissie-eenheid). Wanneer gegevens via een netwerk moeten worden verzonden, als deze groter zijn dan een pakket, moet deze mogelijk worden opgesplitst in meerdere gegevenspakketten, die vervolgens afzonderlijk worden verzonden en de gegevens opnieuw worden samengesteld op de bestemming. |

| Haven | Net zoals een boot aan een fysieke poort aanmeert, vertegenwoordigen computerpoorten het ‘eindpunt’ van communicatie. Alle informatie die uw apparaat bereikt, gebeurt via een poort. |

| Protocol | Een set regels die worden gebruikt om te onderhandelen over een verbinding tussen een VPN-client en een VPN-server. Sommige zijn complexer of veiliger dan andere – OpenVPN en IKEv2 zijn enkele populaire keuzes. |

Coderingswoordenlijst

Nu we weten wat de termen betekenen, is het tijd om uit te leggen wat encryptie is en dieper gaat.

Typen codering

Er zijn twee soorten codering: symmetrisch en asymmetrisch.

Symmetrische sleutelversleuteling

Bij codering met symmetrische sleutels wordt slechts één sleutel gebruikt om zowel codering als decodering van gegevens te verwerken.

Beide partijen hebben dezelfde sleutel nodig om te communiceren. Dit is het soort codering dat wordt gebruikt in VPN-technologie.

De kracht van moderne computers betekent dat de sleutels steeds langer moesten worden om brute-force aanvallen te voorkomen (elke combinatie proberen om de juiste sleutel te vinden).

De huidige gouden standaard is de 256-bits sleutel, die niet bruut kan worden geforceerd, omdat het miljarden jaren zou duren om alle mogelijke combinaties te doorlopen met computers die vandaag beschikbaar zijn.

Asymmetrische codering

Met asymmetrische cryptografie (of openbare-sleutelcryptografie) gebruikt elke deelnemer die veilig wil communiceren software om een openbare sleutel en bijbehorende private sleutel te genereren.

Laten we als voorbeeld twee mensen nemen: persoon A en persoon B

Wanneer persoon A een beveiligd bericht naar persoon B wil verzenden, wordt de openbare sleutel van persoon B in een codering gebruikt om het gewone tekstbericht om te zetten in een gecodeerd bericht.

Hoewel het gecodeerde bericht mogelijk van A naar B via verschillende andere partijen (personen C, D, E en F) reist, ziet iedereen die het bericht probeert te lezen alleen de gecodeerde tekst..

Wanneer persoon B het gecodeerde bericht ontvangt, gebruiken ze hun privésleutel om het gecodeerde bericht weer in gewone tekst te decoderen.

Dit systeem wordt steeds vaker gebruikt door journalisten, die bijvoorbeeld hun openbare sleutel op hun sociale mediaprofielen publiceren voor bronnen om hen berichten te sturen die alleen kunnen worden ontsleuteld met de privésleutel van de journalist.

Het meest bekende dergelijke systeem is Pretty Good Privacy (PGP). Er zijn veel verschillende softwaretools die OpenPGP gebruiken, de open source-versie van de standaard.

Public-key encryptie wordt gebruikt tijdens een TLS-handshake om een symmetrische sleutel veilig te delen tussen client en server.

SSL & TLS

TLS / SSL is de codering die de meesten van ons hebben meegemaakt bij het surfen op internet op een beveiligde website die HTTPS gebruikt.

U weet wanneer een website HTTPS gebruikt met het hangslotsymbool in de adresbalk van de browser.

Het gebruikte beveiligingsprotocol is TLS (Transport Layer Security), dat is gebaseerd op zijn voorganger Secure Sockets Layer (SSL-versie 3.0).

TLS gebruikt een combinatie van openbare sleutel en symmetrische codering om uw gegevens te beveiligen.

Tijdens de TLS-handshake gebruikt uw browser asymmetrische codering om te communiceren met de server van de beveiligde pagina en om veilig een symmetrische sleutel te genereren.

Dit wordt vervolgens gebruikt om de gegevens te coderen die worden overgedragen tussen uw browser en de server.

Het genereren van een symmetrische sleutel voor gebruik is veel efficiënter dan het gebruik van asymmetrische sleutels voor alle gegevensoverdracht.

Dit komt omdat asymmetrische codering ongelooflijk veel meer rekenkracht vereist om alle benodigde gegevens te coderen en te decoderen in vergelijking met het gebruik van een symmetrische sleutel.

Daarom kan worden gezegd dat symmetrische sleutelversleuteling de snellere versleutelingsmethode is.

Hoewel het bovenstaande goed is en veilige codering genereert, is elke beveiligde sessie die door de server wordt gegenereerd, te decoderen met de privésleutel van de server.

Als ooit die privésleutel zou worden aangetast, kan de gestolen privésleutel worden gebruikt om elke beveiligde sessie op die server te decoderen, in het verleden of het heden.

Om dat te voorkomen, worden HTTPS- en OpenVPN-verbindingen nu meestal ingesteld met Perfect Forward Secrecy, met behulp van een algoritme genaamd Diffie-Hellman Key Exchange dat de symmetrische sleutel genereert.

Het klinkt misschien verwarrend, maar het enige dat je echt moet begrijpen, is dat dit de veiligere manier is om dingen te doen, omdat de symmetrische sleutel nooit via de verbinding wordt uitgewisseld, maar in plaats daarvan onafhankelijk wordt gegenereerd door zowel de server als de webbrowser.

De browser genereert een tijdelijke privésleutel en een bijbehorende openbare sleutel.

De symmetrische sleutel voor de TLS-sessie is gebaseerd op de uitvoer van een algoritme dat werkt op een privésleutel van het apparaat (bijvoorbeeld een server) en de openbare sleutel van het andere apparaat (bijvoorbeeld uw browser).

Vanwege de mooie wiskundige eigenschappen van dit algoritme en wat technische magie zal de sleutel die door dit proces wordt gegenereerd, overeenkomen op zowel de server als de browser.

Dat betekent dat als een derde partij, zoals uw internetprovider of de overheid, uw gecodeerde gegevens van vorige sessies opslaat en de privésleutel anderszins wordt aangetast of gestolen, deze gegevens niet kunnen worden gedecodeerd.

ExpressVPN is een VPN-service die Perfect Forward Secrecy gebruikt en elke keer dat u verbinding maakt een nieuwe privésleutel onderhandelt en elke 60 minuten terwijl een VPN-verbinding wordt gebruikt.

Deze ExpressVPN-illustratie laat zien hoe de VPN-app de openbare sleutel van de server gebruikt om een symmetrisch sleutelpaar te produceren, met behulp van asymmetrische codering.

Nu we de verschillende beschikbare coderingsmethoden hebben uitgelegd, laten we het hebben over de verschillende beschikbare VPN-protocollen.

VPN-protocollen

Wat is een VPN-protocol?

VPN-protocollen vertegenwoordigen de processen en sets van instructies (of regels) waarop VPN-clients vertrouwen om veilige verbindingen tot stand te brengen tussen een apparaat en een VPN-server om gegevens te verzenden.

VPN-protocollen worden gevormd uit een combinatie van transmissieprotocollen en coderingsstandaarden.

Welke VPN-protocollen zijn momenteel beschikbaar?

Dit zijn de belangrijkste VPN-tunnelingprotocollen die u moet kennen:

OpenVPN – Zeer veilig en snel

OpenVPN is het gouden standaard VPN-protocol van de industrie en we raden u aan het te gebruiken wanneer u maar kunt.

Het is een van de meest veilige en veilige VPN-protocollen, en belangrijker is open-source, wat betekent dat het volledig transparant is en nog steeds publiek getest en verbeterd wordt.

OpenVPN is zeer configureerbaar en, hoewel het niet door elk platform wordt ondersteund, bieden de meeste VPN-providers gratis apps die het ondersteunen.

Deze aangepaste VPN-apps zijn beschikbaar op de meeste grote platforms zoals Microsoft Windows, Apple MacOS, Android, Linux en iOS.

Sommige providers bieden ook OpenVPN-configuratiebestanden, wat betekent dat u de originele OpenVPN-client voor uw platform kunt downloaden van https://openvpn.net/ en deze kunt gebruiken om verbinding te maken met de door u gekozen VPN-service.

OpenVPN werkt op zowel UDP als TCP, dit zijn soorten communicatieprotocollen.

TCP (Transmission Control Protocol) is het meest gebruikte verbindingsprotocol op internet. De gegevens die worden verzonden, worden in brokken overgedragen, meestal opgebouwd uit verschillende pakketten.

TCP is ontworpen om de overgebrachte gegevens aan de OpenVPN-client te leveren in de volgorde waarin deze vanaf de OpenVPN-server is verzonden (bijv. Pakketten 1, 2, 3, 4 en 5 verzonden vanaf OpenVPN worden door de OpenVPN-client in dezelfde volgorde ontvangen – 1 , 2, 3, 4, 5).

Om dit te doen, kan TCP de levering van de pakketten die het via het netwerk aan de OpenVPN-client heeft ontvangen uitstellen totdat het alle verwachte pakketten heeft ontvangen en alle niet-geordende pakketten weer op hun plaats hebben geplaatst.

TCP zal opnieuw pakketten aanvragen (en dan wachten om te ontvangen) die mogelijk verloren zijn gegaan tijdens de verzending tussen server en client.

Deze verwerkings- en wachttijd voegt latentie toe aan de VPN-verbinding, waardoor de verbinding langzamer is dan UDP.

UDP (User Datagram Protocol) verzendt eenvoudig datapakketten zonder aankomstbevestiging en de UDP-pakketgroottes zijn kleiner dan TCP.

Door OpenVPN UDP te gebruiken, resulteert de kleinere pakketgrootte, gebrek aan controles en reorganisatie in een snellere verbinding.

Dus wat beter is: TCP of UDP?

Het hangt af van uw gewenste resultaat.

Als u een VPN gebruikt om te gamen, te streamen of VoIP-services te gebruiken, dan is UDP uw beste keuze, omdat het sneller is dan TCP.

Het nadeel is dat u enkele verloren pakketten kunt ervaren, wat bijvoorbeeld kan betekenen dat u tijdens een VOIP-gesprek de stem van de persoon die u spreekt hoort voor een fractie van een tweede mid-speech.

U moet echter overschakelen naar TCP als u verbindingsproblemen ondervindt. TCP-poort 443 is ook handig voor het omzeilen van censuur, omdat deze poort de standaardpoort is voor HTTPS en dus minder waarschijnlijk wordt geblokkeerd door firewalls.

Voor codering gebruikt OpenVPN de OpenSSL-bibliotheek, die een reeks cijfers ondersteunt.

OpenVPN-codering bestaat uit verschillende elementen: gegevenskanaal, besturingskanaal, serververificatie en HMAC-verificatie:

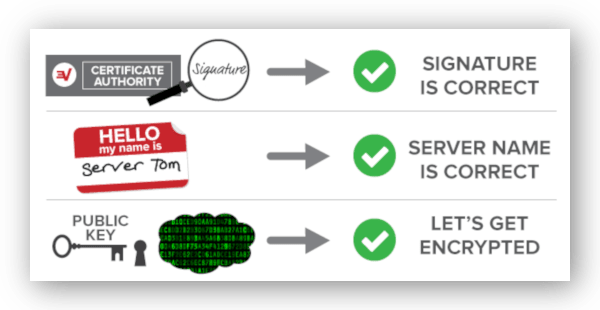

- Server authenticatie functies op dezelfde manier waren als TLS of HTTPS. OpenVPN kan certificaten gebruiken om te verifiëren dat de server waarmee u praat cryptografisch vertrouwd is.

- De bedieningskanaal wordt gebruikt in de beginfase, het uitvoeren van de TLS-handshake om overeenstemming te bereiken over de coderingsparameters voor het veilig verzenden van gegevens en het authenticeren van de client naar de server.

- De datakanaal is de laag die informatie verzendt tussen uw apparaat en de OpenVPN-server. Deze laag wordt gecodeerd met behulp van een symmetrisch coderingsschema voor prestaties, waarvan de sleutel werd verkregen via het besturingskanaal.

- HMAC-authenticatie wordt gebruikt om ervoor te zorgen dat pakketten die worden verzonden tijdens het transport niet zijn gewijzigd door een man-in-the-middle-aanvaller die de gegevens in realtime kan lezen of wijzigen.

Houd er rekening mee dat sommige VPN-services nergens dichtbij hetzelfde coderingsniveau op beide kanalen gebruiken.

Het gebruik van zwakkere codering op het datakanaal kan een goedkope snelkoppeling zijn naar een snellere verbinding, omdat betere beveiliging ten koste gaat van snelheid.

Helaas is een VPN alleen zo veilig als het zwakste element, dus je moet op zoek gaan naar een VPN die zo sterk mogelijk is in de codering van beide kanalen.

We zullen daar in meer detail op ingaan in de secties hieronder over cijfers en handshakes.

Nu je weet wat het veiligste VPN-protocol is, moet je weten wat de anderen zijn – plus welke je koste wat kost moet vermijden.

PPTP – Zwakke beveiliging, vermijden

Het Point-to-Point Tunneling Protocol (PPTP) een van de oudste VPN-protocollen die nog steeds in gebruik is. Het werd ontwikkeld door een door Microsoft gefinancierd team en gepubliceerd in 1999.

Ondanks dat het verouderd is, heeft PPTP een aantal positieve punten: het is compatibel met vrijwel alles, het heeft geen extra software nodig omdat het is opgenomen in moderne besturingssystemen en het is erg snel.

Het grote probleem is dat het bewezen is onveilig en gemakkelijk te kraken (een aanval duurt meestal tussen een minuut en 24 uur).

PPTP is ook eenvoudig te blokkeren omdat het afhankelijk is van het GRE-protocol, dat eenvoudig door een firewall kan worden gebruikt.

Gebruik dit protocol niet tenzij dit absoluut noodzakelijk is om uw IP-adres te wijzigen om niet-gevoelige redenen. Wij beschouwen PPTP als onzeker.

L2TP / IPsec – Veilig, maar kan langzaam zijn

Layer 2 Tunneling Protocol (LT2P) heeft de beste functies van zowel het Point-to-Point Tunneling Protocol (PPTP) als Cisco’s Layer 2 Forwarding Protocol (L2F) en wordt gebruikt om een tunnel te maken tussen een clientapparaat en een server via het netwerk.

L2TP kan authenticatie aan, maar biedt geen coderingsmogelijkheden.

Daarom wordt L2TP doorgaans geïmplementeerd met de Internet Protocol Security (IPsec) om veilige pakketten te maken die authenticatie, integriteit en codering van gegevens bieden.

Dit staat beter bekend als L2TP / IPsec en gegevens worden meestal gecodeerd met behulp van de AES-codering, waarover u hier meer kunt lezen.

Wanneer verbinding wordt gemaakt met een VPN-server met L2TP / IPsec, wordt IPsec gebruikt om een veilig besturingskanaal tussen client en server te creëren.

Gegevenspakketten van uw apparaattoepassing (zoals uw webbrowser bijvoorbeeld) worden ingekapseld door L2TP. IPSec codeert vervolgens deze L2TP-gegevens en verzendt deze naar de server, die vervolgens het omgekeerde proces uitvoert, waarbij de gegevens worden gedecodeerd en gedecapsuleerd.

Qua snelheid zou de dubbele inkapseling van L2TP / IPsec (in wezen een tunnel binnen een tunnel) het langzamer moeten maken dan OpenVPN.

Het is echter theoretisch sneller omdat de codering en decodering plaatsvinden in de kernel, die pakketten efficiënt kan verwerken met minimale overhead.

L2TP / IPsec wordt over het algemeen als veilig beschouwd bij gebruik met de AES-codering.

Maar er zijn suggesties dat het protocol door de NSA is aangetast en dat IPsec tijdens de oprichting ervan opzettelijk is verzwakt.

Er is echter geen officiële bevestiging hiervan.

Het grootste probleem met L2TP / IPsec en het gebruik ervan in VPN-services ligt bij die services die vooraf gedeelde sleutels gebruiken (ook bekend als een gedeeld geheim) die kunnen worden gedownload van de VPN-servicewebsites en daarom voor iedereen beschikbaar zijn.

Hoewel deze sleutels alleen worden gebruikt om de verbinding met de VPN-servers te verifiëren en de gegevens zelf gecodeerd blijven via een afzonderlijke sleutel, opent het wel de deur naar mogelijke MITM-aanvallen (Man in the middle).

Hier imiteert de aanvaller een VPN-server om het verkeer te decoderen en de verbinding af te luisteren.

L2TP / IPsec maakt ook gebruik van een beperkt aantal vaste poorten, waardoor het relatief eenvoudig te blokkeren is.

Ondanks deze problemen is LT2P / IPsec een solide keuze, aangezien het door zoveel platforms wordt ondersteund, zolang er geen vooraf gedeelde sleutels worden gebruikt.

SSTP – Gesloten bron met potentiële risico’s

Secure Socket Tunneling Protocol (SSTP) is een eigen protocol van Microsoft dat is gebaseerd op SSL 3.0, wat betekent dat het, net als OpenVPN, TCP-poort 443 kan gebruiken.

Aangezien SSTP geen open-source is, is het onmogelijk om suggesties voor backdoors of andere kwetsbaarheden in het protocol te weerleggen.

Dit risico is veel groter dan de voordelen van de nauwe integratie met Windows.

Een andere rode vlag is dat SSL 3.0 kwetsbaar is voor een man-in-the-middle-aanval die POODLE wordt genoemd.

Het is niet bevestigd of SSTP wordt beïnvloed, maar naar onze mening is het het risico niet waard.

IKEv2 / IPSec – Zeer snel, veilig en stabiel

Internet Key Exchange versie 2 (IKEv2) is een nieuwer VPN-protocol en een andere closed-source standaard ontwikkeld in samenwerking tussen Microsoft en Cisco.

IKEv2 wordt standaard ondersteund door iOS, BlackBerry en Windows-versies 7 en hoger.

Er zijn echter open-source versies van IKEv2 ontwikkeld voor Linux die niet dezelfde vertrouwensproblemen hebben als de eigen versie.

Net als L2TP / IPsec, wordt IKEv2 gebruikt naast IPsec als onderdeel van een VPN-oplossing, maar biedt meer functionaliteit.

IKEv2 / IPSec kan omgaan met het veranderen van netwerken via iets dat het MOBIKE-protocol wordt genoemd – handig voor mobiele gebruikers die geneigd zijn hun verbinding te laten vallen, en is sneller omdat het is geprogrammeerd om bandbreedte beter te gebruiken.

IKEv2 / IPSec ondersteunt ook een groter aantal coderingssleutels dan L2TP / IPSec.

IKEv2 haalt het echter vaak niet wanneer je probeert verbinding te maken vanuit een sterk gecensureerd land. Dit komt omdat IKEv2 gespecificeerde poorten gebruikt die heel gemakkelijk door de Great Firewall kunnen worden geblokkeerd.

WireGuard – Veelbelovend nieuw protocol

Wireguard is een nieuw tunnelingprotocol dat sneller en beter presteert dan het huidige populairste protocol, OpenVPN.

WireGuard probeert de problemen aan te pakken die vaak worden geassocieerd met OpenVPN en IPsec: namelijk gecompliceerde installatie, plus verbroken verbindingen (zonder extra configuratie) en de bijbehorende lange herverbindingstijden die volgen.

Terwijl OpenVPN + OpenSSL en IPsec een grote codebase hebben (~ 100.000 regels code voor OpenVPN en 500.000 regels voor SSL) en IPsec (400.000 regels code), waardoor het moeilijk is om bugs te vinden, weegt Wireguard momenteel minder dan 5.000 regels in grootte.

Maar Wireguard is nog in ontwikkeling.

Hoewel Wireguard-benchmarks aantonen dat het erg snel is, zijn er problemen met de implementatie waardoor het ongeschikt kan zijn voor gebruik door een commerciële VPN-provider.

Een daarvan is dat het vereist dat een niet-openbaar IP-adres aan elke gebruiker wordt toegewezen, wat een element van logging toevoegt aan elke serieuze VPN-gebruiker die zich ongemakkelijk voelt bij.

Waarom?

Omdat dit niet-openbare IP-adres kan worden gebruikt om u te identificeren.

Er wordt gewerkt aan een oplossing hiervoor.

Het is nog steeds de eerste dag voor WireGuard, en het moet zich nog volledig bewijzen – maar steeds meer VPN-providers voegen het alleen toe aan hun klanten voor testdoeleinden, inclusief IVPN en AzireVPN.

VPN-protocollen bieden het raamwerk voor veilige codering, laten we nu kijken welke rol coderingen spelen en de verschillende beschikbare coderingen.

cijfers

Een cijfer is in wezen een algoritme voor het coderen en decoderen van gegevens. VPN-protocollen gebruiken verschillende cijfers en de volgende worden het meest gebruikt:

AES

De Advanced Encryption Standard (AES) is een cijfer met symmetrische sleutel, vastgesteld door het Amerikaanse National Institute of Standards and Technology (NIST) in 2001.

Het is de gouden standaard voor online coderingsprotocollen en wordt intensief gebruikt door de VPN-industrie. AES wordt beschouwd als een van de veiligste cijfers om te gebruiken.

AES heeft een blokgrootte van 128 bits, wat betekent dat AES grotere bestandsgroottes aankan dan andere cijfers, zoals Blowfish met een 64-bit blokgrootte.

AES kan worden gebruikt met verschillende sleutellengten. Hoewel AES-128 nog steeds als veilig wordt beschouwd, heeft AES-256 de voorkeur omdat het meer bescherming biedt. AES-192 is ook beschikbaar.

Wanneer u leest over ‘militaire’ of ‘bank-’ versleuteling op de website van een VPN-service, verwijst dit meestal naar AES-256, dat door de Amerikaanse overheid wordt gebruikt voor Top Secret-gegevens.

Blowfish

Blowfish is een ander cijfer met symmetrische sleutel, ontworpen in 1993 door de Amerikaanse cryptograaf Bruce Schneier.

Blowfish was het standaardcijfer dat in OpenVPN wordt gebruikt, maar is grotendeels vervangen door AES-256.

Wanneer Blowfish wordt gebruikt, ziet u het meestal met een 128-bits sleutellengte, hoewel het kan variëren van 32 bits tot 448 bits.

Blowfish heeft een aantal zwakke punten, waaronder de kwetsbaarheid voor ‘verjaardagaanvallen’, wat betekent dat het eigenlijk alleen als een terugval op AES-256 mag worden gebruikt.

Camelia

Camellia is ook een cijfer met symmetrische sleutel en lijkt qua beveiliging en snelheid sterk op AES.

Het belangrijkste verschil is dat Camellia niet is gecertificeerd door NIST, de Amerikaanse organisatie die AES heeft gemaakt.

Hoewel er een argument is voor het gebruik van een cijfer dat niet is gekoppeld aan de Amerikaanse overheid, is het zelden beschikbaar in VPN-software en is het evenmin grondig getest als AES.

VPN-handdruk

Net als bij het starten van een beveiligde sessie op een HTTPS-website, vereist beveiligde verbinding met een VPN-server het gebruik van openbare sleutelcodering (meestal met behulp van het RSA-cryptosysteem) via een TLS-handshake.

RSA is de afgelopen twee decennia de basis geweest voor internetbeveiliging, maar helaas lijkt het nu waarschijnlijk dat de zwakkere versie, RSA-1024, is gekraakt door de NSA.

Hoewel de meeste VPN-services zijn verwijderd van RSA-1024, blijft een minderheid het gebruiken en moet daarom worden vermeden. Zoek naar RSA-2048, die nog steeds als veilig wordt beschouwd.

Idealiter wordt extra codering gebruikt om Perfect Forward Secrecy te creëren. Meestal is dit via de opname van Diffie-Hellman (DH) of Elliptische curve Diffie-Hellman (ECDH) sleuteluitwisseling.

Hoewel ECDH alleen kan worden gebruikt om een veilige handdruk te creëren, moet alleen DH worden vermeden, omdat deze kwetsbaar is voor barsten. Dit is geen probleem bij gebruik met RSA.

SHA Hash-authenticatie

Secure Hash Algorithms (SHA) worden gebruikt om de integriteit van verzonden gegevens en SSL / TLS-verbindingen te garanderen, zoals OpenVPN-verbindingen, om ervoor te zorgen dat informatie tijdens de overdracht tussen bron en bestemming niet is gewijzigd.

Secure Hash-algoritmen werken door brongegevens te transformeren met behulp van een zogenaamde hash-functie, waarbij het oorspronkelijke bronbericht een algoritme doorloopt en het resultaat een reeks tekens met een vaste lengte is die niets lijkt op het origineel – de “hash-waarde”.

Het is een eenrichtingsfunctie – u kunt geen de-hash-proces uitvoeren om het oorspronkelijke bericht te bepalen op basis van de hash-waarde.

Hashing is handig omdat het wijzigen van slechts één teken van de invoerbrongegevens de hashwaarde die wordt uitgevoerd door de hashfunctie volledig zal veranderen.

Een VPN-client voert de van de server ontvangen gegevens, gecombineerd met de geheime sleutel, uit via de hashfunctie die tijdens de VPN-handshake is overeengekomen..

Als de hash-waarde die de client genereert, verschilt van de hash-waarde in het bericht, worden de gegevens verwijderd omdat er met het bericht is geknoeid.

SHA-hash-authenticatie voorkomt man-in-the-middle-aanvallen door knoeien met een geldig TLS-certificaat te detecteren.

Zonder dit zou een hacker de legitieme server kunnen imiteren en u kunnen misleiden om verbinding te maken met een onveilige, waar uw activiteit kan worden gevolgd.

Het wordt aanbevolen om SHA-2 (of hoger) te gebruiken om de beveiliging te verbeteren, omdat SHA-1 bewezen zwakke punten heeft die de beveiliging in gevaar kunnen brengen.

We hebben in deze gids voor codering veel aandacht besteed, maar mogelijk hebt u nog meer algemene vragen met betrekking tot VPN’s en protocollen die moeten worden beantwoord.

Dit zijn de meest voorkomende vragen die we horen:

Wat is het veiligste VPN-protocol?

OpenVPN gebruikt met AES-256-codering wordt algemeen beschouwd als het beste en veiligste VPN-protocol. OpenVPN is open-source en is publiekelijk getest op zwakke punten.

OpenVPN biedt een goede balans tussen privacy en prestaties en is compatibel met veel populaire platforms. Veel commerciële VPN-services gebruiken standaard OpenVPN.

IKEv2 is een goede optie voor mobiele apparaten omdat het netwerkwijzigingen effectiever afhandelt en automatisch verbroken verbindingen met gemak en snelheid herstelt.

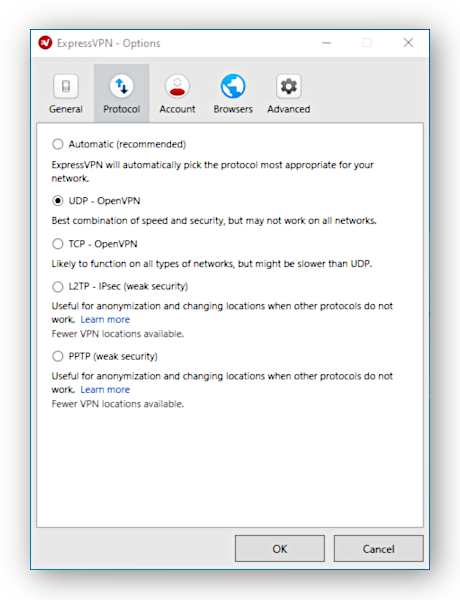

Hoe wijzig ik het VPN-protocol?

Met sommige VPN-services, zoals ExpressVPN, kunt u het VPN-protocol wijzigen in het instellingenmenu van de VPN-app.

Als dit het geval is, opent u eenvoudig het instellingenmenu en selecteert u het VPN-protocol dat u wilt gebruiken.

Als er geen VPN-protocolselectie is in de aangepaste app, kunt u mogelijk alternatieve protocollen installeren met behulp van handmatige configuratie.

NordVPN is een voorbeeld van een VPN-service die op OpenVPN wordt uitgevoerd, maar waarmee IKEv2 handmatig kan worden geïnstalleerd.

Als uw VPN-service alternatieve protocolconfiguratie ondersteunt, volg dan zorgvuldig de instructies op de website.

Alle VPN’s coderen gegevens?

VPN’s coderen van nature gegevens, maar er zijn een aantal services die beweren VPN’s te zijn en geen codering bieden. Hola Free VPN is een van deze, en u moet dergelijke producten koste wat het kost vermijden.

VPN-browserextensies zijn een ander product om een beetje op uw hoede te zijn. Browser-extensies zijn proxy-services in plaats van VPN-services, en hoewel sommige codering bieden, andere niet.

De browserextensies die wel codering bieden, beschermen alleen uw browserverkeer in de webbrowser waarin het wordt uitgevoerd, dus u moet een volledige VPN gebruiken om al uw andere apps te coderen.

Zijn alle VPN’s veilig te gebruiken?

Ja – als u de juiste keuze maakt.

Niet alle VPN’s zijn veilig te gebruiken. Zelfs degenen die de beste VPN-protocollen en cijfers gebruiken, kunnen uw persoonlijke gegevens in gevaar brengen door uw online activiteiten te loggen.

U moet op zoek gaan naar een VPN met een privacyvriendelijk loggingbeleid, evenals een die de veiligste VPN-protocollen en cijfers ondersteunt.

Om het u gemakkelijker te maken, bekijkt u onze best aanbevolen VPN’s – dit zijn de veiligste die er zijn.