Conectar-se a uma rede Wi-Fi pública sem tomar as precauções necessárias corre o risco de permitir que os invasores acessem sua atividade de navegação, detalhes da conta e muito mais. Descubra como se manter seguro com estas 4 dicas essenciais de segurança.

O WiFi público mudou a maneira como trabalhamos, a maneira como viajamos e até como nos comunicamos. Com uma crescente rede global de mais de 350 milhões de pontos de acesso, o WiFi público gratuito tornou-se uma ferramenta necessária para milhões de usuários da Internet todos os dias.

Empresas muitas vezes exagerar os riscos do WiFi público para gerar cliques e vender produtos de segurança. Na verdade, o Wi-Fi público não é tão perigoso quanto parece ser. Graças ao aumento do HTTPS, você estará mais seguro em uma rede aberta do que nunca.

Mas o WiFi público não é isento de riscos. Quando você acessa uma rede não segura sem tomar as precauções necessárias, ainda corre o risco de permitir que um invasor acesse:

- Atividade de navegação

- Dados pessoais sensíveis

- Detalhes da conta & senhas

- Conversas por email & mensagens

Todas essas informações podem ser expostas se você não tomar medidas para alterar seu comportamento de navegação ou proteger sua conexão. De acordo com um relatório da Norton, 87% dos consumidores colocaram seus dados em perigo ao usar uma rede Wi-Fi pública.

Esteja você conectado a uma rede Wi-Fi pública real ou a um ponto de acesso falso, o uso de uma rede pública oferece aos hackers mais espaço para interceptar e coletar seus dados.

Pense no tráfego da Internet como uma conversa: assim como na vida real, falar em público é muito mais suscetível a escutar do que falar em privado.

Não exageramos os perigos em potencial nem pedimos que você nunca use Wi-Fi público.

Em vez disso, daremos a você uma degradação honesta dos riscos do uso de redes Wi-Fi públicas.

Abordaremos os problemas reais de privacidade e segurança e explicaremos quatro etapas simples para reduzir suas chances de ser invadido ou ter seus dados roubados.

O que é WiFi público?

WiFi público é um ponto de conexão de internet sem fio gratuita disponível para qualquer pessoa em uma determinada área. As redes públicas geralmente têm uma senha facilmente disponível ou nenhuma senha – o que significa qualquer pessoa pode se conectar a eles.

Os pontos de acesso Wi-Fi gratuito são geralmente encontrados em locais públicos movimentados, como lojas, restaurantes, aeroportos e hotéis. Agora, a maioria dos usuários espera encontrar uma rede gratuita em quase todo lugar – algo que os cibercriminosos usam em seu proveito.

O WiFi público é seguro?

Os perigos do WiFi público são muitas vezes exagerado na tentativa de vender produtos de segurança. A verdade é que, graças à ascensão do HTTPS, as redes públicas de WiFi nunca foram tão seguras.

Os perigos do WiFi público geralmente são exagerados.

Uma rede Wi-Fi pública ainda está inerentemente menos seguro do que uma rede pessoal e privada porque você não sabe quem configurou ou quem mais está se conectando a ele.

As ferramentas de interceptação e interceptação de tráfego estão facilmente disponíveis para compra on-line, e o tamanho do mercado de dados pessoais está aumentando a cada dia. Ainda é perturbadoramente fácil para um invasor configurar um ponto de acesso WiFi falso para roubar suas informações.

De acordo com uma investigação recente da Bloomberg, os cibercriminosos estão até se hospedando em hotéis apenas para coletar os valiosos dados da rede:

“O líder usou o ponto de acesso de seu telefone para criar uma nova rede Wi-Fi, nomeando-a após o hotel. Em questão de minutos, seis dispositivos se uniram à sua rede falsificada, expondo a atividade da Internet aos hackers. ”

Se uma rede não tiver senha, todo o tráfego HTTP que flui de e para esse ponto de acesso é não criptografado. Isso significa que todos os dados enviados do seu computador estão sendo transmitidos como texto sem formatação.

A conexão a uma rede Wi-Fi pública desprotegida deixa você vulnerável a:

- Ataques Man-in-the-Middle (MitM)

- Falsificação de DNS

- Pontos de acesso falsos

- Seqüestro de sessão

A melhor maneira de evitar esses perigos é entendê-los. Na próxima seção, abordaremos os cinco riscos mais comuns de WiFi público.

Se você quiser aprender a se proteger, pule diretamente para nossas 4 dicas essenciais de segurança.

Quais são os perigos do WiFi público?

1HTTP & HTTPS

Muitas empresas de VPN tentarão convencê-lo de que as redes Wi-Fi públicas são sempre perigosas. Graças a algo chamado HTTPS, isso não é exatamente verdade.

HTTPS significa Hypertext Transfer Protocol Secure. É uma extensão criptografada do protocolo HTTP, um padrão básico da Internet que permite que as páginas da web sejam solicitadas e carregadas.

Além das funções básicas do HTTP, o HTTPS foi projetado para proteger o privacidade e segurança de dados em trânsito.

O HTTPS fornece criptografia via TLS (Transport Layer Security), que protege a conexão entre um cliente (por exemplo, um navegador da web) e um servidor (por exemplo, example.org). Isso significa que qualquer conexão com um site HTTPS é criptografado, autenticado, e verificado regularmente integridade.

O HTTPS torna muito mais difícil para um invasor interceptar as comunicações entre o navegador e o site que você está visitando, porque os dados são não está mais em texto simples.

Para verificar se o site que você está visitando está criptografado com HTTPS, basta verificar o URL na barra de endereços. Se estiver ativado para HTTPS, você verá um cadeado no canto superior esquerdo.

Se você se conectar a um site em Wi-Fi público que não se protege com HTTPS, você estará aberto a ataques. Qualquer terceiro pode monitorar sua atividade de navegação, ver quais URLs você está carregando e capturar os dados que está enviando.

Felizmente, até 94% do tráfego nos serviços do Google agora está criptografado com HTTPS. Isso significa que a maioria dos sites visitados será protegida.

Você pode encontrar uma lista de sites que não são compatíveis com HTTPS aqui, muitos dos quais você estará familiarizado.

2Ataques do tipo Homem do meio (MitM)

A prevalência de HTTPS não torna o WiFi público completamente seguro. Mais importante, ele não protege suas consultas DNS.

Se você se conectar a uma rede Wi-Fi insegura, é possível que um invasor intercepte suas solicitações de DNS e enviá-lo para um servidor alternativo sob seu controle. Isso é conhecido como um ataque Man-in-the-Middle (MitM).

Tecnicamente, um ataque MitM (Man-in-the-Middle) refere-se a qualquer cenário em que um terceiro interrompa ou altere a comunicação entre dois sistemas.

Quando um ataque do MitM ocorre em redes públicas de WiFi, o invasor interrompe a conexão entre seu computador e a servidor web você está tentando se conectar. De acordo com um relatório de inteligência de ameaças da IBM, 35% de todas as atividades on-line maliciosas começam com um ataque do MitM.

Os ataques Man-in-the-Middle podem ocorrer de várias formas, incluindo:

- Falsificação de DNS

- Falsificação HTTPS

- Ataque do homem no navegador (MitB)

- Pontos de acesso falsos

- E-mails de phishing

Em uma rede não segura, os invasores podem alterar partes-chave do tráfego de rede, redirecionar esse tráfego, ou injetar conteúdo malicioso em um pacote de dados existente.

Um invasor pode exibir um site falso ou formulário de login, substituir links por alternativas maliciosas, adicionar fotos e muito mais.

Os hackers podem enganar as pessoas para revelar ou alterar suas senhas, expondo informações altamente pessoais.

Os ataques do MitM são populares porque são barato, fácil, e eficaz. Tudo o que um hacker precisa é de um dispositivo como o WiFi Pineapple de US $ 99 – um dispositivo de bolso que se parece com um cruzamento entre uma unidade flash USB e um roteador WiFi.

O abacaxi WiFi de US $ 99 permite que praticamente qualquer pessoa explore redes públicas para coletar dados pessoais.

Esses dispositivos simples permitem que praticamente qualquer pessoa crie um ponto de acesso WiFi falso e realize um ataque MitM. Eles estão disponíveis comercialmente e vendidos como padrão na maioria das lojas de hardware de computadores.

O abacaxi foi desenvolvido pela Hak5 como uma ferramenta para testadores de penetração. Os pentesters são contratados por empresas para testar ou atacar sua própria rede, a fim de destacar quaisquer vulnerabilidades.

O abacaxi WiFi é capaz de interagir com centenas de dispositivos por vez. Os pesquisadores de segurança podem usá-lo para executar vários ataques a redes Wi-Fi públicas para ver como eles funcionam e como se proteger contra eles..

Os desenvolvedores ainda fornecem guias abrangentes para realizar esses ataques e fóruns para ajudar se você ficar preso.

Embora isso a torne uma ferramenta valiosa para os pesquisadores, também é uma ferramenta perigosa nas mãos erradas. Os invasores podem usar facilmente o abacaxi para coletar dados pessoais confidenciais de usuários Wi-Fi públicos inconscientes.

Hackernoon conduziu um experimento usando um abacaxi WiFi e descobriu que 49 dispositivos conectados em uma única tarde.

Você pode aprender mais sobre a proteção contra ataques do MitM no próximo capítulo deste guia..

3DNS Spoofing

A falsificação de DNS ou “envenenamento de cache de DNS” é um tipo específico de ataque do tipo Man-in-the-Middle, projetado para desviar o tráfego de servidores legítimos e redirecioná-lo para servidores falsos. Esse tipo de ataque é particularmente popular em redes Wi-Fi públicas desprotegidas.

As consultas DNS são enviadas do seu dispositivo toda vez que você se conecta a um site. Ao inserir um URL na barra de endereço do navegador, você primeiro entra em contato com um Servidor de nomes DNS que encontra o endereço IP correspondente (por exemplo, 192.168.1.1) para o domínio (por exemplo, example.com) que você está procurando.

A falsificação de DNS ocorre quando terceiros altera as entradas no cache do resolvedor de um servidor de nomes DNS. É como alterar o número de telefone em um diretório – se alguém alterasse a entrada para “example.com”, qualquer usuário que tentasse acessar esse site seria enviado para um endereço IP diferente especificado pelo hacker.

Há duas razões principais pelas quais um invasor pode fazer isso:

-

Para iniciar um ataque de “negação de serviço” (DDoS). Um invasor pode alterar o endereço IP listado para um domínio comum como o Google.com, a fim de desviar uma quantidade enorme de tráfego para outro servidor. Se o servidor alternativo for incapaz de lidar com volumes tão altos, geralmente pode ficar mais lento ou até parar. Esse tipo de ataque DDoS pode derrubar sites inteiros.

-

Redirecionamento. As entradas DNS corrompidas podem ser usadas para desviar as vítimas para sites fraudulentos. Os invasores usam isso para enviar usuários a sites de phishing que parecem quase idênticos ao destino pretendido. Esses sites foram projetados para induzir os usuários a inserir dados confidenciais, como nome do usuário e senha.

A maioria dos invasores optará por configurar seus próprio servidor de nomes DNS malicioso. Eles podem usar várias estratégias para distribuir o malware do alterador de DNS no computador, smartphone ou roteador WiFi de um usuário.

O malware do alterador de DNS altera as configurações do seu dispositivo para direcionar consultas DNS para o servidor malicioso do hacker. O invasor pode desviar o tráfego de sites legítimos para sites de malware e phishing.

O código para o malware do alterador de DNS geralmente é encontrado em URLs enviadas por email de spam. Esses e-mails tentam assustar os usuários a clicar no URL fornecido, que por sua vez infecta o computador. Anúncios em banner e imagens – tanto em e-mails quanto em sites não confiáveis - também podem direcionar os usuários para esse código.

Além do próprio dispositivo, os invasores também podem roteadores de destino com o mesmo DNS que altera o malware. Os roteadores podem substituir as configurações de DNS de um dispositivo, o que é uma ameaça específica para usuários conectados a redes Wi-Fi públicas.

4Fake Hotspots & Evil Twin Attacks

Pontos de acesso falsos ou “ataques do mal gêmeo” estão entre as ameaças mais comuns e mais perigosas nas conexões Wi-Fi públicas.

Um invasor simplesmente imita uma rede Wi-Fi pública com um nome aparentemente legítimo como ‘Free_Cafe_WiFi’ e aguarda a conexão de suas vítimas..

Hackers menos sofisticados podem até escolher nomes como “INTERNET GRATUITA” na tentativa de atrair pessoas. Um ataque do Evil Twin é muito fácil de acontecer – você pode ver esse garoto de sete anos fazendo isso em 11 minutos.

Os abacaxis Wi-Fi incluem até a capacidade nativa de procurar ativamente por sinais SSID. Esses sinais são usados pelos telefones para encontrar e conectar-se a redes WiFi conhecidas, e pode ser facilmente copiado por terceiros maliciosos.

Isso significa que qualquer pessoa com um abacaxi WiFi pode enganar seu telefone ou laptop para se conectar a uma rede WiFi perigosa apenas por estar nas proximidades. Parece ao usuário como se estivesse conectado a uma rede familiar à qual já havia se conectado anteriormente.

É incrivelmente fácil se apaixonar por um ponto de acesso WiFi falso. Na Convenção Republicana dos EUA de 2016, mais de 1200 pessoas se conectaram a redes WiFi gratuitas perigosas porque tinham como alvo nomes como “Eu voto Trump! Internet gratuita. “Isso custa a eles dados confidenciais, e-mails e mensagens.

De fato, 68% dos usuários da convenção expuseram suas identidades através de WiFi público de alguma forma. Essas eram redes falsas criadas em um teste da Avast para enfatizar o WiFi público – mas as consequências poderiam ter sido graves.

Sempre tenha cuidado ao se conectar automaticamente a uma rede, principalmente se o nome ou o local parecer suspeito.

Seqüestro de Sessão

O seqüestro de sessão é um tipo de ataque Man-in-the-Middle que permite que terceiros mal-intencionados recebam controle total de suas contas online.

Os invasores podem usar essa técnica para controlar a conexão entre seu dispositivo e outra máquina. Pode ser um servidor web, um aplicativo ou um site com um formulário de login.

“Sessões” são estados temporários estabelecidos entre dois dispositivos de comunicação. A sessão serve para autenticar as duas partes e permite que detalhes sobre sua comunicação sejam monitorados e armazenado.

As sessões são estabelecidas usando vários protocolos de autenticação que garantem que as duas partes saibam quem são. Isso inclui um “cookie de sessão” HTTP – um arquivo que contém detalhes sobre sua interação com o servidor web.

Ao fazer login em um site, você recebe um cookie de sessão. À medida que você navega no site, o servidor continuará solicitando que sua máquina se autentique reenviando este cookie.

O seqüestro de sessão explora esses cookies. O servidor da web com o qual você está interagindo depende do cookie da sessão para identificar e autenticar seu dispositivo – se ele for roubado, o ladrão também poderá roubar sua identidade..

Os cookies de sessão mais valiosos são aqueles enviados aos usuários que efetuam login no altamente seguro sites.

Armado com essas informações, um invasor pode:

- Compre mercadorias em seu nome

- Mover dinheiro entre contas

- Alterar seus detalhes de login

- Bloqueie você para sair de suas contas

Os hackers podem roubar cookies de sessão de várias maneiras. Normalmente, eles infectam o dispositivo de um usuário com software malicioso que registra as informações da sessão e envia os cookies relevantes ao invasor.

Em uma rede não segura, os invasores também podem usar um software especializado chamado ‘farejadores de sessão’ para identificar e interceptar seu token de sessão.

O software para cheirar é incrivelmente fácil de acessar, apesar de ser ilegal usá-lo para escutar e bisbilhotar dados. Os softwares sniffing populares do passado incluem Ethereal, FaceNiff e Firesheep.

A maneira mais eficaz de se proteger contra o seqüestro de sessão é: evitar redes Wi-Fi não seguras. Você é muito mais vulnerável a seqüestros se estiver enviando todos os cookies de sessão sem criptografia em uma rede gratuita.

De um modo geral, o seqüestro de sessão não deve ser possível se você estiver se conectando a um site usando uma conexão HTTPS, porque seus cookies serão protegidos por uma camada de criptografia.

Dito isso, hackers inteligentes podem induzir seu navegador a visitar uma versão HTTP de um site em um processo chamado falsificação de HTTP e, em seguida, iniciar um ataque por métodos convencionais.

Como se manter seguro em WiFi público: 4 ou mais dicas de segurança

Este capítulo explica quatro etapas simples que você pode seguir para reduzir suas chances de ser invadido ou ter seus dados roubados em uma conexão Wi-Fi pública.

1Altere seu comportamento de navegação

As redes WiFi públicas mais perigosas são aquelas que não precisa de uma senha para participar.

Nós tendemos a gravitar em direção a essas redes porque elas são comuns e super convenientes, mas aumentam drasticamente o risco de uma violação grave.

Se você precisar usar Wi-Fi público, escolha uma rede protegida por senha.

Se você não consegue encontrar uma rede aberta em que confia, vale a pena considerar o uso do seu plano de dados móveis em vez de. Esta opção é muito mais segura e pode ser encontrada no menu Configurações do seu dispositivo. Apple e Android têm guias úteis que explicam como fazer isso.

Se for absolutamente necessário conectar-se a uma rede aberta, certifique-se de limite sua atividade para evitar qualquer tipo de comportamento que possa envolver seus dados pessoais.

Evite transações bancárias on-line ou compras em sites como eBay ou Amazon. Se algo envolver transações financeiras ou enviar seus dados pessoais, fique claro.

Para evitar hotspots falsos, também é uma boa prática perguntar a um membro da equipe qual é o nome do WiFi se você estiver em um restaurante ou hotel – especialmente se houver redes com nomes semelhantes nas proximidades.

2Altere as configurações do seu dispositivo

Existem alguns ajustes simples que você pode fazer em seus dispositivos que os tornarão muito menos suscetíveis a ataques.

Desativar a conexão Wi-Fi automática

Uma das primeiras coisas que você pode fazer é desativar conexões automáticas. Isso ajudará a evitar a conexão com hotspots abertos aleatórios.

Para desativar as conexões Wi-Fi automáticas no Windows:

- Navegue até o menu Configurações.

- Clique em Rede & Internet > Wi-fi > Gerenciar redes conhecidas.

- Clique com o botão direito do mouse em qualquer rede à qual você não deseja se conectar automaticamente.

- Selecione “Propriedades” e desmarque a opção “Conectar automaticamente quando estiver no intervalo”.

Como desativar conexões Wi-Fi automáticas no Windows.

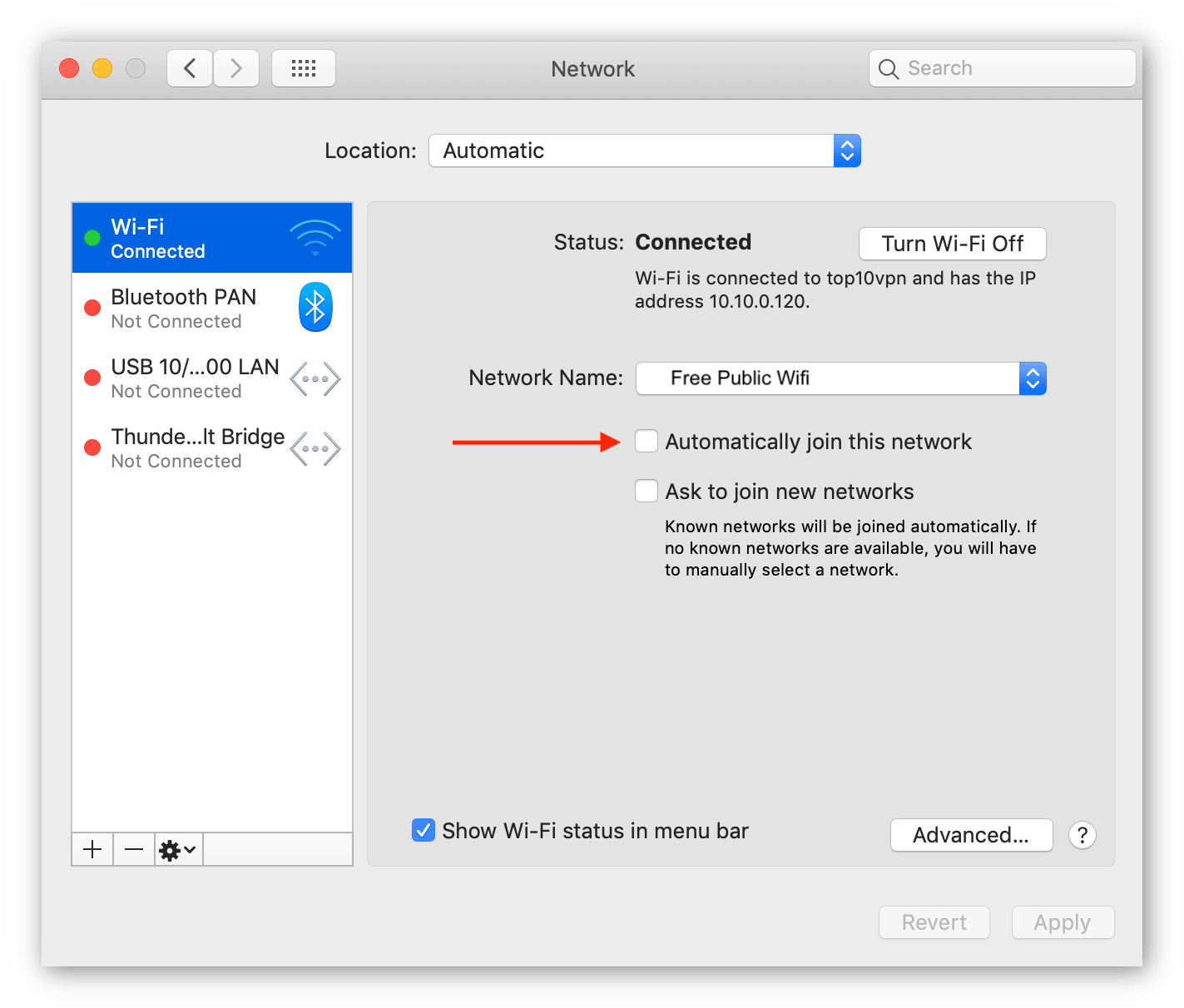

Para desativar as conexões Wi-Fi automáticas em um Mac:

- Navegue para o menu Preferências do Sistema.

- Selecione “Rede”.

- No lado esquerdo, selecione qualquer rede à qual você não deseja se conectar automaticamente.

- Desmarque a caixa ao lado de “ingressar automaticamente nesta rede”.

- Clique em “Aplicar”.

Como desativar conexões Wi-Fi automáticas em um Mac.

Para desativar as conexões Wi-Fi automáticas em um iPhone:

- Navegue até o menu Configurações.

- Toque na opção “WiFi”.

- Selecione qualquer rede à qual você não deseja se conectar automaticamente.

- Alterne a opção “Auto-Join” para impedir a conexão automática.

É bom adquirir o hábito de excluir redes Wi-Fi públicas do seu dispositivo. Manter um histórico de WiFi enxuto ajuda a evitar a possibilidade de você se conectar a um ponto de acesso falso mais tarde.

Também é melhor desativar o compartilhamento de arquivos, Bluetooth e AirDrop no seu dispositivo, a menos que você pretenda usá-lo especificamente. Tê-lo ligado o tempo todo é desnecessário e aumenta o risco de arquivos infectados por malware encontrarem seu caminho no sistema.

Habilite seu firewall

Um firewall é um recurso de segurança de rede que monitora o tráfego que flui de ou para sua rede. Permite ou bloqueia o tráfego com base em um conjunto de regras de segurança predefinidas.

O firewall funcionará para impedir o acesso não autorizado ou malicioso ao seu dispositivo.

A maioria dos computadores agora vem com um firewall embutido.

Se você não tem certeza se o firewall está ativado ou desativado, vale a pena verificar.

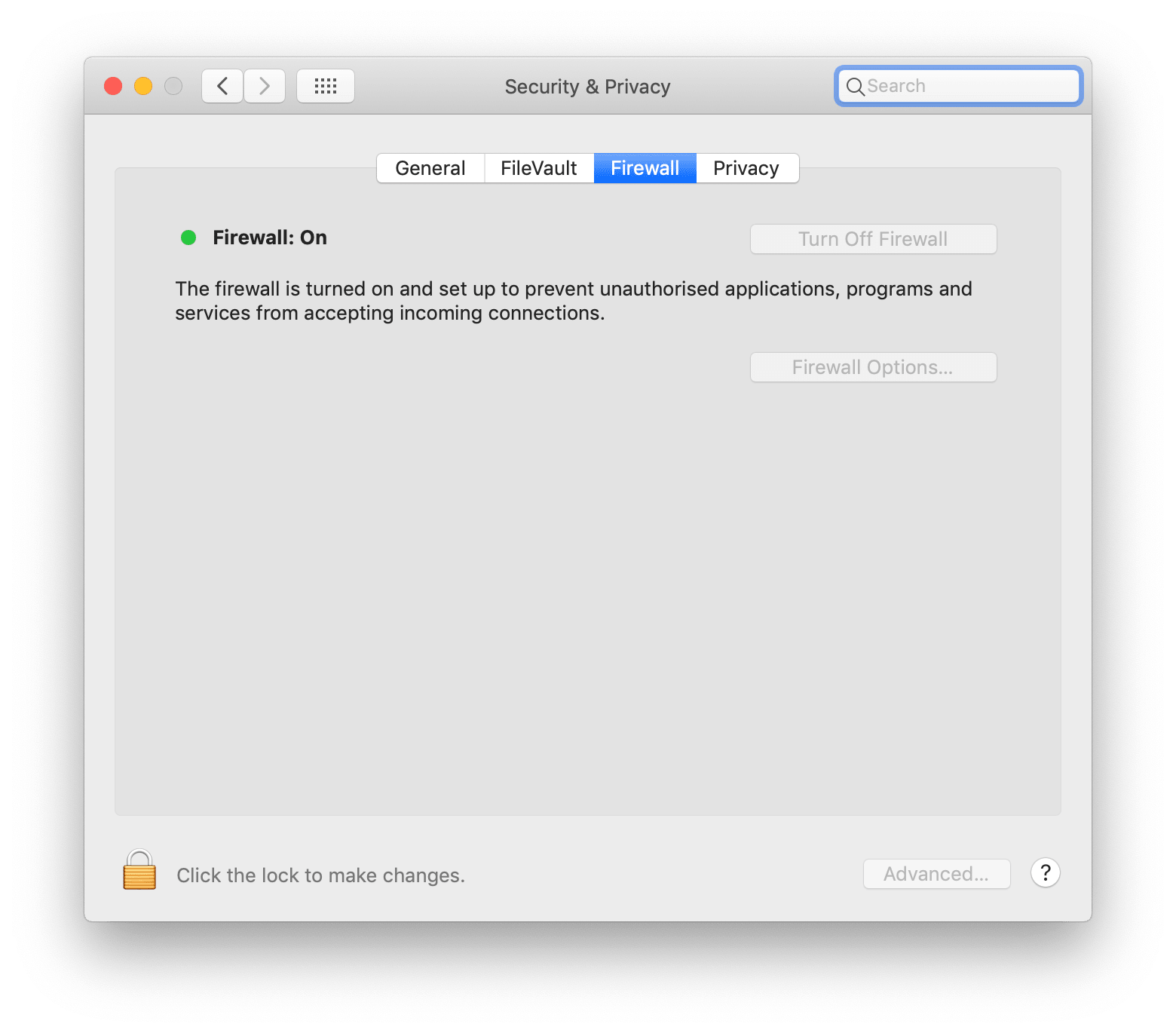

Para habilitar o firewall em um Mac:

- Abra o menu Preferências do Sistema.

- Escolha ‘Segurança & Privacidade’.

- Selecione a guia “Firewall” na parte superior da página.

- Desbloqueie a janela clicando no cadeado no canto inferior esquerdo.

- Clique em “Ativar firewall” para ativar o firewall.

Como habilitar o firewall em um Mac.

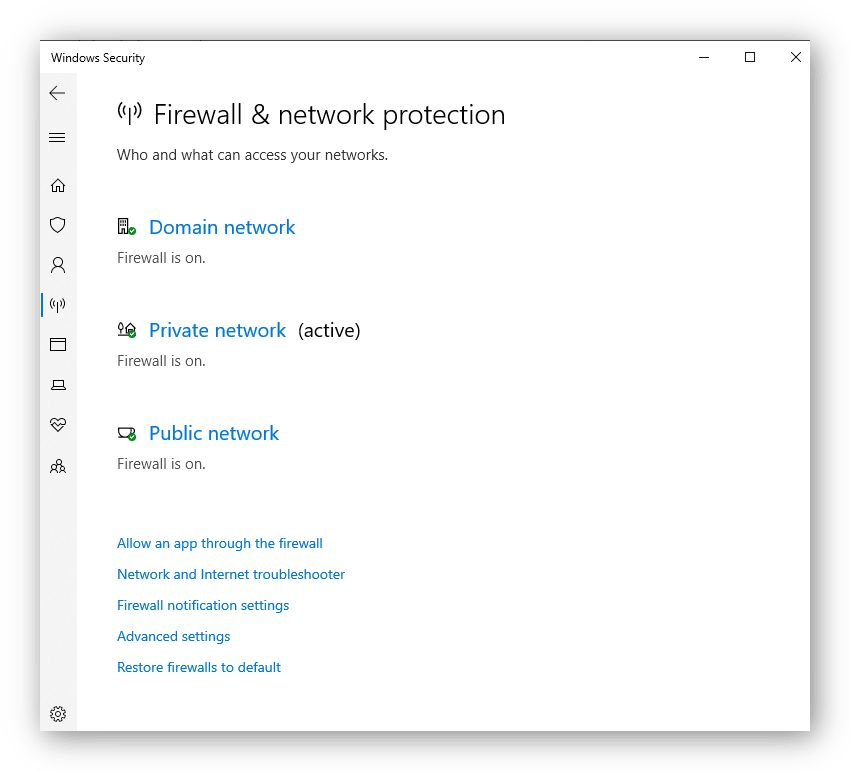

Para habilitar o firewall no Windows:

- Abra o menu Iniciar e navegue até Configurações.

- Escolha ‘Segurança & Privacidade’.

- Escolha ‘Atualizar & Segurança’.

- Selecione ‘Segurança do Windows’ e depois ‘Firewall & Proteção de rede “.

- Verifique se o firewall está ativado.

Como habilitar o firewall no Windows.

Atualizações de software

É importante que você lembre de manter seu computador, laptop ou telefone o mais atualizado possível. Felizmente, a maioria das atualizações de software é ativada automaticamente.

As atualizações de software geralmente contêm patches de segurança. Manter-se atualizado protegerá você contra vulnerabilidades conhecidas que os hackers podem explorar facilmente.

É possível acionar uma atualização de software falsa no seu computador se você estiver em uma rede pública. Por esse motivo, você nunca deve baixar atualizações de software por Wi-Fi público – principalmente se a caixa de alerta aparecer enquanto estiver nesse ponto de acesso.

Desconecte e verifique se há atualizações quando estiver em uma conexão segura e privada.

3 Aplicativos de segurança & Extensões

Além das configurações do dispositivo, existem alguns aplicativos, extensões e serviços extras que valem o download para melhorar sua segurança em redes Wi-Fi públicas.

O HTTPS Everywhere é uma excelente extensão gratuita de navegador desenvolvida pela Electronic Frontier Foundation em colaboração com o The Tor Project. Está disponível no Chrome, Firefox e Opera e empurrará sites para usar conexões HTTPS seguras sempre que possível.

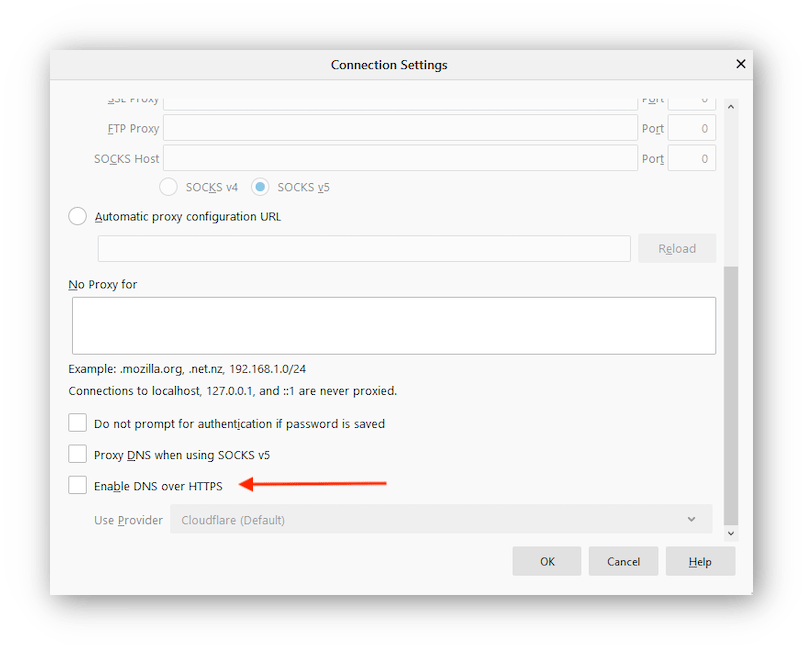

Se você estiver usando o Firefox, o DNS sobre HTTPS também ajudará muito a protegê-lo. Vimos que as solicitações de DNS ainda são expostas durante as conexões HTTPS; O DNS sobre HTTPS (DoH) procura cobrir essas falhas, criptografando suas consultas DNS.

Você pode encontrar as configurações de DNS sobre HTTPS nas configurações de “Rede” no navegador Firefox.

A configuração “Ativar DNS sobre HTTPS” no Firefox

Embora o DNS sobre HTTPS esteja atualmente disponível apenas no Firefox, a Microsoft também está tentando adicioná-lo ao Windows. Os defensores da privacidade em todo o mundo também estão advogando por sua implantação em tantos navegadores e plataformas quanto possível.

Também vale a pena investir em algum software de segurança confiável como o MalwareBytes. Esses produtos oferecerão proteção contra vírus e ransomware, além da capacidade de limpar completamente o sistema de qualquer malware ou spyware que você já tenha detectado..

A ativação da autenticação de dois fatores em suas contas também ajudará bastante a protegê-lo contra roubo de dados. Isso significa que, mesmo que um invasor consiga comprometer seus nomes de usuário e senhas, ele não poderá fazer login na sua conta sem um código de verificação extra.

Você pode aprender mais sobre as melhores extensões de navegador para privacidade e segurança em nosso guia para navegadores particulares.

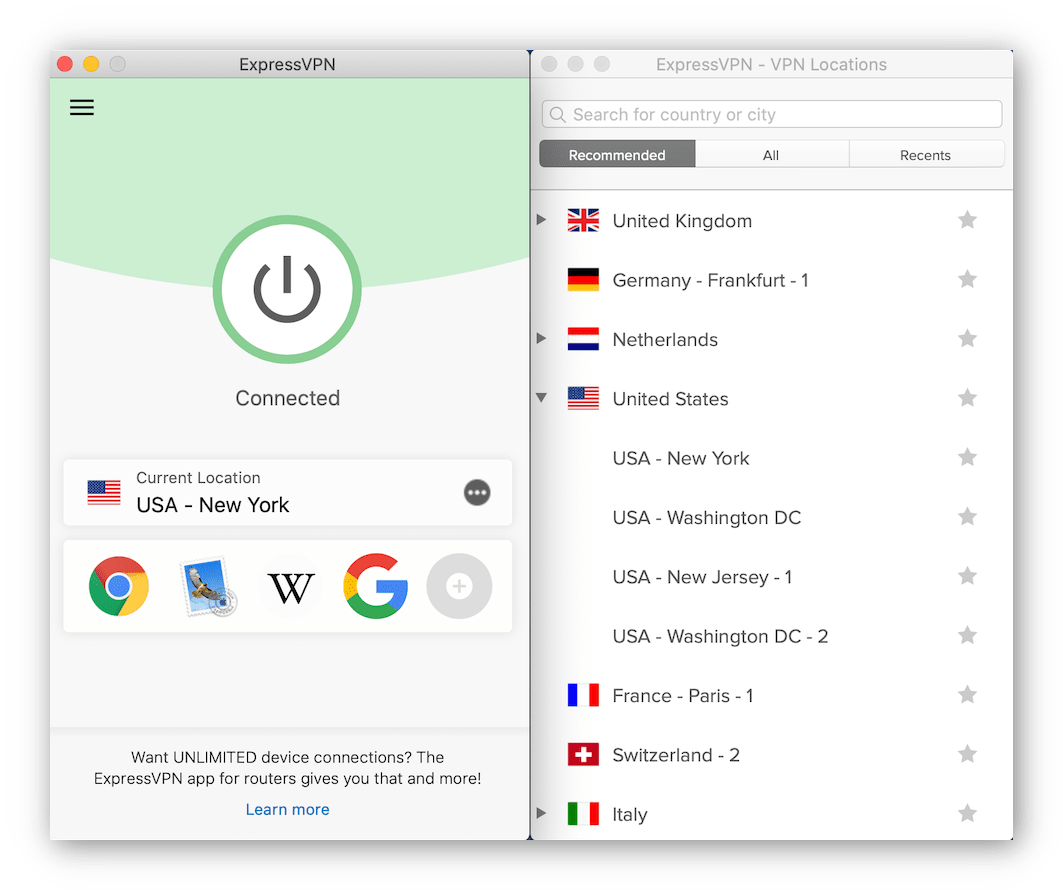

4 Redes privadas virtuais (VPN)

Captura de tela do ExpressVPN com lista de locais do servidor.

Se você usa redes Wi-Fi públicas regularmente, uma rede virtual privada (VPN) é sem dúvida o melhor investimento que você pode fazer em segurança e tranquilidade.

As VPNs funcionam criando um túnel seguro entre o seu dispositivo e um servidor VPN privado. Esse servidor encaminha seu tráfego para o site ou aplicativo que você está visitando.

As VPNs impedem os ISPs de rastrear sua atividade de navegação e também impedem que hackers e terceiros interceptem seu tráfego. Se alguém monitorar sua conexão, tudo o que verá são letras e números inúteis.

Em resumo, uma VPN manterá sua navegação segura, criptografar seu tráfego na internet, roteamento através de um túnel seguro, e mascaramento seu verdadeiro endereço IP.

Uma VPN confiável enfrentará efetivamente todas as ameaças em potencial mencionadas neste guia, independentemente da rede em que você está.

Vale a pena notar que nem todas as VPNs são criadas igualmente. Alguns serviços oferecem proteção mais forte que outros, enquanto alguns serviços gratuitos podem realmente representar um risco de segurança em si mesmos.

De um modo geral, uma VPN de alta qualidade oferecerá velocidades rápidas, recursos avançados de segurança e uma política transparente de não registro em log. Certifique-se de pesquisar o fornecedor segurança técnica, jurisdição, e política de Privacidade antes de confiar nos seus dados pessoais.

Se você está realmente preocupado com sua segurança e privacidade, deve usar uma VPN baseada em assinatura que foi testada e bem revisada independentemente.

Não tenha medo de WiFi público

Na nossa pressa de nos conectarmos aos aplicativos de que precisamos, é natural gravitar em direção ao WiFi público. É fácil, gratuito e está disponível em quase todos os lugares.

HTTPS e TLS tornaram muito mais difícil para os hackers interceptar e explorar seus dados. Dito isto, com apenas um laptop, algum software gratuito e um abacaxi sem fio, você ficará surpreso com quanto dano pode ser causado.

As soluções mais simples são geralmente as mais fortes. Se você estiver preparado adequadamente, o WiFi público não representa um risco enorme para usuários ocasionais. Invista em uma VPN confiável e reforce sua segurança, verificando suas configurações e sendo sensível aos dados expostos em uma rede aberta.