A criptografia é o cerne da tecnologia VPN. Neste guia, detalhamos como a criptografia VPN funciona e como ela protege você..

O que realmente é criptografia?

Criptografia é o processo de codificação de dados para que somente aqueles com autorização possam acessá-los, impedindo que outras pessoas o façam.

É um processo que envolve a substituição de letras e números, fazendo com que as mensagens pareçam sem sentido, a menos que você aplique o processo correto para decodificá-lo – esse processo é conhecido como “cifra”.

Dado o poder de processamento dos computadores modernos, qualquer cifra que um humano pudesse inventar seria muito fácil de quebrar.

Agora, algoritmos matemáticos poderosos são usados para criar diferentes métodos de criptografia, além das cifras secretas necessárias para descriptografá-las.

Os serviços de VPN usam criptografia para criar uma conexão segura (o túnel da VPN) entre o dispositivo e um servidor VPN, mantendo os dados da Internet privados de seu ISP, hackers e outros terceiros bisbilhoteiros..

Neste guia, você aprenderá tudo sobre cifras e protocolos VPN e descobrirá quais são os melhores e mais seguros para usar.

Vamos dividir tudo em inglês simples e explicar todo o jargão em termos simples, para que você possa entender melhor a criptografia VPN e tudo o que isso implica.

Glossário de Criptografia

Vamos começar definindo alguns dos termos importantes que usamos ao falar sobre criptografia:

| Algoritmo | Um conjunto de instruções que precisam ser seguidas (por software) para resolver um problema. Uma cifra é um algoritmo para executar criptografia ou descriptografia. |

| Autenticação | Um processo para garantir e confirmar a identidade de um usuário. |

| Mordeu | Abreviação de “dígito binário”, é a menor unidade de dados em um computador. |

| Quadra | Um grupo de bits de comprimento fixo (por exemplo, 64 bits) |

| Tamanho do bloco | O comprimento máximo de um grupo de bits. |

| Ataque de força bruta | Um método para tentar adivinhar um segredo, tentando todas as combinações possíveis de caracteres. É um esforço bruto e exaustivo, em vez de mais complicado ou estratégico. Imagine que você não pode abrir o cadeado no seu armário – em vez de tentar se lembrar do código, forçando-o a brutal, você simplesmente tenta todas as combinações de 000 a 999 até que ele se abra. |

| Cifra | Um algoritmo para executar criptografia e descriptografia. |

| Criptografia | A arte de escrever e resolver códigos para criar mensagens seguras, projetadas para que somente as partes pretendidas possam processá-las e lê-las. |

| Criptografia | O processo de conversão de dados em um código para impedir o acesso não autorizado a ele. |

| Firewall | Software que monitora e controla pacotes de dados recebidos ou enviados de uma rede. Você provavelmente estará familiarizado com o computador de mesa ou laptop, projetado para ter cuidado com hackers e vírus. |

| Aperto de mão | Um processo que inicializa a conexão entre dois computadores – como o nome sugere, é uma saudação que estabelece as regras de comunicação. |

| HTTPS | Significa “Protocolo de transferência de hipertexto seguro”, mas ninguém o chama assim. É uma versão segura do HTTP, o protocolo que é a base da Web, e é usada para garantir que a comunicação entre dispositivos e sites permaneça autenticada, privada e segura. |

| Núcleo | O núcleo de um sistema operacional. Em um computador, ele controla a operação do computador e seu hardware. |

| Chave | Uma sequência de bits usada por uma cifra para converter “texto sem formatação” (informações não criptografadas) em texto cifrado (informações criptografadas) e vice-versa. Uma chave pode variar em comprimento – geralmente, quanto mais tempo, mais tempo levaria para quebrá-la. |

| Pacote | Um pacote é uma unidade de dados roteados entre uma origem e um destino em uma rede e composta por um cabeçalho, a carga útil (seus dados) e o trailer, e normalmente com um tamanho de conjunto específico que corresponde à MTU da rede (Máximo Unidade de transmissão). Quando os dados precisam ser enviados por uma rede, se forem maiores que um pacote, talvez seja necessário dividir em vários pacotes de dados, que são enviados individualmente e os dados remontados no destino. |

| Porta | Assim como um barco atraca em uma porta física, as portas de computação representam o “ponto final” da comunicação. Qualquer informação que chegue ao seu dispositivo faz isso através de uma porta. |

| Protocolo | Um conjunto de regras usadas para negociar uma conexão entre um cliente VPN e um servidor VPN. Alguns são mais complexos ou seguros do que outros – OpenVPN e IKEv2 são algumas escolhas populares. |

Glossário de Criptografia

Agora que sabemos o que os termos significam, é hora de explicar o que é criptografia e faz com mais profundidade.

Tipos de criptografia

Existem dois tipos de criptografia: simétrica e assimétrica.

Criptografia de chave simétrica

A criptografia de chave simétrica é o local em que apenas uma chave é usada para lidar com criptografia e descriptografia de dados.

Ambas as partes exigem a mesma chave para se comunicar. Esse é o tipo de criptografia usada na tecnologia VPN.

O poder dos computadores modernos significa que as chaves tiveram que se tornar cada vez mais longas para evitar ataques de força bruta (tentando todas as combinações para encontrar a chave certa).

O padrão ouro atual é a chave de 256 bits, que não pode ser forçada, pois levaria bilhões de anos para percorrer todas as combinações possíveis usando computadores disponíveis hoje.

Criptografia assimétrica

Com criptografia assimétrica (ou criptografia de chave pública), cada participante que deseja se comunicar com segurança usa o software para gerar uma chave pública e a chave privada correspondente.

Como exemplo, vamos pegar duas pessoas: Pessoa A e Pessoa B

Quando a Pessoa A deseja enviar uma mensagem segura para a Pessoa B, a chave pública da Pessoa B é usada em uma cifra para converter a mensagem de texto sem formatação em uma mensagem criptografada..

Embora a mensagem criptografada possa viajar de A a B por várias outras partes (Pessoas C, D, E e F), qualquer pessoa que tentar ler a mensagem verá apenas o texto criptografado..

Quando a Pessoa B recebe a mensagem criptografada, eles usam sua chave privada para decodificar a mensagem criptografada novamente em texto sem formatação.

Esse sistema é cada vez mais utilizado por jornalistas, por exemplo, que publicam sua chave pública em seus perfis de mídia social para fontes enviarem mensagens que só podem ser descriptografadas com a chave privada do jornalista..

O sistema mais conhecido é o Pretty Good Privacy (PGP). Existem muitas ferramentas de software diferentes que usam o OpenPGP, a versão de código aberto do padrão.

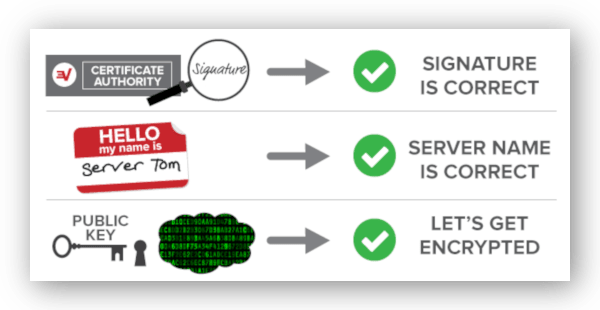

A criptografia de chave pública é usada durante um handshake TLS para compartilhar com segurança uma chave simétrica entre cliente e servidor.

SSL & TLS

TLS / SSL é a criptografia que muitos de nós experimentamos ao navegar na Web em um site seguro que usa HTTPS.

Você saberá quando um site estiver usando HTTPS pelo símbolo do cadeado na barra de endereços do navegador.

O protocolo de segurança em uso aqui é o TLS (Transport Layer Security), baseado no Secure Sockets Layer (SSL Versão 3.0) anterior..

O TLS usa uma combinação de criptografia de chave pública e simétrica para proteger seus dados.

Durante o handshake TLS, seu navegador usa criptografia assimétrica para se comunicar com o servidor da página segura e gerar com segurança uma chave simétrica.

Isso é usado para criptografar os dados que estão sendo transferidos entre o navegador e o servidor..

Gerar uma chave simétrica para uso é muito mais eficiente do que usar chaves assimétricas para toda a transferência de dados.

Isso ocorre porque a criptografia assimétrica requer uma quantidade incrível de mais poder computacional para criptografar e descriptografar todos os dados necessários quando comparado ao uso de uma chave simétrica.

Portanto, pode-se dizer que a criptografia de chave simétrica é o método de criptografia mais rápido.

Embora o acima seja bom e gere criptografia segura, todas as sessões seguras geradas pelo servidor são descriptografáveis com a chave privada do servidor..

Se alguma vez essa chave privada for comprometida, a chave privada roubada poderá ser usada para descriptografar qualquer sessão segura no servidor, passado ou presente.

Para evitar isso, as conexões HTTPS e OpenVPN agora são normalmente configuradas usando o Perfect Forward Secrecy, utilizando um algoritmo chamado Diffie-Hellman Key Exchange que gera a chave simétrica.

Pode parecer confuso, mas tudo o que você realmente precisa entender é que essa é a maneira mais segura de realizar as coisas, pois a chave simétrica nunca é trocada pela conexão, e sim gerada independentemente pelo servidor e pelo navegador da web..

O navegador gera uma chave privada temporária e uma chave pública correspondente.

A chave simétrica para a sessão TLS é baseada na saída de um algoritmo que opera em uma chave privada do dispositivo (por exemplo, um servidor) e na chave pública do outro dispositivo (por exemplo, seu navegador).

Devido às propriedades matemáticas sofisticadas desse algoritmo e a algumas mágicas técnicas, a chave gerada por esse processo corresponderá no servidor e no navegador.

Isso significa que, se terceiros, como seu ISP ou o governo, armazenarem seus dados criptografados de sessões anteriores e a chave privada for comprometida ou roubada, eles não poderão descriptografar esses dados.

O ExpressVPN é um serviço VPN que usa o Perfect Forward Secrecy, negociando uma nova chave privada cada vez que você se conecta e a cada 60 minutos enquanto uma conexão VPN está sendo usada.

Esta ilustração do ExpressVPN mostra como o aplicativo VPN usa a chave pública do servidor para produzir um par de chaves simétricas, usando criptografia assimétrica.

Agora que explicamos os diferentes métodos de criptografia disponíveis, vamos falar sobre os diferentes protocolos VPN disponíveis..

Protocolos VPN

O que é um protocolo VPN?

Os protocolos VPN representam os processos e conjuntos de instruções (ou regras) em que os clientes VPN confiam para estabelecer conexões seguras entre um dispositivo e um servidor VPN para transmitir dados.

Os protocolos VPN são formados a partir de uma combinação de protocolos de transmissão e padrões de criptografia.

Quais protocolos VPN estão disponíveis no momento?

Aqui estão os principais protocolos de encapsulamento de VPN que você precisa conhecer:

OpenVPN – Muito seguro e rápido

O OpenVPN é o protocolo VPN padrão do setor e recomendamos que você o use sempre que puder.

É um dos protocolos de VPN mais seguros e protegidos e, principalmente, é de código aberto, o que significa que é completamente transparente e continua a ser testado e aprimorado publicamente.

O OpenVPN é muito configurável e, embora não seja suportado nativamente por nenhuma plataforma, a maioria dos provedores de VPN oferece aplicativos gratuitos que o suportam.

Esses aplicativos VPN personalizados estão disponíveis nas principais plataformas, como Microsoft Windows, Apple MacOS, Android, Linux e iOS.

Alguns provedores também oferecem arquivos de configuração OpenVPN, o que significa que você pode baixar o cliente OpenVPN original para sua plataforma em https://openvpn.net/ e usá-lo para conectar-se ao serviço VPN escolhido.

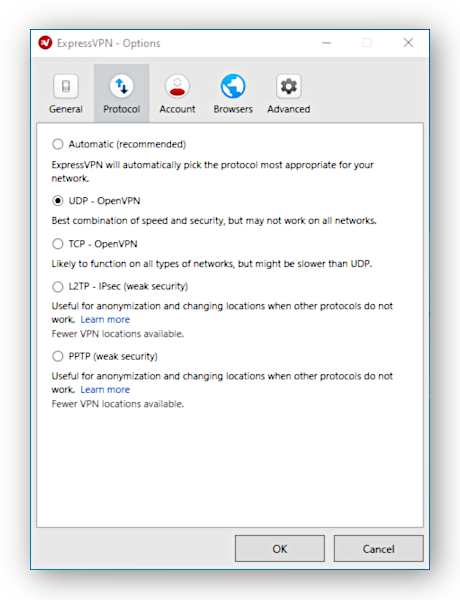

O OpenVPN funciona em UDP e TCP, que são tipos de protocolos de comunicação.

O TCP (Transmission Control Protocol) é o protocolo de conexão mais utilizado na Internet. Os dados que estão sendo enviados são transferidos em blocos, geralmente compostos por vários pacotes.

O TCP foi projetado para entregar os dados transferidos ao cliente OpenVPN na ordem em que foram enviados do servidor OpenVPN (por exemplo, os pacotes 1, 2, 3, 4 e 5 enviados do OpenVPN são recebidos pelo cliente OpenVPN na mesma ordem – 1 , 2, 3, 4, 5).

Para fazer isso, o TCP pode atrasar a entrega dos pacotes recebidos pela rede ao cliente OpenVPN até receber todos os pacotes esperados e reorganizar os pacotes fora de ordem novamente..

O TCP solicitará novamente (e esperará receber) pacotes que também podem ter sido perdidos na transmissão entre servidor e cliente.

Esse tempo de processamento e espera adiciona latência à conexão VPN, tornando a conexão mais lenta que o UDP.

O UDP (User Datagram Protocol) simplesmente transmite pacotes de dados sem exigir confirmação de chegada, e os tamanhos de pacotes UDP são menores que o TCP.

Ao usar o OpenVPN UDP, o tamanho menor do pacote, a falta de verificações e a reorganização resultam em uma conexão mais rápida.

Então, o que é melhor: TCP ou UDP?

Depende do resultado desejado.

Se você estiver usando uma VPN para jogar, transmitir ou usar serviços de VoIP, o UDP é sua melhor aposta, pois é mais rápido que o TCP.

A desvantagem é que você pode experimentar alguns pacotes perdidos, o que, por exemplo, pode significar que, em uma chamada VOIP, você ouve a voz da pessoa com quem está falando para cortar por uma fração de segundo no meio da fala.

No entanto, você deve mudar para o TCP se tiver problemas de conexão. A porta TCP 443 também é útil para ignorar a censura, pois é a porta padrão para HTTPS e, portanto, é menos provável que seja bloqueada por firewalls..

Para criptografia, o OpenVPN usa a biblioteca OpenSSL, que suporta uma variedade de cifras.

A criptografia OpenVPN é composta por vários elementos: canal de dados, canal de controle, autenticação do servidor e autenticação HMAC:

- Autenticação do servidor funções na mesma era como TLS ou HTTPS. O OpenVPN pode usar certificados para verificar se o servidor com o qual você está falando é criptograficamente confiável.

- o canal de controle é usado na fase inicial, executando o handshake TLS para concordar com os parâmetros de criptografia para transmitir dados com segurança e autenticando o cliente no servidor.

- o canal de dados é a camada que transmite informações entre o seu dispositivo e o servidor OpenVPN. Essa camada é criptografada usando um esquema de criptografia simétrica para desempenho, cuja chave foi obtida através do canal de controle.

- Autenticação HMAC é usado para garantir que os pacotes enviados não tenham sido alterados em trânsito por um invasor intermediário com capacidade de ler ou alterar os dados em tempo real.

Esteja ciente de que alguns serviços de VPN não usam nada próximo ao mesmo nível de criptografia nos dois canais.

O uso de criptografia mais fraca no canal de dados pode ser um atalho barato para uma conexão mais rápida, uma vez que uma segurança melhor às custas da velocidade.

Infelizmente, uma VPN é tão segura quanto seu elemento mais fraco; portanto, você deve procurar uma VPN o mais forte possível na criptografia de ambos os canais..

Entraremos em mais detalhes sobre isso nas seções abaixo sobre cifras e apertos de mão.

Agora que você sabe qual é o protocolo VPN mais seguro, deve saber quais são os outros – e qual deles evitar a todo custo.

PPTP – Segurança Fraca, Evite

O Protocolo de encapsulamento ponto a ponto (PPTP), um dos protocolos VPN mais antigos ainda em uso atualmente. Foi desenvolvido por uma equipe financiada pela Microsoft e publicado em 1999.

Apesar de obsoleto, o PPTP tem alguns pontos positivos: é compatível com praticamente tudo, não precisa de software adicional, pois está incluído nos sistemas operacionais modernos, e é muito rápido.

O principal problema é que ele é inseguro e fácil de quebrar (um ataque normalmente leva entre um minuto e 24 horas).

O PPTP também é simples de bloquear, pois depende do protocolo GRE, que é facilmente firewall.

Você deve evitar o uso deste protocolo, a menos que seja absolutamente necessário alterar seu endereço IP por motivos não sensíveis. Consideramos o PPTP inseguro.

L2TP / IPsec – seguro, mas pode ser lento

O protocolo de encapsulamento de camada 2 (LT2P) utiliza os melhores recursos do protocolo de encapsulamento ponto a ponto (PPTP) da Microsoft e do protocolo de encaminhamento de camada 2 da Cisco (L2F) e é usado para criar um túnel entre um dispositivo cliente e um servidor na rede.

O L2TP pode lidar com autenticação, mas não fornece nenhum recurso de criptografia.

Portanto, o L2TP normalmente é implementado com o IPsec (Internet Protocol Security) para criar pacotes seguros que fornecem autenticação, integridade e criptografia de dados..

Isso é mais conhecido como L2TP / IPsec, e os dados geralmente são criptografados usando a cifra AES, sobre a qual você pode ler mais aqui.

Ao conectar-se a um servidor VPN com L2TP / IPsec, o IPsec é usado para criar um canal de controle seguro entre cliente e servidor.

Pacotes de dados do aplicativo do dispositivo (como o navegador da web, por exemplo) são encapsulados pelo L2TP. O IPSec então criptografa esses dados L2TP e os envia para o servidor, que executa o processo inverso, descriptografando e decapsulando os dados.

Em termos de velocidade, o duplo encapsulamento de L2TP / IPsec (essencialmente um túnel dentro de um túnel) deve torná-lo mais lento que o OpenVPN.

Entretanto, é teoricamente mais rápido porque a criptografia e descriptografia ocorrem no kernel, que pode processar pacotes de forma eficiente com o mínimo de sobrecarga.

L2TP / IPsec é geralmente considerado seguro quando usado com o código AES.

Mas houve sugestões de que o protocolo foi comprometido pela NSA e que o IPsec foi deliberadamente enfraquecido durante sua criação.

Não houve nenhuma confirmação oficial disso, embora.

O principal problema do L2TP / IPsec e seu uso nos serviços VPN está nos serviços que usam chaves pré-compartilhadas (também conhecidas como segredo compartilhado) que podem ser baixadas dos sites de serviço da VPN e, portanto, estão disponíveis para qualquer pessoa.

Embora essas chaves sejam usadas apenas para autenticar a conexão com os servidores VPN e os dados em si permaneçam criptografados por meio de uma chave separada, eles abrem a porta para possíveis ataques MITM (homem no meio).

É aqui que o invasor representa um servidor VPN para descriptografar o tráfego e escutar a conexão.

O L2TP / IPsec também usa um número limitado de portas fixas, o que torna relativamente fácil bloquear.

Apesar desses problemas, o LT2P / IPsec é uma escolha sólida, pois é suportado nativamente por tantas plataformas, desde que as chaves pré-compartilhadas não sejam usadas.

SSTP – Fonte Fechada com Riscos Potenciais

O protocolo Secure Socket Tunneling Protocol (SSTP) é um protocolo proprietário da Microsoft baseado no SSL 3.0, o que significa que, como o OpenVPN, ele pode usar a porta TCP 443.

Como o SSTP não é de código aberto, é impossível refutar sugestões de backdoors ou outras vulnerabilidades presentes no protocolo.

Esse risco supera em muito os benefícios de sua estreita integração com o Windows.

Outro sinal vermelho é que o SSL 3.0 é vulnerável a um ataque man-in-the-middle conhecido como POODLE.

Não foi confirmado se o SSTP é afetado, mas, em nossa opinião, não vale o risco.

IKEv2 / IPSec – Muito rápido, seguro e estável

O Internet Key Exchange versão 2 (IKEv2) é um protocolo VPN mais recente e outro padrão de código fechado desenvolvido em colaboração entre Microsoft e Cisco.

O IKEv2 é suportado originalmente por iOS, BlackBerry e Windows versões 7 e posteriores.

No entanto, existem versões de código aberto do IKEv2 desenvolvidas para Linux que não apresentam os mesmos problemas de confiança da versão proprietária.

De maneira semelhante ao L2TP / IPsec, o IKEv2 é usado juntamente com o IPsec quando parte de uma solução VPN, mas oferece mais funcionalidade.

O IKEv2 / IPSec pode lidar com a mudança de redes através de algo chamado protocolo MOBIKE – útil para usuários móveis que são propensos a queda de conexão e é mais rápido devido à sua programação para aproveitar melhor a largura de banda.

O IKEv2 / IPSec também suporta uma gama mais ampla de cifras de criptografia que o L2TP / IPSec.

O IKEv2 geralmente não serve para nada quando você está tentando se conectar a um país altamente censurado. Isso ocorre porque o IKEv2 usa portas especificadas que são muito fáceis para o Great Firewall bloquear.

WireGuard – Novo Protocolo Promissor

O Wireguard é um novo protocolo de encapsulamento que visa ser mais rápido e com melhor desempenho do que o atual protocolo mais popular, o OpenVPN.

O WireGuard visa resolver os problemas frequentemente associados ao OpenVPN e IPsec: configuração complicada, desconexões (sem configuração adicional) e os longos tempos de reconexão associados a seguir.

Enquanto o OpenVPN + OpenSSL e IPsec têm uma grande base de código (~ 100.000 linhas de código para OpenVPN e 500.000 para SSL) e IPsec (400.000 linhas de código), o que dificulta a localização de bugs, o Wireguard atualmente pesa menos de 5.000 linhas em Tamanho.

Mas Wireguard ainda está em desenvolvimento.

Embora os benchmarks do Wireguard mostrem que é muito rápido, há problemas na implementação que podem torná-lo inadequado para uso por um provedor comercial de VPN.

Uma delas é que exige que um endereço IP não público seja atribuído a cada usuário, o que adiciona um elemento de log que qualquer usuário sério da VPN não se sentiria à vontade.

Por quê?

Como esse endereço IP não público pode ser usado para identificar você.

Há trabalho em andamento para resolver isso, embora.

Ainda é cedo para o WireGuard e ainda não foi totalmente comprovado – no entanto, um número crescente de provedores de VPN o está adicionando a seus clientes apenas para fins de teste, incluindo IVPN e AzireVPN.

Os protocolos VPN fornecem a estrutura para criptografia segura, agora vamos descobrir qual o papel das cifras e as variedades de cifras disponíveis.

Cifras

Uma cifra é essencialmente um algoritmo para criptografar e descriptografar dados. Os protocolos VPN usam uma variedade de cifras e os seguintes são os mais usados:

AES

O Advanced Encryption Standard (AES) é uma cifra de chave simétrica estabelecida pelo Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) em 2001.

É o padrão-ouro para protocolos de criptografia on-line e é muito utilizado pelo setor de VPN. AES é considerada uma das cifras mais seguras para usar.

O AES tem um tamanho de bloco de 128 bits, o que significa que o AES pode lidar com tamanhos de arquivo maiores que outras cifras, como o Blowfish, que tem um tamanho de bloco de 64 bits.

O AES pode ser usado com diferentes comprimentos de chave. Embora o AES-128 ainda seja considerado seguro, o AES-256 é preferido, pois oferece maior proteção. AES-192 também está disponível.

Quando você lê sobre criptografia “militar” ou “bancária” no site de um serviço VPN, geralmente se refere ao AES-256, que é usado pelo governo dos EUA para dados extremamente secretos.

Blowfish

Blowfish é outra cifra de chave simétrica, projetada em 1993 pelo criptógrafo americano Bruce Schneier.

Blowfish costumava ser a cifra padrão usada no OpenVPN, mas foi amplamente substituída pelo AES-256.

Quando o Blowfish é usado, você normalmente o usa com um comprimento de chave de 128 bits, embora possa variar de 32 bits a 448 bits.

Blowfish tem alguns pontos fracos, incluindo sua vulnerabilidade a “ataques de aniversário”, o que significa que ele realmente só deve ser usado como substituto do AES-256.

Camélia

Camellia também é uma cifra de chave simétrica e é muito semelhante à AES em termos de segurança e velocidade.

A principal diferença é que a Camellia não é certificada pelo NIST, a organização dos EUA que criou a AES.

Embora exista um argumento para o uso de uma cifra não associada ao governo dos EUA, ela raramente está disponível no software VPN, nem foi tão exaustivamente testada quanto a AES.

Handshake de VPN

Assim como no início de uma sessão segura em um site HTTPS, a conexão segura a um servidor VPN requer o uso de criptografia de chave pública (normalmente usando o sistema de criptografia RSA) por meio de um handshake TLS.

A RSA tem sido a base da segurança na Internet nas últimas duas décadas, mas, infelizmente, agora parece provável que a versão mais fraca, RSA-1024, tenha sido quebrada pela NSA.

Enquanto a maioria dos serviços VPN se afastou do RSA-1024, uma minoria continua a usá-lo e, portanto, deve ser evitada. Procure o RSA-2048, que ainda é considerado seguro.

Idealmente, a criptografia adicional será usada para criar o Perfect Forward Secrecy. Normalmente, isso será feito através da inclusão de troca de chaves Diffie-Hellman (DH) ou curva elíptica Diffie-Hellman (ECDH).

Embora o ECDH possa ser usado sozinho para criar um aperto de mão seguro, o DH sozinho deve ser evitado, pois é vulnerável a rachaduras. Este não é um problema quando usado com o RSA.

Autenticação de hash SHA

Os algoritmos de hash seguro (SHA) são usados para garantir a integridade dos dados transmitidos e as conexões SSL / TLS, como as conexões OpenVPN, para garantir que as informações não tenham sido alteradas em trânsito entre a origem e o destino.

Os algoritmos de hash seguro funcionam transformando os dados de origem usando o que é conhecido como função hash, em que a mensagem original de origem é executada por meio de um algoritmo e o resultado é uma cadeia de caracteres de tamanho fixo que não se parece com o original – o “valor de hash”.

É uma função de mão única – você não pode executar um processo de remoção do hash para determinar a mensagem original a partir do valor do hash.

O hash é útil porque alterar apenas um caractere dos dados da fonte de entrada alterará totalmente o valor do hash que é gerado pela função hash.

Um cliente VPN executará os dados recebidos do servidor, combinados com a chave secreta, por meio da função de hash acordada durante o handshake da VPN.

Se o valor de hash gerado pelo cliente for diferente do valor de hash da mensagem, os dados serão descartados conforme a mensagem foi violada..

A autenticação de hash SHA evita ataques man-in-the-middle ao detectar qualquer violação de um certificado TLS válido.

Sem ele, um hacker pode se passar por um servidor legítimo e induzi-lo a se conectar a um servidor não seguro, onde sua atividade pode ser monitorada.

Recomenda-se o uso do SHA-2 (ou superior), para melhorar a segurança, pois o SHA-1 provou pontos fracos que podem comprometer a segurança.

Abordamos muito esse guia sobre criptografia, mas você ainda pode ter algumas perguntas mais gerais relacionadas a VPNs e protocolos que precisam ser respondidas.

Aqui estão as perguntas mais comuns que ouvimos:

Qual é o protocolo VPN mais seguro?

O OpenVPN usado com a cifra AES-256 é geralmente considerado o melhor e mais seguro protocolo VPN. O OpenVPN é de código aberto e foi testado publicamente quanto a pontos fracos..

O OpenVPN oferece um ótimo equilíbrio entre privacidade e desempenho e é compatível com muitas plataformas populares. Muitos serviços VPN comerciais usam o OpenVPN como padrão.

O IKEv2 é uma boa opção para dispositivos móveis, pois lida com as mudanças na rede com mais eficiência, restaurando automaticamente as conexões perdidas com facilidade e velocidade.

Como altero o protocolo VPN?

Alguns serviços VPN, como o ExpressVPN, permitem alterar o protocolo VPN no menu de configurações do aplicativo VPN.

Se for esse o caso, basta abrir o menu de configurações e selecionar o protocolo VPN que deseja usar.

Se não houver seleção de protocolo VPN no aplicativo personalizado, você poderá instalar protocolos alternativos usando a configuração manual.

O NordVPN é um exemplo de serviço VPN executado no OpenVPN, mas que permite a instalação manual do IKEv2.

Se o seu serviço VPN suportar configuração alternativa de protocolo, siga cuidadosamente as instruções fornecidas no site.

Todas as VPNs criptografam dados?

As VPNs, por sua própria natureza, criptografam dados, mas existem alguns serviços por aí que afirmam ser VPNs sem fornecer criptografia. O Hola Free VPN é um desses, e você deve evitar produtos como esse a todo custo.

As extensões do navegador VPN são outro produto com o qual você deve se preocupar. As extensões do navegador são serviços proxy em vez de serviços VPN, e enquanto alguns fornecem criptografia, outros não.

As extensões do navegador que fornecem criptografia apenas protegem o tráfego do navegador no navegador em que está sendo executado, portanto, você precisará usar uma VPN completa para criptografar todos os outros aplicativos..

Todas as VPNs são seguras de usar?

Sim – se você fizer a escolha certa.

Nem todas as VPNs são seguras de usar. Mesmo aqueles que usam os melhores protocolos e cifras VPN podem colocar seus dados pessoais em risco registrando suas atividades online.

Você deve procurar uma VPN com uma política de logon amigável à privacidade e uma que ofereça suporte aos protocolos e cifras VPN mais seguros.

Para facilitar as coisas para você, por que não dar uma olhada em nossas VPNs mais altas recomendadas – elas são as mais seguras.