O Tor e as VPNs prometem mantê-lo anônimo on-line, mas até que ponto eles são privados? Descubra como o Tor funciona, como se manter seguro e como ele se compara a uma VPN neste guia abrangente de Tor vs. VPN.

Tor e VPNs têm muito em comum. Ambos prometem permitir que você use a web anonimamente, ambos são cada vez mais populares e geralmente são incompreendidos.

Mas o que realmente separa a rede Tor dos serviços VPN? É seguro usar o Navegador Tor? E qual é a melhor opção para privacidade online?

Neste guia, responderemos a todas as perguntas que recebemos sobre os serviços Tor e VPN. Vamos explicar como eles trabalham, como acessar com segurança o Tor, e a vantagens e desvantagens de ambos.

Se você já sabe como o Tor funciona, pode ir diretamente à nossa comparação direta entre Tor e VPN. Como alternativa, você pode pular para as seções sobre Como usar o Tor e Como se manter seguro usando o Tor.

Contents

O que é Tor?

A Rede Tor – geralmente chamada de “Tor” – é um sistema gratuito de código aberto desenvolvido para permitir comunicação anônima Na internet. O nome é derivado do nome original do projeto: “The Onion Router”.

A Rede Tor anonimamente sua atividade online, criptografar suas comunicações e devolvê-las aleatoriamente por meio de uma rede global de pontos de acesso ou ‘nós’, todos mantidos por voluntários.

A maneira mais comum de usar o Tor é através do Navegador Tor. Este é um aplicativo gratuito baseado no Firefox que pode ser baixado e instalado no seu computador. O Navegador Tor usa a rede Tor para ocultar sua identidade, localização, e atividade online de rastreamento ou vigilância.

A tecnologia foi originalmente projetada para as forças armadas dos EUA e é favorecida por ativistas políticos e defensores da privacidade – e também por alguns personagens mais desagradáveis que procuram fugir da detecção. Te ajuda acessar conteúdo que foi bloqueado pelo seu país ou seu provedor de serviços de Internet (ISP).

Mais importante ainda, esconde sua identidade dos sites que você visita e da própria rede.

Para resumir, a Rede Tor permite:

- Oculte seu endereço IP dos sites que você visita.

- Acesse domínios .onion “ocultos”.

- Anonimize sua atividade online.

- Comunique-se confidencialmente.

- Acessar conteúdo censurado.

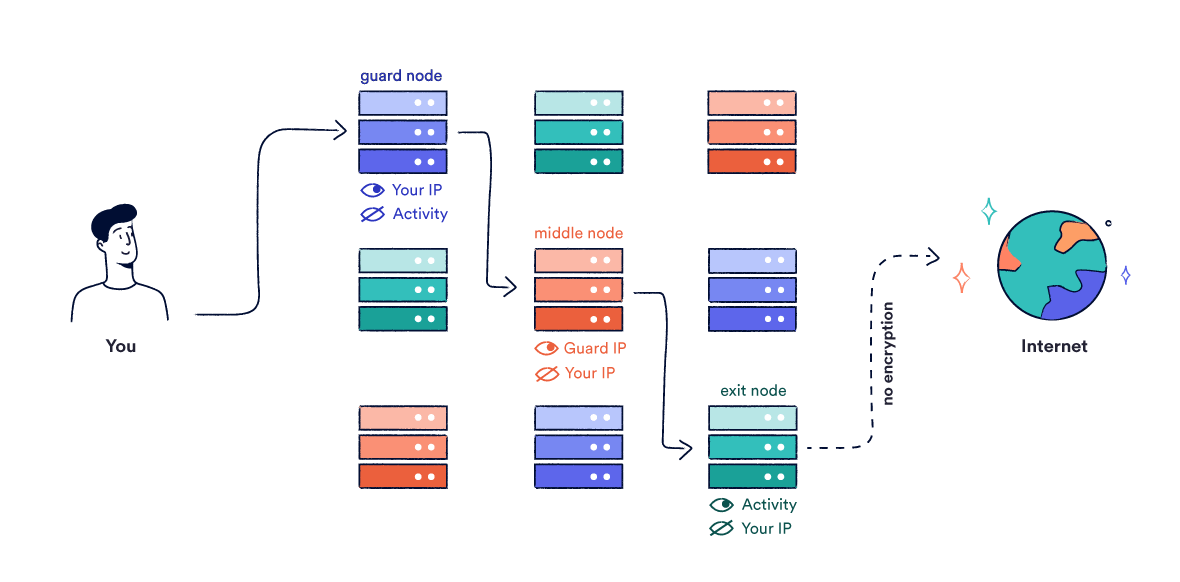

- Antes de conectar à rede Tor, o Tor seleciona três ou mais servidores aleatórios (nós) aos quais se conectar.

- O software Tor criptografa seu tráfego de forma que somente o nó final – chamado nó de saída – possa descriptografá-lo.

- O software Tor adiciona camadas adicionais de criptografia para cada um dos nós pelos quais o tráfego passará, terminando no primeiro nó ao qual você se conectará, chamado nó de guarda.

- Neste ponto do processo, seu tráfego está protegido por pelo menos três camadas de criptografia.

- Quando o computador entra em contato com o nó de proteção, ele conhece o seu endereço IP, mas não pode ver nada sobre seu tráfego (seu conteúdo ou destino).

- O nó de proteção descriptografa a primeira camada de criptografia para descobrir o próximo nó da cadeia. Em seguida, ele envia o tráfego adiante – ainda protegido por pelo menos duas camadas de criptografia.

- O próximo nó da cadeia recebe seu tráfego criptografado. Ele conhece o endereço IP do servidor anterior na cadeia, mas não conhece seu endereço IP verdadeiro ou quantas etapas ocorreram na cadeia até este ponto. Este nó remove uma camada de criptografia para revelar a identidade do próximo servidor na cadeia. Em seguida, envia seus dados para a frente.

- Esse processo é repetido até que seu tráfego chegue ao nó de saída. O nó de saída descriptografa a camada final de criptografia. Isso revela seu tráfego, mas o nó de saída não tem como saber quem você é.

- Seu tráfego completa sua jornada para a Internet.

- Oculte seu endereço IP dos sites que você visita.

- Criptografar seu tráfego de navegação.

- Acesse sites geograficamente restritos.

- Escolha entre vários locais de servidores privados.

- Acessar conteúdo censurado.

- Proteja seus dados em redes Wi-Fi públicas.

- Rede descentralizada. Como o Tor é composto por uma rede distribuída de milhares de servidores em todo o mundo – sem sede, escritório ou servidor central – é extremamente difícil para qualquer governo ou organização desativá-lo.

Qualquer um que quisesse derrubar o Tor teria que ir atrás de cada servidor individual. Isso também significa que não há um ponto centralizado para um ator mal-intencionado atacar. Também não há servidor central que possa ser utilizado para visualizar os logs de uso.

- Anonimato completo. O método de roteamento utilizado pelo Tor impede que qualquer associação seja estabelecida entre o seu verdadeiro endereço IP e sua atividade online. O primeiro nó ao qual você se conecta (o nó de guarda) saberá seu endereço IP, mas não poderá ver nada sobre sua atividade.

Nenhum nó subsequente poderá ver seu verdadeiro endereço IP e nenhum site ao qual você se conecta. O Tor também muda sua rota pela rede a cada dez minutos, enquanto uma VPN mantém uma conexão de servidor único durante a sua conexão..

- Transfronteiriço. O Tor é capaz de ignorar restrições geográficas, roteando seu tráfego para nós em diferentes países. O conteúdo da Web anteriormente inacessível em sua localização pode ser acessado com o navegador Tor usando a rede Tor. Isso ocorre porque qualquer site que você visita vê o endereço IP do nó de saída, não o seu IP verdadeiro, e o usa para determinar sua localização.

No entanto, a rota que você segue pela rede Tor é completamente aleatória. Embora seja possível, escolher um local de servidor específico para “falsificar” é muito difícil. A combinação de complexidade técnica e baixa velocidade faz do Tor a escolha errada para streaming de vídeo bloqueado geograficamente.

- Livre. Você nunca precisará pagar pelo Tor. O software e a rede são gratuitos e de código aberto, mantidos por voluntários e instituições de caridade em todo o mundo. Ao contrário de algumas VPNs gratuitas, não há anúncios e você não precisa se preocupar com o risco de o próprio Tor registrar e vender seus dados.

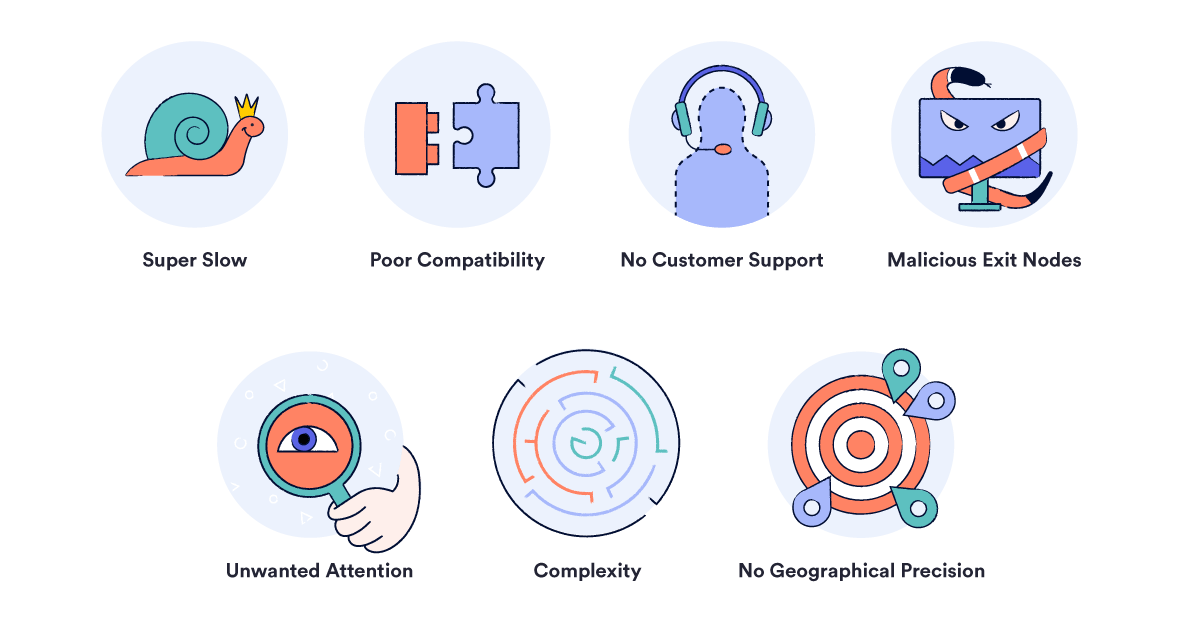

- Muito devagar. O Tor é muito lento comparado a uma VPN. Os dados na rede Tor são roteados por vários nós aleatórios e amplamente dispersos, cada um com largura de banda variável, e criptografados e descriptografados várias vezes. Você está à mercê do nó mais lento em sua rota.

Isso significa que o Tor não é uma boa opção para assistir vídeos de alta qualidade, compartilhamento de arquivos P2P ou qualquer outra coisa que exija uma conexão de alta velocidade.

O torrent em particular não é recomendado, pois corre o risco de expor seu verdadeiro endereço IP. Isso também sobrecarrega a rede, diminuindo a velocidade da conexão de todos os outros.

- Baixa compatibilidade. Você só pode acessar a rede Tor usando o navegador Tor ou um aplicativo com o acesso Tor incorporado. Se você quiser usar outro navegador ou aplicativo, não estará protegido pelo Tor.

Existe um aplicativo para Android, mas nenhum navegador Tor para iOS, o que significa que você não pode usá-lo no seu iPhone ou iPad.

Existem alguns métodos mais avançados de roteamento de aplicativos pela rede, como programas ‘Torifying’ ou execução de ‘VPN over Tor’. Porém, esses são dois processos complicados, que correm o risco de vazar sua verdadeira identidade se não forem implementados adequadamente.

- Sem suporte ao cliente. Como a rede Tor é administrada por uma rede de voluntários, não há financiamento direto a ser pago para manter e atualizar a rede como um todo. Alguns servidores na rede são antigos e lentos, e não há uma equipe de suporte central para a qual recorrer se você encontrar problemas.

Existe, no entanto, uma comunidade ativa de entusiastas que podem estar dispostos a ajudar se você ficar preso – apenas não espere bate-papo ao vivo.

- Atenção indesejada. Como você já deve saber, Tor tem uma reputação de atrair aqueles que desejam muito evitar a detecção. Isso inclui jornalistas e denunciantes – mas também criminosos.

Seu ISP pode ver que você está usando o Tor, mesmo que ele não saiba o que está fazendo. Por esse motivo, o uso frequente do Tor pode potencialmente marcar você para vigilância.

Você também pode ter muitos problemas na Dark Web (sites .onion), acessíveis apenas pelo navegador Tor. Estes são, na maioria das vezes, lugares perigosos para se estar.

- Complexidade. Ao contrário de uma VPN, você não pode simplesmente ligar o navegador Tor e ocultar seu endereço IP. Se você não configurar seu navegador corretamente e modificar seus hábitos de navegação, é incrivelmente fácil revelar seu verdadeiro IP e, com ele, sua identidade na vida real.

Fazer o torrent no Tor, abrir documentos baixados pelo Tor ou usar o Windows são apenas alguns exemplos de atividades que podem revelar seu IP. Para obter mais informações, leia nosso capítulo sobre Como se manter seguro usando o Tor.

- Nós de saída maliciosos. Enquanto seu tráfego é criptografado durante a maior parte de sua jornada pela rede Tor, ele é exposto quando passa pelo nó final – chamado nó de saída.

Isso significa que um nó de saída tem a capacidade de espionar sua atividade, assim como um ISP faria se você não estivesse usando o Tor ou uma VPN.

Qualquer pessoa pode configurar um nó de saída para espionar usuários, incluindo governos e criminosos. Para obter mais informações sobre nós de saída maliciosos, você pode pular para o próximo capítulo: O Tor é seguro??

- Falta de precisão. Como já mencionamos, o Tor pode ser usado para ignorar restrições geográficas no conteúdo, mas é um método muito ineficiente de falsificar um local específico. Além disso, as baixas velocidades podem tornar quase impossível a transmissão de mídia com restrição geográfica..

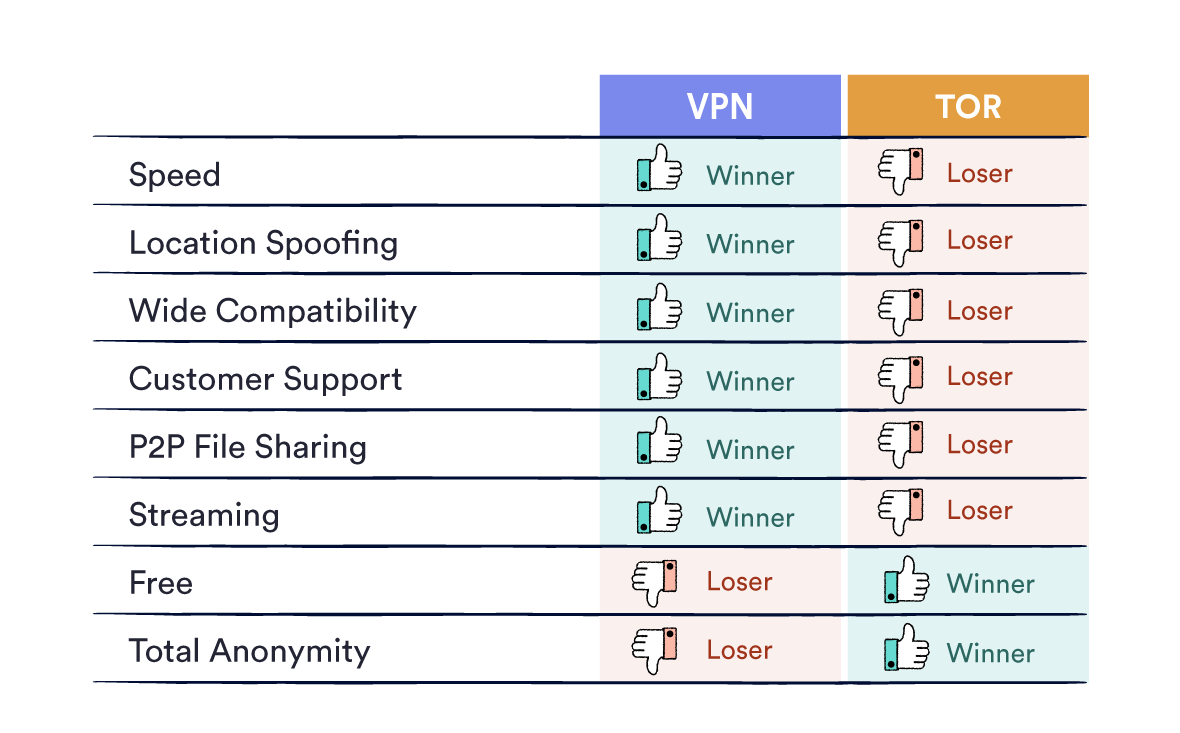

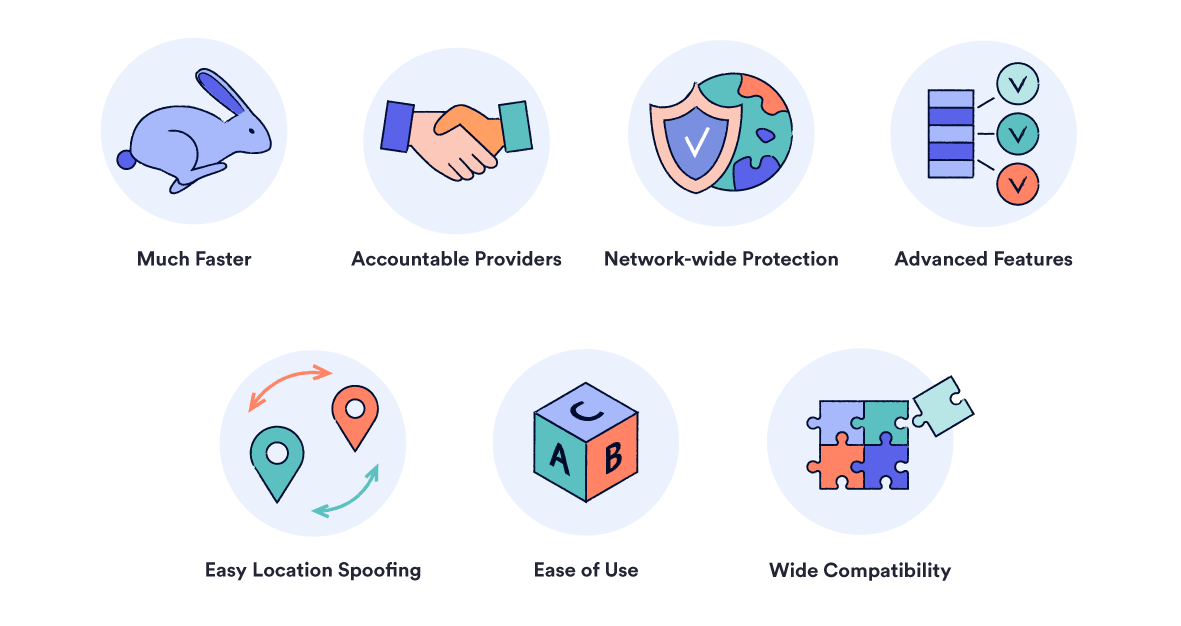

- Muito mais rapido. Usar uma VPN quase sempre será muito mais rápido que o Tor. Com uma VPN, seus dados criptografados vão diretamente para um servidor VPN e depois para o seu destino. Com o Tor, ele viaja entre três servidores espalhados pelo mundo.

Por esse motivo, você verá apenas pequenas quedas de velocidade ao se conectar a um servidor VPN próximo. Em certos casos de nicho – como onde o seu provedor de serviços de Internet está limitando sua conexão com determinados sites – você pode até notar uma ligeira melhora na velocidade.

- Suporte ao cliente. Os serviços de VPN são fornecidos por empresas dedicadas. Os confiáveis têm infra-estruturas que podem ser solicitadas por ajuda ou responsabilizadas quando as coisas dão errado.

As assinaturas de VPN pagam pela manutenção da rede e, em alguns casos, grandes equipes de suporte ao cliente. Isso significa que você pode reconhecer os bons dos ruins, ao contrário dos nós maliciosos de saída do Tor, que você não vê.

- Características avançadas. As VPNs de alta qualidade são equipadas com recursos avançados projetados para ajudar a proteger ainda mais sua privacidade.

Isso inclui interruptores de interrupção para cortar automaticamente sua conexão com a Internet se você se desconectar da VPN, proteção contra vazamentos para evitar vazamentos de IP ou DNS, tecnologias de ofuscação para contornar a censura, servidores especializados para streaming ou torrent e muito mais.

- Fácil falsificação de localização. Usar uma VPN é a maneira mais eficaz de acessar rapidamente sites geograficamente restritos. A maioria dos provedores de VPN oferece servidores em dezenas de locais em todo o mundo, permitindo que você escolha seu local preferido.

Embora seja possível ter algum controle sobre a localização do seu nó de saída no Tor, não é fácil ou confiável. Com uma VPN, escolher um local é tão simples quanto selecioná-lo em uma lista.

Como as conexões VPN são muito mais rápidas, elas são ideais para streaming de mídia de outros países ou compartilhamento de arquivos P2P.

- Fácil de usar. A tecnologia por trás das VPNs pode ser complicada, mas geralmente é muito simples de instalar e operar.

Na maioria dos casos, basta baixar um arquivo de instalação e seguir as instruções na tela. Muitas vezes, você pode até configurar sua VPN para se conectar automaticamente ao inicializar seu dispositivo.

- Ampla compatibilidade. Os melhores serviços de VPN são compatíveis com praticamente todos os dispositivos que você pode conectar à Internet. Por outro lado, o Tor só está realmente disponível no computador ou no Android.

Praticamente todos os provedores de VPN têm aplicativos móveis e de desktop, além de extensões de navegador. Alguns provedores até oferecem software executado em seu roteador doméstico, protegendo todos os seus dispositivos conectados à Internet de uma só vez e permanentemente protegendo sua privacidade..

- Proteção em toda a rede. O Tor protege apenas o tráfego de dentro do próprio navegador Tor. Uma VPN redirecionará e criptografará todo o seu tráfego, incluindo quaisquer aplicativos em segundo plano.

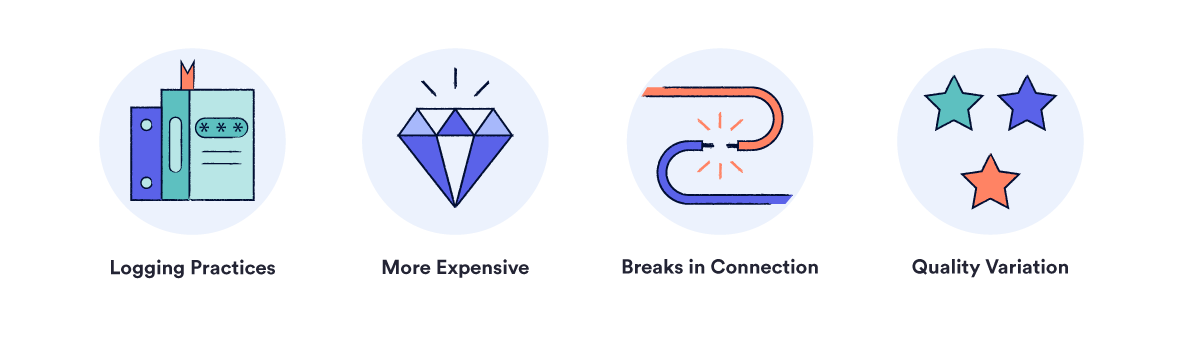

- Práticas de registro. Os serviços de VPN podem proteger seus dados do seu ISP, mas você precisa confiar no seu provedor de VPN. Diferentemente do Tor, que é totalmente descentralizado, você confia inteiramente em seus dados com uma empresa porque está usando o software e os servidores.

Alguns provedores mantêm registros de suas atividades ou dados de conexão. Isso pode ser para seu próprio uso ou porque é obrigado pelas autoridades. Esses dados podem ser mantidos por dias, meses ou até anos.

Alguns serviços anunciam falsamente políticas de “zero-logs”. Se houver registros, é possível que uma agência use essas informações contra você e há limites para o que uma VPN pode fazer para protegê-lo. É por isso que é vital escolher um provedor que não mantenha absolutamente nenhum registro de identificação pessoal.

Até VPNs com políticas de não registro em log têm capacidade técnica para manter registros. As auditorias externas ajudam a garantir que uma empresa VPN esteja realmente fazendo o que está dizendo, mas não pode garantir que a empresa continuará fazendo isso no futuro.

Os nós de saída do Tor podem ver e registrar sua atividade, mas eles não conhecem sua verdadeira identidade. Com uma VPN, você precisa viver com o conhecimento de que tanto sua identidade quanto sua atividade estão nas mãos do seu provedor de VPN.

- Mais caro. Existem VPNs gratuitas, mas praticamente todas as VPNs valem a pena cobrar uma assinatura de algum tipo.

A manutenção da rede e o desenvolvimento de software requer dinheiro. Se você não está pagando uma VPN com dinheiro, está pagando com anúncios ou dados do usuário. Muitas VPNs gratuitas incluem até adware.

Se você precisar usar uma VPN gratuita, sugerimos escolher algo da nossa lista das melhores VPNs gratuitas para evitar provedores inseguros.

- Quebras na conexão. Para permanecer protegido, o software VPN no seu dispositivo deve estar funcionando corretamente. Se o software travar por qualquer motivo, existe o risco de os dados enviados para e do seu computador vazarem. Isso minaria completamente o seu anonimato e o deixaria vulnerável aos olhos de terceiros.

Muitas VPNs incluem um interruptor de interrupção para se proteger contra esse problema. Esse é um recurso que interrompe totalmente sua conexão com a Internet se a VPN perder a conexão. É altamente recomendável usar uma VPN com um interruptor de interrupção.

- Variação da qualidade. VPNs são empresas privadas. Como resultado, eles vêm em um espectro de qualidade e confiabilidade. Para que suas comunicações sejam seguras, a criptografia usada pelo serviço VPN deve ser inquebrável e a conexão completamente livre de vazamentos.

Quase todas as desvantagens da VPN em comparação com o Tor podem ser compensadas por um provedor confiável.

As melhores VPNs usam criptografia AES-256 bits, mas alguns serviços de nível inferior usam algoritmos mais fracos, como PPTP e Blowfish. Observe atentamente as especificações ao escolher uma assinatura VPN ou escolha um dos nossos provedores de VPN recomendados.

- Preocupado principalmente com a sua privacidade.

- Viajar para um país fortemente censurado.

- Conectando-se a uma rede WiFi pública.

- Fazendo compras online.

- Mídia de streaming ou torrent.

- Acessando conteúdo restrito geograficamente.

- Preocupado principalmente com o anonimato completo.

- Não é possível comprar uma VPN confiável.

- Preocupado com o acesso a sites “ocultos” com um domínio .onion.

- Procurando liberar informações confidenciais, por exemplo você é jornalista, ativista ou denunciante.

- Usando extensões do navegador.

- Baixando e abrindo arquivos.

- Download de arquivos torrent.

- Ativando JavaScript.

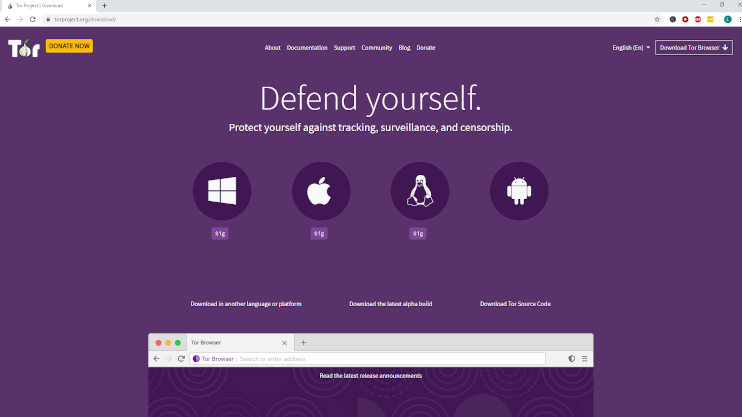

- Navegue até a página de download do site do Projeto Tor.

Como seu ISP ou administrador de rede sem dúvida monitora seus hábitos de navegação, convém ter uma VPN ativa ao visitar o site da Tor.

Isso pode parecer paranóico, mas existem exemplos da vida real de pessoas que se identificam dessa maneira. Em 2013, um estudante de Harvard que enviou uma ameaça de bomba falsa via Tor para evitar um exame foi identificado usando os registros de conexão WiFi da universidade. O aluno foi escolhido por ser o único usuário que acessou o Tor na rede do campus.

- Selecione o seu sistema operacional de escolha:

- Um arquivo .exe será baixado: abra-o.

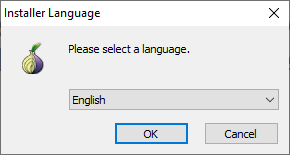

- Selecione seu idioma no menu suspenso:

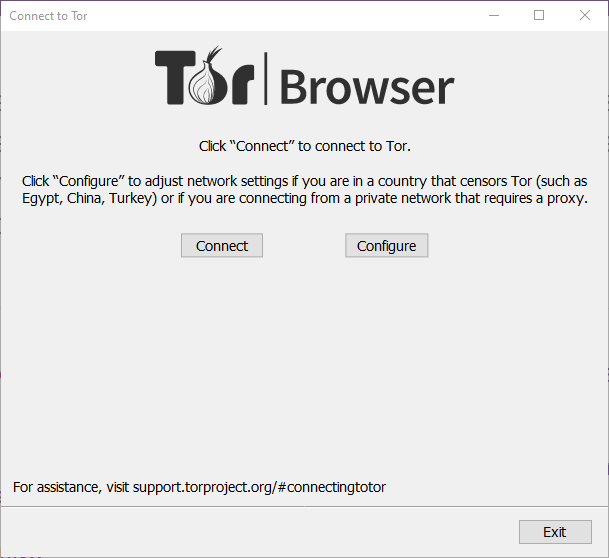

- A menos que você esteja procurando uma configuração avançada, pressione conectar:

- O Tor irá se configurar automaticamente.

- Pressione Instalar na página da Google Play Store.

- pressione conectar para acessar a rede Tor. Isso levará alguns minutos para carregar.

- Percorra as mensagens de boas-vindas.

- Agora você está pronto para usar o Navegador Tor no celular. Clique na barra de endereço na parte superior para acessar o site que você deseja visitar.

- Ser vigiado ou sofrer um ataque man-in-the-middle a partir de um nó de saída malicioso.

- Vazamento acidental de tráfego não-Tor e revelação de sua verdadeira identidade.

- Caso contrário, revelar sua identidade ao site que você está visitando.

- Evitar comportamentos que possam resultar em vazamento técnico de informações.

- Evitando comportamentos que um espectador pode usar para inferir sua identidade.

- Não use a verificação em duas etapas para celular.

- Nunca publique suas contas pessoais.

- Evite operar as mesmas contas dentro e fora do Tor.

- Acesse apenas sites seguros e criptografados por HTTPS.

- Excluir cookies e dados do site local após cada sessão de navegação.

- Não use o Google (DuckDuckGo é uma boa alternativa).

- Não conecte ao mesmo servidor remoto com e sem o navegador Tor simultaneamente.

- Evite torrent (diminui a velocidade da rede) – e o BitTorrent especialmente.

- Seu ISP e sua operadora de rede não saberão que você está conectado à rede Tor.

- O nó de entrada da rede Tor não verá seu endereço IP verdadeiro.

- Seu provedor de VPN não poderá ver seu tráfego.

- O seu provedor de VPN verá seu verdadeiro endereço IP.

- O seu provedor de VPN também poderá ver que você está conectado à rede Tor.

- Nós de saída Tor – incluindo nós de saída mal-intencionados – ainda poderão visualizar seu tráfego.

- Todo o seu tráfego VPN passa pela rede Tor, não apenas pela sua navegação na web. Isso oferece proteção de privacidade de dupla força, não importa o que você esteja fazendo online.

- Além dos benefícios do Tor, você também obtém os recursos avançados da sua VPN. Isso inclui a capacidade de alternar entre servidores para obter melhores velocidades ou usar o interruptor de interrupção para evitar vazamentos indesejados de endereços IP..

- Se você precisar usar os recursos .onion, poderá acessá-los através de um navegador alternativo (não apenas do navegador Tor) via VPN.

- Os nós de saída do Tor não poderão mais visualizar seu tráfego.

- Sua escolha do provedor de VPN será restrita.

- Você experimentará um enorme impacto nas velocidades de conexão. Usar uma VPN através do Tor pode tornar uma VPN lenta ainda mais difícil de usar.

- Criptografar dados com uma VPN e depois criptografá-los novamente com o Tor é um exagero que não melhora significativamente sua privacidade.

- O uso de uma VPN através do Tor geralmente requer configuração extra. Pode ser necessário instalar um cliente específico, fazer o download de um arquivo de conexão específico ou alterar suas configurações – as quais requerem tempo, conhecimento técnico e paciência.

O tamanho da infraestrutura em torno do Tor e a falta de autoridade centralizada a transferiram para o mainstream na última década. No entanto, o trade-off para essa grande rede de nós gerenciados pela comunidade é uma conexão não confiável e frequentemente velocidades muito lentas.

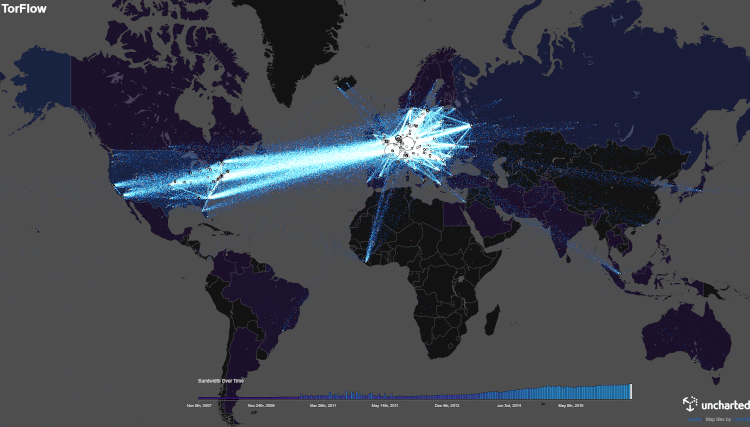

A rede Tor permanece mais ativa na Europa e na América do Norte, mas seu alcance está em constante expansão em todo o mundo. É particularmente popular em países onde a comunicação on-line é monitorada ou censurada e a falta de privacidade pode resultar em prisão..

Visualização do fluxo de dados global do Tor, de 3 a 6 de janeiro de 2016 por TorFlow.

À medida que cresceu, Tor recebeu endossos e elogios de várias organizações de liberdades civis, incluindo a Anistia Internacional e a Electronic Frontier Foundation (EFF).

O Tor pode ser usado com uma variedade de sistemas operacionais e protocolos, mas a grande maioria dos usuários o executa em um computador usando o navegador Tor. Para obter detalhes sobre como instalar e usar o navegador Tor, você pode pular diretamente para Como faço para usar o Tor?

O Tor também permite acessar vários sites não listados com o nome de domínio .onion – parte do chamado-Dark Web‘ O mais notório desses sites é o mercado de Silk Road, agora fechado, mas também existem sites menos sinistros em operação, como um espelho do BBC News projetado para vencer a censura.

Tor é sem dúvida a ferramenta de privacidade mais barata do mercado. Mas há riscos inerentes ao uso do Tor. A menos que você altere seus hábitos de navegação, você corre o risco de expondo seu verdadeiro endereço IP ou outras informações de identificação pessoal: destruindo completamente o seu anonimato. Você pode aprender mais sobre isso em nossa seção Como permanecer seguro usando o Tor.

Não toleramos o uso do Tor (ou uma VPN) por qualquer coisa ilegal e recomendamos que você fique longe da Dark Web como precaução geral.

Como funciona o Tor?

Como seus dados passam pela rede Tor.

Como uma cebola, Tor tem camadas. A rede Tor direciona seu tráfego entre vários servidores para torná-lo completamente anônimo.

Nesta seção, abordaremos exatamente como o Tor funciona. Se você quiser pular esta seção, pode ir diretamente para Tor vs. VPN: Qual é o Melhor? ou Como uso o Tor?

Veja como a rede Tor criptografa e anonimiza seu tráfego na Internet:

Em nenhum estágio deste processo algum nó conhece os dois quem é você e o que você está fazendo. Como cada nó conhece apenas a identidade do servidor diretamente próximo a ele na cadeia, também é impossível para qualquer servidor fazer engenharia reversa de sua rota pela rede de cebola – mesmo que tenha intenção maliciosa.

Para maior segurança, seu caminho pela rede de cebola é reatribuído aleatoriamente a cada dez minutos.

Esse processo foi projetado para ser totalmente anônimo, mas não é totalmente privado. O nó de saída não tem como saber quem você é, mas pode teoricamente observar o que você está fazendo. Se você enviar um email para alguém com seu nome ou seu verdadeiro endereço IP, você minaria todo o processo.

O Tor foi projetado apenas para lidar com o tráfego usando o protocolo TCP popular, que representa a maioria do tráfego normal de navegação. Estar limitado a este protocolo cria uma potencial vulnerabilidade, porque todo o tráfego que usa UDP ou qualquer outro protocolo da Internet viajará para fora da rede Tor. O tráfego de voz e vídeo é geralmente transmitido usando UDP.

O Tor é uma VPN?

Embora muitas vezes confusos, Tor e VPN são, na verdade, tecnologias muito diferentes.

Uma rede virtual privada (VPN) é uma propriedade privada rede de servidores aos quais você pode se conectar por vários motivos, incluindo melhoria da segurança, contornar a censura e mascarar seu verdadeiro endereço IP.

Quando você usa uma VPN, a conexão entre o seu computador e o servidor VPN é criptografada. Isso impede que seu ISP ou terceiros visualize sua atividade online.

No entanto, seu provedor de VPN sempre tem a capacidade técnica de observe sua atividade. Eles podem visualizar e potencialmente registrar seu verdadeiro endereço IP, portanto, você precisa confiar bastante no seu provedor.

É por isso que é tão importante encontrar um provedor de VPN com uma política mínima de registro e um histórico para manter a segurança de sua rede.

Tor, por outro lado, é uma rede de comunidade e propriedade voluntária servidores – ou “nós”. O uso dessa rede permite navegar anonimamente na Internet, mas não oferece os mesmos benefícios de segurança que uma VPN ou o mesmo utilitário para acessar conteúdo bloqueado geograficamente..

O Projeto Tor, que mantém o software do navegador Tor, não possui a rede de servidores nos quais o software opera. Ao contrário de um servidor VPN, que sabe quem você é e o que está fazendo, nenhum servidor na rede Tor pode acessar os dois identidade e atividade.

O Tor consegue isso usando várias camadas de criptografia e roteando seu tráfego através de vários servidores antes de liberá-lo para a Internet em geral. Isso significa que você não precisa confiar no provedor de serviços como faz com uma VPN, mas também leva a baixas velocidades de navegação e algumas vulnerabilidades de segurança específicas com as quais você não precisaria se preocupar com uma VPN confiável.

Em resumo, uma VPN é uma ferramenta para privacidade em primeiro lugar. Tor, por outro lado, é uma ferramenta para anonimato.

Para resumir, uma VPN permite:

Se você quiser saber mais sobre o que é uma VPN, escrevemos um guia abrangente que contém tudo o que você precisa saber.

Como alternativa, você pode encontrar uma comparação direta entre os serviços Tor e VPN no Tor vs. VPN: Qual é o Melhor? seção deste guia.

O Onion Router vs criptografia VPN

O Tor e a VPN usam criptografia para fornecer privacidade online adicional, mas cada um Aplique criptografia muito diferente.

Quando você usa uma VPN, todo o seu tráfego é protegido por um “túnel” de criptografia e enviado para um único servidor VPN que pertence ao seu provedor de VPN. Uma vez recebido, o tráfego é descriptografado e liberado para seu destino final.

A menos que existam ferramentas avançadas de ofuscação em uso, o túnel da VPN não impedirá seu ISP de saber que você está usando uma VPN, mas impedirá que ele veja quais sites você está visitando e o que está fazendo quando chegar lá.

Por outro lado, a ‘Onion Network’ do Tor usa várias camadas de criptografia, cada uma das quais só pode ser descriptografada por um servidor atribuído aleatoriamente. Esses servidores não pertencem ao Tor, mas são de propriedade e mantidos por voluntários.

Seu ISP pode dizer que você está usando o Tor, mas a camada inicial de criptografia os impedirá de ver onde você está navegando.

Embora você precise ter uma confiança muito forte em seu provedor de VPN, o Tor foi criado para eliminar a necessidade de confiar em qualquer operador de servidor individual.

Em termos de força de criptografia, algumas VPNs contam com protocolos de criptografia fracos e desatualizados, como PPTP, que podem ser quebrados pela força bruta em 24 horas.

Dito isto, as VPNs de alta qualidade usam protocolos muito mais seguros, como IKEv2 / IPSec e OpenVPN. Esses protocolos operam com cifras de criptografia seguras como AES-256 e RSA-1024, nenhuma das quais ainda foram quebradas. Com a tecnologia de computação atual, levaria mais tempo do que a vida do universo para alcançar esse objetivo..

O Tor utiliza uma combinação dessas mesmas cifras seguras. Dito isto, o alto nível de criptografia usado pelo Tor é removido no nó de saída, o que significa que sua atividade de navegação será exposta. Enquanto nada vazar, no entanto, será impossível vincular essa atividade à sua identidade. Você pode ler mais sobre esses vazamentos na seção É seguro usar o Tor? seção.

Você pode descobrir mais sobre os protocolos e cifras de criptografia VPN em nosso Guia de criptografia VPN.

O que é melhor: Tor ou VPN?

A maior diferença entre o Tor e as VPNs é que o Tor existe para alcançar anonimato completo, considerando que as VPNs têm uma gama mais ampla de privacidade e segurança formulários.

Aqui está uma tabela de comparação rápida mostrando os prós e contras de cada ferramenta:

Tabela de comparação Tor vs. VPN.

Existem vantagens e desvantagens em cada rede e determinadas atividades serão mais adequadas a uma sobre a outra.

Nesta seção, abordaremos as vantagens e desvantagens do Tor e da VPN em detalhes. Para pular essas vantagens e desvantagens, você pode ir direto ao nosso resumo de qual ferramenta você deve usar.

Vantagens do Tor

Desvantagens do Tor

Vantagens da VPN

Desvantagens da VPN

Qual você deve usar: Tor ou VPN?

A melhor ferramenta de privacidade varia de acordo com a sua situação. Aqui estão algumas dicas concretas sobre quando é melhor usar uma VPN ou Tor.

Quando você deve usar uma VPN

Uma boa VPN será a melhor solução para a maioria das pessoas porque equilibra privacidade, segurança e usabilidade. Também é muito menos provável que vaze porque protege todo o tráfego da Internet (não apenas o tráfego do navegador).

Além disso, uma VPN não exige o mesmo tipo de entendimento técnico para impedir que as coisas dêem errado.

Enquanto for usado um provedor de VPN confiável e com registro zero, a VPN oferece uma solução de privacidade muito segura com excelente desempenho e flexibilidade quando comparado ao Tor.

Você deve use uma VPN se você é:

Quando você deve usar o Tor

A maior força do Tor é que ele remove a necessidade de você confiar em uma empresa VPN privada. Suas duas maiores fraquezas – falta de segurança e velocidades muito lentas – o tornam um má escolha para muitas atividades populares, como compartilhamento de arquivos, transmissão, ou transações de compras.

Há situações em que recomendamos a escolha do Tor em uma VPN. Em particular, o Tor é a escolha superior para anonimato – mas apenas se você estiver disposto a sacrificar a segurança e a privacidade para alcançá-lo. Sua atividade será aberta para que outras pessoas vejam, mas é impossível criar um link para você.

Esse tipo de anonimato é realmente necessário apenas para denunciantes e jornalistas, que querem que suas mensagens sejam vistas, mas precisam manter em segredo sua origem. Se você decidir usar o Tor, não deixe de ler nosso capítulo sobre Como se manter seguro usando o Tor.

Você deve use Tor se você é:

O Tor é seguro de usar?

O Projeto Tor existe para ajudar a resolver o problema da confiança on-line. Mas você pode realmente confiar na rede Tor?

Esta é uma pergunta legítima, mas que ainda não tem uma resposta definitiva. Existem, no entanto, várias vulnerabilidades conhecidas e suspeitas no design do Tor.

O Tor está comprometido?

As suspeitas de que o FBI e outras agências governamentais dos EUA possam des-anonimizar os usuários do Tor existem há anos. Certamente, eles colocaram recursos para alcançar esse recurso. O fato de Tor ainda ser amplamente financiado pelo governo dos EUA é um segredo muito mal mantido.

Tais suspeitas pareciam ter sido confirmadas em um processo judicial de 2023, mas o FBI finalmente se recusou a fornecer provas ou divulgar qualquer vulnerabilidade potencial do Tor, colapsando completamente o caso..

Pesquisadores da Universidade de Columbia também desenvolveram ataques que permitem potencialmente anonimizar até 81% dos usuários do Tor.

Se uma agência de inteligência divulgasse publicamente uma vulnerabilidade do Tor, usuários regulares sairiam da plataforma. Seria então impossível usar a plataforma para vigilância e fácil identificar qualquer tráfego restante como afiliado ao estado..

Por esse motivo, quaisquer recursos para cancelar o anonimato dos usuários do Tor permanecem não confirmado, assim como o mecanismo pelo qual ele pode fazê-lo ou a escala na qual isso pode ser implementado.

Muito mais definitivo é o fato de o Tor ter sido concebido e desenvolvido pela Marinha dos EUA. Isso não é necessariamente um problema em si, mas a colaboração contínua entre os desenvolvedores do Tor e o governo dos EUA – identificada por Yasher Levine em seu livro Surveillance Valley – é mais uma preocupação.

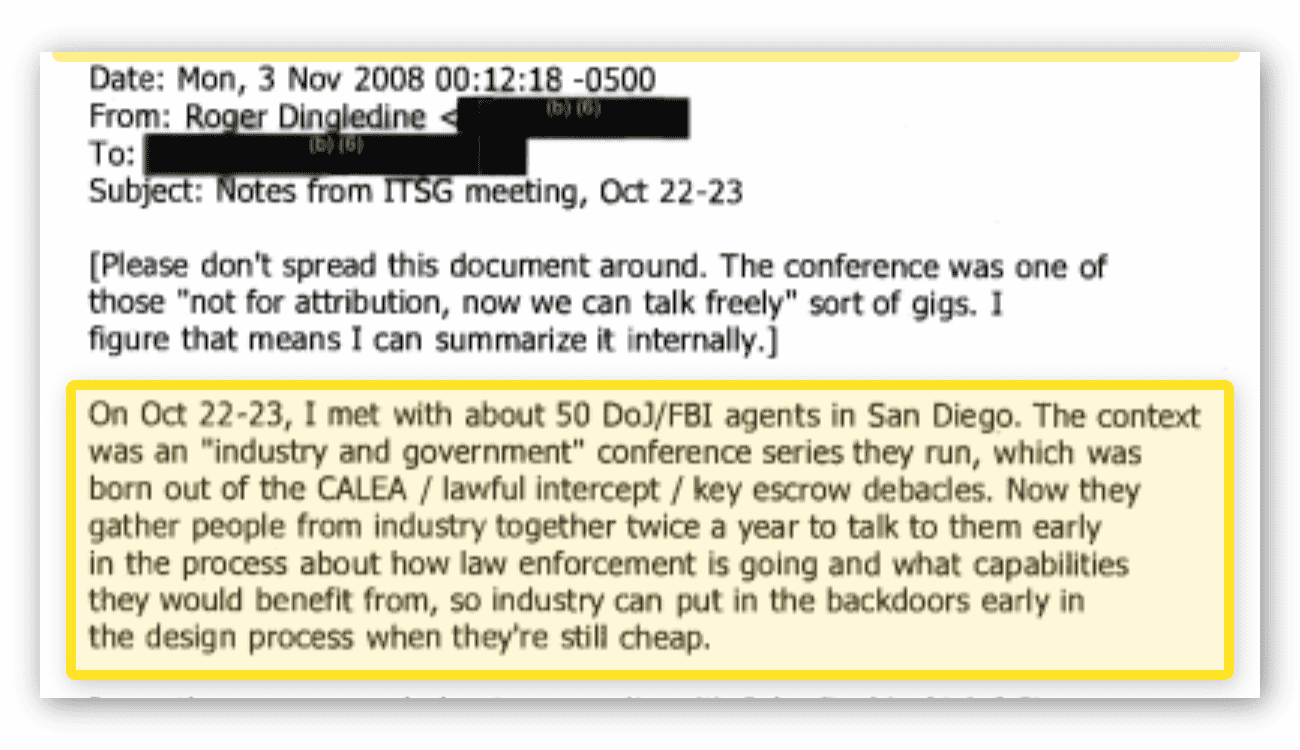

Várias correspondências por e-mail entre desenvolvedores Tor e agências do governo dos EUA foram divulgadas nos últimos anos. Aqui está um exemplo no qual um co-fundador do Tor discute cooperação com o Departamento de Justiça, incluindo referência à instalação de “backdoors”:

Captura de tela de um email enviado por Roger Dingledine, cofundador da Tor.

Você pode ver mais desta correspondência, juntamente com várias outras trocas entre desenvolvedores Tor e agências de inteligência dos EUA, aqui.

Tor Legal?

Isto é legal usar o Tor. Dito isto, alguns dos sites acessíveis através da rede Tor são populares entre os criminosos e hospedam conteúdo ilegal. Enquanto Tor é legal de usar, o uso frequente pode marcar você para vigilância.

Vulnerabilidades do Windows

O Windows não foi criado para o anonimato. Mesmo se você for cuidadoso e acessar a Internet apenas no navegador Tor, o sistema operacional envia informações de volta à Microsoft por padrão, o que pode resultar na revelação da sua identidade. É considerado mais seguro e confiável executar o Tor no Linux sempre que possível.

Tails e Whonix são variantes populares do Linux, criadas para uso com o Tor, mas você pode executar o Tor com segurança em praticamente qualquer versão do sistema operacional Linux.

IP & Vazamentos de DNS

Quando usado corretamente Tor não deve vazar suas informações de IP ou DNS. No entanto, se você o usar como um navegador normal, quase certamente resultará em vazamentos de DNS ou IP.

Se você deseja evitar vazamentos de IP e DNS ao usar o Tor, é necessário evitar:

Todas essas atividades têm o potencial de rotear o tráfego para fora do navegador Tor ou reter informações que podem des-anonimá-lo, mesmo no navegador Tor.

Outro erro comum é acessar sites HTTP. Isso não revela diretamente seu endereço IP, mas o torna muito mais vulnerável à vigilância e adiciona risco a qualquer um dos comportamentos acima. Você pode aprender mais sobre como usar o Tor com segurança no próximo capítulo deste guia..

Nós de saída maliciosos

Uma maneira pela qual o Tor foi definitivamente comprometido é através de nós de saída maliciosos.

Enquanto seu tráfego é criptografado durante a maior parte de sua jornada pela rede Tor, é exposto quando passa pelo nó final – chamado nó de saída.

Isso significa que o nó de saída tem a capacidade de ver sua atividade, como um provedor de serviços de Internet, se você não estivesse usando o Tor ou uma VPN. Porém, isso não compromete necessariamente o seu anonimato, pois o nó de saída não tem como ver seu verdadeiro endereço IP..

Se você acessar uma conta de e-mail ou página do Facebook associada à sua identidade na vida real, isso poderá ser observado e prejudicar seu anonimato..

Qualquer pessoa pode operar um nó de saída. Eles são conhecidos por serem usados para vigilância por criminosos e até para operar ataques man-in-the-middle.

Algum ceticismo saudável pode mantê-lo seguro aqui, e é aconselhável sempre assumir que alguém está observando você.

Tor pode ser rastreado?

Se você for cuidadoso e o Tor estiver configurado corretamente, não haverá, você não pode ser rastreado.

Depois que sua atividade sai da rede Tor, ela não é criptografada. Isso significa que seu governo ou terceiros podem vê-lo, mas eles não poderão dizer quem você é, a menos que sua atividade de navegação os informe..

É melhor assumir sua atividade sempre pode ser vista, mas que os espectadores têm não faço ideia de quem você é. Desde que você não faça nada para se identificar (como visitar uma conta pessoal ou permitir que o Tor vaze), sua atividade não poderá ser rastreada até você através da rede Tor.

Como uso o Tor?

Se você decidiu usar o Tor, siga estas etapas simples para instalar o Navegador Tor no seu computador ou celular. Se você já possui o Navegador Tor instalado, pode pular para o próximo capítulo sobre Como se manter seguro usando o Tor.

O Navegador Tor funcionará para qualquer janelas, Linux ou Mac OS computador e é fácil de instalar.

Para instalar o Navegador Tor no seu computador:

Depois de baixar o arquivo, você não precisará instalar mais nada. O Tor é completamente independente – você pode até executá-lo a partir de um pen drive USB.

Porém, apenas sua atividade no navegador será roteada através do Tor. Qualquer coisa fora – incluindo e-mails enviados de um aplicativo separado como o Outlook – será exposta à vigilância.

Há um aplicativo de navegador Tor disponível para dispositivos Android e mantido pelo Projeto Guardian. É fácil fazer o download e usar, mas as mesmas limitações se aplicam quando você usa o navegador na área de trabalho: somente o que você faz no navegador permanece anônimo online.

Se você quiser pular esta seção, pule diretamente para Como se manter seguro usando o Tor.

Para instalar o Navegador Tor no seu dispositivo Android:

Infelizmente, devido à App Store fortemente restrita da Apple, atualmente não existe um aplicativo para iOS e não é provável que exista no futuro. Isso significa que você não poderá usar o Tor no iPhone ou iPad.

Outras aplicações ativadas por Tor

Mencionamos anteriormente que o Tor pode lidar com todo o tráfego que usa o protocolo TCP. Embora isso seja verdade, não é fácil fazer com que muitos aplicativos funcionem apenas com o TCP.

Qualquer informação não transmitida via TCP será padronizada para fora da rede Tor. Isso causará vazamentos de DNS, WebRTC ou IP, expondo sua identidade e atividade a qualquer espectador.

O Tor oferece seu próprio guia detalhado sobre aplicativos ‘Torifying’, que recomendamos apenas para usuários mais avançados.

A variante Linux Tails direciona todas as atividades através da rede Tor por padrão. Ele vem com vários aplicativos pré-instalados e pré-configurados e corta automaticamente qualquer tráfego que não seja do Tor para evitar vazamentos.

Essa é uma configuração eficaz, mas não será compatível com muitos aplicativos populares. Não espere usar o YouTube, o Facebook Messenger ou o Spotify na área de trabalho.

Infelizmente, a maioria dos aplicativos de Voz sobre IP (VoIP) depende do protocolo UDP. Como o Tor não é atualmente compatível com este protocolo, não é possível usar aplicativos de bate-papo por vídeo como o Skype pela rede Tor.

Como permanecer seguro usando o Tor

A maioria dos riscos associados ao Tor pode ser resolvida por mudando seu comportamento quando você está navegando na internet.

Se você usa o Tor como um navegador normal, quase certamente resultará em vazamentos de DNS ou IP.

Lembrar: somente seu tráfego da web é protegido quando você usa o navegador Tor. Outros aplicativos, como email ou até outros navegadores, não são canalizados pela rede.

Recomendamos que você leia a lista de problemas conhecidos atuais com o Tor antes de usar o navegador pela primeira vez.

Os três maiores riscos ao usar o Tor são:

As precauções mais importantes que você precisa tomar são:

Evitar vazamentos geralmente requer que você use apenas o tráfego TCP e se atenha ao próprio navegador Tor. Também existem vulnerabilidades conhecidas específicas, como Javascript ou BitTorrent, ambos podem vazar seu endereço IP.

Impedir que um espectador elabore sua identidade exige que você evite acessar qualquer informação associada à sua identidade, como um nome conta de e-mail ou conta do Facebook.

A melhor maneira de evitar ataques intermediários é usar apenas conexões HTTPS criptografadas.

Como permanecer anônimo usando o Tor

Aqui estão as regras mais importantes para se manter seguro no Tor:

Como usar uma VPN com o Tor

É ainda mais seguro usar VPN e Tor ao mesmo tempo?

As vezes.

Existem duas maneiras de usar o Tor e a VPN juntos: Tor sobre VPN e VPN sobre Tor. Ambos têm alguns benefícios exclusivos, além de algumas grandes desvantagens, que abordaremos nesta seção.

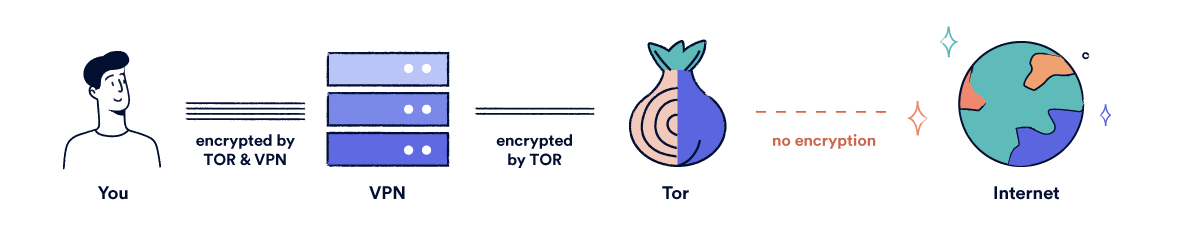

Tor sobre VPN

“Tor over VPN” é quando você se conecta à sua VPN antes de executar o Navegador Tor. Essa é a maneira mais comum de combinar o Tor com uma VPN.

É fácil de fazer: basta conectar-se à sua VPN e iniciar o navegador Tor a partir do seu desktop ou smartphone.

Sua VPN atuará como um nó extra antes da rede Tor.

Quando você combina o Tor com uma VPN desta maneira:

Isso é particularmente útil se você não deseja que um administrador de rede saiba que está se conectando ao Tor ou se o seu provedor de VPN possui uma política de log invasiva ou vaga..

No entanto, deve-se notar que:

Alguns serviços de VPN, incluindo NordVPN e ProtonVPN, possuem servidores dedicados ao tráfego Tor.

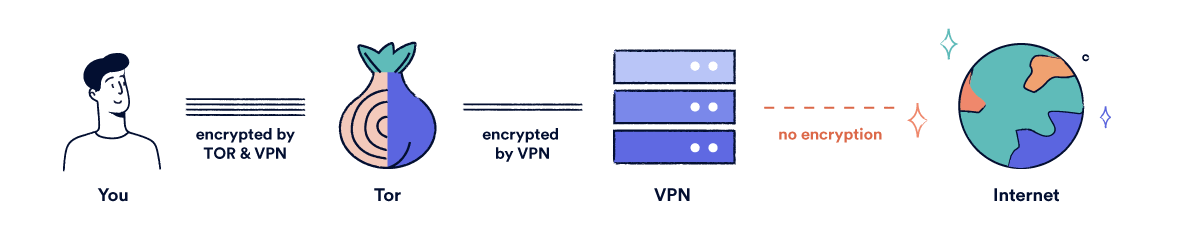

VPN sobre Tor

Esta opção funciona ao contrário: conectando-se à rede Tor antes de usar sua VPN.

Isso é tecnicamente possível, mas não é fácil. Você precisará de suporte explícito ao Tor do seu provedor de VPN. Atualmente, muito poucas VPNs oferecem suporte à execução via Tor dessa maneira.

Em teoria, esse método possui quatro principais vantagens:

Embora esse método elimine os perigos associados aos nós de saída mal-intencionados, também prejudica um dos principais objetivos do uso do Tor. Um terceiro – seu provedor de VPN – terá acesso aos seus identidade e atividade.

Para a maioria dos usuários, esse método é um desperdício de recursos. O uso de uma VPN sobre Tor permite que seu provedor acesse as mesmas informações que a VPN, apenas com a lentidão e o inconveniente adicionais da rede Tor.

Existem alguns outros principais desvantagens vale mencionar quando você usa um provedor de VPN que oferece uma opção específica do Tor:

As VPNs e o navegador Tor aprimoram sua privacidade independentemente um do outro. Você pode se conectar à sua VPN e, em seguida, usar o Navegador Tor, se estiver realmente preocupado, mas combinando os dois é um exagero para a maioria das pessoas.

É melhor usar o Tor se precisar de anonimato completo em circunstâncias extremas. Se você procura apenas privacidade na Internet, escolha uma VPN.