Tor e VPN promettono entrambi di mantenerti anonimo online, ma quanto sono privati? Scopri come funziona Tor, come stare al sicuro e come si confronta con una VPN in questa guida completa a Tor vs. VPN.

Tor e VPN hanno molto in comune. Entrambi promettono di permetterti di utilizzare il Web in modo anonimo, sono entrambi sempre più popolari ed entrambi sono spesso fraintesi.

Ma cosa separa davvero la rete Tor dai servizi VPN? È sicuro utilizzare Tor Browser? E quale opzione è la migliore per la privacy online?

In questa guida risponderemo a tutte le domande che abbiamo ricevuto sui servizi Tor e VPN. Spiegheremo come funzionano, come accedere in sicurezza a Tor, e il vantaggi e svantaggi di entrambi.

Se sai già come funziona Tor, puoi passare direttamente al nostro confronto diretto tra Tor vs. VPN. In alternativa, puoi saltare alle nostre sezioni su Come usare Tor e come stare al sicuro usando Tor.

Contents

Cos’è Tor?

La rete Tor – spesso definita semplicemente “Tor” – è un sistema open source gratuito progettato per essere abilitato comunicazione anonima In rete. Il nome deriva dal nome del progetto originale: “The Onion Router”.

La rete Tor anonima la tua attività online di crittografia le tue comunicazioni e facendole rimbalzare casualmente attraverso una rete globale di punti di accesso, o “nodi”, che sono tutti gestiti da volontari.

Il modo più comune di utilizzare Tor è tramite Tor Browser. Questa è un’applicazione gratuita basata su Firefox che può essere scaricata e installata sul tuo computer. Tor Browser utilizza la rete Tor per nascondere il tuo identità, Posizione, e attività online dal monitoraggio o dalla sorveglianza.

La tecnologia è stata originariamente progettata per l’esercito americano ed è favorita da attivisti politici e sostenitori della privacy, nonché da alcuni personaggi più sgradevoli che cercano di eludere il rilevamento. Ti aiuta accedere al contenuto che è stato bloccato dal tuo paese o dal tuo provider di servizi Internet (ISP).

Ancora più importante nasconde la tua identità da entrambi i siti Web visitati e dalla rete stessa.

Riassumendo, la rete Tor ti consente di:

- Nascondi il tuo indirizzo IP dai siti Web visitati.

- Accedi a domini .onion “nascosti”.

- Anonimizza la tua attività online.

- Comunicare in modo confidenziale.

- Accedi ai contenuti censurati.

- Prima di collegarsi alla rete Tor, Tor ne seleziona tre o più server casuali (nodi) a cui connettersi.

- Il software Tor crittografa il tuo traffico in modo tale che solo il nodo finale, chiamato nodo di uscita, possa decrittografarlo.

- Il software Tor aggiunge quindi ulteriori livelli di crittografia per ciascuno dei nodi attraverso i quali attraverserà il tuo traffico, terminando nel primo nodo a cui ti connetterai, chiamato nodo di guardia.

- A questo punto del processo il tuo traffico è protetto da almeno tre livelli di crittografia.

- Quando il tuo computer contatta il nodo di guardia, il nodo di guardia conosce il tuo indirizzo IP ma non può vedere nulla del tuo traffico (contenuto o destinazione).

- Il nodo di guardia decodifica il primo livello di crittografia per scoprire il nodo successivo nella catena. Invia quindi il tuo traffico in avanti – ancora protetto da almeno due livelli di crittografia.

- Il nodo successivo nella catena riceve il tuo traffico crittografato. Conosce l’indirizzo IP del server precedente nella catena ma non conosce il tuo vero indirizzo IP o quanti passaggi si sono verificati nella catena fino a questo punto. Questo nodo rimuove un livello di crittografia per rivelare l’identità del server successivo nella catena. Invia quindi i tuoi dati in avanti.

- Questo processo viene ripetuto fino a quando il traffico non raggiunge il nodo di uscita. Il nodo di uscita decodifica il livello finale di crittografia. Questo rivela il tuo traffico ma il nodo di uscita non ha modo di sapere chi sei.

- Il tuo traffico completa il suo viaggio verso Internet.

- Nascondi il tuo indirizzo IP dai siti Web visitati.

- Crittografa il tuo traffico di navigazione.

- Accedi a siti Web con restrizioni geografiche.

- Scegli tra più posizioni di server privati.

- Accedi ai contenuti censurati.

- Proteggi i tuoi dati su reti WiFi pubbliche.

- Rete decentralizzata. Poiché Tor è composto da una rete distribuita di migliaia di server in tutto il mondo – senza un quartier generale, un ufficio o un server centrale – è estremamente difficile per qualsiasi governo o organizzazione chiuderlo.

Chiunque cerchi di abbattere Tor dovrebbe seguire ogni singolo server. Questo significa anche che non esiste un punto centralizzato per l’attacco di un attore malintenzionato. Non esiste inoltre un server centrale che possa essere sequestrato per visualizzare i registri di utilizzo.

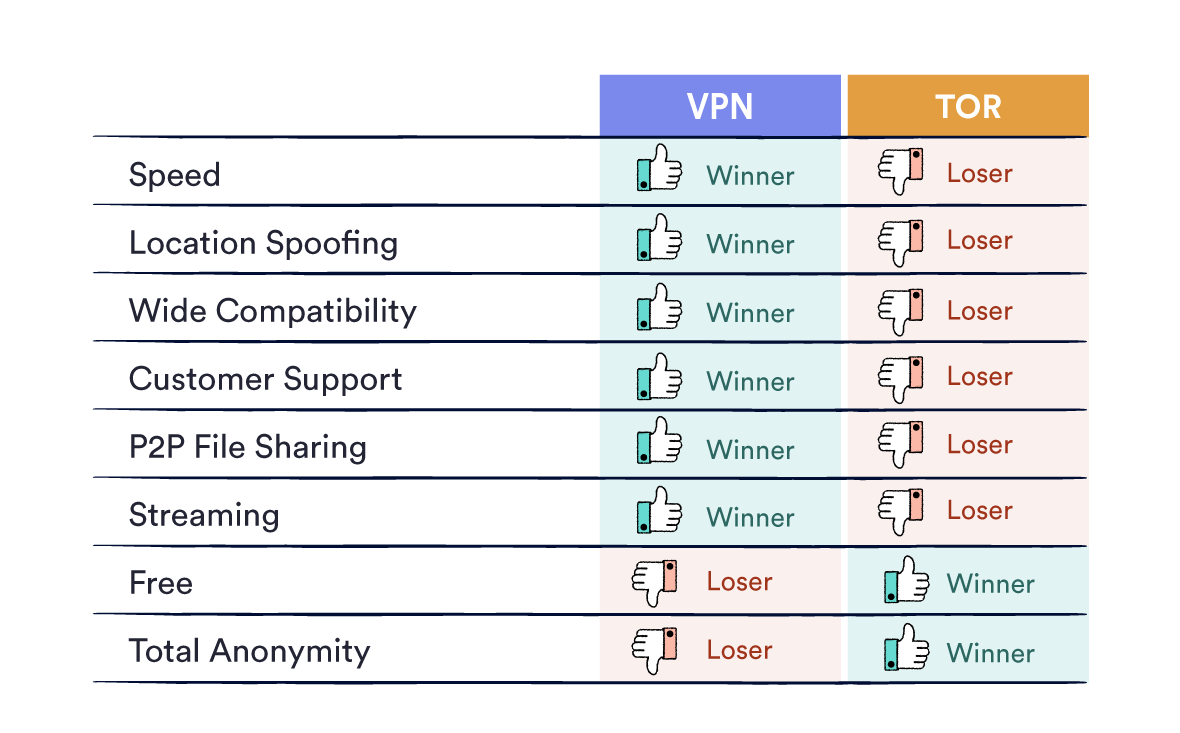

- Anonimato completo. Il metodo di routing utilizzato da Tor impedisce qualsiasi associazione tra il tuo vero indirizzo IP e la tua attività online. Il primo nodo a cui ti connetti (il nodo di guardia) conoscerà il tuo indirizzo IP ma non sarà in grado di vedere nulla sulla tua attività.

Nessun nodo successivo sarà in grado di vedere il tuo vero indirizzo IP e nessuno dei siti a cui ti connetti. Tor inoltre cambia il percorso attraverso la sua rete ogni dieci minuti, mentre una VPN mantiene una connessione a un singolo server per tutta la durata della connessione.

- Transfrontaliera. Tor è in grado di aggirare le restrizioni geografiche instradando il tuo traffico verso nodi in diversi paesi. È possibile accedere al contenuto Web precedentemente inaccessibile nella propria posizione con il browser Tor tramite la rete Tor. Questo perché tutti i siti Web visitati visualizzano l’indirizzo IP del nodo di uscita, non il tuo IP reale, e lo utilizzano per determinare la tua posizione.

Tuttavia, il percorso che percorri attraverso la rete Tor è completamente casuale. Se possibile, scegliere una posizione specifica del server su “spoof” è molto difficile. La combinazione di complessità tecnica e velocità lente rendono Tor la scelta sbagliata per lo streaming di video geo-bloccati.

- Gratuito. Non dovrai mai pagare per Tor. Il software e la rete sono sia gratuiti che open-source, gestiti da volontari e enti di beneficenza in tutto il mondo. A differenza di alcune VPN gratuite, non ci sono annunci e non dovrai preoccuparti del rischio che Tor stesso registri e venda i tuoi dati.

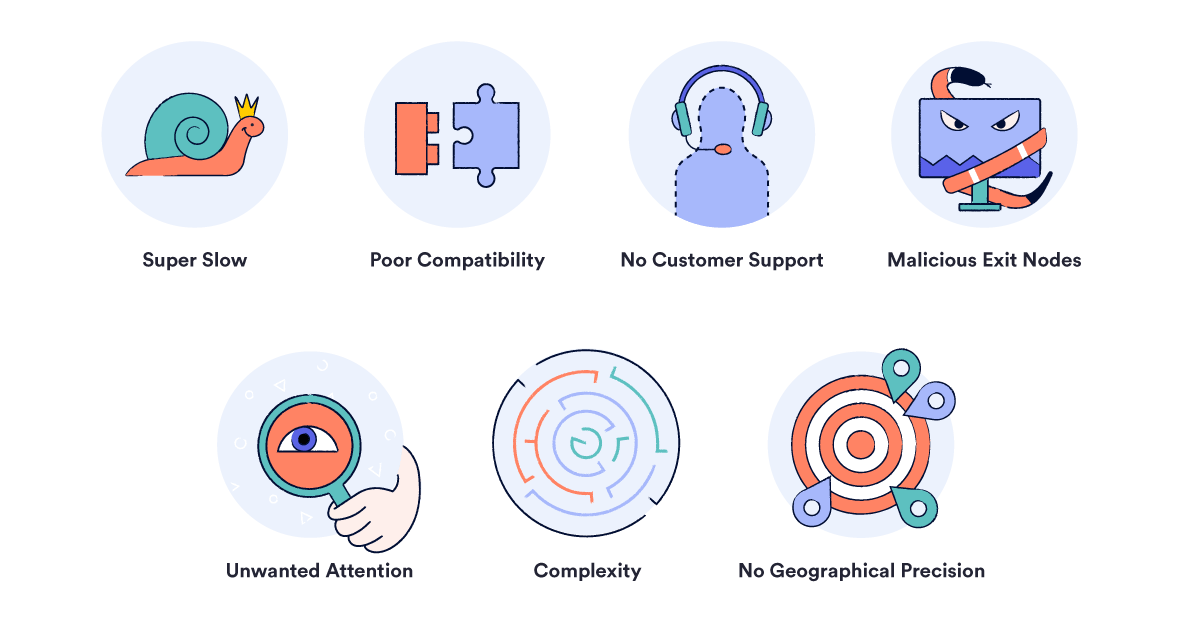

- Molto lento. Tor è molto lento rispetto a una VPN. I dati nella rete Tor vengono instradati attraverso più nodi casuali e ampiamente dispersi, ciascuno con larghezza di banda variabile, e crittografato e decrittografato più volte. Sei in balia del nodo più lento del tuo percorso.

Ciò significa che Tor non è una buona scelta per guardare video in streaming di alta qualità, condivisione di file P2P o qualsiasi altra cosa che richieda una connessione ad alta velocità.

Il torrenting in particolare non è raccomandato poiché rischia di esporre il tuo vero indirizzo IP. Inoltre mette a dura prova la rete, rallentando la connessione di tutti gli altri.

- Scarsa compatibilità. Puoi accedere alla rete Tor solo tramite il browser Tor o un’applicazione con accesso Tor integrato. Se desideri utilizzare un altro browser o applicazione, non sarai protetto da Tor.

C’è un’app per Android ma nessun browser Tor per iOS, il che significa che non puoi usarlo sul tuo iPhone o iPad.

Esistono alcuni metodi più avanzati di routing delle applicazioni attraverso la rete, come i programmi “Torizing” o l’esecuzione di “VPN over Tor”. Questi sono entrambi processi complicati, che rischiano di perdere la tua vera identità se non implementati correttamente.

- Nessun supporto clienti. Poiché la rete Tor è gestita da una rete di volontari, non vi sono finanziamenti diretti da pagare per il mantenimento e l’aggiornamento della rete nel suo insieme. Alcuni server nella rete sono vecchi e lenti e non esiste un team di supporto centrale a cui rivolgersi in caso di problemi.

Vi è, tuttavia, una comunità attiva di appassionati che potrebbero essere disposti ad aiutare se ti trovi bloccato – non aspettarti una chat dal vivo.

- Attenzione indesiderata. Come forse già saprai, Tor ha la reputazione di attrarre coloro che sono molto entusiasti di evitare il rilevamento. Ciò include giornalisti e informatori, ma anche criminali.

Il tuo ISP può vedere che stai usando Tor anche se non sanno cosa stai facendo. Per questo motivo, l’uso frequente di Tor può potenzialmente contrassegnarti per la sorveglianza.

Puoi anche avere molti problemi sul Dark Web (siti .onion), che sono accessibili solo tramite il browser Tor. Questi sono, il più delle volte, luoghi pericolosi in cui trovarsi.

- Complessità. A differenza di una VPN, non puoi semplicemente “attivare” il browser Tor e nascondere il tuo indirizzo IP. Se non configuri correttamente il tuo browser e modifichi le tue abitudini di navigazione, è incredibilmente facile rivelare il tuo vero IP e con esso la tua vera identità.

Torrent su Tor, apertura di documenti scaricati tramite Tor o utilizzo di Windows sono solo alcuni esempi di attività che potrebbero rivelare il tuo IP. Per maggiori informazioni, leggi il nostro capitolo su Come stare al sicuro usando Tor.

- Nodi di uscita dannosi. Mentre il tuo traffico è crittografato per gran parte del suo viaggio attraverso la rete Tor, viene esposto quando passa attraverso il nodo finale, chiamato nodo di uscita.

Ciò significa che un nodo di uscita ha la possibilità di spiare la tua attività, proprio come farebbe un ISP se non stessi usando Tor o una VPN.

Chiunque può impostare un nodo di uscita per spiare gli utenti, compresi governi e criminali. Per ulteriori informazioni sui nodi di uscita dannosi, è possibile passare al capitolo successivo: È Tor Safe?

- Mancanza di precisione. Come abbiamo già detto, Tor può essere utilizzato per aggirare le restrizioni geografiche sui contenuti, ma è un metodo molto inefficiente per lo spoofing di un determinato luogo. Inoltre, le basse velocità possono rendere quasi impossibile lo streaming di supporti con restrizioni geografiche.

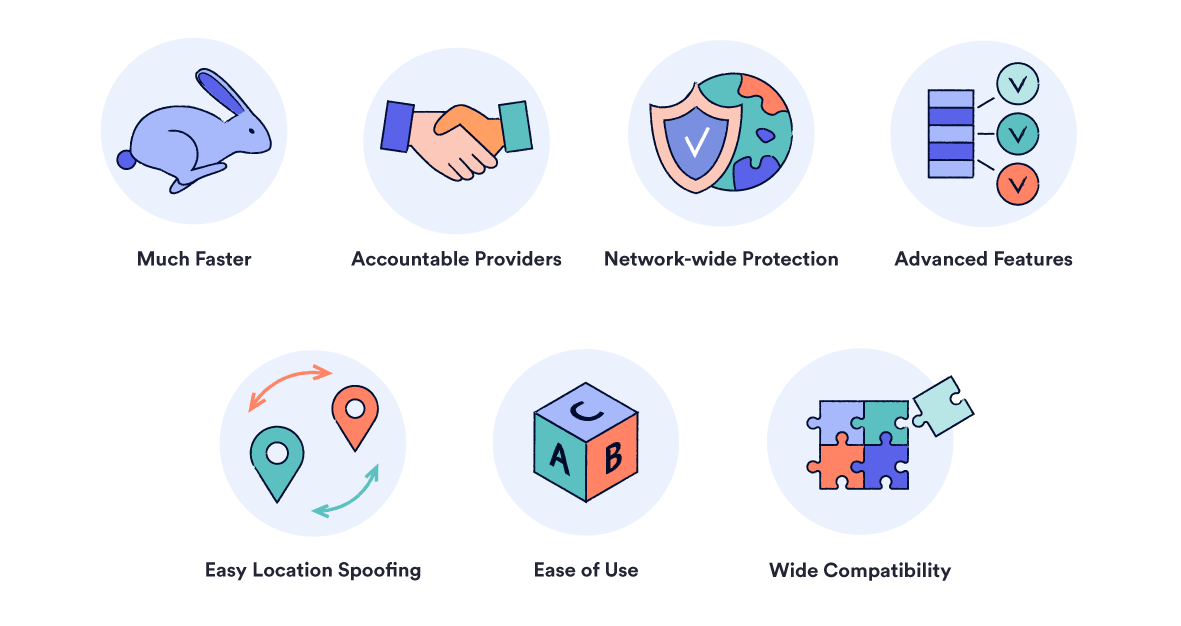

- Più veloce. L’uso di una VPN sarà quasi sempre molto più veloce di Tor. Con una VPN i tuoi dati crittografati vanno direttamente a un server VPN e quindi a destinazione. Con Tor viaggia tra tre server sparsi in tutto il mondo.

Per questo motivo vedrai solo piccole cadute di velocità quando ti connetti a un server VPN nelle vicinanze. In alcuni casi di nicchia, ad esempio quando il tuo ISP limita la tua connessione a determinati siti, potresti persino vedere un leggero miglioramento della velocità.

- Servizio Clienti. I servizi VPN sono forniti da aziende dedicate. Quelli di fiducia hanno infrastrutture che possono essere richieste di aiuto o trattenute quando le cose vanno male.

Gli abbonamenti VPN pagano per la manutenzione della rete e, in alcuni casi, per i grandi team di assistenza clienti. Ciò significa che puoi riconoscere quelli buoni da quelli cattivi, a differenza dei nodi di uscita Tor dannosi, che non riesci a vedere arrivare.

- Funzionalità avanzate. Le VPN di alta qualità sono dotate di funzionalità avanzate progettate per proteggere ulteriormente la tua privacy.

Questi includono interruttori kill per interrompere automaticamente la connessione Internet se ci si disconnette dalla VPN, protezione dalle perdite per prevenire perdite IP o DNS, tecnologie di offuscamento per eludere la censura, server specializzati per streaming o torrent e molto altro.

- Facile spoofing della posizione. L’uso di una VPN è il modo più efficace per accedere rapidamente a siti Web con restrizioni geografiche. La maggior parte dei provider VPN offre server in dozzine di posizioni in tutto il mondo, permettendoti di scegliere la tua posizione preferita.

Sebbene sia possibile avere un certo controllo sulla posizione del nodo di uscita in Tor, non è facile o affidabile. Con una VPN, scegliere una posizione è semplice come selezionarla da un elenco.

Poiché le connessioni VPN sono molto più veloci, sono ideali per lo streaming di contenuti multimediali da altri paesi o la condivisione di file P2P.

- Facilità d’uso. La tecnologia alla base delle VPN potrebbe essere complicata, ma in genere sono molto semplici da installare e da utilizzare.

Nella maggior parte dei casi basta scaricare un file di installazione e seguire le istruzioni sullo schermo. Spesso, puoi anche impostare la tua VPN per connettersi automaticamente all’avvio del dispositivo.

- Ampia compatibilità. I migliori servizi VPN sono compatibili con praticamente tutti i dispositivi che potresti connettere a Internet. Al contrario, Tor è davvero disponibile solo su desktop o Android.

Praticamente tutti i provider VPN hanno app desktop e mobili, nonché estensioni del browser. Alcuni provider offrono persino software in esecuzione sul router di casa, proteggendo contemporaneamente tutti i dispositivi connessi a Internet e proteggendo in modo permanente la tua privacy.

- Protezione a livello di rete. Tor protegge solo il traffico dall’interno del browser Tor stesso. Una VPN reindirizzerà e crittograferà tutto il tuo traffico, comprese tutte le applicazioni in background.

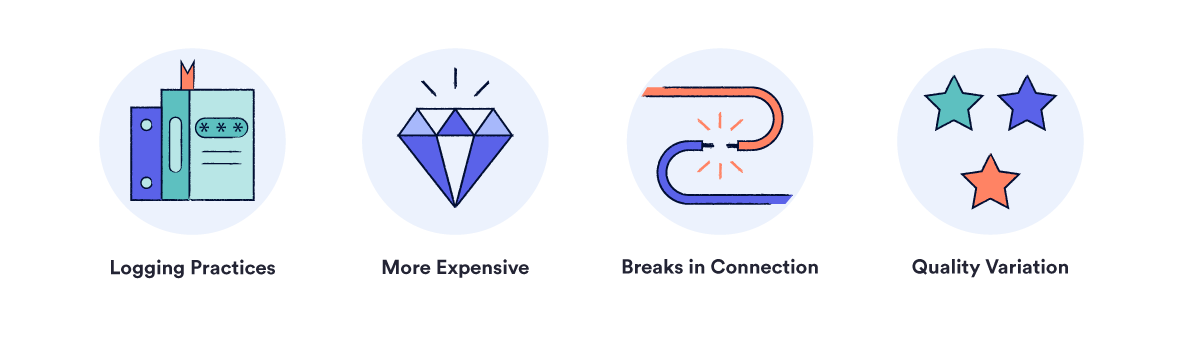

- Pratiche di registrazione. I servizi VPN potrebbero proteggere i tuoi dati dal tuo ISP, ma devi fidarti del tuo provider VPN. A differenza di Tor, che è totalmente decentralizzato, ti fidi dei tuoi dati interamente con una società perché stai usando i suoi software e server.

Alcuni provider tengono registri delle tue attività o dei dati di connessione. Questo potrebbe essere per uso personale o perché è richiesto dalle autorità. Questi dati potrebbero essere conservati per giorni, mesi o addirittura anni.

Alcuni servizi pubblicizzano falsamente le politiche “zero-log”. Se esistono registri, è possibile che un’agenzia utilizzi queste informazioni contro di te e ci sono limiti a ciò che una VPN può fare per proteggerti. Ecco perché è fondamentale scegliere un fornitore che non conserva assolutamente registri identificabili personalmente.

Anche le VPN con criteri di non registrazione hanno la capacità tecnica di conservare i registri. Gli audit esterni contribuiscono in qualche modo a garantire che una società VPN stia effettivamente facendo ciò che dice – ma non può garantire che la società continuerà a farlo in futuro.

I nodi di uscita di Tor potrebbero essere in grado di vedere e registrare la tua attività, ma non conoscono la tua vera identità. Con una VPN devi convivere con la consapevolezza che sia la tua identità che la tua attività sono nelle mani del tuo provider VPN.

- Più costoso. Esistono VPN gratuite, ma praticamente tutte le VPN valgono la pena pagare un abbonamento di qualche tipo.

La manutenzione della rete e lo sviluppo del software richiedono denaro. Se non stai pagando una VPN con denaro contante, la stai pagando con annunci pubblicitari o dati degli utenti. Molte VPN gratuite includono anche adware.

Se devi andare con una VPN gratuita, ti suggeriamo di scegliere qualcosa dalla nostra lista delle migliori VPN gratuite per evitare provider non sicuri.

- Interruzioni nella connessione. Per rimanere protetto, il software VPN sul tuo dispositivo deve funzionare correttamente. Se il software si arresta in modo anomalo per qualsiasi motivo, esiste il rischio che i dati inviati e inviati dal computer possano fuoriuscire. Ciò minerebbe completamente il tuo anonimato e ti renderebbe vulnerabile agli occhi di terzi.

Molte VPN includono un kill switch per salvaguardare da questo problema. Questa è una funzione che interrompe completamente la tua connessione Internet se la VPN perde la connessione. Si consiglia vivamente di utilizzare una VPN con un kill switch.

- Variazione di qualità. Le VPN sono aziende private. Di conseguenza, arrivano in uno spettro di qualità e affidabilità. Perché le tue comunicazioni siano sicure, la crittografia utilizzata dal servizio VPN deve essere indistruttibile e la connessione completamente priva di perdite.

Quasi tutti gli svantaggi della VPN rispetto a Tor possono essere compensati da un fornitore affidabile.

Le migliori VPN utilizzano la crittografia AES-256 bit, ma alcuni servizi di livello inferiore utilizzano algoritmi più deboli come PPTP e Blowfish. Guarda attentamente le specifiche quando scegli un abbonamento VPN o scegli tra i nostri provider VPN consigliati.

- Preoccupato principalmente per la tua privacy.

- In viaggio verso un paese fortemente censurato.

- Connessione a una rete WiFi pubblica.

- Fare acquisti online.

- Streaming o torrenting media.

- Accesso a contenuti con restrizioni geografiche.

- Preoccupato principalmente con anonimato completo.

- Impossibile permettersi una VPN affidabile.

- Preoccupato di accedere a siti Web “nascosti” con un dominio .onion.

- Cerco di rilasciare informazioni sensibili, ad es. sei un giornalista, attivista o informatore.

- Utilizzo delle estensioni del browser.

- Download e apertura dei file.

- Download di file torrent.

- Abilitazione di JavaScript.

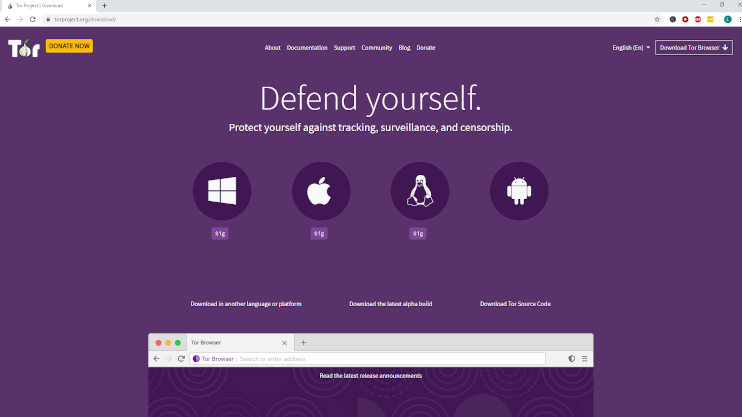

- Passare alla pagina di download del sito Web Tor Project.

Poiché il tuo ISP o amministratore di rete monitora senza dubbio le tue abitudini di navigazione, potresti voler avere una VPN attiva quando visiti il sito Web Tor.

Questo potrebbe sembrare paranoico, ma ci sono esempi di vita reale di persone che si identificano in questo modo. Nel 2013 uno studente di Harvard che ha inviato una falsa minaccia di bomba via Tor per evitare un esame è stato identificato utilizzando i registri delle connessioni WiFi dell’università. Lo studente è stato scelto perché era l’unico utente che aveva avuto accesso a Tor sulla rete del campus.

- Seleziona il tuo sistema operativo preferito:

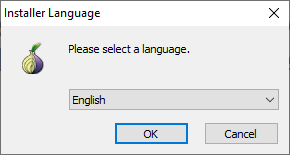

- Verrà scaricato un file .exe: aprilo.

- Seleziona la tua lingua dal menu a discesa:

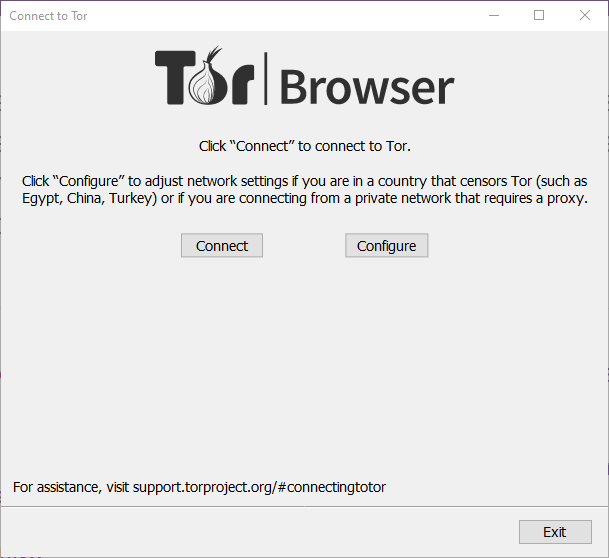

- A meno che non si cerchi una configurazione avanzata, premere Collegare:

- Tor si imposterà automaticamente.

- Premi installa sulla pagina del Google Play Store.

- stampa Collegare per accedere alla rete Tor. Il caricamento richiederà alcuni minuti.

- Scorri i messaggi di benvenuto.

- Ora sei pronto per utilizzare Tor Browser su dispositivo mobile. Fare clic sulla barra degli indirizzi in alto per accedere al sito Web che si desidera visitare.

- Essere sorvegliati o subire un attacco man-in-the-middle da un nodo di uscita dannoso.

- Perdita accidentale di traffico non Tor e rivelazione della tua vera identità.

- Altrimenti rivelando la tua identità al sito che stai visitando.

- Evitare comportamenti che potrebbero comportare una perdita tecnica di informazioni.

- Evitare comportamenti che uno spettatore potrebbe usare per inferire la tua identità.

- Non utilizzare la verifica in due passaggi mobile.

- Non pubblicare mai i tuoi account personali.

- Evita di utilizzare gli stessi account all’interno e all’esterno di Tor.

- Accedi solo a siti Web sicuri e crittografati con HTTPS.

- Elimina i cookie e i dati dei siti Web locali dopo ogni sessione di navigazione.

- Non usare Google (DuckDuckGo è una buona alternativa).

- Non connettersi allo stesso server remoto con e senza il browser Tor contemporaneamente.

- Evita il torrenting (rallenta la rete) e soprattutto BitTorrent.

- Il tuo ISP e operatore di rete non sapranno che sei connesso alla rete Tor.

- Il nodo di accesso alla rete Tor non vedrà il tuo vero indirizzo IP.

- Il tuo provider VPN non sarà in grado di vedere il tuo traffico.

- Il tuo provider VPN vedrà il tuo vero indirizzo IP.

- Il tuo provider VPN sarà anche in grado di vedere che sei connesso alla rete Tor.

- I nodi di uscita di Tor – inclusi i nodi di uscita dannosi – potranno comunque visualizzare il tuo traffico.

- Tutto il tuo traffico VPN passa attraverso la rete Tor, non solo la tua navigazione web. Ciò ti offre una protezione della privacy doppia, indipendentemente da ciò che stai facendo online.

- Oltre ai vantaggi di Tor, ottieni anche le funzionalità avanzate della tua VPN. Ciò include la possibilità di cambiare server per una migliore velocità o utilizzare il kill switch per prevenire perdite di indirizzi IP indesiderate.

- Se devi utilizzare le risorse .onion puoi accedervi tramite un browser alternativo (non solo il browser Tor) tramite la tua VPN.

- I nodi di uscita Tor non saranno più in grado di visualizzare il tuo traffico.

- La scelta del provider VPN sarà limitata.

- Sperimenterai un enorme successo alla tua velocità di connessione. L’uso di una VPN su Tor potrebbe rendere una VPN ancora più faticosa da usare.

- Crittografare i dati con una VPN e quindi crittografarli di nuovo con Tor è eccessivo che non migliorerà significativamente la tua privacy.

- L’uso di una VPN tramite Tor richiede di solito una configurazione aggiuntiva. Potrebbe essere necessario installare un client specifico, scaricare un file di connessione specifico o modificare le impostazioni: tutto ciò richiede tempo, conoscenze tecniche e pazienza.

La dimensione dell’infrastruttura intorno a Tor e la mancanza di autorità centralizzata l’ha spostata nel mainstream nell’ultimo decennio. Tuttavia, il compromesso per questa vasta rete di nodi gestiti dalla comunità è una connessione inaffidabile e spesso velocità molto basse.

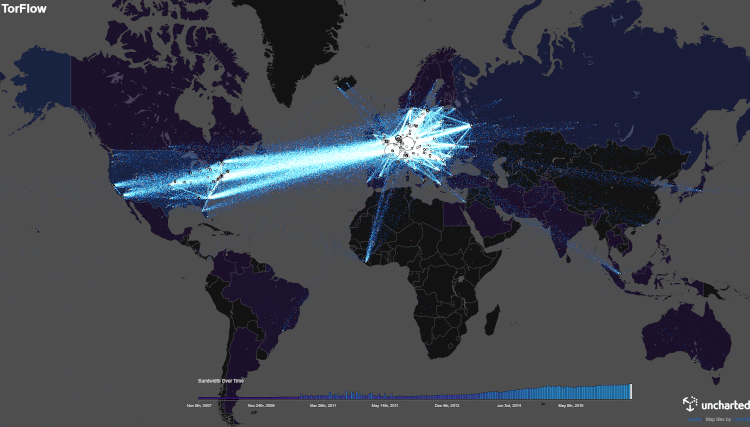

La rete Tor rimane più attiva in Europa e Nord America, ma la sua portata si sta espandendo costantemente in tutto il mondo. È particolarmente popolare nei paesi in cui le comunicazioni online sono monitorate o censurate e una mancanza di privacy potrebbe comportare il carcere.

Visualizzazione del flusso di dati globale di Tor, dal 3 al 6 gennaio 2016 da TorFlow.

Man mano che cresce, Tor ha guadagnato consensi e elogi da una serie di organizzazioni per le libertà civili, tra cui Amnesty International e Electronic Frontier Foundation (EFF).

Tor può essere utilizzato con una varietà di sistemi operativi e protocolli, ma la stragrande maggioranza degli utenti lo esegue su un computer utilizzando il browser Tor. Per i dettagli su come installare e utilizzare il browser Tor, è possibile passare direttamente a How Do I Use Tor?

Tor ti consente anche di accedere a una serie di siti web non elencati con il nome di dominio .onion, parte del cosiddetto “Dark Web’. Il più noto di questi siti è l’ormai chiuso mercato di Silk Road, ma ci sono anche siti meno sinistri in funzione come uno specchio della BBC News progettato per battere la censura.

Tor è senza dubbio lo strumento di privacy più economico in circolazione. Ma ci sono rischi inerenti all’uso di Tor. A meno che non modifichi le tue abitudini di navigazione, sei a rischio esponendo il tuo vero indirizzo IP o altre informazioni di identificazione personale: distruggendo completamente il tuo anonimato. Puoi saperne di più su questo nella nostra sezione Come rimanere al sicuro con Tor.

Non perdoniamo l’uso di Tor (o una VPN) per nulla di illegale e ti consigliamo di stare lontano dal Dark Web come precauzione generale.

Come funziona Tor?

Come i tuoi dati passano attraverso la rete Tor.

Come una cipolla, Tor ha strati. La rete Tor rimbalza il tuo traffico tra un numero di server per renderti completamente anonimo.

In questa sezione tratteremo esattamente come funziona Tor. Se desideri saltare questa sezione, puoi passare direttamente a Tor vs. VPN: quale è meglio? o Come posso usare Tor?

Ecco come Tor Network crittografa e anonima il tuo traffico Internet:

In nessuna fase di questo processo nessun nodo conosce entrambi chi sei e cosa stai facendo. Poiché ogni nodo conosce solo l’identità del server direttamente accanto ad esso nella catena, è anche impossibile per qualsiasi server decodificare il percorso attraverso la rete di cipolla, anche se ha intenzioni dannose.

Per maggiore sicurezza, il tuo percorso attraverso la rete di cipolla è riassegnato casualmente circa ogni dieci minuti.

Questo processo è progettato per essere completamente anonimo, ma non lo è completamente privato. Il nodo di uscita non ha modo di sapere chi sei, ma può teoricamente osservare cosa stai facendo. Se dovessi inviare per e-mail a qualcuno il tuo nome o il tuo vero indirizzo IP, comprometteresti l’intero processo.

Tor è progettato solo per gestire il traffico utilizzando il popolare protocollo TCP, che rappresenta la maggior parte del normale traffico di navigazione. La limitazione a questo protocollo crea una potenziale vulnerabilità, poiché tutto il traffico che utilizza UDP o qualsiasi altro protocollo Internet viaggerà al di fuori della rete Tor. Il traffico vocale e video viene generalmente trasmesso tramite UDP.

Tor è una VPN?

Sebbene spesso confusi, Tor e VPN sono in realtà tecnologie molto diverse.

Una rete privata virtuale (VPN) è a proprieta ‘privata rete di server a cui è possibile connettersi per una serie di motivi, tra cui il miglioramento della sicurezza, l’elusione della censura e il mascheramento del proprio indirizzo IP.

Quando si utilizza una VPN, la connessione tra il computer e il server VPN è crittografata. Ciò impedisce al tuo ISP o a terzi di visualizzare la tua attività online.

Tuttavia, il tuo provider VPN ha sempre la capacità tecnica di farlo osserva la tua attività. Possono visualizzare e potenzialmente registrare il tuo vero indirizzo IP, quindi devi essere in grado di riporre molta fiducia nel tuo provider.

Questo è il motivo per cui è così importante trovare un provider VPN con una politica di registrazione minima e un track record per mantenere la sicurezza della sua rete.

Tor, d’altra parte, è una rete di di proprietà di comunità e volontari server – o “nodi”. L’uso di questa rete consente di navigare in Internet in modo anonimo, ma non offre gli stessi vantaggi di sicurezza di una VPN o la stessa utilità per l’accesso ai contenuti geo-bloccati.

Il Tor Project, che mantiene il software Tor Browser, non possiede la rete di server su cui opera il software. A differenza di un server VPN, che sa chi sei e cosa stai facendo, nessun singolo server nella rete Tor può accedere a entrambi identità e attività.

Tor ottiene questo risultato utilizzando più livelli di crittografia e instradando il traffico attraverso diversi server prima di rilasciarlo su Internet. Ciò significa che non devi fidarti del fornitore di servizi come fai con una VPN, ma lo porta anche a basse velocità di navigazione e alcune specifiche vulnerabilità di sicurezza di cui non dovresti preoccuparti con una VPN affidabile.

In breve, una VPN è uno strumento per vita privata innanzitutto. Tor, d’altra parte, è uno strumento per anonimia.

Per riassumere, una VPN ti consente di:

Se vuoi sapere di più su cosa sia una VPN, abbiamo scritto una guida completa che contiene tutto ciò che devi sapere.

In alternativa, puoi trovare un confronto diretto tra i servizi Tor e VPN in Tor vs. VPN: quale è meglio? sezione di questa guida.

The Onion Router vs VPN Encryption

Tor e VPN utilizzano entrambi la crittografia per darti ulteriore privacy online, ma ciascuno di essi applicare crittografia in modo molto diverso.

Quando usi una VPN, tutto il tuo traffico è protetto da un “tunnel” di crittografia e inviato a un singolo server VPN che appartiene al tuo provider VPN. Una volta ricevuto, il traffico viene decrittografato e rilasciato alla sua destinazione finale.

A meno che non ci siano strumenti avanzati di offuscamento in uso, il tunnel VPN non impedirà al tuo ISP di sapere che stai utilizzando una VPN, ma gli impedirà di vedere quali siti web stai visitando e cosa stai facendo quando ci arrivi.

Al contrario, “Onion Network” di Tor utilizza più livelli di crittografia, ognuno dei quali può essere decrittografato solo da un server assegnato in modo casuale. Questi server non appartengono a Tor, ma sono di proprietà e gestiti da volontari.

Il tuo ISP potrebbe essere in grado di dire che stai utilizzando Tor, ma il livello iniziale di crittografia impedirà loro di vedere dove stai navigando.

Mentre devi avere una fiducia molto forte nel tuo provider VPN, Tor è stato creato per eliminare la necessità di fidarsi di ogni singolo operatore del server.

In termini di efficacia della crittografia, alcune VPN si basano su protocolli di crittografia deboli e obsoleti come PPTP, che possono essere interrotti dalla forza bruta entro 24 ore.

Detto questo, le VPN di alta qualità utilizzano protocolli molto più sicuri come IKEv2 / IPSec e OpenVPN. Questi protocolli funzionano con crittografia sicura come AES-256 e RSA-1024, nessuno dei quali è stato ancora violato. Con l’attuale tecnologia informatica, ci vorrebbe più tempo della vita dell’universo per raggiungere questo obiettivo.

Tor utilizza una combinazione di queste stesse cifre sicure. Detto questo, l’alto livello di crittografia utilizzato da Tor viene rimosso nel nodo di uscita, il che significa che la tua attività di navigazione sarà esposta. Fintanto che non ci saranno perdite, sarà impossibile collegare questa attività alla tua identità. Puoi leggere di più su queste perdite in Tor Tor è sicuro da usare? sezione.

Puoi trovare ulteriori informazioni sui protocolli e le cifre di crittografia VPN nella nostra Guida alla crittografia VPN.

Che è meglio: Tor o VPN?

La più grande differenza tra Tor e VPN è che Tor esiste per raggiungere completo anonimato, mentre le VPN hanno una gamma più ampia di privacy e sicurezza applicazioni.

Ecco una rapida tabella di confronto che mostra i pro e i contro di ogni strumento:

Tabella di confronto Tor vs. VPN.

Ci sono vantaggi e svantaggi per ciascuna rete e determinate attività saranno più adatte all’una rispetto all’altra.

In questa sezione, tratteremo in dettaglio i vantaggi e gli svantaggi di Tor e VPN. Per saltare questi vantaggi e svantaggi, puoi passare direttamente al nostro riepilogo dello strumento da utilizzare.

Vantaggi Tor

Svantaggi Tor

Vantaggi VPN

Svantaggi VPN

Che dovresti usare: Tor o VPN?

Il miglior strumento per la privacy varia in base alla situazione. Ecco alcuni suggerimenti concreti su quando è meglio usare una VPN o Tor.

Quando dovresti usare una VPN

Una buona VPN sarà la soluzione migliore per la maggior parte delle persone perché equilibra vita privata, sicurezza e usabilità. È anche molto meno probabile che fuoriesca perché protegge tutto il tuo traffico Internet (non solo il traffico dal tuo browser).

Inoltre, una VPN non richiede lo stesso tipo di comprensione tecnica per evitare che qualcosa vada storto.

Finché viene utilizzato un provider VPN affidabile e zero-log, una VPN offre una soluzione di privacy molto sicura con eccellenti prestazione e flessibilità rispetto a Tor.

Dovresti usa una VPN se sei:

Quando dovresti usare Tor

Il più grande punto di forza di Tor è che elimina la necessità di fidarti di un’azienda VPN privata. I suoi due maggiori punti deboli – una mancanza di sicurezza e velocità molto basse – lo rendono un scelta sbagliata per molte attività popolari, come ad esempio condivisione di file, streaming, o transazioni commerciali.

Ci sono situazioni in cui consigliamo di scegliere Tor su una VPN. In particolare, Tor è la scelta migliore per anonimia – ma solo se sei disposto a sacrificare sicurezza e privacy per raggiungerlo. La tua attività sarà aperta agli altri, ma impossibile ricollegarti.

Questo tipo di anonimato è davvero necessario solo per artisti del calibro di giornalisti e informatori, che vogliono vedere i loro messaggi ma devono mantenere segreta la loro origine. Se decidi di usare Tor, assicurati di leggere il nostro capitolo su Come stare al sicuro usando Tor.

Dovresti usa Tor se sei:

Tor è sicuro da usare?

Il Progetto Tor esiste per aiutare a risolvere il problema della fiducia online. Ma puoi davvero fidarti della rete Tor?

Questa è una domanda legittima, ma che non ha ancora una risposta definitiva. Ci sono, tuttavia, diverse vulnerabilità note e sospette nel design di Tor.

Tor è compromesso?

I sospetti che l’FBI e altre agenzie governative statunitensi possano anonimizzare gli utenti di Tor esistono da anni. Certamente, hanno messo le risorse per raggiungere questa capacità. Il fatto che Tor sia ancora ampiamente finanziato dal governo degli Stati Uniti è un segreto molto mal tenuto.

Tali sospetti sembravano essere stati confermati in un caso giudiziario del 2023, ma l’FBI alla fine si è rifiutato di fornire prove o divulgare qualsiasi potenziale vulnerabilità di Tor, collassando completamente il caso.

I ricercatori della Columbia University hanno anche sviluppato attacchi che consentono loro di annullare l’anonimato fino all’81% degli utenti Tor.

Se un’agenzia di intelligence rivelasse pubblicamente una vulnerabilità di Tor, gli utenti regolari si affollerebbero dalla piattaforma. Sarebbe quindi impossibile utilizzare la piattaforma per la sorveglianza e identificare facilmente il traffico rimanente come affiliato allo stato.

Per questo motivo, rimane la possibilità di annullare l’anonimizzazione degli utenti Tor non confermato, così come il meccanismo con cui potrebbe farlo o la scala su cui questo potrebbe essere implementato.

Molto più definito è il fatto che il Tor è stato concepito e sviluppato dalla Marina degli Stati Uniti. Questo non è necessariamente un problema in sé, ma la collaborazione in corso tra gli sviluppatori Tor e il governo degli Stati Uniti – identificato da Yasher Levine nel suo libro Surveillance Valley – è più preoccupante.

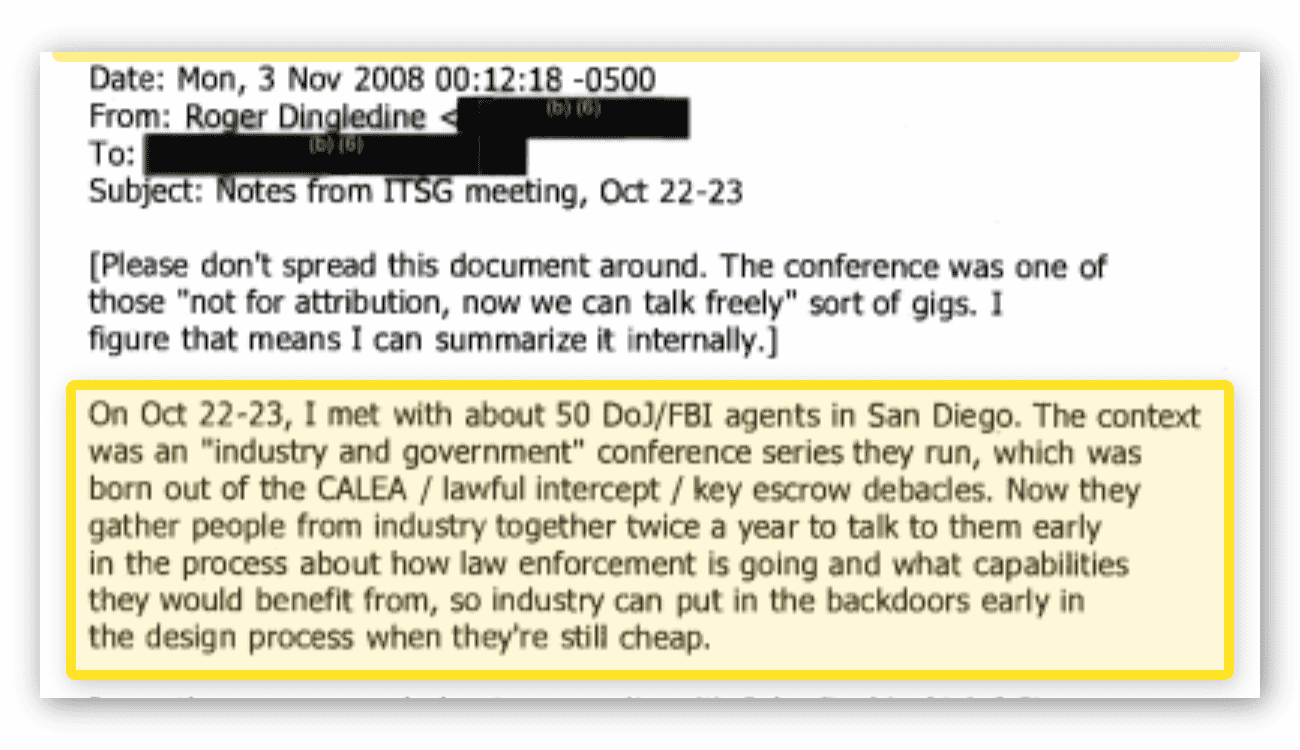

Diverse e-mail di corrispondenza tra sviluppatori Tor e agenzie governative statunitensi sono state rese pubbliche negli ultimi anni. Ecco un esempio in cui discute un co-fondatore di Tor cooperazione con il Dipartimento di giustizia, incluso il riferimento all’installazione di “backdoor”:

Schermata di un’e-mail inviata da Roger Dingledine, co-fondatore di Tor.

Puoi vedere più di questa corrispondenza, insieme a molti altri scambi tra sviluppatori Tor e agenzie di intelligence statunitensi, qui.

Tor è legale?

È legale per usare Tor. Detto questo, alcuni dei siti Web accessibili attraverso la rete Tor sono popolari tra i criminali e ospitano contenuti illegali. Mentre Tor lo è legale da usare, un uso frequente potrebbe contrassegnarti per la sorveglianza.

Vulnerabilità di Windows

Windows non è stato creato per l’anonimato. Anche se stai attento e accedi a Internet solo dal browser Tor, il sistema operativo invia informazioni a Microsoft per impostazione predefinita, il che può comportare la rivelazione della tua identità. È considerato più sicuro e più affidabile eseguire Tor su Linux quando possibile.

Tails e Whonix sono entrambe popolari varianti di Linux che sono state costruite per l’uso con Tor, ma puoi eseguire Tor in modo sicuro su praticamente qualsiasi versione del sistema operativo Linux.

IP & Perdite DNS

Se usato correttamente Tor non dovrebbe perdere le tue informazioni IP o DNS. Tuttavia, se lo usi come un normale browser, quasi sicuramente comporterà perdite DNS o IP.

Se si desidera prevenire perdite IP e DNS quando si utilizza Tor, è necessario evitare:

Tutte queste attività hanno il potenziale per instradare il traffico al di fuori del browser Tor o conservare informazioni che possono anonimizzarti anche all’interno del browser Tor.

Un altro errore comune è l’accesso ai siti HTTP. Ciò non rivelerà direttamente il tuo indirizzo IP, ma ti renderà molto più vulnerabile alla sorveglianza e aggiungerà rischi a uno qualsiasi dei comportamenti di cui sopra. Puoi saperne di più su come usare Tor in modo sicuro nel prossimo capitolo di questa guida.

Nodi di uscita dannosi

Un modo in cui Tor è stato sicuramente compromesso è tramite nodi di uscita dannosi.

Mentre il tuo traffico è crittografato per la maggior parte del suo viaggio attraverso la rete Tor, lo è esposto quando passa attraverso il nodo finale, chiamato nodo di uscita.

Ciò significa che il nodo di uscita ha la possibilità di visualizza la tua attività, proprio come farebbe un ISP se non stessi usando Tor o una VPN. Ciò non pregiudica necessariamente il tuo anonimato, tuttavia, poiché il nodo di uscita non ha modo di vedere il tuo vero indirizzo IP.

Se dovessi accedere a un account e-mail o una pagina Facebook associati alla tua identità di vita reale, questo potrebbe essere osservato e compromettere il tuo anonimato.

Chiunque può gestire un nodo di uscita. Sono stati conosciuti per essere utilizzati per la sorveglianza da parte di criminali e persino per eseguire attacchi man-in-the-middle.

Qualche sano scetticismo può tenerti al sicuro qui, ed è saggio supporre che qualcuno ti stia guardando.

Tor può essere rintracciato?

Se stai attento e Tor è configurato correttamente, allora no, non puoi essere rintracciato.

Una volta che la tua attività lascia la rete Tor, non viene crittografata. Ciò significa che il tuo governo o un’altra terza parte può vederlo, ma non saranno in grado di dire chi sei a meno che la tua attività di navigazione non glielo faccia sapere.

È meglio supporre la tua attività può sempre essere vista, ma che spettatori hanno non ho idea di chi tu sia. Finché non fai nulla per identificarti (come visitare qualsiasi account personale o consentire a Tor di perdere), la tua attività non può essere ricondotta a te attraverso la rete Tor.

Come posso usare Tor?

Se hai deciso di utilizzare Tor, puoi seguire questi semplici passaggi per installare Tor Browser sul tuo computer o dispositivo mobile. Se hai già installato Tor Browser, puoi passare al capitolo successivo su Come stare al sicuro con Tor.

Come installare Tor Browser sul tuo computer

Il Tor Browser funzionerà per qualsiasi finestre, Linux o Mac OS computer ed è facile da installare.

Per installare Tor Browser sul tuo computer:

Una volta scaricato il file non dovrai installare nient’altro. Tor è completamente autonomo: puoi persino eseguirlo da una chiavetta USB.

Tuttavia, solo la tua attività all’interno del browser verrà instradata attraverso Tor. Qualunque cosa all’esterno, comprese le e-mail inviate da un’app separata come Outlook, sarà esposta alla sorveglianza.

Come installare Tor Browser su dispositivi mobili

Esiste un’app Tor Browser disponibile per dispositivi Android e gestita dal Guardian Project. È facile da scaricare e utilizzare, ma si applicano le stesse limitazioni di quando si utilizza il browser sul desktop: solo ciò che si fa nel browser rimarrà anonimo online.

Se desideri saltare questa sezione, puoi passare direttamente a Come stare al sicuro con Tor.

Per installare Tor Browser sul tuo dispositivo Android:

Sfortunatamente, a causa dell’App Store di Apple fortemente limitato, al momento non esiste un’app per iOS e probabilmente non ci sarà in futuro. Ciò significa che non sarai in grado di utilizzare Tor su iPhone o iPad.

Altre applicazioni abilitate per Tor

Abbiamo accennato in precedenza che Tor può gestire tutto il traffico che utilizza il protocollo TCP. Sebbene ciò sia vero, non è facile far funzionare molte applicazioni solo con TCP.

Tutte le informazioni non trasmesse via TCP verranno automaticamente impostate all’esterno della rete Tor. Ciò causerà perdite DNS, WebRTC o IP, esponendo la tua identità e attività a tutti gli spettatori.

Tor offre una guida approfondita alle applicazioni “Torificanti”, che consigliamo solo agli utenti più esperti.

La variante Linux Tails indirizza tutte le attività attraverso la rete Tor per impostazione predefinita. Viene fornito con diverse applicazioni preinstallate e preconfigurate e interrompe automaticamente qualsiasi traffico non Tor per evitare perdite.

Questa è un’impostazione efficace ma non sarà compatibile con molte app popolari: non aspettarti di utilizzare YouTube, Facebook Messenger o Spotify dal tuo desktop.

Sfortunatamente, la maggior parte delle applicazioni Voice-over-IP (VoIP) si basano sul protocollo UDP. Poiché Tor non è attualmente compatibile con questo protocollo, non è possibile utilizzare applicazioni di chat video come Skype sulla rete Tor.

Come stare al sicuro con Tor

La maggior parte dei rischi associati a Tor può essere risolta da cambiando il tuo comportamento quando navighi in Internet.

Se usi Tor come un normale browser, quasi sicuramente si verificheranno perdite DNS o IP.

Ricorda: solo il tuo traffico web è protetto quando usi il browser Tor. Altre applicazioni, come la posta elettronica o persino altri browser, non vengono incanalate attraverso la rete.

Si consiglia di leggere l’elenco degli attuali problemi noti con Tor prima di utilizzare il browser per la prima volta.

I tre maggiori rischi quando si utilizza Tor sono:

Le precauzioni più importanti che devi prendere sono:

Evitare le perdite generalmente richiede di utilizzare solo il traffico TCP e attenersi al browser Tor stesso. Esistono anche vulnerabilità note specifiche, come ad esempio JavaScript o BitTorrent, entrambi possono perdere il tuo indirizzo IP.

Impedire a uno spettatore di elaborare la tua identità richiede di evitare l’accesso a qualsiasi informazione associata alla tua identità, come un nome account email o account Facebook.

Il modo migliore per evitare attacchi man-in-the-middle è utilizzare solo connessioni HTTPS crittografate.

Come rimanere anonimi usando Tor

Ecco le regole più importanti per stare al sicuro su Tor:

Come utilizzare una VPN con Tor

È ancora più sicuro utilizzare contemporaneamente una VPN e Tor?

A volte.

Esistono due modi per utilizzare Tor e VPN insieme: Tor su VPN e VPN su Tor. Entrambi hanno alcuni vantaggi unici, nonché alcuni svantaggi piuttosto importanti, che tratteremo in questa sezione.

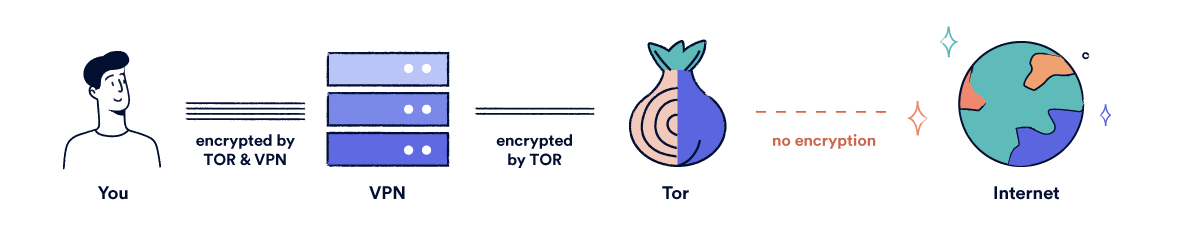

Tor Over VPN

“Tor over VPN” è quando ti connetti alla tua VPN prima di eseguire Tor Browser. Questo è il modo più comune di combinare Tor con una VPN.

È facile da fare: connettiti alla tua VPN e avvia il browser Tor dal tuo desktop o smartphone.

La tua VPN funzionerà come un nodo extra prima della rete Tor.

Quando combini Tor con una VPN in questo modo:

Ciò è particolarmente utile se non si desidera che un amministratore di rete sappia che ci si sta connettendo a Tor o se il proprio provider VPN ha una politica di registrazione invasiva o vaga.

Tuttavia, va notato che:

Alcuni servizi VPN, tra cui NordVPN e ProtonVPN, dispongono di server dedicati al traffico Tor.

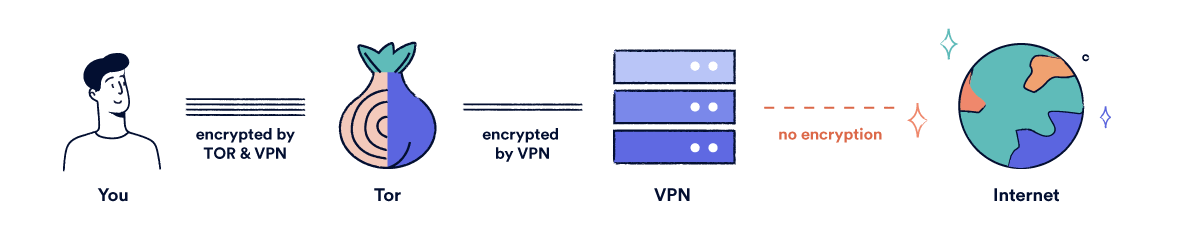

VPN Over Tor

Questa opzione funziona al contrario: connettersi alla rete Tor prima di utilizzare la VPN.

Questo è tecnicamente possibile, ma non facile. Avrai bisogno del supporto esplicito Tor dal tuo provider VPN. Attualmente, pochissime VPN offrono supporto per l’esecuzione tramite Tor in questo modo.

In teoria, questo metodo ha quattro vantaggi chiave:

Mentre questo metodo elimina i pericoli associati a nodi di uscita dannosi, mina anche uno degli scopi chiave dell’utilizzo di Tor. Una terza parte, il tuo provider VPN, avrà accesso a entrambi identità e attività.

Per la maggior parte degli utenti questo metodo è uno spreco di risorse. L’uso di una VPN su Tor consente al tuo provider di accedere alle stesse informazioni dell’utilizzo della sola VPN, solo con l’aggiunta della lentezza e dell’inconveniente della rete Tor.

Ce ne sono alcuni altri aspetti negativi chiave vale la pena ricordare quando si utilizza un provider VPN che offre un’opzione Tor specifica:

Le VPN e il browser Tor migliorano la tua privacy indipendentemente l’uno dall’altro. Puoi connetterti alla tua VPN e quindi utilizzare Tor Browser se sei veramente preoccupato, ma combinare i due è eccessivo per la maggior parte delle persone.

Stai meglio usando Tor se hai bisogno di un completo anonimato in circostanze estreme. Se è solo la privacy su Internet a tutto tondo che stai cercando, scegli una VPN.