Kryptering er kernen i VPN-teknologien. I denne vejledning opdeler vi, hvordan VPN-kryptering fungerer, og hvordan den beskytter dig.

Hvad der faktisk er kryptering?

Kryptering er processen med kodning af data, så kun de med autorisation kan få adgang til dem, hvilket forhindrer andre i at gøre det.

Det er en proces, der involverer substitution af bogstaver og tal, der får meddelelser til at se ud som gibberish, medmindre du anvender den rigtige proces til at afkode den – den proces er kendt som en ‘ciffer’.

I betragtning af moderne computers computerkraft ville enhver ciffer, som et menneske kunne komme med, være alt for let at bryde.

Kraftige matematiske algoritmer bruges nu til at oprette forskellige krypteringsmetoder plus de hemmelige cifere, der kræves for at dekryptere dem.

VPN-tjenester bruger kryptering til at oprette en sikker forbindelse (VPN-tunnelen) mellem din enhed og en VPN-server, hvilket holder dine internetdata private fra din internetudbyder, hackere og andre snooping tredjeparter.

I denne vejledning lærer du alt om ciffer og VPN-protokoller og finder ud af, hvilke der er de bedste og sikreste at bruge.

Vi opdeler det hele på almindeligt engelsk og forklarer alt jargonet på enkle termer, så du kan få en bedre forståelse af VPN-kryptering og alt det, det medfører.

Krypteringsordliste

Lad os starte med at definere nogle af de vigtige udtryk, vi bruger, når vi taler om kryptering:

| Algoritme | Et sæt instruktioner, der skal følges (af software) for at løse et problem. En chiffer er en algoritme til udførelse af kryptering eller dekryptering. |

| Godkendelse | En proces til at sikre og bekræfte en brugers identitet. |

| Bit | Kort for ‘binært ciffer’, det er den mindste dataenhed på en computer. |

| Blok | En gruppe af bit med fast længde (f.eks. 64 bit) |

| Blokstørrelse | Den maksimale længde på en gruppe bits. |

| Brute Force Attack | En metode til at forsøge at gætte en hemmelighed ved at prøve enhver mulig kombination af tegn. Det er en rå, udtømmende indsats snarere end en mere kompliceret eller strategisk. Forestil dig, at du ikke kan åbne hængelåsen på dit skab – snarere end at prøve at huske koden, ved at brute tvinge den, skal du blot prøve enhver kombination fra 000 til 999, indtil den åbnes. |

| cipher | En algoritme til udførelse af kryptering og dekryptering. |

| Kryptografi | Kunsten at skrive og løse koder for at skabe sikker besked, designet således at kun de påtænkte parter kan behandle og læse den. |

| Kryptering | Processen med at konvertere data til en kode for at forhindre uautoriseret adgang til dem. |

| Firewall | Software, der overvåger og kontrollerer pakker med data, der er indkommende eller udgående fra et netværk. Du vil sandsynligvis være fortrolig med den på din stationære eller bærbare computer, som er designet til at passe på hackere og vira. |

| Håndtryk | En proces, der initialiserer forbindelsen mellem to computere – som navnet antyder, det er en hilsen, der fastlægger reglerne for kommunikation. |

| HTTPS | Det står for ‘Hypertext Transfer Protocol Secure’, men ingen kalder det nogensinde. Det er en sikker version af HTTP, protokollen, der er grundlaget for internettet, og bruges til at sikre, at kommunikation mellem enheder og websteder forbliver autentificeret, privat og sikker. |

| kernel | Kernen i et operativsystem. I en computer styrer den driften af computeren og dens hardware. |

| Nøgle | En streng bits, der bruges af en chiffer til at konvertere ‘ren tekst’ (ikke-krypteret information) til chiffertekst (krypteret information), og vice versa. En nøgle kan variere i længde – generelt, jo længere den er, jo længere tid vil det tage at knække den. |

| Pakke | En pakke er en dataenhed, der dirigeres mellem en oprindelse og destination på et netværk, og som består af en header, nyttelasten (dine data) og traileren og normalt i en bestemt sæt størrelse, der matcher netværket MTU (Maximum Transmission Unit) størrelse. Når data skal sendes over et netværk, hvis de er større end en pakke, kan det være nødvendigt at opdele dem i flere datapakker, som derefter sendes individuelt og dataene samles igen på destinationen. |

| Havn | Ligesom en båd lægger til ved en fysisk havn, repræsenterer computereporte kommunikationens ‘endpoint’. Alle oplysninger, der når din enhed, gør det via en port. |

| protokol | Et sæt regler, der bruges til at forhandle om en forbindelse mellem en VPN-klient og en VPN-server. Nogle er mere komplekse eller sikre end andre – OpenVPN og IKEv2 er nogle populære valg. |

Krypteringsordliste

Nu ved vi, hvad udtrykkene betyder, det er tid til at forklare, hvad kryptering er og gør mere dybtgående.

Typer af kryptering

Der er to typer kryptering: symmetrisk og asymmetrisk.

Symmetrisk nøglekryptering

Symmetrisk nøglekryptering er det sted, hvor kun en nøgle bruges til at håndtere både kryptering og dekryptering af data.

Begge parter kræver den samme nøgle til at kommunikere. Dette er den slags kryptering, der bruges i VPN-teknologi.

Kraften i moderne computere betyder, at nøglerne har været nødt til at blive stadig langere for at forhindre brute-force-angreb (forsøger enhver kombination for at finde den rigtige nøgle).

Den nuværende guldstandard er 256-bit-nøglen, som ikke kan brute-tvungen, da det ville tage milliarder af år at køre gennem alle de mulige kombinationer ved hjælp af computere, der er tilgængelige i dag.

Asymmetrisk kryptering

Ved asymmetrisk kryptografi (eller offentlig-nøglekryptografi) bruger hver deltager, der ønsker at kommunikere sikkert, software til at generere en offentlig nøgle og tilhørende privat nøgle.

Lad os som et eksempel tage to personer: Person A og Person B

Når person A ønsker at sende en sikker besked til person B, bruges Person B’s offentlige nøgle i en kode til at konvertere den almindelige tekstmeddelelse til en krypteret meddelelse.

Mens den krypterede meddelelse muligvis rejser fra A til B gennem forskellige andre parter (Personer C, D, E og F), vil enhver, der prøver at læse meddelelsen, kun se den krypterede tekst.

Når person B modtager den krypterede meddelelse, bruger de deres private nøgle til at afkode den krypterede meddelelse tilbage til almindelig tekst.

Dette system bliver i stigende grad brugt af journalister, der for eksempel offentliggør deres offentlige nøgle på deres sociale medieprofiler til kilder til at sende dem beskeder, der kun kan dekrypteres med journalistenes private nøgle.

Det mest kendte sådanne system er Pretty Good Privacy (PGP). Der er masser af forskellige softwareværktøjer, der bruger OpenPGP, open source-versionen af standarden.

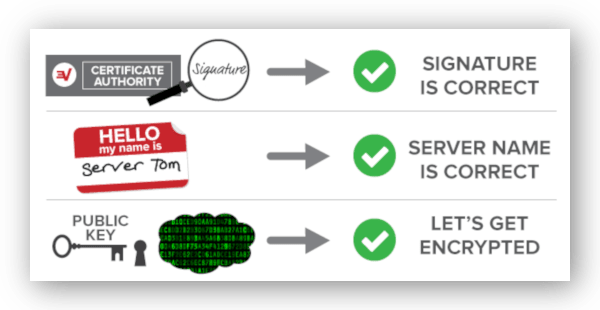

Offentlig-nøglekryptering bruges under et TLS-håndtryk for sikkert at dele en symmetrisk nøgle mellem klient og server.

SSL & TLS

TLS / SSL er den kryptering, som de fleste af os har oplevet, når vi gennemser internettet på et sikkert websted, der bruger HTTPS.

Du ved, hvornår et websted bruger HTTPS ved hjælp af hængelåssymbolet i browserens adresselinje.

Den her anvendte sikkerhedsprotokol er TLS (Transport Layer Security), der er baseret på dens forgænger Secure Sockets Layer (SSL version 3.0).

TLS bruger en kombination af offentlig nøgle og symmetrisk kryptering til at beskytte dine data.

Under TLS-håndtryk bruger din browser asymmetrisk kryptering til at kommunikere med den sikre sides server og generere sikkert en symmetrisk nøgle.

Dette bruges derefter til at kryptere de data, der overføres mellem din browser og serveren.

Det er meget mere effektivt at generere en symmetrisk nøgle til brug end at bruge asymmetriske nøgler til al dataoverførsel.

Dette skyldes, at asymmetrisk kryptering kræver en utrolig mængde mere computerkraft for at kryptere og dekryptere alle de nødvendige data sammenlignet med at bruge en symmetrisk nøgle.

Det kan derfor siges, at symmetrisk nøglekryptering er den hurtigere krypteringsmetode.

Selvom ovenstående er godt og genererer sikker kryptering, kan enhver sikker session, der genereres af serveren, dekrypteres med serverens private nøgle.

Hvis den private nøgle nogensinde skulle kompromitteres, kan den stjålne private nøgle derefter bruges til at dekryptere enhver sikker session på den server, tidligere eller nuværende.

For at undgå dette er HTTPS- og OpenVPN-forbindelser nu ofte oprettet ved hjælp af Perfect Forward Secrecy ved hjælp af en algoritme kaldet Diffie-Hellman Key Exchange, som genererer den symmetriske nøgle.

Det lyder muligvis forvirrende, men alt hvad du virkelig behøver at forstå er, at dette er den mere sikre måde at gøre tingene på, da den symmetriske nøgle aldrig udveksles over forbindelsen, i stedet genereres uafhængigt af både serveren og webbrowser.

Browseren genererer en midlertidig privat nøgle og en tilsvarende offentlig nøgle.

Den symmetriske nøgle til TLS-sessionen er baseret på output fra en algoritme, der fungerer på en privat nøgle på enheden (f.eks. En server), og den offentlige nøgle på den anden enhed (f.eks. Din browser).

På grund af den smarte matematiske egenskaber ved denne algoritme og en vis teknisk magi, vil nøglen, der genereres af denne proces, matche på både serveren og browseren.

Det betyder, at hvis en tredjepart som din internetudbyder eller regeringen lagrer dine krypterede data fra tidligere sessioner, og den private nøgle ellers er kompromitteret eller stjålet, vil de ikke kunne dekryptere disse data.

ExpressVPN er en VPN-tjeneste, der bruger Perfect Forward Secrecy, der forhandler om en ny privat nøgle, hver gang du opretter forbindelse, og hvert 60 minut, mens en VPN-forbindelse bruges.

Denne ExpressVPN-illustration viser, hvordan VPN-appen bruger serverens offentlige nøgle til at fremstille et symmetrisk nøglepar ved hjælp af asymmetrisk kryptering.

Nu hvor vi har forklaret de forskellige tilgængelige krypteringsmetoder, lad os tale om de forskellige VPN-protokoller, der er tilgængelige.

VPN-protokoller

Hvad er en VPN-protokol?

VPN-protokoller repræsenterer processerne og sæt instruktioner (eller regler) VPN-klienter stoler på at etablere sikre forbindelser mellem en enhed og en VPN-server for at overføre data.

VPN-protokoller er dannet ud fra en kombination af transmissionsprotokoller og krypteringsstandarder.

Hvilke VPN-protokoller, der i øjeblikket er tilgængelige?

Her er de vigtigste VPN-tunnelprotokoller, du har brug for at vide om:

OpenVPN – Meget sikker og hurtig

OpenVPN er branchens guldstandard VPN-protokol, og vi anbefaler, at du bruger den, når du kan.

Det er en af de mest sikre og sikre VPN-protokoller, og vigtigst af alt er open-source, hvilket betyder, at den er helt gennemsigtig og fortsat testes og forbedres offentligt.

OpenVPN er meget konfigurerbar, og selvom det ikke understøttes naturligt af nogen platform, tilbyder de fleste VPN-udbydere gratis apps, der understøtter det.

Disse brugerdefinerede VPN-apps er tilgængelige på de fleste større platforme som Microsoft Windows, Apple MacOS, Android, Linux og iOS.

Nogle udbydere tilbyder også OpenVPN-konfigurationsfiler, hvilket betyder, at du kan downloade den originale OpenVPN-klient til din platform fra https://openvpn.net/ og bruge den til at oprette forbindelse til din valgte VPN-service.

OpenVPN fungerer på både UDP og TCP, som er typer af kommunikationsprotokoller.

TCP (Transmission Control Protocol) er den mest anvendte forbindelsesprotokol på Internettet. De data, der sendes, overføres i bunker, der typisk består af flere pakker.

TCP er designet til at levere de overførte data til OpenVPN-klienten i den rækkefølge, den blev sendt fra OpenVPN-serveren (f.eks. Pakker 1, 2, 3, 4 og 5, der sendes fra OpenVPN, modtages af OpenVPN-klienten i samme rækkefølge – 1 , 2, 3, 4, 5).

For at gøre dette kan TCP forsinke leveringen af de pakker, den har modtaget over netværket til OpenVPN-klienten, indtil den har modtaget alle forventede pakker og omarrangeret eventuelle out-of-order-pakker tilbage på plads.

TCP vil anmode om (og derefter vente på at modtage) pakker, der muligvis også er mistet i transmission mellem server og klient.

Denne behandling og ventetid tilføjer latens til VPN-forbindelsen, hvilket gør forbindelsen langsommere end UDP.

UDP (User Datagram Protocol) sender simpelthen datapakker uden at kræve bekræftelse på ankomst, og UDP-pakkestørrelser er mindre end TCP.

Ved at bruge OpenVPN UDP resulterer den mindre pakkestørrelse, manglende kontrol og omorganisering i en hurtigere forbindelse.

Så det er bedre: TCP eller UDP?

Det afhænger af dit ønskede resultat.

Hvis du bruger en VPN til at spille, streame eller bruge VoIP-tjenester, er UDP dit bedste alternativ, da det er hurtigere end TCP.

Ulempen er, at du kan opleve nogle mistede pakker, som for eksempel kan betyde på et VOIP-opkald, at du hører stemmen fra den person, du taler med, skåret ud i en brøkdel af en anden midttale.

Du skal dog skifte til TCP, hvis du oplever forbindelsesproblemer. TCP-port 443 er også nyttig til at omgå censur, da denne port er standardporten for HTTPS, og det er derfor mindre sandsynligt, at det bliver blokeret af firewalls.

Til kryptering bruger OpenVPN OpenSSL-biblioteket, der understøtter en række cifre.

OpenVPN-kryptering består af flere elementer: datakanal, kontrolkanal, servergodkendelse og HMAC-godkendelse:

- Servergodkendelse Funktioner i det samme var som TLS eller HTTPS. OpenVPN kan bruge certifikater til at verificere, at den server, du taler med, er kryptografisk betroet.

- Det kontrolkanal bruges i den indledende fase, udfører TLS-håndtryk for at blive enige om krypteringsparametrene til sikker transmission af data og godkendelse af klienten til serveren.

- Det datakanal er det lag, der transmitterer information mellem din enhed og OpenVPN Server. Dette lag er krypteret ved hjælp af et symmetrisk krypteringsskema til ydeevne, hvis nøgle blev opnået via kontrolkanalen.

- HMAC-godkendelse bruges til at sikre, at pakker, der sendes, ikke er blevet ændret under transit af en mand-i-midten-angriberen, der har evnen til at læse eller ændre dataene i realtid.

Vær opmærksom på, at nogle VPN-tjenester ikke bruger nogen steder i nærheden af det samme krypteringsniveau på begge kanaler.

Brug af svagere kryptering på datakanalen kan være en billig genvej til en hurtigere forbindelse, da bedre sikkerhed kommer på bekostning af hastigheden.

Desværre er en VPN kun så sikker som det svageste element, så du skal kigge efter en VPN, der er så stærk som muligt i dens kryptering af begge kanaler.

Vi vil gå nærmere ind på det i afsnittene nedenfor om ciffer og håndtryk.

Nu hvor du ved, hvad den sikreste VPN-protokol er, skal du vide, hvad de andre er – plus hvilken der skal undgås for enhver pris.

PPTP – Svag sikkerhed, undgå

Point-to-Point Tunneling Protocol (PPTP) en af de ældste VPN-protokoller, der stadig er i brug i dag. Det blev udviklet af et Microsoft-finansieret team og offentliggjort i 1999.

På trods af at være forældet, har PPTP nogle positive ting: det er kompatibelt med stort set alt, det behøver ikke yderligere software, da det er inkluderet i moderne operativsystemer, og det er meget hurtigt.

Det største problem er, at det har vist sig at være usikkert og let at knække (et angreb vil typisk tage mellem et minut og 24 timer).

PPTP er også enkel at blokere, da den er afhængig af GRE-protokollen, der let er firewalled.

Du bør undgå at bruge denne protokol, medmindre det er absolut nødvendigt at ændre din IP-adresse af ikke-følsomme grunde. Vi anser PPTP for at være usikker.

L2TP / IPsec – Sikker, men kan være langsom

Layer 2 Tunneling Protocol (LT2P) tager de bedste funktioner i både Microsofts Point-to-Point Tunneling Protocol (PPTP) og Cisco’s Layer 2 Forwarding Protocol (L2F) og bruges til at oprette en tunnel mellem en klientenhed og en server over netværket.

L2TP kan håndtere godkendelse, men giver ikke nogen krypteringsfunktioner.

Derfor implementeres L2TP typisk med Internet Protocol Security (IPsec) for at skabe sikre pakker, der giver godkendelse, integritet og kryptering af data.

Dette er mere almindeligt kendt som L2TP / IPsec, og data krypteres normalt ved hjælp af AES-koderen, som du kan læse mere om her.

Når du opretter forbindelse til en VPN-server med L2TP / IPsec, bruges IPsec til at oprette en sikker kontrolkanal mellem klient og server.

Pakker med data fra din enhedsapplikation (som f.eks. Din webbrowser) er indkapslet af L2TP. IPSec krypterer derefter disse L2TP-data og sender dem til serveren, der derefter udfører den omvendte proces, dekrypterer og afkapsler dataene.

Med hensyn til hastighed bør L2TP / IPsecs dobbeltindkapsling (i det væsentlige en tunnel i en tunnel) gøre det langsommere end OpenVPN.

Imidlertid er det faktisk teoretisk hurtigere, fordi kryptering og dekryptering finder sted i kernen, som kan behandle pakker effektivt med mindst mulig omkostning.

L2TP / IPsec betragtes generelt som sikkert, når det bruges med AES-chiffer.

Men der har været forslag om, at protokollen er kompromitteret af NSA, og at IPsec bevidst blev svækket under dens oprettelse.

Der har dog ikke været nogen officiel bekræftelse af dette.

Det største problem med L2TP / IPsec og dens anvendelse i VPN-tjenester ligger hos de tjenester, der bruger foruddelte nøgler (også kendt som en delt hemmelighed), der kan downloades fra VPN-tjenestens websteder og derfor er tilgængelige for alle.

Selvom disse nøgler kun bruges til at autentificere forbindelsen med VPN-serverne, og selve dataene forbliver krypteret via en separat nøgle, åbner de døren til potentielle MITM (Man in-the-middle) angreb.

Det er her, angriberen forpligter sig til en VPN-server for at dekryptere trafikken og aflytningen af forbindelsen.

L2TP / IPsec bruger også et begrænset antal faste porte, hvilket gør det relativt let at blokere.

På trods af disse problemer er LT2P / IPsec et solidt valg, da det understøttes naturligt af så mange platforme, så længe foruddelte nøgler ikke bruges.

SSTP – Lukket kilde med potentielle risici

Secure Socket Tunneling Protocol (SSTP) er en Microsoft-ejet proprietær protokol, der er baseret på SSL 3.0, hvilket betyder, at den ligesom OpenVPN kan bruge TCP-port 443.

Da SSTP ikke er open source, er det umuligt at modbevise forslag om bagdøre eller andre sårbarheder, der findes i protokollen.

Denne risiko opvejer langt fra alle fordele ved dens tætte integration med Windows.

Et andet rødt flag er, at SSL 3.0 er sårbar over for et mand-i-midten-angreb kaldet POODLE.

Det er ikke bekræftet, om SSTP er påvirket, men efter vores mening er det ikke værd at risikoen.

IKEv2 / IPSec – Meget hurtig, sikker og stabil

Internet Key Exchange version 2 (IKEv2) er en nyere VPN-protokol og en anden standard med lukket kilder udviklet i samarbejde mellem Microsoft og Cisco.

IKEv2 understøttes naturligt af iOS, BlackBerry og Windows version 7 og nyere.

Der er dog open source-versioner af IKEv2 udviklet til Linux, som ikke har de samme tillidsproblemer som den proprietære version.

I lighed med L2TP / IPsec bruges IKEv2 sammen med IPsec når en del af en VPN-løsning, men tilbyder mere funktionalitet.

IKEv2 / IPSec kan håndtere ændring af netværk gennem noget, der kaldes MOBIKE-protokollen – nyttig for mobile brugere, der er tilbøjelige til at falde deres forbindelse, og er hurtigere på grund af at de er programmeret til at gøre bedre brug af båndbredde.

IKEv2 / IPSec understøtter også en bredere vifte af krypteringscifre end L2TP / IPSec.

IKEv2 skærer ofte ikke den, når du forsøger at oprette forbindelse fra et stærkt censureret land. Dette skyldes, at IKEv2 bruger specificerede porte, der er meget let for Great Firewall at blokere.

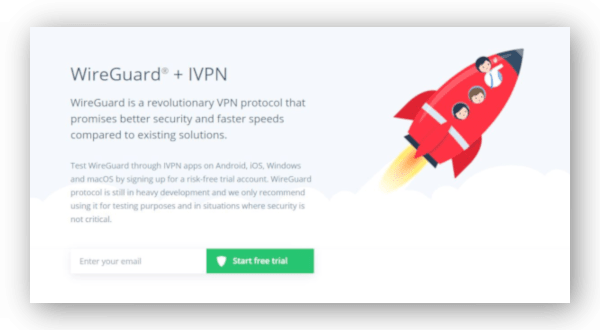

WireGuard – Lovende ny protokol

Wireguard er en ny tunnelprotokol, der sigter mod at være hurtigere og højere end den nuværende mest populære protokol, OpenVPN.

WireGuard sigter mod at tackle problemerne, der ofte er forbundet med OpenVPN og IPsec: nemlig kompliceret opsætning, plus afbrydelser (uden yderligere konfiguration) og de tilknyttede lange genforbindelsestider, der følger.

Mens OpenVPN + OpenSSL og IPsec har en stor kodebase (~ 100.000 kodelinjer for OpenVPN og 500.000 for SSL) og IPsec (400.000 linjer kode), hvilket gør det svært at finde fejl, vejer Wireguard i øjeblikket på mindre end 5.000 linjer i størrelse.

Men Wireguard er stadig under udvikling.

Mens Wireguard-benchmarks viser, at det er meget hurtigt, er der problemer i implementeringen, der kan gøre det uegnet til brug af en kommerciel VPN-udbyder.

Den ene er, at den kræver, at der tildeles en ikke-offentlig IP-adresse til hver bruger, hvilket tilføjer et element til at logge enhver seriøs VPN-bruger ville være ubehagelig med.

Hvorfor?

Fordi denne ikke-offentlige IP-adresse kan bruges til at identificere dig.

Dog arbejdes der på at tackle dette.

Det er stadig tidlige dage for WireGuard, og det har endnu ikke fuldt ud beviset sig – dog øger et stigende antal VPN-udbydere det til deres klienter kun til testformål, herunder IVPN og AzireVPN.

VPN-protokoller giver rammen for sikker kryptering, lad os nu finde ud af, hvilken rolle cifre spiller og hvilke tilgængelige cifre der er tilgængelige.

ciphers

En chiffer er i det væsentlige en algoritme til kryptering og dekryptering af data. VPN-protokoller bruger en række cifre, og følgende er de mest anvendte:

AES

Advanced Encryption Standard (AES) er en symmetrisk nøglekryptering oprettet af U.S. National Institute of Standards and Technology (NIST) i 2001.

Det er guldstandarden for online krypteringsprotokoller og bruges stærkt af VPN-branchen. AES betragtes som en af de sikreste cifre, der skal bruges.

AES har en blokstørrelse på 128 bit, hvilket betyder, at AES kan håndtere større filstørrelser end andre cifre, såsom Blowfish, der har en 64-bit blokstørrelse.

AES kan bruges med forskellige nøglelængder. Mens AES-128 stadig betragtes som sikker, foretrækkes AES-256, da det giver større beskyttelse. AES-192 er også tilgængelig.

Når du læser om ‘militær-grade’ eller ‘bank-grade’ kryptering på en VPN-tjenestes websted, henviser det generelt til AES-256, som bruges af den amerikanske regering til Top Secret-data.

Blowfish

Blowfish er en anden symmetrisk nøglekode, designet i 1993 af den amerikanske kryptograf Bruce Schneier.

Blowfish var tidligere standardciffer brugt i OpenVPN, men er stort set blevet erstattet af AES-256.

Når Blowfish bruges, ser du det typisk brugt med en 128-bit nøgellængde, selvom det kan variere fra 32 bit til 448 bit.

Blowfish har nogle svagheder, herunder dets sårbarhed over for ‘fødselsdagsangreb’, hvilket betyder, at den virkelig kun skal bruges som et tilbageslag til AES-256.

Camellia

Camellia er også en symmetrisk nøglekode, og den ligner meget AES med hensyn til sikkerhed og hastighed.

Den største forskel er, at Camellia ikke er certificeret af NIST, den amerikanske organisation, der oprettede AES.

Mens der er et argument for at bruge en ciffer, der ikke er tilknyttet den amerikanske regering, er den sjældent tilgængelig i VPN-software, og den er heller ikke blevet så grundigt testet som AES.

VPN-håndtryk

Ligesom med at starte en sikker session på et HTTPS-websted, kræver sikker forbindelse til en VPN-server brug af offentlig nøglekryptering (typisk ved hjælp af RSA-kryptosystemet) via en TLS-håndtryk.

RSA har været grundlaget for internetsikkerhed i de sidste to årtier, men desværre ser det nu ud til, at den svagere version, RSA-1024, er blevet brudt af NSA.

Mens de fleste VPN-tjenester er flyttet væk fra RSA-1024, bruger et mindretal fortsat det og bør derfor undgås. Se efter RSA-2048, der stadig betragtes som sikker.

Ideelt set vil yderligere kryptering blive brugt til at skabe perfekt fremad-hemmelighed. Dette vil typisk være via inkluderingen af Diffie-Hellman (DH) eller Elliptisk kurve Diffie-Hellman (ECDH) nøgleudveksling.

Mens ECDH kan bruges alene til at skabe et sikkert håndtryk, skal DH alene undgås, da det er sårbart over for at blive revnet. Dette er ikke et problem, når det bruges sammen med RSA.

SHA Hash-godkendelse

Secure Hash Algorithms (SHA) bruges til at garantere integriteten af transmitterede data og SSL / TLS-forbindelser, såsom OpenVPN-forbindelser, for at sikre, at information ikke er ændret under transit mellem kilde og destination.

Secure Hash-algoritmer fungerer ved at transformere kildedata ved hjælp af en såkaldt hash-funktion, hvorved den originale kildemeddelelse køres gennem en algoritme, og resultatet er en streng i streng længde med tegn, der ikke ligner originalen – “hash-værdien”.

Det er en envejsfunktion – du kan ikke køre en de-hash-proces for at bestemme den originale meddelelse fra hash-værdien.

Hashing er nyttigt, fordi ændring af kun et tegn i inputkildedataene fuldstændigt vil ændre hashværdien, der udsendes fra hash-funktionen.

En VPN-klient kører de data, der er modtaget fra serveren, kombineret med den hemmelige nøgle, gennem den hashfunktion, der er aftalt under VPN-håndskakningen.

Hvis hashværdien, som klienten genererer, adskiller sig fra hashværdien i meddelelsen, vil dataene blive kasseret, da meddelelsen er blevet manipuleret.

SHA-hash-godkendelse forhindrer angreb mellem mennesker i midten ved at være i stand til at registrere enhver manipulation med et gyldigt TLS-certifikat.

Uden den kunne en hacker forudse den legitime server og narre dig til at oprette forbindelse til en usikker, hvor din aktivitet kunne overvåges.

Det anbefales, at SHA-2 (eller højere) bruges til at forbedre sikkerheden, da SHA-1 har bevist svagheder, der kan gå på kompromis med sikkerheden.

Vi har dækket meget grund i denne vejledning til kryptering, men du har muligvis stadig nogle mere generelle spørgsmål relateret til VPN’er og protokoller, der skal besvares.

Her er de mest almindelige spørgsmål, vi hører:

Hvad er den sikreste VPN-protokol?

OpenVPN, der bruges med AES-256-chiffer, betragtes generelt som den bedste og sikreste VPN-protokol. OpenVPN er open source og er offentligt testet for svagheder.

OpenVPN tilbyder en stor balance mellem privatliv og ydeevne og er kompatibel med mange populære platforme. Mange kommercielle VPN-tjenester bruger OpenVPN som standard.

IKEv2 er en god mulighed for mobile enheder, da den håndterer netværksændringer mere effektivt og automatisk gendanner faldne forbindelser let og hurtigt.

Hvordan ændrer jeg VPN-protokol?

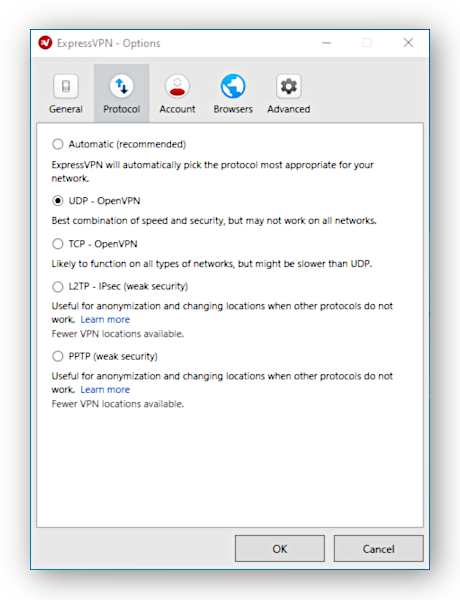

Nogle VPN-tjenester, som ExpressVPN, giver dig mulighed for at ændre VPN-protokollen i VPN-appens indstillingsmenu.

Hvis dette er tilfældet, skal du blot åbne indstillingsmenuen og vælge den VPN-protokol, du vil bruge.

Hvis der ikke er valg af VPN-protokol inden for den brugerdefinerede app, kan du muligvis installere alternative protokoller ved hjælp af manuel konfiguration.

NordVPN er et eksempel på en VPN-service, der kører på OpenVPN, men muliggør manuel installation af IKEv2.

Hvis din VPN-service understøtter alternativ protokolkonfiguration, skal du sørge for nøje at følge instruktionerne på sit websted.

Krypter alle VPN’er?

VPN-koder krydser data i sig selv, men der er nogle tjenester derude, der hævder at være VPN’er, mens de ikke leverer nogen kryptering. Hola Free VPN er en af disse, og du bør undgå produkter som den for enhver pris.

VPN-browserudvidelser er et andet produkt, man skal være lidt opmærksom på. Browserudvidelser er proxy-tjenester snarere end VPN-tjenester, og mens nogle leverer kryptering, andre ikke.

Browserudvidelserne, der giver kryptering, beskytter kun din browsertrafik i den webbrowser, den kører i, så du bliver nødt til at bruge en fuld VPN til at kryptere alle dine andre apps.

Er alle VPN’er sikre at bruge?

Ja – hvis du træffer det rigtige valg.

Ikke alle VPN’er er sikre at bruge. Selv dem, der bruger de bedste VPN-protokoller og cifre, kan sætte dine personlige data i fare ved at logge dine online aktiviteter.

Du skal kigge efter en VPN med en privatlivsvenlig logningspolitik samt en, der understøtter de sikreste VPN-protokoller og cifre.

For ikke at gøre tingene lettere for dig, hvorfor ikke tage et kig på vores højst anbefalede VPN’er – de er de sikreste rundt omkring.