Menyambung ke rangkaian WiFi awam tanpa mengambil langkah berjaga-jaga yang perlu memberi penyerang akses kepada aktiviti penyemakan imbas, butiran akaun dan banyak lagi. Ketahui cara untuk selamat dengan 4 petua keselamatan penting ini.

WiFi Awam telah mengubah cara kami bekerja, cara perjalanan kami, dan juga cara kami berkomunikasi. Dengan rangkaian global yang berkembang lebih dari 350 juta hotspot, WiFi awam percuma telah menjadi alat yang diperlukan untuk berjuta-juta pengguna internet setiap hari.

Syarikat-syarikat sering melebih-lebihkan risiko WiFi awam untuk menjana klik dan menjual produk keselamatan. Sebenarnya, WiFi awam tidak begitu berbahaya kerana ia dibuat. Terima kasih kepada kebangkitan HTTPS, anda akan lebih selamat di rangkaian terbuka berbanding sebelum ini.

Tetapi WiFi awam tidak bebas risiko. Apabila anda mengakses rangkaian tidak selamat tanpa mengambil langkah berjaga-jaga yang sewajarnya, anda masih berisiko memberi akses penyerang kepada anda:

- Aktiviti pelayaran

- Data peribadi sensitif

- Butiran akaun & kata laluan

- Perbualan e-mel & mesej

Semua maklumat ini boleh didedahkan jika anda tidak mengambil langkah untuk mengubah tingkah laku pelayaran anda atau melindungi sambungan anda. Menurut laporan oleh Norton, 87% pengguna telah meletakkan data mereka dalam bahaya apabila menggunakan rangkaian WiFi awam.

Sama ada anda disambungkan ke rangkaian WiFi awam sebenar atau hotspot palsu, menggunakan rangkaian awam memberikan penggodam lebih banyak ruang memintas dan kumpulkan data anda.

Fikirkan trafik internet anda seperti perbualan: sama seperti dalam kehidupan sebenar, bercakap di khalayak ramai jauh lebih mudah terdengar daripada menguping dari bercakap secara peribadi.

Kami tidak akan membesar-besarkan potensi bahaya atau memberitahu anda tidak pernah menggunakan WiFi awam.

Sebaliknya, kami akan memberikan anda lari jujur daripada risiko menggunakan rangkaian WiFi awam.

Kami akan meliputi isu privasi dan keselamatan yang sebenar dan terangkan empat langkah mudah untuk mengurangkan peluang anda untuk diretas atau mempunyai data anda dicuri.

Apakah WiFi Awam??

WiFi Awam adalah titik sambungan internet tanpa wayar percuma tersedia untuk sesiapa sahaja di kawasan tertentu. Rangkaian awam biasanya akan mempunyai kata laluan mudah didapati atau kata laluan tidak sama sekali – yang bermaksud sesiapa sahaja boleh menyambung kepada mereka.

Hotspot WiFi percuma biasanya ditemui di tempat awam yang sibuk seperti kedai, restoran, lapangan terbang, dan hotel. Kebanyakan pengguna kini menjangkakan untuk mencari rangkaian percuma hampir di mana sahaja mereka pergi – sesuatu penjenayah siber menggunakan kelebihan mereka.

Adakah Keselamatan WiFi Awam?

Bahaya WiFi awam adalah sering dibesar-besarkan dalam usaha untuk menjual produk keselamatan. Sebenarnya, berkat kebangkitan HTTPS, rangkaian WiFi awam tidak pernah selamat.

Bahaya WiFi awam sering diabaikan.

Rangkaian Wi-Fi awam masih ada sememangnya kurang selamat daripada rangkaian peribadi, peribadi kerana anda tidak tahu yang menubuhkannya atau siapa lagi yang menyambungkannya.

Alat pemintasan lalu lintas dan alat penyaduran mudah didapati dengan mudah untuk dibeli dalam talian, dan saiz pasaran untuk data peribadi semakin meningkat setiap hari. Ia masih mudah mengganggu penyerang untuk menyediakan hotspot WiFi palsu untuk mencuri maklumat anda.

Menurut siasatan Bloomberg baru-baru ini, penjenayah siber juga memeriksa hotel hanya untuk mengumpul data rangkaian berharga:

“Pemimpin itu telah menggunakan hotspot telefonnya untuk membuat rangkaian Wi-Fi baru, menamakannya selepas hotel. Dalam beberapa minit, enam peranti telah menyertai rangkaian palsunya, mendedahkan aktiviti internet mereka kepada penggodam. “

Jika rangkaian tidak mempunyai kata laluan, semua trafik HTTP yang mengalir ke dan dari hotspot itu tidak dienkripsi. Ini bermakna semua data yang dihantar dari komputer anda dihantar sebagai teks biasa.

Menyambung ke rangkaian WiFi awam yang tidak dilindungi menyebabkan anda terdedah kepada:

- Serangan Man-in-the-Middle (MitM)

- Spoofing DNS

- Hotspot palsu

- Rampasan sesi

Cara terbaik untuk mengelakkan bahaya ini ialah memahami mereka. Di bahagian seterusnya, kami akan melindungi lima risiko WiFi awam yang paling biasa.

Sekiranya anda ingin mengetahui cara melindungi diri anda, anda boleh melangkau terus ke 4 petua keselamatan penting kami.

Apakah Bahaya WiFi Awam??

1HTTP & HTTPS

Banyak syarikat VPN akan cuba meyakinkan anda bahawa rangkaian WiFi awam sentiasa berbahaya. Terima kasih kepada sesuatu yang dipanggil HTTPS, ini tidak benar.

HTTPS bermaksud Hypertext Transfer Protocol Secure. Ia merupakan sambungan terenkripsi protokol HTTP, satu standard internet asas yang membolehkan halaman web diminta dan dimuatkan.

Di atas fungsi asas HTTP, HTTPS direka untuk melindungi privasi dan keselamatan data dalam transit.

HTTPS menyediakan penyulitan melalui TLS (Transport Layer Security), yang menjamin hubungan antara pelanggan (mis. Pelayar web) dan pelayan (mis. Example.org). Ini bermakna sebarang sambungan ke laman web HTTPS adalah disulitkan, disahkan, dan sentiasa diperiksa integriti.

HTTPS menjadikannya lebih sukar bagi penyerang untuk memintas komunikasi di antara pelayar anda dan laman web yang anda lawati kerana data itu tidak lagi dalam teks biasa.

Untuk memeriksa sama ada laman web yang anda lawati disulitkan dengan HTTPS, semak URL yang ada dalam bar alamat. Jika ia didayakan HTTPS, anda akan melihat padlock di sudut kiri atas.

Jika anda menyambung ke laman web di WiFi awam yang tidak menjamin dirinya sendiri dengan HTTPS, anda meninggalkan diri anda dengan terbuka untuk menyerang. Mana-mana pihak ketiga boleh memantau aktiviti penyemakan imbas anda, lihat URL yang anda muatkan, dan tangkap data yang anda hantar.

Nasib baik, sehingga 94% lalu lintas merentas Perkhidmatan Google kini disulitkan dengan HTTPS. Ini bermakna kebanyakan laman web yang anda lawati akan dilindungi.

Anda boleh mencari senarai tapak web yang tidak mematuhi HTTPS di sini, yang mana banyak yang akan anda kenali.

Serangan 2Man-in-the-Middle (MitM)

Kewujudan HTTPS tidak menjadikan WiFi awam sepenuhnya selamat. Paling penting, ia tidak akan melindungi pertanyaan DNS anda.

Jika anda menyambung ke rangkaian WiFi yang tidak selamat, kemungkinan penyerang dapat memintas permintaan DNS anda dan menghantar anda ke pelayan alternatif di bawah kawalan mereka. Ini dikenali sebagai serangan Man-in-the-Middle (MitM).

Secara teknikal, serangan Man-in-the-Middle (MitM) merujuk kepada mana-mana senario di mana pihak ketiga mengganggu atau mengubah komunikasi antara dua sistem.

Apabila serangan MitM terjadi pada WiFi awam, penyerang mengganggu hubungan antara komputer anda dan juga pelayan web anda cuba menyambung ke. Mengikut laporan risikan ancaman oleh IBM, 35% daripada semua aktiviti dalam talian yang berniat jahat bermula dengan serangan Mitm.

Serangan Man-in-the-Middle boleh datang dalam pelbagai bentuk, termasuk:

- Spoofing DNS

- Spoofing HTTPS

- Penyerang Man-in-the-Browser (MitB)

- Hotspot palsu

- E-mel phishing

Pada rangkaian tidak selamat, penyerang boleh ubah bahagian utama daripada trafik rangkaian, redirect trafik ini, atau menyuntik kandungan yang berniat jahat ke dalam paket data yang ada.

Penyerang boleh memaparkan laman web atau borang login palsu, menggantikan pautan dengan alternatif yang berniat jahat, menambah gambar, dan banyak lagi.

Hacker boleh menipu orang untuk mendedahkan atau menukar kata laluan mereka, mendedahkan maklumat yang sangat peribadi.

Serangan MitM adalah popular kerana mereka murah, mudah, dan berkesan. Semua keperluan penggodam adalah peranti seperti $ 99 WiFi Pineapple – peranti bersaiz saku yang kelihatan seperti salib antara pemacu kilat USB dan penghala WiFi.

The $ 99 WiFi Pineapple membolehkan sesiapa sahaja untuk mengeksploitasi rangkaian awam untuk mengumpul data peribadi.

Peranti mudah ini membolehkan sesiapa sahaja untuk membuat titik akses WiFi palsu dan menjalankan serangan Mitm. Mereka dijual secara komersial dan dijual sebagai standard di kebanyakan gedung perkakasan komputer.

Pineapple pertama kali dibangunkan oleh Hak5 sebagai alat untuk penguji penetrasi. Pentesters diupah oleh syarikat untuk menguji atau menyerang rangkaian mereka sendiri untuk menyerlahkan sebarang kelemahan.

Pineapple WiFi mampu berinteraksi dengan beratus-ratus peranti pada satu masa. Penyelidik keselamatan boleh menggunakannya untuk melaksanakan pelbagai serangan ke atas rangkaian WiFi awam untuk melihat bagaimana mereka berfungsi dan bagaimana untuk melindungi mereka.

Pemaju juga menyediakan panduan komprehensif untuk menjalankan serangan tersebut, dan forum untuk membantu jika anda terjebak.

Walaupun ini menjadikannya alat yang berguna untuk penyelidik, ia juga merupakan alat yang berbahaya di tangan yang salah. Penyerang dengan mudah boleh menggunakan Pineapple untuk mengumpul data peribadi sensitif daripada pengguna Wi-Fi awam yang tidak disengajakan.

Hackernoon melakukan eksperimen menggunakan Pineapple WiFi dan mendapati bahawa 49 peranti disambungkan dalam satu petang.

Anda boleh mengetahui lebih lanjut mengenai melindungi terhadap serangan MitM pada bab seterusnya panduan ini.

3DNS Spoofing

Spoofing DNS atau “keracunan cache DNS” adalah sejenis jenis serangan Man-in-the-Middle yang direka untuk mengalihkan trafik dari pelayan yang sah dan mengalihkannya ke arah yang palsu. Serangan jenis ini sangat popular terhadap rangkaian WiFi awam yang tidak dilindungi.

Pertanyaan DNS dihantar dari peranti anda setiap kali anda menyambung ke tapak web. Apabila anda memasukkan URL ke dalam bar alamat penyemak imbas anda, anda pertama sekali menghubungi Nama pelayan DNS yang mendapati alamat IP yang hampir sama (mis. 192.168.1.1) untuk domain (contohnya example.com) yang anda cari.

Spoofing DNS adalah apabila pihak ketiga mengubah penyertaan dalam cache resolver nama pelayan DNS. Ini seperti menukar nombor telefon dalam direktori – jika seseorang mengubah entri untuk “example.com”, mana-mana pengguna yang cuba mengakses laman web itu akan dihantar ke alamat IP yang lain yang ditentukan oleh peretas.

Terdapat dua sebab utama mengapa penyerang mungkin melakukan ini:

-

Untuk melancarkan serangan “penafian perkhidmatan” (DDoS). Penyerang boleh mengubah alamat IP yang disenaraikan untuk domain umum seperti Google.com untuk mengalihkan jumlah trafik yang besar ke pelayan lain. Sekiranya pelayan alternatif tidak mampu mengendalikan jumlah yang tinggi, ia sering boleh melambatkan atau berhenti. Serangan jenis DDoS ini boleh meretas keseluruhan laman web.

-

Pengalihan semula. Penyertaan DNS yang rosak boleh digunakan untuk mengalihkan mangsa ke laman web penipuan. Penyerang menggunakan ini untuk menghantar pengguna ke laman pancingan data yang kelihatan hampir sama dengan destinasi yang dimaksudkan. Laman web ini direka untuk menipu pengguna memasukkan data sensitif seperti mereka nama pengguna dan kata laluan.

Kebanyakan penyerang akan memilih untuk mengkonfigurasi mereka sendiri pelayan DNS DNS yang berniat jahat. Mereka kemudian boleh menggunakan beberapa strategi untuk mengedarkan malware changer DNS kepada komputer pengguna, telefon pintar, atau penghala WiFi.

Malware changer DNS mengubah tetapan peranti anda untuk menunjuk pertanyaan DNS ke pelayan berniat jahat penggodam. Penyerang kemudian boleh mengalihkan trafik untuk laman web yang sah ke laman web malware dan phishing.

Kod untuk malware changer DNS sering dijumpai di URL yang dihantar melalui e-mel spam. E-mel ini cuba menakut-nakutkan pengguna untuk mengklik pada URL yang dibekalkan, yang seterusnya menjejaskan komputer mereka. Iklan banner dan imej – baik dalam e-mel dan laman web yang tidak boleh dipercayai – juga boleh mengarahkan pengguna ke kod ini.

Selain dari peranti anda sendiri, penyerang juga boleh router sasaran dengan DNS yang sama mengubah malware. Penghala boleh mengatasi tetapan DNS peranti, yang merupakan ancaman khusus untuk pengguna yang disambungkan ke rangkaian WiFi awam.

4Fot Hot Spot & Serangan Serangan Jahat

Hotspot palsu atau “serangan Penyakit Kembar” adalah antara ancaman yang paling umum dan paling berbahaya terhadap sambungan WiFi awam.

Penyerang hanya meniru rangkaian WiFi awam dengan nama yang nampaknya sah seperti ‘Free_Cafe_WiFi’ dan menunggu mangsa mereka berhubung.

Pengganggu yang kurang canggih juga boleh memilih nama seperti “INTERNET PERCUMA” dalam usaha menarik orang. Serangan kembar Evil sangat mudah ditarik – anda dapat melihat tujuh tahun ini melakukannya dalam 11 minit.

WiFi Tinju juga termasuk kapasiti asli untuk mengesan isyarat SSID secara aktif. Isyarat ini digunakan oleh telefon untuk mencari dan menyambung rangkaian WiFi yang dikenali, dan boleh dengan mudah disalin oleh pihak ketiga yang berniat jahat.

Ini bermakna sesiapa yang mempunyai WiFi Nanas boleh menipu telefon atau komputer riba anda untuk menyambung ke rangkaian WiFi berbahaya hanya dengan berdekatan. Nampaknya kepada pengguna seolah-olah mereka disambungkan ke rangkaian yang biasa yang mereka sambungkan sebelum ini.

Ia sangat mudah jatuh untuk hotspot WiFi palsu. Pada 2016 Konvensyen Republikan AS, lebih daripada 1200 orang yang berhubung dengan rangkaian WiFi percuma berbahaya kerana mereka telah menargetkan nama seperti “I Vote Trump! Internet Percuma. “Ini menyebabkan mereka sensitif data, e-mel, dan mesej.

Malah, 68% pengguna di konvensyen mendedahkan identiti mereka melalui WiFi awam dalam beberapa cara. Ini adalah rangkaian palsu yang ditubuhkan dalam ujian oleh Avast untuk membuat titik mengenai WiFi awam – tetapi akibatnya mungkin teruk.

Sentiasa berhati-hati apabila menyambungkan secara automatik ke rangkaian, terutamanya jika nama atau lokasinya kelihatan mencurigakan.

5Session Hijacking

Rampasan sesi adalah sejenis serangan Man-in-the-Middle yang membolehkan pihak ketiga yang berniat jahat mendapat keuntungan kawalan penuh akaun dalam talian anda.

Penyerang boleh menggunakan teknik ini untuk mengambil alih sambungan antara peranti anda dan mesin lain. Ini boleh menjadi pelayan web, aplikasi, atau laman web dengan borang login.

“Sesi” adalah negeri sementara yang ditubuhkan di antara dua peranti berkomunikasi. Sesi ini berfungsi untuk mengesahkan kedua-dua pihak dan membenarkan butiran tentang komunikasi mereka dijejaki dan disimpan.

Sesi ditubuhkan menggunakan pelbagai protokol pengesahan yang memastikan kedua-dua pihak tahu siapa yang satu sama lain. Ini termasuk “sesi cookie” HTTP – fail yang mengandungi butiran mengenai interaksi anda dengan pelayan web.

Apabila anda melog masuk ke laman web, anda diberikan kuki sesi. Semasa anda menyemak imbas tapak web, pelayan akan terus menanyakan mesin anda untuk mengesahkan dirinya dengan menghidupkan kuki ini.

Rampasan penyingkiran sesi cookies ini. Pelayan web yang anda berinteraksi dengan bergantung pada cookie sesi untuk mengenal pasti dan mengesahkan peranti anda – jika dicuri, pencuri juga boleh mencuri identiti anda.

Kuki sesi paling berharga adalah yang dihantar kepada pengguna yang log masuk ke sangat selamat laman web.

Bersenjata dengan maklumat ini, penyerang boleh:

- Membeli barangan mengikut nama anda

- Bergerak wang antara akaun

- Tukar butiran log masuk anda

- Mengunci anda keluar dari akaun anda

Hacker boleh mencuri cookies sesi dalam pelbagai cara. Biasanya, mereka akan menjangkiti peranti pengguna dengan perisian berniat jahat yang merekodkan maklumat sesi mereka dan menghantar cookie yang relevan kepada penyerang.

Pada rangkaian tidak selamat, penyerang juga boleh menggunakan perisian khusus yang disebut ‘sniffers sesi’ untuk mengenal pasti dan memintas token sesi anda.

Perisian untuk menghidu adalah sangat mudah untuk diakses walaupun pada hakikatnya haram untuk menggunakannya untuk menguping dan pengintipan data. Perisian sniffing yang popular dari masa lalu termasuk Ethereal, FaceNiff, dan Firesheep.

Cara paling berkesan untuk melindungi diri daripada rampasan sesi adalah untuk elakkan rangkaian WiFi tanpa jaminan. Anda lebih terdedah kepada rampasan jika anda menghantar semua sesi cookies anda tanpa disenarai di seluruh rangkaian bebas.

Secara umumnya, rampasan sesi tidak mungkin dilakukan jika anda menyambung ke laman web menggunakan sambungan HTTPS, kerana kuki anda akan dilindungi oleh lapisan enkripsi.

Yang mengatakan, penggodam pandai boleh menipu penyemak imbas anda untuk melawat versi HTTP laman web dalam proses yang dipanggil HTTP spoofing, dan kemudian melancarkan serangan melalui kaedah konvensional.

Cara Tetap Aman di WiFi Awam: 4+ Tips Keselamatan

Bab ini akan menerangkan empat langkah mudah yang boleh anda ikuti untuk mengurangkan peluang anda untuk diretas atau mempunyai data anda dicuri pada sambungan WiFi awam.

1Change Behavior Pelayaran Anda

Rangkaian WiFi awam yang paling berbahaya adalah perkara itu tidak memerlukan kata laluan untuk menyertai.

Kami cenderung untuk menarik diri ke rangkaian ini kerana ia biasa dan sangat mudah, tetapi mereka meningkatkan risiko pelanggaran serius secara dramatik.

Sekiranya anda perlu menggunakan WiFi awam, pilih rangkaian yang dilindungi kata laluan.

Jika anda tidak dapat mencari rangkaian terbuka yang anda percayai, anda patut mempertimbangkan menggunakan anda pelan data mudah alih sebaliknya. Pilihan ini lebih selamat dan boleh didapati di menu Tetapan pada peranti anda. Apple dan Android kedua-duanya mempunyai panduan berguna yang menjelaskan bagaimana untuk melakukan ini.

Jika ia benar-benar diperlukan untuk menyambung ke rangkaian terbuka, pastikan untuk hadkan aktiviti anda untuk mengelakkan sebarang tingkah laku yang mungkin melibatkan data peribadi anda.

Elakkan perbankan dalam talian atau membeli-belah di laman web seperti eBay atau Amazon. Sekiranya sesuatu melibatkan transaksi kewangan atau menyerahkan butiran peribadi anda, jelaskan.

Untuk mengelakkan hotspot palsu, juga amalan yang baik untuk bertanya kepada kakitangan tentang apa nama WiFi itu jika anda berada di sebuah restoran atau hotel – terutamanya jika terdapat rangkaian yang sama bernama di sekitar.

2Change Settings Device Anda

Terdapat beberapa pelarasan mudah yang boleh anda buat pada peranti anda yang akan menjadikannya jauh lebih mudah terdedah kepada serangan.

Matikan Sambungan WiFi Automatik

Salah satu perkara pertama yang boleh anda lakukan ialah matikan sambungan automatik. Ini akan membantu anda mengelakkan menyambung ke hotspot terbuka secara rawak.

Untuk mematikan sambungan WiFi automatik pada Windows:

- Navigasi ke menu Tetapan.

- Klik Rangkaian & Internet > Wi-Fi > Menguruskan Rangkaian yang Dikenali.

- Klik kanan pada mana-mana rangkaian yang anda tidak mahu sambungkan secara automatik.

- Pilih ‘Properties’ dan hapus centang pilihan yang dilabelkan ‘Sambung Secara Automatik Semasa dalam Range’.

Bagaimana untuk melumpuhkan sambungan WiFi automatik pada Windows.

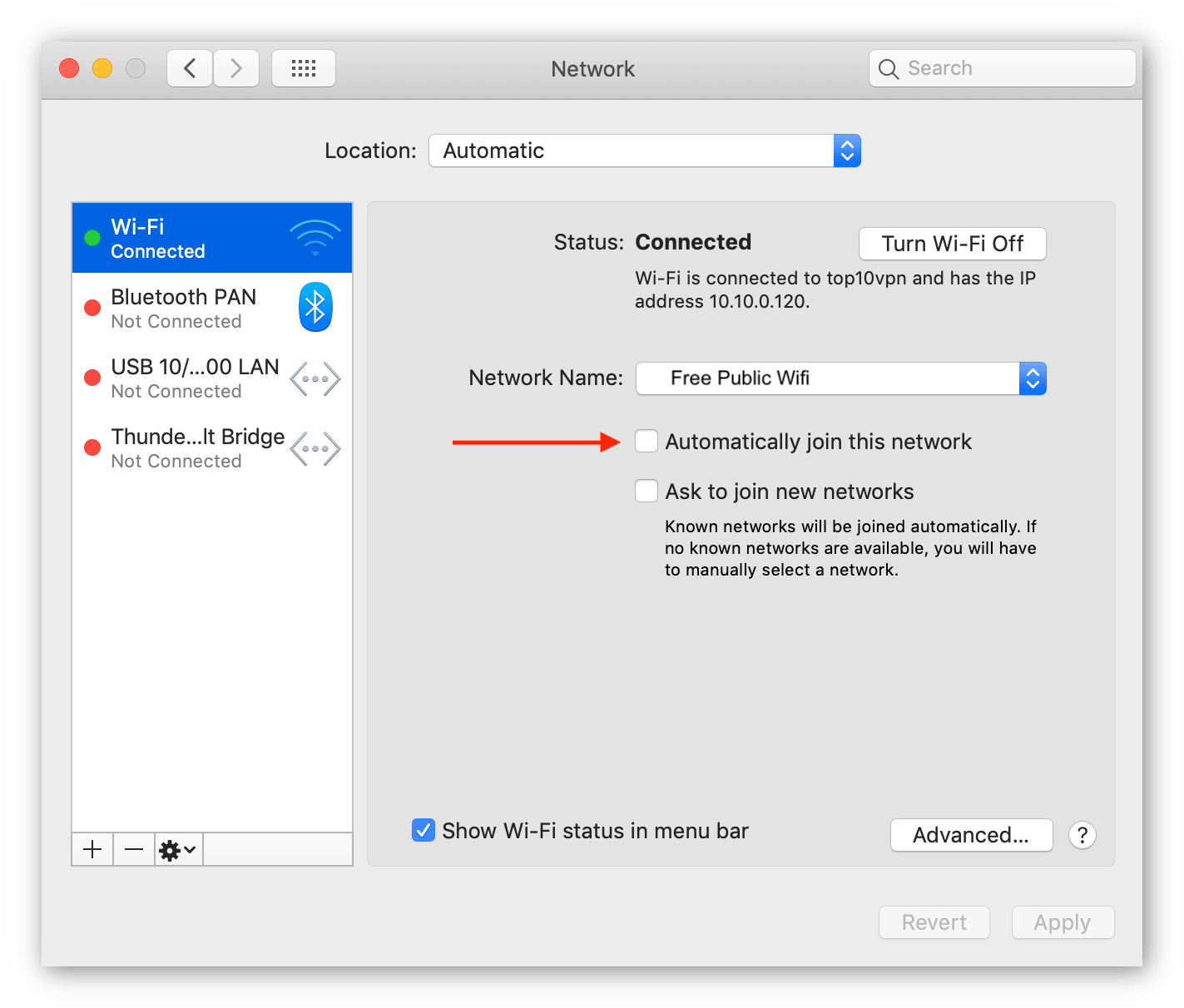

Untuk mematikan sambungan WiFi automatik pada Mac:

- Navigasi ke menu Pilihan Sistem.

- Pilih ‘Rangkaian’.

- Di sebelah kiri, pilih mana-mana rangkaian yang anda tidak mahu sambungkan secara automatik.

- Nyahtandai kotak di sebelah “secara automatik menyertai rangkaian ini”.

- Klik “Guna”.

Bagaimana untuk melumpuhkan sambungan WiFi automatik pada Mac.

Untuk mematikan sambungan WiFi automatik pada iPhone:

- Navigasi ke menu Tetapan.

- Ketik pada pilihan ‘WiFi’.

- Pilih mana-mana rangkaian yang anda tidak mahu sambungkan secara automatik.

- Togol suis “Bergabung Auto” untuk menghalang sambungan automatik.

Adalah baik untuk masuk ke dalam tabiat memadam rangkaian WiFi awam dari peranti anda. Mengurus sejarah WiFi tanpa lemak membantu mengelakkan kemungkinan bahawa anda akan menyambung ke titik capaian palsu kemudian.

Lebih baik anda mematikan perkongsian fail, Bluetooth dan AirDrop pada peranti anda kecuali anda berniat menggunakannya secara khusus. Mempunyai ia pada setiap masa adalah tidak perlu dan meningkatkan risiko fail yang dijangkiti malware mencari jalan ke dalam sistem anda.

Dayakan Firewall Anda

Firewall adalah ciri keselamatan rangkaian yang memantau lalu lintas yang mengalir ke atau dari rangkaian anda. Ia membenarkan atau menyekat lalu lintas berdasarkan satu set peraturan keselamatan yang telah ditetapkan.

Firewall akan berfungsi untuk menghalang akses tanpa izin atau berniat jahat ke peranti anda.

Kebanyakan komputer kini datang dengan firewall terbina dalam.

Jika anda tidak pasti sama ada atau tidak mematikan firewall anda, semestinya perlu semak.

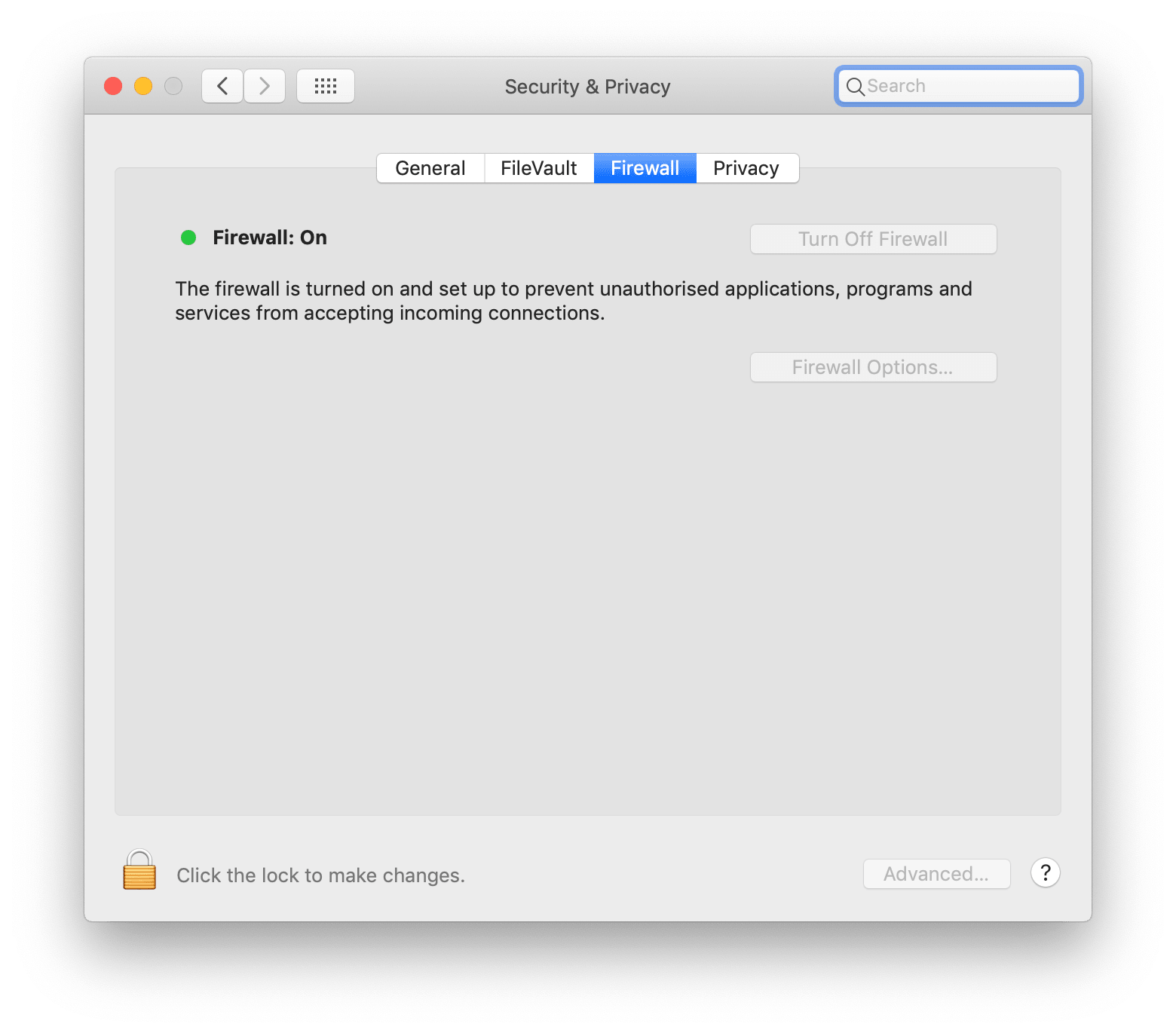

Untuk mendayakan firewall pada Mac:

- Buka menu Pilihan Sistem.

- Pilih ‘Keselamatan & Privasi ‘.

- Pilih tab ‘Firewall’ di bahagian atas halaman.

- Buka kunci tetingkap dengan mengklik kunci di sudut kiri bawah.

- Klik ‘Hidupkan Firewall’ untuk membolehkan firewall.

Bagaimana untuk membolehkan firewall pada Mac.

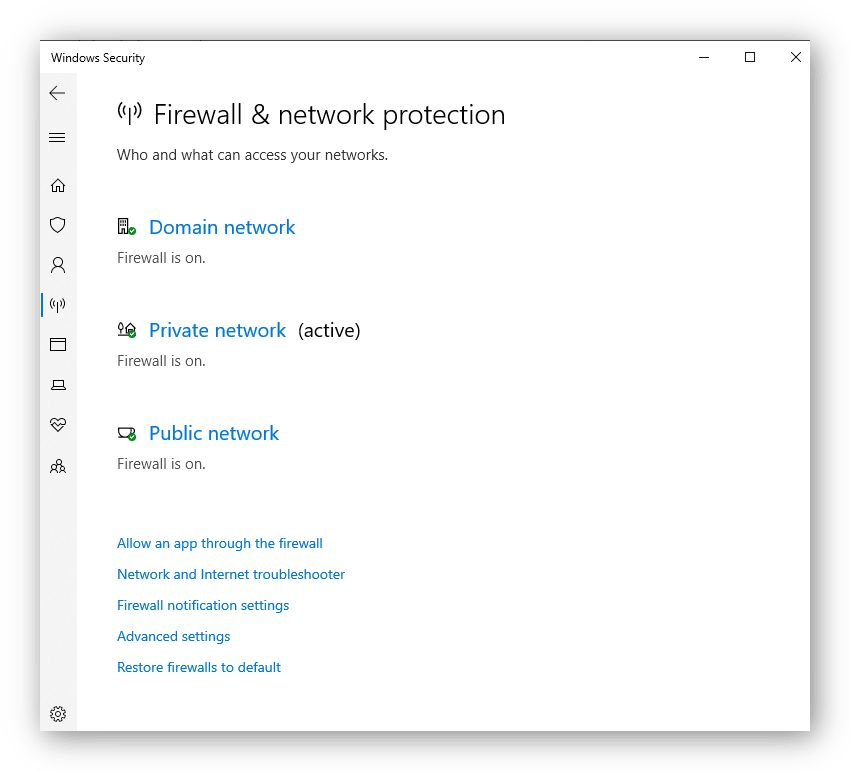

Untuk mendayakan firewall pada Windows:

- Buka menu Mula dan navigasi ke Tetapan.

- Pilih ‘Keselamatan & Privasi ‘.

- Pilih ‘Kemaskini & Keselamatan’.

- Pilih ‘Windows Security’ dan kemudian ‘Firewall & Perlindungan Rangkaian ‘.

- Pastikan firewall dihidupkan.

Bagaimana untuk membolehkan firewall pada Windows.

Kemas kini Perisian

Penting untuk diingati agar komputer, komputer riba, atau telefon anda dapat dikemas kini. Mujurlah, kebanyakan kemas kini perisian diaktifkan secara automatik.

Kemas kini perisian biasanya mengandungi patch keselamatan. Menginap pada masa akan datang akan melindungi anda daripada kelemahan diketahui bahawa penggodam boleh mengeksploitasi dengan mudah.

Anda mungkin mencetuskan kemas kini perisian palsu pada komputer anda jika anda berada di rangkaian awam. Atas sebab ini, anda tidak perlu memuat turun kemas kini perisian ke atas WiFi awam – terutamanya jika kotak amaran muncul ketika anda berada di hotspot itu.

Pastikan anda memutuskan sambungan dan semak kemas kini semasa anda berada di sambungan yang selamat dan peribadi.

3Security Applications & Pelanjutan

Di luar tetapan peranti anda, terdapat beberapa aplikasi tambahan, sambungan dan perkhidmatan yang bernilai muat turun untuk meningkatkan keselamatan anda pada rangkaian WiFi awam.

HTTPS Di mana-mana adalah pelanjutan penyemak imbas percuma yang hebat yang dibangunkan oleh Electronic Frontier Foundation dengan kerjasama The Tor Project. Ia boleh didapati di Chrome, Firefox, dan Opera dan akan mendorong laman web untuk menggunakan sambungan HTTPS selamat di mana mungkin.

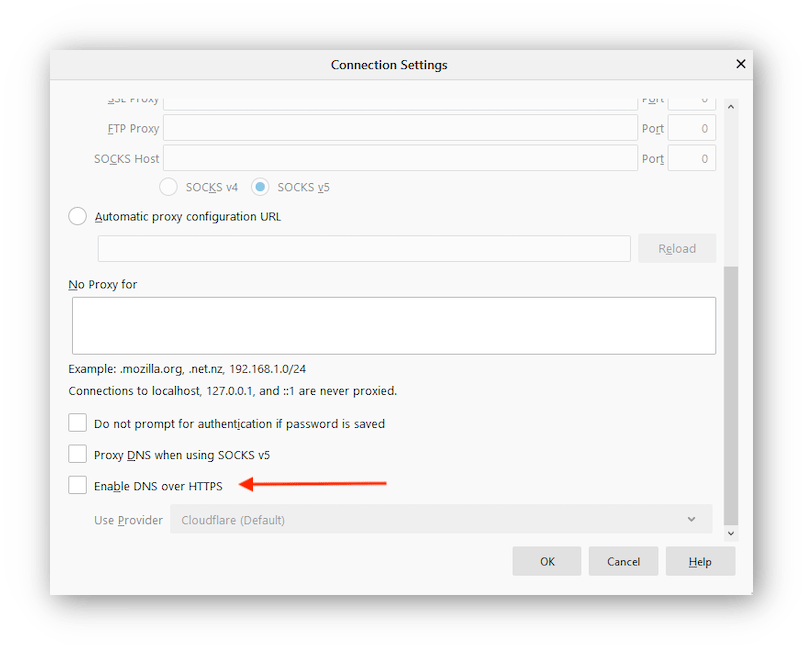

Jika anda menggunakan Firefox, DNS melalui HTTPS juga akan pergi jauh untuk melindungi anda. Kami telah melihat bahawa permintaan DNS masih terdedah semasa sambungan HTTPS; DNS melalui HTTPS (DoH) bertujuan untuk menutup keretakan tersebut dengan menyulitkan pertanyaan DNS anda.

Anda boleh mencari DNS di atas tetapan HTTPS dalam tetapan ‘Rangkaian’ pada penyemak imbas Firefox anda.

Tetapan ‘Dayakan DNS melalui HTTPS’ pada Firefox

Walaupun DNS melalui HTTPS hanya tersedia pada Firefox, Microsoft juga cuba menambahnya ke Windows. Penasihat privasi di seluruh dunia juga menganjurkan pelancarannya di seluruh pelayar dan pelantar yang mungkin.

Ia sama-sama bernilai melabur dalam beberapa perisian keselamatan yang boleh dipercayai seperti MalwareBytes. Produk-produk ini akan menawarkan perlindungan virus dan ransomware bersama-sama dengan keupayaan untuk membersihkan sistem anda dengan apa-apa malware atau spyware secara menyeluruh yang mungkin telah dijemput.

Mengaktifkan pengesahan dua faktor ke atas akaun anda juga akan pergi jauh untuk melindungi anda daripada kecurian data. Ini bermakna walaupun penyerang berjaya mengompromikan nama pengguna dan kata laluan anda, mereka tidak akan dapat log masuk ke akaun anda tanpa kod pengesahan tambahan.

Anda boleh mengetahui lebih lanjut mengenai pelanjutan penyemak imbas terbaik untuk privasi dan keselamatan dalam panduan kami kepada Pelayar Swasta.

Rangkaian Persendirian 4Virtual (VPN)

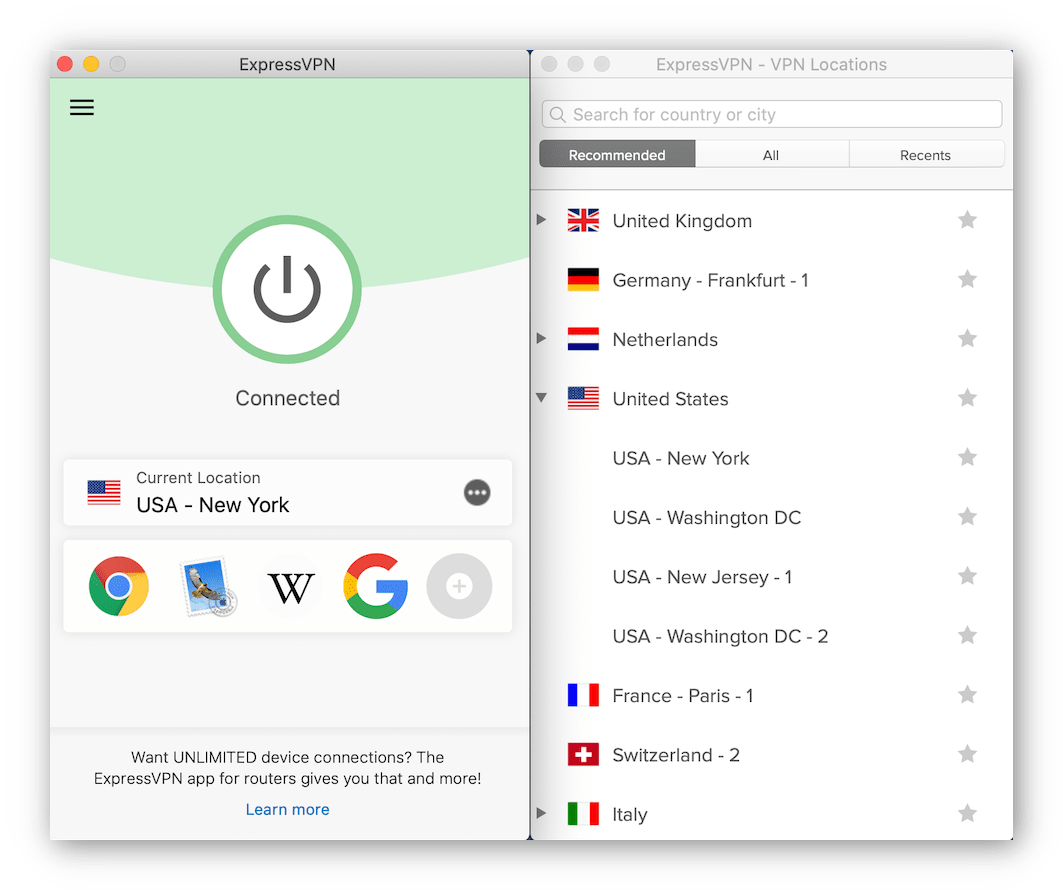

Tangkapan skrin dari ExpressVPN dengan senarai lokasi pelayan.

Sekiranya anda menggunakan rangkaian WiFi awam dengan kerap, Rangkaian Peribadi Maya (VPN) boleh dikatakan pelaburan terbaik yang boleh anda lakukan untuk keselamatan dan ketenangan minda.

VPN berfungsi dengan mencipta terowong selamat antara peranti anda dan pelayan VPN peribadi. Pelayan ini kemudian meneruskan trafik anda ke laman web atau aplikasi yang anda lawati.

VPN menghentikan Penyedia Perkhidmatan Internet (ISP) daripada menjejaki aktiviti penyemakan imbas anda dan juga menghalang penggodam dan pihak ketiga daripada memintas lalu lintas anda. Sekiranya seseorang memantau sambungan anda, semua yang mereka lihat adalah huruf dan nombor yang tidak berguna.

Ringkasnya, VPN akan memastikan penyemak imbas anda selamat menyulitkan trafik internet anda, penghalaan ia melalui terowong yang selamat, dan pelekat alamat IP sebenar anda.

VPN yang boleh dipercayai akan menangani semua potensi ancaman yang telah kami nyatakan di dalam panduan ini, tanpa mengira rangkaian yang anda sedang aktif.

Perlu diingat tidak semua VPN dicipta sama. Sesetengah perkhidmatan menawarkan perlindungan yang lebih kuat daripada yang lain, sementara beberapa perkhidmatan percuma sebenarnya boleh menimbulkan risiko keselamatan dalam diri mereka.

Secara umumnya, VPN berkualiti tinggi akan menawarkan kelajuan pantas, ciri keselamatan maju, dan dasar tanpa pembalakan telus. Pastikan anda menyelidik penyedia anda keselamatan teknikal, bidang kuasa, dan dasar privasi sebelum mempercayainya dengan data peribadi anda.

Jika anda benar-benar prihatin tentang keselamatan dan privasi anda, anda harus menggunakan VPN berasaskan langganan yang telah diuji secara bebas dan disemak semula.

Jangan Takut WiFi Awam

Dalam tergesa-gesa kami untuk menyambung ke aplikasi yang kami perlukan, ia semulajadi untuk menarik diri ke WiFi awam. Ia mudah dan percuma, dan ia boleh didapati hampir di mana-mana sahaja.

HTTPS dan TLS telah menjadikannya lebih sukar bagi penggodam untuk memintas dan mengeksploitasi data anda. Yang mengatakan, dengan hanya komputer riba, beberapa perisian percuma, dan Pineapple WiFi, anda akan kagum berapa banyak kerosakan yang boleh dilakukan.

Penyelesaian yang paling mudah adalah yang paling kuat. Sekiranya anda disediakan dengan betul, WiFi awam tidak menimbulkan risiko besar untuk pengguna sesekali. Melabur dalam VPN yang boleh dipercayai dan meningkatkan keselamatan anda dengan memeriksa tetapan anda dan menjadi bijak mengenai data yang anda dedahkan pada rangkaian terbuka.