एन्क्रिप्शन वीपीएन तकनीक के बहुत दिल में है। इस गाइड में हम वीपीएन एन्क्रिप्शन कैसे काम करता है और यह आपकी सुरक्षा कैसे करता है, इसे तोड़ता है.

वास्तव में एन्क्रिप्शन क्या है?

एन्क्रिप्शन डेटा को एन्कोडिंग करने की प्रक्रिया है ताकि प्राधिकरण वाले ही इसे एक्सेस कर सकें, किसी और को ऐसा करने से रोका जा सके.

यह एक ऐसी प्रक्रिया है जिसमें अक्षरों और संख्याओं का प्रतिस्थापन शामिल है, जब तक आप इसे डिकोड करने के लिए सही प्रक्रिया को लागू नहीं करते हैं, तब तक संदेश अस्पष्ट दिखते हैं – यह प्रक्रिया एक ‘सिफर’ के रूप में जानी जाती है।.

आधुनिक कंप्यूटरों की प्रसंस्करण शक्ति को देखते हुए, कोई भी मानव जो आ सकता है, उसे तोड़ने में बहुत आसान होगा.

शक्तिशाली गणितीय एल्गोरिदम अब एन्क्रिप्शन के विभिन्न तरीकों को बनाने के लिए उपयोग किया जाता है, साथ ही उन्हें डिक्रिप्ट करने के लिए आवश्यक गुप्त सिफर.

वीपीएन सेवाएं आपके डिवाइस और एक वीपीएन सर्वर के बीच सुरक्षित कनेक्शन (वीपीएन टनल) बनाने के लिए एन्क्रिप्शन का उपयोग करती हैं, आपके इंटरनेट डेटा को आपके आईएसपी, हैकर्स और किसी अन्य स्नूपिंग थर्ड पार्टी से निजी रखती हैं।.

इस गाइड में, आप सभी सिफर और वीपीएन प्रोटोकॉल के बारे में जानेंगे, और यह पता लगा सकते हैं कि कौन सा उपयोग करना सबसे अच्छा और सुरक्षित है.

हम इसे सीधे सादे अंग्रेजी में तोड़ देंगे और सभी शब्दजाल को सरल शब्दों में समझाएंगे ताकि आप वीपीएन एन्क्रिप्शन की बेहतर समझ प्राप्त कर सकें और यह सब पूरा हो जाए.

एन्क्रिप्शन शब्दावली

एन्क्रिप्शन के बारे में बात करते समय हमारे द्वारा उपयोग की जाने वाली कुछ महत्वपूर्ण शर्तों को परिभाषित करते हुए शुरू करें:

| कलन विधि | किसी समस्या को हल करने के लिए निर्देशों का एक सेट जिसका पालन (सॉफ़्टवेयर द्वारा) किया जाना चाहिए। एक सिफर एन्क्रिप्शन या डिक्रिप्शन प्रदर्शन के लिए एक एल्गोरिथ्म है. |

| प्रमाणीकरण | उपयोगकर्ता की पहचान सुनिश्चित करने और पुष्टि करने के लिए एक प्रक्रिया. |

| बिट | For बाइनरी अंक ’के लिए लघु, यह कंप्यूटर में डेटा की सबसे छोटी इकाई है. |

| खंड मैथा | निश्चित लंबाई के बिट्स का एक समूह (जैसे 64 बिट्स) |

| ब्लॉक का आकार | बिट्स के समूह की अधिकतम लंबाई. |

| पशु बल का आक्रमण | वर्णों के हर संभव संयोजन की कोशिश करके एक रहस्य का अनुमान लगाने और अनुमान लगाने की एक विधि। यह एक अधिक जटिल या रणनीतिक के बजाय एक क्रूड, संपूर्ण प्रयास है। कल्पना करें कि आप अपने लॉकर पर पैडलॉक नहीं खोल सकते – कोड को याद रखने की कोशिश करने के बजाय, यह मजबूर करके कि आप 000 से 999 तक के हर संयोजन को तब तक आज़माएं जब तक यह खुल न जाए. |

| सिफ़र | एन्क्रिप्शन और डिक्रिप्शन प्रदर्शन के लिए एक एल्गोरिथ्म. |

| क्रिप्टोग्राफी | सुरक्षित संदेश भेजने के लिए कोड लिखने और हल करने की कला, डिज़ाइन की गई ताकि केवल इच्छित पक्ष ही इसे संसाधित और पढ़ सकें. |

| एन्क्रिप्शन | अनधिकृत पहुँच को रोकने के लिए डेटा को एक कोड में बदलने की प्रक्रिया. |

| फ़ायरवॉल | सॉफ्टवेयर जो नेटवर्क से आने वाले या बाहर जाने वाले डेटा के पैकेट की निगरानी और नियंत्रण करता है। आप संभवतः अपने डेस्कटॉप या लैपटॉप कंप्यूटर पर परिचित होंगे, जो हैकर्स और वायरस के लिए देखने के लिए बनाया गया है. |

| हाथ मिलाना | एक प्रक्रिया जो दो कंप्यूटरों के बीच कनेक्शन को आरंभ करती है – जैसे कि इसका नाम बताता है, यह एक अभिवादन है जो संचार के नियमों को स्थापित करता है. |

| HTTPS | यह ‘हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर’ के लिए है, लेकिन कोई भी इसे कभी नहीं कहता है। यह HTTP का सुरक्षित संस्करण है, प्रोटोकॉल जो वेब की नींव है, और इसका उपयोग उपकरणों और वेबसाइटों के बीच संचार सुनिश्चित करने के लिए किया जाता है, यह प्रमाणित, निजी और सुरक्षित रहता है. |

| गुठली | एक ऑपरेटिंग सिस्टम का मूल। कंप्यूटर में यह कंप्यूटर और उसके हार्डवेयर के संचालन को नियंत्रित करता है. |

| चाभी | एक सिफर द्वारा प्रयुक्त बिट्स की एक स्ट्रिंग जिसे ‘प्लेन टेक्स्ट’ (अनएन्क्रिप्टेड जानकारी) को सिफरटेक्स्ट (एन्क्रिप्टेड जानकारी) में परिवर्तित किया जाता है, और इसके विपरीत। एक कुंजी लंबाई में भिन्न हो सकती है – आम तौर पर, यह जितना लंबा होगा, उतनी देर तक इसे दरार करने के लिए ले जाएगा. |

| पैकेट | एक पैकेट एक नेटवर्क पर एक मूल और गंतव्य के बीच रूट किए गए डेटा की एक इकाई है, और एक हेडर, पेलोड (आपका डेटा), और ट्रेलर, और सामान्य रूप से एक विशिष्ट सेट आकार से बना होता है, जो नेटवर्क MTU (अधिकतम से मेल खाता है) ट्रांसमिशन यूनिट) का आकार। जब डेटा को एक नेटवर्क पर भेजने की आवश्यकता होती है, अगर यह एक पैकेट से बड़ा होता है, तो इसे कई डेटा पैकेटों में टूटना पड़ सकता है, जो तब व्यक्तिगत रूप से भेजे जाते हैं और डेटा को गंतव्य पर दोबारा भेजा जाता है।. |

| बंदरगाह | जैसे एक भौतिक बंदरगाह पर एक नाव डॉक करती है, वैसे ही कंप्यूटिंग पोर्ट संचार के ‘एंडपॉइंट’ का प्रतिनिधित्व करते हैं। आपके डिवाइस तक पहुंचने वाली कोई भी जानकारी पोर्ट के माध्यम से ऐसा करती है. |

| मसविदा बनाना | वीपीएन क्लाइंट और वीपीएन सर्वर के बीच एक कनेक्शन के लिए उपयोग किए जाने वाले नियमों का एक सेट। कुछ दूसरों की तुलना में अधिक जटिल या सुरक्षित हैं – OpenVPN और IKEv2 कुछ लोकप्रिय विकल्प हैं. |

एन्क्रिप्शन शब्दावली

अब हम जानते हैं कि शब्दों का क्या अर्थ है, यह समझाने का समय है कि एन्क्रिप्शन क्या है और अधिक गहराई में है.

एन्क्रिप्शन के प्रकार

एन्क्रिप्शन दो प्रकार के होते हैं: सममित और असममित.

सममित-कुंजी एन्क्रिप्शन

सममित-कुंजी एन्क्रिप्शन वह है जहां डेटा की एन्क्रिप्शन और डिक्रिप्शन दोनों को संभालने के लिए केवल एक कुंजी का उपयोग किया जाता है.

दोनों पक्षों को संवाद करने के लिए समान कुंजी की आवश्यकता होती है। यह वीपीएन तकनीक में इस्तेमाल किया जाने वाला एन्क्रिप्शन है.

आधुनिक कंप्यूटरों की शक्ति का अर्थ है कि ब्रूट-फोर्स हमलों को रोकने के लिए कुंजियों को तेजी से लंबा होना चाहिए (सही संयोजन खोजने के लिए हर संयोजन की कोशिश करना).

वर्तमान सोने का मानक 256-बिट कुंजी है, जिसे ब्रूट-मजबूर नहीं किया जा सकता है क्योंकि यह आज उपलब्ध कंप्यूटरों का उपयोग करके सभी संभावित संयोजनों के माध्यम से चलने में अरबों साल लगेगा।.

असममित एन्क्रिप्शन

असममित क्रिप्टोग्राफी (या सार्वजनिक-कुंजी क्रिप्टोग्राफ़ी) के साथ, प्रत्येक भागीदार जो संचार करना चाहता है, वह सार्वजनिक कुंजी और संबंधित निजी कुंजी बनाने के लिए सॉफ़्टवेयर का उपयोग करता है.

एक उदाहरण के रूप में, दो लोगों को ले लो: व्यक्ति ए और व्यक्ति बी

जब व्यक्ति A, व्यक्ति B को एक सुरक्षित संदेश भेजना चाहता है, तो व्यक्ति B की सार्वजनिक कुंजी का उपयोग सिफर में सादा पाठ संदेश को एक एन्क्रिप्टेड संदेश में बदलने के लिए किया जाता है।.

हालांकि एन्क्रिप्टेड संदेश विभिन्न अन्य दलों (व्यक्तियों सी, डी, ई, और एफ) के माध्यम से ए से बी तक यात्रा कर सकता है, जो कोई भी संदेश को पढ़ने की कोशिश करता है वह केवल एन्क्रिप्ट किए गए पाठ को देखेगा.

जब व्यक्ति बी एन्क्रिप्टेड संदेश प्राप्त करता है, तो वे एन्क्रिप्टेड संदेश को सादे पाठ में वापस डिकोड करने के लिए अपनी निजी कुंजी का उपयोग करते हैं.

उदाहरण के लिए, पत्रकारों द्वारा इस प्रणाली का तेजी से उपयोग किया जाता है, जो अपने सोशल मीडिया प्रोफाइल पर अपनी सार्वजनिक कुंजी प्रकाशित करते हैं ताकि उन्हें संदेश भेजा जा सके जिसे केवल पत्रकार की निजी कुंजी के साथ डिक्रिप्ट किया जा सकता है.

इस तरह की सबसे प्रसिद्ध प्रणाली प्रिटी गुड प्राइवेसी (PGP) है। कई अलग-अलग सॉफ़्टवेयर उपकरण हैं जो ओपनपीजीपी का उपयोग करते हैं, मानक का खुला स्रोत संस्करण.

क्लाइंट और सर्वर के बीच सममित कुंजी को सुरक्षित रूप से साझा करने के लिए TLS हैंडशेक के दौरान सार्वजनिक-कुंजी एन्क्रिप्शन का उपयोग किया जाता है.

एसएसएल & टीएलएस

TLS / SSL वह एन्क्रिप्शन है जो हम में से अधिकांश ने HTTPS का उपयोग करने वाली सुरक्षित वेबसाइट पर वेब ब्राउज़ करते समय अनुभव किया है.

आपको पता चलेगा कि ब्राउज़र के एड्रेस बार में कोई वेबसाइट HTTPS का उपयोग पैडलॉक प्रतीक द्वारा कर रही है.

यहां उपयोग किया जाने वाला सुरक्षा प्रोटोकॉल TLS (ट्रांसपोर्ट लेयर सिक्योरिटी) है, जो इसके पूर्ववर्ती सिक्योर सॉकेट्स लेयर (SSL संस्करण 3.0) पर आधारित है।.

टीएलएस आपके डेटा की सुरक्षा के लिए सार्वजनिक-कुंजी और सममित एन्क्रिप्शन के संयोजन का उपयोग करता है.

TLS हैंडशेक के दौरान, आपका ब्राउज़र सुरक्षित पेज के सर्वर के साथ संवाद करने के लिए असममित एन्क्रिप्शन का उपयोग करता है और सुरक्षित रूप से एक सममित कुंजी उत्पन्न करता है।.

यह तब आपके ब्राउज़र और सर्वर के बीच स्थानांतरित किए जा रहे डेटा को एन्क्रिप्ट करने के लिए उपयोग किया जाता है.

सभी डेटा ट्रांसफर के लिए असममित कुंजी का उपयोग करने की तुलना में उपयोग के लिए एक सममित कुंजी उत्पन्न करना बहुत अधिक कुशल है.

ऐसा इसलिए है क्योंकि असममित एन्क्रिप्शन को एक सममित कुंजी का उपयोग करने की तुलना में सभी आवश्यक डेटा को एन्क्रिप्ट करने और डिक्रिप्ट करने के लिए एक अविश्वसनीय मात्रा में कंप्यूटिंग शक्ति की आवश्यकता होती है।.

इसलिए यह कहा जा सकता है कि सममित कुंजी एन्क्रिप्शन तेज़ एन्क्रिप्शन विधि है.

जबकि ऊपर अच्छा है और सुरक्षित एन्क्रिप्शन उत्पन्न करता है, सर्वर द्वारा उत्पन्न प्रत्येक सुरक्षित सत्र सर्वर की निजी कुंजी के साथ डीक्रिप्ट करने योग्य है.

यदि उस निजी कुंजी से कभी समझौता किया जाता है, तो चोरी की गई निजी कुंजी का उपयोग उस सर्वर, अतीत या वर्तमान में किसी भी सुरक्षित सत्र को डिक्रिप्ट करने के लिए किया जा सकता है।.

उससे बचने के लिए, HTTPS और OpenVPN कनेक्शन को अब आम तौर पर परफेक्ट फॉरवर्ड सेक्रेसी का उपयोग करते हुए सेट किया जाता है, डिफि-हेलमैन की एक्सचेंज नामक एक एल्गोरिथ्म का उपयोग करके जो सममित कुंजी उत्पन्न करता है.

यह भ्रामक लग सकता है, लेकिन आप सभी को वास्तव में समझने की आवश्यकता है कि चीजों के बारे में जाने के लिए यह अधिक सुरक्षित तरीका है क्योंकि कनेक्शन पर कभी भी सममित कुंजी का आदान-प्रदान नहीं किया जाता है, इसके बजाय सर्वर और वेब ब्राउज़र दोनों द्वारा स्वतंत्र रूप से उत्पन्न किया जाता है।.

ब्राउज़र एक अस्थायी निजी कुंजी और एक संबंधित सार्वजनिक कुंजी बनाता है.

टीएलएस सत्र के लिए सममित कुंजी एक एल्गोरिथ्म के आउटपुट पर आधारित है जो डिवाइस की निजी कुंजी (जैसे एक सर्वर) पर काम करती है, और अन्य डिवाइस की सार्वजनिक कुंजी (जैसे आपका ब्राउज़र).

इस एल्गोरिथ्म के फैंसी गणितीय गुणों और कुछ तकनीकी जादू के कारण इस प्रक्रिया से उत्पन्न कुंजी सर्वर और ब्राउज़र दोनों पर मेल खाएगी.

इसका मतलब है कि यदि आपकी ISP या सरकार जैसी कोई तीसरी पार्टी पिछले सत्रों से आपके एन्क्रिप्टेड डेटा को संग्रहीत कर रही है, और निजी कुंजी को अन्यथा समझौता या चोरी किया जाता है, तो वे उस डेटा को डिक्रिप्ट नहीं कर पाएंगे.

ExpressVPN एक वीपीएन सेवा है जो परफेक्ट फॉरवर्ड सेक्रेसी का उपयोग करती है, जो आपके कनेक्ट होने पर हर बार एक नई निजी कुंजी पर बातचीत करती है, और हर 60 मिनट में वीपीएन कनेक्शन का उपयोग किया जाता है.

यह एक्सप्रेसवीपीएन चित्रण दिखाता है कि कैसे वीपीएन ऐप सर्वर की सार्वजनिक कुंजी का उपयोग करता है एक असममित एन्क्रिप्शन का उपयोग करके, एक सममित कुंजी जोड़ी बनाने के लिए।.

अब जब हमने उपलब्ध एन्क्रिप्शन के विभिन्न तरीकों के बारे में बताया है, तो विभिन्न वीपीएन प्रोटोकॉल के बारे में बात करते हैं जो उपलब्ध हैं.

वीपीएन प्रोटोकॉल

वीपीएन प्रोटोकॉल क्या है?

वीपीएन प्रोटोकॉल प्रक्रियाओं और निर्देशों के सेट (या नियम) का प्रतिनिधित्व करते हैं वीपीएन क्लाइंट डेटा संचारित करने के लिए डिवाइस और वीपीएन सर्वर के बीच सुरक्षित कनेक्शन स्थापित करने के लिए भरोसा करते हैं।.

वीपीएन प्रोटोकॉल ट्रांसमिशन प्रोटोकॉल और एन्क्रिप्शन मानकों के संयोजन से बनते हैं.

वर्तमान में कौन से वीपीएन प्रोटोकॉल उपलब्ध हैं?

यहां मुख्य वीपीएन टनलिंग प्रोटोकॉल हैं जिनके बारे में आपको जानना आवश्यक है:

OpenVPN – बहुत सुरक्षित और तेज़

OpenVPN उद्योग स्वर्ण मानक वीपीएन प्रोटोकॉल है और जब भी आप कर सकते हैं हम आपको इसका उपयोग करने की सलाह देते हैं.

यह सबसे सुरक्षित और सुरक्षित वीपीएन प्रोटोकॉल में से एक है, और महत्वपूर्ण रूप से ओपन-सोर्स है, जिसका अर्थ है कि यह पूरी तरह से पारदर्शी है और इसका सार्वजनिक रूप से परीक्षण और सुधार जारी है.

OpenVPN बहुत ही विन्यास योग्य है और, जबकि यह किसी भी प्लेटफ़ॉर्म द्वारा मूल रूप से समर्थित नहीं है, अधिकांश वीपीएन प्रदाता मुफ्त ऐप प्रदान करते हैं जो इसका समर्थन करते हैं.

ये कस्टम वीपीएन ऐप माइक्रोसॉफ्ट विंडोज, ऐप्पल मैकओएस, एंड्रॉइड, लिनक्स और आईओएस जैसे अधिकांश प्रमुख प्लेटफार्मों पर उपलब्ध हैं.

कुछ प्रदाता भी OpenVPN कॉन्फ़िगरेशन फ़ाइलों की पेशकश करते हैं, जिसका अर्थ है कि आप https://openvpn.net/ से अपने प्लेटफ़ॉर्म के लिए मूल OpenVPN क्लाइंट डाउनलोड कर सकते हैं और इसे अपनी चुनी हुई VPN सेवा से कनेक्ट करने के लिए उपयोग कर सकते हैं.

ओपनवीपीएन यूडीपी और टीसीपी दोनों पर काम करता है, जो संचार प्रोटोकॉल के प्रकार हैं.

टीसीपी (ट्रांसमिशन कंट्रोल प्रोटोकॉल) इंटरनेट पर सबसे अधिक इस्तेमाल किया जाने वाला कनेक्शन प्रोटोकॉल है। जो डेटा भेजा जा रहा है, वह चंक्स में स्थानांतरित किया गया है, आमतौर पर कई पैकेट से बना होता है.

OpenVPN सर्वर से भेजे गए क्रम में OpenVPN क्लाइंट को हस्तांतरित डेटा देने के लिए TCP को डिज़ाइन किया गया है (जैसे कि OpenVPN से भेजे गए पैकेट 1, 2, 3, 4, और 5 उसी क्रम में OpenVPN क्लाइंट द्वारा प्राप्त किए गए हैं) , 2, 3, 4, 5).

ऐसा करने के लिए, TCP OpenVPN क्लाइंट को नेटवर्क पर प्राप्त पैकेटों के वितरण में देरी कर सकता है, जब तक कि उसे अपेक्षित सभी पैकेट प्राप्त न हो जाए और किसी भी आउट-ऑफ-ऑर्डर पैकेट वापस न कर दिए जाएं।.

टीसीपी फिर से अनुरोध करेगा (और फिर प्राप्त करने के लिए प्रतीक्षा करें) पैकेट जो कि सर्वर और क्लाइंट के बीच संचरण में खो गया हो, भी हो सकता है.

यह प्रसंस्करण और प्रतीक्षा समय वीपीएन कनेक्शन में विलंबता जोड़ता है, जिससे कनेक्शन यूडीपी की तुलना में धीमा हो जाता है.

UDP (उपयोगकर्ता डेटाग्राम प्रोटोकॉल) केवल आगमन की पुष्टि की आवश्यकता के बिना डेटा पैकेट पहुंचाता है, और UDP पैकेट का आकार TCP से छोटा होता है.

ओपनवीपीएन यूडीपी का उपयोग करके, छोटे पैकेट का आकार, चेक की कमी, और पुन: संगठन का परिणाम तेजी से जुड़ता है.

तो, जो बेहतर है: टीसीपी या यूडीपी?

यह आपके इच्छित परिणाम पर निर्भर करता है.

यदि आप वीपीएन का उपयोग गेम, स्ट्रीम, या वीओआईपी सेवाओं का उपयोग करने के लिए कर रहे हैं, तो यूडीपी आपकी सबसे अच्छी शर्त है, क्योंकि यह टीसीपी के लिए तेज है।.

नकारात्मक पक्ष यह है कि आप कुछ खोए हुए पैकेटों का अनुभव कर सकते हैं, उदाहरण के लिए वीओआइपी कॉल का मतलब हो सकता है कि आप उस व्यक्ति की आवाज सुनें जो आप एक दूसरे मध्य भाषण के एक अंश के लिए कटौती करने के लिए बात कर रहे हैं।.

हालाँकि, यदि आप कनेक्शन समस्याओं का अनुभव करते हैं, तो आपको टीसीपी पर स्विच करना चाहिए। टीसीपी पोर्ट 443 सेंसरशिप को दरकिनार करने के लिए भी उपयोगी है, क्योंकि यह पोर्ट HTTPS के लिए डिफ़ॉल्ट पोर्ट है, और इसलिए फ़ायरवॉल द्वारा अवरुद्ध होने की संभावना कम है.

एन्क्रिप्शन के लिए, ओपनवीपीएन ओपनएसएसएल लाइब्रेरी का उपयोग करता है, जो कि सिफर्स की एक श्रृंखला का समर्थन करता है.

OpenVPN एन्क्रिप्शन कई तत्वों से बना है: डेटा चैनल, नियंत्रण चैनल, सर्वर प्रमाणीकरण और HMAC प्रमाणीकरण:

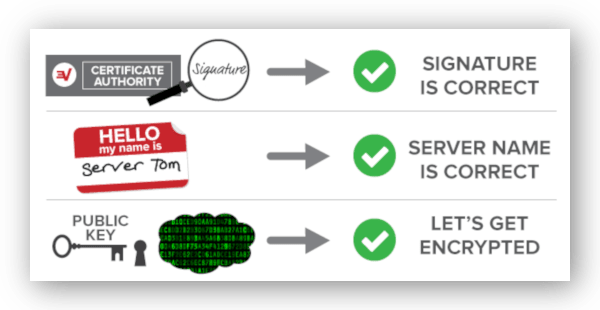

- सर्वर प्रमाणीकरण उसी में कार्य TLS या HTTPS के रूप में थे। OpenVPN यह प्रमाणित करने के लिए प्रमाण पत्र का उपयोग कर सकता है कि जिस सर्वर से आप बात कर रहे हैं वह क्रिप्टोग्राफिक रूप से विश्वसनीय है.

- नियंत्रण चैनल प्रारंभिक चरण में उपयोग किया जाता है, डेटा को सुरक्षित रूप से संचारित करने के लिए एन्क्रिप्शन मापदंडों पर सहमत होने के लिए TLS हैंडशेक का प्रदर्शन करना और क्लाइंट को सर्वर पर प्रमाणित करना.

- डेटा चैनल वह परत है जो आपके डिवाइस और OpenVPN सर्वर के बीच सूचना प्रसारित करती है। इस परत को प्रदर्शन के लिए एक सममित एन्क्रिप्शन योजना का उपयोग करके एन्क्रिप्ट किया गया है, जिसके लिए नियंत्रण चैनल के माध्यम से कुंजी प्राप्त की गई थी.

- एचएमएसी प्रमाणीकरण यह सुनिश्चित करने के लिए उपयोग किया जाता है कि भेजे जा रहे पैकेट्स को किसी ऐसे व्यक्ति द्वारा बीच-बीच में हमलावर द्वारा परिवर्तित नहीं किया गया है, जिसके पास वास्तविक समय में डेटा को पढ़ने या बदलने की क्षमता है.

ज्ञात रहे कि कुछ वीपीएन सेवाएं दोनों चैनलों पर समान स्तर के एन्क्रिप्शन के पास कहीं भी उपयोग नहीं होती हैं.

डेटा चैनल पर कमजोर एन्क्रिप्शन का उपयोग तेजी से कनेक्शन के लिए एक सस्ता शॉर्टकट हो सकता है क्योंकि गति की कीमत पर बेहतर सुरक्षा आती है.

दुर्भाग्य से, एक वीपीएन केवल अपने सबसे कमजोर तत्व के रूप में सुरक्षित है, इसलिए आपको एक वीपीएन की तलाश करनी चाहिए जो इसके चैनलों के रहस्य में जितना संभव हो उतना मजबूत हो.

हम उस बारे में और अधिक विस्तार में जाएंगे, जो नीचे दिए गए अनुभागों में सिफर और हैंडशेक पर दिया गया है.

अब जब आप जानते हैं कि सबसे सुरक्षित वीपीएन प्रोटोकॉल क्या है, तो आपको पता होना चाहिए कि अन्य क्या हैं – प्लस जो हर कीमत पर बचने के लिए है.

पीपीटीपी – कमजोर सुरक्षा, से बचें

पॉइंट-टू-पॉइंट टनलिंग प्रोटोकॉल (PPTP) आज भी सबसे पुराने वीपीएन प्रोटोकॉल में से एक है। इसे Microsoft द्वारा वित्त पोषित टीम द्वारा विकसित किया गया था और 1999 में प्रकाशित किया गया था.

अप्रचलित होने के बावजूद, PPTP में कुछ सकारात्मकताएँ हैं: यह सब कुछ के साथ बहुत अधिक संगत है, इसे अतिरिक्त सॉफ्टवेयर की आवश्यकता नहीं है क्योंकि यह आधुनिक ऑपरेटिंग सिस्टम में शामिल है, और यह बहुत तेज़ है.

प्रमुख समस्या यह है कि यह असुरक्षित और दरार के लिए आसान है (एक हमले में आमतौर पर एक मिनट से 24 घंटे के बीच का समय लगेगा).

PPTP को ब्लॉक करना भी सरल है क्योंकि यह जीआरई प्रोटोकॉल पर निर्भर करता है, जो आसानी से फायरवॉल हो जाता है.

आपको इस प्रोटोकॉल का उपयोग करने से बचना चाहिए जब तक कि गैर-संवेदनशील कारणों से अपने आईपी पते को बदलने के लिए बिल्कुल आवश्यक न हो। हम PPTP को असुरक्षित मानते हैं.

L2TP / IPsec – सुरक्षित, लेकिन धीमा हो सकता है

लेयर 2 टनलिंग प्रोटोकॉल (LT2P) Microsoft के पॉइंट-टू-पॉइंट टनलिंग प्रोटोकॉल (PPTP) और सिस्को के लेयर 2 फॉरवर्डिंग प्रोटोकॉल (L2F) दोनों की सर्वोत्तम विशेषताओं को लेता है और इसका उपयोग क्लाइंट डिवाइस और नेटवर्क पर सर्वर के बीच एक सुरंग बनाने के लिए किया जाता है।.

L2TP प्रमाणीकरण को संभाल सकता है, लेकिन कोई एन्क्रिप्शन क्षमता प्रदान नहीं करता है.

इसलिए, L2TP आमतौर पर डेटा के प्रमाणीकरण, अखंडता और एन्क्रिप्शन प्रदान करने वाले सुरक्षित पैकेट बनाने के लिए इंटरनेट प्रोटोकॉल सिक्योरिटी (IPsec) के साथ लागू किया जाता है।.

यह आमतौर पर L2TP / IPsec के रूप में जाना जाता है, और डेटा को आमतौर पर एईएस सिफर का उपयोग करके एन्क्रिप्ट किया जाता है, जिसे आप यहां के बारे में अधिक जान सकते हैं.

वीपीएन सर्वर को L2TP / IPsec से कनेक्ट करते समय, IPsec का उपयोग क्लाइंट और सर्वर के बीच एक सुरक्षित नियंत्रण चैनल बनाने के लिए किया जाता है।.

आपके डिवाइस एप्लिकेशन से डेटा के पैकेट (उदाहरण के लिए, आपके वेब ब्राउज़र की तरह) L2TP द्वारा एनकैप्सुलेट किए जाते हैं। IPSec तब इस L2TP डेटा को एन्क्रिप्ट करता है और इसे सर्वर को भेजता है, जो फिर रिवर्स प्रक्रिया करता है, डेटा को डिक्रिप्ट और डिकैप्लस करता है.

गति के संदर्भ में, L2TP / IPsec के दोहरे एनकैप्सुलेशन (अनिवार्य रूप से एक सुरंग के भीतर एक सुरंग) को OpenVPN की तुलना में धीमा बनाना चाहिए.

हालाँकि, यह वास्तव में सैद्धांतिक रूप से तेज़ है क्योंकि एन्क्रिप्शन और डिक्रिप्शन कर्नेल में होते हैं, जो कम से कम ओवरहेड के साथ कुशलतापूर्वक पैकेट को संसाधित कर सकते हैं।.

L2TP / IPsec को आमतौर पर तब सुरक्षित माना जाता है जब AES सिफर के साथ प्रयोग किया जाता है.

लेकिन सुझाव दिए गए हैं कि प्रोटोकॉल NSA द्वारा समझौता किया गया है, और यह कि IPsec को जानबूझकर इसके निर्माण के दौरान कमजोर किया गया था.

हालाँकि इसकी कोई आधिकारिक पुष्टि नहीं की गई है,.

L2TP / IPsec के साथ मुख्य समस्या और वीपीएन सेवाओं में इसका उपयोग उन सेवाओं के साथ है, जो पूर्व-साझा कुंजी (जिसे एक साझा रहस्य के रूप में भी जाना जाता है) का उपयोग करते हैं, जिसे वीपीएन सेवा वेबसाइटों से डाउनलोड किया जा सकता है और इसलिए किसी के लिए भी उपलब्ध है।.

हालांकि इन कुंजियों का उपयोग केवल वीपीएन सर्वर के साथ कनेक्शन को प्रमाणित करने के लिए किया जाता है, और डेटा स्वयं एक अलग कुंजी के माध्यम से एन्क्रिप्टेड रहता है, यह संभावित MITM (मैन-इन-मिडिल) हमलों के लिए दरवाजा खोलता है।.

यह वह जगह है जहाँ हमलावर वीपीएन सर्वर का उपयोग करता है ताकि कनेक्शन को ट्रैफ़िक और ईवेड्रॉप को डिक्रिप्ट किया जा सके.

L2TP / IPsec भी सीमित पोर्ट का उपयोग करता है, जिससे इसे ब्लॉक करना अपेक्षाकृत आसान हो जाता है.

इन मुद्दों के बावजूद, LT2P / IPsec एक ठोस विकल्प है जो मूल रूप से इतने सारे प्लेटफार्मों द्वारा समर्थित है जब तक कि पूर्व-साझा कुंजी का उपयोग नहीं किया जाता है.

SSTP – संभावित जोखिम वाले बंद स्रोत

सिक्योर सॉकेट टनलिंग प्रोटोकॉल (SSTP) एक Microsoft के स्वामित्व वाला स्वामित्व प्रोटोकॉल है जो SSL 3.0 पर आधारित है, जिसका अर्थ है कि OpenVPN की तरह, यह TCP पोर्ट 443 का उपयोग कर सकता है.

चूंकि एसएसटीपी ओपन-सोर्स नहीं है, इसलिए प्रोटोकॉल में मौजूद बैकडोर या अन्य कमजोरियों के सुझावों को खारिज करना असंभव है.

यह जोखिम विंडोज के साथ इसके घनिष्ठ एकीकरण से किसी भी लाभ को दूर करता है.

एक और लाल झंडा है कि एसएसएल 3.0 एक आदमी के बीच के हमले के लिए कमजोर है जिसे POODLE के नाम से जाना जाता है.

यह पुष्टि नहीं की गई है कि एसएसटीपी प्रभावित है या नहीं, लेकिन हमारे विचार में यह जोखिम के लायक नहीं है.

IKEv2 / IPSec – बहुत तेज़, सुरक्षित और स्थिर

इंटरनेट कुंजी एक्सचेंज संस्करण 2 (IKEv2) एक नया वीपीएन प्रोटोकॉल है, और माइक्रोसॉफ्ट और सिस्को के बीच सहयोग में विकसित एक और बंद स्रोत मानक है।.

IKEv2 मूल रूप से iOS, ब्लैकबेरी और विंडोज 7 और बाद के संस्करणों द्वारा समर्थित है.

हालाँकि, लिनक्स के लिए विकसित किए गए IKEv2 के ओपन-सोर्स संस्करण हैं जो मालिकाना संस्करण के समान ही भरोसेमंद मुद्दों को नहीं उठाते हैं.

इसी तरह L2TP / IPsec के लिए, IKEv2 का उपयोग IPsec के साथ वीपीएन समाधान के एक भाग के दौरान किया जाता है, लेकिन अधिक कार्यक्षमता प्रदान करता है.

IKEv2 / IPSec MOBIKE प्रोटोकॉल नाम की किसी चीज के जरिए नेटवर्क बदलने का काम संभाल सकते हैं – मोबाइल उपयोगकर्ताओं के लिए उपयोगी जो अपने कनेक्शन छोड़ने की संभावना रखते हैं, और बैंडविड्थ का बेहतर उपयोग करने के लिए प्रोग्राम किए जाने के कारण तेज है।.

IKEv2 / IPSec भी L2TP / IPSec की तुलना में एन्क्रिप्शन सिफर की एक विस्तृत श्रृंखला का समर्थन करता है.

जब आप अत्यधिक सेंसर वाले देश से बाहर जुड़ने की कोशिश कर रहे हों, तो IKEv2 अक्सर इसे काट नहीं सकता है। ऐसा इसलिए है क्योंकि IKEv2 निर्दिष्ट पोर्ट का उपयोग करता है जो ग्रेट फ़ायरवॉल को ब्लॉक करने के लिए बहुत आसान हैं.

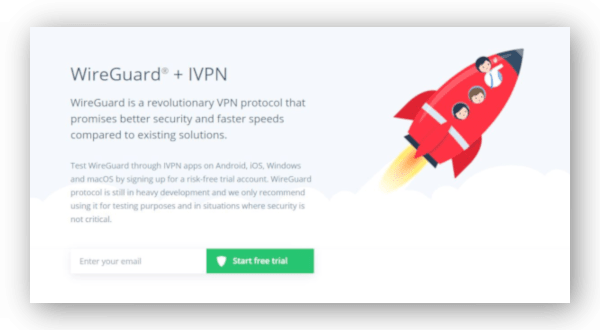

वायरगार्ड – प्रॉमिसिंग न्यू प्रोटोकॉल

वायरगार्ड एक नया टनलिंग प्रोटोकॉल है जिसका उद्देश्य मौजूदा सबसे लोकप्रिय प्रोटोकॉल, ओपनवीपीएन की तुलना में तेज़ और उच्च-प्रदर्शन करना है.

वायरगार्ड का लक्ष्य अक्सर ओपन वीपीएन और आईपीसेक से जुड़े मुद्दों से निपटना है: अर्थात् जटिल सेटअप, प्लस डिस्कनेक्ट (अतिरिक्त कॉन्फ़िगरेशन के बिना) और संबंधित लंबे समय से पुन: संयोजन समय का पालन करें.

जबकि OpenVPN + OpenSSL और IPsec का एक बड़ा कोडबेस है (OpenVPN के लिए कोड की 100,000 पंक्तियों और SSL के लिए 500,000) और IPsec (कोड की 400,000 लाइनें), जिससे बग ढूंढना मुश्किल हो जाता है, वायर गार्ड का वजन 5,000 से कम लाइनों में होता है। आकार.

लेकिन वायरगार्ड अभी भी विकास के अधीन है.

जबकि वायरगार्ड बेंचमार्क बताते हैं कि यह बहुत तेज है, कार्यान्वयन में ऐसे मुद्दे हैं जो इसे वाणिज्यिक वीपीएन प्रदाता द्वारा उपयोग के लिए अनुपयुक्त बना सकते हैं.

जिनमें से एक यह है कि प्रत्येक उपयोगकर्ता को असाइन किए जाने के लिए गैर-सार्वजनिक आईपी पते की आवश्यकता होती है, जो किसी भी गंभीर वीपीएन उपयोगकर्ता को लॉग इन करने का एक तत्व जोड़ता है।.

क्यों?

क्योंकि इस गैर-सार्वजनिक आईपी पते का उपयोग आपकी पहचान करने के लिए किया जा सकता है.

हालांकि इस पर काम चल रहा है.

वायरगार्ड के लिए अभी भी शुरुआती दिन हैं, और अभी तक पूरी तरह से खुद को साबित करना बाकी है – हालांकि, वीपीएन प्रदाताओं की बढ़ती संख्या इसे केवल अपने ग्राहकों के लिए परीक्षण उद्देश्यों के लिए जोड़ रही है, जिसमें IVPN और AzireVPN शामिल हैं।.

वीपीएन प्रोटोकॉल सुरक्षित एन्क्रिप्शन के लिए रूपरेखा प्रदान करते हैं, अब आइए जानें कि सिफर क्या भूमिका निभाते हैं और उपलब्ध सिफर की किस्में.

सिफर

एक सिफर अनिवार्य रूप से डेटा एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक एल्गोरिथ्म है। वीपीएन प्रोटोकॉल विभिन्न प्रकार के सिफर का उपयोग करते हैं, और निम्नलिखित सबसे अधिक उपयोग किए जाते हैं:

एईएस

उन्नत एन्क्रिप्शन स्टैंडर्ड (एईएस) 2001 में यू.एस. नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजी (एनआईएसटी) द्वारा स्थापित एक सममित-कुंजी सिफर है।.

यह ऑनलाइन एन्क्रिप्शन प्रोटोकॉल के लिए सोने का मानक है, और वीपीएन उद्योग द्वारा इसका भारी उपयोग किया जाता है। एईएस का उपयोग करने के लिए सबसे सुरक्षित सिफर में से एक माना जाता है.

एईएस में 128 बिट्स का ब्लॉक आकार होता है, जिसका अर्थ है कि एईएस अन्य साइफर की तुलना में बड़े फ़ाइल आकार को संभाल सकता है, जैसे ब्लोफिश जिसमें 64-बिट ब्लॉक आकार होता है.

एईएस को अलग-अलग महत्वपूर्ण लंबाई के साथ इस्तेमाल किया जा सकता है। जबकि AES-128 अभी भी सुरक्षित माना जाता है, AES-256 को प्राथमिकता दी जाती है क्योंकि यह अधिक सुरक्षा देता है। एईएस -192 भी उपलब्ध है.

जब आप वीपीएन सेवा की वेबसाइट पर you मिलिट्री-ग्रेड ’या grade बैंक-ग्रेड’ एन्क्रिप्शन के बारे में पढ़ते हैं, तो यह आम तौर पर एईएस -256 को संदर्भित करता है, जिसका उपयोग शीर्ष गुप्त डेटा के लिए अमेरिकी सरकार द्वारा किया जाता है।.

ब्लोफिश

ब्लोफिश एक और सममित-कुंजी सिफर है, जिसे 1993 में अमेरिकी क्रिप्टोग्राफर ब्रूस श्नेयर द्वारा डिज़ाइन किया गया था.

ब्लोफिश ओपनवीपीएन में इस्तेमाल होने वाला डिफॉल्ट सिफर हुआ करता था, लेकिन इसे काफी हद तक एईएस -256 द्वारा बदल दिया गया है.

जब ब्लोफिश का उपयोग किया जाता है, तो आप आमतौर पर इसे 128-बिट की लंबाई के साथ इस्तेमाल करते हुए देखेंगे, हालाँकि यह 32 बिट्स से 448 बिट्स तक हो सकता है.

ब्लोफिश की कुछ कमजोरियां हैं, जिसमें ‘जन्मदिन के हमलों’ के लिए इसकी भेद्यता शामिल है, जिसका अर्थ है कि यह वास्तव में केवल एईएस -255 के लिए एक वापसी के रूप में इस्तेमाल किया जाना चाहिए.

कमीलया

कैमेलिया एक सममित-कुंजी सिफर भी है, और यह सुरक्षा और गति के मामले में एईएस के समान है.

मुख्य अंतर यह है कि कैमेलिया NIST द्वारा प्रमाणित नहीं है, अमेरिकी संगठन जिसने एईएस बनाया था.

हालांकि अमेरिकी सरकार से जुड़े एक सिफर का उपयोग करने के लिए एक तर्क है, यह वीपीएन सॉफ्टवेयर में शायद ही उपलब्ध है, और न ही इसे एईएस के रूप में पूरी तरह से परीक्षण किया गया है.

वीपीएन हैंडशेक

जैसे HTTPS वेबसाइट पर सुरक्षित सत्र शुरू करने के साथ, वीपीएन सर्वर से सुरक्षित रूप से जुड़ने के लिए TLS हैंडशेक के माध्यम से सार्वजनिक-कुंजी एन्क्रिप्शन (आमतौर पर RSA क्रिप्टोकरेंसी का उपयोग करके) का उपयोग करना पड़ता है।.

आरएसए पिछले दो दशकों से इंटरनेट सुरक्षा का आधार रहा है लेकिन दुर्भाग्य से, अब संभावना है कि कमजोर संस्करण, आरएसए -820 को एनएसए द्वारा क्रैक किया गया है.

जबकि अधिकांश वीपीएन सेवाएं RSA-1024 से दूर हो गई हैं, एक अल्पसंख्यक इसका उपयोग करना जारी रखता है और इसलिए इसे टाला जाना चाहिए। RSA-2048 के लिए देखें, जिसे अभी भी सुरक्षित माना जाता है.

आदर्श रूप से अतिरिक्त एन्क्रिप्शन का उपयोग परफेक्ट फॉरवर्ड सेक्रेसी बनाने के लिए किया जाएगा। आमतौर पर यह डिफी-हेलमैन (डीएच) या एलिप्टिक कर्व डिफी-हेलमैन (ईसीडीएच) प्रमुख विनिमय के समावेश के माध्यम से होगा.

जबकि ECDH का उपयोग सुरक्षित रूप से हैंडशेक बनाने के लिए किया जा सकता है, अकेले DH से बचा जाना चाहिए क्योंकि यह फटा होने की चपेट में है। यह एक मुद्दा नहीं है जब RSA के साथ प्रयोग किया जाता है.

एसएचए हैश प्रमाणीकरण

सुरक्षित हैश अल्गोरिथम (SHA) का उपयोग संचारित डेटा और SSL / TLS कनेक्शन की अखंडता की गारंटी के लिए किया जाता है, जैसे कि OpenVPN कनेक्शन, यह सुनिश्चित करने के लिए कि स्रोत और गंतव्य के बीच पारगमन में जानकारी नहीं बदली गई है.

सुरक्षित हैश एल्गोरिदम एक हैश फ़ंक्शन के रूप में जाना जाता है का उपयोग करके स्रोत डेटा को बदलने के द्वारा काम करता है, जिससे मूल स्रोत संदेश एक एल्गोरिथ्म के माध्यम से चलाया जाता है और परिणाम एक निश्चित लंबाई वाला अक्षर होता है जो मूल जैसा कुछ भी नहीं दिखता है – “हैश मान”.

यह एक तरह से फ़ंक्शन है – आप हैश मान से मूल संदेश निर्धारित करने के लिए डे-हैश प्रक्रिया नहीं चला सकते हैं.

हैशिंग उपयोगी है क्योंकि इनपुट स्रोत डेटा के सिर्फ एक चरित्र को बदलने से हैश फ़ंक्शन से आउटपुट हैश मान पूरी तरह से बदल जाएगा.

एक वीपीएन क्लाइंट सर्वर से प्राप्त डेटा को चलाएगा, जो वीपीएन हैंडशेक के दौरान सहमत हैश फ़ंक्शन के माध्यम से, गुप्त कुंजी के साथ संयुक्त है।.

यदि हैश मूल्य क्लाइंट उत्पन्न करता है तो संदेश में हैश मूल्य से भिन्न होता है, डेटा को त्याग दिया जाएगा क्योंकि संदेश के साथ छेड़छाड़ की गई है.

SHA हैश प्रमाणीकरण एक वैध टीएलएस प्रमाण पत्र के साथ किसी भी छेड़छाड़ का पता लगाने में सक्षम होने के द्वारा मानव-में-मध्य हमलों को रोकता है.

इसके बिना एक हैकर वैध सर्वर का इस्तेमाल कर सकता है और आपको एक असुरक्षित से जोड़ने के लिए छल कर सकता है, जहां आपकी गतिविधि पर नजर रखी जा सकती है।.

यह अनुशंसा की जाती है कि सुरक्षा में सुधार के लिए SHA-2 (या उच्चतर) का उपयोग किया जाना चाहिए, क्योंकि SHA-1 में कमजोरियां हैं जो सुरक्षा से समझौता कर सकती हैं.

हमने एन्क्रिप्शन के लिए इस मार्गदर्शिका में बहुत सारे मैदानों को कवर किया है, लेकिन आपके पास अभी भी वीपीएन और प्रोटोकॉल से संबंधित कुछ और सामान्य प्रश्न हो सकते हैं, जिनका उत्तर देना आवश्यक है।.

यहाँ सबसे आम सवाल हैं जो हम सुनते हैं:

सबसे सुरक्षित वीपीएन प्रोटोकॉल क्या है?

AES-256 सिफर के साथ उपयोग किया जाने वाला OpenVPN आमतौर पर सबसे अच्छा और सबसे सुरक्षित वीपीएन प्रोटोकॉल माना जाता है। ओपनवीपीएन ओपन-सोर्स है और कमजोरियों के लिए पारंपरिक रूप से परीक्षण किया गया है.

OpenVPN गोपनीयता और प्रदर्शन के बीच एक शानदार संतुलन प्रदान करता है, और कई लोकप्रिय प्लेटफार्मों के साथ संगत है। कई वाणिज्यिक वीपीएन सेवाएं डिफ़ॉल्ट रूप में ओपनवीपीएन का उपयोग करती हैं.

IKEv2 मोबाइल उपकरणों के लिए एक अच्छा विकल्प है क्योंकि यह नेटवर्क परिवर्तनों को अधिक प्रभावी ढंग से संभालता है, स्वचालित रूप से आसानी और गति के साथ गिराए गए कनेक्शन को बहाल करता है.

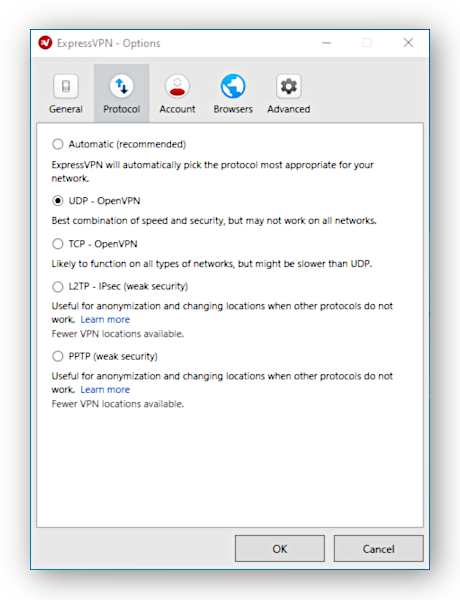

मैं वीपीएन प्रोटोकॉल कैसे बदल सकता हूं?

एक्सप्रेस वीपीएन जैसी कुछ वीपीएन सेवाएं आपको वीपीएन ऐप के सेटिंग मेनू में वीपीएन प्रोटोकॉल को बदलने की अनुमति देती हैं.

यदि यह स्थिति है, तो बस सेटिंग्स मेनू खोलें, और उस वीपीएन प्रोटोकॉल का चयन करें जिसका आप उपयोग करना चाहते हैं.

यदि कस्टम ऐप के भीतर कोई वीपीएन प्रोटोकॉल चयन नहीं है, तो आप मैन्युअल कॉन्फ़िगरेशन का उपयोग करके वैकल्पिक प्रोटोकॉल स्थापित करने में सक्षम हो सकते हैं.

नॉर्डवीपीएन वीपीएन सेवा का एक उदाहरण है जो ओपनवीपीएन पर चलता है लेकिन IKEv2 की मैन्युअल स्थापना के लिए अनुमति देता है.

यदि आपकी वीपीएन सेवा वैकल्पिक प्रोटोकॉल कॉन्फ़िगरेशन का समर्थन करती है तो इसकी वेबसाइट पर दिए गए निर्देशों का सावधानीपूर्वक पालन करें.

सभी वीपीएन डेटा एन्क्रिप्ट करें?

वीपीएन उनके बहुत ही स्वभाव से डेटा एन्क्रिप्ट करते हैं, लेकिन कुछ सेवाएं हैं जो एनक्रिप्शन प्रदान करते हुए वीपीएन होने का दावा करती हैं। होला फ्री वीपीएन इनमें से एक है, और आपको हर तरह के उत्पादों से बचना चाहिए.

वीपीएन ब्राउज़र एक्सटेंशन एक और उत्पाद है जिससे थोड़ा सावधान रहना चाहिए। ब्राउज़र एक्सटेंशन वीपीएन सेवाओं के बजाय प्रॉक्सी सेवाएं हैं, और जबकि कुछ एन्क्रिप्शन प्रदान करते हैं अन्य नहीं करते हैं.

जो ब्राउज़र एक्सटेंशन एन्क्रिप्शन प्रदान करते हैं, वह केवल आपके ब्राउज़र में चल रहे वेब ब्राउज़र की सुरक्षा करेगा, इसलिए आपको अपने सभी अन्य ऐप्स को एन्क्रिप्ट करने के लिए पूर्ण वीपीएन का उपयोग करने की आवश्यकता होगी.

क्या सभी वीपीएन उपयोग करने के लिए सुरक्षित हैं?

हां – अगर आप सही चुनाव करते हैं.

सभी वीपीएन उपयोग करने के लिए सुरक्षित नहीं हैं। यहां तक कि जो लोग सबसे अच्छा वीपीएन प्रोटोकॉल और सिफर का उपयोग करते हैं, वे आपकी ऑनलाइन गतिविधियों को लॉग करके आपके व्यक्तिगत डेटा को खतरे में डाल सकते हैं.

आपको एक गोपनीयता-अनुकूल लॉगिंग नीति के साथ वीपीएन की तलाश करनी चाहिए, साथ ही सबसे सुरक्षित वीपीएन प्रोटोकॉल और सिफर का समर्थन करने वाला.

आपके लिए चीजों को आसान बनाने के लिए, हमारे उच्चतम अनुशंसित वीपीएन पर नज़र क्यों नहीं डालें – वे आसपास के सबसे सुरक्षित हैं.