Шифрование лежит в основе технологии VPN. В этом руководстве мы рассмотрим, как работает шифрование VPN и как оно защищает вас..

Что на самом деле является шифрованием?

Шифрование – это процесс кодирования данных, так что только те, у кого есть права доступа, могут получить к нему доступ, что не позволяет кому-либо сделать это.

Это процесс, который включает в себя замену букв и цифр, делая сообщения похожими на тарабарщину, если вы не применяете правильный процесс для его декодирования – этот процесс известен как «шифр».

Учитывая вычислительную мощность современных компьютеров, любой шифр, который может придумать человек, будет слишком легко взломать.

Мощные математические алгоритмы теперь используются для создания различных методов шифрования, а также секретных шифров, необходимых для их расшифровки..

Службы VPN используют шифрование для создания безопасного соединения (туннеля VPN) между вашим устройством и сервером VPN, сохраняя конфиденциальность ваших интернет-данных у вашего провайдера, хакеров и любых других сторонних наблюдателей..

В этом руководстве вы узнаете все о шифрах и протоколах VPN, а также узнаете, какие из них лучше и безопаснее использовать..

Мы разберем все это на простой английский и объясним весь жаргон в простых терминах, чтобы вы могли лучше понять шифрование VPN и все, что с этим связано.

Contents

Глоссарий шифрования

Давайте начнем с определения некоторых важных терминов, которые мы используем, когда говорим о шифровании:

| Алгоритм | Набор инструкций, которым необходимо следовать (программное обеспечение) для решения проблемы. Шифр – это алгоритм выполнения шифрования или дешифрования.. |

| Аутентификация | Процесс обеспечения и подтверждения личности пользователя. |

| Немного | Сокращенно от «двоичной цифры», это самая маленькая единица данных в компьютере. |

| блок | Группа битов фиксированной длины (например, 64 бита) |

| Размер блока | Максимальная длина группы битов. |

| Атака грубой силы | Метод, чтобы попытаться угадать секрет, пробуя каждую возможную комбинацию символов. Это грубое, исчерпывающее усилие, а не более сложное или стратегическое. Представьте, что вы не можете открыть замок на своем шкафчике – вместо того, чтобы пытаться запомнить код, просто перебирая его, вы просто пробуете каждую комбинацию от 000 до 999, пока она не откроется.. |

| шифровать | Алгоритм выполнения шифрования и дешифрования. |

| криптография | Искусство написания и решения кодов для создания защищенных сообщений, разработанных так, чтобы только предполагаемые стороны могли обрабатывать и читать его. |

| шифрование | Процесс преобразования данных в код с целью предотвращения несанкционированного доступа к нему. |

| Межсетевой экран | Программное обеспечение, которое отслеживает и контролирует пакеты данных, входящих или исходящих из сети. Скорее всего, вы будете знакомы с тем, что на вашем настольном компьютере или ноутбуке, который предназначен для защиты от хакеров и вирусов. |

| Рукопожатие | Процесс, который инициализирует соединение между двумя компьютерами – как следует из его названия, это приветствие, устанавливающее правила общения. |

| HTTPS | Он расшифровывается как «Hypertext Transfer Protocol Secure», но никто никогда не называет это так. Это безопасная версия HTTP, протокола, который является основой сети и используется для обеспечения аутентификации, конфиденциальности и безопасности связи между устройствами и веб-сайтами.. |

| ядро | Ядро операционной системы. В компьютере он контролирует работу компьютера и его оборудования. |

| ключ | Строка битов, используемая шифром для преобразования «простого текста» (незашифрованной информации) в зашифрованный текст (зашифрованной информации) и наоборот. Ключ может различаться по длине – как правило, чем длиннее, тем больше времени потребуется для его взлома. |

| Пакет | Пакет – это единица данных, маршрутизируемая между отправителем и получателем в сети, и состоит из заголовка, полезной нагрузки (ваших данных) и трейлера, и обычно имеет определенный размер набора, который соответствует MTU сети (максимум Блок трансмиссии) размер. Когда данные должны быть отправлены по сети, если они больше, чем пакет, может потребоваться разбить их на несколько пакетов данных, которые затем отправляются индивидуально, а данные повторно собираются в месте назначения.. |

| порт | Так же, как лодка стыкуется с физическим портом, вычислительные порты представляют собой «конечную точку» связи. Любая информация, поступающая на ваше устройство, поступает через порт. |

| протокол | Набор правил, используемых для согласования соединения между VPN-клиентом и VPN-сервером. Некоторые из них более сложны или безопасны, чем другие – OpenVPN и IKEv2 – некоторые популярные решения. |

Глоссарий шифрования

Теперь мы знаем, что означают термины, пришло время объяснить, что такое шифрование и что делает более подробно.

Типы Шифрования

Существует два типа шифрования: симметричное и асимметричное..

Шифрование с симметричным ключом

Шифрование с симметричным ключом – это когда один ключ используется для шифрования и дешифрования данных..

Обе стороны требуют одинакового ключа для общения. Этот тип шифрования используется в технологии VPN..

Мощь современных компьютеров означает, что ключи должны становиться все более длинными, чтобы предотвратить атаки методом “грубой силы” (при попытке каждой комбинации найти правильный ключ).

Текущий золотой стандарт – это 256-битный ключ, который не может быть взломан, так как потребуются миллиарды лет для прохождения всех возможных комбинаций с использованием компьютеров, доступных сегодня..

Асимметричное шифрование

С помощью асимметричной криптографии (или криптографии с открытым ключом) каждый участник, который хочет безопасно общаться, использует программное обеспечение для генерации открытого ключа и соответствующего закрытого ключа..

В качестве примера, давайте возьмем двух человек: человека А и человека Б

Когда Лицо A хочет отправить защищенное сообщение Лицу B, открытый ключ Лица B используется в шифре для преобразования обычного текстового сообщения в зашифрованное сообщение..

В то время как зашифрованное сообщение может передаваться из A в B через различные другие стороны (лица C, D, E и F), любой, кто попытается прочитать сообщение, увидит только зашифрованный текст..

Когда человек B получает зашифрованное сообщение, он использует свой закрытый ключ для декодирования зашифрованного сообщения обратно в обычный текст.

Например, эта система все чаще используется журналистами, которые публикуют свой открытый ключ в своих профилях в социальных сетях, чтобы источники могли отправлять им сообщения, которые можно расшифровать только с помощью личного ключа журналиста..

Наиболее известной такой системой является Pretty Good Privacy (PGP). Существует множество различных программных инструментов, использующих OpenPGP, версию стандарта с открытым исходным кодом..

Шифрование с открытым ключом используется во время рукопожатия TLS для безопасного совместного использования симметричного ключа между клиентом и сервером..

SSL & TLS

TLS / SSL – это шифрование, которое испытывает большинство из нас при просмотре веб-страниц на защищенном веб-сайте, использующем HTTPS..

Вы узнаете, когда веб-сайт использует HTTPS по символу замка в адресной строке браузера..

Используемый здесь протокол безопасности – TLS (Transport Layer Security), который основан на его предшественнике Secure Sockets Layer (SSL версии 3.0)..

TLS использует комбинацию открытого ключа и симметричного шифрования для защиты ваших данных.

Во время рукопожатия TLS ваш браузер использует асимметричное шифрование для связи с сервером защищенной страницы и безопасного генерирования симметричного ключа..

Затем он используется для шифрования данных, передаваемых между вашим браузером и сервером.

Генерация симметричного ключа для использования гораздо эффективнее, чем использование асимметричных ключей для передачи всех данных..

Это связано с тем, что асимметричное шифрование требует невероятно больших вычислительных мощностей для шифрования и дешифрования всех необходимых данных по сравнению с использованием симметричного ключа..

Поэтому можно сказать, что шифрование с помощью симметричного ключа является более быстрым методом шифрования..

Хотя вышеприведенное является хорошим и генерирует безопасное шифрование, каждый безопасный сеанс, генерируемый сервером, расшифровывается с помощью закрытого ключа сервера..

Если этот закрытый ключ когда-либо будет взломан, то украденный закрытый ключ может быть использован для расшифровки любого безопасного сеанса на этом сервере, в прошлом или настоящем.

Чтобы избежать этого, соединения HTTPS и OpenVPN теперь обычно устанавливаются с использованием Perfect Forward Secrecy с использованием алгоритма, называемого Diffie-Hellman Key Exchange, который генерирует симметричный ключ..

Это может показаться странным, но все, что вам действительно нужно понять, это то, что это более безопасный способ решения проблем, поскольку симметричный ключ никогда не передается по соединению, а генерируется независимо сервером и веб-браузером..

Браузер генерирует временный закрытый ключ и соответствующий открытый ключ.

Симметричный ключ для сеанса TLS основан на выводе алгоритма, который работает с закрытым ключом устройства (например, сервером), и открытым ключом другого устройства (например, вашего браузера)..

Из-за необычных математических свойств этого алгоритма и некоторой технической магии ключ, сгенерированный этим процессом, будет совпадать как на сервере, так и в браузере..

Это означает, что если третья сторона, такая как ваш интернет-провайдер или правительство, хранит ваши зашифрованные данные с предыдущих сессий, а закрытый ключ в противном случае скомпрометирован или украден, они не смогут расшифровать эти данные..

ExpressVPN – это одна служба VPN, которая использует Perfect Forward Secrecy, согласовывая новый закрытый ключ каждый раз, когда вы подключаетесь, и каждые 60 минут, пока используется подключение VPN..

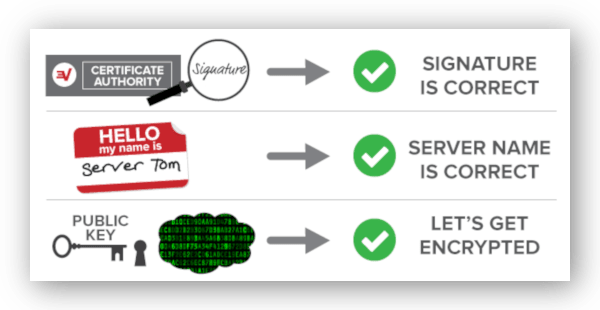

На этой иллюстрации ExpressVPN показано, как приложение VPN использует открытый ключ сервера для создания симметричной пары ключей с использованием асимметричного шифрования..

Теперь, когда мы объяснили различные доступные методы шифрования, давайте поговорим о различных доступных протоколах VPN..

Протоколы VPN

Что такое протокол VPN?

Протоколы VPN представляют процессы и наборы инструкций (или правил), на которые VPN-клиенты устанавливают безопасные соединения между устройством и сервером VPN для передачи данных..

Протоколы VPN формируются из комбинации протоколов передачи и стандартов шифрования..

Какие протоколы VPN в настоящее время доступны?

Вот основные протоколы VPN-туннелирования, о которых вам нужно знать:

OpenVPN – очень безопасный и быстрый

OpenVPN – это протокол VPN промышленного золотого стандарта, и мы рекомендуем использовать его, когда вы можете.

Это один из самых безопасных и безопасных протоколов VPN, и, что немаловажно, с открытым исходным кодом, что означает, что он полностью прозрачен и продолжает публично тестироваться и совершенствоваться..

OpenVPN очень настраивается и, хотя он не поддерживается изначально ни на одной платформе, большинство провайдеров VPN предлагают бесплатные приложения, которые его поддерживают.

Эти пользовательские приложения VPN доступны на большинстве основных платформ, таких как Microsoft Windows, Apple MacOS, Android, Linux и iOS..

Некоторые провайдеры также предлагают файлы конфигурации OpenVPN, то есть вы можете загрузить оригинальный клиент OpenVPN для вашей платформы с https://openvpn.net/ и использовать его для подключения к выбранной вами службе VPN..

OpenVPN работает как с UDP, так и с TCP, которые являются типами протоколов связи.

TCP (протокол управления передачей) является наиболее используемым протоколом соединения в Интернете. Отправляемые данные передаются порциями, обычно состоящими из нескольких пакетов..

TCP предназначен для доставки переданных данных клиенту OpenVPN в порядке их отправки с сервера OpenVPN (например, пакеты 1, 2, 3, 4 и 5, отправленные с OpenVPN, принимаются клиентом OpenVPN в том же порядке – 1 , 2, 3, 4, 5).

Для этого TCP может задержать доставку пакетов, которые он получил по сети, клиенту OpenVPN, пока не получит все ожидаемые пакеты и не переставит все неупорядоченные пакеты обратно на место.

TCP будет повторно запрашивать (а затем ждать, чтобы получить) пакеты, которые могли быть потеряны при передаче между сервером и клиентом, тоже.

Эта обработка и время ожидания увеличивают задержку VPN-соединения, делая соединение медленнее, чем UDP..

UDP (User Datagram Protocol) просто передает пакеты данных, не требуя подтверждения прибытия, а размеры пакетов UDP меньше, чем TCP.

Используя OpenVPN UDP, меньший размер пакета, отсутствие проверок и реорганизация приводят к более быстрому соединению.

Итак, что лучше: TCP или UDP?

Это зависит от вашего желаемого результата.

Если вы используете VPN для игр, потоковой передачи или услуг VoIP, то UDP – ваш лучший выбор, так как он быстрее, чем TCP.

Недостатком является то, что вы можете столкнуться с некоторыми потерянными пакетами, что, например, может означать, что во время VOIP-вызова вы слышите голос человека, с которым разговариваете, за долю секунды в середине речи..

Тем не менее, вы должны переключиться на TCP, если у вас возникли проблемы с подключением. TCP-порт 443 также полезен для обхода цензуры, так как этот порт является портом по умолчанию для HTTPS и поэтому с меньшей вероятностью блокируется брандмауэрами..

Для шифрования OpenVPN использует библиотеку OpenSSL, которая поддерживает ряд шифров.

Шифрование OpenVPN состоит из нескольких элементов: канала данных, канала управления, аутентификации сервера и аутентификации HMAC:

- Проверка подлинности сервера Функции в том же самом, что и TLS или HTTPS. OpenVPN может использовать сертификаты для проверки того, что сервер, с которым вы разговариваете, является криптографически доверенным.

- канал управления используется на начальном этапе, выполняется квитирование TLS для согласования параметров шифрования для безопасной передачи данных и аутентификация клиента на сервере.

- канал данных это уровень, который передает информацию между вашим устройством и сервером OpenVPN. Этот уровень шифруется с использованием симметричной схемы шифрования для производительности, ключ для которой был получен через канал управления.

- HMAC аутентификация используется, чтобы гарантировать, что отправляемые пакеты не были изменены при передаче злоумышленником, который может читать или изменять данные в режиме реального времени.

Имейте в виду, что некоторые VPN-сервисы не используют почти одинаковый уровень шифрования на обоих каналах.

Использование более слабого шифрования в канале данных может быть дешевым способом быстрого соединения, так как повышенная безопасность достигается за счет скорости..

К сожалению, VPN является настолько же защищенной, насколько и ее самый слабый элемент, поэтому вам следует искать VPN, которая является настолько сильной, насколько это возможно в ее шифровании обоих каналов..

Мы поговорим об этом подробнее в разделах ниже о шифрах и рукопожатиях..

Теперь, когда вы знаете, какой протокол VPN наиболее безопасен, вы должны знать, что такое другие протоколы, а также какой из них следует избегать любой ценой..

PPTP – слабая безопасность, избегать

Протокол PPTP (Point-to-Point Tunneling Protocol) – один из старейших протоколов VPN, используемых до сих пор. Он был разработан командой, финансируемой Microsoft, и опубликован в 1999 году..

Несмотря на то, что PPTP устарел, у него есть некоторые плюсы: он совместим практически со всем, ему не нужно дополнительное программное обеспечение, поскольку он включен в современные операционные системы, и он очень быстрый.

Основная проблема заключается в том, что он оказался небезопасным и его легко взломать (атака обычно занимает от одной минуты до 24 часов).

PPTP также просто блокировать, поскольку он опирается на протокол GRE, который легко защищен брандмауэром..

Вам следует избегать использования этого протокола, если только в этом нет необходимости менять свой IP-адрес по незатратным причинам. Мы считаем, что PPTP небезопасен.

L2TP / IPsec – безопасный, но может быть медленным

Протокол туннелирования уровня 2 (LT2P) использует лучшие возможности протокола туннелирования точка-точка (PPTP) от Microsoft и протокола пересылки уровня 2 (L2F) Cisco и используется для создания туннеля между клиентским устройством и сервером по сети..

L2TP может обрабатывать аутентификацию, но не предоставляет никаких возможностей шифрования.

Поэтому L2TP, как правило, реализуется с помощью протокола безопасности Интернета (IPsec) для создания защищенных пакетов, которые обеспечивают аутентификацию, целостность и шифрование данных..

Это более широко известно как L2TP / IPsec, и данные обычно шифруются с использованием шифра AES, о чем вы можете прочитать здесь.

При подключении к серверу VPN с L2TP / IPsec, IPsec используется для создания безопасного канала управления между клиентом и сервером.

Пакеты данных из приложения вашего устройства (например, вашего веб-браузера) инкапсулируются L2TP. Затем IPSec шифрует эти данные L2TP и отправляет их на сервер, который затем выполняет обратный процесс, расшифровывая и декапсулируя данные..

С точки зрения скорости, двойная инкапсуляция L2TP / IPsec (по сути, туннель внутри туннеля) должна сделать его медленнее, чем OpenVPN..

Однако на самом деле это теоретически быстрее, потому что шифрование и дешифрование происходят в ядре, что позволяет эффективно обрабатывать пакеты с минимальными издержками..

L2TP / IPsec обычно считается безопасным при использовании с шифром AES.

Но были предположения, что протокол был скомпрометирован АНБ, и что IPsec был намеренно ослаблен во время его создания.

Официального подтверждения этому не было, хотя.

Основная проблема, связанная с L2TP / IPsec и его использованием в службах VPN, связана с теми службами, которые используют предварительные общие ключи (также называемые общим секретом), которые можно загрузить с веб-сайтов служб VPN и поэтому доступны всем.

Хотя эти ключи используются только для проверки подлинности соединения с VPN-серверами, а сами данные остаются зашифрованными с помощью отдельного ключа, они открывают дверь для потенциальных атак MITM (Man in-the-middle).

Именно здесь злоумышленник подражает VPN-серверу, чтобы расшифровать трафик и прослушать соединение..

L2TP / IPsec также использует ограниченное количество фиксированных портов, что позволяет относительно легко блокировать.

Несмотря на эти проблемы, LT2P / IPsec – хороший выбор, поскольку он изначально поддерживается многими платформами, если не используются предварительные общие ключи..

SSTP – закрытый источник с потенциальными рисками

Протокол защищенного туннелирования сокетов (SSTP) – это проприетарный протокол, принадлежащий Microsoft и основанный на SSL 3.0. Это означает, что, как и OpenVPN, он может использовать TCP-порт 443..

Поскольку SSTP не является открытым исходным кодом, невозможно опровергнуть предположения о бэкдорах или других уязвимостях, присутствующих в протоколе..

Этот риск намного перевешивает любые выгоды от его тесной интеграции с Windows.

Еще один красный флаг – SSL 3.0 уязвим для атаки «человек посередине», известной как POODLE..

Не было подтверждено, затронут ли SSTP, но, на наш взгляд, риск не стоит.

IKEv2 / IPSec – очень быстрый, безопасный и стабильный

Internet Key Exchange версии 2 (IKEv2) – это более новый протокол VPN и еще один стандарт с закрытым исходным кодом, разработанный в сотрудничестве между Microsoft и Cisco..

IKEv2 изначально поддерживается iOS, BlackBerry и Windows версий 7 и новее.

Тем не менее, существуют версии IKEv2 с открытым исходным кодом, разработанные для Linux, которые не несут тех же проблем доверия, что и проприетарная версия..

Подобно L2TP / IPsec, IKEv2 используется вместе с IPsec, когда является частью решения VPN, но предлагает больше функциональных возможностей..

IKEv2 / IPSec может обрабатывать изменения сетей с помощью так называемого протокола MOBIKE, который полезен для мобильных пользователей, склонных к обрыву соединения, и работает быстрее благодаря программированию для более эффективного использования полосы пропускания..

IKEv2 / IPSec также поддерживает более широкий диапазон шифров, чем L2TP / IPSec..

Тем не менее, IKEv2 часто не обрезает его, когда вы пытаетесь подключиться из страны с высокой цензурой. Это связано с тем, что IKEv2 использует указанные порты, которые Великому брандмауэру очень просто блокировать..

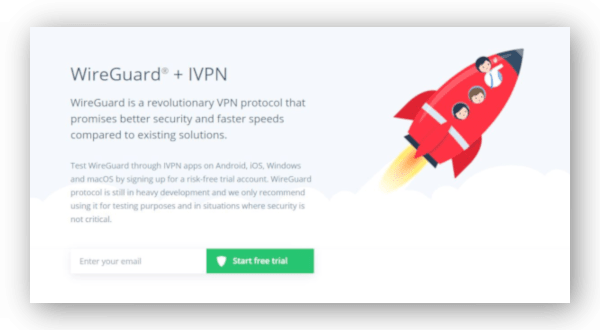

WireGuard – многообещающий новый протокол

Wireguard – это новый протокол туннелирования, который стремится быть быстрее и эффективнее, чем текущий самый популярный протокол OpenVPN..

Цель WireGuard – решить проблемы, часто связанные с OpenVPN и IPsec: сложную настройку, отключение (без дополнительной настройки) и связанные с этим длительные периоды переподключения, которые следуют.

Хотя OpenVPN + OpenSSL и IPsec имеют большую кодовую базу (~ 100 000 строк кода для OpenVPN и 500 000 для SSL) и IPsec (400 000 строк кода), что затрудняет поиск ошибок, Wireguard в настоящее время весит менее 5000 строк в размер.

Но Wireguard все еще находится в разработке.

Хотя тесты Wireguard показывают, что это очень быстро, в реализации есть проблемы, которые могут сделать его непригодным для использования коммерческим поставщиком VPN.

Одним из них является то, что он требует, чтобы каждому пользователю был назначен непубличный IP-адрес, что добавляет элемент регистрации любому серьезному пользователю VPN, с которым было бы неудобно.

Почему?

Потому что этот непубличный IP-адрес может быть использован для идентификации вас.

Работа ведется для решения этой проблемы, хотя.

Для WireGuard еще рано, и ему еще предстоит полностью себя зарекомендовать, однако все большее число провайдеров VPN добавляет его к своим клиентам только в целях тестирования, включая IVPN и AzireVPN..

Протоколы VPN обеспечивают основу для безопасного шифрования, теперь давайте выясним, какую роль играют шифры и какие существуют разновидности шифров..

шифры

Шифр – это, по сути, алгоритм шифрования и дешифрования данных. Протоколы VPN используют различные шифры, и наиболее часто используются следующие:

AES

Advanced Encryption Standard (AES) – это шифр с симметричным ключом, созданный Национальным институтом стандартов и технологий США (NIST) в 2001 году..

Это золотой стандарт для протоколов онлайн-шифрования, и он широко используется в индустрии VPN. AES считается одним из самых безопасных шифров для использования.

AES имеет размер блока 128 битов, что означает, что AES может обрабатывать файлы большего размера, чем другие шифры, такие как Blowfish, который имеет 64-битный размер блока.

AES может использоваться с ключами различной длины. Хотя AES-128 по-прежнему считается безопасным, AES-256 предпочтительнее, поскольку он обеспечивает большую защиту. AES-192 также доступен.

Когда вы читаете о «военном» или «банковском» шифровании на веб-сайте службы VPN, это обычно относится к AES-256, который используется правительством США для сверхсекретных данных..

Blowfish

Blowfish – еще один шифр с симметричным ключом, разработанный в 1993 году американским криптографом Брюсом Шнайером.

Blowfish был шифром по умолчанию, используемым в OpenVPN, но в основном был заменен AES-256.

Когда используется Blowfish, вы обычно увидите, что он используется с длиной ключа 128 бит, хотя он может варьироваться от 32 до 448 бит.

У Blowfish есть некоторые недостатки, в том числе уязвимость к «атакам на день рождения», что означает, что он действительно должен использоваться только как запасной вариант к AES-256.

камелия

Камелия также является шифром с симметричным ключом и очень похож на AES с точки зрения безопасности и скорости..

Основное отличие состоит в том, что Camellia не сертифицирована NIST, американской организацией, которая создала AES..

Хотя есть аргумент в пользу использования шифра, не связанного с правительством США, он редко доступен в программном обеспечении VPN и не был так тщательно протестирован, как AES.

VPN рукопожатие

Так же, как и при инициировании безопасного сеанса на веб-сайте HTTPS, для безопасного подключения к VPN-серверу требуется использование шифрования с открытым ключом (обычно с использованием криптосистемы RSA) через подтверждение связи TLS..

RSA был основой для интернет-безопасности в течение последних двух десятилетий, но, к сожалению, сейчас кажется вероятным, что более слабая версия, RSA-1024, была взломана АНБ.

Хотя большинство услуг VPN отошли от RSA-1024, меньшинство продолжает использовать его, и поэтому его следует избегать. Ищите RSA-2048, который все еще считается безопасным.

В идеале для создания Perfect Forward Secrecy будет использоваться дополнительное шифрование. Как правило, это происходит путем включения обмена ключами Диффи-Хеллмана (DCD) или Диффи-Хеллмана с эллиптической кривой (ECDH)..

Хотя ECDH может использоваться сам по себе для создания безопасного рукопожатия, следует избегать только DH, так как он уязвим для взлома. Это не проблема при использовании с RSA.

Хэш-аутентификация SHA

Secure Hash Algorithms (SHA) используются для гарантии целостности передаваемых данных и соединений SSL / TLS, таких как соединения OpenVPN, чтобы гарантировать, что информация не изменялась при передаче между источником и пунктом назначения..

Безопасные алгоритмы хеширования работают путем преобразования исходных данных, используя так называемую хеш-функцию, при этом исходное исходное сообщение проходит через алгоритм, и в результате получается строка символов фиксированной длины, которая не похожа на оригинал – «значение хеш-функции».

Это односторонняя функция – вы не можете запустить процесс дешифрования, чтобы определить исходное сообщение по значению хеша.

Хеширование полезно, потому что изменение только одного символа входных данных источника полностью изменит значение хеш-функции, которое выводится из хеш-функции..

Клиент VPN будет запускать данные, полученные от сервера, в сочетании с секретным ключом через хэш-функцию, согласованную во время рукопожатия VPN.

Если хеш-значение, которое генерирует клиент, отличается от хеш-значения в сообщении, данные будут отброшены, так как сообщение было подделано.

Хэш-аутентификация SHA предотвращает атаки типа «злоумышленник в середине», позволяя обнаруживать любые попытки подделки действительного сертификата TLS..

Без этого хакер может выдать себя за законный сервер и обманным путем заставить вас подключиться к небезопасному, где можно отслеживать вашу активность..

Рекомендуется использовать SHA-2 (или выше) для повышения безопасности, поскольку SHA-1 имеет слабые места, которые могут поставить под угрозу безопасность.

В этом руководстве мы рассмотрели много вопросов, касающихся шифрования, но у вас могут возникнуть более общие вопросы, касающиеся VPN и протоколов, на которые необходимо ответить.

Вот наиболее распространенные вопросы, которые мы слышим:

Какой протокол VPN самый безопасный??

OpenVPN, используемый с шифром AES-256, обычно считается лучшим и самым безопасным протоколом VPN. OpenVPN с открытым исходным кодом и был публично протестирован на наличие слабых мест.

OpenVPN предлагает отличный баланс между конфиденциальностью и производительностью и совместим со многими популярными платформами. Многие коммерческие VPN-сервисы используют OpenVPN по умолчанию.

IKEv2 – хороший вариант для мобильных устройств, поскольку он более эффективно обрабатывает изменения сети, автоматически и быстро восстанавливая разорванные соединения..

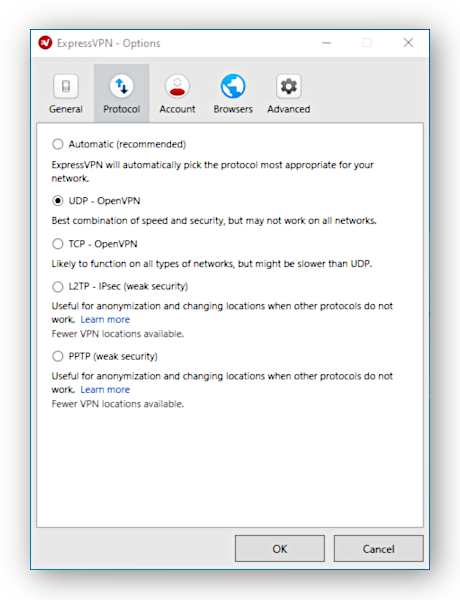

Как я могу изменить протокол VPN?

Некоторые службы VPN, такие как ExpressVPN, позволяют изменять протокол VPN в меню настроек приложения VPN..

Если это так, просто откройте меню настроек и выберите протокол VPN, который вы хотите использовать.

Если в пользовательском приложении отсутствует выбор протокола VPN, возможно, вы сможете установить альтернативные протоколы, используя ручную настройку..

NordVPN является одним из примеров службы VPN, которая работает на OpenVPN, но допускает ручную установку IKEv2..

Если ваш VPN-сервис поддерживает настройку альтернативного протокола, обязательно внимательно следуйте инструкциям, приведенным на его веб-сайте..

Все ли VPN шифруют данные?

VPN по своей природе шифруют данные, но есть некоторые службы, которые утверждают, что являются VPN, но не обеспечивают шифрование. Hola Free VPN является одним из них, и вы должны избегать таких продуктов любой ценой..

Расширения браузеров VPN – это еще один продукт, к которому следует относиться с осторожностью. Расширения браузера – это прокси-сервисы, а не VPN-сервисы, и, хотя некоторые предоставляют шифрование, другие не предоставляют.

Расширения браузера, которые обеспечивают шифрование, будут защищать трафик вашего браузера только в том веб-браузере, в котором он запущен, поэтому вам придется использовать полноценный VPN для шифрования всех других приложений..

Все ли VPN безопасны в использовании?

Да, если вы сделаете правильный выбор.

Не все VPN безопасны в использовании. Даже те, кто использует лучшие VPN-протоколы и шифры, могут подвергать риску ваши личные данные, регистрируя ваши действия в Интернете.

Вы должны искать VPN с конфиденциальной политикой ведения журналов, а также такую, которая поддерживает самые безопасные протоколы VPN и шифры.

Чтобы упростить вам задачу, почему бы не взглянуть на наши самые рекомендуемые VPN – они самые безопасные из всех.