Kryptering är kärnan i VPN-tekniken. I den här guiden uppdelar vi hur VPN-kryptering fungerar och hur den skyddar dig.

Vad som faktiskt är kryptering?

Kryptering är processen för kodning av data så att endast de med behörighet kan komma åt dem, vilket hindrar någon annan från att göra det.

Det är en process som innebär byte av bokstäver och siffror, vilket gör att meddelanden ser ut som gibberish om du inte använder rätt process för att avkoda den – den processen kallas en “chiffer”.

Med tanke på den moderna datorns bearbetningskraft skulle varje chiffer som en människa skulle kunna komma med vara alldeles för lätt att bryta.

Kraftfulla matematiska algoritmer används nu för att skapa olika krypteringsmetoder, plus de hemliga cifrarna som krävs för att dekryptera dem.

VPN-tjänster använder kryptering för att skapa en säker anslutning (VPN-tunneln) mellan din enhet och en VPN-server, för att hålla dina internetdata privata från din ISP, hackare och andra snooping tredjeparter.

I den här guiden lär du dig allt om chiffer och VPN-protokoll och ta reda på vilka som är de bästa och säkraste att använda.

Vi kommer att dela upp allt på vanligt engelska och förklara all jargon på enkla termer så att du kan få en bättre förståelse för VPN-kryptering och allt det innebär.

Contents

Krypteringsordlista

Låt oss börja med att definiera några av de viktiga termer vi använder när vi pratar om kryptering:

| Algoritm | En uppsättning instruktioner som måste följas (av programvara) för att lösa ett problem. En chiffer är en algoritm för att utföra kryptering eller dekryptering. |

| autentisering | En process för att säkerställa och bekräfta användarens identitet. |

| Bit | Förkortning för “binär siffra”, det är den minsta dataenheten i en dator. |

| Blockera | En grupp bitar med fast längd (t.ex. 64 bitar) |

| Block storlek | Den maximala längden för en grupp bitar. |

| Brute Force Attack | En metod för att försöka gissa en hemlighet genom att prova alla möjliga kombinationer av tecken. Det är en rå, uttömmande insats snarare än en mer komplicerad eller strategisk ansträngning. Föreställ dig att du inte kan öppna hänglåset på ditt skåp – snarare än att försöka komma ihåg koden, genom att tvinga den, provar du helt enkelt alla kombinationer från 000 till 999 tills den öppnas. |

| Chiffer | En algoritm för att utföra kryptering och dekryptering. |

| kryptografi | Konsten att skriva och lösa koder för att skapa säker meddelanden, utformad så att endast de avsedda parterna kan behandla och läsa den. |

| kryptering | Processen att konvertera data till en kod för att förhindra obehörig åtkomst till den. |

| brandvägg | Programvara som övervakar och kontrollerar paket med data som kommer in eller ut från ett nätverk. Du kommer förmodligen att känna till den på din stationära eller bärbara dator, som är utformad för att se upp för hackare och virus. |

| Handslag | En process som initialiserar anslutningen mellan två datorer – som namnet antyder, det är en hälsning som fastställer reglerna för kommunikation. |

| HTTPS | Det står för “Hypertext Transfer Protocol Secure”, men ingen kallar det någonsin det. Det är en säker version av HTTP, protokollet som är grunden för webben och används för att säkerställa kommunikation mellan enheter och webbplatser förblir autentiserade, privata och säkra. |

| Kärna | Kärnan i ett operativsystem. I en dator styr den datorns och dess hårdvarus funktion. |

| Nyckel | En sträng bitar som används av ett chiffer för att konvertera “vanlig text” (okrypterad information) till chiffertext (krypterad information) och vice versa. En nyckel kan variera i längd – i allmänhet, ju längre den är, desto längre tid tar det att knäcka den. |

| Paket | Ett paket är en dataenhet som dirigeras mellan ett ursprung och en destination i ett nätverk och består av en rubrik, nyttolasten (dina data) och trailern, och normalt av en specifik uppsättning storlek, som matchar nätverket MTU (Maximum Transmission Unit) storlek. När data måste skickas över ett nätverk, om det är större än ett paket, kan det behöva delas upp i flera datapaket, som sedan skickas individuellt och informationen sätts samman vid destinationen. |

| Hamn | Precis som en båt dockar vid en fysisk hamn, utgör datorportarna kommunikationens ‘slutpunkt’. All information som når din enhet gör det via en port. |

| Protokoll | En uppsättning regler som används för att förhandla om en anslutning mellan en VPN-klient och en VPN-server. Vissa är mer komplexa eller säkra än andra – OpenVPN och IKEv2 är några populära val. |

Krypteringsordlista

Nu vet vi vad termerna betyder, det är dags att förklara vad kryptering är och gör på ett djupare sätt.

Typer av kryptering

Det finns två typer av kryptering: symmetrisk och asymmetrisk.

Symmetrisk nyckelkryptering

Symmetrisk nyckelkryptering är där endast en nyckel används för att hantera både kryptering och dekryptering av data.

Båda parter kräver samma nyckel för att kommunicera. Detta är den typ av kryptering som används i VPN-teknik.

Kraften hos moderna datorer innebär att tangenterna har blivit alltmer långa för att förhindra brute-force attacker (försöker varje kombination för att hitta rätt nyckel).

Den nuvarande guldstandarden är 256-bitarsnyckeln, som inte kan vara brutetvingad, eftersom det skulle ta miljarder år att köra igenom alla möjliga kombinationer med datorer som finns tillgängliga idag.

Asymmetrisk kryptering

Med asymmetrisk kryptografi (eller offentlig nyckelkryptografi) använder varje deltagare som vill kommunicera säkert programvara för att generera en offentlig nyckel och motsvarande privat nyckel.

Låt oss som exempel ta två personer: Person A och Person B

När Person A vill skicka ett säkert meddelande till Person B används Person B: s offentliga nyckel i en kod för att konvertera det vanliga textmeddelandet till ett krypterat meddelande.

Medan det krypterade meddelandet kanske reser från A till B genom olika andra parter (Personer C, D, E och F) kommer alla som försöker läsa meddelandet bara se den krypterade texten.

När person B tar emot det krypterade meddelandet använder de sin privata nyckel för att avkoda det krypterade meddelandet till vanlig text.

Detta system används i allt högre grad av journalister, till exempel som publicerar sin offentliga nyckel i sina sociala medieprofiler för källor för att skicka dem meddelanden som bara kan dekrypteras med journalistens privata nyckel.

Det mest kända sådana systemet är Pretty Good Privacy (PGP). Det finns många olika programvaruverktyg som använder OpenPGP, open source-versionen av standarden.

Offentlig nyckelkryptering används under en TLS-handskakning för att säkert dela en symmetrisk nyckel mellan klient och server.

SSL & TLS

TLS / SSL är den kryptering som de flesta av oss har upplevt när vi surfar på webben på en säker webbplats som använder HTTPS.

Du vet när en webbplats använder HTTPS med hänglåssymbolen i webbläsarens adressfält.

Det säkerhetsprotokoll som används här är TLS (Transport Layer Security), som är baserat på dess föregångare Secure Sockets Layer (SSL Version 3.0).

TLS använder en kombination av public-key och symmetrisk kryptering för att skydda dina data.

Under TLS-handskakningen använder din webbläsare asymmetrisk kryptering för att kommunicera med den säkra sidans server och generera säkert en symmetrisk nyckel.

Detta används sedan för att kryptera data som överförs mellan din webbläsare och servern.

Att generera en symmetrisk nyckel för användning är mycket effektivare än att använda asymmetriska nycklar för all dataöverföring.

Detta beror på att asymmetrisk kryptering kräver otroligt mycket mer datorkraft för att kryptera och dekryptera all nödvändig data jämfört med att använda en symmetrisk nyckel.

Det kan därför sägas att symmetrisk nyckelskryptering är den snabbare krypteringsmetoden.

Medan ovanstående är bra och genererar säker kryptering, är varje säker session som genereras av servern dekrypterbar med serverns privata nyckel.

Om den privata nyckeln någonsin skulle komprometteras kan den stulna privata nyckeln användas för att dekryptera alla säkra sessioner på den servern, tidigare eller nuvarande.

För att undvika detta konfigureras nu HTTPS- och OpenVPN-anslutningar vanligtvis med hjälp av Perfect Forward Secrecy, med en algoritm som heter Diffie-Hellman Key Exchange som genererar den symmetriska nyckeln.

Det kan låta förvirrande, men allt du verkligen behöver förstå är att det här är det säkrare sättet att göra saker eftersom den symmetriska tangenten aldrig byts ut över anslutningen, istället genereras oberoende av både servern och webbläsaren.

Webbläsaren genererar en tillfällig privat nyckel och en motsvarande offentlig nyckel.

Den symmetriska nyckeln för TLS-sessionen är baserad på utgången från en algoritm som fungerar på en privat nyckel på enheten (t.ex. en server) och den andra enhetens (t.ex. din webbläsares) publika nyckel.

På grund av den eleganta matematiska egenskaperna hos denna algoritm och vissa tekniska magier kommer nyckeln som genereras av denna process att matcha både på servern och webbläsaren.

Det betyder att om en tredje part som din Internetleverantör eller regeringen lagrar dina krypterade data från tidigare sessioner, och den privata nyckeln på annat sätt komprometteras eller blir stulen, kommer de inte att kunna dekryptera den informationen.

ExpressVPN är en VPN-tjänst som använder Perfect Forward Secrecy, förhandlar om en ny privat nyckel varje gång du ansluter och var 60: e minut när en VPN-anslutning används.

Denna ExpressVPN-illustration visar hur VPN-appen använder serverns offentliga nyckel för att producera ett symmetriskt nyckelpar med asymmetrisk kryptering.

Nu när vi har förklarat de olika tillgängliga krypteringsmetoderna, låt oss prata om de olika VPN-protokollen som är tillgängliga.

VPN-protokoll

Vad är ett VPN-protokoll?

VPN-protokoll representerar processerna och uppsättningarna av instruktioner (eller regler) VPN-klienter förlitar sig på att upprätta säkra anslutningar mellan en enhet och en VPN-server för att överföra data.

VPN-protokoll bildas av en kombination av överföringsprotokoll och krypteringsstandarder.

Vilka VPN-protokoll som för närvarande är tillgängliga?

Här är de viktigaste VPN-tunnelprotokollen du behöver veta om:

OpenVPN – Mycket säkert och snabbt

OpenVPN är industrins guldstandard VPN-protokoll och vi rekommenderar att du använder det när du kan.

Det är ett av de säkraste och säkra VPN-protokollen, och viktigast av allt är öppen källkod, vilket innebär att det är helt öppet och fortsätter att testas och förbättras offentligt.

OpenVPN är mycket konfigurerbart och även om det inte stöds naturligt av någon plattform erbjuder de flesta VPN-leverantörer gratis appar som stöder det.

Dessa anpassade VPN-appar är tillgängliga på de flesta större plattformar som Microsoft Windows, Apple MacOS, Android, Linux och iOS.

Vissa leverantörer erbjuder också OpenVPN-konfigurationsfiler, vilket innebär att du kan ladda ner den ursprungliga OpenVPN-klienten för din plattform från https://openvpn.net/ och använda den för att ansluta till din valda VPN-tjänst.

OpenVPN fungerar på både UDP och TCP, som är typer av kommunikationsprotokoll.

TCP (Transmission Control Protocol) är det mest använda anslutningsprotokollet på internet. Uppgifterna som skickas överförs i bitar, vanligtvis består av flera paket.

TCP är utformad för att leverera den överförda informationen till OpenVPN-klienten i den ordning den skickades från OpenVPN-servern (t.ex. paket 1, 2, 3, 4 och 5 som skickas från OpenVPN tas emot av OpenVPN-klienten i samma ordning – 1 , 2, 3, 4, 5).

För att göra detta kan TCP försena leveransen av paketen som det har fått över nätverket till OpenVPN-klienten tills det har tagit emot alla förväntade paket och omarrangerat eventuella out-of-order-paket på plats igen.

TCP kommer att begära (och sedan vänta på att ta emot) paket som kan ha gått förlorade vid överföring mellan server och klient också.

Denna bearbetnings- och väntetid lägger latens till VPN-anslutningen, vilket gör anslutningen långsammare än UDP.

UDP (User Datagram Protocol) överför helt enkelt datapaket utan att behöva bekräfta ankomst, och UDP-paketstorlekar är mindre än TCP.

Genom att använda OpenVPN UDP leder den mindre paketstorleken, bristen på kontroller och omorganisationen till en snabbare anslutning.

Så, vilket är bättre: TCP eller UDP?

Det beror på önskat resultat.

Om du använder ett VPN för att spela, strömma eller använda VoIP-tjänster är UDP det bästa alternativet, eftersom det är snabbare än TCP.

Nackdelen är att du kan uppleva några förlorade paket, som till exempel kan betyda på ett VOIP-samtal du hör rösten till den person du pratar med för att klippa ut för en bråkdel av ett andra mitttal.

Du bör dock byta till TCP om du har problem med anslutningen. TCP-port 443 är också användbar för att kringgå censur, eftersom denna port är standardporten för HTTPS, och det är mindre troligt att det blockeras av brandväggar.

För kryptering använder OpenVPN OpenSSL-biblioteket, som stöder en rad chiffer.

OpenVPN-kryptering består av flera element: datakanal, kontrollkanal, serververifiering och HMAC-autentisering:

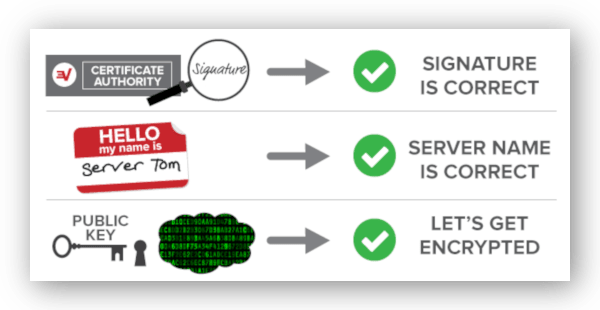

- Serververifiering funktioner i samma var som TLS eller HTTPS. OpenVPN kan använda certifikat för att verifiera att servern du pratar med är kryptografiskt betrodd.

- De styrkanal används i den inledande fasen, utför TLS-handskakningen för att komma överens om krypteringsparametrarna för att säkert överföra data och autentisera klienten till servern.

- De datakanal är det lager som överför information mellan din enhet och OpenVPN-servern. Detta lager krypteras med användning av ett symmetriskt krypteringsschema för prestanda, vars nyckel erhölls via kontrollkanalen.

- HMAC-autentisering används för att säkerställa att paket som skickas inte har ändrats under transport av en man-i-mitt-attackerare som har förmågan att läsa eller ändra data i realtid.

Var medveten om att vissa VPN-tjänster inte använder någonstans nära samma krypteringsnivå på båda kanalerna.

Att använda svagare kryptering på datakanalen kan vara en billig genväg till en snabbare anslutning eftersom bättre säkerhet kommer på bekostnad av hastigheten.

Tyvärr är en VPN bara lika säker som det svagaste elementet, så du bör leta efter en VPN som är så stark som möjligt i sin kryptering av båda kanalerna.

Vi kommer att gå närmare in i det i avsnitten nedan om chefer och handskakningar.

Nu när du vet vad det säkraste VPN-protokollet är bör du veta vad de andra är – plus vilken som ska undvikas till varje pris.

PPTP – svag säkerhet, undvik

PPTP (Point-to-Point Tunneling Protocol) är ett av de äldsta VPN-protokollen som fortfarande används idag. Det utvecklades av ett Microsoft-finansierat team och publicerades 1999.

Trots att det är föråldrat har PPTP vissa positiva effekter: den är kompatibel med i stort sett allt, den behöver inte ytterligare programvara eftersom den ingår i moderna operativsystem, och den är väldigt snabb.

Det största problemet är att det har visat sig vara osäkert och lätt att spricka (en attack skulle vanligtvis ta mellan en minut och 24 timmar).

PPTP är också enkelt att blockera eftersom det förlitar sig på GRE-protokollet, som lätt är brandväggad.

Du bör undvika att använda detta protokoll om det inte är absolut nödvändigt att ändra din IP-adress av icke-känsliga skäl. Vi anser att PPTP är osäker.

L2TP / IPsec – Säker, men kan vara långsam

Layer 2 Tunneling Protocol (LT2P) tar de bästa funktionerna i både Microsofts Point-to-Point Tunneling Protocol (PPTP) och Ciscos Layer 2 Forwarding Protocol (L2F) och används för att skapa en tunnel mellan en klientenhet och en server över nätverket.

L2TP kan hantera autentisering, men tillhandahåller inga krypteringsfunktioner.

Därför implementeras L2TP vanligtvis med Internet Protocol Security (IPsec) för att skapa säkra paket som ger autentisering, integritet och kryptering av data.

Detta är mer allmänt känt som L2TP / IPsec, och data krypteras vanligtvis med AES-kodaren, som du kan läsa mer om här.

När du ansluter till en VPN-server med L2TP / IPsec används IPsec för att skapa en säker kontrollkanal mellan klient och server.

Paket med data från din appapplikation (som din webbläsare, till exempel) är kapslade av L2TP. IPSec krypterar sedan denna L2TP-data och skickar den till servern, som sedan utför omvänd process, dekrypterar och avkapslar data.

När det gäller hastighet bör L2TP / IPsecs dubbelkapsling (i huvudsak en tunnel i en tunnel) göra den långsammare än OpenVPN.

Men det är faktiskt teoretiskt snabbare eftersom kryptering och dekryptering äger rum i kärnan, vilket kan behandla paket effektivt med minimal overhead.

L2TP / IPsec anses i allmänhet vara säkert när den används med AES-kodaren.

Men det har funnits förslag på att protokollet har komprometterats av NSA, och att IPsec medvetet försvagades under skapandet.

Det har dock inte funnits någon officiell bekräftelse på detta.

Det huvudsakliga problemet med L2TP / IPsec och dess användning i VPN-tjänster ligger hos de tjänster som använder fördelade nycklar (även känd som en delad hemlighet) som kan laddas ner från VPN-tjänstens webbplatser och därför är tillgängliga för alla.

Medan dessa nycklar bara används för att autentisera anslutningen med VPN-servrarna, och själva informationen förblir krypterad via en separat nyckel, öppnar den dörren till potentiella MITM-attacker (Man i mitten).

Det är här som angriparen utmanar sig en VPN-server för att dekryptera trafiken och tjuvlyssna på anslutningen.

L2TP / IPsec använder också ett begränsat antal fasta portar, vilket gör det relativt enkelt att blockera.

Trots dessa problem är LT2P / IPsec ett fast val med tanke på att det stöds naturligt av så många plattformar så länge fördelade nycklar inte används.

SSTP – Stängd källa med potentiella risker

Secure Socket Tunneling Protocol (SSTP) är ett Microsoft-ägt proprietärt protokoll som är baserat på SSL 3.0, vilket innebär att det, liksom OpenVPN, kan använda TCP-port 443.

Eftersom SSTP inte är öppen källkod är det omöjligt att motbevisa förslag på bakdörrar eller andra sårbarheter som finns i protokollet.

Denna risk överstiger mycket fördelarna med dess nära integration med Windows.

En annan röd flagga är att SSL 3.0 är känslig för en man-i-mitten attack som kallas POODLE.

Det har inte bekräftats om SSTP påverkas, men enligt vår uppfattning är det inte värt risken.

IKEv2 / IPSec – Mycket snabb, säker och stabil

Internet Key Exchange version 2 (IKEv2) är ett nyare VPN-protokoll och en annan standard med slutna källor utvecklad i samarbete mellan Microsoft och Cisco.

IKEv2 stöds naturligt av iOS, BlackBerry och Windows version 7 och senare.

Men det finns öppna källkodsversioner av IKEv2 utvecklade för Linux som inte har samma förtroendeproblem som den proprietära versionen.

På samma sätt som L2TP / IPsec används IKEv2 tillsammans med IPsec när en del av en VPN-lösning, men erbjuder mer funktionalitet.

IKEv2 / IPSec kan hantera byte av nätverk genom något som kallas MOBIKE-protokollet – användbart för mobilanvändare som är benägna att deras anslutning tappar och är snabbare på grund av att de är programmerade för att bättre använda bandbredden.

IKEv2 / IPSec stöder också ett större utbud av krypteringsciprar än L2TP / IPSec.

IKEv2 kommer dock ofta inte att klippa av det när du försöker ansluta till ett mycket censurerat land. Det beror på att IKEv2 använder specifika portar som är mycket enkla för Great Firewall att blockera.

WireGuard – lovande nytt protokoll

Wireguard är ett nytt tunnelingprotokoll som syftar till att vara snabbare och högre prestanda än det nuvarande mest populära protokollet, OpenVPN.

WireGuard syftar till att ta itu med de problem som ofta är förknippade med OpenVPN och IPsec: nämligen komplicerad installation, plus frånkopplingar (utan ytterligare konfiguration) och tillhörande långa återanslutningstider som följer.

Medan OpenVPN + OpenSSL och IPsec har en stor kodbas (~ 100 000 kodrader för OpenVPN och 500 000 för SSL) och IPsec (400 000 kodkoder), vilket gör det svårt att hitta buggar, väger Wireguard för närvarande på mindre än 5 000 rader i storlek.

Men Wireguard är fortfarande under utveckling.

Även om riktlinjer för Wireguard visar att det är mycket snabbt, finns det problem i implementeringen som kan göra det olämpligt att använda av en kommersiell VPN-leverantör.

En av dem är att den kräver att en icke-offentlig IP-adress tilldelas varje användare, vilket lägger till ett element för att logga varje seriös VPN-användare skulle vara obekväm med.

Varför?

Eftersom denna icke-offentliga IP-adress kan användas för att identifiera dig.

Men arbetet pågår för att ta itu med detta.

Det är fortfarande tidiga dagar för WireGuard, och det har ännu inte helt bevisat sig – ett ökande antal VPN-leverantörer lägger det till sina kunder endast för teständamål, inklusive IVPN och AzireVPN.

VPN-protokoll tillhandahåller ramen för säker kryptering, låt oss nu ta reda på vilken roll chiffer spelar och vilka typer av chiffer som finns tillgängliga.

chiffer

En chiffer är i huvudsak en algoritm för kryptering och dekryptering av data. VPN-protokoll använder en mängd chiffer, och följande är de vanligaste:

AES

Advanced Encryption Standard (AES) är ett symmetriskt nyckeltal som upprättades av U.S. National Institute of Standards and Technology (NIST) 2001.

Det är guldstandarden för online-krypteringsprotokoll och används kraftigt av VPN-industrin. AES anses vara en av de säkraste chifferna att använda.

AES har en blockstorlek på 128 bitar, vilket innebär att AES kan hantera större filstorlekar än andra chiffer, till exempel Blowfish som har en 64-bitars blockstorlek.

AES kan användas med olika nyckellängder. Även om AES-128 fortfarande betraktas som säkert föredras AES-256 eftersom det ger större skydd. AES-192 finns också.

När du läser om “militär kvalitet” eller “bankgrad” -kryptering på en VPN-tjänsts webbplats hänvisar det vanligtvis till AES-256, som används av den amerikanska regeringen för Top Secret-uppgifter.

blåsfisk

Blowfish är ett annat symmetriskt nyckel, designat 1993 av den amerikanska kryptografen Bruce Schneier.

Blowfish var tidigare standardciffret som används i OpenVPN, men har till stor del ersatts av AES-256.

När Blowfish används ser du det vanligtvis med en 128-bitars nyckellängd, även om den kan variera från 32 bitar till 448 bitar.

Blowfish har vissa svagheter, inklusive dess sårbarhet för “födelsedagattacker”, vilket innebär att den egentligen bara bör användas som ett fallback till AES-256.

Kamelia

Camellia är också en symmetrisk nyckelkodare, och den liknar AES när det gäller säkerhet och hastighet.

Den största skillnaden är att Camellia inte är certifierat av NIST, den amerikanska organisationen som skapade AES.

Även om det finns ett argument för att använda ett chiffer som inte är associerat med den amerikanska regeringen, är det sällan tillgängligt i VPN-programvara, och det har inte heller varit så noggrant testat som AES.

VPN-handskakning

Precis som med att initiera en säker session på en HTTPS-webbplats kräver en säker anslutning till en VPN-server användning av offentlig nyckelkryptering (vanligtvis med RSA-kryptosystem) via en TLS-handskakning.

RSA har legat till grund för internetsäkerhet under de senaste två decennierna, men tyvärr verkar det nu troligt att den svagare versionen, RSA-1024, har knäckts av NSA.

Medan de flesta VPN-tjänster har flyttat bort från RSA-1024, fortsätter en minoritet att använda dem och bör därför undvikas. Leta efter RSA-2048, som fortfarande anses säkert.

Idealt kommer ytterligare kryptering att användas för att skapa Perfect Forward Secrecy. Vanligtvis kommer detta att ske via införandet av Diffie-Hellman (DH) eller elliptisk kurva Diffie-Hellman (ECDH) nyckelutbyte.

Medan ECDH kan användas på egen hand för att skapa en säker handskakning, bör DH ensam undvikas eftersom det är sårbart för att bli spräckt. Detta är inte ett problem när det används med RSA.

SHA Hash-autentisering

Secure Hash Algoritms (SHA) används för att garantera integriteten för överförda data och SSL / TLS-anslutningar, som OpenVPN-anslutningar, för att säkerställa att information inte har ändrats under transport mellan källa och destination.

Säkra Hash-algoritmer fungerar genom att transformera källdata med hjälp av så kallad hash-funktion, varigenom det ursprungliga källmeddelandet körs genom en algoritm och resultatet är en sträng med fast längd med tecken som inte liknar originalet – “hash-värdet”.

Det är en enkelriktad funktion – du kan inte köra en hash-process för att bestämma det ursprungliga meddelandet från hash-värdet.

Hashing är användbart eftersom att bara en karaktär i ingångskälldata ändras helt hashvärdet som matas ut från hashfunktionen.

En VPN-klient kommer att köra de data som mottas från servern, i kombination med den hemliga nyckeln, genom hashfunktionen som avtalats under VPN-handskakningen.

Om hashvärdet som klienten genererar skiljer sig från hashvärdet i meddelandet kommer data att kasseras när meddelandet har manipulerats.

SHA-hashverifiering förhindrar attacker från mitten av mitten genom att kunna upptäcka manipulation med ett giltigt TLS-certifikat.

Utan den skulle en hacker kunna efterge sig den legitima servern och lura dig att ansluta till en osäker, där din aktivitet kan övervakas.

Det rekommenderas att SHA-2 (eller högre) ska användas för att förbättra säkerheten, eftersom SHA-1 har visat svagheter som kan äventyra säkerheten.

Vi har täckt mycket mark i den här handboken för kryptering, men du kan fortfarande ha några mer allmänna frågor relaterade till VPN och protokoll som behöver besvaras.

Här är de vanligaste frågorna vi hör:

Vad är det säkraste VPN-protokollet?

OpenVPN som används med AES-256-chiffer anses generellt vara det bästa och säkraste VPN-protokollet. OpenVPN är öppen källkod och har testats offentligt för svagheter.

OpenVPN erbjuder en bra balans mellan integritet och prestanda och är kompatibel med många populära plattformar. Många kommersiella VPN-tjänster använder OpenVPN som standard.

IKEv2 är ett bra alternativ för mobila enheter eftersom det hanterar nätverksförändringar mer effektivt och automatiskt återställer tappade anslutningar med lätthet och hastighet.

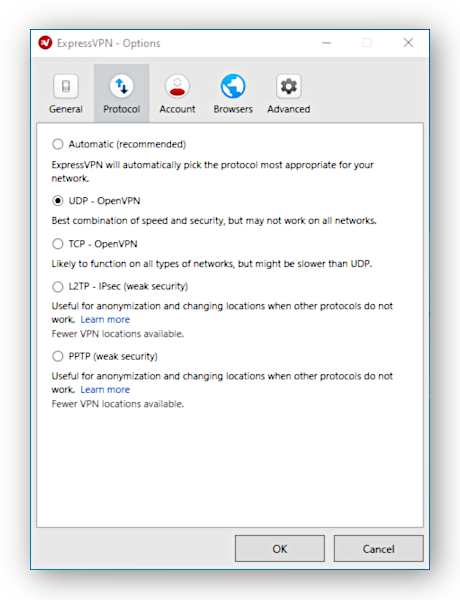

Hur ändrar jag VPN-protokoll?

Vissa VPN-tjänster, som ExpressVPN, låter dig ändra VPN-protokollet i VPN-appens inställningsmeny.

Om detta är fallet öppnar du bara inställningsmenyn och väljer VPN-protokollet du vill använda.

Om det inte finns något VPN-protokollval i den anpassade appen, kan du kanske installera alternativa protokoll med manuell konfiguration.

NordVPN är ett exempel på en VPN-tjänst som körs på OpenVPN men möjliggör manuell installation av IKEv2.

Om din VPN-tjänst stöder alternativ protokollkonfiguration måste du noga följa anvisningarna på webbplatsen.

Kryptera alla VPN: er?

VPN: er till sin natur krypterar data, men det finns vissa tjänster där ute som påstår sig vara VPN medan de inte tillhandahåller någon kryptering. Hola Free VPN är en av dessa, och du bör undvika produkter som det till varje pris.

VPN-webbläsarförlängningar är en annan produkt att vara lite försiktig med. Webbläsare-tillägg är proxy-tjänster snarare än VPN-tjänster, och medan vissa ger kryptering andra inte.

Webbläsarutvidgningarna som tillhandahåller kryptering skyddar bara din webbläsartrafik i webbläsaren den kör i, så du måste använda en full VPN för att kryptera alla andra appar.

Är alla VPN-användare säkra att använda?

Ja – om du gör rätt val.

Inte alla VPN är säkra att använda. Även de som använder de bästa VPN-protokollen och chifferna kan riskera dina personuppgifter genom att logga in dina online-aktiviteter.

Du bör leta efter ett VPN med en sekretessvänlig loggningspolicy, såväl som en som stöder de säkraste VPN-protokollen och chifferna.

För att göra det lättare för dig, varför inte ta en titt på våra högst rekommenderade VPN: er – de är de säkraste i närheten.