Tor und VPNs versprechen beide, Sie online anonym zu halten, aber wie privat sind sie wirklich? In diesem umfassenden Handbuch zu Tor vs. VPN erfahren Sie, wie Tor funktioniert, wie Sie auf Nummer sicher gehen und wie es mit einem VPN verglichen wird.

Tor und VPNs haben viel gemeinsam. Beide versprechen, dass Sie das Web anonym nutzen können, beide werden immer beliebter und beide werden oft missverstanden.

Aber was unterscheidet das Tor-Netzwerk wirklich von VPN-Diensten? Ist die Verwendung des Tor-Browsers sicher? Und welche Option ist für den Online-Datenschutz am besten geeignet??

In diesem Handbuch werden alle Fragen zu Tor- und VPN-Diensten beantwortet. Wir werden es erklären wie sie arbeiten, wie man Greifen Sie sicher auf Tor zu, und die Vorteile und Nachteile von beiden.

Wenn Sie bereits wissen, wie Tor funktioniert, können Sie direkt zu unserem direkten Vergleich von Tor und VPN springen. Alternativ können Sie zu unseren Abschnitten über die Verwendung von Tor und wie Sie mit Tor auf Nummer sicher gehen.

Was ist Tor??

Das Tor-Netzwerk – oft nur als „Tor“ bezeichnet – ist ein freies Open-Source-System, das dafür entwickelt wurde anonyme Kommunikation im Internet. Der Name leitet sich vom ursprünglichen Projektnamen ab: „The Onion Router“.

Das Tor-Netzwerk anonymisiert Ihre Online-Aktivität durch verschlüsseln Ihre Kommunikation und deren zufällige Weiterleitung über ein globales Netzwerk von Zugangspunkten oder “Knoten”, die alle von Freiwilligen gepflegt werden.

Die gebräuchlichste Art, Tor zu benutzen, ist der Tor-Browser. Dies ist eine kostenlose Firefox-basierte Anwendung, die heruntergeladen und auf Ihrem Computer installiert werden kann. Der Tor-Browser verwendet das Tor-Netzwerk, um Ihre zu verbergen Identität, Ort, und Online-Aktivität von der Verfolgung oder Überwachung.

Die Technologie wurde ursprünglich für das US-Militär entwickelt und wird von politischen Aktivisten und Befürwortern der Privatsphäre sowie von einigen unappetitlicheren Personen bevorzugt, die sich der Entdeckung entziehen wollen. Es hilft dir Zugriff auf gesperrte Inhalte von Ihrem Land oder Ihrem Internetdienstanbieter (ISP).

Am wichtigsten ist es verbirgt deine Identität sowohl von den von Ihnen besuchten Websites als auch vom Netzwerk selbst.

Zusammenfassend können Sie mit dem Tor-Netzwerk:

- Verstecken Sie Ihre IP-Adresse vor den von Ihnen besuchten Websites.

- Greifen Sie auf “versteckte” .onion-Domains zu.

- Anonymisieren Sie Ihre Online-Aktivität.

- Kommunizieren Sie vertraulich.

- Zugriff auf zensierte Inhalte.

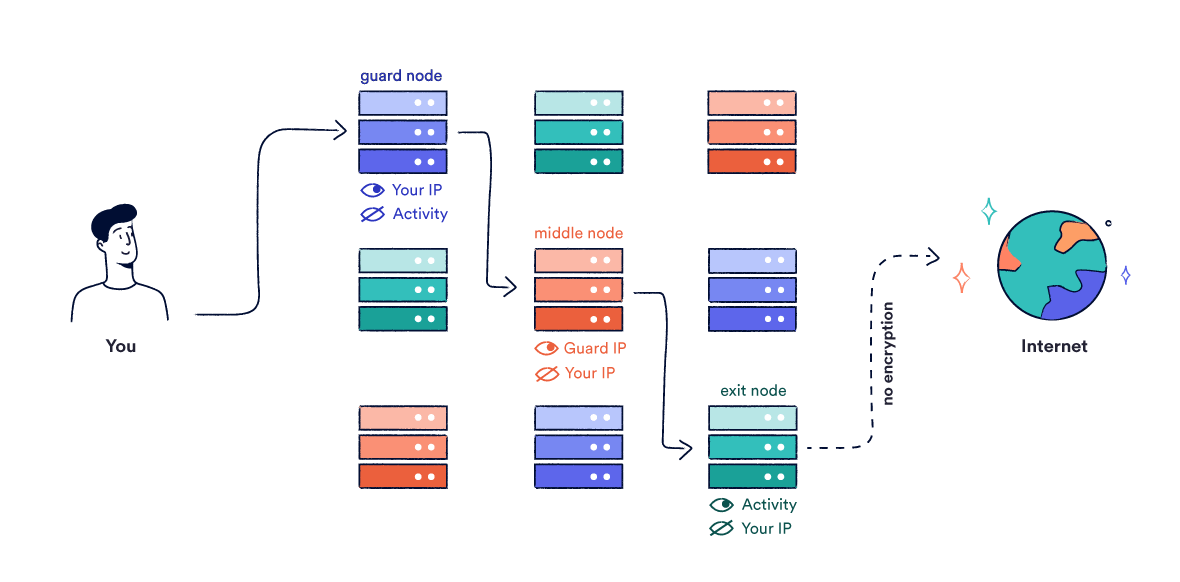

- Vor dem Verbinden mit dem Tor-Netzwerk wählt Tor drei oder mehr aus zufällige Server (Knoten), zu denen eine Verbindung hergestellt werden soll.

- Die Tor-Software verschlüsselt Ihren Datenverkehr so, dass nur der letzte Knoten – der so genannte Exit-Knoten – ihn entschlüsseln kann.

- Die Tor-Software fügt dann zusätzliche Verschlüsselungsebenen für jeden Knoten hinzu, durch den der Datenverkehr geleitet wird, und endet an dem ersten Knoten, mit dem Sie eine Verbindung herstellen, dem Guard-Knoten.

- Zu diesem Zeitpunkt ist Ihr Datenverkehr durch mindestens geschützt drei verschlüsselungsebenen.

- Wenn Ihr Computer den Schutzknoten kontaktiert, kennt der Schutzknoten Ihre IP-Adresse, kann jedoch nichts über Ihren Datenverkehr (dessen Inhalt oder Ziel) sehen..

- Der Guard-Knoten entschlüsselt die erste Verschlüsselungsebene, um den nächsten Knoten in der Kette zu ermitteln. Anschließend wird der Datenverkehr weitergeleitet – immer noch durch mindestens zwei Verschlüsselungsebenen geschützt.

- Der nächste Knoten in der Kette empfängt Ihren verschlüsselten Datenverkehr. Es kennt die IP-Adresse des vorherigen Servers in der Kette, kennt aber nicht Ihre wahre IP-Adresse oder wie viele Schritte sind in der Kette bis zu diesem Punkt aufgetreten. Dieser Knoten entfernt eine Verschlüsselungsebene, um die Identität des nächsten Servers in der Kette anzuzeigen. Es sendet dann Ihre Daten weiter.

- Dieser Vorgang wird wiederholt, bis Ihr Datenverkehr den Ausgangsknoten erreicht. Der Exit-Knoten entschlüsselt die letzte Verschlüsselungsebene. Dies zeigt Ihren Datenverkehr an, aber der Ausgangsknoten kann nicht erkennen, wer Sie sind.

- Ihr Verkehr schließt seine Reise zum Internet ab.

- Verstecken Sie Ihre IP-Adresse vor den von Ihnen besuchten Websites.

- Verschlüsseln Sie Ihren Browserverkehr.

- Zugriff auf geografisch eingeschränkte Websites.

- Wählen Sie zwischen mehreren privaten Serverstandorten.

- Zugriff auf zensierte Inhalte.

- Schützen Sie Ihre Daten in öffentlichen WiFi-Netzwerken.

- Dezentrales Netzwerk. Da Tor aus einem verteilten Netzwerk von Tausenden von Servern auf der ganzen Welt besteht – ohne Hauptsitz, Büro oder zentralen Server – ist es für eine Regierung oder Organisation äußerst schwierig, das System herunterzufahren.

Wer Tor ausschalten will, muss sich um jeden einzelnen Server kümmern. Dies bedeutet auch, dass ein böswilliger Akteur keinen zentralen Angriffspunkt hat. Es gibt auch keinen zentralen Server, auf dem Nutzungsprotokolle angezeigt werden könnten.

- Vollständige Anonymität. Die von Tor verwendete Routing-Methode verhindert, dass eine Zuordnung zwischen Ihrer wahren IP-Adresse und Ihrer Online-Aktivität hergestellt wird. Der erste Knoten, mit dem Sie eine Verbindung herstellen (der Guard-Knoten), kennt Ihre IP-Adresse, kann jedoch nichts über Ihre Aktivität sehen.

Keine nachfolgenden Knoten können Ihre wahre IP-Adresse sehen und auch keine Sites, zu denen Sie eine Verbindung herstellen. Tor ändert auch Ihre Route durch sein Netzwerk alle zehn Minuten, während ein VPN eine einzelne Serververbindung für die Dauer Ihrer Verbindung aufrechterhält.

- Grenzüberschreitend. Tor ist in der Lage, geografische Beschränkungen zu umgehen, indem Ihr Datenverkehr an Knoten in verschiedenen Ländern weitergeleitet wird. Webinhalte, auf die an Ihrem Standort zuvor nicht zugegriffen werden konnte, können mit dem Tor-Browser über das Tor-Netzwerk aufgerufen werden. Dies liegt daran, dass alle von Ihnen besuchten Websites die IP-Adresse des Exit-Knotens und nicht Ihre wahre IP-Adresse anzeigen und diese verwenden, um Ihren Standort zu bestimmen.

Die Route, die Sie durch das Tor-Netzwerk nehmen, ist jedoch völlig zufällig. Es ist zwar möglich, einen bestimmten Serverstandort für “Spoof” auszuwählen, aber sehr schwierig. Die Kombination aus technischer Komplexität und langsamer Geschwindigkeit macht Tor zur falschen Wahl für das Streamen von geoblockten Videos.

- Kostenlos. Du wirst niemals für Tor bezahlen müssen. Die Software und das Netzwerk sind kostenlos und Open Source und werden von Freiwilligen und Wohltätigkeitsorganisationen auf der ganzen Welt gepflegt. Im Gegensatz zu einigen kostenlosen VPNs gibt es keine Werbung und Sie müssen sich keine Gedanken über das Risiko machen, dass Tor selbst Ihre Daten protokolliert und verkauft.

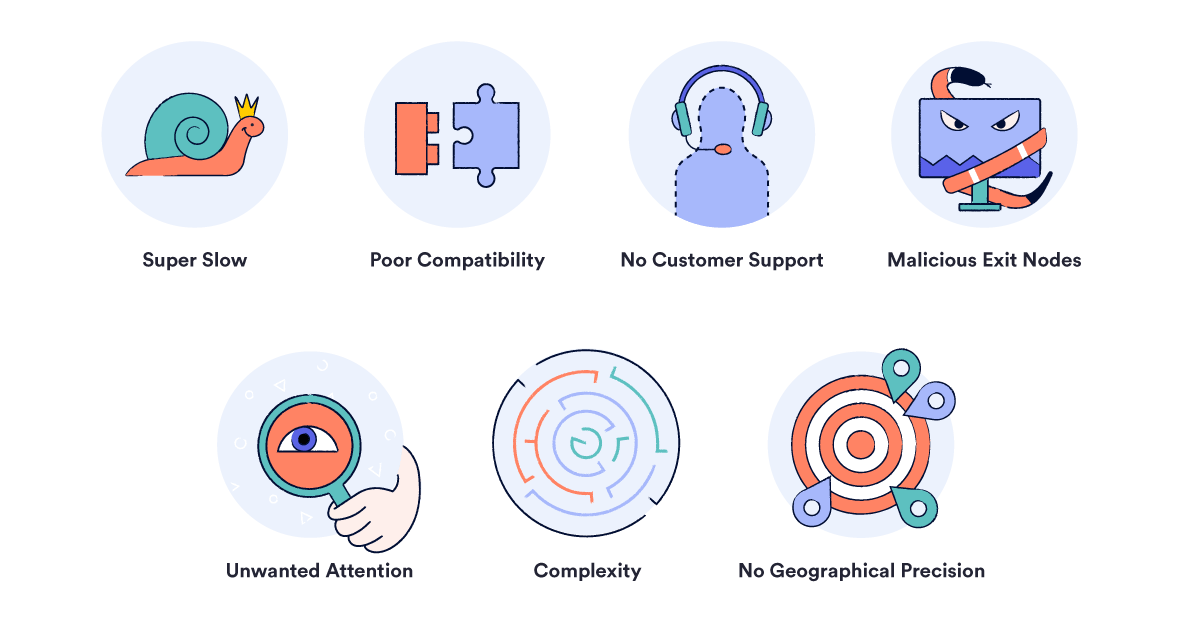

- Sehr langsam. Tor ist im Vergleich zu einem VPN sehr langsam. Daten im Tor-Netzwerk werden durch mehrere zufällige und weit verteilte Knoten mit jeweils unterschiedlicher Bandbreite geleitet und mehrfach ver- und entschlüsselt. Sie sind dem langsamsten Knoten auf Ihrer Route ausgeliefert.

Dies bedeutet, dass Tor keine gute Wahl ist, um Streaming-Videos in hoher Qualität, P2P-Dateifreigabe oder andere Dinge, die eine Hochgeschwindigkeitsverbindung erfordern, anzusehen.

Insbesondere das Torrenting wird nicht empfohlen, da dies die Gefahr birgt, Ihre wahre IP-Adresse preiszugeben. Außerdem wird das Netzwerk stark belastet und die Verbindung aller anderen wird verlangsamt.

- Schlechte Kompatibilität. Sie können nur mit dem Tor-Browser oder einer Anwendung mit integriertem Tor-Zugriff auf das Tor-Netzwerk zugreifen. Wenn Sie einen anderen Browser oder eine andere Anwendung verwenden möchten, sind Sie nicht durch Tor geschützt.

Es gibt aber eine App für Android Kein Tor Browser für iOS, Dies bedeutet, dass Sie es nicht auf Ihrem iPhone oder iPad verwenden können.

Es gibt einige fortgeschrittenere Methoden zum Weiterleiten von Anwendungen über das Netzwerk, z. B. das Torifizieren von Programmen oder das Ausführen von VPN über Tor. Dies sind jedoch beide knifflige Prozesse, die dazu führen können, dass Ihre wahre Identität verloren geht, wenn sie nicht ordnungsgemäß implementiert werden.

- Keine Kundenbetreuung. Da das Tor-Netzwerk von einem Netzwerk von Freiwilligen betrieben wird, gibt es keine direkte Finanzierung für die Wartung und Aufrüstung des gesamten Netzwerks. Einige Server im Netzwerk sind veraltet und langsam, und es gibt kein zentrales Support-Team, an das Sie sich bei Problemen wenden können.

Es gibt jedoch eine aktive Community von Enthusiasten, die möglicherweise bereit sind zu helfen, wenn Sie nicht weiterkommen – erwarten Sie nur keinen Live-Chat.

- Unerwünschte Aufmerksamkeit. Wie Sie vielleicht bereits wissen, hat Tor den Ruf, diejenigen anzuziehen, die es sehr ernst meinen, einer Entdeckung aus dem Weg zu gehen. Dazu gehören Journalisten und Whistleblower – aber auch Kriminelle.

Ihr ISP kann feststellen, dass Sie Tor verwenden, auch wenn er nicht weiß, was Sie tun. Aus diesem Grund kann eine häufige Verwendung von Tor Sie möglicherweise zur Überwachung markieren.

Sie können auch im Dark Web (.onion-Sites) große Probleme bekommen, auf die nur über den Tor-Browser zugegriffen werden kann. Dies sind meist gefährliche Orte.

- Komplexität. Anders als bei einem VPN können Sie den Tor-Browser nicht einfach “einschalten” und Ihre IP-Adresse verbergen. Wenn Sie Ihren Browser nicht richtig konfigurieren und Ihre Surfgewohnheiten nicht ändern, ist es unglaublich einfach, Ihre wahre IP-Adresse und damit Ihre reale Identität preiszugeben.

Torrenting über Tor, das Öffnen von über Tor heruntergeladenen Dokumenten oder die Verwendung von Windows sind nur einige Beispiele für Aktivitäten, die Ihre IP-Adresse enthüllen können. Weitere Informationen finden Sie in unserem Kapitel Wie Sie mit Tor auf Nummer sicher gehen.

- Bösartige Ausgangsknoten. Während Ihr Datenverkehr für den größten Teil seiner Reise durch das Tor-Netzwerk verschlüsselt ist, wird er offengelegt, wenn er den Endknoten – den so genannten Exit-Knoten – passiert.

Dies bedeutet, dass ein Exit-Knoten die Fähigkeit hat spioniere deine Aktivität aus, Genau wie ein ISP, wenn Sie weder Tor noch ein VPN verwenden würden.

Jeder kann einen Exit-Knoten einrichten, um Benutzer, einschließlich Regierungen und Kriminelle, auszuspionieren. Weitere Informationen zu böswilligen Exit-Knoten finden Sie im nächsten Kapitel: Ist Tor sicher??

- Mangel an Präzision. Wie wir bereits erwähnt haben, kann Tor verwendet werden, um geografische Beschränkungen des Inhalts zu umgehen, aber es ist eine sehr ineffiziente Methode, um einen bestimmten Ort zu fälschen. Darüber hinaus kann das langsame Streamen von geografisch eingeschränkten Medien nahezu unmöglich sein.

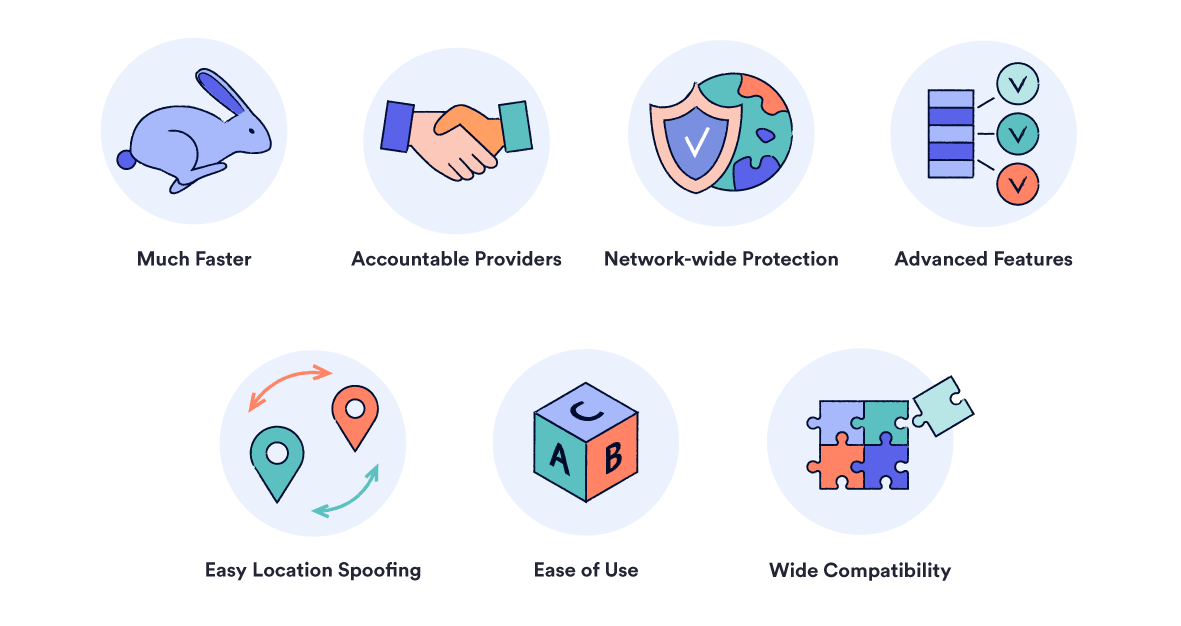

- Viel schneller. Die Verwendung eines VPN ist fast immer viel schneller als Tor. Mit einem VPN gehen Ihre verschlüsselten Daten direkt zu einem VPN-Server und dann zu Ihrem Ziel. Mit Tor wird es zwischen drei Servern auf der ganzen Welt ausgetauscht.

Aus diesem Grund treten beim Herstellen einer Verbindung zu einem nahe gelegenen VPN-Server nur geringe Geschwindigkeitsverluste auf. In bestimmten Nischenfällen, z. B. wenn Ihr ISP Ihre Verbindung zu bestimmten Sites drosselt, kann es sogar zu einer leichten Geschwindigkeitsverbesserung kommen.

- Kundendienst. VPN-Dienste werden von dedizierten Unternehmen bereitgestellt. Die Vertrauenswürdigen verfügen über Infrastrukturen, die um Hilfe gebeten oder zur Rechenschaft gezogen werden können, wenn etwas schief geht.

VPN-Abonnements zahlen für die Wartung des Netzwerks und in einigen Fällen für große Kundensupportteams. Dies bedeutet, dass Sie die guten von den schlechten unterscheiden können, im Gegensatz zu böswilligen Tor-Exit-Knoten, die Sie nicht sehen können.

- Erweiterte Funktionen. Hochwertige VPNs sind mit fortschrittlichen Funktionen ausgestattet, die zum weiteren Schutz Ihrer Privatsphäre beitragen.

Dazu gehören Kill-Switches zum automatischen Trennen der Internetverbindung beim Trennen des VPN, ein Auslaufschutz zur Verhinderung von IP- oder DNS-Lecks, Verschleierungstechnologien zur Umgehung der Zensur, spezielle Server für Streaming oder Torrenting und vieles mehr.

- Einfaches Location-Spoofing. Die Verwendung eines VPN ist die effektivste Methode, um schnell auf geografisch eingeschränkte Websites zuzugreifen. Die meisten VPN-Anbieter bieten Server an Dutzenden von Standorten weltweit an, sodass Sie Ihren bevorzugten Standort auswählen können.

Obwohl es möglich ist, die Position Ihres Ausgangsknotens in Tor zu kontrollieren, ist dies nicht einfach oder zuverlässig. Bei einem VPN ist die Auswahl eines Standorts so einfach wie die Auswahl aus einer Liste.

Da VPN-Verbindungen viel schneller sind, eignen sie sich ideal für das Streamen von Medien aus anderen Ländern oder die gemeinsame Nutzung von P2P-Dateien.

- Benutzerfreundlichkeit. Die Technologie hinter VPNs mag kompliziert sein, aber sie sind im Allgemeinen sehr einfach zu installieren und zu betreiben.

In den meisten Fällen laden Sie einfach eine Installationsdatei herunter und folgen den Anweisungen auf dem Bildschirm. In vielen Fällen können Sie Ihr VPN sogar so einstellen, dass beim Booten Ihres Geräts automatisch eine Verbindung hergestellt wird.

- Breite Kompatibilität. Die besten VPN-Dienste sind mit so ziemlich jedem Gerät kompatibel, das Sie mit dem Internet verbinden. Im Gegensatz dazu ist Tor wirklich nur auf Desktop oder Android verfügbar.

So gut wie alle VPN-Anbieter verfügen über Desktop- und Mobile-Apps sowie Browser-Erweiterungen. Einige Anbieter bieten sogar Software an, die auf Ihrem Heimrouter ausgeführt wird, alle mit dem Internet verbundenen Geräte gleichzeitig schützt und Ihre Privatsphäre dauerhaft schützt.

- Netzwerkweiter Schutz. Tor schützt den Datenverkehr nur innerhalb des Tor-Browsers. Durch ein VPN wird der gesamte Datenverkehr einschließlich aller Hintergrundanwendungen umgeleitet und verschlüsselt.

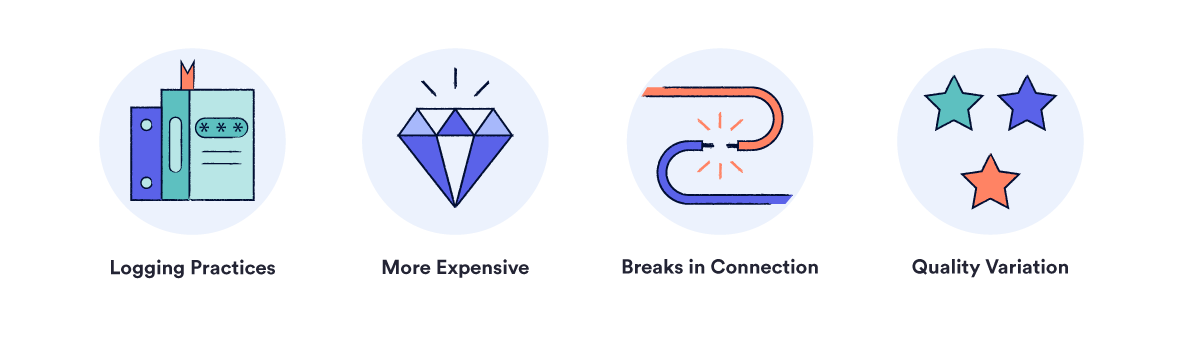

- Protokollierungspraktiken. VPN-Dienste schützen Ihre Daten möglicherweise vor Ihrem Internetdienstanbieter, Sie müssen jedoch Ihrem VPN-Anbieter vertrauen. Im Gegensatz zu Tor, das vollständig dezentralisiert ist, vertrauen Sie Ihre Daten nur einem Unternehmen an, da Sie dessen Software und Server verwenden.

Einige Anbieter führen Protokolle Ihrer Aktivitäten oder Verbindungsdaten. Dies kann für den eigenen Gebrauch sein oder weil es von den Behörden vorgeschrieben wird. Diese Daten können Tage, Monate oder sogar Jahre aufbewahrt werden.

Einige Dienste werben fälschlicherweise mit Richtlinien, die keine Protokolle enthalten. Wenn Protokolle vorhanden sind, kann eine Behörde diese Informationen möglicherweise gegen Sie verwenden, und der Schutz durch ein VPN ist begrenzt. Aus diesem Grund ist es wichtig, einen Anbieter zu wählen, der absolut keine persönlich identifizierbaren Protokolle führt.

Sogar VPNs ohne Protokollierungsrichtlinien verfügen über die technische Kapazität, Protokolle zu führen. Externe Audits gewährleisten in gewisser Weise, dass ein VPN-Unternehmen tatsächlich das tut, was es verspricht. Sie können jedoch nicht garantieren, dass das Unternehmen dies auch in Zukunft tun wird.

Tor-Exit-Knoten können Ihre Aktivitäten möglicherweise sehen und protokollieren, kennen jedoch Ihre wahre Identität nicht. Mit einem VPN müssen Sie mit dem Wissen leben, dass sowohl Ihre Identität als auch Ihre Aktivität in den Händen Ihres VPN-Anbieters liegen.

- Teurer. Es gibt kostenlose VPNs, aber so ziemlich alle VPNs, die ihr Geld wert sind, verlangen ein Abonnement.

Netzwerkwartung und Softwareentwicklung erfordern Geld. Wenn Sie ein VPN nicht in bar bezahlen, bezahlen Sie es mit Werbung oder Benutzerdaten. Viele kostenlose VPNs enthalten sogar Adware.

Wenn Sie mit einem kostenlosen VPN arbeiten müssen, empfehlen wir Ihnen, aus unserer Liste der besten kostenlosen VPNs etwas auszuwählen, um unsichere Anbieter zu vermeiden.

- Verbindung unterbrochen. Um geschützt zu bleiben, muss die VPN-Software auf Ihrem Gerät ordnungsgemäß funktionieren. Wenn die Software aus irgendeinem Grund abstürzt, besteht die Gefahr, dass Daten von und zu Ihrem Computer übertragen werden. Dies würde Ihre Anonymität vollständig untergraben und Sie für die Augen Dritter anfällig machen.

Viele VPNs enthalten einen Kill-Switch, um sich vor diesem Problem zu schützen. Dies ist eine Funktion, die Ihre Internetverbindung vollständig unterbricht, falls das VPN jemals die Verbindung verliert. Wir empfehlen dringend, ein VPN mit einem Kill-Switch zu verwenden.

- Qualitätsabweichung. VPNs sind private Unternehmen. Das Ergebnis ist ein Spektrum an Qualität und Vertrauenswürdigkeit. Damit Ihre Kommunikation sicher ist, muss die vom VPN-Dienst verwendete Verschlüsselung unzerbrechlich und die Verbindung absolut dicht sein.

Fast alle Nachteile von VPN gegenüber Tor lassen sich durch einen zuverlässigen Anbieter ausgleichen.

Die besten VPNs verwenden AES-256-Bit-Verschlüsselung, aber einige untergeordnete Dienste verwenden schwächere Algorithmen wie PPTP und Blowfish. Beachten Sie bei der Auswahl eines VPN-Abonnements die Spezifikationen, oder wählen Sie einen unserer empfohlenen VPN-Anbieter aus.

- Hauptsächlich um Ihre Privatsphäre besorgt.

- Reisen in ein stark zensiertes Land.

- Verbindung zu einem öffentlichen WiFi-Netzwerk.

- Online einkaufen.

- Streaming oder Torrenting von Medien.

- Zugriff auf geografisch eingeschränkte Inhalte.

- In erster Linie mit völliger Anonymität betroffen.

- Ein vertrauenswürdiges VPN kann ich mir nicht leisten.

- Betroffen vom Zugriff auf “versteckte” Websites mit einer .onion-Domain.

- Sie möchten vertrauliche Informationen veröffentlichen, z. Sie sind Journalist, Aktivist oder Whistleblower.

- Browsererweiterungen verwenden.

- Dateien herunterladen und öffnen.

- Herunterladen von Torrent-Dateien.

- JavaScript aktivieren.

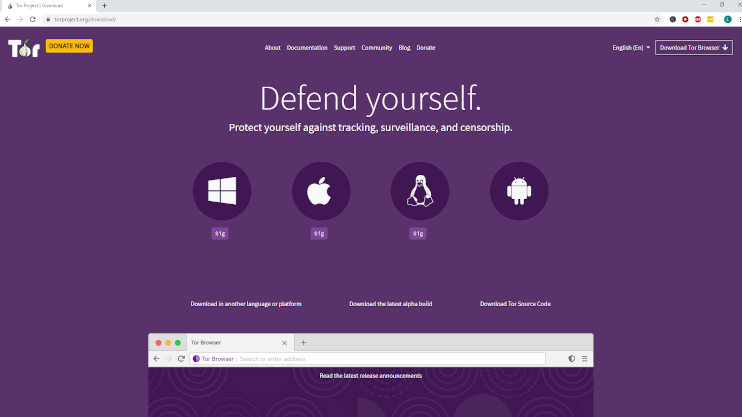

- Navigieren Sie zur Downloadseite der Tor Project-Website.

Da Ihr ISP oder Netzwerkadministrator zweifellos Ihre Surfgewohnheiten überwacht, möchten Sie möglicherweise ein VPN aktivieren, wenn Sie die Tor-Website besuchen.

Das klingt vielleicht paranoid, aber es gibt Beispiele aus dem wirklichen Leben, in denen sich Menschen auf diese Weise identifizieren. Im Jahr 2013 wurde ein Harvard-Student, der eine gefälschte Bombendrohung über Tor gesendet hatte, um eine Prüfung zu vermeiden, anhand von WLAN-Verbindungsprotokollen der Universität identifiziert. Der Student wurde ausgewählt, weil er der einzige Benutzer war, der im Campus-Netzwerk auf Tor zugegriffen hatte.

- Wählen Sie das Betriebssystem Ihrer Wahl:

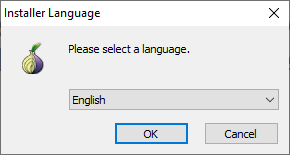

- Eine EXE-Datei wird heruntergeladen: Öffnen Sie sie.

- Wählen Sie Ihre Sprache aus dem Dropdown-Menü:

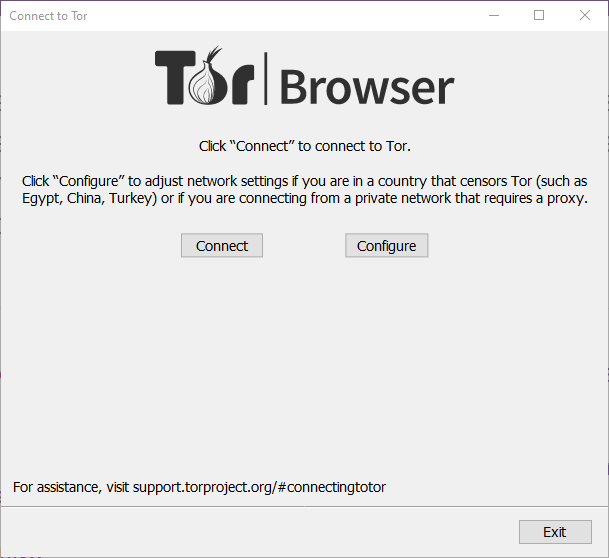

- Wenn Sie nicht nach einem erweiterten Setup suchen, drücken Sie verbinden:

- Tor wird sich automatisch einrichten.

- Klicken Sie auf der Google Play Store-Seite auf Installieren.

- Drücken Sie verbinden um auf das Tor-Netzwerk zuzugreifen. Das Laden dauert einige Minuten.

- Blättern Sie durch die Begrüßungsnachrichten.

- Sie können jetzt den Tor-Browser auf Mobilgeräten verwenden. Klicken Sie oben auf die Adressleiste, um die Website aufzurufen, die Sie besuchen möchten.

- Überwacht zu werden oder einen Man-in-the-Middle-Angriff eines böswilligen Exit-Knotens zu erleiden.

- Versehentlich leckt Nicht-Tor-Verkehr und enthüllt Ihre wahre Identität.

- Anderenfalls geben Sie Ihre Identität an die Site weiter, die Sie besuchen.

- Vermeiden Sie Verhaltensweisen, die zu einem technischen Informationsverlust führen können.

- Vermeiden Sie Verhaltensweisen, mit denen ein Betrachter auf Ihre Identität schließen kann.

- Verwenden Sie die mobile Bestätigung in zwei Schritten nicht.

- Veröffentlichen Sie niemals Ihre persönlichen Konten.

- Vermeiden Sie es, innerhalb und außerhalb von Tor dieselben Konten zu betreiben.

- Greifen Sie nur auf sichere, HTTPS-verschlüsselte Websites zu.

- Löschen Sie Cookies und lokale Websitedaten nach jeder Browsersitzung.

- Verwenden Sie nicht Google (DuckDuckGo ist eine gute Alternative).

- Stellen Sie nicht gleichzeitig mit und ohne Tor-Browser eine Verbindung zu demselben Remote-Server her.

- Vermeiden Sie Torrenting (es verlangsamt das Netzwerk) – und insbesondere BitTorrent.

- Ihr ISP und Ihr Netzwerkbetreiber wissen nicht, dass Sie mit dem Tor-Netzwerk verbunden sind.

- Der Tor-Netzwerkeintrittsknoten sieht Ihre wahre IP-Adresse nicht.

- Ihr VPN-Anbieter kann Ihren Datenverkehr nicht sehen.

- Ihr VPN-Anbieter sieht Ihre wahre IP-Adresse.

- Ihr VPN-Anbieter kann auch sehen, dass Sie mit dem Tor-Netzwerk verbunden sind.

- Tor-Ausgangsknoten – einschließlich böswilliger Ausgangsknoten – können weiterhin Ihren Datenverkehr anzeigen.

- Der gesamte VPN-Verkehr wird über das Tor-Netzwerk abgewickelt, nicht nur über das Surfen im Internet. Dies bietet Ihnen doppelten Datenschutz, unabhängig davon, was Sie online tun.

- Neben den Vorteilen von Tor erhalten Sie auch die erweiterten Funktionen Ihres VPN. Dies beinhaltet die Möglichkeit, Server zu wechseln, um eine höhere Geschwindigkeit zu erzielen, oder den Kill-Schalter zu verwenden, um unerwünschte IP-Adresslecks zu verhindern.

- Wenn Sie .onion-Ressourcen benötigen, können Sie diese über einen alternativen Browser (nicht nur den Tor-Browser) über Ihr VPN aufrufen.

- Tor-Ausgangsknoten können Ihren Datenverkehr nicht mehr anzeigen.

- Ihre Wahl des VPN-Anbieters wird eingeschränkt.

- Sie werden einen enormen Erfolg bei Ihren Verbindungsgeschwindigkeiten erleben. Wenn Sie ein VPN über Tor verwenden, kann die Verwendung eines langsamen VPN noch mühsamer werden.

- Das Verschlüsseln von Daten mit einem VPN und das erneute Verschlüsseln mit Tor ist ein Übermaß, das Ihre Privatsphäre nicht wesentlich verbessert.

- Die Verwendung eines VPN über Tor erfordert normalerweise eine zusätzliche Konfiguration. Möglicherweise müssen Sie einen bestimmten Client installieren, eine bestimmte Verbindungsdatei herunterladen oder Ihre Einstellungen ändern. All dies erfordert Zeit, technisches Wissen und Geduld.

Die Größe der Infrastruktur rund um Tor und das Fehlen einer zentralisierten Behörde haben sie im letzten Jahrzehnt zum Mainstream gemacht. Der Kompromiss für dieses große Netzwerk von Community-verwalteten Knoten ist jedoch häufig eine unzuverlässige Verbindung sehr langsame geschwindigkeiten.

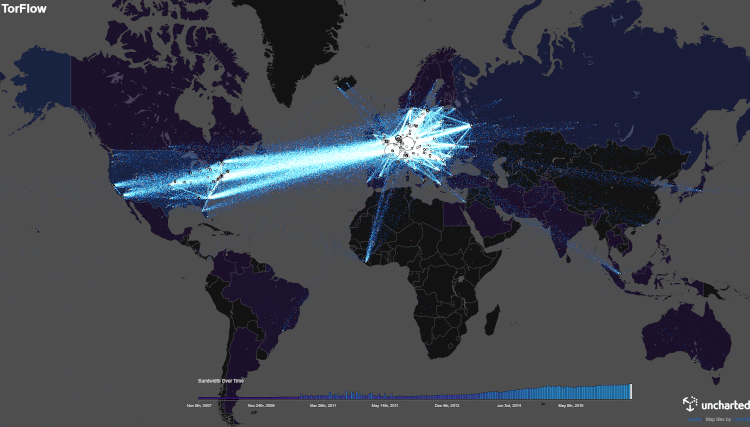

Das Tor-Netzwerk ist in Europa und Nordamerika nach wie vor am aktivsten, seine Reichweite nimmt jedoch weltweit stetig zu. Es ist besonders beliebt in Ländern, in denen die Online-Kommunikation überwacht oder zensiert wird und mangelnde Privatsphäre zu Gefängnisstrafen führen kann.

Visualisierung des globalen Datenflusses von Tor vom 3. bis 6. Januar 2016 durch TorFlow.

Im Laufe des Wachstums hat sich Tor von einer Reihe von Organisationen für bürgerliche Freiheiten, darunter Amnesty International und die Electronic Frontier Foundation (EFF), Anerkennung und Lob verdient..

Tor kann mit einer Vielzahl von Betriebssystemen und Protokollen verwendet werden, aber die große Mehrheit der Benutzer führt es mit dem Tor-Browser auf einem Computer aus. Ausführliche Informationen zur Installation und Verwendung des Tor-Browsers finden Sie direkt unter “Wie verwende ich Tor?”?

Mit Tor können Sie auch auf eine Reihe nicht gelisteter Websites mit dem Domain-Namen .onion zugreifen, der Teil des so genanntenDunkles Web’. Die berüchtigtste dieser Sites ist der inzwischen geschlossene Silk Road-Marktplatz, aber es gibt auch weniger unheimliche Sites, wie zum Beispiel einen Spiegel von BBC News, der die Zensur besiegen soll.

Tor ist zweifellos das billigste Datenschutz-Tool. Die Verwendung von Tor birgt jedoch Risiken. Wenn Sie Ihre Surfgewohnheiten nicht ändern, besteht das Risiko von Offenlegung Ihrer wahren IP-Adresse oder andere persönlich identifizierbare Informationen: Ihre Anonymität wird vollständig zerstört. Mehr dazu erfahren Sie in unserem Abschnitt Wie Sie mit Tor auf Nummer sicher gehen.

Wir dulden nicht, Tor (oder ein VPN) für illegale Zwecke zu verwenden, und empfehlen, dass Sie sich vorsichtshalber vom Dark Web fernhalten.

Wie funktioniert Tor??

Wie Ihre Daten durch das Tor-Netzwerk geleitet werden.

Wie eine Zwiebel hat Tor Schichten. Das Tor-Netzwerk leitet Ihren Datenverkehr zwischen einer Reihe von Servern um, um Sie vollständig zu anonymisieren.

In diesem Abschnitt behandeln wir genau, wie Tor funktioniert. Wenn Sie diesen Abschnitt überspringen möchten, können Sie direkt zu Tor vs. VPN springen: Was ist besser? oder wie verwende ich Tor??

So verschlüsselt und anonymisiert das Tor-Netzwerk Ihren Internetverkehr:

In keinem Stadium dieses Prozesses kennt irgendein Knoten beides Wer du bist und was machst du. Da jeder Knoten nur die Identität des Servers direkt neben ihm in der Kette kennt, kann auch kein Server Ihre Route durch das Zwiebelnetzwerk zurückentwickeln, selbst wenn es böswillige Absichten gibt.

Für zusätzliche Sicherheit ist Ihr Pfad durch das Zwiebelnetzwerk zufällig neu zugewiesen etwa alle zehn Minuten.

Dieser Prozess soll sein völlig anonym, aber es ist nicht so ganz privat. Der Exit-Knoten kann nicht wissen, wer Sie sind, kann aber theoretisch beobachten, was Sie tun. Wenn Sie jemandem Ihren Namen oder Ihre wahre IP-Adresse per E-Mail senden, würden Sie den gesamten Prozess untergraben.

Tor ist nur für die Verarbeitung von Datenverkehr mit dem bekannten TCP-Protokoll ausgelegt, das den Großteil des normalen Browserverkehrs darstellt. Die Beschränkung auf dieses Protokoll führt zu einer potenziellen Sicherheitsanfälligkeit, da der gesamte Datenverkehr, der UDP oder ein anderes Internetprotokoll verwendet, außerhalb des Tor-Netzwerks erfolgt. Sprach- und Videoverkehr wird in der Regel über UDP übertragen.

Ist Tor ein VPN?

Tor und VPN sind sehr unterschiedliche Technologien, obwohl sie oft verwirrt sind.

Ein Virtual Private Network (VPN) ist ein in Privatbesitz befindend Ein Netzwerk von Servern, zu denen Sie aus verschiedenen Gründen eine Verbindung herstellen können, z. B. um die Sicherheit zu verbessern, die Zensur zu umgehen und Ihre wahre IP-Adresse zu maskieren.

Wenn Sie ein VPN verwenden, wird die Verbindung zwischen Ihrem Computer und dem VPN-Server verschlüsselt. Dadurch wird verhindert, dass Ihr Internetdienstanbieter oder Dritte Ihre Online-Aktivitäten anzeigen.

Ihr VPN-Anbieter hat jedoch immer die technische Fähigkeit dazu beobachte deine Aktivität. Sie können Ihre wahre IP-Adresse anzeigen und möglicherweise aufzeichnen. Daher müssen Sie Ihrem Anbieter viel Vertrauen schenken können.

Aus diesem Grund ist es so wichtig, einen VPN-Anbieter mit einer minimalen Protokollierungsrichtlinie und einer Erfolgsbilanz für die Aufrechterhaltung der Sicherheit seines Netzwerks zu finden.

Tor hingegen ist ein Netzwerk von Gemeinschaft und Freiwilligenbesitz Server – oder “Knoten”. Über dieses Netzwerk können Sie anonym im Internet surfen, bieten jedoch nicht die gleichen Sicherheitsvorteile wie ein VPN oder dasselbe Dienstprogramm für den Zugriff auf geoblockte Inhalte.

Das Tor-Projekt, in dem die Tor-Browsersoftware verwaltet wird, besitzt nicht das Netzwerk der Server, auf denen die Software ausgeführt wird. Im Gegensatz zu einem VPN-Server, der weiß, wer Sie sind und was Sie tun, kann kein einzelner Server im Tor-Netzwerk auf beide zugreifen Identität und Aktivität.

Tor erreicht dies, indem mehrere Verschlüsselungsebenen verwendet und der Datenverkehr über mehrere Server geleitet wird, bevor er an das Internet weitergegeben wird. Dies bedeutet, dass Sie nicht wie bei einem VPN auf den Dienstanbieter vertrauen müssen, sondern dass dies auch dazu führt langsame Suchgeschwindigkeit und einige spezifische Sicherheitslücken, über die Sie sich mit einem vertrauenswürdigen VPN keine Sorgen machen müssten.

Kurz gesagt, ein VPN ist ein Werkzeug für Privatsphäre zuallererst. Tor hingegen ist ein Werkzeug für Anonymität.

Zusammenfassend können Sie mit einem VPN:

Wenn Sie mehr über ein VPN erfahren möchten, haben wir eine umfassende Anleitung verfasst, die alles enthält, was Sie wissen müssen.

Alternativ können Sie einen direkten Vergleich zwischen Tor- und VPN-Diensten in Tor vs. VPN finden: Welches ist besser? Abschnitt dieses Handbuchs.

Der Onion Router vs VPN-Verschlüsselung

Tor und VPN verwenden beide Verschlüsselung, um Ihnen zusätzlichen Datenschutz online zu bieten anwenden Verschlüsselung ganz anders.

Wenn Sie ein VPN verwenden, wird der gesamte Datenverkehr durch einen Verschlüsselungstunnel gesichert und an einen einzelnen VPN-Server gesendet, der Ihrem VPN-Anbieter gehört. Nach dem Empfang wird der Datenverkehr entschlüsselt und an sein endgültiges Ziel weitergeleitet.

Sofern keine erweiterten Verschleierungstools verwendet werden, hindert der VPN-Tunnel Ihren ISP nicht daran, zu wissen, dass Sie ein VPN verwenden, sondern verhindert, dass er sieht, welche Websites Sie besuchen und was Sie tun, wenn Sie dort ankommen.

Im Gegensatz dazu verwendet Tors “Onion Network” mehrere Verschlüsselungsebenen, die jeweils nur von einem zufällig zugewiesenen Server entschlüsselt werden können. Diese Server gehören nicht zu Tor, befinden sich jedoch im Besitz von Freiwilligen und werden von diesen gewartet.

Ihr Internetdienstanbieter kann möglicherweise feststellen, dass Sie Tor verwenden, die anfängliche Verschlüsselungsebene verhindert jedoch, dass die Benutzer sehen, wo Sie gerade surfen.

Obwohl Sie Ihrem VPN-Anbieter sehr stark vertrauen müssen, wurde Tor so konzipiert, dass Sie keinem einzelnen Server-Betreiber vertrauen müssen.

In Bezug auf die Verschlüsselungsstärke sind einige VPNs auf schwache und veraltete Verschlüsselungsprotokolle wie PPTP angewiesen, die innerhalb von 24 Stunden mit brachialer Gewalt zerstört werden können.

Allerdings verwenden hochwertige VPNs viel sicherere Protokolle wie IKEv2 / IPSec und OpenVPN. Diese Protokolle arbeiten mit sicheren Verschlüsselungscodes wie AES-256 und RSA-1024, von denen noch keiner kaputt ist. Mit der aktuellen Computertechnologie würde es länger dauern als das Leben des Universums, um dies zu erreichen.

Tor verwendet eine Kombination dieser sicheren Chiffren. Das heißt, die von Tor verwendete hohe Verschlüsselungsstufe wird am Exit-Knoten entfernt, was bedeutet, dass Ihre Browsing-Aktivität offengelegt wird. Solange jedoch nichts ausläuft, ist es unmöglich, diese Aktivität mit Ihrer Identität zu verknüpfen. Weitere Informationen zu diesen Lecks finden Sie unter Ist die Verwendung von Tor sicher? Sektion.

Weitere Informationen zu VPN-Verschlüsselungsprotokollen und -Verschlüsselungen finden Sie in unserem Handbuch zur VPN-Verschlüsselung.

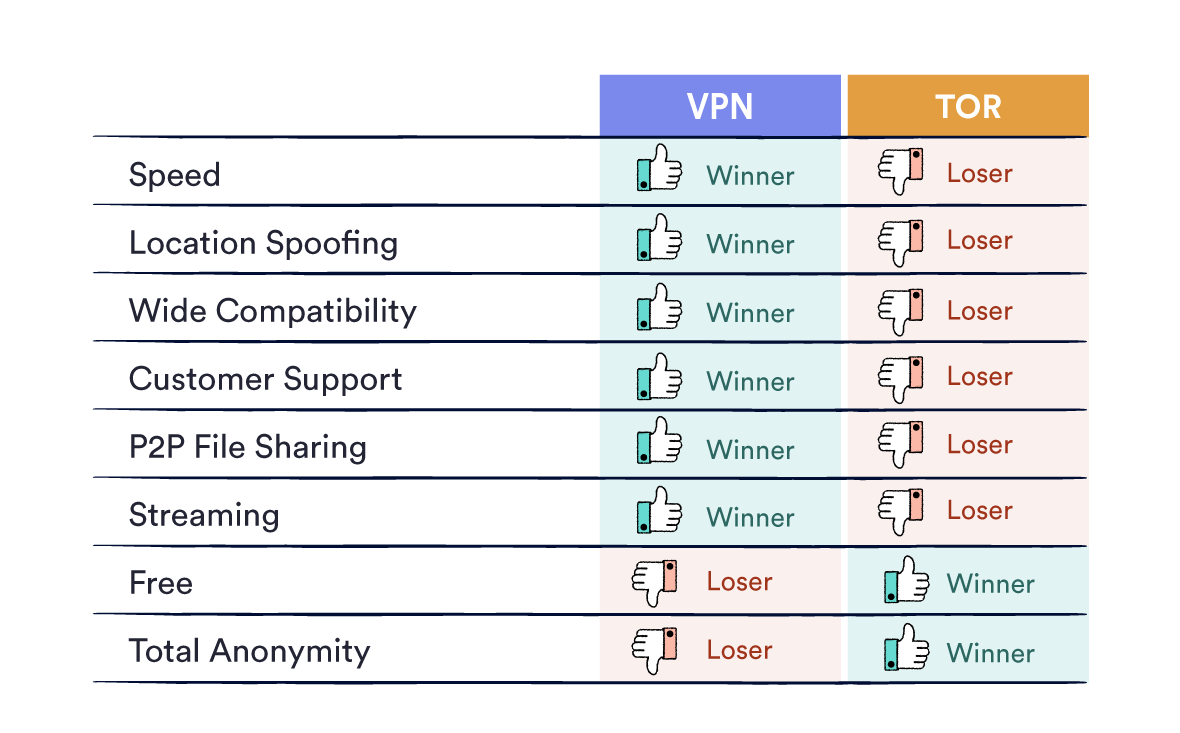

Was ist besser: Tor oder VPN?

Der größte Unterschied zwischen Tor und VPNs besteht darin, dass Tor existiert, um dies zu erreichen vollständige Anonymität, Während VPNs eine breitere Palette von Privatsphäre und Sicherheit anwendungen.

Hier ist eine kurze Vergleichstabelle mit den Vor- und Nachteilen der einzelnen Tools:

Tor vs. VPN Vergleichstabelle.

Jedes Netzwerk hat Vor- und Nachteile, und bestimmte Aktivitäten sind besser aufeinander abgestimmt.

In diesem Abschnitt werden die Vor- und Nachteile von Tor und VPN ausführlich behandelt. Um diese Vor- und Nachteile zu überspringen, können Sie direkt zu unserer Zusammenfassung springen, welches Tool Sie verwenden sollten.

Tor Vorteile

Tor Nachteile

VPN-Vorteile

VPN Nachteile

Welche sollten Sie verwenden: Tor oder VPN?

Das beste Datenschutz-Tool hängt von Ihrer Situation ab. Hier einige konkrete Tipps, wann es am besten ist, ein VPN oder Tor zu verwenden.

Wann sollten Sie ein VPN verwenden

Ein gutes VPN ist für die meisten Menschen die beste Lösung, da es den Ausgleich schafft Privatsphäre, Sicherheit und Benutzerfreundlichkeit. Es ist auch viel weniger wahrscheinlich, dass es ausläuft, da es den gesamten Internetverkehr schützt (nicht nur den Verkehr von Ihrem Browser)..

Darüber hinaus ist für ein VPN nicht dasselbe technische Verständnis erforderlich, damit nichts schief geht.

Solange ein vertrauenswürdiger Zero-Logs-VPN-Anbieter verwendet wird, bietet ein VPN eine sehr sichere Datenschutzlösung mit hervorragenden Eigenschaften Performance und Flexibilität im Vergleich zu Tor.

Du solltest benutze ein VPN wenn du bist:

Wann sollten Sie Tor benutzen?

Die größte Stärke von Tor besteht darin, dass Sie nicht mehr auf ein privates VPN-Unternehmen vertrauen müssen. Seine zwei größten Schwächen – mangelnde Sicherheit und sehr langsame Geschwindigkeit – machen es zu einem schlechte Wahl für viele beliebte Aktivitäten wie Datenaustausch, Streaming, oder Einkaufstransaktionen.

Es gibt Situationen, in denen wir empfehlen würden, Tor einem VPN vorzuziehen. Insbesondere Tor ist die überlegene Wahl für Anonymität – aber nur, wenn Sie bereit sind, Sicherheit und Privatsphäre zu opfern, um dies zu erreichen. Ihre Aktivität ist für andere sichtbar, es ist jedoch unmöglich, eine Verknüpfung zu Ihnen herzustellen.

Diese Art der Anonymität wird eigentlich nur von Whistleblowern und Journalisten benötigt, die möchten, dass ihre Botschaften gesehen werden, aber ihre Herkunft geheim halten müssen. Wenn Sie sich für Tor entscheiden, lesen Sie unbedingt unser Kapitel über die sichere Verwendung von Tor.

Du solltest benutze Tor wenn du bist:

Ist Tor sicher zu bedienen?

Das Tor-Projekt soll helfen, das Vertrauensproblem online zu lösen. Aber können Sie dem Tor-Netzwerk wirklich vertrauen??

Dies ist eine berechtigte Frage, die aber noch keine endgültige Antwort hat. Es gibt jedoch, Mehrere bekannte und vermutete Sicherheitslücken im Design von Tor.

Ist Tor gefährdet??

Seit Jahren besteht der Verdacht, dass das FBI und andere US-Regierungsbehörden Tor-Nutzer desanonymisieren können. Natürlich haben sie Ressourcen eingesetzt, um diese Fähigkeit zu erreichen. Die Tatsache, dass Tor noch weitgehend von der US-Regierung finanziert wird, ist ein sehr schlecht gehütetes Geheimnis.

Derartige Verdächtigungen schienen in einem Gerichtsverfahren von 2023 bestätigt worden zu sein, doch das FBI weigerte sich letztendlich, Beweise vorzulegen oder eine potenzielle Tor-Verwundbarkeit offenzulegen, was den Fall vollständig zum Erliegen brachte.

Forscher der Columbia University haben auch Angriffe entwickelt, die es ihnen ermöglichen, bis zu 81% der Tor-Nutzer zu de-anonymisieren.

Wenn ein Geheimdienst eine Tor-Sicherheitsanfälligkeit öffentlich bekannt geben würde, würden regelmäßige Benutzer von der Plattform strömen. Es wäre dann unmöglich, die Plattform für die Überwachung zu nutzen und den verbleibenden Verkehr einfach als staatlich verbunden zu identifizieren.

Aus diesem Grund bleiben alle Funktionen zur De-Anonymisierung von Tor-Benutzern erhalten unbestätigt, ebenso wie der Mechanismus, mit dem es dies tun könnte, oder der Maßstab, in dem dies umgesetzt werden könnte.

Viel deutlicher ist die Tatsache, dass das Tor von der US Navy konzipiert und entwickelt wurde. Dies ist nicht unbedingt ein Problem für sich, aber die fortlaufende Zusammenarbeit zwischen den Tor-Entwicklern und der US-Regierung, die Yasher Levine in ihrem Buch Surveillance Valley identifiziert hat, ist ein größeres Problem.

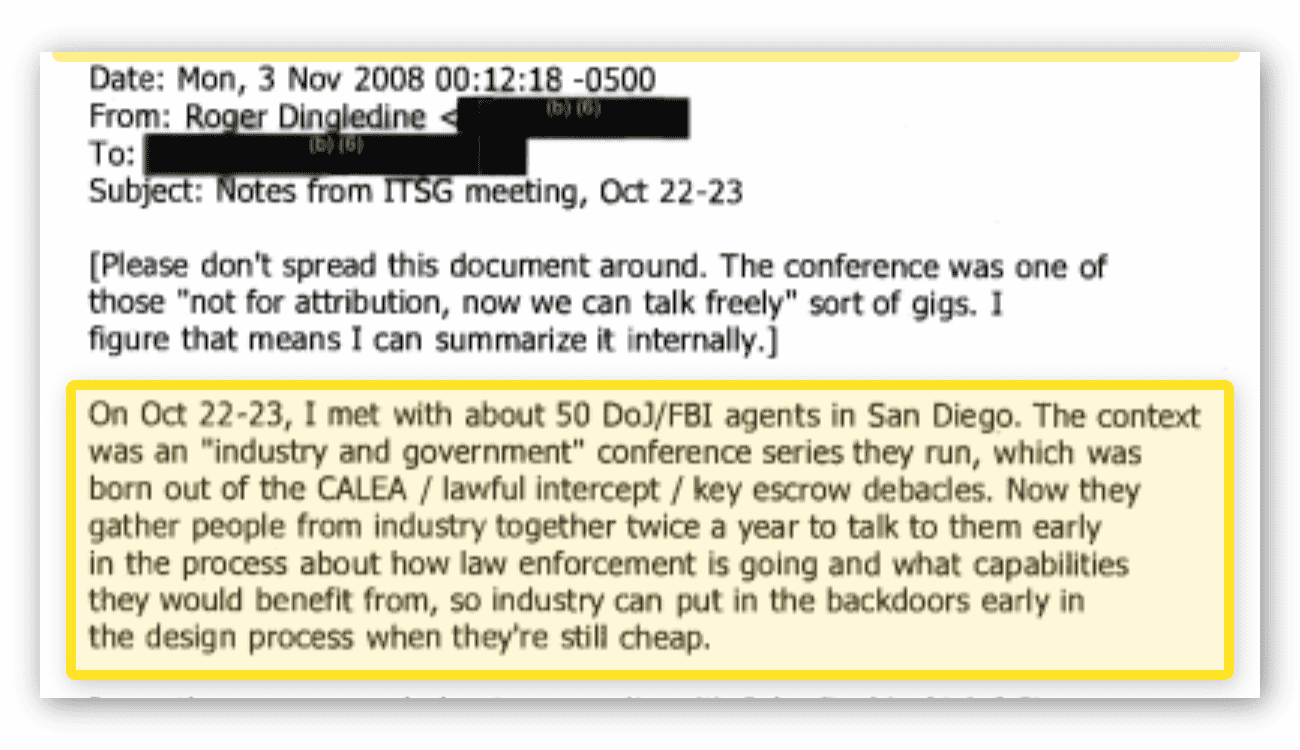

In den letzten Jahren wurden mehrere E-Mail-Korrespondenzen zwischen Tor-Entwicklern und US-Regierungsbehörden veröffentlicht. Hier ist ein Beispiel, über das ein Tor-Mitbegründer spricht Zusammenarbeit mit dem Justizministerium, einschließlich Verweis auf die Installation von “Hintertüren”:

Screenshot einer E-Mail von Roger Dingledine, Tor-Mitbegründer.

Sie können hier mehr von dieser Korrespondenz sehen, zusammen mit mehreren anderen Gesprächen zwischen Tor-Entwicklern und US-Geheimdiensten.

Ist Tor legal??

Es ist legal Tor benutzen. Allerdings sind einige der Websites, auf die über das Tor-Netzwerk zugegriffen werden kann, bei Kriminellen beliebt und hosten illegale Inhalte. Während Tor ist legal zu benutzen, häufiger Gebrauch kann Sie zur Überwachung markieren.

Windows-Sicherheitslücken

Windows wurde nicht für Anonymität entwickelt. Selbst wenn Sie vorsichtig sind und nur über den Tor-Browser auf das Internet zugreifen, sendet das Betriebssystem standardmäßig Informationen an Microsoft zurück, die dazu führen können, dass Ihre Identität offengelegt wird. Es wird als sicherer und zuverlässiger erachtet, wenn möglich, Tor unter Linux auszuführen.

Tails und Whonix sind beliebte Linux-Varianten, die für die Verwendung mit Tor entwickelt wurden. Sie können Tor jedoch auf praktisch jeder Version des Linux-Betriebssystems sicher ausführen.

IP & DNS-Lecks

Bei richtiger Anwendung Tor sollten Ihre IP- oder DNS-Informationen nicht verlieren. Wenn Sie es jedoch wie einen normalen Browser verwenden, führt es mit ziemlicher Sicherheit zu DNS- oder IP-Lecks.

Wenn Sie IP- und DNS-Lecks bei der Verwendung von Tor verhindern möchten, müssen Sie dies tun vermeiden:

Bei all diesen Aktivitäten besteht die Möglichkeit, Datenverkehr außerhalb des Tor-Browsers weiterzuleiten oder Informationen zu speichern, die Sie selbst innerhalb des Tor-Browsers anonymisieren können.

Ein weiterer häufiger Fehler ist der Zugriff auf HTTP-Sites. Hierdurch wird Ihre IP-Adresse nicht direkt angezeigt, Sie sind jedoch viel anfälliger für die Überwachung und es besteht ein erhöhtes Risiko für die oben genannten Verhaltensweisen. Weitere Informationen zum sicheren Umgang mit Tor finden Sie im nächsten Kapitel dieses Handbuchs.

Bösartige Ausgangsknoten

Eine Möglichkeit, wie Tor definitiv kompromittiert wurde, sind böswillige Exit-Knoten.

Während Ihr Datenverkehr für den größten Teil seiner Reise durch das Tor-Netzwerk verschlüsselt ist, ist dies der Fall ausgesetzt wenn es den letzten Knoten passiert – der sogenannte Exit-Knoten.

Dies bedeutet, dass der Exit-Knoten die Fähigkeit hat Zeigen Sie Ihre Aktivität an, Genau wie ein ISP, wenn Sie weder Tor noch ein VPN verwenden würden. Dies untergräbt jedoch nicht unbedingt Ihre Anonymität, da der Exit-Knoten keine Möglichkeit hat, Ihre wahre IP-Adresse anzuzeigen.

Wenn Sie auf ein E-Mail-Konto oder eine Facebook-Seite zugreifen, die Ihrer tatsächlichen Identität entsprechen, kann dies beobachtet werden und Ihre Anonymität beeinträchtigen.

Jeder kann einen Ausgangsknoten bedienen. Es ist bekannt, dass sie zur Überwachung durch Kriminelle und sogar zur Durchführung von Man-in-the-Middle-Angriffen eingesetzt werden.

Eine gesunde Skepsis kann Sie hier in Sicherheit bringen, und es ist ratsam, immer anzunehmen, dass Sie jemand beobachtet.

Kann Tor verfolgt werden?

Wenn Sie vorsichtig sind und Tor richtig konfiguriert ist, dann nein, Sie können nicht verfolgt werden.

Sobald Ihre Aktivität das Tor-Netzwerk verlässt, ist sie unverschlüsselt. Dies bedeutet, dass Ihre Regierung oder eine andere Drittpartei dies sehen kann. Sie können jedoch nur dann erkennen, wer Sie sind, wenn Sie dies durch Ihre Browsing-Aktivität wissen lassen.

Es ist am besten anzunehmen Ihre Aktivität ist immer sichtbar, aber das haben die zuschauer Keine Ahnung, wer du bist. Solange Sie nichts unternehmen, um sich zu identifizieren (z. B. persönliche Konten zu besuchen oder Tor zuzulassen), können Sie Ihre Aktivitäten nicht über das Tor-Netzwerk zurückverfolgen.

Wie benutze ich Tor??

Wenn Sie sich für Tor entschieden haben, können Sie anhand dieser einfachen Schritte den Tor-Browser auf Ihrem Computer oder Mobiltelefon installieren. Wenn Sie den Tor-Browser bereits installiert haben, können Sie mit dem nächsten Kapitel über die sichere Verwendung von Tor fortfahren.

So installieren Sie den Tor-Browser auf Ihrem Computer

Der Tor-Browser funktioniert für alle Windows, Linux oder Mac OS Computer und ist einfach zu installieren.

So installieren Sie den Tor-Browser auf Ihrem Computer:

Sobald Sie die Datei heruntergeladen haben, müssen Sie nichts mehr installieren. Tor ist völlig eigenständig – Sie können es sogar von einem USB-Stick ausführen.

Nur Ihre Aktivitäten innerhalb des Browsers werden jedoch über Tor weitergeleitet. Alles außerhalb – einschließlich E-Mails, die von einer separaten App wie Outlook gesendet werden – wird überwacht.

So installieren Sie den Tor-Browser auf Mobilgeräten

Es gibt eine Tor-Browser-App für Android-Geräte, die vom Guardian-Projekt verwaltet wird. Der Download und die Verwendung sind einfach, es gelten jedoch dieselben Einschränkungen wie bei der Verwendung des Browsers auf dem Desktop: Nur das, was Sie im Browser tun, bleibt online anonym.

Wenn Sie diesen Abschnitt überspringen möchten, können Sie direkt zu “So bleiben Sie mit Tor sicher” springen.

So installieren Sie den Tor-Browser auf Ihrem Android-Gerät:

Leider gibt es aufgrund des stark eingeschränkten App Stores von Apple derzeit keine App für iOS, und es ist nicht wahrscheinlich, dass dies in Zukunft der Fall sein wird. Dies bedeutet, dass Sie Tor nicht auf dem iPhone oder iPad verwenden können.

Andere Tor-fähige Anwendungen

Wir haben bereits erwähnt, dass Tor den gesamten Datenverkehr verarbeiten kann, der das TCP-Protokoll verwendet. Obwohl dies zutrifft, ist es nicht einfach, viele Anwendungen nur mit TCP zum Laufen zu bringen.

Alle Informationen, die nicht über TCP übertragen werden, werden standardmäßig außerhalb des Tor-Netzwerks abgelegt. Dies führt zu DNS-, WebRTC- oder IP-Lecks und macht Ihre Identität und Aktivität für alle Betrachter sichtbar.

Tor bietet einen eigenen ausführlichen Leitfaden für das Torifizieren von Anwendungen, den wir nur fortgeschrittenen Benutzern empfehlen.

Die Linux-Variante Tails leitet alle Aktivitäten standardmäßig durch das Tor-Netzwerk. Es wird mit mehreren vorinstallierten und vorkonfigurierten Anwendungen geliefert und unterbindet automatisch jeden Nicht-Tor-Verkehr, um Leckagen zu vermeiden.

Dies ist ein effektives Setup, das jedoch nicht mit vielen gängigen Apps kompatibel ist. Erwarten Sie nicht, dass Sie YouTube, Facebook Messenger oder Spotify von Ihrem Desktop aus verwenden.

Leider basiert die Mehrheit der Voice-over-IP-Anwendungen (VoIP) auf dem UDP-Protokoll. Da Tor derzeit nicht mit diesem Protokoll kompatibel ist, ist es nicht möglich, Video-Chat-Anwendungen wie Skype über das Tor-Netzwerk zu verwenden.

Wie man mit Tor auf Nummer sicher geht

Die meisten mit Tor verbundenen Risiken können durch gelöst werden ändere dein Verhalten wenn Sie im Internet surfen.

Wenn Sie Tor wie einen normalen Browser verwenden, führt dies mit ziemlicher Sicherheit zu DNS- oder IP-Lecks.

Merken: Nur Ihr Web-Verkehr ist geschützt, wenn Sie den Tor-Browser verwenden. Andere Anwendungen, wie E-Mail oder auch andere Browser, werden nicht über das Netzwerk übertragen.

Wir empfehlen Ihnen, die Liste der derzeit bekannten Probleme mit Tor zu lesen, bevor Sie den Browser zum ersten Mal verwenden.

Die drei größten Risiken bei der Verwendung von Tor sind:

Die wichtigsten Vorsichtsmaßnahmen, die Sie treffen müssen, sind:

Um Leckagen zu vermeiden, müssen Sie im Allgemeinen nur TCP-Verkehr verwenden und sich an den Tor-Browser selbst halten. Es sind auch bestimmte Sicherheitslücken bekannt, wie z JavaScript oder BitTorrent, Beide können Ihre IP-Adresse verlieren.

Wenn Sie verhindern möchten, dass ein Betrachter Ihre Identität ermittelt, müssen Sie den Zugriff auf Informationen vermeiden, die mit Ihrer Identität in Verbindung stehen, z. B. einen Namen Email-Konto oder Facebook-Konto.

Die beste Möglichkeit, Man-in-the-Middle-Angriffe zu vermeiden, besteht darin, nur verschlüsselte HTTPS-Verbindungen zu verwenden.

Wie man mit Tor anonym bleibt

Hier sind die wichtigsten Regeln, um auf Tor sicher zu sein:

Wie man ein VPN mit Tor benutzt

Ist es noch sicherer, gleichzeitig ein VPN und Tor zu verwenden??

Manchmal.

Es gibt zwei Möglichkeiten, Tor und VPN zusammen zu verwenden: Tor über VPN und VPN über Tor. Beide haben einige einzigartige Vorteile sowie einige ziemlich große Nachteile, die wir in diesem Abschnitt behandeln werden.

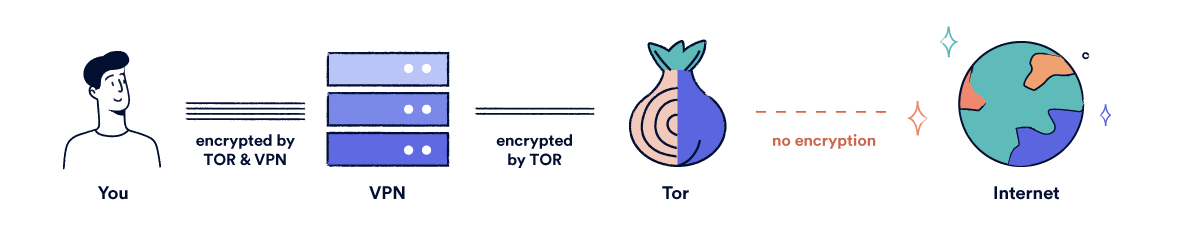

Tor über VPN

“Tor über VPN” ist, wenn Sie eine Verbindung zu Ihrem VPN herstellen, bevor Sie den Tor-Browser ausführen. Dies ist die gebräuchlichste Art, Tor mit einem VPN zu kombinieren.

Dies ist ganz einfach: Stellen Sie einfach eine Verbindung zu Ihrem VPN her und starten Sie den Tor-Browser von Ihrem Desktop oder Smartphone aus.

Ihr VPN fungiert als zusätzlicher Knoten vor dem Tor-Netzwerk.

Wenn Sie Tor auf diese Weise mit einem VPN kombinieren:

Dies ist besonders nützlich, wenn Sie nicht möchten, dass ein Netzwerkadministrator weiß, dass Sie eine Verbindung zu Tor herstellen, oder wenn Ihr VPN-Anbieter über eine invasive oder vage Protokollierungsrichtlinie verfügt.

Es ist jedoch zu beachten, dass:

Einige VPN-Dienste, einschließlich NordVPN und ProtonVPN, verfügen über Server, die dem Tor-Verkehr gewidmet sind.

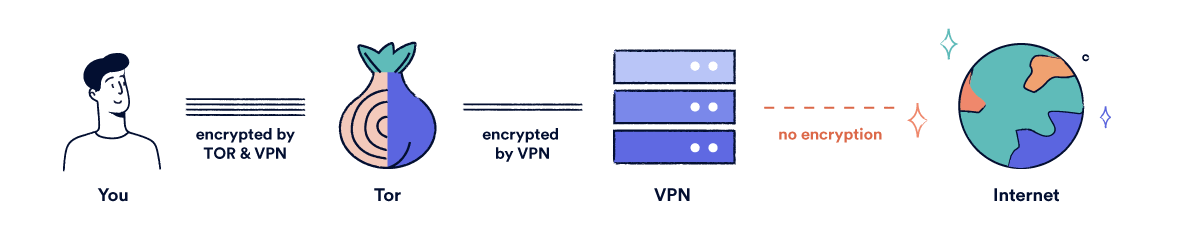

VPN über Tor

Diese Option funktioniert in umgekehrter Reihenfolge: Stellen Sie eine Verbindung zum Tor-Netzwerk her, bevor Sie Ihr VPN verwenden.

Das ist technisch möglich, aber nicht einfach. Sie benötigen explizite Tor-Unterstützung von Ihrem VPN-Anbieter. Derzeit bieten nur sehr wenige VPNs Unterstützung für die Ausführung über Tor auf diese Weise.

Theoretisch hat diese Methode vier Hauptvorteile:

Während diese Methode die mit böswilligen Exit-Knoten verbundenen Gefahren beseitigt, untergräbt sie auch einen der Hauptzwecke der Verwendung von Tor. Ein Dritter – Ihr VPN-Anbieter – hat Zugriff auf beide Identität und Aktivität.

Für die meisten Benutzer ist diese Methode eine Verschwendung von Ressourcen. Die Verwendung eines VPN über Tor ermöglicht Ihrem Provider den Zugriff auf dieselben Informationen wie die alleinige Verwendung des VPN, nur mit der zusätzlichen Langsamkeit und Unbequemlichkeit des Tor-Netzwerks.

Es gibt noch ein paar andere Schlüsselfehler Erwähnenswert, wenn Sie einen VPN-Anbieter verwenden, der eine bestimmte Tor-Option bietet:

VPNs und der Tor-Browser verbessern Ihre Privatsphäre unabhängig voneinander. Sie können eine Verbindung zu Ihrem VPN herstellen und dann den Tor-Browser verwenden, wenn Sie wirklich betroffen sind beides zu kombinieren ist übertrieben für die meisten Leute.

Sie sind besser dran, wenn Sie unter extremen Umständen vollständige Anonymität benötigen. Wenn Sie nur nach umfassendem Datenschutz im Internet suchen, wählen Sie ein VPN.