Salaus on VPN-tekniikan ydin. Tässä oppaassa eritellään kuinka VPN-salaus toimii ja kuinka se suojaa sinua.

Mikä on salaus?

Salaus on tietojen koodausprosessi, jotta vain henkilöt, joilla on valtuutus, voivat käyttää sitä, estäen ketään muuta tekemästä sitä.

Se on prosessi, joka sisältää kirjainten ja numeroiden korvaamisen, jolloin viestit näyttävät räikeältä, ellet käytä oikeaa prosessia sen purkamiseen – kyseistä prosessia kutsutaan “salaus”.

Kun otetaan huomioon nykyaikaisten tietokoneiden prosessointiteho, mikä tahansa salaus, jonka ihminen voisi löytää, olisi aivan liian helppo murtaa.

Tehokkaita matemaattisia algoritmeja käytetään nyt erilaisten salausmenetelmien luomiseen sekä niiden salaamiseen tarvittavat salakirjoitukset..

VPN-palvelut käyttävät salausta suojatun yhteyden (VPN-tunneli) luomiseen laitteen ja VPN-palvelimen välille pitäen Internet-tietosi yksityisiltä Internet-palveluntarjoajiltasi, hakkereilta ja muilta nuortavilta kolmansilta osapuolilta..

Tässä oppaassa opit kaiken salauksista ja VPN-protokollista ja selvität, mitkä ovat parhaita ja turvallisimpia käyttää.

Hajotamme sen kokonaan englanniksi ja selitämme kaikki ammattikielet yksinkertaisella tavalla, jotta ymmärrät paremmin VPN-salauksen ja kaiken sen.

Contents

Salaussana

Aloitetaan määrittelemällä joitain tärkeitä termejä, joita käytämme puhuttaessa salauksesta:

| algoritmi | Joukko ohjeita, joita on noudatettava (ohjelmiston avulla) ongelman ratkaisemiseksi. Salaus on algoritmi salauksen tai salauksen purkamisen suorittamiseksi. |

| Authentication | Prosessi, jolla varmistetaan ja vahvistetaan käyttäjän henkilöllisyys. |

| Bitti | Lyhenne sanoista ‘binäärinumero’, se on pienin tietoyksikkö tietokoneessa. |

| Lohko | Ryhmä kiinteän pituisia bittejä (esim. 64 bittiä) |

| Lohkon koko | Bittiryhmän enimmäispituus. |

| Isku brutaalilla voimalla | Menetelmä yrittää arvata salaisuus kokeilemalla kaikkia mahdollisia merkistöyhdistelmiä. Se on raaka, tyhjentävä työ eikä monimutkaisempi tai strategisempi. Kuvittele, että et voi avata lukitussa lukkoa – sen sijaan, että yrittäisit muistaa koodia, pakottamalla se raa’alla pakotuksella kokeilemaan jokaista yhdistelmää välillä 000 – 999, kunnes se aukeaa. |

| salakirjoitus | Algoritmi salauksen ja salauksen purkamisen suorittamiseksi. |

| Cryptography | Koodien kirjoittamis- ja ratkaisutaidot turvallisen viestinnän luomiseksi, suunniteltu siten, että vain tarkoitetut osapuolet voivat käsitellä ja lukea sitä. |

| salaus | Tieto muunnetaan koodiksi luvattoman pääsyn estämiseksi siihen. |

| palomuuri | Ohjelmisto, joka tarkkailee ja ohjaa verkosta saapuvien tai lähtevien datapaketteja. Tunnet todennäköisesti pöytätietokoneesi tai kannettavan tietokoneen, joka on tarkoitettu varoittamaan hakkereita ja viruksia. |

| Kädenpuristus | Prosessi, joka alustaa yhteyden kahden tietokoneen välillä – kuten nimensä päättelee, se on tervehdys, joka vahvistaa viestinnän säännöt. |

| HTTPS | Se tarkoittaa ‘Hypertext Transfer Protocol Secure’, mutta kukaan ei koskaan kutsu sitä. Se on HTTP: n suojattu versio, joka on verkon perusta, ja sitä käytetään varmistamaan, että laitteiden ja verkkosivustojen välinen viestintä pysyy todennettuna, yksityisenä ja suojattuna. |

| Ydin | Käyttöjärjestelmän ydin. Tietokoneessa se ohjaa tietokoneen ja sen laitteistojen toimintaa. |

| avain | Bittimerkkijono, jota salaus käyttää muuntamaan ”pelkkä teksti” (salaamaton tieto) salatekstiin (salattu tieto) ja päinvastoin. Avaimen pituus voi vaihdella – yleensä mitä pidempi se on, sitä kauemmin sen murtuminen kestää. |

| paketti | Paketti on tietoyksikkö, joka reititetään verkon lähtö- ja määränpään välillä ja joka koostuu otsikosta, hyötykuormasta (tietosi) ja perävaunusta, ja normaalisti tietystä asetetusta koosta, joka vastaa verkon MTU (enimmäismäärä) Voimansiirtoyksikön koko). Kun tietoja on lähetettävä verkon kautta, jos se on suurempi kuin paketti, se on ehkä jaoteltava useisiin datapaketteihin, jotka sitten lähetetään erikseen ja tiedot kootaan määränpäähän. |

| portti | Aivan kuten vene laiturissa fyysisessä satamassa, laskentaportit edustavat viestinnän “päätepistettä”. Kaikki laitteeseesi saatavat tiedot tekevät sen sataman kautta. |

| protokolla | Sääntöjoukko, jota käytetään neuvottelemaan yhteys VPN-asiakkaan ja VPN-palvelimen välillä. Jotkut ovat monimutkaisempia tai turvallisempia kuin toiset – OpenVPN ja IKEv2 ovat suosittuja vaihtoehtoja. |

Salaussana

Nyt tiedämme, mitä termit tarkoittavat, on aika selittää, mikä salaus on ja mitä se tekee perusteellisemmin.

Salaustyypit

Salaus on kahta tyyppiä: symmetrinen ja epäsymmetrinen.

Symmetrisen avaimen salaus

Symmetrisen avaimen salaus on silloin, kun vain yhtä avainta käytetään käsittelemään sekä salausta että datan salausta.

Molemmat osapuolet vaativat saman avaimen kommunikointiin. Tällaista salausta käytetään VPN-tekniikassa.

Nykyaikaisten tietokoneiden teho tarkoittaa, että näppäimien on pitänyt olla yhä pitempiä raa’an joukkohyökkäysten estämiseksi (yrittäen löytää jokaisen yhdistelmän löytää oikea avain).

Nykyinen kultastandardi on 256-bittinen avain, jota ei voida pakottaa raa’asti, koska kaikkien mahdollisten yhdistelmien läpi kuluttaminen miljardeja vuosia käyttäisi nykyään saatavilla olevia tietokoneita.

Epäsymmetrinen salaus

Epäsymmetrisen salauksen (tai julkisen avaimen salauksen) avulla jokainen osallistuja, joka haluaa kommunikoida turvallisesti, käyttää ohjelmistoa julkisen avaimen ja vastaavan yksityisen avaimen luomiseen.

Otetaan esimerkiksi kaksi ihmistä: henkilö A ja henkilö B

Kun henkilö A haluaa lähettää suojatun viestin henkilölle B, henkilön B julkista avainta käytetään salauksessa muuntaa tavallinen tekstiviesti salattuun viestiin.

Vaikka salattu viesti voi kulkea A: sta pisteeseen B useiden muiden osapuolten (henkilöt C, D, E ja F) kautta, kuka tahansa, joka yrittää lukea viestiä, näkee vain salatun tekstin.

Kun henkilö B vastaanottaa salatun viestin, hän käyttää yksityistä avaintaan dekoodata salattu viesti takaisin pelkkään tekstiin.

Tätä järjestelmää käyttävät yhä useammin esimerkiksi toimittajat, jotka julkaisevat julkisen avaimensa sosiaalisessa mediaprofiilissaan lähteinä lähettääkseen viestejä, jotka voidaan salata vain toimittajan yksityisellä avaimella.

Tunnetuin tällainen järjestelmä on Pretty Good Privacy (PGP). On olemassa monia erilaisia ohjelmistotyökaluja, jotka käyttävät OpenPGP: tä, standardin avoimen lähdekoodin versiota.

Julkisen avaimen salausta käytetään TLS-kättelyssä, jotta symmetrinen avain voidaan jakaa turvallisesti asiakkaan ja palvelimen välillä..

SSL & TLS

TLS / SSL on salaus, jonka suurin osa meistä on kokenut selatessaan verkkoa suojatulla verkkosivustolla, joka käyttää HTTPS: ää.

Tiedät, kun verkkosivusto käyttää HTTPS: ää, selaimen osoiterivillä olevan riippulukon symbolin avulla.

Tässä käytetty suojausprotokolla on TLS (Transport Layer Security), joka perustuu edeltäjänsä Secure Sockets Layer (SSL-versio 3.0).

TLS käyttää julkisen avaimen ja symmetrisen salauksen yhdistelmää tietosi suojaamiseen.

TLS-kädenpuristuksen aikana selaimesi käyttää epäsymmetristä salausta kommunikoidakseen suojatun sivun palvelimen kanssa ja luomaan turvallisesti symmetrinen avain.

Tätä käytetään sitten salaamaan selaimesi ja palvelimen välillä siirrettävät tiedot.

Symmetrisen avaimen luominen käyttöä varten on paljon tehokkaampaa kuin epäsymmetrisen avaimen käyttö kaikessa tiedonsiirrossa.

Tämä johtuu siitä, että epäsymmetrinen salaus vaatii uskomattoman paljon enemmän laskentatehoa kaikkien tarvittavien tietojen salaamiseksi ja salauksen purkamiseksi verrattuna symmetrisen avaimen käyttöön.

Siksi voidaan sanoa, että symmetrinen avaimen salaus on nopeampi salausmenetelmä.

Vaikka yllä oleva on hyvä ja tuottaa suojatun salauksen, jokainen palvelimen luoma suojattu istunto voidaan salata palvelimen yksityisellä avaimella..

Jos kyseinen yksityinen avain joutuisi koskaan vaarantumaan, varastettua yksityistä avainta voidaan sitten käyttää salaamaan kaikki kyseisen palvelimen, aiemman tai nykyisen suojatun istunnon salaukset..

Tämän välttämiseksi HTTPS- ja OpenVPN-yhteydet luodaan nyt yleisesti käyttämällä täydellistä eteenpäin suuntautuvaa salaisuutta käyttämällä algoritmia nimeltä Diffie-Hellman Key Exchange, joka luo symmetrisen avaimen.

Se voi kuulostaa hämmentävältä, mutta kaikki mitä sinun on ymmärrettävä on, että tämä on turvallisin tapa edetä asioissa, koska symmetristä avainta ei koskaan vaihdeta yhteyden kautta, vaan se luodaan itsenäisesti sekä palvelimelta että selaimelta.

Selain luo väliaikaisen yksityisen avaimen ja vastaavan julkisen avaimen.

TLS-istunnon symmetrinen avain perustuu algoritmin, joka toimii laitteen yksityisellä avaimella (esim. Palvelin), ja toisen laitteen (esimerkiksi selaimesi) julkiseen avaimeen..

Tämän algoritmin fancy matemaattisten ominaisuuksien ja jonkin verran teknisen taian vuoksi tämän prosessin luoma avain vastaa sekä palvelinta että selainta.

Tämä tarkoittaa, että jos kolmas osapuoli, kuten palveluntarjoajasi tai hallitus, tallentaa salattuja tietoja aiemmista istunnoista ja yksityinen avain on muuten vaarannettu tai varastettu, he eivät voi salata näitä tietoja.

ExpressVPN on yksi VPN-palvelu, joka käyttää täydellistä eteenpäin -suojausta, joka neuvottelee uuden yksityisen avaimen joka kerta, kun muodostat yhteyden, ja 60 minuutin välein, kun VPN-yhteyttä käytetään.

Tämä ExpressVPN-kuva osoittaa, kuinka VPN-sovellus käyttää palvelimen julkista avainta symmetrisen avainparin tuottamiseksi epäsymmetrisen salauksen avulla.

Nyt kun olemme selittäneet käytettävissä olevat salausmenetelmät, puhutaanpa erilaisista käytettävissä olevista VPN-protokollista.

VPN-protokollat

Mikä on VPN-protokolla?

VPN-protokollat edustavat prosesseja ja ohjejoukkoja (tai sääntöjä), joihin VPN-asiakkaat luottavat suojattujen yhteyksien muodostamiseksi laitteen ja VPN-palvelimen välille tiedon siirtämiseksi.

VPN-protokollat muodostetaan lähetysprotokollien ja salausstandardien yhdistelmästä.

Mitkä VPN-protokollat ovat tällä hetkellä saatavilla?

Tässä on tärkeimmät VPN-tunnelointiprotokollat, joista sinun on tiedettävä:

OpenVPN – Erittäin turvallinen ja nopea

OpenVPN on teollisuuden kultastandardin mukainen VPN-protokolla, ja suosittelemme käyttämään sitä aina kun mahdollista.

Se on yksi turvallisimmista ja turvallisimmista VPN-protokollista, ja mikä tärkeintä, se on avoimen lähdekoodin, mikä tarkoittaa, että se on täysin läpinäkyvä ja sitä testataan ja parannetaan edelleen julkisesti..

OpenVPN on erittäin muokattavissa, ja vaikka mikään alusta ei tue sitä luonnollisesti, useimmat VPN-palveluntarjoajat tarjoavat ilmaisia sovelluksia, jotka tukevat sitä.

Nämä mukautetut VPN-sovellukset ovat saatavilla useimmissa suurimmissa käyttöympäristöissä, kuten Microsoft Windows, Apple MacOS, Android, Linux ja iOS.

Jotkut palveluntarjoajat tarjoavat myös OpenVPN-määritystiedostoja, mikä tarkoittaa, että voit ladata alkuperäisen OpenVPN-asiakkaan käyttöjärjestelmästäsi osoitteesta https://openvpn.net/ ja käyttää sitä yhteyden muodostamiseen valittuun VPN-palveluun.

OpenVPN toimii sekä UDP: ssä että TCP: ssä, jotka ovat tietoliikenneprotokollia.

TCP (Transmission Control Protocol) on Internetissä eniten käytetty yhteysprotokolla. Lähetettävä data siirretään palasina, jotka koostuvat tyypillisesti useista paketeista.

TCP on suunniteltu toimittamaan siirretty data OpenVPN-asiakkaalle siinä järjestyksessä kuin se lähetettiin OpenVPN-palvelimelta (esimerkiksi OpenVPN: ltä lähetetyt paketit 1, 2, 3, 4 ja 5 vastaanotetaan OpenVPN-asiakkaassa samassa järjestyksessä – 1). , 2, 3, 4, 5).

Tätä varten TCP voi lykätä verkon kautta vastaanottamiensa pakettien toimitusta OpenVPN-asiakasohjelmaan, kunnes se on vastaanottanut kaikki odotetut paketit ja järjestänyt kaikki tilausten ulkopuolella olevat paketit uudelleen paikalleen..

TCP pyytää uudelleen (ja odottaa sitten vastaanottavansa) paketteja, jotka saattavat myös olla kadonneet siirrossa palvelimen ja asiakkaan välillä.

Tämä käsittely- ja odotusaika lisää viivettä VPN-yhteyteen, mikä tekee yhteydestä hitaampaa kuin UDP.

UDP (User Datagram Protocol) yksinkertaisesti lähettää datapaketit ilman, että vaaditaan saapumisen vahvistusta, ja UDP-pakettikoko on pienempi kuin TCP.

Kun käytetään OpenVPN UDP: tä, pienempi paketin koko, tarkistusten puute ja uudelleenjärjestely johtavat nopeampaan yhteyteen.

Joten, mikä on parempi: TCP tai UDP?

Se riippuu haluamastasi lopputuloksesta.

Jos käytät VPN-peliä pelaamiseen, suoratoistamiseen tai VoIP-palveluiden käyttämiseen, UDP on paras veto, koska se on nopeampi kuin TCP.

Haittapuoli on, että saatat kokea kadonneita paketteja, jotka voivat esimerkiksi tarkoittaa, että VOIP-puhelun aikana kuulet puhuttavan henkilön äänen katkaistaksesi murto-osan toisesta keskipuheesta..

Sinun tulisi kuitenkin vaihtaa TCP: hen, jos sinulla on yhteysongelmia. TCP-portti 443 on hyödyllinen myös sensuurin ohittamisessa, koska tämä portti on HTTPS: n oletusportti, joten palomuurit estävät sen todennäköisemmin..

Salaamiseen OpenVPN käyttää OpenSSL-kirjastoa, joka tukee useita salauksia.

OpenVPN-salaus koostuu useista elementeistä: datakanava, ohjauskanava, palvelimen todennus ja HMAC-todennus:

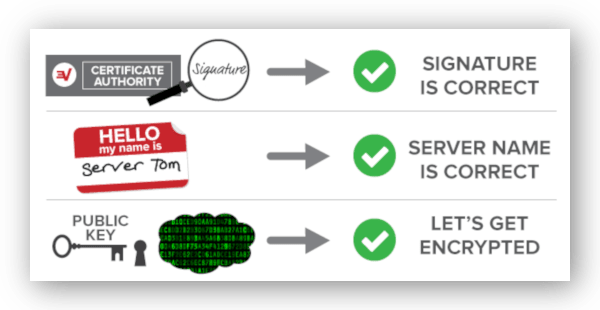

- Palvelimen todennus toimivat samalla tavalla kuin TLS tai HTTPS. OpenVPN voi käyttää varmenteita todentaaksesi, että palvelimelle, johon puhut, on salattu luotettavuus.

- ohjauskanava käytetään alkuvaiheessa suorittamalla TLS-kädenpuristus sopiakseen salausparametreista datan turvalliseksi lähettämiseksi ja todentamalla asiakkaan palvelimelle.

- datakanava on kerros, joka siirtää tietoja laitteen ja OpenVPN-palvelimen välillä. Tämä kerros on salattu suorittamista varten symmetrisella salausohjelmalla, jonka avain on saatu ohjauskanavan kautta.

- HMAC-todennus -sovelluksella varmistetaan, että keskellä oleva hyökkääjä ei ole muuttanut lähetettäviä paketteja siirron aikana, ja hän pystyy lukemaan tai muuttamaan tietoja reaaliajassa.

Huomaa, että jotkut VPN-palvelut eivät käytä missään läheisyydessä samaa salausastetta molemmilla kanavilla.

Heikomman salauksen käyttäminen datakanavalla voi olla halpa oikotie nopeampaan yhteyteen, koska parempi tietoturva tapahtuu nopeuden kustannuksella.

Valitettavasti VPN on vain yhtä turvallinen kuin sen heikoin elementti, joten sinun pitäisi etsiä VPN, joka on mahdollisimman vahva molempien kanavien salauksessa..

Tarkastellaan sitä yksityiskohtaisemmin jäljempänä olevissa osioissa, jotka koskevat salaus- ja kädenpuristusta.

Nyt kun tiedät, mikä on turvallisin VPN-protokolla, sinun pitäisi tietää, mitkä muut ovat – ja kumpi välttää kaikin mahdollisin kustannuksin.

PPTP – heikko turvallisuus, vältä

Piste-piste-tunnelointiprotokolla (PPTP), yksi vanhimmista VPN-protokollista, joka on edelleen käytössä. Sen on kehittänyt Microsoftin rahoittama tiimi, ja se julkaistiin vuonna 1999.

Vanhentuneesta huolimatta PPTP: llä on joitain myönteisiä asioita: se on yhteensopiva melkein kaiken kanssa, se ei tarvitse lisäohjelmistoja, koska se sisältyy nykyaikaisiin käyttöjärjestelmiin, ja se on erittäin nopea.

Suurin ongelma on, että sen on osoitettu olevan epävarma ja helppo murtaa (hyökkäys kesti yleensä minuutin – 24 tuntia)..

PPTP on myös helppo estää, koska se perustuu GRE-protokollaan, joka on helposti palomuurilla.

Sinun tulisi välttää tämän protokollan käyttöä, ellei ehdottoman välttämätöntä muuttaa IP-osoitteesi ei-arkaluontoisista syistä. Katsomme, että PPTP on epävarma.

L2TP / IPsec – turvallinen, mutta voi olla hidas

Kerroksen 2 tunnelointiprotokolla (LT2P) hyödyntää sekä Microsoftin PPTP-protokollan (Point-to-Point Tunneling Protocol) että Ciscon Layer 2 -lähetysprotokollan (L2F) parhaita ominaisuuksia. Sitä käytetään tunnelin luomiseen asiakkaan laitteen ja palvelimen välille verkon yli..

L2TP pystyy käsittelemään todennusta, mutta ei tarjoa salausominaisuuksia.

Siksi L2TP toteutetaan tyypillisesti Internet Protocol Security (IPsec) -sovelluksella suojattujen pakettien luomiseksi, jotka tarjoavat tietojen todennuksen, eheyden ja salauksen.

Tätä kutsutaan yleisemmin L2TP / IPsec-tiedoksi, ja tiedot salataan yleensä AES-salauksella, josta voit lukea lisää täältä.

Kun muodostat yhteyden VPN-palvelimeen L2TP / IPsec: llä, IPsec: tä käytetään luomaan turvallinen ohjauskanava asiakkaan ja palvelimen välille.

L2TP: n kapseloima laitesovelluksen datapaketit (kuten esimerkiksi selaimesi). IPSec sitten salaa tämän L2TP-datan ja lähettää sen palvelimelle, joka sitten suorittaa käänteisen prosessin salauksen purkamalla ja poistamalla tiedot.

Nopeuden suhteen L2TP / IPsecin kaksinkertaisen kapseloinnin (lähinnä tunnelin sisällä oleva tunneli) pitäisi tehdä siitä hitaampi kuin OpenVPN.

Se on tosiasiassa kuitenkin teoreettisesti nopeampaa, koska salaus ja salauksen purku tapahtuvat ytimessä, joka voi prosessoida paketit tehokkaasti pienin ylimääräisillä kustannuksilla.

L2TP / IPsec: tä pidetään yleensä turvallisena, kun sitä käytetään AES-salauksen kanssa.

Mutta on esitetty ehdotuksia, että NSA on vaarantanut protokollaa ja että IPsec: ää on tarkoituksella heikennetty sen luomisen aikana.

Tästä ei kuitenkaan ole ollut virallista vahvistusta.

L2TP / IPsec: n ja sen käytön VPN-palveluissa suurin ongelma liittyy palveluihin, jotka käyttävät esijaettuja avaimia (tunnetaan myös nimellä jaettu salaisuus), jotka voidaan ladata VPN-palveluiden verkkosivustoilta ja jotka ovat sen vuoksi kaikkien saatavilla.

Vaikka näitä avaimia käytetään vain yhteyden todentamiseen VPN-palvelimien kanssa, ja itse tiedot pysyvät salattuina erillisen avaimen kautta, se avaa oven mahdollisille MITM-hyökkäyksille (mies keskellä)..

Täällä hyökkääjä edustaa VPN-palvelinta purkaaksesi yhteyden liikenteen ja salakuuntelun..

L2TP / IPsec käyttää myös rajoitettua määrää kiinteitä portteja, mikä tekee siitä suhteellisen helpon estää.

Näistä ongelmista huolimatta LT2P / IPsec on vakaa valinta, kun otetaan huomioon, että niin monet alustat tukevat sitä natiivisti, kunhan esijaettuja avaimia ei käytetä.

SSTP – suljettu lähde potentiaalisilla riskeillä

Secure Socket Tunneling Protocol (SSTP) on Microsoftin omistama oma protokolla, joka perustuu SSL 3.0: een, mikä tarkoittaa, että se, kuten OpenVPN, voi käyttää TCP-porttia 443.

Koska SSTP ei ole avoimen lähdekoodin, on mahdotonta kumota ehdotuksia takaovien tai muiden protokollassa olevien haavoittuvuuksien varalta.

Tämä riski on huomattavasti suurempi kuin hyödyt, jotka johtuvat sen tiiviistä integroinnista Windowsiin.

Toinen punainen lippu on, että SSL 3.0 on haavoittuvainen keskuudessa tapahtuvalle hyökkäykselle, joka tunnetaan nimellä POODLE.

Ei ole vahvistettu, vaikuttaako se SSTP: hen, mutta mielestämme se ei ole riskin arvoinen.

IKEv2 / IPSec – erittäin nopea, turvallinen ja vakaa

Internet Key Exchange -versio 2 (IKEv2) on uudempi VPN-protokolla ja toinen Microsoftin ja Ciscon yhteistyössä kehitetty suljetun lähdekoodin standardi..

IOS-, BlackBerry- ja Windows-versiot 7 ja uudemmat tukevat IKEv2: ta natiivisti.

On kuitenkin olemassa avoimen lähdekoodin IKEv2-versioita, jotka on kehitetty Linuxille, joilla ei ole samoja luottamusongelmia kuin omistamissa versioissa.

Samoin kuin L2TP / IPsec, IKEv2: tä käytetään yhdessä IPsec: n kanssa, kun se on osa VPN-ratkaisua, mutta tarjoaa enemmän toimintoja.

IKEv2 / IPSec pystyy käsittelemään verkonvaihtoa niin kutsutun MOBIKE-protokollan avulla – hyödyllinen matkapuhelimen käyttäjille, jotka ovat alttiita yhteyden katkeamiselle, ja on nopeampi johtuen siitä, että ne on ohjelmoitu käyttämään paremmin kaistanleveyttä.

IKEv2 / IPSec tukee myös laajempaa salaustasoja kuin L2TP / IPSec.

IKEv2 ei kuitenkaan usein leikkaa sitä, kun yrität muodostaa yhteyden erittäin sensuroidusta maasta. Tämä johtuu siitä, että IKEv2 käyttää määritettyjä portteja, jotka Ison palomuurin on helppo estää.

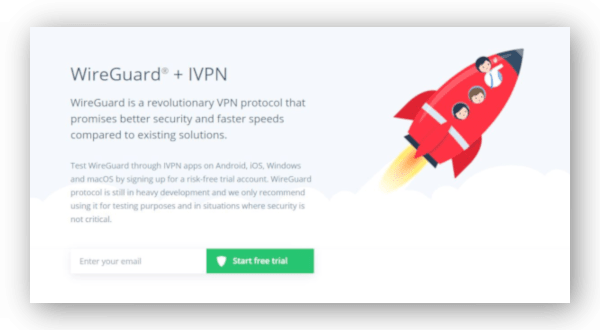

WireGuard – lupaava uusi protokolla

Wireguard on uusi tunnelointiprotokolla, jonka tavoitteena on olla nopeampi ja suorituskykyisempi kuin nykyinen suosituin protokolla OpenVPN.

WireGuard pyrkii ratkaisemaan OpenVPN: ään ja IPseciin usein liittyvät ongelmat: monimutkaiset asennukset sekä katkaisut (ilman lisämäärityksiä) ja niihin liittyvät pitkät uudelleenkytkentäajat.

Vaikka OpenVPN + OpenSSL: llä ja IPsecillä on suuri kooditietokanta (~ 100 000 koodiriviä OpenVPN: lle ja 500 000 SSL: lle) ja IPsec (400 000 koodiriviä), mikä vaikeuttaa virheiden löytämistä, Wireguard painaa tällä hetkellä alle 5000 riviä koko.

Mutta Wireguard on edelleen kehitteillä.

Vaikka Wireguard-vertailuarvot osoittavat, että se on erittäin nopea, toteutuksessa on ongelmia, jotka saattavat tehdä siitä sopimattoman kaupallisen VPN-palveluntarjoajan käyttöön.

Yksi niistä vaatii, että jokaiselle käyttäjälle on osoitettava ei-julkinen IP-osoite, mikä lisää elementin kaikkien vakavien VPN-käyttäjien kirjaamiseen olisi epämiellyttävää..

Miksi?

Koska tätä ei-julkista IP-osoitetta voidaan käyttää käyttäjän tunnistamiseen.

Tämän ratkaisemiseksi on kuitenkin meneillään.

WireGuardille on vielä varhaista päivää, ja sen ei ole vielä täysin todistanut itseään – yhä useammat VPN-palveluntarjoajat lisäävät sen asiakkailleen vain testitarkoituksiin, mukaan lukien IVPN ja AzireVPN.

VPN-protokollat tarjoavat puitteet turvalliselle salaukselle. Nyt selvitetään, mitä rooli salakirjoituksella on ja mitä käytettävissä olevia salauksia on.

ciphers

Salaus on olennaisesti algoritmi tietojen salaamiseksi ja salauksen purkamiseksi. VPN-protokollat käyttävät erilaisia salauksia, ja seuraavat ovat yleisimmin käytettyjä:

AES

Advanced Encryption Standard (AES) on symmetrinen avain, joka perustettiin Yhdysvaltain kansallisen standardi- ja teknologiainstituutin (NIST) vuonna 2001..

Se on online-salausprotokollien kultastandardi, ja VPN-teollisuus käyttää sitä voimakkaasti. AES: ää pidetään yhtenä turvallisimmista salauksista.

AES: n lohkokoko on 128 bittiä, mikä tarkoittaa, että AES pystyy käsittelemään suurempia tiedostokokoja kuin muut salakirjat, kuten Blowfish, jolla on 64-bittinen lohko.

AES: ää voidaan käyttää vaihtelevien näppäinpituuksien kanssa. Vaikka AES-128: ta pidetään edelleen turvallisena, AES-256 on edullinen, koska se antaa paremman suojan. AES-192 on myös saatavana.

Kun luet VPN-palvelun verkkosivuilla ‘sotilaallisen luokan’ tai ‘pankkiluokan salauksesta’, se yleensä viittaa AES-256: een, jota Yhdysvaltain hallitus käyttää huippusalaiseen tietoon..

blowfish

Blowfish on toinen symmetrisen avaimen salaus, jonka suunnitteli vuonna 1993 amerikkalainen salakirjoittaja Bruce Schneier.

Blowfish oli aiemmin OpenVPN: ssä käytetty oletussalaus, mutta se on suurelta osin korvattu AES-256: lla.

Kun Blowfish -laitetta käytetään, näet sen yleensä käytettävän 128-bittisen näppäimenpituuden kanssa, vaikkakin se voi vaihdella 32 bitistä 448 bittiin..

Blowfishillä on joitain heikkouksia, kuten sen haavoittuvuus syntymäpäivän hyökkäyksille, mikä tarkoittaa, että sitä todella pitäisi käyttää vain AES-256: n varalauseena..

kamelia

Camellia on myös symmetrisen avaimen salaus, ja se on turvallisuuden ja nopeuden suhteen hyvin samanlainen kuin AES.

Tärkein ero on, että Camelliaa ei ole sertifioinut NIST, AES: n luonut yhdysvaltalainen organisaatio.

Vaikka salauksen käyttämiselle, jota ei liitetä Yhdysvaltain hallitukseen, on perusteita, se on VPN-ohjelmistoissa harvoin saatavissa eikä sitä ole testattu yhtä perusteellisesti kuin AES.

VPN-kädenpuristus

Aivan kuten suojatun istunnon aloittaminen HTTPS-verkkosivustolla, turvallinen yhteyden muodostaminen VPN-palvelimeen edellyttää julkisen avaimen salausta (tyypillisesti RSA-salaustekijärjestelmää) TLS-kädenpuristuksen kautta..

RSA on ollut Internet-tietoturvan perusta viimeisen kahden vuosikymmenen ajan, mutta valitettavasti näyttää todennäköiseltä, että NSA on murtanut heikomman version, RSA-1024,.

Vaikka suurin osa VPN-palveluista on siirtynyt pois RSA-1024: stä, vähemmistö käyttää sitä edelleen, ja sitä tulisi siksi välttää. Etsi RSA-2048, jota pidetään edelleen turvallisena.

Ihannetapauksessa ylimääräistä salausta käytetään täydellisen eteenpäin-salaisuuden luomiseen. Tyypillisesti tämä tapahtuu sisällyttämällä Diffie-Hellman (DH) tai elliptinen käyrä Diffie-Hellman (ECDH) avaimenvaihto.

Vaikka ECDH: ta voidaan käyttää yksinään turvallisen kädenpuristuksen luomiseen, pelkkää DH: ta tulisi välttää, koska se on herkkä murtumiselle. Tämä ei ole ongelma käytettäessä RSA: ta.

SHA Hash -todennus

Suojattuja hash-algoritmeja (SHA) käytetään takaamaan siirretyn datan ja SSL / TLS-yhteyksien, kuten OpenVPN-yhteyksien, eheys, jotta varmistetaan, että tietoja ei ole muutettu siirrettäessä lähteen ja kohteen välillä.

Secure Hash -algoritmit toimivat muuntamalla lähdetiedot käyttämällä räjäytysfunktiota, jolloin alkuperäinen lähdeviesti suoritetaan algoritmin läpi ja tuloksena on kiinteä pituinen merkkijono, joka ei näytä miltäkään alkuperäiseltä – “hash value”.

Se on yksisuuntainen toiminto – et voi suorittaa hajautusprosessia alkuperäisen viestin määrittämiseksi hash-arvosta.

Hajautus on hyödyllinen, koska vain yhden syötetyn lähdetiedon merkin muuttaminen muuttaa kokonaan hash-arvon, joka tulostetaan hash-toiminnosta.

VPN-asiakas suorittaa palvelimelta vastaanotetut tiedot yhdessä salaisen avaimen kanssa VPN-kädenpuristuksen aikana sovitun hash-toiminnon kautta..

Jos asiakkaan luoma hash-arvo poikkeaa viestin hash-arvosta, tiedot hylätään, koska viesti on peukaloitu.

SHA-hash-todennus estää ihmisten keskellä -hyökkäyksiä havaitsemalla kelvollisen voimassa olevan TLS-varmenteen vääristämisen.

Ilman sitä hakkeri voi esiintyä laillisella palvelimella ja huijata sinua muodostamaan yhteyden vaaralliseen, jossa toimintaa voidaan seurata.

On suositeltavaa käyttää SHA-2: ta (tai uudempaa) turvallisuuden parantamiseksi, koska SHA-1 on osoittanut heikkouksia, jotka voivat vaarantaa turvallisuuden.

Olemme käsitellyt paljon salausohjeen perusteita, mutta sinulla voi silti olla joitain yleisempiä kysymyksiä VPN: iin ja protokolliin, joihin on vastattava.

Tässä ovat yleisimmät kysymykset, joita kuulemme:

Mikä on turvallisin VPN-protokolla?

AES-256-salauksen kanssa käytettyä OpenVPN: ää pidetään yleensä parhaana ja turvallisimpana VPN-protokollana. OpenVPN on avoimen lähdekoodin ja se on julkisesti testattu heikkouksien varalta.

OpenVPN tarjoaa erinomaisen tasapainon yksityisyyden ja suorituskyvyn välillä, ja se on yhteensopiva monien suosittujen alustojen kanssa. Monet kaupalliset VPN-palvelut käyttävät OpenVPN: tä oletuksena.

IKEv2 on hyvä vaihtoehto mobiililaitteille, koska se käsittelee verkon muutokset tehokkaammin palauttamalla katkenneet yhteydet automaattisesti helposti ja nopeasti.

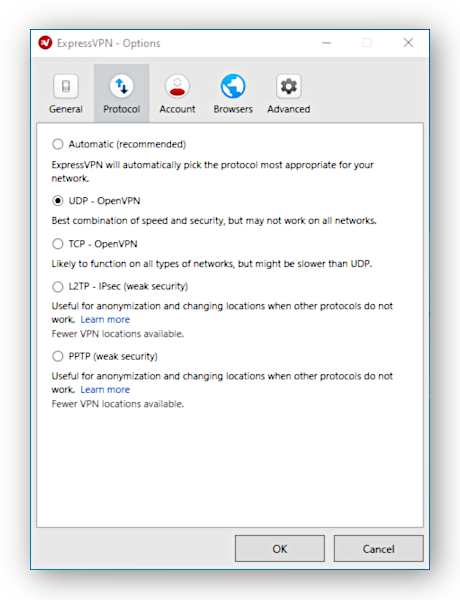

Kuinka voin muuttaa VPN-protokollaa?

Jotkin VPN-palvelut, kuten ExpressVPN, sallivat sinun muuttaa VPN-protokollaa VPN-sovelluksen asetusvalikossa.

Tässä tapauksessa avaa asetusvalikko ja valitse käytettävä VPN-protokolla.

Jos mukautetussa sovelluksessa ei ole VPN-protokollan valintaa, saatat pystyä asentamaan vaihtoehtoiset protokollat manuaalisesti.

NordVPN on yksi esimerkki VPN-palvelusta, joka toimii OpenVPN: ssä, mutta sallii IKEv2: n manuaalisen asennuksen.

Jos VPN-palvelusi tukee vaihtoehtoista protokollamääritystä, muista noudattaa huolellisesti verkkosivustollaan annettuja ohjeita.

Salaa kaikki VPN-verkot tietoja?

VPN: t luonteensa mukaan salaa tietoja, mutta siellä on joitain palveluita, jotka väittävät olevan VPN-verkkoja tarjoamatta salausta. Hola Free VPN on yksi näistä, ja sinun tulisi välttää sen kaltaisia tuotteita hinnalla millä hyvänsä.

VPN-selainlaajennukset ovat toinen tuote, josta on oltava varovainen. Selaimen laajennukset ovat välityspalvelimia VPN-palvelujen sijasta, ja toiset eivät tarjoa salausta.

Selaimen laajennukset, jotka tarjoavat salauksen, suojaavat vain selaimesi liikennettä siinä selaimessa, jossa se toimii, joten joudut käyttämään täydellistä VPN-salausta kaikkien muiden sovellusten salaamiseen..

Ovatko kaikki VPN: t turvallisia käyttää?

Kyllä – jos teet oikean valinnan.

Kaikkia VPN-verkkoja ei ole turvallista käyttää. Jopa ne, jotka käyttävät parhaita VPN-protokollia ja salausohjelmia, voivat asettaa henkilökohtaiset tietosi vaaraan kirjautumalla online-aktiviteetteihin.

Sinun tulisi etsiä VPN, jolla on yksityisyyttä suojaava kirjauskäytäntö, samoin kuin sellainen, joka tukee turvallisimpia VPN-protokollia ja salausohjelmia.

Jotta asiat olisivat sinulle helpompaa, miksi et tutustu korkeimmin suositeltuihin VPN-osoitteisiin – ne ovat turvallisimpia.